Mag-ingat: Ang mga Cybercriminals Leveraging Coronavirus upang Magamit ang mga Gumagamit sa Computer at Kumalat ng Malware

Hindi ito kinuha ng maraming oras para sa mga aktor na banta upang mapagtanto ang pagkakataon sa panlipunang inhinyero na ipinakita sa kanila ng nobelang coronavirus (2019-nCoV). Ang impeksyon sa paghinga na nagmula sa Wuhan, China, ay naging balita sa harap na pahina sa mga nakaraang linggo, bagaman ang mga unang kaso ay iniulat noong Disyembre 2019.

Hindi ito kinuha ng maraming oras para sa mga aktor na banta upang mapagtanto ang pagkakataon sa panlipunang inhinyero na ipinakita sa kanila ng nobelang coronavirus (2019-nCoV). Ang impeksyon sa paghinga na nagmula sa Wuhan, China, ay naging balita sa harap na pahina sa mga nakaraang linggo, bagaman ang mga unang kaso ay iniulat noong Disyembre 2019.

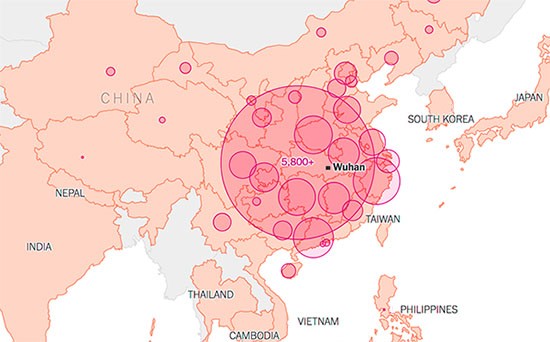

Sa halos isang buwan mula nang unang naiulat na impeksyon, mayroong higit sa 8,000 na nakumpirma na mga kaso, na may pagtaas ng kamatayan sa higit sa 170 katao. Sa ngayon, ang coronavirus ay kumalat sa bawat lalawigan ng Tsina, pati na rin ang maraming iba pang mga bansa, kabilang ang US, Canada, Japan, France, Germany, Taiwan, at Thailand, na nag-udyok sa World Health Organization na magdeklara ng isang pandaigdigang emergency na pang-emergency .

Map sa pamamagitan ng upnewsinfo.com ng Coronavirus na kumakalat sa buong Tsina at mga karatig bansa

Hindi ito nakakagulat na ang mga cybercriminals ay nagsisimula upang samantalahin ang pagbabanta ng coronavirus bilang isang paraan upang maikalat ang kanilang sariling mga virus. Ang mga mananaliksik ng seguridad ay nakatagpo ng isang kampanya sa phishing na kumakalat sa kilalang tropa ng banking Emotet sa Japan, kasama ang mga email na nagpapakita ng mga lehitimong babala mula sa mga organisasyong pangkalusugan sa Gifu, Tottori, at Osaka prefecture.

Ayon sa isang ulat mula sa IBM X-Force, ang mga email ay nakasulat sa wikang Hapon, at "Ang teksto ay madaling sabi na mayroong mga ulat ng mga pasyente ng coronavirus sa prefektura ng Gifu sa Japan at hinikayat ang mambabasa na tingnan ang nakalakip na dokumento." Mayroon din silang isang footer na nagtatampok ng lahat ng tamang mga address ng pag-mail, numero ng fax at telepono, para sa mga nauugnay na mga organisasyon sa kalusugan sa kani-kanilang mga prefecture, para sa idinagdag na pagiging tunay.

Ang mga dokumento na ikinakabit ng mga aktor ng banta ay sinasabing mga tagubilin kung paano maprotektahan ang iyong sarili mula sa virus, mga pag-update sa pagkalat nito, at mga pamamaraan ng pagtuklas ng virus. Hindi ito maaaring malayo sa katotohanan, lalo na isinasaalang-alang ang mga kamakailan-lamang na balita na ang nobelang coronavirus ay maaaring ikalat ng mga taong walang pagpapakita ng mga sintomas ng sakit.

Bagaman ang posisyon ng heograpiya ng Japan ay ginagawang pinaka malinaw na target para sa paunang mga kampanya ng phishing, binabalaan ng mga mananaliksik ng seguridad na ang mga ganitong uri ng pag-atake ay magiging mas kalat na dahil ang coronavirus mismo ay nakakaapekto sa maraming mga bansa sa buong mundo. Nagkaroon na ng mga pag- alis ng mga file na may kaugnayan sa coronavirus na may mga sumusunod na pangalan: UDS: DangerousObject.Multi.Generic , Worm.Python.Agent.c , Worm.VBS.Dinihou.r , Trojan.WinLNK.Agent.gg, HEUR: Trojan .WinLNK.Agent.gen, HEUR: Trojan.PDF.Badur.b , at Trojan.WinLNK.Agent.ew.

Ang nasabing mga kwento ng balita ay dapat na sinasamantala ng mga kriminal na gang, parehong online at offline. Halimbawa, kumuha ng kamakailang pag- atake ng ransomware ng Sodinokibi laban sa Travelex , na kalaunan ay ginamit ng mga kriminal na gang upang magsagawa ng mga scam sa telepono.

Ang pinakamahusay na paraan upang maprotektahan ang iyong sarili mula sa mga kampanya sa phishing ay upang maiwasan ang pagbukas ng mga hindi hinihinging mga email at anumang mga kalakip na maaaring nilalaman nito. Sa kaso na nakatagpo ka ng isang email na umaakit sa iyong interes, ipinapayong subukan na hanapin at ma-access ang impormasyon na sinasabing direktang naglalaman nito mula sa pinagmulan nito, sa halip na buksan ang anumang kahina-hinalang mga attachment.