Sodinokibi Ransomware

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Рейтинг: рейтинг конкретной угрозы в базе данных угроз EnigmaSoft.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Уровень угрозы: | 100 % (Высокая) |

| Зараженные компьютеры: | 644 |

| Первый раз: | June 17, 2019 |

| Последний визит: | May 12, 2023 |

| ОС(а) Затронутые: | Windows |

Sodinokibi Ransomware - это новая вредоносная угроза, которая набирает обороты в киберпреступных кругах. Хотя Sodinokibi работает типичным образом программы-вымогателя - он проникает на компьютер жертвы, использует надежный алгоритм шифрования для шифрования файлов и требует оплаты за их восстановление, анализ его основного кода показывает, что это совершенно новый штамм вредоносного ПО, а не обновленный вариант уже существующей программы-вымогателя.

Оглавление

Эксплойт нулевого дня облегчает первую атаку Содинокиби

Sodinokibi был впервые обнаружен 25 апреля, когда он использовался в атаке, использовавшей уязвимость Oracle WebLogic Server нулевого дня. Невозможно недооценить серьезность эксплойта нулевого дня, поскольку он позволял удаленное выполнение кода без каких-либо необходимых учетных данных для аутентификации. Oracle выпустила исправление 26 апреля, помимо обычного цикла исправлений, чтобы исправить это и присвоить уязвимости как CVE-2019-2725.

С помощью эксплойта злоумышленники смогли загрузить полезную нагрузку Sodinokibi на конечные компьютеры без какого-либо вмешательства пользователя. Обычно угрозы программ-вымогателей требуют от жертв хотя бы некоторого взаимодействия, прежде чем может начаться заражение. Оказавшись внутри, Sodinokibi начинает шифрование всех файлов со следующими расширениями:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Для каждой зараженной системы Sodinokibi генерирует отдельную буквенно-цифровую строку длиной от 5 до 9 символов и добавляет ее в качестве нового расширения к каждому успешно зашифрованному файлу. Затем программа-вымогатель создает текстовый или HTA-файл с запиской о выкупе в каждой папке, содержащей зашифрованные файлы. Название записки о выкупе следует шаблону - [СЛУЧАЙНОЕ РАСШИРЕНИЕ] -HOW-TO-DECRYPT.txt. Например, если Sodinokibi сгенерировал файл a5b892t в качестве расширения для конкретной машины, записка о выкупе будет называться a5b892t-HOW-TO-DECRYPT.txt.

На этой неделе в Malware Ep2: Sodinokibi Ransomware - это программа-вымогатель как услуга

Программа-вымогатель Sodinokibi может использовать cmd.exe для запуска утилиты vssadmin, чтобы пользователи не могли восстанавливать зашифрованные файлы с помощью стандартного механизма резервного копирования Windows. В частности, программа-вымогатель выполняет следующие команды для удаления теневых копий тома затронутых файлов и отключения восстановления при запуске Windows:

C: \ Windows \ System32 \ cmd.exe "/ c vssadmin.exe Удалить тени / All / Quiet & bcdedit / set {default} recoveryenabled No & bcdedit / set {default} bootstatuspolicy ignoreallfailures

Sodinokibi требует изрядную сумму за расшифровку

Вместо того, чтобы помещать свои инструкции и требования в текст записки о выкупе, преступники, стоящие за Sodinokibi, направляют всех затронутых пользователей на два веб-сайта - сайт .onion, размещенный в сети TOR, и один в общедоступной части Интернета в домене «decryptor» [.]вершина." Полный текст примечания:

"- === Добро пожаловать. Еще раз. === ---

[+] Что случилось? [+]

Ваши файлы зашифрованы и в настоящее время недоступны. Вы можете проверить это: все файлы на вашем компьютере имеют расширение ----------.

Кстати, все можно восстановить (восстановить), но нужно следовать нашим инструкциям. В противном случае вы не сможете вернуть свои данные (НИКОГДА).

[+] Какие гарантии? [+]

Это просто бизнес. Мы абсолютно не заботимся о вас и ваших сделках, кроме получения льгот. Если мы не будем выполнять свою работу и обязательства - никто с нами не будет сотрудничать. Это не в наших интересах.

Чтобы проверить возможность возврата файлов, Вам следует зайти на наш сайт. Там можно бесплатно расшифровать один файл. Это наша гарантия.

Если вы не будете сотрудничать с нашим сервисом - для нас это не имеет значения. Но вы потеряете свое время и данные, потому что только у нас есть закрытый ключ. На практике время гораздо дороже денег.

[+] Как получить доступ на сайт? [+]

У вас есть два пути:

1) [Рекомендуется] Использование браузера TOR!

а) Загрузите и установите браузер TOR с этого сайта: hxxps: //torproject.org/

б) Откройте наш сайт: hxxp: //aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Если TOR заблокирован в вашей стране, попробуйте использовать VPN! Но вы можете использовать наш вторичный веб-сайт. За это:

а) Откройте любой браузер (Chrome, Firefox, Opera, IE, Edge)

б) Откройте наш дополнительный веб-сайт: http://decryptor.top/913AED0B5FE1497D

Предупреждение: вторичный сайт может быть заблокирован, поэтому первый вариант намного лучше и доступнее.

Когда вы открываете наш сайт, введите в форму ввода следующие данные:

Ключ:

-

Имя расширения:

-----------

-------------------------------------------------- ---------------------------------------

!!! ОПАСНОСТЬ !!!

НЕ пытайтесь изменять файлы самостоятельно, НЕ используйте какое-либо стороннее программное обеспечение для восстановления ваших данных или антивирусные решения - это может повлечь за собой повреждение закрытого ключа и, как следствие, потерю всех данных.

!!! !!! !!!

ЕЩЕ ОДИН РАЗ: в ваших интересах вернуть свои файлы. Со своей стороны мы (лучшие специалисты) делаем все для восстановления, но не должны мешать.

!!! !!! !!! "

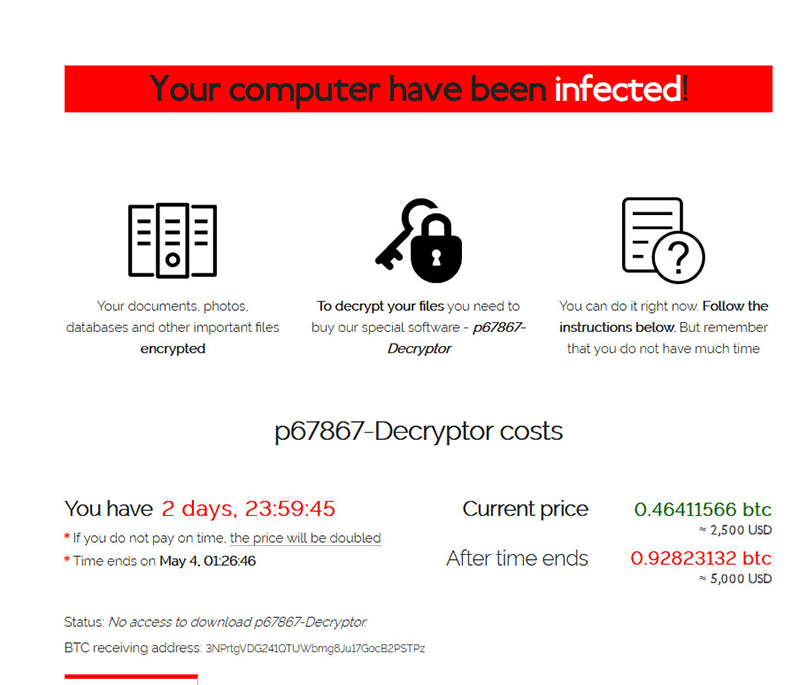

Чтобы получить доступ к любому из сайтов, перечисленных в примечании, пользователи должны ввести определенный ключ, который можно найти в текстовом файле записки о выкупе. После ввода кода они будут перенаправлены на следующую целевую страницу, на которой будет отображаться конкретный идентификационный код расширения для компьютерной системы и таймер обратного отсчета, показывающий, что через два дня сумма выкупа увеличится вдвое - с 2500 до 5000 долларов, оплачивается в криптовалюте Биткойн. Веб-сайт пересчитывает курс биткойн / доллар каждые 3 часа и обновляет показанные числа.

Программа-вымогатель Sodinokibi расширяет сферу охвата

После патча, закрывающего Oracle WebLogic в режиме «нулевого дня», исследователи наблюдали рост векторов атак, используемых для распространения вымогателя Sodinokibi. Фактически, сейчас опробованы почти все возможные методы распространения:

Кампании по рассылке спама по электронной почте. Немецкие пользователи стали жертвами вредоносной спам-кампании, в которой полезная нагрузка Sodinokibi содержалась в скомпрометированных вложениях электронной почты, выдавая себя за срочные уведомления о потере права выкупа. Другая рассылка по электронной почте выдавала себя за «Новое бронирование» от Booking.com. Чтобы получить доступ к предполагаемой информации о бронировании, пользователи должны открыть текстовый файл и затем разрешить выполнение макросов. Это инициирует заражение программой-вымогателем Sodinokibi.

Замена законных загрузок программного обеспечения. По данным TG Soft , сайт итальянского дистрибьютора WinRar был взломан, что привело к загрузке вымогателя Sodinokibi вместо программы WinRar.

Взломанные поставщики управляемых услуг (MSP). Несколько провайдеров управляемых услуг были взломаны для распространения программы-вымогателя Sodinokibi среди своих клиентов. По всей видимости, злоумышленники использовали службы удаленных рабочих столов для входа в сети пострадавших MSP, а затем отправили файлы вымогателей через консоли управления на конечные компьютеры клиентов.

Комплекты для эксплойтов. Кампания по распространению вредоносной рекламы с помощью рекламы в рекламной сети PopCash при определенных условиях перенаправляет пользователей на веб-сайты, содержащие комплект для эксплойтов RIG.

Более чем очевидно, что филиалы Sodinokibi становятся все более амбициозными и, возможно, теперь пытаются заполнить вакуум, который образовался в результате того, что операторы GandCrab Ransomware прекратили свои операции и заявили, что сгенерировали выкуп на сумму более 2 миллиардов долларов.

Программа-вымогатель Sodinokibi начинает играть грубо

Злоумышленники, стоящие за вымогателем Sodinokibi, завершили 2019 год на высокой ноте, поразив Travelex , валютную компанию, базирующуюся в Великобритании и работающую в более чем 70 странах мира. Веб-сайты Travelex примерно в 30 странах пришлось закрыть в канун Нового года, что выглядело как «плановое обслуживание», но оказалось контрмерой, чтобы остановить распространение вымогателя Sodinokibi. Атака также затронула партнеров Travelex, таких как HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money и First Direct.

Учитывая масштаб атаки и характер бизнеса Travelex, неудивительно, что хакеры потребовали выкуп, который за несколько дней подскочил с 3 до 6 миллионов долларов. Злоумышленники также решили показать всем, что они серьезно относятся к делу, угрожая раскрыть украденную конфиденциальную информацию. Travelex, с другой стороны, отрицает факт утечки какой-либо информации. Однако через несколько дней пользователь на российском хакерском форуме под ником Unknown повторил угрозы киберпреступника в адрес Travelex и китайской компании CDH Investments. Это было сделано путем публикации 337 МБ данных, которые якобы были украдены из Artech Information Systems.

Такое количество украденных данных меркнет по сравнению с 5 ГБ, которые якобы были украдены из систем Travelex. Хакеры пообещали, что Travelex так или иначе заплатит. Между тем, Travelex заявил, что компания сотрудничает с столичной полицией и Национальным центром кибербезопасности (NCSC) в разрешении дела. Travelex также занялся экстренным управлением брендом, обещая прозрачность и выпустив дорожную карту восстановления.

Sodinokibi, похоже, тоже не подает никаких признаков замедления, ударившись по синагоге в Нью-Джерси 9 января 2020 года и потребовав выкуп в размере 500 тысяч долларов под угрозой того, что злоумышленники раскроют конфиденциальные данные о прихожанах.

Независимо от того, удастся ли Sodinokibi занять место среди самых популярных программ-вымогателей, существуют определенные шаги, которые могут помочь всем пользователям создать надежную защиту от таких атак. Один из самых надежных методов - создать резервную копию системы, которая хранится на диске, не подключенном к сети. Имея доступ к такой резервной копии, пользователи могут просто восстановить файлы, взятые в заложники вредоносным ПО, с минимальной потерей данных. Кроме того, использование законной программы защиты от вредоносных программ и поддержание ее в актуальном состоянии может означать, что некоторые угрозы вымогателей будут остановлены еще до того, как у них будет возможность выполнить свое вредоносное кодирование.

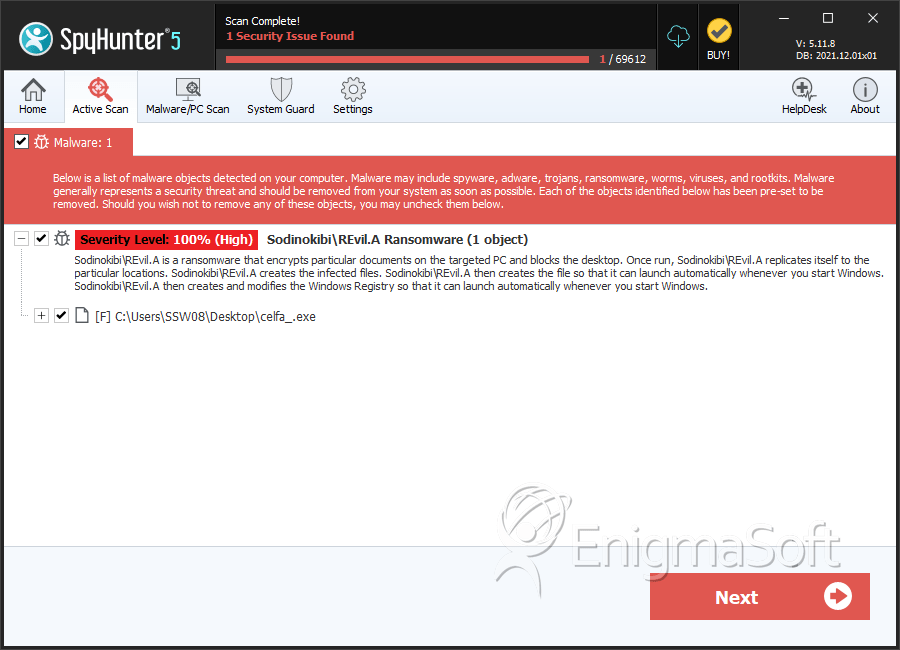

SpyHunter обнаруживает и удаляет Sodinokibi Ransomware

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |