Ryuk Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Rangering: Rangeringen af en bestemt trussel i EnigmaSofts trusseldatabase.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Rangering: | 14,698 |

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 736 |

| Først set: | August 28, 2018 |

| Sidst set: | September 14, 2023 |

| Berørte operativsystemer: | Windows |

Ryuk Ransomware er en datakryptering Trojan, der blev identificeret den 13. august 2018. Det ser ud til, at private virksomheder og sundhedsinstitutioner er blevet kompromitteret med Ryuk Ransomware. Trusler blev rapporteret om inficerende organisationer i USA og Tyskland. Første analyse antyder, at truslen blev injiceret i systemer gennem kompromitterede RDP-konti, men det er muligt, at der er en parallel spam-kampagne, der bærer trusselsnyttelasten som makroaktiverede DOCX- og PDF-filer.

Indholdsfortegnelse

Generelle fakta og tilskrivning

Ryuk Ransomware dukkede op i midten af august 2018 med flere velplanlagte målrettede angreb mod større organisationer over hele verden, kryptering af data på inficerede pc'er og netværk og krævede betaling af en løsesum i bytte for et dekrypteringsværktøj. Ryuk demonstrerer ikke ekstremt avancerede tekniske færdigheder, men hvad der adskiller den fra anden ransomware er den enorme løsesum, den kræver . Beløbet afhænger af størrelsen på den berørte organisation, mens forskning viser, at angriberne allerede har lagt næsten 4 millioner dollars i afpresningspenge fra deres ofre med en gennemsnitlig løsesumbetaling på $ 71.000 i værdi af Bitcoin - ti gange det beløb, der typisk kræves af anden malware af det. venlig. Fra januar 2019 er det laveste løsesumbeløb, som Ryuk har bedt om, 1,7 BTC, mens det højeste er 99 BTC. Antallet af kendte transaktioner er 52, og provenuet er opdelt på 37 BTC-adresser.

Forskere inden for cybersikkerhed har bemærket ligheder mellem Ryuk-kampagnen og en anden ransomware kaldet HERMES, der tilskrives en statsstøttet nordkoreansk APT-gruppe kendt som Lazarus Group. Ved Ryuks første optræden troede forskere, at det var blevet bygget på HERMES-kildekoden, enten af den samme hackinggruppe eller af en anden aktør, der har fået koden fra underjordiske malware-fora. Visse ligheder mellem Ryuk og HERMES fører til den konklusion. De to trusler mod ransomware deler identiske kodesegmenter, flere strenge i Ryuk henviser til Hermes, og når Ryuk starter, kontrollerer den hver krypterede fil for en HERMES-markør for at finde ud af om systemet allerede er blevet angrebet af HERMES. Der er også nogle afgørende forskelle, og da den endelige modtager af de falske betalinger fra Ryuk ikke kan bestemmes, da malwareoperatørerne overfører midlerne gennem mange forskellige Bitcoin-tegnebøger, er tilskrivningen af ransomware stadig et spørgsmål om spekulation.

Samtidig er der beviser for, at cyberkriminelle bag Ryuk kommer fra Rusland eller dets tidligere statslige stater. For eksempel er det russiske sprog fundet i nogle af de krypterede filer sammen med en vis kulturel reference i kommunikationen med ofrene . En anden teori er, at mere end en besætning driver Ryuk, da hackergruppen i nogle rapporterede tilfælde krævede et fast beløb, mens det i andre var klar til at forhandle.

Bemærkelsesværdige angreb

I oktober 2017 blev HERMES ransomware brugt som en del af et sofistikeret SWIFT-angreb mod en større bank i Taiwan, der stjal $ 60 millioner. Eksperter mener, at HERMES på det tidspunkt kun var blevet leveret til bankens netværk som en omdirigering. Det er sandsynligvis ikke tilfældet med Ryuk, da de fleste forskere mener, at dets hovedmål er afpresning af løsepenge fra de målrettede institutioner.

Ryuk ransomware bruges udelukkende til skræddersyede angreb, og dets krypteringsmekanisme er udviklet til at betjene mindre operationer, der kun påvirker vigtige aktiver og ressourcer, der er gemt i det målrettede netværk. Den største Ryuk-eksplosion skete omkring jul 2018, da ransomware lancerede sin Holiday-kampagne. For det første angreb malware ifølge cloud hosting-udbyderen Dataresolution.net ifølge offeret selv ved hjælp af en kompromitteret loginkonto. Virksomheden hævder, at der ikke er kompromitteret med kundedata, men i betragtning af hvordan malware kommer ind i det målrettede netværk, lyder sådanne påstande ikke særlig sandsynligt.

Flere avispapirorganisationer relateret til Tribune Publishing-medierne blev det næste offer for Ryuk lige efter jul. Ransomware-angrebet forhindrede organisationer i at udskrive deres egne papirer, og det blev opdaget, efter at en redaktør ikke kunne sende færdige sider til trykpressen. Nogle forskere hævder, at den malware, der angreb Dataresolution.net og Tribune Publishing, er en ny version af Ryuk ved navn Cryptor2.0.

Tidligere angreb Ryuk den 15. oktober 2018 Onslow Water and Sewer Authority (OWASA) og forårsagede forstyrrelser i deres netværk. Selvom hovedtjenesterne og kundedataene forblev uberørte, skulle et betydeligt antal databaser og systemer bygges helt op på grund af ransomware-angrebet.

Denne uge i Malware-video: Afsnit 1, der dækker tredobbelt trusselkampagne for Emotet, Trickbot & Ryuk Ransomware stjæler og løser data.

Fordeling

Tidligere er det antaget, at Ryuk distribueres som en primær infektion gennem ondsindede vedhæftede filer og utilstrækkeligt beskyttede RDP'er. Imidlertid antyder det begrænsede antal angreb mod udvalgte højt profilerede organisationer, at Ryuk distribueres og drives manuelt. Det betyder, at hvert angreb skal forberedes individuelt og omhyggeligt, hvilket inkluderer omfattende netværkskortlægning og indsamling af legitimationsoplysninger. Disse observationer antyder, at angriberne allerede har været fortrolige med de målrettede domæner gennem andre malwareinfektioner, før de kunne installere Ryuk.

Som bekræftelse af denne teori viser den seneste forskning fra januar 2019, at Ryuk spredes mest som en sekundær nyttelast, installeret manuelt af angribere på maskiner, der allerede er inficeret med Emotet og TrickBot botnets. Den primære infektionsmetode, som Emotet bruger, er gennem spam-e-mail-kampagner med vedhæftede Microsoft Office-dokumenter beskadiget med ondsindede scripts. Angriberne bruger forskellige socialtekniske teknikker til at få brugeren til at åbne vedhæftede filer og klikke på "Aktivér indhold", som igen lancerer de ondsindede scripts og giver malware mulighed for at blive installeret på målmaskinen. Hovedhypotesen er, at Emotet foretager den oprindelige infektion, spreder sig lateralt gennem det berørte netværk og derefter lancerer sin egen ondsindede kampagne og sender yderligere malware på tværs af det inficerede netværk. Her dropper Emotet oftest TrickBot-nyttelasten, der stjæler legitimationsoplysninger og også kan spredes lateralt over hele netværket. Både Emotet og TrickBot har funktionerne af orme, data stjælere og downloadere af yderligere ondsindede programmer. Trickbot bruges derefter til at droppe Ryuk ransomware på systemerne i de valgte institutioner, hvorfra angriberne planlægger at forsøge at afpresse løsesum. Den meget lille del af Ryuk-infektioner, der er observeret blandt alle Emotet- og TrickBot-detektioner, antyder imidlertid, at det ikke er en standardoperation af de to botnet til at inficere systemer med Ryuk.

Løsepenge notat

Ryuk-løsesumnote er indeholdt i en fil med navnet RyukReadMe.txt, som er placeret på skrivebordet såvel som i alle mapper. Ryuk viser to varianter af løsepenge til sine ofre. Den første er lang, velskrevet og pænt formuleret, og det førte til betaling af det højest registrerede løsesum til dato på 50 BTC, svarende til $ 320.000. Det ser ud til, at det er blevet vist under nogle af de første Ryuk-angreb. Den anden er meget kortere og enklere, men den kræver også fine løsesumbeløb, der spænder fra 15 BTC til 35 BTC. Det indebærer, at der kunne være to niveauer af potentielle ofre, som skurkene har planlagt at angribe.

Version 1:

"Mine herrer!

Din virksomhed er i alvorlig risiko.

Der er et betydeligt hul i din virksomheds sikkerhedssystem.

Vi har let trængt ind i dit netværk.

Du skal takke Herren for at være hacket af seriøse mennesker, ikke nogle dumme skoledrenge eller farlige punkere.

De kan beskadige alle dine vigtige data bare for sjov.

Nu krypteres dine filer med de stærkeste militære algoritmer RSA4096 og AES-256.

Ingen kan hjælpe dig med at gendanne filer uden vores specielle dekoder.

Photorec, RannohDecryptor osv. Reparationsværktøjer er ubrugelige og kan ødelægge dine filer irreversibelt.

Hvis du vil gendanne dine filer, skal du skrive til e-mails (kontakter er nederst på arket) og vedhæfte 2-3 krypterede filer

(Mindre end 5 Mb hver, ikke-arkiveret, og dine filer bør ikke indeholde værdifulde oplysninger

(Databaser, sikkerhedskopier, store Excel-ark osv.)).

Du modtager dekrypterede prøver og vores betingelser for, hvordan du får dekoderen.

Glem ikke at skrive navnet på din virksomhed i emnet for din e-mail.

Du skal betale for dekryptering i Bitcoins.

Den endelige pris afhænger af, hvor hurtigt du skriver til os.

Hver forsinkelsesdag vil koste dig +0,5 BTC

Intet personligt bare forretning

Så snart vi får bitcoins, får du alle dine dekrypterede data tilbage.

Desuden får du instruktioner om, hvordan du lukker hullet i sikkerhed, og hvordan du undgår sådanne problemer i fremtiden

+ Vi vil anbefale dig speciel software, der giver flest hackere problemer.

Opmærksomhed! En gang til !

Omdøb ikke krypterede filer.

Forsøg ikke at dekryptere dine data ved hjælp af tredjepartssoftware.

PS Husk, vi er ikke svindlere.

Vi har ikke brug for dine filer og dine oplysninger.

Men efter 2 uger slettes alle dine filer og nøgler automatisk.

Send bare en anmodning straks efter infektion.

Alle data gendannes absolut.

Din garanti - dekrypterede prøver.

kontakt e-mails

eliasmarco@tutanota.com

eller

CamdenScott@protonmail.com

BTC tegnebog:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Intet system er sikkert "

Version 2:

"Alle filer på hver vært i netværket er krypteret med en stærk algoritme.

Backup blev enten krypteret eller slettet, eller backup diske blev formateret.

Skyggekopier blev også fjernet, så F8 eller andre metoder kan beskadige krypterede data, men ikke gendanne sig.

Vi har udelukkende dekrypteringssoftware til din situation

Ingen dekrypteringssoftware er tilgængelig offentligt.

NULSTIL ELLER SLUK NED - filer kan blive beskadiget.

OMFANG ikke eller flyt de krypterede filer og readme-filer.

SLET IKKE readme-filer.

Dette kan føre til umuligheden af gendannelse af visse filer.

Kontakt os på for at få info (dekryptere dine filer)

MelisaPeterman@protonmail.com

eller

MelisaPeterman@tutanota.com

BTC tegnebog:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Intet system er sikkert "

Kroppen af Ryuk-løsesumnotater ændrer sig ikke på tværs af sager med undtagelse af kontakt-e-mail-adresserne og den givne BTC-tegnebog-adresse. Løsepenge noten indeholder normalt en adresse på tutanota.com og en på protonmail.com, mens navnene på e-mails ofte tilhører Instagram-modeller eller andre berømte personer. Det er bemærkelsesværdigt, at den anden version af Ryuk-løsesumnote ligner meget BitPaymer-løsesumnoter, men alligevel er det ukendt, hvordan aktørerne bag de to ransomware-trusler er relateret til hinanden.

Nyere versioner af Ryuk viser en løsesumnote, der kun indeholder e-mail-adresser, men ingen BTC-tegnebog-adresser. Det lyder følgende:

"Dit netværk er gennemtrængt.

Alle filer på hver vært i netværket er krypteret med en stærk algoritme.

Sikkerhedskopier blev enten krypteret. Shadow-kopier blev også fjernet, så F8 eller andre metoder kan beskadige krypterede data, men ikke gendanne.

Vi har udelukkende dekrypteringssoftware til din situation. For mere end et år siden anerkendte verdenseksperter umuligheden af at dechifrere på nogen måde undtagen den originale dekoder. Ingen dekrypteringssoftware er tilgængelig offentligt. Antivirusfirmaer, forskere, it-specialister og ingen andre kan ikke hjælpe dig med at kryptere dataene.

NULSTIL ELLER SLUK NED - filer kan blive beskadiget. SLET IKKE readme-filer.

For at bekræfte vores ærlige intentioner. Send 2 forskellige tilfældige filer, så får du dekrypteret. Det kan være fra forskellige computere på dit netværk for at være sikker på, at en nøgle dekrypterer alt. 2 filer, vi låser op gratis

Kontakt os på cliffordcolden93Qprotonmail.com eller Clif fordGolden93@tutanota.com for at få info (dekryptere dine filer)

Du modtager btc-adresse til betaling i svarbrevet Ryuk Intet system er sikkert. "

Tekniske egenskaber

På samme måde som HERMES bruger Ryuk RSA-2048 og AES-256 krypteringsalgoritmer. Begge malware-trusler bruger også Microsoft SIMPLEBLOB-format til at gemme nøgler i malwareens eksekverbare, og begge bruger markøren "HERMES" til at kontrollere, om en fil er blevet krypteret. En stor forskel er, hvordan Ryuk håndterer filadgang såvel som brugen af en anden indlejret offentlig RSA-nøgle. Mens HERMES genererer en privat RSA-nøgle til hvert offer, bruger Ryuk to offentlige RSA-nøgler, der er indlejret i den eksekverbare. Da der ikke er nogen offerspecifik privat nøgle, kan alle værter dekrypteres med den samme dekrypteringsnøgle. Det ser ud til at være en svaghed i Ryuk-buildet, men det er ikke tilfældet, fordi malware skaber en unik nøgle til hver eksekverbar, hvorved en enkelt eksekverbar bruges til en enkelt målorganisation. Derfor, selvom nøglen lækker, vil den kun dekryptere data krypteret af den tilsvarende eksekverbare. Det forekommer meget sandsynligt, at Ryuk genererer et RSA-nøglepar til hvert offer før angrebet.

Ryuk-operation inkluderer to typer binære filer - en dropper og en eksekverbar nyttelast. Dropperen kan sjældent analyseres, da den eksekverbare nyttelast sletter dropperen, efter installationen er afsluttet. Efter udførelse opretter dropperen en installationsmappesti afhængigt af den version af Windows, der kører på målværten. For eksempel for Windows XP ville malware-mappestien være C: \ Documents and Settings \ Standardbruger, mens det for Windows Vista ville være C: \ Brugere \ Offentlig. Derefter opretter malware et tilfældigt navn til den eksekverbare fil, der består af fem alfabetiske tegn. Derefter skriver dropperen og kører den tilsvarende 32- eller 64-bit version af den indbyggede nyttelast eksekverbar. Det er nemlig denne eksekverbare nyttelast skrevet af dropperen, der indeholder Ryuks logik til kryptering af filerne på værten. Ryuk forsøger at kryptere alle tilgængelige filer og værter, der har ARP-poster (Address Resolution Protocol), undtagen CD-ROM-drev. En filtypenavn ".ryk" er knyttet til hver krypterede fil, mens alle mapper også indeholder løsepenge noten RyukReadMe.txt.

Seneste build af Ryuk har ingen persistensfunktioner. I modsætning til andre kendte ransomware-familier har Ryuk i øjeblikket heller ikke indlejrede proces- / tjenesteafslutnings- og anti-gendannelsesfunktioner. For at deaktivere Windows Systemgendannelsesmulighed, hvorigennem ofre kan prøve at gendanne deres data, sletter Ryuk alle eksisterende skyggekopier af de krypterede filer.

I modsætning til almindelige trusler mod ransomware placerer Ryuk ikke Windows-systemfiler på hvidlisten over filer, der ikke skal krypteres, hvilket betyder, at den ikke har nogen mekanisme til at sikre værtsstabiliteten. Bemærkelsesværdigt er andre eksekverbare filtyper heller ikke på listen over filer, der ikke skal krypteres, som systemdrivere (.sys) og OLE-kontroludvidelser (.ocx). Mange vigtige mappenavne er ikke også på hvidlisten. For eksempel er Ryuk ofte blevet observeret ved at forsøge at kryptere Windows Bootloader-filer, hvilket truer med at gøre den inficerede maskine ustabil og endda ubootabel over tid. Faktisk hvidlister Ryuk kun tre filtypenavne - .exe, .dll og hrmlog, hvorved den sidste ser ud til at være et fejllogfilnavn oprettet af den oprindelige HERMES-malware. Mappenavne, der er på Ryuks hvidliste, er Mozilla, Chrome, Microsoft, Windows, Recycle.bin, AhnLab. Her er en anden lighed med HERMES - begge malware-trusler hvidlister en mappe med navnet "AhnLab" - navnet på den populære sikkerhedssoftware fra Sydkorea.

Det er kendt, at Ryuk Ransomware kører fra Temp-mappen med et tilfældigt navn og gemmer en løsesumnote på brugerens skrivebord, der har titlen - 'RyukReadMe.tx.' Holdet bag Ryuk Ransomware kan forsøge at droppe truslen mod tilsluttede computere via delte mapper og ikke-adgangskodebeskyttede netværksdrev. Ryuk Ransomware krypterer tekst, regneark, e-bøger, præsentationer, databaser, billeder, video- og lydfiler sikkert. Du skal have en god sikkerhedskopiløsning på plads for at imødegå Ryuk Ransomware og gendanne data, hvis det er nødvendigt. Streng adgangspolitik og aktiv overvågning hjælper dig med at begrænse spredningen af truslen og de skader, den kan medføre for din organisation. AV-virksomheder blokerer filerne relateret til Ryuk Ransomware og markerer dem som:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Trojan (0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (B)

Trojan.Win64.S.Ryuk.174080

Trojan / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

Hændelsesrapporter viser, at de oprindelige trusseludviklere skiftede til at bruge 'WayneEvenson@protonmail.com' og 'WayneEvenson@tutanota.com' e-mail-konti til deres ransomware-kampagne. Ransomware 'wayneevenson@protonmail.com' kører muligvis som 'PdTlG.exe' på kompromitterede maskiner, men du skal bemærke, at det muligvis bruger tilfældige filnavne. Et nyt træk introduceret med 'wayneevenson@protonmail.com' Ransomware ser ud til at være den automatiske indlæsning af løsesummeddelelsen via en Microsofts Notepad-applikation til brugerens skrivebord. Vi fortsætter med at spore Ryuk Ransomware-opførsel og nye angrebsvektorer, der udnyttes til at levere produktet til intetanende brugere. Du skal anvende tjenesterne fra en kraftfuld backup manager og deaktivere indlæsning af makroer fra ikke-tillidskilder. Registreringsregler for 'wayneevenson@protonmail.com' Ransomware understøttes af de fleste AV-leverandører, der mærker relaterede filer med følgende alarmer:

Dropper / Win32.Ryukran.R234915

Ransom.Jabaxsta! 1.B3AA (CLASSIC)

Ransom / W32.Ryuk.393216

Ransom: Win32 / Jabaxsta.B! Dr

TR / FileCoder.biysh

Trojan (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A (B)

Trojan.Ransom.Win32.1398

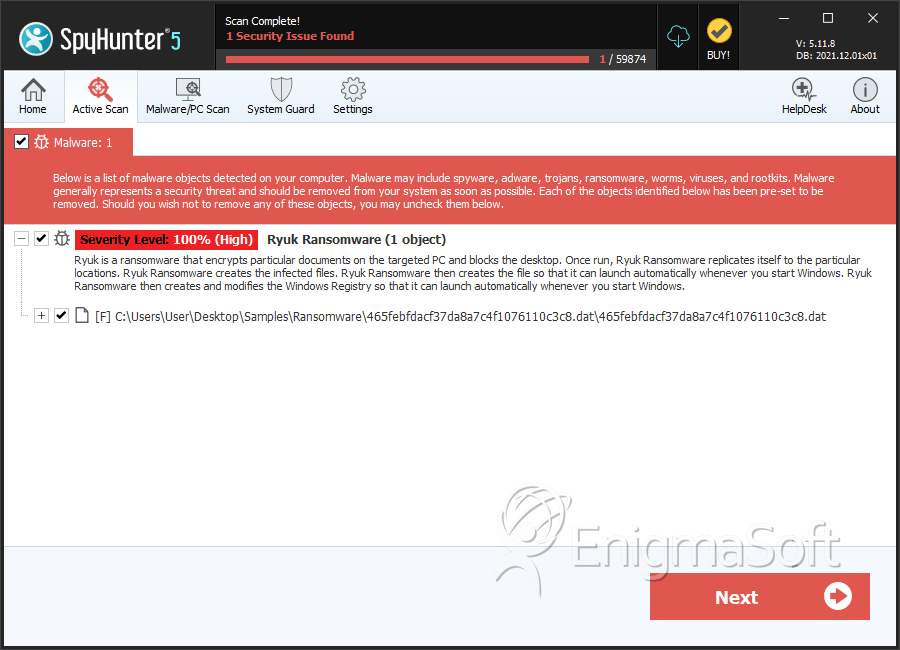

SpyHunter registrerer og fjerner Ryuk Ransomware

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |