Ryuk勒索軟件

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

排名:特定威脅在 EnigmaSoft 的威脅數據庫中的排名。

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| 排行: | 14,698 |

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 736 |

| 初见: | August 28, 2018 |

| 最后一次露面: | September 14, 2023 |

| 受影响的操作系统: | Windows |

Ryuk Ransomware是一種數據加密木馬,已於2018年8月13日被識別。看來Ryuk Ransomware損害了私營公司和醫療機構的利益。據報導,美國和德國的感染組織有威脅者。初步分析表明,威脅是通過受感染的RDP帳戶注入系統的,但是有可能存在並行的垃圾郵件活動,該威脅活動以啟用宏的DOCX和PDF文件的形式承載了威脅有效載荷。

目錄

一般事實和歸因

Ryuk Ransomware出現在2018年8月中旬,對全球主要組織進行了周密計劃的針對性攻擊,對受感染的PC和網絡上的數據進行加密,並要求支付贖金以換取解密工具。 Ryuk並未展示出極其先進的技術技能,但是, 它與其他勒索軟件的區別在於它需要的巨大贖金 。金額取決於受影響組織的規模,而研究表明,攻擊者已經從受害者手中獲得了將近400萬美元的敲詐資金,平均贖金為價值71,000美元的比特幣,是其他惡意軟件通常要求的金額的十倍。類。截至2019年1月,Ryuk要求的最低贖金金額為1.7 BTC,而最高為99 BTC。已知交易數量為52,收益已分配給37個BTC地址。

網絡安全研究人員注意到Ryuk攻擊與另一種名為HERMES的勒索軟件之間存在相似之處,該勒索軟件歸因於國家資助的朝鮮APT組織Lazarus Group。在Ryuk首次露面時,研究人員認為它是基於HERMES源代碼構建的,該源代碼是由同一個黑客組織或另一個從地下惡意軟件論壇獲取該代碼的演員組成的。 Ryuk和HERMES之間的某些相似之處得出了這一結論。兩種勒索軟件威脅共享相同的代碼段,Ryuk中的幾個字符串引用了愛馬仕(Hermes),並且在Ryuk啟動時,它還會檢查每個加密文件中的HERMES標記,以找出系統是否已經受到HERMES的攻擊。也存在一些關鍵差異,由於無法確定Ryuk欺詐性付款的最終接收者,因為惡意軟件運營商會通過許多不同的比特幣錢包轉移資金,因此勒索軟件的歸屬仍然是一個猜測問題。

同時,有證據表明,琉球背後的網絡罪犯來自俄羅斯或其前衛星國家。例如,在一些加密文件中發現了俄語,並且在與受害者的交流中發現了一些文化參考 。另一個理論是,Ryuk的操作人員不止一個,因為在某些報告的情況下,黑客組織要求提供固定數量的費用,而在其他情況下,它準備進行談判。

值得注意的攻擊

2017年10月,HERMES勒索軟件被用作SWIFT複雜攻擊的一部分,攻擊了台灣一家主要銀行,共竊取了6000萬美元。專家認為,當時HERMES只是作為轉移用途而已傳送到銀行的網絡. Ryuk可能並非如此,因為大多數研究人員認為,Ryuk的主要目標是從目標機構勒索贖金。

Ryuk勒索軟件專門用於量身定制的攻擊,其加密機制被開髮用於服務於小規模操作,這些操作僅影響目標網絡中存儲的關鍵資產和資源。最大的Ryuk爆炸發生在2018年聖誕節左右,當時勒索軟件啟動了Holiday活動。首先,根據受害者本身,惡意軟件通過使用受損的登錄帳戶攻擊了雲託管提供商Dataresolution.net。該公司聲稱沒有破壞任何客戶數據,但是考慮到惡意軟件是如何進入目標網絡的,這種說法似乎不太合理。

聖誕節後不久,與Tribune Publishing媒體相關的多個新聞紙組織成為Ryuk的下一個受害者。勒索軟件攻擊阻止了組織打印自己的論文,並且是在編輯無法將完成的頁面發送到印刷機之後才發現的。一些研究人員聲稱,攻擊Dataresolution.net和Tribune Publishing的惡意軟件是Ryuk的新版本,名為Cryptor2.0。

此前,Ryuk於2018年10月15日襲擊了Onslow供水和下水道管理局(OWASA),造成其網絡中斷。儘管主要服務和客戶數據保持不變,但由於勒索軟件的攻擊,需要完全建立大量數據庫和系統。

分配

以前,已經假設Ryuk是通過惡意電子郵件附件和未充分保護的RDP傳播的主要感染。但是,針對某些知名組織的攻擊數量有限,這表明Ryuk是手動分發和操作的。這意味著每種攻擊都必須單獨且經過精心準備,其中包括廣泛的網絡映射和憑據收集。這些觀察結果表明,攻擊者在安裝Ryuk之前已經通過其他惡意軟件感染熟悉了目標域。

為了證實這一理論,2019年1月的最新研究表明Ryuk主要作為輔助負載傳播,由攻擊者手動安裝在已經感染了Emotet和TrickBot殭屍網絡的計算機上。 Emotet使用的主要感染方法是通過帶有惡意腳本損壞的附加Microsoft Office文檔的垃圾郵件運動。攻擊者使用各種社交工程技術來使用戶打開附件並單擊"啟用內容",從而啟動惡意腳本並允許將惡意軟件安裝在目標計算機上。主要假設是,Emotet進行了最初的感染,並通過受影響的網絡橫向傳播,然後啟動了自己的惡意活動,從而在受感染的網絡中發送了其他惡意軟件。在這裡,最常見的Emotet會丟棄TrickBot有效負載,從而竊取憑據,並且還可以在網絡中橫向傳播。 Emotet和TrickBot都具有蠕蟲,數據竊取程序以及其他惡意程序的下載器的功能。然後,使用Trickbot將Ryuk勒索軟件放到所選機構的系統上,攻擊者計劃從這些系統中嘗試勒索勒索。然而,在所有Emotet和TrickBot檢測中觀察到的極少數Ryuk感染表明,這不是兩個殭屍網絡用Ryuk感染系統的標準操作。

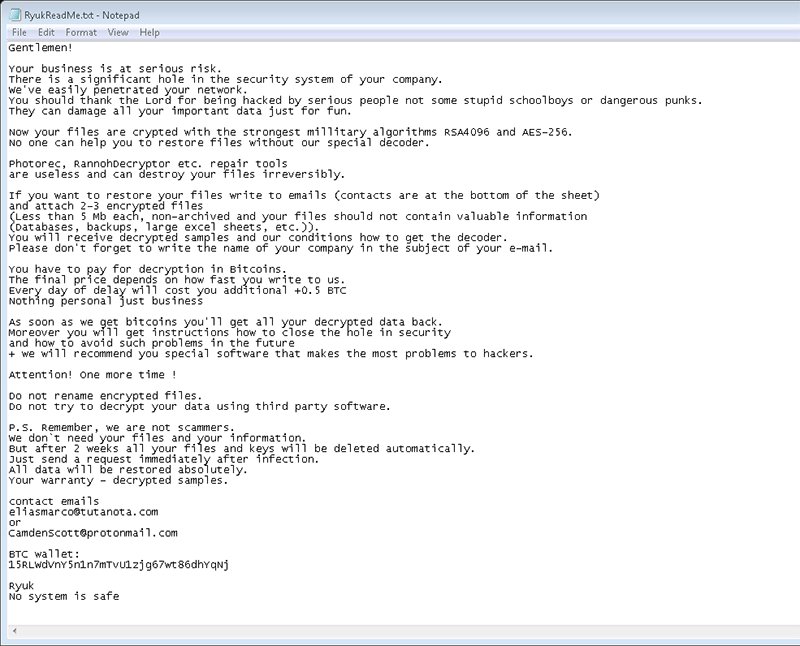

贖金票據

Ryuk贖金記錄包含在名為RyukReadMe.txt的文件中,該文件位於桌面以及所有文件夾中。 Ryuk向受害者展示了兩種贖金票據. 第一個很長,寫得很好,而且措辭很好,它導致支付了迄今為止最高的記錄的贖金50 BTC,相當於320,000美元。看起來它是在首次Ryuk攻擊中顯示出來的。第二個要短得多且簡單得多,但是,它還需要15 BTC至35 BTC的罰款贖金。這意味著騙子計劃攻擊的潛在受害者有兩個層次。

版本1:

"先生們!

您的業務存在嚴重風險。

您公司的安全系統中存在一個重大漏洞。

我們已輕鬆滲透到您的網絡。

您應該感謝上帝被認真的人砍死,而不是一些愚蠢的男生或危險的朋克。

它們可能只是出於娛樂目的而損壞您的所有重要數據。

現在,您的文件已使用最強大的軍事算法RSA4096和AES-256進行了加密。

沒有我們的特殊解碼器,沒有人可以幫助您恢復文件。

Photorec,RannohDecryptor等修復工具沒有用,並且會不可逆地破壞您的文件。

如果要還原文件,請寫電子郵件(聯繫方式在表格底部)並附加2-3個加密文件

(每個檔案少於5 Mb,未存檔,並且您的文件不應包含有價值的信息

(數據庫,備份,大型Excel工作表等)。

您將收到解密的樣本以及我們獲得解碼器的條件。

請不要忘記在電子郵件主題中寫下您的公司名稱。

您必須為比特幣的解密支付費用。

最終價格取決於您給我們寫信的速度。

每天的延遲都會使您額外花費+0.5 BTC

沒什麼私人的事

一旦我們獲得比特幣,您將獲得所有解密的數據。

此外,您還將獲得有關如何解決安全漏洞以及將來如何避免此類問題的說明。

+我們將向您推薦對黑客造成最大問題的特殊軟件。

注意!再一次 !

不要重命名加密文件。

不要嘗試使用第三方軟件解密您的數據。

PS記住,我們不是騙子。

我們不需要您的文件和信息。

但是2週後,您的所有文件和密鑰都會自動刪除。

感染後立即發送請求。

所有數據將絕對還原。

您的保修-解密樣品。

聯繫電子郵件

eliasmarco@tutanota.com

要么

CamdenScott@protonmail.com

BTC錢包:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

沒有系統是安全的"

版本2:

"網絡中每個主機上的所有文件均已使用強大的算法進行了加密。

備份被加密或刪除,或者備份磁盤已格式化。

卷影副本也已刪除,因此F8或任何其他方法可能會損壞加密數據,但無法恢復。

我們專門為您提供解密軟件

沒有公開的解密軟件。

請勿重設或關機-文件可能已損壞。

請勿重命名或移動加密和自述文件。

不要刪除自述文件。

這可能導致無法恢復某些文件。

要獲取信息(解密文件),請與我們聯繫

MelisaPeterman@protonmail.com

要么

MelisaPeterman@tutanota.com

BTC錢包:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

琉克

沒有系統是安全的"

除了聯繫電子郵件地址和給定的BTC錢包地址以外,Ryuk贖金記錄的主體在所有案例中均未發生變化。贖金記錄通常在tutanota.com上包含一個地址,在protonmail.com上包含一個地址,而電子郵件的名稱通常屬於Instagram模特或其他名人. 值得注意的是,Ryuk贖金票據的第二版與BitPaymer贖金票據非常相似,但尚不清楚這兩個勒索軟件威脅背後的參與者如何相互關聯。

較新版本的Ryuk顯示贖金記錄,其中僅包含電子郵件地址,而沒有BTC錢包地址。它讀取以下內容:

"您的網絡已經滲透。

網絡中每個主機上的所有文件都已使用強大的算法進行了加密。

備份被加密的捲影副本也被刪除,因此F8或任何其他方法可能會損壞加密的數據但無法恢復。

我們專門為您提供解密軟件。一年多以前,世界專家認識到除原始解碼器外,不可能通過任何方式進行解密。沒有公開的解密軟件。防病毒公司,研究人員,IT專家和其他任何人都無法幫助您加密數據。

請勿重設或關機-文件可能已損壞。不要刪除自述文件。

確認我們的誠實意圖。發送2個不同的隨機文件,即可解密。它可以來自網絡上的不同計算機,以確保一個密鑰可以解密所有內容。我們免費解鎖2個文件

要獲取信息(解密文件),請通過clifordcolden93Qprotonmail.com或Clif fordGolden93@tutanota.com與我們聯繫。

您將在回复信Ryuk中收到btc付款地址,這是不安全的。"

技術特徵

與HERMES類似,Ryuk使用RSA-2048和AES-256加密算法。此外,兩種惡意軟件威脅都使用Microsoft SIMPLEBLOB格式將密鑰存儲在惡意軟件的可執行文件中,並且都使用標記" HERMES"來檢查文件是否已加密。主要區別在於Ryuk處理文件訪問的方式以及第二個嵌入式公共RSA密鑰的使用。在HERMES為每個受害者生成一個私有RSA密鑰的同時,Ryuk使用了兩個嵌入到可執行文件中的公共RSA密鑰。由於沒有受害者專用的私鑰,因此可以使用相同的解密密鑰對所有主機進行解密。但是,這似乎不是Ryuk構建的一個弱點,因為事實並非如此,因為惡意軟件為每個可執行文件創建了唯一的密鑰,從而單個可執行文件用於單個目標組織。因此,即使密鑰洩漏,它也將僅解密由相應可執行文件加密的數據。 Ryuk很有可能在攻擊前為每個受害者生成一個RSA密鑰對。

Ryuk操作包括兩種類型的二進製文件-刪除程序和可執行有效負載。由於可執行的有效負載會在安裝完成後刪除該dropper,因此很少分析dropper。執行後,放置程序將根據目標主機上運行的Windows版本創建安裝文件夾路徑。例如,對於Windows XP,惡意軟件的文件夾路徑為C:\ Documents and Settings \ Default User,而對於Windows Vista,則為C:\ Users \ Public。然後,該惡意軟件會為可執行文件創建一個隨機名稱,該名稱由五個字母字符組成。之後,放置程序將寫入並運行嵌入式有效負載可執行文件的相應32位或64位版本。就是說,由dropper編寫的此可執行有效負載包含Ryuk的邏輯,用於加密主機上的文件。 Ryuk嘗試對所有具有地址解析協議(ARP)條目的可訪問文件和主機進行加密,但CD-ROM驅動器除外。文件擴展名" .ryk"附加到每個加密文件,而所有目錄還包含贖金字詞RyukReadMe.txt。

Ryuk的最新版本沒有任何持久性功能。與其他已知的勒索軟件系列不同,Ryuk當前不具有嵌入式過程/服務終止和防恢復功能。. 同樣,為了禁用Windows系統還原選項,受害者可以通過該選項嘗試恢復其數據,Ryuk刪除了加密文件的所有現有捲影副本。

與常見的勒索軟件威脅不同,Ryuk不會將Windows系統文件放在不應加密的文件白名單上,這意味著它沒有任何機制來確保主機的穩定性。值得注意的是,其他可執行文件類型也不在不應加密的文件列表中,例如係統驅動程序(.sys)和OLE控制擴展(.ocx)。許多重要的文件夾名稱也不在白名單中。例如,經常觀察到Ryuk嘗試對Windows Bootloader文件進行加密,這有可能使受感染的計算機隨著時間的流逝變得不穩定甚至無法啟動。實際上,Ryuk僅將三個文件擴展名列入白名單-.exe,.dll和hrmlog,其中最後一個似乎是由原始HERMES惡意軟件創建的調試日誌文件名。 Ryuk白名單上的文件夾名稱是Mozilla,Chrome,Microsoft,Windows,Recycle.bin和AhnLab。這是與HERMES的另一個相似之處-兩種惡意軟件威脅都將名為" AhnLab"的文件夾列入白名單-該文件夾是韓國流行的安全軟件的名稱。

已知Ryuk Ransomware可以從Temp文件夾中以隨機名稱運行,並將贖金記錄保存在用戶的桌面上,標題為" RyukReadMe.tx"。 Ryuk Ransomware背後的團隊可能會嘗試通過共享文件夾和不受密碼保護的網絡驅動器來將威脅降至所連接的計算機。 Ryuk Ransomware安全地加密文本,電子表格,電子書,演示文稿,數據庫,圖像,視頻和音頻文件。您需要適當的備份解決方案來應對Ryuk Ransomware,並在需要時還原數據。嚴格的訪問策略和主動監視將幫助您限制威脅的擴散以及它可能對您的組織造成的破壞。視音頻公司阻止與Ryuk Ransomware相關的文件,並將其標記為:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

木馬(0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924(B)

Trojan.Win64.S.Ryuk.174080

木馬/Win64.Ryukran.R234812

W64 /木馬.PIZE-2908

事故報告顯示,最初的威脅開發人員轉而使用" WayneEvenson@protonmail.com"和" WayneEvenson@tutanota.com"電子郵件帳戶進行勒索軟件活動。 " wayneevenson@protonmail.com"勒索軟件在受感染計算機上可能以" PdTlG.exe"運行,但您應注意,它可能使用隨機文件名。勒索軟件" wayneevenson@protonmail.com"引入了一個新特徵,那就是通過Microsoft的記事本應用程序將勒索消息自動加載到用戶的桌面。我們將繼續跟踪Ryuk Ransomware的行為和新的攻擊媒介,並利用這些媒介將產品交付給毫無戒心的用戶。您應該使用功能強大的備份管理器的服務,並禁止從不受信任的源中加載宏。大多數AV供應商都支持'wayneevenson@protonmail.com'勒索軟件的檢測規則,這些供應商使用以下警報標記相關文件:

滴管/Win32.Ryukran.R234915

Ransom.Jabaxsta!1.B3AA(經典)

贖金/W32.Ryuk.393216

贖金:Win32 / Jabaxsta.B!dr

TR / FileCoder.biysh

木馬(0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

特洛伊木馬贖罪

Trojan.Ransom.Ryuk.A(B)

Trojan.Ransom.Win32.1398

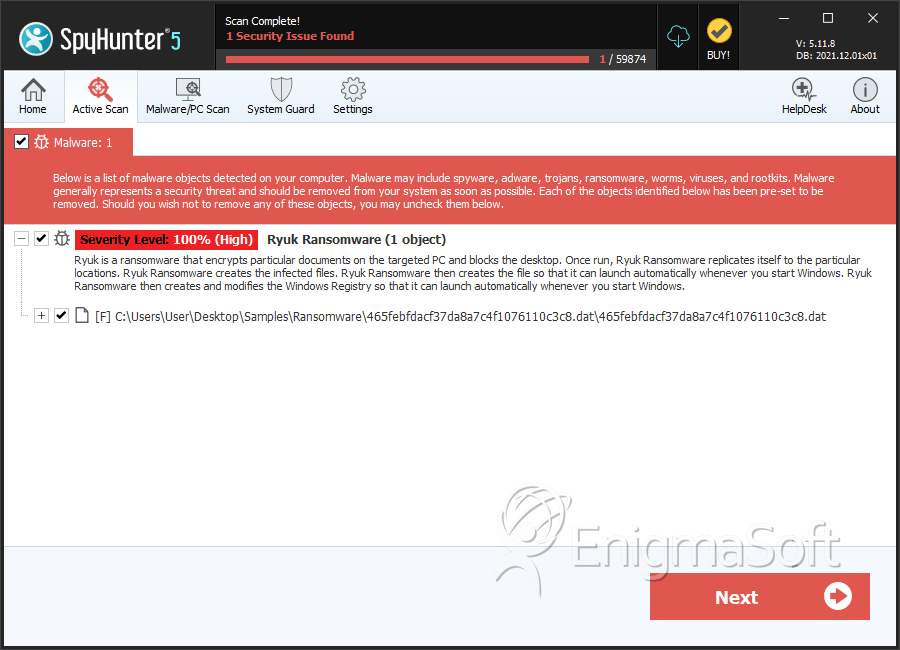

SpyHunter 检测并删除 Ryuk勒索軟件

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |