रयूक रैंसमवेयर

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

रैंकिंग: EnigmaSoft के थ्रेट डेटाबेस में किसी विशेष खतरे की रैंकिंग।

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| रैंकिंग: | 14,698 |

| ख़तरा स्तर: | 100 % (उच्च) |

| संक्रमित कंप्यूटर: | 736 |

| पहले देखा: | August 28, 2018 |

| अंतिम बार देखा गया: | September 14, 2023 |

| ओएस (एस) प्रभावित: | Windows |

Ryuk Ransomware एक डेटा एन्क्रिप्शन ट्रोजन है जिसे 13 अगस्त, 2018 को पहचाना गया था। ऐसा प्रतीत होता है कि निजी कंपनियों और स्वास्थ्य संस्थानों को Ryuk Ransomware के साथ समझौता किया गया है। धमकी देने वाले अभिनेताओं को संयुक्त राज्य अमेरिका और जर्मनी में संगठनों को संक्रमित करने की सूचना मिली थी। प्रारंभिक विश्लेषण से पता चलता है कि समझौता किए गए आरडीपी खातों के माध्यम से सिस्टम में खतरे को इंजेक्ट किया गया था, लेकिन यह संभव है कि एक समानांतर स्पैम अभियान हो जो मैक्रो-सक्षम DOCX और PDF फाइलों के रूप में खतरे के पेलोड को वहन करता हो।

विषयसूची

सामान्य तथ्य और विशेषता

Ryuk Ransomware अगस्त 2018 के मध्य में दुनिया भर के प्रमुख संगठनों के खिलाफ कई सुनियोजित लक्षित हमलों के साथ, संक्रमित पीसी और नेटवर्क पर डेटा एन्क्रिप्ट करने और डिक्रिप्टर टूल के बदले फिरौती के भुगतान की मांग के साथ दिखाई दिया। रयूक अत्यधिक उन्नत तकनीकी कौशल का प्रदर्शन नहीं करता है, हालांकि, जो इसे अन्य रैंसमवेयर से अलग करता है, वह है बड़ी फिरौती की मांग करना । राशि प्रभावित संगठन के आकार पर निर्भर करती है, जबकि शोध से पता चलता है कि हमलावरों ने पहले ही अपने पीड़ितों से लगभग 4 मिलियन डॉलर की जबरन वसूली की है, जिसमें औसतन $ 71,000 मूल्य के बिटकॉइन का भुगतान किया गया है - आमतौर पर अन्य मैलवेयर द्वारा मांग की गई राशि का दस गुना मेहरबान। जनवरी 2019 तक, रयूक ने सबसे कम फिरौती की राशि 1.7 बीटीसी मांगी है, जबकि उच्चतम 99 बीटीसी है। ज्ञात लेनदेन की संख्या 52 है, और आय को 37 बीटीसी पते में विभाजित किया गया है।

साइबर सुरक्षा शोधकर्ताओं ने रयूक अभियान और HERMES नामक एक अन्य रैंसमवेयर के बीच समानताएं देखी हैं, जिसका श्रेय एक राज्य-प्रायोजित उत्तर कोरियाई APT समूह को दिया जाता है जिसे लाजर समूह के रूप में जाना जाता है। रयूक की पहली उपस्थिति में, शोधकर्ताओं का मानना था कि इसे HERMES स्रोत कोड पर बनाया गया था, या तो उसी हैकिंग समूह द्वारा या किसी अन्य अभिनेता द्वारा जिसने भूमिगत मैलवेयर फ़ोरम से कोड प्राप्त किया था। Ryuk और HERMES के बीच कुछ समानताएँ उस निष्कर्ष तक ले जाती हैं। दो रैंसमवेयर खतरे समान कोड खंड साझा करते हैं, रयूक में कई तार हेमीज़ को संदर्भित करते हैं, और जब रयूक लॉन्च होता है, तो यह पता लगाने के लिए कि क्या सिस्टम पर पहले से ही HERMES द्वारा हमला किया गया है, यह एक HERMES मार्कर के लिए प्रत्येक एन्क्रिप्टेड फ़ाइल की जाँच करता है। कुछ महत्वपूर्ण अंतर भी हैं, और चूंकि रयूक से कपटपूर्ण भुगतान के अंतिम प्राप्तकर्ता का निर्धारण नहीं किया जा सकता है क्योंकि मैलवेयर ऑपरेटर कई अलग-अलग बिटकॉइन वॉलेट के माध्यम से धन हस्तांतरित करते हैं, रैंसमवेयर की विशेषता अभी भी अटकलों का विषय है।

साथ ही, इस बात के भी सबूत हैं कि रयूक के पीछे साइबर अपराधी रूस या उसके पूर्व उपग्रह राज्यों से आते हैं। उदाहरण के लिए, कुछ एन्क्रिप्टेड फाइलों में रूसी भाषा पाई गई है, साथ ही पीड़ितों के साथ संचार के भीतर कुछ सांस्कृतिक संदर्भ भी पाए गए हैं। एक और सिद्धांत यह है कि एक से अधिक चालक दल रयूक का संचालन कर रहे हैं क्योंकि कुछ मामलों में हैकिंग समूह ने एक निश्चित राशि की मांग की थी, जबकि अन्य में यह बातचीत के लिए तैयार था।

उल्लेखनीय हमले

अक्टूबर 2017 में HERMES रैंसमवेयर का इस्तेमाल ताइवान के एक प्रमुख बैंक के खिलाफ एक परिष्कृत स्विफ्ट हमले के हिस्से के रूप में किया गया था, जिसने $ 60 मिलियन की चोरी की थी। विशेषज्ञों का मानना है कि उस समय HERMES को केवल डायवर्जन के रूप में बैंक के नेटवर्क में पहुंचाया गया था। रयूक के साथ शायद ऐसा नहीं है क्योंकि अधिकांश शोधकर्ताओं का मानना है कि इसका मुख्य लक्ष्य लक्षित संस्थानों से फिरौती की जबरन वसूली है।

रयूक रैंसमवेयर का उपयोग विशेष रूप से लगातार हमलों के लिए किया जाता है, और इसका एन्क्रिप्शन तंत्र छोटे पैमाने के संचालन की सेवा के लिए विकसित किया गया है जो लक्षित नेटवर्क में संग्रहीत महत्वपूर्ण संपत्ति और संसाधनों को प्रभावित करता है। सबसे बड़ा रयूक विस्फोट क्रिसमस 2018 के आसपास हुआ जब रैंसमवेयर ने अपना हॉलिडे अभियान शुरू किया। सबसे पहले, मैलवेयर ने क्लाउड होस्टिंग प्रदाता Dataresolution.net पर, पीड़ित के अनुसार, एक समझौता किए गए लॉगिन खाते का उपयोग करके हमला किया। कंपनी का दावा है कि किसी भी ग्राहक डेटा से समझौता नहीं किया गया है, हालांकि, यह देखते हुए कि मैलवेयर लक्षित नेटवर्क में कैसे अपना रास्ता बनाता है, ऐसे दावे बहुत प्रशंसनीय नहीं लगते हैं।

ट्रिब्यून पब्लिशिंग मीडिया से जुड़े कई अखबारी कागज संगठन क्रिसमस के ठीक बाद रयूक के अगले शिकार बन गए। रैंसमवेयर हमले ने संगठनों को अपने स्वयं के कागज़ात छापने से रोक दिया, और इसका पता तब चला जब एक संपादक प्रिंटिंग प्रेस को तैयार पृष्ठ नहीं भेज सका। कुछ शोधकर्ताओं का दावा है कि जिस मैलवेयर ने Dataresolution.net और Tribune Publishing पर हमला किया, वह Ryuk का एक नया संस्करण है जिसका नाम Cryptor2.0 है।

इससे पहले, 15 अक्टूबर, 2018 को, रयूक ने ऑनस्लो वाटर एंड सीवर अथॉरिटी (ओडब्ल्यूएएसए) पर हमला किया, जिससे उनके नेटवर्क में व्यवधान उत्पन्न हुआ। हालांकि मुख्य सेवाएं और ग्राहक डेटा अछूते रहे, रैंसमवेयर हमले के कारण बड़ी संख्या में डेटाबेस और सिस्टम को पूरी तरह से तैयार करने की आवश्यकता थी।

इस वीक इन मालवेयर वीडियो: एपिसोड 1 में इमोटेट, ट्रिकबोट और रयूक रैनसमवेयर के ट्रिपल थ्रेट कैंपेन को कवर करने वाले डेटा की चोरी और फिरौती कर रहे हैं।

वितरण

पहले, यह माना जाता था कि रयूक को दुर्भावनापूर्ण ईमेल अनुलग्नकों और अपर्याप्त रूप से संरक्षित आरडीपी के माध्यम से प्राथमिक संक्रमण के रूप में वितरित किया जाता है। हालांकि, चुनिंदा हाई-प्रोफाइल संगठनों के खिलाफ सीमित संख्या में हमलों से पता चलता है कि रयूक को मैन्युअल रूप से वितरित और संचालित किया जाता है। इसका मतलब है कि प्रत्येक हमले को व्यक्तिगत रूप से और सावधानीपूर्वक तैयार किया जाना चाहिए, जिसमें व्यापक नेटवर्क मैपिंग और क्रेडेंशियल्स का संग्रह शामिल है। इन अवलोकनों से पता चलता है कि हमलावर रयूक को स्थापित करने से पहले ही अन्य मैलवेयर संक्रमणों के माध्यम से लक्षित डोमेन से परिचित हो चुके हैं।

उस सिद्धांत की पुष्टि में, जनवरी 2019 के नवीनतम शोध से पता चलता है कि रयूक ज्यादातर सेकेंडरी पेलोड के रूप में फैलता है, जो मशीनों पर हमलावरों द्वारा मैन्युअल रूप से स्थापित किया गया है जो पहले से ही इमोटेट और ट्रिकबॉट बॉटनेट से संक्रमित हो चुके हैं। इमोटेट द्वारा उपयोग की जाने वाली संक्रमण की प्राथमिक विधि स्पैम ईमेल अभियानों के माध्यम से है जिसमें संलग्न Microsoft Office दस्तावेज़ दुर्भावनापूर्ण स्क्रिप्ट से दूषित हैं। हमलावर विभिन्न सोशल इंजीनियरिंग तकनीकों का उपयोग करते हैं ताकि उपयोगकर्ता संलग्नक खोल सकें और "सामग्री सक्षम करें" पर क्लिक करें, जो बदले में दुर्भावनापूर्ण स्क्रिप्ट लॉन्च करता है और मैलवेयर को लक्ष्य मशीन पर स्थापित करने की अनुमति देता है। मुख्य परिकल्पना यह है कि इमोटेट प्रारंभिक संक्रमण करता है, बाद में प्रभावित नेटवर्क के माध्यम से फैलता है, और फिर संक्रमित नेटवर्क पर अतिरिक्त मैलवेयर भेजते हुए अपना स्वयं का दुर्भावनापूर्ण अभियान शुरू करता है। यहां, आम तौर पर इमोटेट ट्रिकबॉट पेलोड को छोड़ देता है जो क्रेडेंशियल्स चुराता है और बाद में पूरे नेटवर्क में फैल सकता है। Emotet और TrickBot दोनों में वर्म्स, डेटा चोरी करने वाले और अतिरिक्त दुर्भावनापूर्ण प्रोग्राम के डाउनलोडर की कार्यक्षमता है। ट्रिकबॉट का उपयोग तब चयनित संस्थानों के सिस्टम पर रयूक रैंसमवेयर को छोड़ने के लिए किया जाता है, जहां से हमलावर फिरौती की कोशिश करने की योजना बनाते हैं। सभी इमोटेट और ट्रिकबॉट डिटेक्शन के बीच देखे गए रयूक संक्रमणों का बहुत छोटा अंश बताता है, हालांकि, यह रयूक के साथ सिस्टम को संक्रमित करने के लिए दो बॉटनेट का एक मानक संचालन नहीं है।

फिरौती लेख

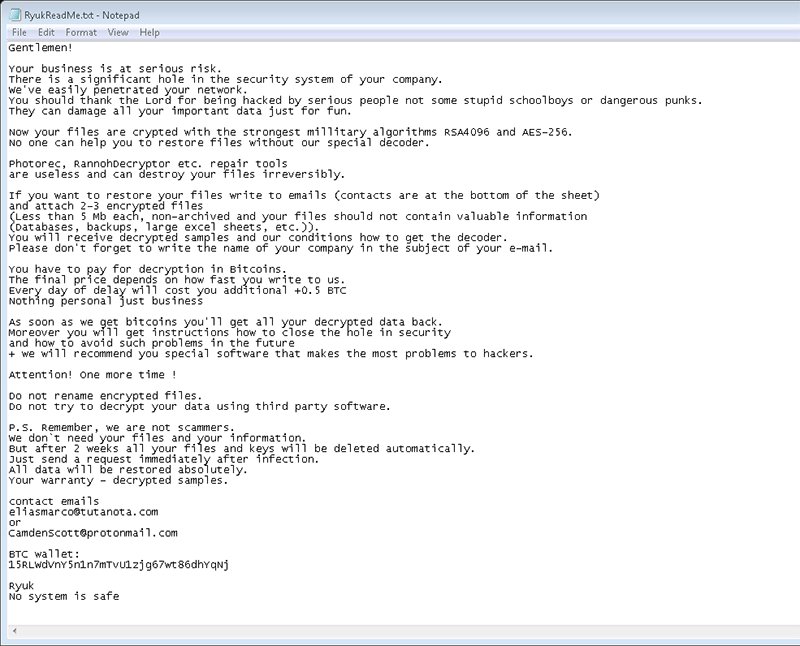

Ryuk फिरौती नोट RyukReadMe.txt नाम की एक फ़ाइल में समाहित है जिसे डेस्कटॉप पर और साथ ही सभी फ़ोल्डरों में रखा गया है। रयूक अपने पीड़ितों को फिरौती के दो प्रकार के नोट दिखाता है। पहला लंबा, अच्छी तरह से लिखा गया और अच्छी तरह से वाक्यांशबद्ध है, और इसने ५० बीटीसी की अब तक की उच्चतम दर्ज की गई फिरौती का भुगतान किया, जो ३२०,००० डॉलर के बराबर है। ऐसा लगता है कि इसे कुछ पहले रयूक हमलों के दौरान प्रदर्शित किया गया है। दूसरा बहुत छोटा और सरल है, हालांकि, यह 15 बीटीसी से 35 बीटीसी तक की फिरौती की अच्छी रकम भी मांगता है। इसका मतलब है कि संभावित पीड़ितों के दो स्तर हो सकते हैं जिन पर बदमाशों ने हमला करने की योजना बनाई है।

संस्करण 1:

"सज्जनों!

आपका व्यवसाय गंभीर जोखिम में है।

आपकी कंपनी की सुरक्षा प्रणाली में एक महत्वपूर्ण छेद है।

हमने आपके नेटवर्क में आसानी से प्रवेश कर लिया है।

कुछ बेवकूफ स्कूली बच्चों या खतरनाक बदमाशों ने नहीं बल्कि गंभीर लोगों द्वारा हैक किए जाने के लिए आपको प्रभु का धन्यवाद करना चाहिए।

वे केवल मनोरंजन के लिए आपके सभी महत्वपूर्ण डेटा को नुकसान पहुंचा सकते हैं।

अब आपकी फाइलें सबसे मजबूत सैन्य एल्गोरिदम RSA4096 और AES-256 के साथ क्रिप्टेड हैं।

हमारे विशेष डिकोडर के बिना फ़ाइलों को पुनर्स्थापित करने में कोई भी आपकी सहायता नहीं कर सकता है।

Photorec, RannohDecryptor आदि मरम्मत उपकरण बेकार हैं और आपकी फ़ाइलों को अपरिवर्तनीय रूप से नष्ट कर सकते हैं।

यदि आप अपनी फ़ाइलों को पुनर्स्थापित करना चाहते हैं तो ईमेल पर लिखें (संपर्क पत्रक के नीचे हैं) और 2-3 एन्क्रिप्टेड फ़ाइलें संलग्न करें

(प्रत्येक 5 एमबी से कम, गैर-संग्रहीत और आपकी फाइलों में मूल्यवान जानकारी नहीं होनी चाहिए

(डेटाबेस, बैकअप, बड़ी एक्सेल शीट, आदि))।

आपको डिक्रिप्टेड नमूने और हमारी शर्तें प्राप्त होंगी कि डिकोडर कैसे प्राप्त करें।

कृपया अपने ई-मेल के विषय में अपनी कंपनी का नाम लिखना न भूलें।

आपको बिटकॉइन में डिक्रिप्शन के लिए भुगतान करना होगा।

अंतिम कीमत इस बात पर निर्भर करती है कि आप हमें कितनी तेजी से लिखते हैं।

हर दिन की देरी के लिए आपको अतिरिक्त +0.5 बीटीसी खर्च करना होगा

कुछ भी व्यक्तिगत नहीं सिर्फ व्यवसाय

जैसे ही हमें बिटकॉइन मिलते हैं, आपको अपना सारा डिक्रिप्टेड डेटा वापस मिल जाएगा।

इसके अलावा, आपको निर्देश मिलेगा कि सुरक्षा में छेद को कैसे बंद किया जाए और भविष्य में ऐसी समस्याओं से कैसे बचा जाए

+ हम आपको विशेष सॉफ़्टवेयर की अनुशंसा करेंगे जो हैकर्स को सबसे अधिक समस्याएँ देता है।

ध्यान! एक और बार !

एन्क्रिप्टेड फ़ाइलों का नाम न बदलें।

तृतीय पक्ष सॉफ़्टवेयर का उपयोग करके अपने डेटा को डिक्रिप्ट करने का प्रयास न करें।

पीएस याद रखें, हम स्कैमर नहीं हैं।

हमें आपकी फाइलों और आपकी जानकारी की जरूरत नहीं है।

लेकिन 2 सप्ताह के बाद आपकी सभी फाइलें और चाबियां अपने आप डिलीट हो जाएंगी।

संक्रमण के तुरंत बाद एक अनुरोध भेजें।

सभी डेटा बिल्कुल बहाल हो जाएगा।

आपकी वारंटी - डिक्रिप्टेड नमूने।

संपर्क ईमेल

eliasmarco@tutanota.com

या

CamdenScott@protonmail.com

बीटीसी वॉलेट:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

कोई सिस्टम सुरक्षित नहीं है"

संस्करण 2:

"नेटवर्क में प्रत्येक होस्ट पर सभी फाइलों को एक मजबूत एल्गोरिदम के साथ एन्क्रिप्ट किया गया है।

बैकअप या तो एन्क्रिप्ट किए गए थे या हटा दिए गए थे या बैकअप डिस्क को स्वरूपित किया गया था।

छाया प्रतियां भी हटा दी गईं, इसलिए F8 या कोई अन्य विधि एन्क्रिप्टेड डेटा को नुकसान पहुंचा सकती है लेकिन पुनर्प्राप्त नहीं कर सकती है।

आपकी स्थिति के लिए हमारे पास विशेष रूप से डिक्रिप्शन सॉफ़्टवेयर है

जनता में कोई डिक्रिप्शन सॉफ्टवेयर उपलब्ध नहीं है।

रीसेट या शटडाउन न करें - फ़ाइलें क्षतिग्रस्त हो सकती हैं।

एन्क्रिप्टेड और रीडमी फ़ाइलों का नाम बदलें या उन्हें स्थानांतरित न करें।

रीडमी फाइल्स को डिलीट न करें।

इससे कुछ फ़ाइलों की पुनर्प्राप्ति की असंभवता हो सकती है।

जानकारी प्राप्त करने के लिए (अपनी फाइलों को डिक्रिप्ट करें) हमसे यहां संपर्क करें

MelisaPeterman@protonmail.com

या

MelisaPeterman@tutanota.com

बीटीसी वॉलेट:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

रयुको

कोई सिस्टम सुरक्षित नहीं है"

संपर्क ईमेल पते और दिए गए बीटीसी वॉलेट पते के अपवाद के साथ रयूक फिरौती नोटों का शरीर मामलों में नहीं बदलता है। फिरौती नोट में आमतौर पर tutanota.com पर एक और protonmail.com पर एक पता होता है, जबकि ईमेल के नाम अक्सर इंस्टाग्राम मॉडल या अन्य प्रसिद्ध लोगों के होते हैं। यह उल्लेखनीय है कि रयूक फिरौती नोट का दूसरा संस्करण बिटपायमर फिरौती नोटों जैसा दिखता है, फिर भी यह अज्ञात है कि दो रैंसमवेयर खतरों के पीछे अभिनेता एक दूसरे से कैसे संबंधित हैं।

रयूक के नए संस्करण एक फिरौती नोट प्रदर्शित करते हैं जिसमें केवल ईमेल पते होते हैं लेकिन कोई बीटीसी वॉलेट पते नहीं होते हैं। यह निम्नलिखित पढ़ता है:

"आपका नेटवर्क घुस गया है।

नेटवर्क में प्रत्येक होस्ट की सभी फाइलों को एक मजबूत एल्गोरिथम के साथ एन्क्रिप्ट किया गया है।

बैकअप या तो एन्क्रिप्टेड थे छाया प्रतियां भी हटा दी गईं, इसलिए F8 या कोई अन्य विधि एन्क्रिप्टेड डेटा को नुकसान पहुंचा सकती है लेकिन पुनर्प्राप्त नहीं कर सकती है।

आपकी स्थिति के लिए हमारे पास विशेष रूप से डिक्रिप्शन सॉफ्टवेयर है। एक साल से भी अधिक समय पहले, विश्व विशेषज्ञों ने मूल डिकोडर को छोड़कर किसी भी तरह से समझने की असंभवता को मान्यता दी थी। जनता में कोई डिक्रिप्शन सॉफ्टवेयर उपलब्ध नहीं है। एंटीवायरस कंपनियां, शोधकर्ता, आईटी विशेषज्ञ, और कोई अन्य व्यक्ति डेटा को एन्क्रिप्ट करने में आपकी सहायता नहीं कर सकता है।

रीसेट या शटडाउन न करें - फ़ाइलें क्षतिग्रस्त हो सकती हैं। रीडमी फाइल्स को डिलीट न करें।

हमारे ईमानदार इरादों की पुष्टि करने के लिए। 2 अलग-अलग यादृच्छिक फाइलें भेजें और आप इसे डिक्रिप्ट कर देंगे। यह सुनिश्चित करने के लिए आपके नेटवर्क पर विभिन्न कंप्यूटरों से हो सकता है कि एक कुंजी सब कुछ डिक्रिप्ट करती है। 2 फ़ाइलें जिन्हें हम मुफ़्त में अनलॉक करते हैं

जानकारी प्राप्त करने के लिए (अपनी फ़ाइलों को डिक्रिप्ट करें) हमें क्लिफोर्डकोल्डेन93Qprotonmail.com या क्लिफ fordGolden93@tutanota.com पर संपर्क करें।

आपको उत्तर पत्र में भुगतान के लिए बीटीसी पता प्राप्त होगा रयूक नो सिस्टम सुरक्षित है।"

तकनीकी विशेषताओं

इसी तरह HERMES के लिए, Ryuk RSA-2048 और AES-256 एन्क्रिप्शन एल्गोरिदम का उपयोग करता है। साथ ही, दोनों मैलवेयर खतरे मैलवेयर के निष्पादन योग्य में कुंजियों को संग्रहीत करने के लिए Microsoft SIMPLEBLOB प्रारूप का उपयोग करते हैं, और दोनों यह जांचने के लिए "HERMES" मार्कर का उपयोग करते हैं कि क्या फ़ाइल एन्क्रिप्ट की गई है। एक बड़ा अंतर यह है कि रयूक फ़ाइल एक्सेस को कैसे संभालता है, साथ ही दूसरी एम्बेडेड सार्वजनिक आरएसए कुंजी का उपयोग करता है। जबकि HERMES प्रत्येक पीड़ित के लिए एक निजी RSA कुंजी बनाता है, Ryuk दो सार्वजनिक RSA कुंजियों का उपयोग करता है जो निष्पादन योग्य में अंतर्निहित होती हैं। चूंकि कोई पीड़ित-विशिष्ट निजी कुंजी नहीं है, सभी होस्ट को एक ही डिक्रिप्शन कुंजी के साथ डिक्रिप्ट किया जा सकता है। यह रयूक बिल्ड में एक कमजोरी प्रतीत होती है, हालांकि, ऐसा नहीं है क्योंकि मैलवेयर प्रत्येक निष्पादन योग्य के लिए एक अद्वितीय कुंजी बनाता है जिससे एकल लक्ष्य संगठन के लिए एकल निष्पादन योग्य का उपयोग किया जाता है। इसलिए, भले ही कुंजी लीक हो गई हो, यह केवल संबंधित निष्पादन योग्य द्वारा एन्क्रिप्ट किए गए डेटा को डिक्रिप्ट करेगा। ऐसा लगता है कि रयूक हमले से पहले प्रत्येक पीड़ित के लिए एक आरएसए कुंजी जोड़ी बनाता है।

रयूक ऑपरेशन में दो प्रकार के बायनेरिज़ शामिल हैं - एक ड्रॉपर और एक निष्पादन योग्य पेलोड। ड्रॉपर का विश्लेषण शायद ही कभी किया जा सकता है क्योंकि इंस्टॉलेशन पूरा होने के बाद निष्पादन योग्य पेलोड ड्रॉपर को हटा देता है। निष्पादन पर, ड्रॉपर लक्ष्य होस्ट पर चल रहे विंडोज के संस्करण के आधार पर एक इंस्टॉलेशन फ़ोल्डर पथ बनाता है। उदाहरण के लिए, Windows XP के लिए मैलवेयर का फ़ोल्डर पथ C:\Documents and Settings\Default User होगा, जबकि Windows Vista के लिए यह C:\Users\Public होगा। फिर, मैलवेयर निष्पादन योग्य फ़ाइल के लिए एक यादृच्छिक नाम बनाता है जिसमें पाँच वर्णानुक्रमिक वर्ण होते हैं। उसके बाद, ड्रॉपर एम्बेडेड पेलोड निष्पादन योग्य के 32- या 64-बिट संस्करण को लिखता है और चलाता है। यह, अर्थात्, ड्रॉपर द्वारा लिखित यह निष्पादन योग्य पेलोड है जिसमें होस्ट पर फ़ाइलों को एन्क्रिप्ट करने के लिए रयूक का तर्क शामिल है। रयूक सीडी-रोम ड्राइव को छोड़कर, सभी सुलभ फाइलों और मेजबानों को एन्क्रिप्ट करने का प्रयास करता है, जिनमें एड्रेस रेज़ोल्यूशन प्रोटोकॉल (एआरपी) प्रविष्टियां होती हैं। प्रत्येक एन्क्रिप्टेड फ़ाइल में एक फ़ाइल एक्सटेंशन ".ryk" जोड़ा जाता है, जबकि सभी निर्देशिकाओं में फिरौती नोट RyukReadMe.txt भी होता है।

रयूक के नवीनतम बिल्ड में कोई दृढ़ता कार्यक्षमता नहीं है। अन्य ज्ञात रैंसमवेयर परिवारों के विपरीत, रयूक में वर्तमान में एम्बेडेड प्रक्रिया/सेवा समाप्ति और एंटी-रिकवरी कार्यक्षमता भी नहीं है। इसके अलावा, विंडोज सिस्टम रिस्टोर विकल्प को अक्षम करने के लिए जिसके माध्यम से पीड़ित अपने डेटा को पुनर्प्राप्त करने का प्रयास कर सकते हैं, रयूक एन्क्रिप्टेड फ़ाइलों की किसी भी मौजूदा छाया प्रतियों को हटा देता है।

आम रैंसमवेयर खतरों के विपरीत, रयूक विंडोज सिस्टम फाइलों को उन फाइलों की श्वेतसूची में नहीं रखता है जिन्हें एन्क्रिप्ट नहीं किया जाना चाहिए, जिसका अर्थ है कि इसमें मेजबान की स्थिरता सुनिश्चित करने के लिए कोई तंत्र नहीं है। उल्लेखनीय रूप से, अन्य निष्पादन योग्य फ़ाइल प्रकार भी उन फ़ाइलों की सूची में नहीं हैं जिन्हें एन्क्रिप्ट नहीं किया जाना चाहिए, जैसे सिस्टम ड्राइवर (.sys) और OLE नियंत्रण एक्सटेंशन (.ocx)। कई महत्वपूर्ण फ़ोल्डर नाम श्वेतसूची में भी नहीं हैं। उदाहरण के लिए, रयूक को अक्सर विंडोज बूटलोडर फाइलों को एन्क्रिप्ट करने का प्रयास करते देखा गया है, जो संक्रमित मशीन को अस्थिर और यहां तक कि समय के साथ अनबूट करने योग्य बनाने की धमकी देता है। वास्तव में, रयूक केवल तीन फ़ाइल एक्सटेंशन - .exe, .dll, और hrmlog को श्वेतसूची में रखता है, जिससे आखिरी वाला मूल HERMES मैलवेयर द्वारा बनाया गया डीबग लॉग फ़ाइल नाम प्रतीत होता है। रयूक की श्वेतसूची में मोज़िला, क्रोम, माइक्रोसॉफ्ट, विंडोज, रीसायकल.बिन, अहनलैब के नाम शामिल हैं। यहां HERMES के साथ एक और समानता है - दोनों मैलवेयर "AhnLab" नामक फ़ोल्डर को श्वेतसूची में डालने की धमकी देते हैं - दक्षिण कोरिया के लोकप्रिय सुरक्षा सॉफ़्टवेयर का नाम।

Ryuk Ransomware को Temp फ़ोल्डर से यादृच्छिक नाम से चलाने और उपयोगकर्ता के डेस्कटॉप पर एक फिरौती नोट सहेजने के लिए जाना जाता है जिसका शीर्षक है - 'RyukReadMe.tx।' Ryuk Ransomware के पीछे की टीम साझा किए गए फ़ोल्डरों और गैर-पासवर्ड संरक्षित नेटवर्क ड्राइव के माध्यम से कनेक्टेड कंप्यूटरों के लिए खतरे को कम करने का प्रयास कर सकती है। रयूक रैनसमवेयर टेक्स्ट, स्प्रेडशीट, ई-बुक्स, प्रेजेंटेशन, डेटाबेस, इमेज, वीडियो और ऑडियो फाइलों को सुरक्षित रूप से एन्क्रिप्ट करता है। Ryuk Ransomware का मुकाबला करने और जरूरत पड़ने पर डेटा को पुनर्स्थापित करने के लिए आपके पास एक अच्छा बैकअप समाधान होना चाहिए। सख्त पहुंच नीति और सक्रिय निगरानी आपको खतरे के प्रसार और आपके संगठन को होने वाले नुकसान को सीमित करने में मदद करेगी। AV कंपनियां Ryuk Ransomware से संबंधित फाइलों को ब्लॉक कर देती हैं और उन्हें इस प्रकार चिह्नित करती हैं:

Ransom_RYUK.THHBAAH

टीआर/फाइलकोडर.lkbhx

ट्रोजन ( 0053a8e51 )

ट्रोजन-फिरौती.रयुकी

ट्रोजन-रैनसम.Win32.Encoder.em

ट्रोजन.जेनेरिककेडी.31177924 (बी)

Trojan.Win64.S.Ryuk.174080

Trojan/Win64.Ryukran.R234812

W64/ट्रोजन.PIZE-2908

घटनाओं की रिपोर्ट से पता चलता है कि मूल खतरा डेवलपर्स ने अपने रैंसमवेयर अभियान के लिए 'WayneEvenson@protonmail.com' और 'WayneEvenson@tutanota.com' ईमेल खातों का उपयोग करने के लिए स्विच किया। 'wayneevenson@protonmail.com' रैनसमवेयर समझौता मशीनों पर 'PdTlG.exe' के रूप में चल सकता है, लेकिन आपको ध्यान देना चाहिए कि यह यादृच्छिक फ़ाइल नामों का उपयोग कर सकता है। 'wayneevenson@protonmail.com' रैंसमवेयर के साथ पेश की गई एक नई विशेषता उपयोगकर्ता के डेस्कटॉप पर माइक्रोसॉफ्ट के नोटपैड एप्लिकेशन के माध्यम से फिरौती संदेश की स्वचालित लोडिंग प्रतीत होती है। हम रयूक रैंसमवेयर व्यवहार और नए अटैक वैक्टर को ट्रैक करना जारी रखते हैं, जिनका उपयोग उत्पाद को पहले से न सोचा जाने वाले उपयोगकर्ताओं तक पहुंचाने के लिए किया जा रहा है। आपको एक शक्तिशाली बैकअप प्रबंधक की सेवाओं को नियोजित करना चाहिए और अविश्वसनीय स्रोतों से लोडिंग मैक्रोज़ को अक्षम करना चाहिए। 'wayneevenson@protonmail.com' रैनसमवेयर के लिए डिटेक्शन नियम अधिकांश एवी विक्रेताओं द्वारा समर्थित हैं जो संबंधित फाइलों को निम्नलिखित अलर्ट के साथ टैग करते हैं:

ड्रॉपर/Win32.Ryukran.R234915

फिरौती.जाबैक्सस्टा!1.B3AA (क्लासिक)

फिरौती/W32.Ryuk.393216

फिरौती:Win32/Jabaxsta.B!dr

TR/FileCoder.biysh

ट्रोजन ( 0053a8931 )

Trojan.Agentbypassg

Trojan.Invader.bsk

ट्रोजन.फिरौती.रयुकी

ट्रोजन.फिरौती.रयूक.ए (बी)

ट्रोजन.फिरौती.Win32.1398

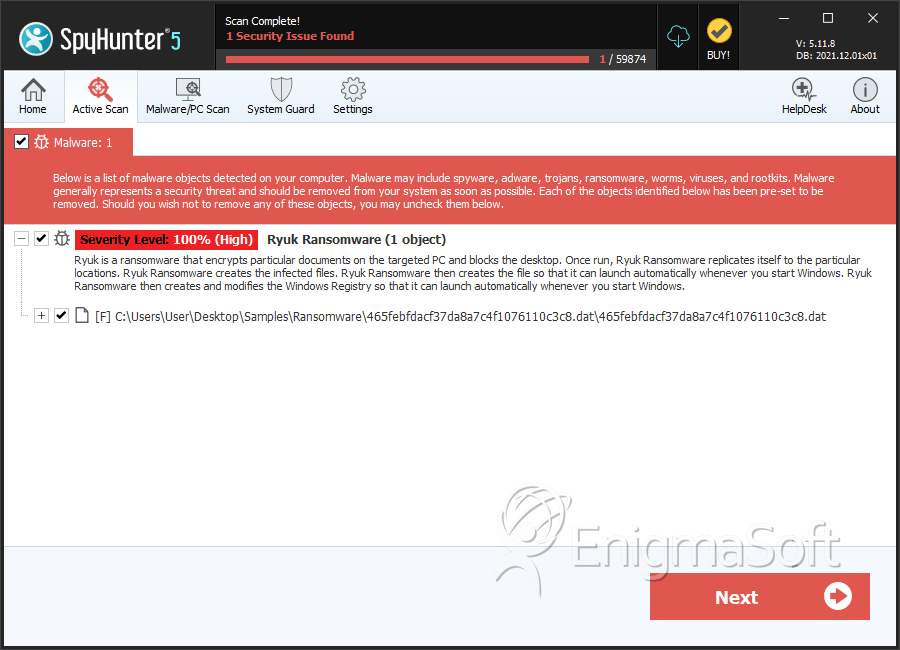

SpyHunter रयूक रैंसमवेयर . का पता लगाता है और हटाता है

फ़ाइल सिस्टम विवरण

| # | फ़ाइल का नाम | MD5 |

जांच

जांच: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |