Ryuk Ransomware

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Рейтинг: рейтинг конкретной угрозы в базе данных угроз EnigmaSoft.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Рейтинг: | 14,698 |

| Уровень угрозы: | 100 % (Высокая) |

| Зараженные компьютеры: | 736 |

| Первый раз: | August 28, 2018 |

| Последний визит: | September 14, 2023 |

| ОС(а) Затронутые: | Windows |

Ryuk Ransomware - это троян для шифрования данных, который был обнаружен 13 августа 2018 года. Похоже, что частные компании и медицинские учреждения были скомпрометированы с помощью Ryuk Ransomware. Злоумышленники сообщили о заражении организаций в США и Германии. Первоначальный анализ показывает, что угроза была внедрена в системы через скомпрометированные учетные записи RDP, но возможно, что существует параллельная спам-кампания, которая несет полезную нагрузку угрозы в виде файлов DOCX и PDF с поддержкой макросов.

Оглавление

Общие факты и атрибуция

Программа-вымогатель Ryuk появилась в середине августа 2018 года с несколькими хорошо спланированными целевыми атаками на крупные организации по всему миру, с шифрованием данных на зараженных компьютерах и сетях и с требованием уплаты выкупа в обмен на средство дешифрования. Ryuk не демонстрирует чрезвычайно продвинутых технических навыков, однако, что отличает его от других программ-вымогателей, так это огромный выкуп, который он требует . Сумма зависит от размера затронутой организации, в то время как исследования показывают, что злоумышленники уже присвоили около 4 миллионов долларов вымогательских денег у своих жертв со средней выплатой выкупа в биткойнах на сумму 71000 долларов - в десять раз больше, чем обычно требуют другие вредоносные программы этой своего рода. По состоянию на январь 2019 года минимальная сумма выкупа, которую запрашивал Рюк, составляла 1,7 BTC, а максимальная - 99 BTC. Количество известных транзакций составляет 52, а выручка распределяется по 37 адресам BTC.

Исследователи кибербезопасности заметили сходство между кампанией Ryuk и другой программой-вымогателем под названием HERMES, которую приписывают спонсируемой государством северокорейской группе APT, известной как Lazarus Group. При первом появлении Рюка исследователи полагали, что он был построен на исходном коде HERMES либо той же хакерской группой, либо другим субъектом, получившим код на подпольных форумах, посвященных вредоносному ПО. К такому выводу приводит определенное сходство между Рюком и ГЕРМЕСОМ. Две угрозы вымогателей имеют одинаковые сегменты кода, несколько строк в Ryuk относятся к Hermes, а также, когда Ryuk запускается, он проверяет каждый зашифрованный файл на наличие маркера HERMES, чтобы выяснить, была ли система уже атакована HERMES. Также есть некоторые существенные различия, и поскольку конечный получатель мошеннических платежей от Ryuk не может быть определен, поскольку операторы вредоносных программ переводят средства через множество различных кошельков Биткойн, атрибуция вымогателя все еще остается предметом спекуляций.

В то же время есть свидетельства того, что киберпреступники, стоящие за Рюком, происходят из России или ее бывших сателлитов. Например, в некоторых зашифрованных файлах был обнаружен русский язык, а также некоторые культурные ссылки в общении с жертвами . Другая теория заключается в том, что на Ryuk работают несколько бригад, поскольку в некоторых случаях хакерская группа требовала фиксированную сумму, в то время как в других она была готова к переговорам.

Известные атаки

В октябре 2017 года программа-вымогатель HERMES была использована в рамках сложной SWIFT-атаки на крупный банк на Тайване, которая украла 60 миллионов долларов. Эксперты считают, что на тот момент HERMES был доставлен в сеть банка только в качестве отвлекающего маневра. Вероятно, это не относится к Ryuk, поскольку большинство исследователей считают, что его главная цель - вымогательство выкупа у целевых организаций.

Программа-вымогатель Ryuk используется исключительно для специализированных атак, а ее механизм шифрования разработан для обслуживания небольших операций, которые затрагивают только важные активы и ресурсы, хранящиеся в целевой сети. Самый большой взрыв в Ryuk произошел под Рождество 2018 года, когда программа-вымогатель запустила праздничную кампанию. Сначала вредоносная программа атаковала провайдера облачного хостинга Dataresolution.net, по словам самой жертвы, с помощью взломанной учетной записи. Компания утверждает, что никакие данные клиентов не были скомпрометированы, однако, учитывая, как вредоносное ПО проникает в целевую сеть, такие утверждения не выглядят очень правдоподобными.

Следующей жертвой Рюка сразу после Рождества стали многочисленные газетные организации, связанные со СМИ Tribune Publishing. Атака программы-вымогателя помешала организациям печатать свои собственные статьи, и она была обнаружена после того, как редактор не смог отправить готовые страницы в типографию. Некоторые исследователи утверждают, что вредоносная программа, атаковавшая Dataresolution.net и Tribune Publishing, представляет собой новую версию Ryuk под названием Cryptor2.0.

Ранее, 15 октября 2018 года, Рюк атаковал Управление водоснабжения и канализации Онслоу (OWASA), вызвав сбои в их сети. Хотя основные службы и данные клиентов остались нетронутыми, из-за атаки программ-вымогателей потребовалось полностью создать значительное количество баз данных и систем.

На этой неделе в видеоролике о вредоносном ПО: эпизод 1, посвященный кампании троекратных угроз: Emotet, Trickbot и Ryuk Ransomware крадут и вымогают данные.

Распределение

Ранее предполагалось, что Ryuk распространяется как основная инфекция через вредоносные вложения электронной почты и недостаточно защищенные RDP. Однако ограниченное количество атак на избранные высокопоставленные организации предполагает, что Ryuk распространяется и управляется вручную. Это означает, что каждая атака должна быть индивидуально и тщательно подготовлена, что включает в себя обширное сетевое сопоставление и сбор учетных данных. Эти наблюдения показывают, что злоумышленники уже были знакомы с целевыми доменами через другие вредоносные программы, прежде чем они смогли установить Ryuk.

В подтверждение этой теории последнее исследование от января 2019 года показывает, что Ryuk распространяется в основном как вторичная полезная нагрузка, вручную устанавливаемая злоумышленниками на машины, которые уже были заражены ботнетами Emotet и TrickBot. Основным методом заражения, который использует Emotet, является рассылка спама по электронной почте с прикрепленными документами Microsoft Office, поврежденными вредоносными скриптами. Злоумышленники используют различные методы социальной инженерии, чтобы заставить пользователя открыть вложения и щелкнуть «Включить контент», что, в свою очередь, запускает вредоносные сценарии и позволяет вредоносному ПО быть установленным на целевой машине. Основная гипотеза заключается в том, что Emotet совершает первоначальное заражение, распространяется латерально по пораженной сети, а затем запускает собственную вредоносную кампанию, рассылая дополнительные вредоносные программы через зараженную сеть. Здесь чаще всего Emotet сбрасывает полезную нагрузку TrickBot, которая крадет учетные данные, а также может распространяться по сети. И Emotet, и TrickBot обладают функциями червей, кражи данных и загрузчиков дополнительных вредоносных программ. Затем Trickbot используется для размещения программы-вымогателя Ryuk в системах выбранных организаций, из которых злоумышленники планируют попытаться вымогать выкуп. Однако очень небольшая доля заражений Ryuk, наблюдаемая среди всех обнаружений Emotet и TrickBot, предполагает, что это не стандартная операция двух ботнетов для заражения систем с помощью Ryuk.

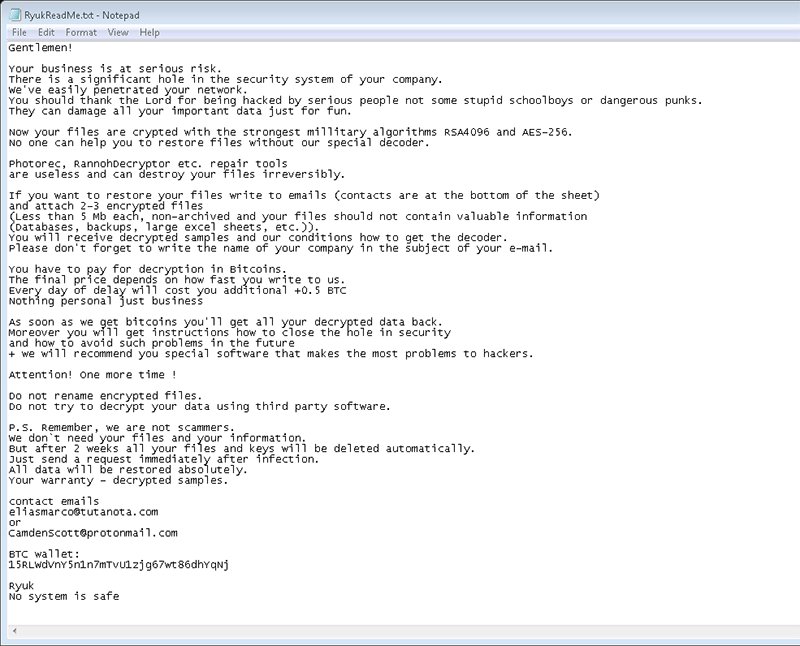

Выкуп записка

Записка с требованием выкупа Ryuk содержится в файле RyukReadMe.txt, который находится на рабочем столе, а также во всех папках. Рюк показывает своим жертвам два варианта записки с требованием выкупа. Первый длинный, хорошо написанный и красиво сформулированный, и он привел к выплате самого высокого зарегистрированного выкупа на сегодняшний день в размере 50 BTC, что эквивалентно 320 000 долларов. Похоже, это было показано во время некоторых из первых атак Рюка. Второй намного короче и проще, однако он также требует мелких сумм выкупа от 15 до 35 BTC. Это означает, что мошенники планировали атаковать потенциальных жертв двух уровней.

Версия 1:

"Господа!

Ваш бизнес подвергается серьезному риску.

В системе безопасности вашей компании есть серьезная дыра.

Мы легко проникли в вашу сеть.

Вы должны благодарить Господа за то, что вас взламывают серьезные люди, а не глупые школьники или опасные панки.

Они могут повредить все ваши важные данные просто для удовольствия.

Теперь ваши файлы зашифрованы с помощью самых надежных военных алгоритмов RSA4096 и AES-256.

Никто не сможет помочь вам восстановить файлы без нашего специального декодера.

Инструменты восстановления Photorec, RannohDecryptor и т. Д. Бесполезны и могут безвозвратно уничтожить ваши файлы.

Если вы хотите восстановить свои файлы, напишите в емейлы (контакты внизу листа) и прикрепите 2-3 зашифрованных файла.

(Менее 5 Мб каждый, не в архиве, и ваши файлы не должны содержать ценной информации

(Базы данных, резервные копии, большие листы Excel и т. Д.)).

Вы получите расшифрованные образцы и наши условия получения декодера.

Не забудьте указать название вашей компании в теме письма.

Вы должны заплатить за расшифровку в биткойнах.

Окончательная цена зависит от того, как быстро вы нам напишете.

Каждый день задержки будет стоить вам дополнительно +0,5 BTC

Ничего личного просто бизнес

Как только мы получим биткойны, вы получите обратно все свои расшифрованные данные.

Кроме того, вы получите инструкции, как закрыть брешь в безопасности и как избежать подобных проблем в будущем.

+ мы порекомендуем вам специальное программное обеспечение, которое доставит больше всего проблем хакерам.

Внимание! Еще раз !

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать ваши данные с помощью стороннего программного обеспечения.

PS Помните, мы не мошенники.

Нам не нужны ваши файлы и ваша информация.

Но через 2 недели все ваши файлы и ключи будут удалены автоматически.

Просто отправьте запрос сразу после заражения.

Все данные будут восстановлены абсолютно.

Ваша гарантия - расшифрованные образцы.

контактные электронные письма

eliasmarco@tutanota.com

или же

CamdenScott@protonmail.com

Кошелек BTC:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Никакая система не является безопасной »

Версия 2:

"Все файлы на каждом хосте в сети зашифрованы с помощью надежного алгоритма.

Резервные копии были либо зашифрованы, либо удалены, либо диски резервных копий были отформатированы.

Теневые копии также удаляются, поэтому F8 или любые другие методы могут повредить зашифрованные данные, но не восстановить.

У нас есть эксклюзивное программное обеспечение для дешифрования, подходящее для вашей ситуации.

Общедоступного программного обеспечения для дешифрования нет.

НЕ СБРОСИВАЙТЕ И НЕ ВЫКЛЮЧАЙТЕ - файлы могут быть повреждены.

НЕ ПЕРЕИМЕНОВАТЬ И НЕ ПЕРЕМЕЩАТЬ зашифрованные файлы и файлы readme.

НЕ УДАЛЯЙТЕ файлы readme.

Это может привести к невозможности восстановления определенных файлов.

Чтобы получить информацию (расшифровать файлы), свяжитесь с нами по адресу

MelisaPeterman@protonmail.com

или же

MelisaPeterman@tutanota.com

Кошелек BTC:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Рюк

Никакая система не является безопасной »

Текст записки Рюка о выкупе не меняется в зависимости от случая, за исключением контактных адресов электронной почты и указанного адреса кошелька BTC. Записка с требованием выкупа обычно содержит один адрес на tutanota.com и один на protonmail.com, а имена писем часто принадлежат моделям Instagram или другим известным людям. Примечательно, что вторая версия записки с требованием выкупа Ryuk очень похожа на записку с выкупом BitPaymer, но неизвестно, как участники этих двух угроз связаны друг с другом.

В более новых версиях Ryuk отображается записка с требованием выкупа, содержащая только адреса электронной почты, но не адреса кошелька BTC. Он гласит следующее:

"В вашу сеть проникли.

Все файлы на каждом хосте в сети зашифрованы с помощью надежного алгоритма.

Резервные копии были либо зашифрованы. Теневые копии также были удалены, поэтому F8 или любые другие методы могут повредить зашифрованные данные, но не восстановить.

У нас есть эксклюзивное программное обеспечение для дешифрования, подходящее для вашей ситуации. Более года назад мировые специалисты признали невозможность дешифровки никакими средствами, кроме оригинального декодера. Общедоступного программного обеспечения для дешифрования нет. Антивирусные компании, исследователи, ИТ-специалисты и никто другой не могут помочь вам зашифровать данные.

НЕ СБРОСИВАЙТЕ И НЕ ВЫКЛЮЧАЙТЕ - файлы могут быть повреждены. НЕ УДАЛЯЙТЕ файлы readme.

Для подтверждения наших честных намерений отправьте 2 разных случайных файла, и вы их расшифруете. Это может быть с разных компьютеров в вашей сети, чтобы быть уверенным, что один ключ расшифрует все. 2 файла разблокируем бесплатно

Чтобы получить информацию (расшифровать файлы), свяжитесь с нами по адресу cliffordcolden93Qprotonmail.com или Clif fordGolden93@tutanota.com

В ответном письме вы получите адрес btc для оплаты. Ryuk Никакая система не безопасна. "

Технические характеристики

Подобно HERMES, Ryuk использует алгоритмы шифрования RSA-2048 и AES-256. Кроме того, обе вредоносные программы используют формат Microsoft SIMPLEBLOB для хранения ключей в исполняемом файле вредоносной программы, и обе используют маркер «HERMES», чтобы проверить, был ли файл зашифрован. Основное отличие заключается в том, как Ryuk обрабатывает доступ к файлам, а также в использовании второго встроенного открытого ключа RSA. В то время как HERMES генерирует закрытый ключ RSA для каждой жертвы, Рюк использует два открытых ключа RSA, которые встроены в исполняемый файл. Поскольку нет закрытого ключа для конкретной жертвы, все хосты могут быть расшифрованы одним и тем же ключом дешифрования. Это кажется слабым местом в сборке Ryuk, однако это не так, потому что вредоносная программа создает уникальный ключ для каждого исполняемого файла, в результате чего один исполняемый файл используется для одной целевой организации. Следовательно, даже если ключ просочился, он расшифрует только данные, зашифрованные соответствующим исполняемым файлом. Весьма вероятно, что перед атакой Рюк генерирует пару ключей RSA для каждой жертвы.

Операция Ryuk включает два типа двоичных файлов - дроппер и исполняемую полезную нагрузку. Дроппер редко может быть проанализирован, поскольку исполняемая полезная нагрузка удаляет дроппер после завершения установки. После выполнения дроппер создает путь к папке установки в зависимости от версии Windows, запущенной на целевом хосте. Например, для Windows XP путь к папке вредоносного ПО будет C: \ Documents and Settings \ Default User, а для Windows Vista - C: \ Users \ Public. Затем вредоносная программа создает для исполняемого файла случайное имя, состоящее из пяти буквенных символов. После этого дроппер записывает и запускает соответствующую 32- или 64-разрядную версию встроенного исполняемого файла полезной нагрузки. Именно эта исполняемая полезная нагрузка, записанная дроппером, содержит логику Рюка для шифрования файлов на хосте. Ryuk пытается зашифровать все доступные файлы и хосты, которые имеют записи протокола разрешения адресов (ARP), за исключением приводов CD-ROM. К каждому зашифрованному файлу добавляется расширение «.ryk», а все каталоги также содержат записку с требованием выкупа RyukReadMe.txt.

Последние сборки Ryuk не имеют функций сохранения. В отличие от других известных семейств программ-вымогателей, Ryuk в настоящее время не имеет встроенных функций завершения процессов / служб и защиты от восстановления. Кроме того, чтобы отключить параметр восстановления системы Windows, с помощью которого жертвы могут попытаться восстановить свои данные, Рюк удаляет все существующие теневые копии зашифрованных файлов.

В отличие от распространенных программ-вымогателей, Ryuk не помещает системные файлы Windows в белый список файлов, которые не должны быть зашифрованы, что означает, что у него нет механизма, обеспечивающего стабильность работы хоста. Примечательно, что другие типы исполняемых файлов также не входят в список файлов, которые не должны быть зашифрованы, например системные драйверы (.sys) и управляющие расширения OLE (.ocx). Многие важные имена папок также не включены в белый список. Например, часто наблюдали, как Рюк пытается зашифровать файлы загрузчика Windows, что со временем может сделать зараженную машину нестабильной и даже не загружаемой. Фактически, Ryuk вносит в белый список только три расширения файлов - .exe, .dll и hrmlog, причем последнее, похоже, является именем файла журнала отладки, созданным исходной вредоносной программой HERMES. Имена папок в белом списке Ryuk: Mozilla, Chrome, Microsoft, Windows, Recycle.bin, AhnLab. Вот еще одно сходство с HERMES - обе вредоносные программы занесли в белый список папку с именем «AhnLab» - названием популярного программного обеспечения безопасности из Южной Кореи.

Известно, что программа-вымогатель Ryuk запускается из папки Temp со случайным именем и сохраняет записку о выкупе на рабочем столе пользователя под названием «RyukReadMe.tx». Команда, стоящая за Ryuk Ransomware, может попытаться устранить угрозу для подключенных компьютеров через общие папки и сетевые диски, не защищенные паролем. Ryuk Ransomware надежно шифрует текст, электронные таблицы, электронные книги, презентации, базы данных, изображения, видео и аудио файлы. У вас должно быть хорошее решение для резервного копирования, чтобы противостоять программе-вымогателю Ryuk и при необходимости восстанавливать данные. Строгая политика доступа и активный мониторинг помогут вам ограничить распространение угрозы и ущерб, который она может нанести вашей организации. Компании-производители антивирусов блокируют файлы, связанные с программой-вымогателем Ryuk, и отмечают их как:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Троян (0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (Б)

Trojan.Win64.S.Рюк.174080

Троян / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

Отчеты об инцидентах показывают, что первоначальные разработчики угроз перешли на использование учетных записей электронной почты WayneEvenson@protonmail.com и WayneEvenson@tutanota.com для своей кампании по вымогательству. Программа-вымогатель wayneevenson@protonmail.com может работать как PdTlG.exe на скомпрометированных машинах, но вы должны помнить, что она может использовать случайные имена файлов. Новая черта, представленная в программе-вымогателе wayneevenson@protonmail.com, по-видимому, заключается в автоматической загрузке сообщения с требованием выкупа через приложение Microsoft Notepad на рабочий стол пользователя. Мы продолжаем отслеживать поведение программы-вымогателя Ryuk и новые векторы атак, которые используются для доставки продукта ничего не подозревающим пользователям. Вам следует воспользоваться услугами мощного менеджера резервного копирования и отключить загрузку макросов из ненадежных источников. Правила обнаружения программ-вымогателей wayneevenson@protonmail.com поддерживаются большинством поставщиков антивирусных программ, которые помечают связанные файлы следующими предупреждениями:

Дроппер / Win32.Рюкран.R234915

Выкуп.Jabaxsta! 1.B3AA (КЛАССИЧЕСКИЙ)

Выкуп / W32.Ryuk.393216

Выкуп: Win32 / Jabaxsta.B! Dr

TR / FileCoder.biysh

Троян (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Рюк.А (Б)

Trojan.Ransom.Win32.1398

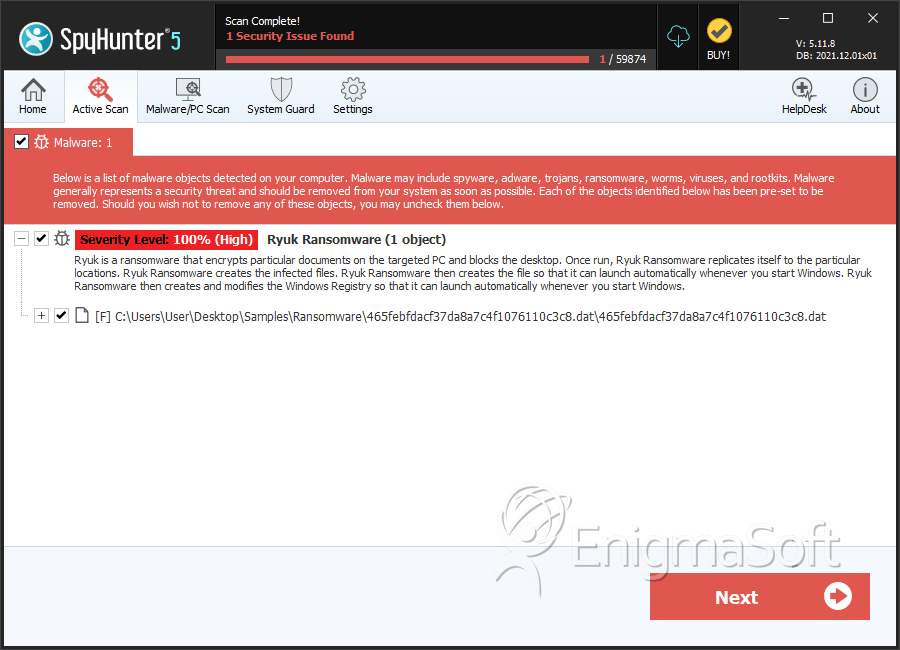

SpyHunter обнаруживает и удаляет Ryuk Ransomware

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |