Sodinokibi病毒

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

排名:特定威脅在 EnigmaSoft 的威脅數據庫中的排名。

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 644 |

| 初见: | June 17, 2019 |

| 最后一次露面: | May 12, 2023 |

| 受影响的操作系统: | Windows |

Sodinokibi Ransomware是一種新的惡意軟件威脅,正在網絡犯罪圈中引起越來越多的關注。儘管Sodinokibi以典型的勒索軟件方式運行-它會滲透到受害者的計算機中,使用強大的加密算法對文件進行加密,並要求對其進行恢復,但對其底層代碼進行分析後發現,這是一種全新的惡意軟件,而不是更新的變體已經存在的勒索軟件。

目錄

零日漏洞利用助長了第一次Sodinokibi攻擊

Sodinokibi最早是在4月25日被發現的,當時它是在利用零日Oracle WebLogic Server漏洞的攻擊中使用的。 。零日漏洞利用的嚴重性不可低估,因為它允許遠程執行代碼而無需任何其他需要的身份驗證憑據。 Oracle在其常規補丁程序週期之外的4月26日發布了補丁程序,對其進行了修復並將漏洞分配為CVE-2019-2725。

通過此漏洞,攻擊者無需任何用戶輸入即可將Sodinokibi有效負載下載到端點計算機。通常,勒索軟件威脅需要至少與受害者進行一些交互才能開始感染。一旦進入,Sodinokibi將開始加密具有以下擴展名的所有文件:

.jpg,.jpeg,.raw,.tif,.gif,.png,.bmp,.3dm,.max,.accdb,.db,.dbf,.mdb,.pdb,.sql,.dwg,.dxf ,.cpp,.cs,.h,.php,.asp,.rb,.java,.jar,.class,.py,.js,.aaf,.aep,.aepx,.plb,.prel 、. prproj,.aet,.ppj,.psd,.indd,.indl,.indt,.indb,.inx,.idml,.pmd,.xqx,.xqx,.ai,.eps,.ps,.svg, .swf,.fla,.as3,.as,.txt,.doc,.dot,.docx,.docm,.dotx,.dotm,.docb,.rtf,.wpd,.wps,.msg,.pdf ,.xls,.xlt,.xlm,.xlsx,.xlsm,.xltx,.xltm,.xlsb,.xla,.xlam,.xll,.xlw,.ppt,.pot,.pps,.pptx 、. pptm,.potx,.potm,.ppam,.ppsx,.ppsm,.sldx,.sldm,.wav,.mp3,.aif,.iff,.m3u,.m4u,.mid,.mpa,.wma, .ra,.avi,.mov,.mp4,.3gp,.mpeg,.3g2,.asf,.asx,.flv,.mpg,.wmv,.vob,.m3u8,.dat,.csv,.efx ,.sdf,.vcf,.xml,.ses,.qbw,.qbb,.qbm,.qbi,.qbr,.cnt,.des,.v30,.qbo,.ini,.lgb,.qwc 、. qbp,.aif,.qba,.tlg,.qbx,.qby,.1pa,.qpd,.txt,.set,.iif,.nd,.rtp,.tlg,.wav,.qsm,.qss, .qst,.fx0,.fx1,.mx0,.fpx,.fxr,.fim,.ptb,.ai,.pfb,.cgn,.vsd 、. cdr,.cmx,.cpt,.csl,.cur,.des,.dsf,.ds4,.drw,.eps,.ps,.prn,.gif,.pcd,.pct,.pcx,.plt ,.rif,.svg,.swf,.tga,.tiff,.psp,.ttf,.wpd,.wpg,.wi,.raw,.wmf,.txt,.cal,.cpx,.shw 、. clk,.cdx,.cdt,.fpx,.fmv,.img,.gem,.xcf,.pic,.mac,.met,.pp4,.pp5,.ppf,.nap,.pat,.ps, .prn,.sct,.vsd,.wk3,.wk4,.xpm,.zip,.rar。

對於每個受感染的系統,Sodinokibi都會生成一個獨特的字母數字字符串,長度在5到9個字符之間,並將其作為新擴展名附加到每個成功加密的文件中。然後,勒索軟件會在每個包含加密文件的文件夾中創建帶有勒索便條的文本或HTA文件。贖金記錄的名稱遵循以下格式-[RANDOM EXTENSION] -HOW-TO-DECRYPT.txt. 例如,如果Sodinokibi已生成a5b892t作為特定計算機的擴展名,則贖金記錄將命名為a5b892t-HOW-TO-DECRYPT.txt。

Sodinokibi勒索軟件具有利用" cmd.exe"執行vssadmin實用程序的功能,以防止用戶通過默認的Windows備份機制還原加密的文件。更具體地說,勒索軟件執行以下命令以刪除受影響文件的捲影副本並禁用Windows啟動修復:

C:\ Windows \ System32 \ cmd.exe" / c vssadmin.exe刪除陰影/ All / Quiet&bcdedit / set {默認} restoreenabled否&bcdedit / set {default} bootstatuspolicy ignoreallfailures

Sodinokibi要求大量的解密費用

Sodinokibi背後的犯罪分子沒有將他們的指示和要求放在贖金的正文中,而是將所有受影響的用戶定向到兩個網站-一個位於TOR網絡上的.onion網站和一個位於"解密者"域的Internet公共部分上的一個網站。 [。]最佳。"註釋的全文為:

"-===歡迎。再次。=== ---

[+]發生了什麼? [+]

您的文件已加密,目前不可用。您可以檢查一下:計算機上的所有文件都有擴展----------。

順便說一句,一切皆有可能恢復(還原),但是您需要遵循我們的說明。否則,您將無法返回數據(從不)。

[+]有什麼保證? [+]

它只是一項業務。除了獲得利益,我們絕對不關心您和您的交易。如果我們不做我們的工作和責任-沒有人會與我們合作。它不符合我們的利益。

要檢查返回文件的功能,請訪問我們的網站。您可以在那裡免費解密一個文件。那是我們的保證。

如果您不配合我們的服務-對我們來說,這無關緊要。但是您會浪費時間和數據,因為我們只有私鑰。在實踐中-時間比金錢更有價值。

[+]如何獲得網站訪問權限? [+]

您有兩種方法:

1)[推薦]使用TOR瀏覽器!

a)從以下站點下載並安裝TOR瀏覽器:hxxps://torproject.org/

b)打開我們的網站:hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2)如果TOR在您所在的國家/地區受阻,請嘗試使用VPN!但是您可以使用我們的輔助網站。為了這:

a)打開任何瀏覽器(Chrome,Firefox,Opera,IE,Edge)

b)打開我們的輔助網站:http://decryptor.top/913AED0B5FE1497D

警告:二級網站可能被屏蔽,這就是第一個變體更好,更可用的原因。

當您打開我們的網站時,在輸入表單中輸入以下數據:

鍵:

--

擴展名:

-----------

-------------------------------------------------- ---------------------------------------

!!!危險 !!!

不要嘗試自己更改文件,不要使用任何第三方軟件來還原您的數據或防病毒解決方案-這可能會損壞私鑰,從而導致丟失所有數據。

!!! !!! !!!

一次以上:取回文件符合您的利益。在我們這方面,我們(最好的專家)竭盡所能進行恢復,但是請不要干涉。

!!! !!! !!!"

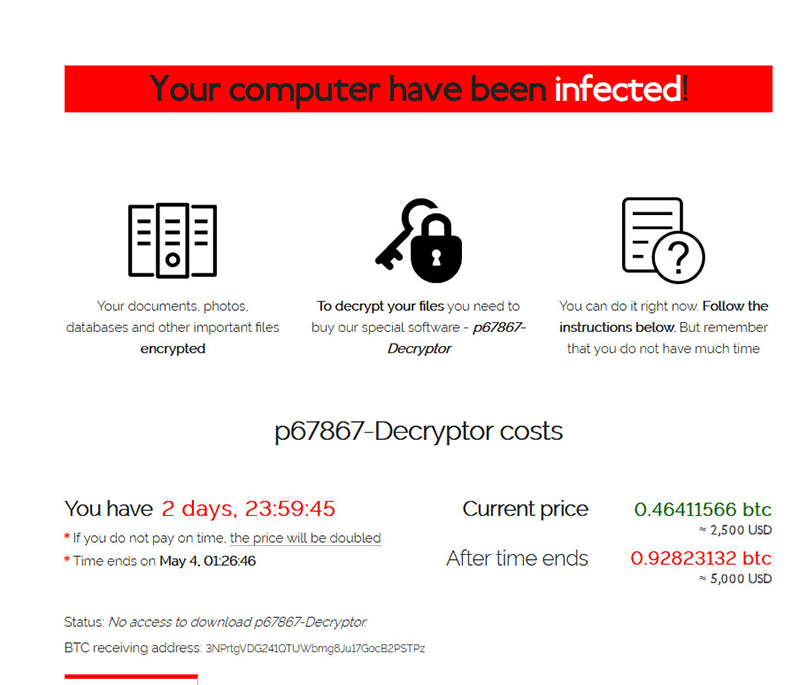

為了訪問註釋中列出的任一站點,用戶必須輸入一個特定的密鑰,該密鑰可以在贖金註釋的文本文件中找到. 輸入密碼後,它們將被帶到以下登錄頁面,該頁面將顯示其計算機系統的特定擴展名ID代碼和一個倒計時計時器,顯示兩天內贖金的總和將增加一倍-從2500美元增加到5000美元,以比特幣加密貨幣支付。該網站每3小時重新計算一次比特幣/美元匯率,並更新顯示的數字。

Sodinokibi勒索軟件擴大了覆蓋範圍

在關閉了Oracle WebLogic零日補丁的補丁之後,研究人員發現用於分發Sodinokibi勒索軟件的攻擊媒介有所增加。實際上,現在已經嘗試了幾乎所有可能的分發方法:

垃圾郵件活動-德國用戶受到惡意垃圾活動的攻擊,該活動將Sodinokibi有效負載攜帶在偽裝成緊急取消贖回權通知的受損電子郵件附件中。另一個電子郵件活動偽裝為Booking.com的"新預訂"。為了訪問假定的預訂信息,用戶必須打開word文件,然後允許執行宏。這樣做將啟動Sodinokibi勒索軟件感染。

替換合法的軟件下載- 根據TG Soft的說法 ,意大利WinRar發行商的網站受到了威脅,導致下載了Sodinokibi勒索軟件而不是WinRar程序。

被黑的託管服務提供商(MSP)-黑客攻擊了幾家託管服務提供商,以向他們的客戶分發Sodinokibi勒索軟件。顯然,攻擊者使用遠程桌面服務進入了受影響的MSP的網絡,然後將勒索軟件文件通過管理控制台推送到客戶端的終結點計算機。

漏洞利用工具包-在某些情況下,通過PopCash廣告網絡上的廣告進行的惡意廣告活動似乎將用戶重定向到帶有RIG漏洞利用工具包的網站。

顯而易見,Sodinokibi的分支機構越來越雄心勃勃,現在可能正試圖填補因GandCrab Ransomware運營商關閉運營並聲稱已產生超過20億美元贖金而造成的真空。

不管Sodinokibi是否能夠搶占當前最流行的勒索軟件,都有某些步驟可以幫助所有用戶針對此類勒索軟件攻擊建立強大的防禦力。最可靠的方法之一是創建系統備份,該備份存儲在未連接到網絡的驅動器上。通過訪問這種備份,用戶可以簡單地恢復惡意軟件劫持的文件,而數據丟失最少。此外,使用合法的反惡意軟件程序並將其更新,可能意味著某些勒索軟件威脅甚至在它們有機會執行其惡意代碼之前就已被阻止。

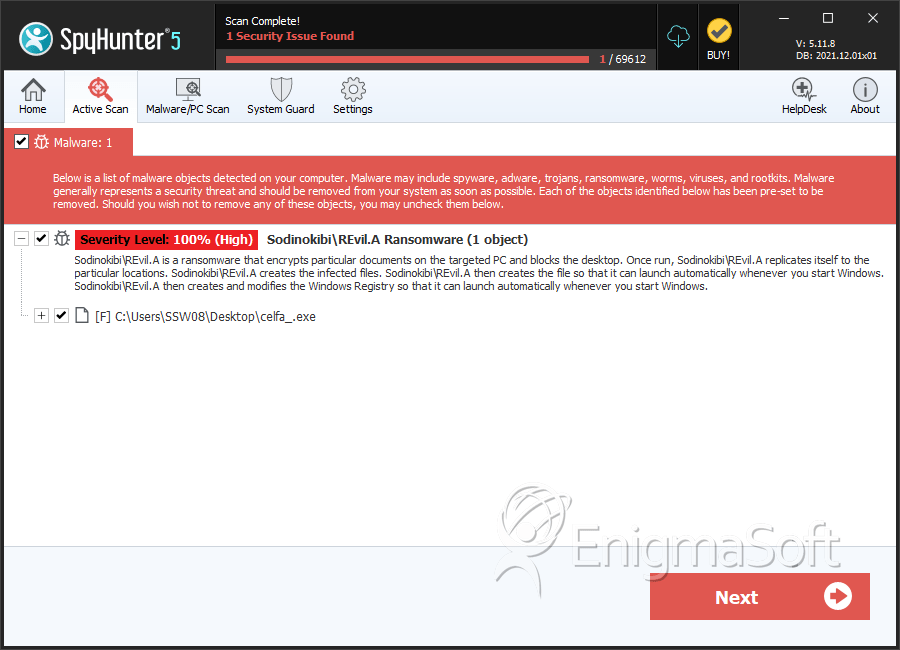

SpyHunter 检测并删除 Sodinokibi病毒

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |