Sodinokibi Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 644 |

| Eerst gezien: | June 17, 2019 |

| Laatst gezien: | May 12, 2023 |

| Beïnvloede besturingssystemen: | Windows |

Sodinokibi Ransomware is een nieuwe malwarebedreiging die steeds meer terrein wint in cybercriminelen. Hoewel Sodinokibi op de typische ransomware-manier werkt - het infiltreert in de computer van het slachtoffer, gebruikt een sterk versleutelingsalgoritme om de bestanden te versleutelen en eist een betaling voor hun herstel, maar analyse van de onderliggende code onthult dat het een geheel nieuwe malwaresoort is en niet een bijgewerkte variant van een reeds bestaande ransomware.

Inhoudsopgave

Zero-Day Exploit faciliteert eerste Sodinokibi-aanval

Sodinokibi werd voor het eerst ontdekt op 25 april toen het werd gebruikt bij een aanval waarbij misbruik werd gemaakt van een zero-day Oracle WebLogic Server-kwetsbaarheid. De ernst van de zero-day exploit kon niet worden onderschat, omdat het de uitvoering van code op afstand mogelijk maakte zonder de anders vereiste authenticatiegegevens. Oracle heeft op 26 april een patch uitgegeven, buiten hun reguliere patchcyclus, om deze te repareren en de kwetsbaarheid toe te wijzen als CVE-2019-2725.

Door de exploit konden de aanvallers de Sodinokibi-payload downloaden naar de eindpuntmachines zonder dat de gebruiker iets hoefde in te voeren. Meestal vereisen ransomware-bedreigingen op zijn minst enige interactie van de slachtoffers voordat de infectie kan beginnen. Eenmaal binnen begint Sodinokibi alle bestanden te versleutelen met de volgende extensies:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Voor elk geïnfecteerd systeem genereert Sodinokibi een afzonderlijke alfanumerieke reeks die tussen de 5 en 9 tekens lang kan zijn en voegt deze als een nieuwe extensie toe aan elk succesvol versleuteld bestand. De ransomware maakt vervolgens een tekst- of HTA-bestand met het losgeldbriefje in elke map die versleutelde bestanden bevat. De naam van het losgeldbriefje volgt het patroon - [RANDOM EXTENSION]-HOW-TO-DECRYPT.txt. Als Sodinokibi bijvoorbeeld a5b892t heeft gegenereerd als een extensie voor de specifieke machine, zal het losgeldbriefje a5b892t-HOW-TO-DECRYPT.txt heten.

Deze week in Malware Ep2: Sodinokibi Ransomware is een Ransomware-as-a-Service

Sodinokibi ransomware heeft de functionaliteit om "cmd.exe" te gebruiken om het vssadmin-hulpprogramma uit te voeren om te voorkomen dat gebruikers de versleutelde bestanden herstellen via de standaard Windows-back-upmechanismen. Meer specifiek voert de ransomware de volgende opdrachten uit om de schaduwvolume-kopieën van de getroffen bestanden te verwijderen en om de opstartreparatie van Windows uit te schakelen:

C:\Windows\System32\cmd.exe" /c vssadmin.exe Delete Shadows /All /Quiet & bcdedit /set {default} recovery ingeschakeld Nee & bcdedit /set {default} bootstatuspolicy negeer alle fouten

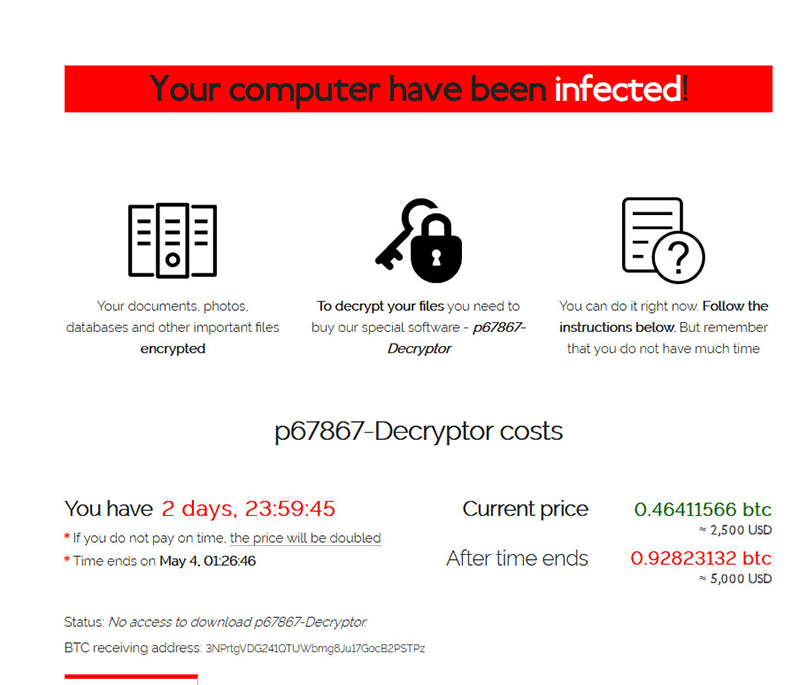

Sodinokibi eist een flinke som voor decodering

In plaats van hun instructies en eisen in de tekst van het losgeldbriefje te zetten, leiden de criminelen achter Sodinokibi alle getroffen gebruikers naar twee websites - een .onion-site die wordt gehost op het TOR-netwerk en een op het openbare deel van internet op het domein "decryptor [.]top." De volledige tekst van de nota is:

"--=== Welkom. Nogmaals. ===---

[+] Wat gebeurt er? [+]

Uw bestanden zijn versleuteld en momenteel niet beschikbaar. U kunt het controleren: alle bestanden op uw computer hebben uitbreiding ----------.

Trouwens, alles is mogelijk om te herstellen (herstellen), maar je moet onze instructies volgen. Anders kunt u uw gegevens niet (NOOIT) retourneren.

[+] Welke garanties? [+]

Het is gewoon een bedrijf. Wij geven absoluut niets om u en uw deals, behalve het ontvangen van voordelen. Als we ons werk en onze verplichtingen niet doen, zal niemand niet met ons samenwerken. Het is niet in ons belang.

Om te controleren of u bestanden kunt retourneren, moet u naar onze website gaan. Daar kun je één bestand gratis decoderen. Dat is onze garantie.

Als u niet meewerkt aan onze service, maakt dat voor ons niet uit. Maar u verliest uw tijd en gegevens, want alleen wij hebben de privésleutel. In de praktijk is tijd veel waardevoller dan geld.

[+] Hoe krijg ik toegang op de website? [+]

Je hebt twee manieren:

1) [Aanbevolen] Een TOR-browser gebruiken!

a) Download en installeer de TOR-browser van deze site: hxxps://torproject.org/

b) Open onze website: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Als TOR in uw land is geblokkeerd, probeer dan VPN te gebruiken! Maar u kunt onze secundaire website gebruiken. Voor deze:

a) Open uw browser (Chrome, Firefox, Opera, IE, Edge)

b) Open onze secundaire website: http://decryptor.top/913AED0B5FE1497D

Waarschuwing: secundaire website kan worden geblokkeerd, daarom is de eerste variant veel beter en meer beschikbaar.

Wanneer u onze website opent, vult u in het invoerformulier de volgende gegevens in:

Sleutel:

-

Extensie naam:

-----------

-------------------------------------------------- ---------------------------------------

!!! GEVAAR !!!

Probeer NIET zelf bestanden te wijzigen, gebruik GEEN software van derden voor het herstellen van uw gegevens of antivirusoplossingen - dit kan leiden tot beschadiging van de privésleutel en als gevolg daarvan het verlies van alle gegevens.

!!! !!! !!!

NOG EEN KEER: Het is in uw belang om uw bestanden terug te krijgen. Van onze kant maken wij (de beste specialisten) alles om te restaureren, maar bemoei je er alsjeblieft niet mee.

!!! !!! !!!"

Om toegang te krijgen tot een van de sites die in de notitie worden vermeld, moeten gebruikers een specifieke sleutel invoeren die te vinden is in het tekstbestand van de losgeldbrief. Zodra de code is ingevoerd, worden ze doorgestuurd naar de volgende bestemmingspagina met de specifieke extensie-ID-code voor het computersysteem en een afteltimer die aangeeft dat het losgeldbedrag binnen twee dagen zal verdubbelen - van $ 2500 tot $ 5000, te betalen in de Bitcoin-cryptocurrency. De website berekent elke 3 uur de Bitcoin/USD-koers opnieuw en werkt de getoonde cijfers bij.

Sodinokibi Ransomware breidt zijn bereik uit

Na de patch die de Oracle WebLogic zero-day stopzette, zagen onderzoekers een toename van de aanvalsvectoren die werden gebruikt om de Sodinokibi-ransomware te verspreiden. In feite zijn nu bijna alle mogelijke distributiemethoden geprobeerd:

Spam-e-mailcampagnes - Duitse gebruikers werden het doelwit van een kwaadaardige spamcampagne die de Sodinokibi-payload in gecompromitteerde e-mailbijlagen vervoerde die zich voordeden als dringende executiemeldingen. Een andere e-mailcampagne deed zich voor als een "Nieuwe Boeking" van Booking.com. Om toegang te krijgen tot de veronderstelde boekingsinformatie, moeten gebruikers een Word-bestand openen en vervolgens de uitvoering van macro's toestaan. Als u dit doet, wordt de Sodinokibi ransomware-infectie geïnitieerd.

Vervanging van legitieme softwaredownloads - Volgens TG Soft heeft een Italiaanse WinRar-distributeur zijn site gecompromitteerd, resulterend in de download van de Sodinokibi-ransomware in plaats van het WinRar-programma.

Gehackte Managed Service Providers (MSP's) - Verschillende Managed Service Providers werden gehackt om Sodinokibi ransomware aan hun klanten te verspreiden. Blijkbaar hebben de aanvallers Remote Desktop Services gebruikt om de netwerken van de getroffen MSP's binnen te komen en vervolgens de ransomware-bestanden via de beheerconsoles naar de endpoint-machines van de clients te pushen.

Exploit Kits - Malvertising-campagne via advertenties op het PopCash-advertentienetwerk lijkt gebruikers onder bepaalde voorwaarden om te leiden naar websites die de RIG Exploit Kit dragen.

Het is meer dan duidelijk dat de Sodinokibi-filialen ambitieuzer worden en nu misschien proberen het vacuüm te vullen dat is ontstaan als gevolg van het feit dat de GandCrab Ransomware- operators hun activiteiten stopzetten en beweren meer dan $ 2 miljard aan losgeldbetalingen te hebben gegenereerd.

Sodinokibi Ransomware begint ruw te spelen

De dreigingsactoren achter de Sodinokibi-ransomware sloten 2019 met een hoogtepunt af en troffen Travelex , een valutabedrijf gevestigd in het VK en actief in meer dan 70 landen over de hele wereld. De websites van Travelex in ongeveer 30 landen moesten op oudejaarsavond worden verwijderd voor wat leek op 'gepland onderhoud', maar het bleek een tegenmaatregel te zijn om te voorkomen dat de Sodinokibi-ransomware zich verspreidde. De aanval trof ook partners van Travelex, zoals HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money en First Direct.

Gezien de omvang van de aanval en de aard van de activiteiten van Travelex, was het geen wonder dat de hackers een losgeld eisten dat binnen een paar dagen van $ 3 miljoen naar $ 6 miljoen steeg. De dreigingsactoren besloten ook om iedereen te laten zien dat ze het menen door te dreigen met het vrijgeven van gestolen gevoelige informatie. Travelex, aan de andere kant, ontkende dat er informatie was geëxfiltreerd. Een paar dagen later herhaalde een gebruiker op een Russisch hackforum, genaamd Unknown, echter de bedreigingen van de cybercrimineel tegen Travelex en het Chinese bedrijf CDH Investments. Dit werd gedaan door de publicatie van 337 MB aan gegevens die naar verluidt waren gestolen van Artech Information Systems.

Deze hoeveelheid gestolen gegevens verbleekt in vergelijking met de 5 GB die naar verluidt uit Travelex-systemen is geëxfiltreerd. De hackers hebben gezworen dat Travelex op de een of andere manier zou betalen. Ondertussen heeft Travelex verklaard dat het bedrijf samenwerkt met de Metropolitan Police en het National Cyber Security Centre (NCSC) om de zaak op te lossen. Travelex is ook ingegaan op noodmerkbeheer, beloofde transparantie en de release van een herstelroutekaart.

Sodinokibi lijkt ook geen tekenen van vertraging te vertonen door op 9 januari 2020 een synagoge in New Jersey te raken en een losgeld van $ 500 duizend te eisen onder het dreigement dat de bedreigingsactoren gevoelige gegevens over de gemeenteleden zullen vrijgeven.

Het maakt niet uit of Sodinokibi erin zal slagen om de plaats in te nemen van de huidige ransomware, er zijn bepaalde stappen die alle gebruikers kunnen helpen een sterke verdediging op te bouwen tegen dergelijke ransomware-aanvallen. Een van de meest betrouwbare methoden is het maken van een systeemback-up die wordt opgeslagen op een schijf die niet is aangesloten op het netwerk. Door toegang te hebben tot een dergelijke back-up, kunnen gebruikers eenvoudig de bestanden herstellen die door de malware zijn gegijzeld met minimaal gegevensverlies. Bovendien kan het gebruik van een legitiem anti-malwareprogramma en het up-to-date houden ervan betekenen dat sommige ransomware-bedreigingen worden gestopt nog voordat ze de kans hebben gehad om hun kwaadaardige codering uit te voeren.

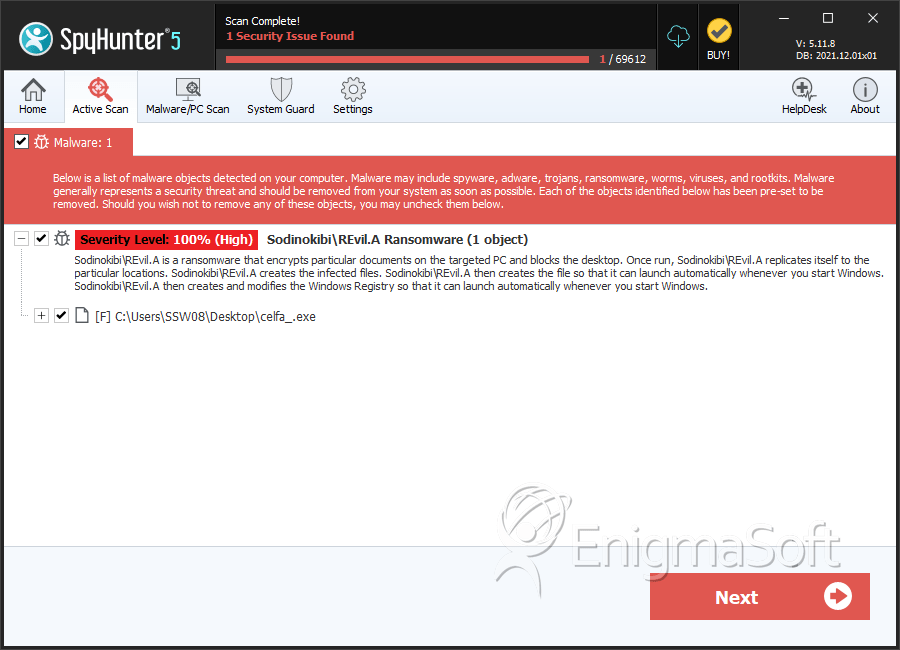

SpyHunter detecteert en verwijdert Sodinokibi Ransomware

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |