Sodinokibi Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Rangering: Rangeringen af en bestemt trussel i EnigmaSofts trusseldatabase.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 644 |

| Først set: | June 17, 2019 |

| Sidst set: | May 12, 2023 |

| Berørte operativsystemer: | Windows |

Sodinokibi Ransomware er en ny malware-trussel, der vinder trækkraft i cyberkriminelle kredse. Selvom Sodinokibi fungerer på den typiske ransomware-måde - det infiltrerer offerets computer, bruger en stærk krypteringsalgoritme til at kryptere filerne og kræver betaling for deres gendannelse, analyserer dens underliggende kode afslører, at det er en helt ny malware-stamme og ikke en opdateret variant af en allerede eksisterende ransomware.

Indholdsfortegnelse

Zero-Day Exploit letter det første Sodinokibi Attack

Sodinokibi blev først opdaget den 25. april, da det blev brugt i et angreb, der udnyttede en nul-dags Oracle WebLogic Server-sårbarhed. Alvoren af nul-dages udnyttelse kunne ikke undervurderes, da det tillod fjernudførelse af kode uden nogen af de ellers krævede godkendelsesoplysninger. Oracle udstedte en patch den 26. april uden for deres regelmæssige patch-cyklus for at rette den og tildele sårbarheden som CVE-2019-2725.

Gennem udnyttelsen var angriberne i stand til at downloade Sodinokibi-nyttelasten til slutpunktsmaskinerne uden brug af brugerinput. Normalt kræver ransomwaretrusler i det mindste en vis interaktion fra ofrene, før infektionen kan begynde. Når de er inde, begynder Sodinokibi at kryptere alle filer med følgende udvidelser:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

For hvert inficeret system genererer Sodinokibi en særskilt alfanumerisk streng, der kan være mellem 5 og 9 tegn lang og tilføjer den som en ny udvidelse til hver vellykket krypteret fil. Ransomware opretter derefter en tekst- eller HTA-fil med løsesumnoten i hver mappe, der indeholder krypterede filer. Navnet på løsesumnoten følger mønsteret - [RANDOM EXTENSION] -HOW-TO-DECRYPT.txt. For eksempel, hvis Sodinokibi har genereret a5b892t som en udvidelse til den bestemte maskine, får løsesumnoten navnet a5b892t-HVORDAN-DECRYPT.txt.

Denne uge i Malware Ep2: Sodinokibi Ransomware er en Ransomware-as-a-Service

Sodinokibi ransomware har funktionaliteten til at bruge "cmd.exe" til at udføre vssadmin-værktøjet for at forhindre brugerne i at gendanne de krypterede filer gennem standard Windows-sikkerhedskopimekanik. Mere specifikt udfører ransomware følgende kommandoer for at slette Shadow Volume Kopier af de berørte filer og for at deaktivere Windows opstartsreparation:

C: \ Windows \ System32 \ cmd.exe "/ c vssadmin.exe Slet skygger / alt / Quiet & bcdedit / set {standard} recoveryenabled Nej & bcdedit / set {default} bootstatuspolicy ignoreallfailures

Sodinokibi kræver en stor sum til dekryptering

I stedet for at sætte deres instruktioner og krav i løsepenge-notatet dirigerer de kriminelle bag Sodinokibi alle berørte brugere mod to websteder - et .onion-websted, der er hostet i TOR-netværket og et på den offentlige del af Internettet på domænet "dekrypterer [.]top." Den fulde tekst i noten er:

"- === Velkommen. Igen. === ---

[+] Hvad sker der? [+]

Dine filer er krypteret og er i øjeblikket ikke tilgængelige. Du kan kontrollere det: alle filer på din computer har udvidelse ----------

Forresten er alt muligt at gendanne (gendanne), men du skal følge vores instruktioner. Ellers kan du ikke returnere dine data (ALDRIG).

[+] Hvilke garantier? [+]

Det er bare en forretning. Vi er ligeglad med dig og dine tilbud undtagen at få fordele. Hvis vi ikke udfører vores arbejde og forpligtelser - vil ingen ikke samarbejde med os. Det er ikke i vores interesse.

For at kontrollere evnen til at returnere filer, skal du gå til vores websted. Der kan du dekryptere en fil gratis. Det er vores garanti.

Hvis du ikke vil samarbejde med vores service - for os betyder det ikke noget. Men du mister din tid og data, fordi vi bare har den private nøgle. I praksis - tid er meget mere værdifuldt end penge.

[+] Hvordan får man adgang på webstedet? [+]

Du har to måder:

1) [Anbefalet] Brug af en TOR-browser!

a) Download og installer TOR-browseren fra dette websted: hxxps: //torproject.org/

b) Åbn vores websted: hxxp: //aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Hvis TOR er blokeret i dit land, så prøv at bruge VPN! Men du kan bruge vores sekundære hjemmeside. For det:

a) Åbn din vilkårlige browser (Chrome, Firefox, Opera, IE, Edge)

b) Åbn vores sekundære websted: http://decryptor.top/913AED0B5FE1497D

Advarsel: sekundær webside kan blokeres, derfor er den første variant meget bedre og mere tilgængelig.

Når du åbner vores hjemmeside, skal du sætte følgende data i inputformularen:

Nøgle:

-

Udvidelsesnavn:

-----------

-------------------------------------------------- ---------------------------------------

!!! FARE !!!

Forsøg IKKE at ændre filer selv, IKKE brug nogen tredjepartssoftware til at gendanne dine data eller antivirusløsninger - det kan medføre beskadigelse af den private nøgle og som resultat The Loss all data.

!!! !!! !!!

EN MERE TID: Det er i dine interesser at få dine filer tilbage. Fra vores side laver vi (de bedste specialister) alt til gendannelse, men du skal ikke blande dig.

!!! !!! !!! "

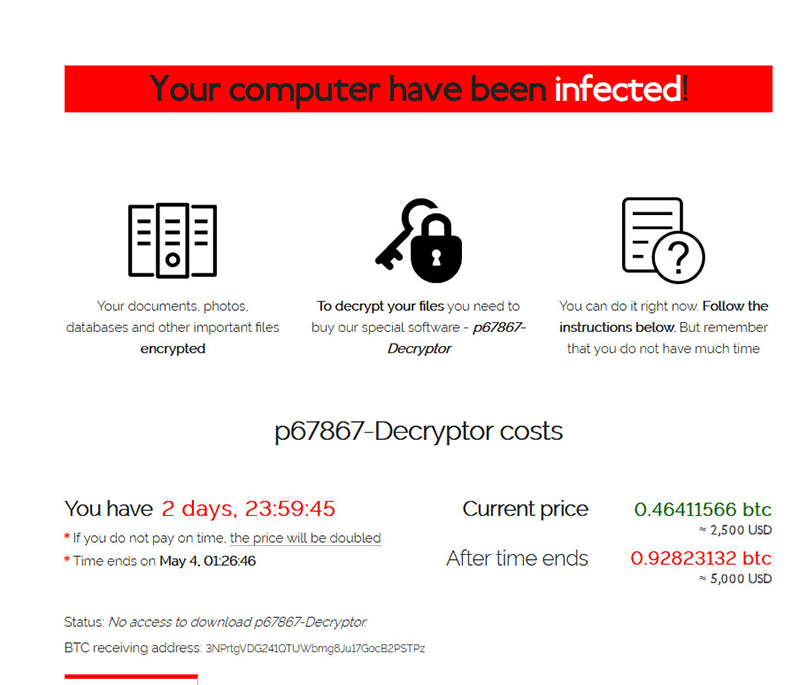

For at få adgang til et af de steder, der er anført i noten, skal brugerne indtaste en bestemt nøgle, der kan findes i løsesumdelens tekstfil. Når koden er indtastet, føres de til den følgende destinationsside, der viser den specifikke udvidelses-ID-kode til computersystemet og en nedtællingstimer, der viser, at løsesummen om to dage fordobles i størrelse - fra $ 2500 til $ 5000, betales i Bitcoin-kryptokurrency. Hjemmesiden genberegner Bitcoin / USD-kursen hver 3. time og opdaterer de viste tal.

Sodinokibi Ransomware udvider dets rækkevidde

Efter plasteret, der lukkede Oracle WebLogic nul-dag, observerede forskere en stigning i de angrebsvektorer, der blev brugt til at distribuere Sodinokibi-ransomware. Faktisk er næsten alle mulige distributionsmetoder blevet forsøgt:

Spam-e-mail-kampagner - Tyske brugere blev målrettet af en ondsindet spam-kampagne, der bar Sodinokibi-nyttelasten i kompromitterede vedhæftede filer, der udgjorde som presserende meddelelser om afskærmning. En anden e-mail-kampagne foregav at være en "Ny reservation" fra Booking.com. For at få adgang til de formodede reservationsoplysninger skal brugerne åbne en word-fil og derefter tillade udførelse af makroer. Dette vil starte Sodinokibi ransomware-infektionen.

Udskiftning af legitime software downloads - Ifølge TG Soft fik en italiensk WinRar-distributør sit websted kompromitteret, hvilket resulterede i download af Sodinokibi ransomware i stedet for WinRar-programmet.

Hacked Managed Service Providers (MSPs) - Flere Managed Service Providers blev hacket for at distribuere Sodinokibi ransomware til deres kunder. Angribere brugte tilsyneladende Remote Desktop Services til at komme ind i de berørte MSPs netværk og skubbede derefter ransomware-filerne gennem administrationskonsolerne til klienternes slutpunktsmaskiner.

Exploit Kits - Malvertising-kampagne gennem annoncer på PopCash-annoncenetværket ser ud til at omdirigere brugere til websteder, der bærer RIG Exploit Kit under visse betingelser.

Det er mere end åbenlyst, at Sodinokibi-tilknyttede virksomheder bliver mere ambitiøse og måske nu forsøger at udfylde det vakuum, der blev skabt som et resultat af GandCrab Ransomware- operatørerne, der lukkede deres operation og hævdede at have genereret over 2 milliarder dollars i løsepenge.

Sodinokibi Ransomware begynder at spille groft

Trusselaktørerne bag Sodinokibi-ransomware sluttede 2019 på en høj tone og ramte Travelex , et valutaselskab med base i Storbritannien og opererer i mere end 70 lande verden over. Travelexs websteder i omkring 30 lande måtte fjernes på nytårsaften, for hvad der syntes at være '' planlagt vedligeholdelse '', men viste sig at være en modforanstaltning for at forhindre Sodinokibi-ransomware i at sprede sig. Angrebet påvirkede også Travelexs partnere, såsom HSBC, Barclays, Sainsburys Bank, Virgin Money, Asda Money og First Direct.

I betragtning af angrebets omfang og arten af Travelex's forretning var det ikke underligt, at hackerne krævede en løsesum, der sprang fra $ 3 millioner til $ 6 millioner i løbet af få dage. Trusselsaktørerne besluttede også at vise alle, at de mener forretning ved at true med at frigive stjålne følsomme oplysninger. Travelex benægtede derimod, at enhver info blev exfiltreret. Et par dage senere gentog en bruger på et russisk hackingsforum med navnet Ukendt imidlertid cyberskurkens trusler mod Travelex og det kinesiske selskab CDH Investments. Dette blev gjort ved at offentliggøre 337 MB data, der angiveligt blev stjålet fra Artech Information Systems.

Denne mængde stjålne data blegner i sammenligning med 5 GB, der angiveligt blev exfiltreret fra Travelex-systemer. Hackerne har lovet, at Travelex ville betale på den ene eller anden måde. I mellemtiden har Travelex udtalt, at virksomheden samarbejder med Metropolitan Police og National Cyber Security Center (NCSC) om at løse sagen. Travelex er også gået ind i nødbrandsstyring, lovede gennemsigtighed og frigivelse af en køreplan for opsving.

Sodinokibi ser heller ikke ud til at være tegn på at bremse, rammer en New Jersey-synagoge den 9. januar 2020 og kræver en løsesum på 500 tusind dollars under truslen om, at trusselsaktørerne vil frigive følsomme data om kongresmedlemmerne.

Uanset om Sodinokibi formår at tage stedet for den aktuelle aktuelle ransomware, er der visse trin, der kan hjælpe alle brugere med at opbygge et stærkt forsvar mod sådanne ransomware-angreb. En af de mest pålidelige metoder er at oprette en sikkerhedskopi af systemet, der er gemt på et drev, der ikke er tilsluttet netværket. Ved at få adgang til en sådan sikkerhedskopi kan brugerne simpelthen gendanne de filer, der er taget som gidsel af malware med minimalt tab af data. Derudover kan brug af et legitimt anti-malware-program og holde det ajourført betyde, at nogle trusler mod ransomware stoppes, selv før de har haft chancen for at udføre deres ondsindede kodning.

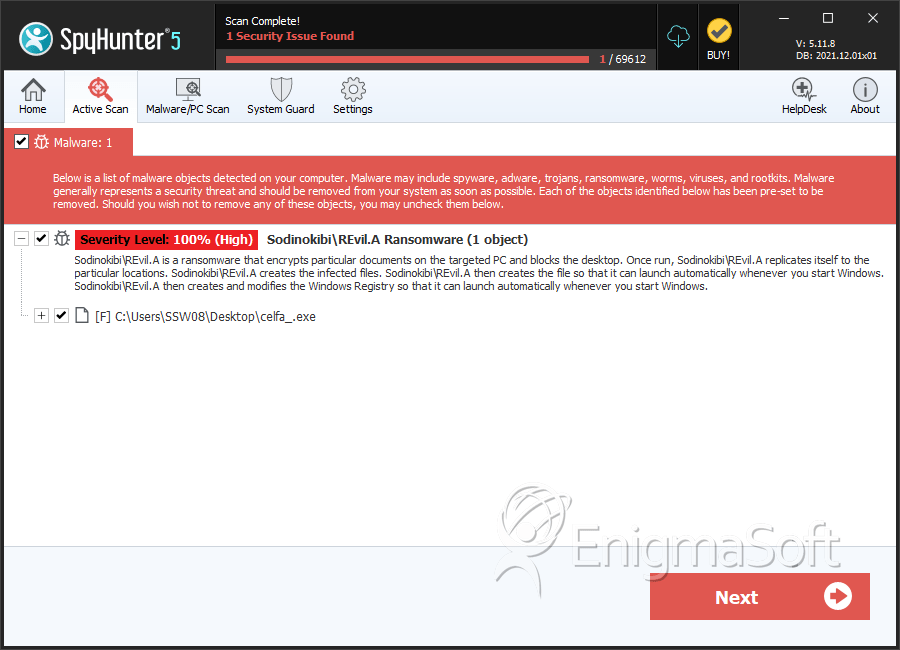

SpyHunter registrerer og fjerner Sodinokibi Ransomware

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |