Sodinokibi Fidye Yazılımı

Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartları, araştırma ekibimiz tarafından toplanan ve analiz edilen farklı kötü amaçlı yazılım tehditleri için değerlendirme raporlarıdır. EnigmaSoft Tehdit Puan Kartları, gerçek dünya ve potansiyel risk faktörleri, eğilimler, sıklık, yaygınlık ve kalıcılık dahil olmak üzere çeşitli ölçümleri kullanarak tehditleri değerlendirir ve sıralar. EnigmaSoft Tehdit Puan Kartları, araştırma verilerimize ve ölçümlerimize dayalı olarak düzenli olarak güncellenir ve kötü amaçlı yazılımları sistemlerinden kaldırmak için çözümler arayan son kullanıcılardan tehditleri analiz eden güvenlik uzmanlarına kadar çok çeşitli bilgisayar kullanıcıları için yararlıdır.

EnigmaSoft Tehdit Puan Kartları, aşağıdakiler de dahil olmak üzere çeşitli yararlı bilgiler görüntüler:

Sıralama: Belirli bir tehdidin EnigmaSoft'un Tehdit Veritabanındaki sıralaması.

Önem Düzeyi: Tehdit Değerlendirme Kriterlerimizde açıklandığı gibi, risk modelleme sürecimize ve araştırmamıza dayalı olarak sayısal olarak gösterilen, bir nesnenin belirlenen önem düzeyi.

Enfekte Bilgisayarlar: SpyHunter tarafından bildirildiği üzere, virüslü bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

Ayrıca bkz. Tehdit Değerlendirme Kriterleri .

| Tehlike seviyesi: | 100 % (Yüksek) |

| Etkilenen Bilgisayarlar: | 644 |

| İlk görüş: | June 17, 2019 |

| Son görülen: | May 12, 2023 |

| Etkilenen İşletim Sistemleri: | Windows |

Sodinokibi Ransomware, siber suç çevrelerinde ilgi çeken yeni bir kötü amaçlı yazılım tehdididir. Sodinokibi tipik bir fidye yazılımı tarzında çalışsa da - kurbanın bilgisayarına sızar, dosyaları şifrelemek için güçlü bir şifreleme algoritması kullanır ve bunların geri yüklenmesi için bir ödeme talep eder. zaten var olan bir fidye yazılımının varyantı.

İçindekiler

Zero-Day Exploit, İlk Sodinokibi Saldırısını Kolaylaştırdı

Sodinokibi, ilk olarak 25 Nisan'da Oracle WebLogic Server'ın sıfırıncı gün güvenlik açığından yararlanan bir saldırıda kullanıldığı zaman tespit edildi. Sıfır gün istismarının ciddiyeti, aksi takdirde gerekli kimlik doğrulama kimlik bilgilerinin hiçbiri olmadan kodun uzaktan yürütülmesine izin verdiği için küçümsenemezdi. Oracle, düzeltmek ve güvenlik açığını CVE-2019-2725 olarak atamak için 26 Nisan'da normal yama döngüsünün dışında bir yama yayınladı.

Saldırganlar, herhangi bir kullanıcı girdisine ihtiyaç duymadan Sodinokibi yükünü uç nokta makinelerine indirebildiler. Genellikle fidye yazılımı tehditleri, enfeksiyonun başlayabilmesi için kurbanlardan en azından bir miktar etkileşim gerektirir. İçeri girdikten sonra Sodinokibi, aşağıdaki uzantılara sahip tüm dosyaları şifrelemeye başlar:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Sodinokibi, virüslü her sistem için 5 ila 9 karakter uzunluğunda olabilen farklı bir alfasayısal dize oluşturur ve bunu başarıyla şifrelenmiş her dosyaya yeni bir uzantı olarak ekler. Fidye yazılımı daha sonra şifreli dosyalar içeren her klasörde fidye notu içeren bir metin veya HTA dosyası oluşturur. Fidye notunun adı - [RANDOM EXTENSION]-NASIL YAPILIR-DECRYPT.txt kalıbını takip eder. Örneğin, Sodinokibi belirli bir makine için bir uzantı olarak a5b892t oluşturduysa, fidye notu a5b892t-NASIL DECRYPT.txt olarak adlandırılır.

Malware Ep2'de Bu Hafta: Sodinokibi Ransomware, bir Hizmet Olarak Fidye Yazılımıdır

Sodinokibi fidye yazılımı, kullanıcıların varsayılan Windows yedekleme mekaniği aracılığıyla şifrelenmiş dosyaları geri yüklemesini önlemek için vssadmin yardımcı programını yürütmek için "cmd.exe" kullanma işlevine sahiptir. Daha spesifik olarak, fidye yazılımı, etkilenen dosyaların Gölge Birim Kopyalarını silmek ve Windows başlangıç onarımını devre dışı bırakmak için aşağıdaki komutları yürütür:

C:\Windows\System32\cmd.exe" /c vssadmin.exe Gölgeleri Sil /Tümü /Sessiz ve bcdedit /set {varsayılan} kurtarma etkin

Sodinokibi, Şifre Çözmek İçin Yüksek Bir Miktar İstiyor

Sodinokibi'nin arkasındaki suçlular, talimatlarını ve taleplerini fidye notunun gövdesine koymak yerine, etkilenen tüm kullanıcıları iki web sitesine yönlendiriyor - TOR ağında barındırılan bir .onion sitesi ve İnternet'in halka açık kısmında "decryptor" alanında bulunan bir site. [.]üst." Notun tam metni şöyle:

"--=== Hoş Geldiniz. Tekrar. ===---

[+] Neler Oluyor? [+]

Dosyalarınız şifreli ve şu anda kullanılamıyor. Kontrol edebilirsiniz: bilgisayarınızdaki tüm dosyaların genişlemesi var ----------.

Bu arada, her şeyi kurtarmak (geri yüklemek) mümkündür, ancak talimatlarımızı izlemeniz gerekir. Aksi takdirde verilerinizi iade edemezsiniz (HİÇBİR ZAMAN).

[+] Neyi garanti ediyor? [+]

Bu sadece bir iş. Avantaj elde etmek dışında kesinlikle sizi ve anlaşmalarınızı umursamıyoruz. İşimizi ve sorumluluklarımızı yapmazsak - kimse bizimle işbirliği yapmaz. Bizim çıkarımıza değil.

Dosyaları geri döndürme yeteneğini kontrol etmek için web sitemize gitmelisiniz. Orada bir dosyanın şifresini ücretsiz olarak çözebilirsiniz. Bu bizim garantimizdir.

Hizmetimizle işbirliği yapmayacaksanız - bizim için önemli değil. Ancak zamanınızı ve verilerinizi kaybedersiniz, çünkü sadece özel anahtarımız var. Uygulamada - zaman paradan çok daha değerlidir.

[+] Web sitesine nasıl erişilir? [+]

İki yolunuz var:

1) [Önerilen] Bir TOR tarayıcısı kullanmak!

a) Bu siteden TOR tarayıcısını indirin ve kurun: hxxps://torproject.org/

b) Web sitemizi açın: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Ülkenizde TOR engellendiyse, VPN kullanmayı deneyin! Ancak ikincil web sitemizi kullanabilirsiniz. Bunun için:

a) Herhangi bir tarayıcınızı açın (Chrome, Firefox, Opera, IE, Edge)

b) İkincil web sitemizi açın: http://decryptor.top/913AED0B5FE1497D

Uyarı: ikincil web sitesi engellenebilir, bu nedenle ilk varyant çok daha iyi ve daha fazla kullanılabilir.

Web sitemizi açtığınızda, aşağıdaki verileri giriş formuna girin:

Anahtar:

-

Uzantı adı:

-----------

-------------------------------------------------- ------------------------------------------

!!! TEHLİKE !!!

Dosyaları kendi başınıza değiştirmeye ÇALIŞMAYIN, verilerinizi veya antivirüs çözümlerinizi geri yüklemek için herhangi bir üçüncü taraf yazılımı KULLANMAYIN - bu, özel anahtarın zarar görmesine ve sonuç olarak tüm verilerin Kaybına neden olabilir.

!!! !!! !!!

BİR KEZ DAHA: Dosyalarınızı geri almak sizin yararınıza. Bizim tarafımızdan, biz (en iyi uzmanlar) geri yükleme için her şeyi yaparız, ancak lütfen müdahale etmeyin.

!!! !!! !!!"

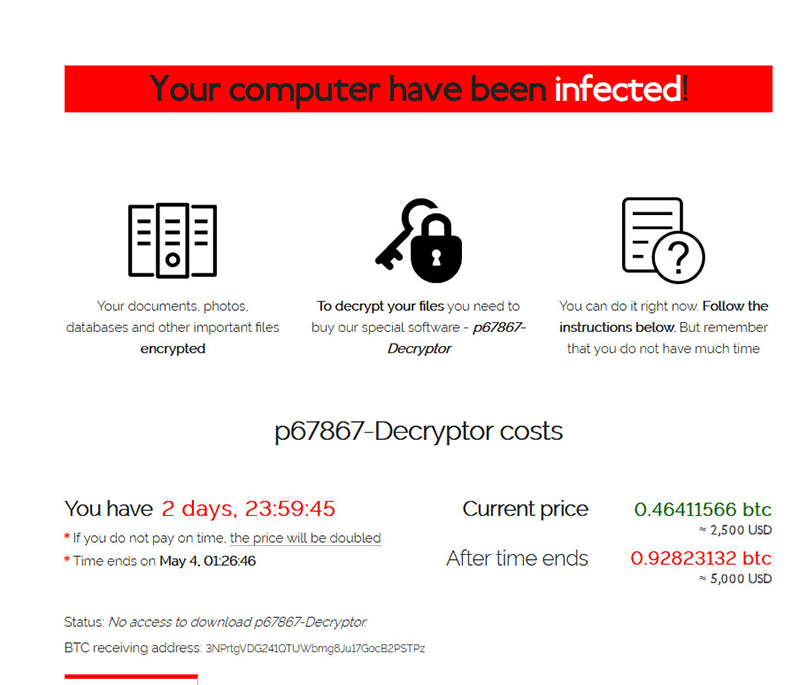

Notta listelenen sitelerden herhangi birine erişmek için, kullanıcıların fidye notunun metin dosyasında bulunabilecek belirli bir anahtarı girmeleri gerekir. Kod girildikten sonra, bilgisayar sistemi için özel uzantı kimlik kodunu ve iki gün içinde fidye tutarının iki katına çıkacağını gösteren bir geri sayım sayacını görüntüleyecek olan aşağıdaki açılış sayfasına götürüleceklerdir - 2500$'dan 5000$'a, Bitcoin kripto para biriminde ödenebilir. Web sitesi, Bitcoin/USD oranını her 3 saatte bir yeniden hesaplar ve gösterilen sayıları günceller.

Sodinokibi Ransomware Erişimini Genişletiyor

Oracle WebLogic sıfır gününü kapatan yamanın ardından araştırmacılar, Sodinokibi fidye yazılımını dağıtmak için kullanılan saldırı vektörlerinde bir artış gözlemlediler. Aslında, neredeyse tüm olası dağıtım yöntemleri denenmiştir:

Spam E-posta Kampanyaları - Alman kullanıcılar, Sodinokibi yükünü, acil haciz bildirimleri gibi görünen, güvenliği ihlal edilmiş e-posta eklerinde taşıyan kötü niyetli bir spam kampanyası tarafından hedef alındı. Başka bir e-posta kampanyası Booking.com'dan "Yeni Rezervasyon"muş gibi davrandı. Kullanıcıların varsayılan rezervasyon bilgilerine ulaşabilmeleri için bir word dosyası açmaları ve ardından makroların çalıştırılmasına izin vermeleri gerekmektedir. Bunu yapmak, Sodinokibi fidye yazılımı enfeksiyonunu başlatır.

Yasal yazılım indirmelerinin değiştirilmesi - TG Soft'a göre, bir İtalyan WinRar distribütörü, sitesinin güvenliğini ihlal etti ve bunun sonucunda WinRar programı yerine Sodinokibi fidye yazılımı indirildi.

Saldırıya Uğramış Yönetilen Hizmet Sağlayıcılar (MSP'ler) - Birkaç Yönetilen Hizmet Sağlayıcı, müşterilerine Sodinokibi fidye yazılımı dağıtmak için saldırıya uğradı. Görünüşe göre saldırganlar, etkilenen MSP'lerin ağlarına girmek için Uzak Masaüstü Hizmetlerini kullandı ve ardından fidye yazılımı dosyalarını yönetim konsolları aracılığıyla istemcilerin uç nokta makinelerine itti.

Exploit Kitleri - PopCash reklam ağındaki reklamlar aracılığıyla kötü amaçlı reklam kampanyası, kullanıcıları belirli koşullar altında RIG Exploit Kit'i taşıyan web sitelerine yönlendiriyor gibi görünüyor.

Sodinokibi bağlı kuruluşlarının daha hırslı hale geldiği ve şimdi GandCrab Ransomware operatörlerinin faaliyetlerini durdurması ve 2 milyar doların üzerinde fidye ödemesi elde ettiklerini iddia etmesi sonucu oluşan boşluğu doldurmaya çalışıyor olabileceği çok açık.

Sodinokibi Ransomware Zor Oynamaya Başlıyor

Sodinokibi fidye yazılımının arkasındaki tehdit aktörleri, 2019'u yüksek bir notla kapattı ve İngiltere merkezli ve dünya çapında 70'den fazla ülkede faaliyet gösteren bir döviz şirketi olan Travelex'i vurdu. Travelex'in yaklaşık 30 ülkedeki web siteleri, "planlı bakım" gibi görünen bir nedenle Yılbaşı Gecesi'nde kapatılmak zorunda kaldı, ancak bunun Sodinokibi fidye yazılımının yayılmasını durdurmak için bir önlem olduğu ortaya çıktı. Saldırı aynı zamanda Travelex'in HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money ve First Direct gibi ortaklarını da etkiledi.

Saldırının ölçeği ve Travelex'in işinin doğası göz önüne alındığında, bilgisayar korsanlarının birkaç gün içinde 3 milyon dolardan 6 milyon dolara sıçrayan bir fidye ödemesi talep etmesi şaşırtıcı değildi. Tehdit aktörleri ayrıca çalınan hassas bilgileri ifşa etmekle tehdit ederek herkese ciddi olduklarını göstermeye karar verdiler. Travelex ise herhangi bir bilginin sızdırıldığını reddetti. Ancak birkaç gün sonra, bir Rus bilgisayar korsanlığı forumunda Unknown adlı bir kullanıcı, siber dolandırıcının Travelex ve Çinli şirket CDH Investments'a yönelik tehditlerini yineledi. Bu, Artech Bilgi Sistemlerinden çalındığı iddia edilen 337 MB verinin yayınlanmasıyla yapıldı.

Bu çalınan veri miktarı, Travelex sistemlerinden sızdırıldığı iddia edilen 5 GB'a kıyasla sönük kalıyor. Bilgisayar korsanları Travelex'in öyle ya da böyle ödeyeceğine söz verdiler. Bu arada Travelex, şirketin davayı çözmek için Metropolitan Polisi ve Ulusal Siber Güvenlik Merkezi (NCSC) ile işbirliği yaptığını belirtti. Travelex ayrıca acil durum marka yönetimine girerek şeffaflık vaat ediyor ve bir kurtarma yol haritası yayınladı.

Sodinokibi, 9 Ocak 2020'de New Jersey Sinagogu'nu vurarak ve tehdit aktörlerinin cemaatlerle ilgili hassas verileri yayınlayacakları tehdidi altında 500 bin dolarlık fidye talep ederek yavaşlama belirtisi göstermiyor gibi görünüyor.

Sodinokibi, mevcut en iyi fidye yazılımlarının yerini almayı başarsa da, tüm kullanıcıların bu tür fidye yazılımı saldırılarına karşı güçlü bir savunma oluşturmasına yardımcı olabilecek bazı adımlar vardır. En güvenilir yöntemlerden biri, ağa bağlı olmayan bir sürücüde depolanan bir sistem yedeği oluşturmaktır. Kullanıcılar, böyle bir yedeklemeye erişerek, kötü amaçlı yazılım tarafından rehin alınan dosyaları minimum veri kaybıyla geri yükleyebilirler. Ayrıca, meşru bir kötü amaçlı yazılımdan koruma programı kullanmak ve onu güncel tutmak, bazı fidye yazılımı tehditlerinin, kötü niyetli kodlamalarını yürütme şansı bulamadan önce durdurulması anlamına gelebilir.

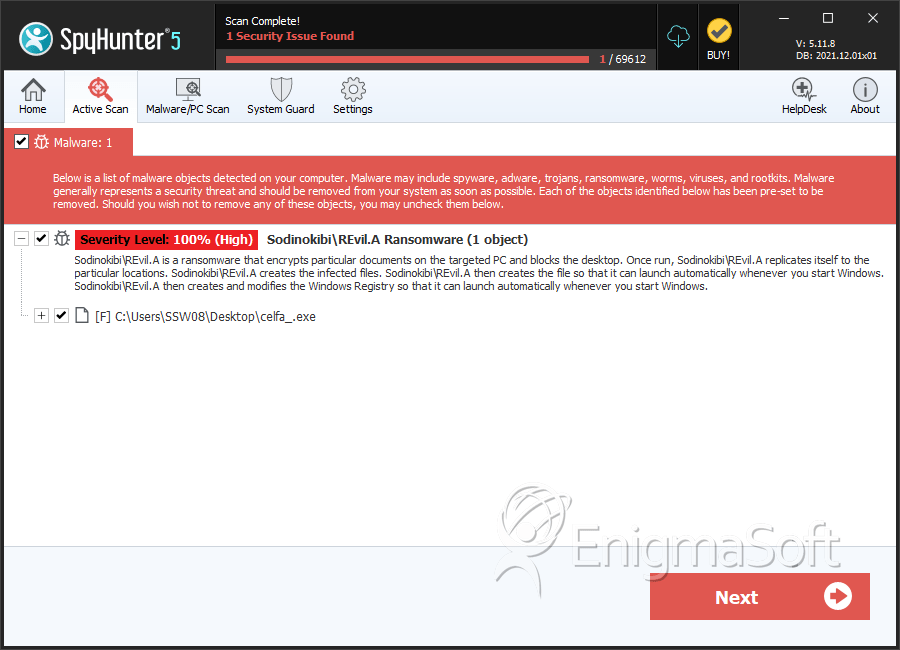

SpyHunter Sodinokibi Fidye Yazılımı'u Algılar ve Kaldırır

Dosya Sistemi Detayları

| # | Dosya adı | MD5 |

Tespitler

Tespitler: SpyHunter tarafından bildirildiği üzere, virüs bulaşmış bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |