Sodinokibi Ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 644 |

| Pierwszy widziany: | June 17, 2019 |

| Ostatnio widziany: | May 12, 2023 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Sodinokibi Ransomware to nowe zagrożenie złośliwym oprogramowaniem, które zyskuje na popularności w kręgach cyberprzestępców. Chociaż Sodinokibi działa w typowy sposób ransomware – infiltruje komputer ofiary, używa silnego algorytmu szyfrowania do szyfrowania plików i żąda zapłaty za ich przywrócenie, analiza kodu bazowego ujawnia, że jest to całkowicie nowy szczep złośliwego oprogramowania, a nie zaktualizowany wariant już istniejącego oprogramowania ransomware.

Spis treści

Exploit dnia zerowego ułatwia pierwszy atak Sodinokibi

Sodinokibi został po raz pierwszy wykryty 25 kwietnia, kiedy został użyty w ataku wykorzystującym lukę zero-day Oracle WebLogic Server. Nie można było nie docenić wagi exploita dnia zerowego, ponieważ umożliwiał zdalne wykonanie kodu bez jakichkolwiek wymaganych w innym przypadku danych uwierzytelniających. Firma Oracle wydała łatkę 26 kwietnia, poza swoim regularnym cyklem poprawek, aby ją naprawić i przypisać lukę jako CVE-2019-2725.

Dzięki exploitowi osoby atakujące były w stanie pobrać ładunek Sodinokibi na komputery końcowe bez konieczności wprowadzania danych przez użytkownika. Zazwyczaj zagrożenia typu ransomware wymagają przynajmniej pewnej interakcji ze strony ofiar, zanim infekcja może się rozpocząć. Po wejściu do środka Sodinokibi zaczyna szyfrować wszystkie pliki z następującymi rozszerzeniami:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Dla każdego zainfekowanego systemu Sodinokibi generuje odrębny ciąg alfanumeryczny, który może mieć od 5 do 9 znaków i dołącza go jako nowe rozszerzenie do każdego pomyślnie zaszyfrowanego pliku. Następnie ransomware tworzy plik tekstowy lub plik HTA z notatką o okupie w każdym folderze zawierającym zaszyfrowane pliki. Nazwa żądania okupu jest zgodna ze wzorem - [LOSOWE ROZSZERZENIE]-HOW-TO-DECRYPT.txt. Na przykład, jeśli Sodinokibi wygenerował a5b892t jako rozszerzenie dla konkretnej maszyny, żądanie okupu zostanie nazwane a5b892t-HOW-TO-DECRYPT.txt.

W tym tygodniu w Malware Ep2: Sodinokibi Ransomware to ransomware-as-a-Service

Ransomware Sodinokibi ma funkcję wykorzystania "cmd.exe" do uruchomienia narzędzia vssadmin, aby uniemożliwić użytkownikom przywrócenie zaszyfrowanych plików za pomocą domyślnej mechaniki kopii zapasowej systemu Windows. Mówiąc dokładniej, ransomware wykonuje następujące polecenia, aby usunąć ukryte kopie woluminów zaatakowanych plików i wyłączyć naprawę uruchamiania systemu Windows:

C:\Windows\System32\cmd.exe" /c vssadmin.exe Usuń Shadows /All /Quiet & bcdedit /set {default} recoveryenabled Nie & bcdedit /set {default} bootstatuspolicy ignoreallfailures

Sodinokibi żąda dużej sumy za odszyfrowanie

Zamiast umieszczać swoje instrukcje i żądania w treści żądania okupu, przestępcy stojący za Sodinokibi kierują wszystkich dotkniętych nią użytkowników na dwie strony internetowe – stronę .onion hostowaną w sieci TOR i jedną w publicznej części Internetu pod domeną „deszyfrator". [.]Top." Pełny tekst notatki to:

"--=== Witamy. Jeszcze raz. ===---

[+] Co się stało? [+]

Twoje pliki są zaszyfrowane i obecnie niedostępne. Możesz to sprawdzić: wszystkie pliki na twoim komputerze mają rozszerzenie ----------.

Nawiasem mówiąc, wszystko można odzyskać (przywrócić), ale musisz postępować zgodnie z naszymi instrukcjami. W przeciwnym razie nie możesz zwrócić swoich danych (NIGDY).

[+] Jakie gwarancje? [+]

To tylko biznes. Absolutnie nie dbamy o Ciebie i Twoje oferty, z wyjątkiem uzyskiwania korzyści. Jeśli nie wykonamy swojej pracy i zobowiązań – nikt nie będzie z nami współpracował. To nie jest w naszym interesie.

Aby sprawdzić możliwość zwrotu plików, należy wejść na naszą stronę internetową. Tam możesz odszyfrować jeden plik za darmo. To nasza gwarancja.

Jeśli nie będziesz współpracować z naszym serwisem - dla nas to nie ma znaczenia. Ale stracisz swój czas i dane, bo tylko my mamy klucz prywatny. W praktyce czas jest o wiele cenniejszy niż pieniądze.

[+] Jak uzyskać dostęp na stronie? [+]

Masz dwa sposoby:

1) [Zalecane] Korzystanie z przeglądarki TOR!

a) Pobierz i zainstaluj przeglądarkę TOR z tej strony: hxxps://torproject.org/

b) Otwórz naszą stronę internetową: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Jeśli TOR jest zablokowany w Twoim kraju, spróbuj użyć VPN! Ale możesz skorzystać z naszej dodatkowej strony internetowej. Dla tego:

a) Otwórz dowolną przeglądarkę (Chrome, Firefox, Opera, IE, Edge)

b) Otwórz naszą dodatkową stronę internetową: http://decryptor.top/913AED0B5FE1497D

Uwaga: strona wtórna może zostać zablokowana, dlatego pierwszy wariant jest znacznie lepszy i bardziej dostępny.

Po otwarciu naszej strony internetowej w formularzu wejściowym należy umieścić następujące dane:

Klucz:

-

Nazwa rozszerzenia:

-----------

-------------------------------------------------- ---------------------------------------

!!! NIEBEZPIECZEŃSTWO !!!

NIE próbuj samodzielnie zmieniać plików, NIE używaj oprogramowania firm trzecich do przywracania danych ani rozwiązań antywirusowych - może to spowodować uszkodzenie klucza prywatnego i w rezultacie utratę wszystkich danych.

!!! !!! !!!

JEDEN RAZ: W twoim interesie jest odzyskanie plików. Z naszej strony my (najlepsi specjaliści) robimy wszystko do przywrócenia, ale proszę nie przeszkadzać.

!!! !!! !!!"

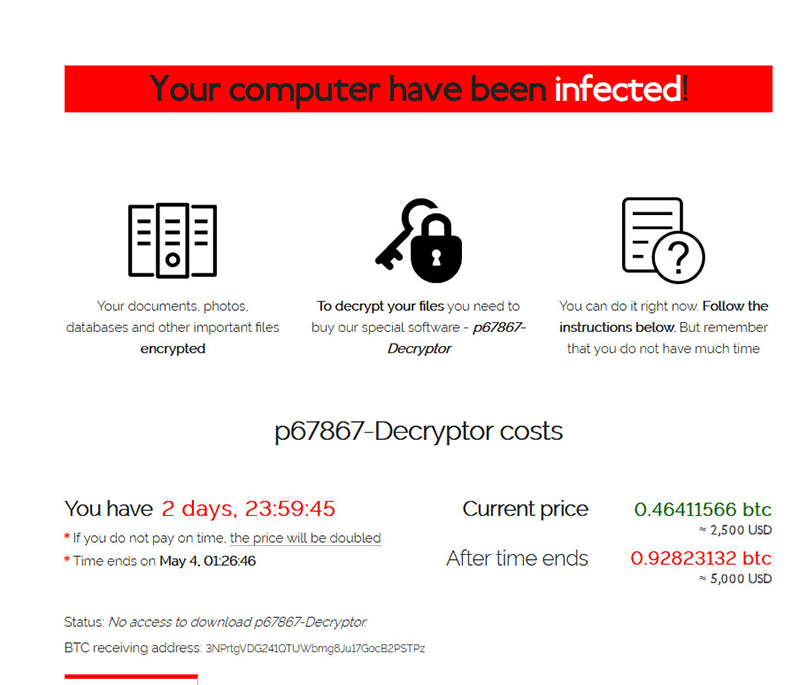

Aby uzyskać dostęp do jednej z witryn wymienionych w nocie, użytkownicy muszą wprowadzić określony klucz, który można znaleźć w pliku tekstowym żądania okupu. Po wprowadzeniu kodu zostaną przeniesieni na następującą stronę docelową, która wyświetli konkretny kod ID rozszerzenia dla systemu komputerowego oraz licznik czasu pokazujący, że za dwa dni suma okupu podwoi się – z 2500 do 5000 USD, płatne w kryptowalucie Bitcoin. Strona internetowa przelicza kurs Bitcoin/USD co 3 godziny i aktualizuje wyświetlane liczby.

Sodinokibi Ransomware rozszerza swój zasięg

Po wprowadzeniu łatki, która wyłączyła program zero-day Oracle WebLogic, badacze zaobserwowali wzrost wektorów ataków wykorzystywanych do dystrybucji oprogramowania ransomware Sodinokibi. W rzeczywistości prawie wszystkie możliwe metody dystrybucji zostały już wypróbowane:

Kampanie spamowe e-mail — niemieccy użytkownicy byli celem złośliwej kampanii spamowej, która zawierała ładunek Sodinokibi w zainfekowanych załącznikach do wiadomości e-mail, podszywając się jako pilne powiadomienia o wykluczeniu. Kolejna kampania e-mailowa udawała „Nową rezerwację" od Booking.com. Aby uzyskać dostęp do rzekomych informacji o rezerwacji, użytkownicy muszą otworzyć plik tekstowy, a następnie zezwolić na wykonanie makr. Spowoduje to zainicjowanie infekcji ransomware Sodinokibi.

Zastępowanie legalnych pobrań oprogramowania — według TG Soft włoski dystrybutor WinRar dopuścił się włamania na swoją stronę, co spowodowało pobranie ransomware Sodinokibi zamiast programu WinRar.

Zhakowani dostawcy usług zarządzanych (MSP) — kilku dostawców usług zarządzanych zostało zhakowanych w celu rozpowszechniania oprogramowania ransomware Sodinokibi wśród swoich klientów. Najwyraźniej atakujący wykorzystali Remote Desktop Services, aby wejść do sieci zaatakowanych MSP, a następnie wypchnęli pliki ransomware przez konsole zarządzania na komputery końcowe klientów.

Exploit Kits — kampania wykorzystująca złośliwe reklamy za pośrednictwem reklam w sieci reklamowej PopCash wydaje się przekierowywać użytkowników na strony zawierające zestaw RIG Exploit Kit pod pewnymi warunkami.

Jest więcej niż oczywiste, że podmioty stowarzyszone Sodinokibi stają się coraz bardziej ambitne i mogą teraz próbować wypełnić próżnię, która powstała w wyniku zamknięcia działalności przez operatorów GandCrab Ransomware i twierdzących, że wygenerowali ponad 2 miliardy dolarów zapłaty okupu.

Sodinokibi Ransomware zaczyna grać ostro

Zagrożenia stojące za oprogramowaniem ransomware Sodinokibi zakończyły rok 2019 z dużym uznaniem, uderzając w Travelex , firmę zajmującą się wymianą walut z siedzibą w Wielkiej Brytanii i działającą w ponad 70 krajach na całym świecie. Strony internetowe Travelex w około 30 krajach musiały zostać usunięte w sylwestra z powodu czegoś, co wyglądało na „planowaną konserwację", ale okazało się, że jest to środek zaradczy zapobiegający rozprzestrzenianiu się oprogramowania ransomware Sodinokibi. Atak dotknął również partnerów Travelex, takich jak HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money i First Direct.

Biorąc pod uwagę skalę ataku i charakter działalności Travelex, nic dziwnego, że hakerzy zażądali zapłaty okupu, który w ciągu kilku dni wzrósł z 3 milionów do 6 milionów. Przestępcy postanowili również pokazać wszystkim, że mają na myśli interes, grożąc ujawnieniem skradzionych poufnych informacji. Z drugiej strony Travelex zaprzeczył, jakoby jakiekolwiek informacje zostały wykradzione. Jednak kilka dni później użytkownik rosyjskiego forum hakerskiego o nazwie Nieznany powtórzył groźby cyberprzestępcy wobec Travelex i chińskiej firmy CDH Investments. Dokonano tego poprzez opublikowanie 337 MB danych, które rzekomo zostały skradzione z Artech Information Systems.

Ta ilość skradzionych danych blednie w porównaniu z 5 GB, które rzekomo zostały wykradzione z systemów Travelex. Hakerzy obiecali, że Travelex zapłaci w taki czy inny sposób. Tymczasem Travelex oświadczył, że firma współpracuje z Metropolitan Police i National Cyber Security Centre (NCSC) w rozwiązywaniu sprawy. Travelex zajął się również zarządzaniem marką w sytuacjach awaryjnych, obiecując przejrzystość i wydanie planu naprawczego.

Sodinokibi również nie wydaje się wykazywać żadnych oznak spowolnienia, uderzając w synagogę w New Jersey 9 stycznia 2020 r. i żądając okupu w wysokości 500 tysięcy dolarów pod groźbą, że cyberprzestępcy ujawnią poufne dane na temat wiernych.

Bez względu na to, czy Sodinokibi zdoła zająć miejsce w czołówce aktualnego oprogramowania ransomware, istnieją pewne kroki, które mogą pomóc wszystkim użytkownikom zbudować silną ochronę przed takimi atakami ransomware. Jedną z najbardziej niezawodnych metod jest tworzenie kopii zapasowej systemu, która jest przechowywana na dysku niepodłączonym do sieci. Mając dostęp do takiej kopii zapasowej, użytkownicy mogą po prostu przywrócić pliki, które zostały przejęte przez złośliwe oprogramowanie, przy minimalnej utracie danych. Ponadto korzystanie z legalnego programu chroniącego przed złośliwym oprogramowaniem i aktualizowanie go może oznaczać, że niektóre zagrożenia typu ransomware zostaną zatrzymane, zanim zdążą wykonać swoje złośliwe kodowanie.

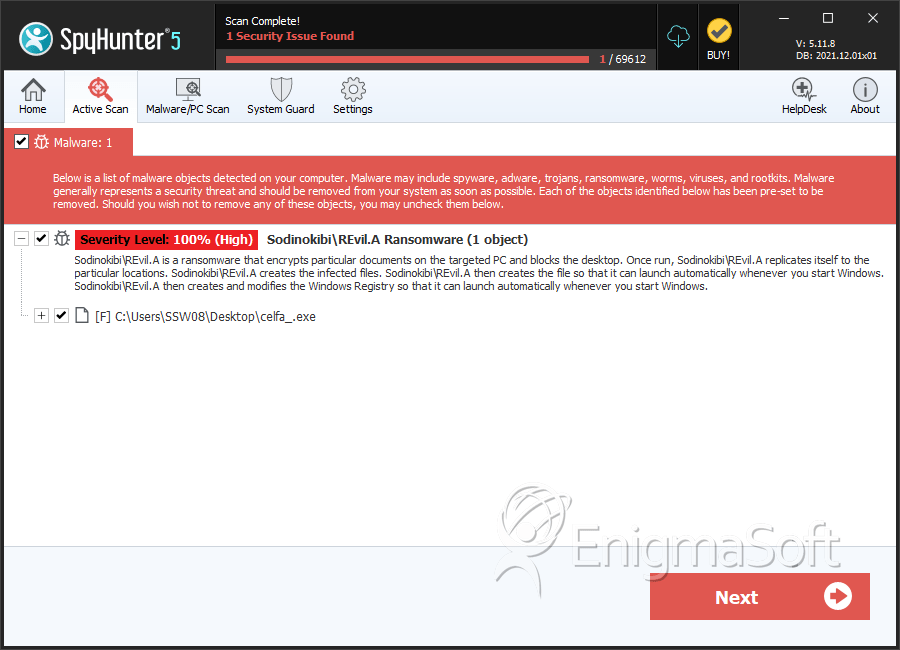

SpyHunter wykrywa i usuwa Sodinokibi Ransomware

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |