Sodinokibi 랜섬웨어

위협 스코어카드

EnigmaSoft 위협 스코어카드

EnigmaSoft Threat Scorecard는 당사 연구팀이 수집 및 분석한 다양한 악성코드 위협에 대한 평가 보고서입니다. EnigmaSoft Threat Scorecard는 실제 및 잠재적 위험 요인, 추세, 빈도, 확산 및 지속성을 포함한 여러 메트릭을 사용하여 위협을 평가하고 순위를 지정합니다. EnigmaSoft Threat Scorecard는 당사의 연구 데이터 및 메트릭을 기반으로 정기적으로 업데이트되며 시스템에서 맬웨어를 제거하기 위한 솔루션을 찾는 최종 사용자부터 위협을 분석하는 보안 전문가에 이르기까지 광범위한 컴퓨터 사용자에게 유용합니다.

EnigmaSoft Threat Scorecard는 다음과 같은 다양한 유용한 정보를 표시합니다.

순위: EnigmaSoft의 위협 데이터베이스에서 특정 위협의 순위입니다.

심각도 수준: 위협 평가 기준 에 설명된 대로 위험 모델링 프로세스 및 연구를 기반으로 숫자로 표시된 개체의 결정된 심각도 수준입니다.

감염된 컴퓨터: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

위협 평가 기준 도 참조하십시오.

| 위협 수준: | 100 % (높은) |

| 감염된 컴퓨터: | 644 |

| 처음 본 것: | June 17, 2019 |

| 마지막으로 본: | May 12, 2023 |

| 영향을 받는 OS: | Windows |

Sodinokibi Ransomware는 사이버 범죄 집단에서 주목을 받고있는 새로운 맬웨어 위협입니다. Sodinokibi는 일반적인 랜섬웨어 방식으로 작동하지만 피해자의 컴퓨터에 침투하고 강력한 암호화 알고리즘을 사용하여 파일을 암호화하고 복원에 대한 비용을 요구하며 기본 코드를 분석하면 완전히 새로운 악성 코드 변종이며 업데이트되지 않은 것으로 나타났습니다. 이미 존재하는 랜섬웨어의 변종.

목차

제로 데이 익스플로잇으로 최초의 소 디노 키비 공격 촉진

Sodinokibi는 제로 데이 Oracle WebLogic Server 취약점을 악용하는 공격에 사용 된 4 월 25 일에 처음 발견되었습니다. 제로 데이 익스플로잇의 심각성은 다른 필수 인증 자격 증명없이 코드의 원격 실행을 허용했기 때문에 아무리 강조해도 지나치지 않습니다. 오라클은 4 월 26 일 정규 패치주기를 벗어나이를 수정하고 취약점을 CVE-2019-2725로 할당하기 위해 패치를 발표했습니다.

악용을 통해 공격자는 사용자 입력없이 Sodinokibi 페이로드를 엔드 포인트 시스템에 다운로드 할 수있었습니다. 일반적으로 랜섬웨어 위협은 감염이 시작되기 전에 적어도 피해자의 상호 작용이 필요합니다. 내부에 들어가면 Sodinokibi는 다음 확장자를 가진 모든 파일을 암호화하기 시작합니다.

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

감염된 각 시스템에 대해 Sodinokibi는 5 ~ 9 자 길이의 고유 한 영숫자 문자열을 생성하고이를 성공적으로 암호화 된 모든 파일에 새 확장자로 추가합니다. 랜섬웨어는 암호화 된 파일이 포함 된 모든 폴더에 랜섬 노트가 포함 된 텍스트 또는 HTA 파일을 생성합니다. 몸값 메모의 이름은 [RANDOM EXTENSION] -HOW-TO-DECRYPT.txt 패턴을 따릅니다. 예를 들어 Sodinokibi가 특정 컴퓨터에 대한 확장으로 a5b892t를 생성 한 경우 몸값 메모의 이름은 a5b892t-HOW-TO-DECRYPT.txt가됩니다.

이번 주 맬웨어 Ep2 : Sodinokibi Ransomware는 서비스로서의 랜섬웨어입니다

Sodinokibi 랜섬웨어에는 "cmd.exe"를 활용하여 사용자가 기본 Windows 백업 메커니즘을 통해 암호화 된 파일을 복원하지 못하도록 vssadmin 유틸리티를 실행하는 기능이 있습니다. 보다 구체적으로 랜섬웨어는 다음 명령을 실행하여 영향을받는 파일의 섀도우 볼륨 복사본을 삭제하고 Windows 시작 복구를 비활성화합니다.

C : \ Windows \ System32 \ cmd.exe "/ c vssadmin.exe 섀도우 삭제 / All / Quiet & bcdedit / set {default} recoveryenabled 아니요 & bcdedit / set {default} bootstatuspolicy ignoreallfailures

Sodinokibi는 복호화를 위해 엄청난 금액을 요구합니다

몸값 메모 본문에 지시와 요구 사항을 넣는 대신 Sodinokibi의 범죄자들은 영향을받은 모든 사용자를 TOR 네트워크에서 호스팅되는 .onion 사이트와 "decryptor"도메인의 인터넷 공용 부분에있는 두 개의 웹 사이트로 안내합니다. [.]상단." 메모의 전체 텍스트는 다음과 같습니다.

"-=== 환영합니다. 다시. === ---

[+] 무슨 일입니까? [+]

파일이 암호화되어 현재 사용할 수 없습니다. 확인할 수 있습니다. 컴퓨터의 모든 파일에는 확장이 있습니다 .----------.

그건 그렇고, 모든 것을 복구 (복원) 할 수 있지만 지침을 따라야합니다. 그렇지 않으면 데이터를 반환 할 수 없습니다 (절대).

[+] 무엇을 보장합니까? [+]

그것은 단지 사업입니다. 우리는 혜택을받는 것을 제외하고는 귀하와 귀하의 거래에 절대적으로 관심이 없습니다. 우리가 우리의 일과 책임을 다하지 않으면 아무도 우리와 협력하지 않을 것입니다. 그것은 우리의 이익이 아닙니다.

파일 반환 기능을 확인하려면 당사 웹 사이트로 이동해야합니다. 여기에서 하나의 파일을 무료로 해독 할 수 있습니다. 그것이 우리의 보증입니다.

귀하가 당사 서비스에 협력하지 않을 경우-당사에게는 중요하지 않습니다. 그러나 우리는 개인 키를 가지고 있기 때문에 시간과 데이터를 잃을 것입니다. 실제로 시간은 돈보다 훨씬 더 가치가 있습니다.

[+] 웹 사이트에 액세스하려면 어떻게해야합니까? [+]

두 가지 방법이 있습니다.

1) [권장] TOR 브라우저 사용!

a)이 사이트에서 TOR 브라우저를 다운로드하고 설치합니다 : hxxps : //torproject.org/

b) 웹 사이트를 엽니 다 : hxxp : //aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) 해당 국가에서 TOR가 차단 된 경우 VPN을 사용해보십시오! 그러나 보조 웹 사이트를 사용할 수 있습니다. 이를 위해 :

a) 모든 브라우저 (Chrome, Firefox, Opera, IE, Edge)를 엽니 다.

b) 보조 웹 사이트를 엽니 다 : http://decryptor.top/913AED0B5FE1497D

경고 : 보조 웹 사이트를 차단할 수 있으므로 첫 번째 변형이 훨씬 더 좋고 더 많이 사용 가능합니다.

당사 웹 사이트를 열 때 입력 양식에 다음 데이터를 입력하십시오.

키:

-

확장명 :

-----------

-------------------------------------------------- ---------------------------------------

!!! 위험 !!!

DONT는 스스로 파일을 변경하려고합니다. DONT는 데이터 또는 바이러스 백신 솔루션을 복원하기 위해 타사 소프트웨어를 사용합니다. 개인 키가 손상 될 수 있으며 결과적으로 모든 데이터가 손실 될 수 있습니다.

!!! !!! !!!

한 번 더 : 파일을 되 찾는 것이 관심사입니다. 우리 쪽에서 우리 (최고의 전문가)는 복원을 위해 모든 것을 만들지 만 방해해서는 안됩니다.

!!! !!! !!! "

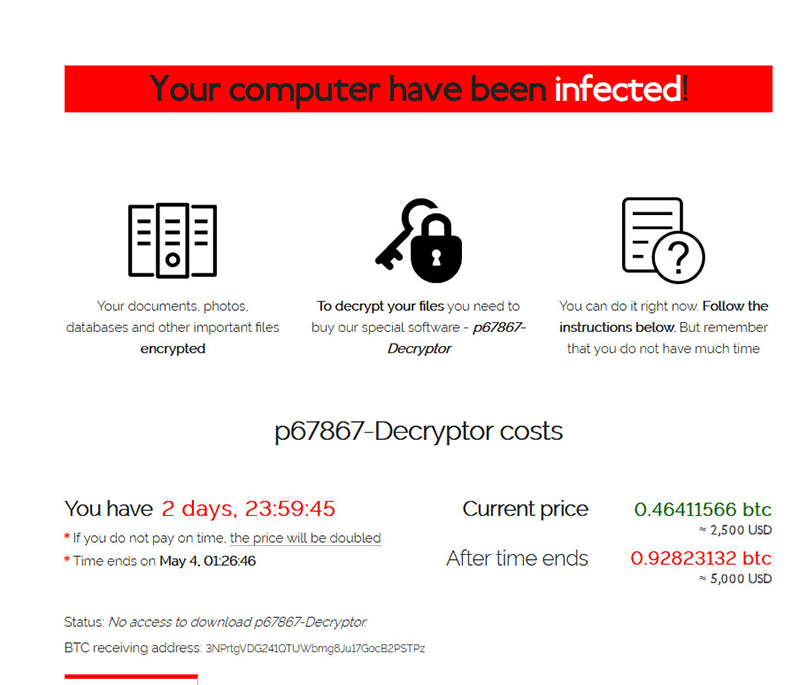

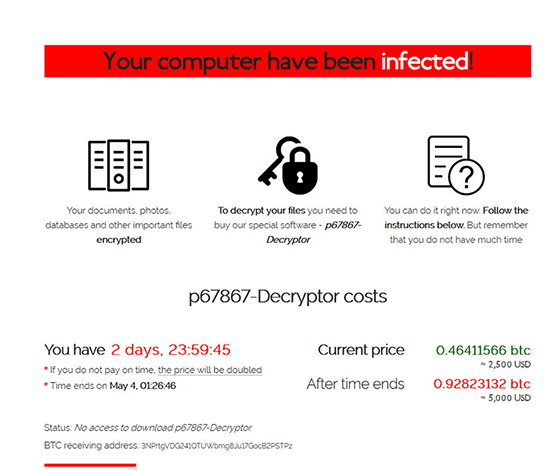

노트에 나열된 사이트 중 하나에 액세스하려면 사용자는 랜섬 노트의 텍스트 파일에서 찾을 수있는 특정 키를 입력해야합니다. 코드가 입력되면 다음 방문 페이지로 이동하여 컴퓨터 시스템의 특정 확장 ID 코드와 이틀 안에 몸값이 $ 2500에서 $ 5000으로 두 배가 될 것임을 보여주는 카운트 다운 타이머가 표시됩니다. Bitcoin cryptocurrency로 지불 가능합니다. 웹 사이트는 3 시간마다 비트 코인 / USD 비율을 재 계산하고 표시된 숫자를 업데이트합니다.

Sodinokibi 랜섬웨어의 범위 확장

Oracle WebLogic 제로 데이를 종료 한 패치 이후 연구원들은 Sodinokibi 랜섬웨어를 배포하는 데 사용되는 공격 벡터의 증가를 관찰했습니다. 사실, 거의 모든 가능한 배포 방법이 현재 시도되었습니다.

스팸 이메일 캠페인-독일 사용자는 긴급 압류 알림으로 위장한 손상된 이메일 첨부 파일에 Sodinokibi 페이로드를 전달하는 악성 스팸 캠페인의 표적이되었습니다. 또 다른 이메일 캠페인은 Booking.com의 "새 예약"인 것처럼 위장했습니다. 예정된 예약 정보에 액세스하려면 사용자가 단어 파일을 열고 매크로 실행을 허용해야합니다. 그렇게하면 Sodinokibi 랜섬웨어 감염이 시작됩니다.

합법적 인 소프트웨어 다운로드 대체 -TG Soft에 따르면 이탈리아 WinRar 유통 업체는 사이트가 손상되어 WinRar 프로그램 대신 Sodinokibi 랜섬웨어를 다운로드했습니다.

해킹 된 관리 형 서비스 제공 업체 (MSP)-여러 관리 형 서비스 제공 업체가 해킹을 받아 Sodinokibi 랜섬웨어를 클라이언트에 배포했습니다. 공격자들은 원격 데스크톱 서비스를 사용하여 영향을받은 MSP의 네트워크에 진입 한 다음 관리 콘솔을 통해 클라이언트의 엔드 포인트 시스템으로 랜섬웨어 파일을 푸시했습니다.

Exploit Kits-PopCash 광고 네트워크의 광고를 통한 악성 광고 캠페인은 특정 조건에서 RIG Exploit Kit를 사용하는 웹 사이트로 사용자를 리디렉션하는 것으로 보입니다.

Sodinokibi 계열사가 점점 더 야심을 느끼고 있으며 이제 GandCrab Ransomware 운영자가 운영을 중단하고 20 억 달러 이상의 몸값 지불을 발생 시켰다고 주장하면서 생성 된 공백을 채우려 고 할 수 있습니다.

Sodinokibi Ransomware가 거칠게 시작됨

Sodinokibi 랜섬웨어 배후의 위협 행위자들은 2019 년에 영국에 본사를 둔 외환 회사 인 Travelex를 강타 하며 전 세계 70 개 이상의 국가에서 운영되고 있습니다. 약 30 개국에있는 Travelex의 웹 사이트는``계획된 유지 보수 ''로 보이는 섣달 그믐에 삭제되어야했지만 Sodinokibi 랜섬웨어의 확산을 막기위한 대책으로 밝혀졌습니다. 이 공격은 HSBC, Barclays, Sainsbury 's Bank, Virgin Money, Asda Money 및 First Direct와 같은 Travelex의 파트너에게도 영향을 미쳤습니다.

공격의 규모와 Travelex 비즈니스의 성격을 고려할 때 해커가 며칠 만에 300 만 달러에서 600 만 달러로 급증한 몸값 지불을 요구 한 것은 놀라운 일이 아닙니다. 위협 행위자들은 또한 훔친 민감한 정보를 공개하겠다고 위협함으로써 모든 사람에게 자신이 비즈니스를 의미한다는 것을 보여 주기로 결정했습니다. 반면 Travelex는 모든 정보가 유출되었음을 부인했습니다. 그러나 며칠 후 Unknown이라는 이름으로 진행되는 러시아 해킹 포럼의 사용자는 Travelex와 중국 회사 인 CDH Investments에 대한 사이버 사기꾼의 위협을 반복했습니다. 이것은 Artech Information Systems에서 도난당한 것으로 의심되는 337MB의 데이터를 게시함으로써 이루어졌습니다.

훔친 데이터의 양은 Travelex 시스템에서 유출 된 것으로 알려진 5GB에 비해 적습니다. 해커들은 Travelex가 어떤 방식 으로든 지불 할 것이라고 맹세했습니다. 한편 트래블 렉스는이 사건을 해결하기 위해 경찰청 및 국가 사이버 보안 센터 (NCSC)와 협력하고 있다고 밝혔다. Travelex는 또한 긴급 브랜드 관리, 투명성을 약속하고 복구 로드맵을 발표했습니다.

소 디노 키비는 2020 년 1 월 9 일 뉴저지 시나고그를 강타하고 위협 행위자들이 회중에 대한 민감한 데이터를 공개 할 것이라는 위협을 받고 5 만 달러의 몸값을 요구하면서 속도가 느려지는 징후를 보이지 않는 것 같습니다.

Sodinokibi가 현재 최고의 랜섬웨어의 자리를 차지하더라도 모든 사용자가 이러한 랜섬웨어 공격에 대해 강력한 방어를 구축하는 데 도움이 될 수있는 특정 단계가 있습니다. 가장 안정적인 방법 중 하나는 네트워크에 연결되지 않은 드라이브에 저장되는 시스템 백업을 만드는 것입니다. 이러한 백업에 액세스함으로써 사용자는 최소한의 데이터 손실로 맬웨어에 의해 인질로 잡힌 파일을 간단히 복원 할 수 있습니다. 또한 합법적 인 맬웨어 방지 프로그램을 사용하고이를 최신 상태로 유지한다는 것은 일부 랜섬웨어 위협이 악성 코딩을 실행하기 전에 중지된다는 것을 의미 할 수 있습니다.

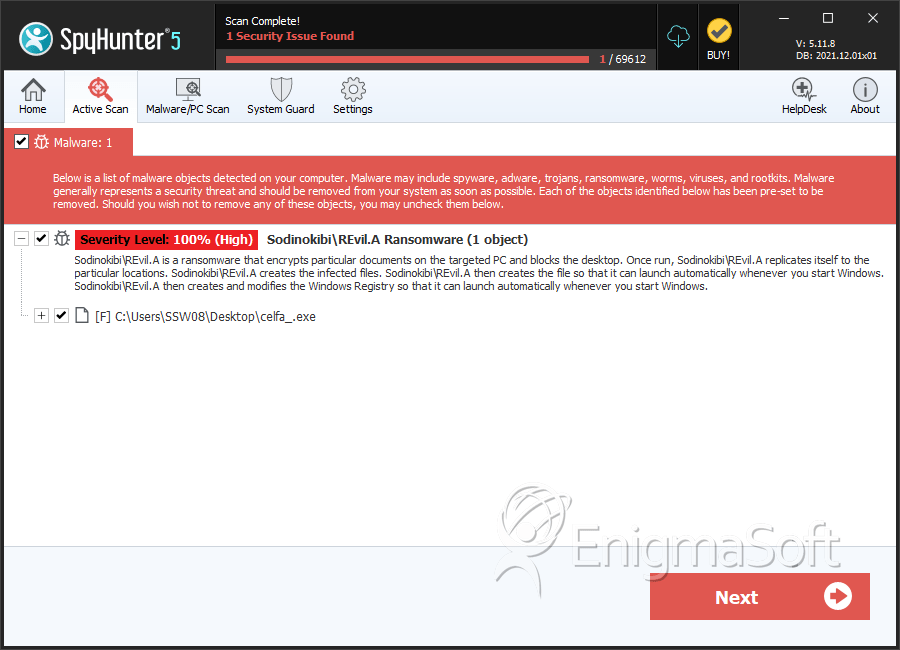

SpyHunter는 Sodinokibi 랜섬웨어를 감지하고 제거합니다.

파일 시스템 세부 정보

| # | 파일 이름 | MD5 |

탐지

탐지: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |