Sodinokibi ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 644 |

| Visto per la prima volta: | June 17, 2019 |

| Ultima visualizzazione: | May 12, 2023 |

| Sistemi operativi interessati: | Windows |

Sodinokibi Ransomware è una nuova minaccia malware che sta guadagnando terreno nei circoli dei criminali informatici. Sebbene Sodinokibi operi nella tipica modalità ransomware: si infiltra nel computer della vittima, utilizza un potente algoritmo di crittografia per crittografare i file e richiede un pagamento per il loro ripristino, l'analisi del codice sottostante rivela che si tratta di un ceppo di malware completamente nuovo e non aggiornato variante di un ransomware già esistente.

Sommario

Lo sfruttamento del giorno zero facilita il primo attacco di Sodinokibi

Sodinokibi è stato rilevato per la prima volta il 25 aprile quando è stato utilizzato in un attacco che ha sfruttato una vulnerabilità Oracle WebLogic Server zero-day. La gravità dell'exploit zero-day non può essere sottovalutata in quanto ha consentito l'esecuzione remota del codice senza le credenziali di autenticazione altrimenti richieste. Oracle ha rilasciato una patch il 26 aprile, al di fuori del normale ciclo di patch, per risolverlo e assegnare la vulnerabilità come CVE-2019-2725.

Attraverso l'exploit gli aggressori sono stati in grado di scaricare il payload Sodinokibi sulle macchine endpoint senza la necessità di alcun input da parte dell'utente. Di solito le minacce ransomware richiedono almeno un po' di interazione da parte delle vittime prima che l'infezione possa iniziare. Una volta all'interno, Sodinokibi inizia a crittografare tutti i file con le seguenti estensioni:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, . prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, . pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, . qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, . cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, . clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Per ogni sistema infetto, Sodinokibi genera una stringa alfanumerica distinta che può avere una lunghezza compresa tra 5 e 9 caratteri e la aggiunge come nuova estensione a ogni file crittografato con successo. Il ransomware crea quindi un file di testo o HTA con la richiesta di riscatto in ogni cartella contenente file crittografati. Il nome della richiesta di riscatto segue lo schema - [RANDOM EXTENSION]-HOW-TO-DECRYPT.txt. Ad esempio, se Sodinokibi ha generato a5b892t come estensione per la particolare macchina, la richiesta di riscatto sarà denominata a5b892t-HOW-TO-DECRYPT.txt.

Questa settimana in Malware Ep2: Sodinokibi Ransomware è un ransomware-as-a-Service

Sodinokibi ransomware ha la funzionalità di utilizzare "cmd.exe" per eseguire l'utilità vssadmin per impedire agli utenti di ripristinare i file crittografati tramite la meccanica di backup predefinita di Windows. Più specificamente, il ransomware esegue i seguenti comandi per eliminare le copie shadow del volume dei file interessati e per disabilitare la riparazione all'avvio di Windows:

C:\Windows\System32\cmd.exe" /c vssadmin.exe Elimina ombre /Tutto /Quiet & bcdedit /set {predefinito} recoveryenabled No & bcdedit /set {predefinito} bootstatuspolicy ignoreallfailures

Sodinokibi richiede una grossa somma per la decrittazione

Invece di inserire le loro istruzioni e richieste nel corpo della richiesta di riscatto, i criminali dietro Sodinokibi indirizzano tutti gli utenti interessati verso due siti Web: un sito .onion ospitato sulla rete TOR e uno sulla parte pubblica di Internet presso il dominio "decryptor". [.]superiore." Il testo integrale della nota è:

"--=== Benvenuto. Di nuovo. ===---

[+] Cosa sta succedendo? [+]

I tuoi file sono crittografati e attualmente non disponibili. Puoi verificarlo: tutti i file sul tuo computer hanno un'espansione ----------.

A proposito, tutto è possibile recuperare (ripristinare), ma è necessario seguire le nostre istruzioni. In caso contrario, non potrai restituire i tuoi dati (MAI).

[+] Quali garanzie? [+]

È solo un affare. Non ci importa assolutamente di te e delle tue offerte, se non di ottenere vantaggi. Se non facciamo il nostro lavoro e le nostre responsabilità, nessuno non collaborerà con noi. Non è nel nostro interesse.

Per verificare la capacità di restituire i file, dovresti visitare il nostro sito web. Lì puoi decifrare un file gratuitamente. Questa è la nostra garanzia.

Se non collaborerai con il nostro servizio, per noi non importa. Ma perderai tempo e dati, perché solo noi abbiamo la chiave privata. In pratica, il tempo è molto più prezioso del denaro.

[+] Come accedere al sito web? [+]

Hai due modi:

1) [Consigliato] Utilizzando un browser TOR!

a) Scarica e installa il browser TOR da questo sito: hxxps://torproject.org/

b) Aprire il nostro sito Web: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) Se TOR è bloccato nel tuo paese, prova a usare VPN! Ma puoi usare il nostro sito web secondario. Per questo:

a) Apri il tuo qualsiasi browser (Chrome, Firefox, Opera, IE, Edge)

b) Aprire il nostro sito Web secondario: http://decryptor.top/913AED0B5FE1497D

Attenzione: il sito secondario può essere bloccato, ecco perché la prima variante è molto migliore e più disponibile.

Quando apri il nostro sito web, inserisci i seguenti dati nel modulo di input:

Chiave:

-

Nome dell'estensione:

-----------

--------------------------------------------------- ----------------------------------------

!!! PERICOLO !!!

NON provare a modificare i file da solo, NON utilizzare software di terze parti per ripristinare i tuoi dati o soluzioni antivirus: potrebbe comportare danni alla chiave privata e, di conseguenza, la perdita di tutti i dati.

!!! !!! !!!

UN'ALTRA VOLTA: È nel tuo interesse recuperare i tuoi file. Da parte nostra, noi (i migliori specialisti) facciamo tutto per il ripristino, ma per favore non dovremmo interferire.

!!! !!! !!!"

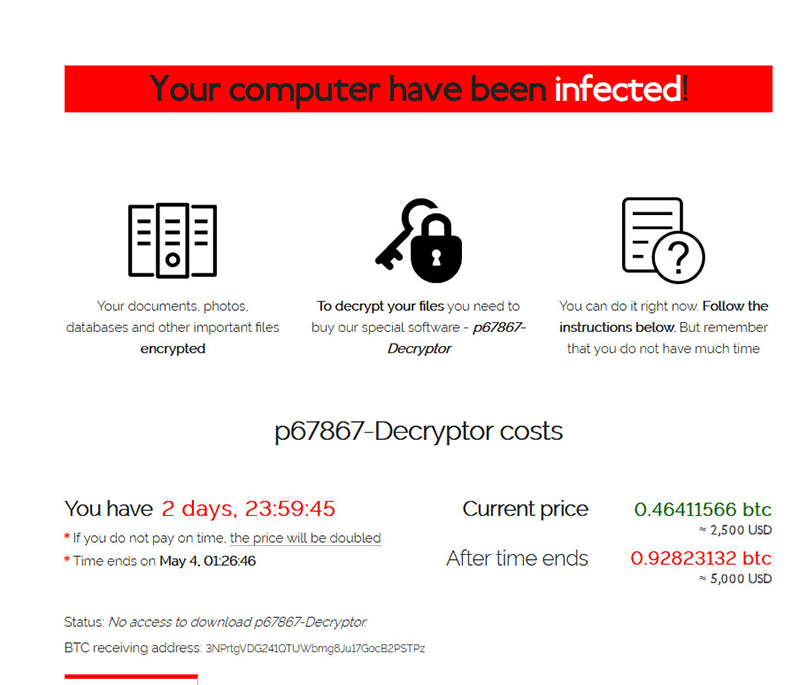

Per accedere a uno dei siti elencati nella nota, gli utenti devono inserire una chiave specifica che può essere trovata nel file di testo della nota di riscatto. Una volta che il codice è stato inserito, verranno indirizzati alla seguente pagina di destinazione che mostrerà il codice ID dell'estensione specifico per il sistema informatico e un conto alla rovescia che mostra che in due giorni la somma del riscatto raddoppierà di dimensioni, da $ 2500 a $ 5000 pagabile nella criptovaluta Bitcoin. Il sito web ricalcola il tasso Bitcoin/USD ogni 3 ore e aggiorna i numeri visualizzati.

Sodinokibi ransomware espande la sua portata

Dopo la patch che ha bloccato il giorno zero Oracle WebLogic, i ricercatori hanno osservato un aumento dei vettori di attacco utilizzati per distribuire il ransomware Sodinokibi. In effetti, sono stati tentati ormai quasi tutti i possibili metodi di distribuzione:

Campagne e-mail di spam - Gli utenti tedeschi sono stati presi di mira da una campagna di spam dannosa che trasportava il payload Sodinokibi in allegati e-mail compromessi che si presentavano come notifiche urgenti di preclusione. Un'altra campagna e-mail fingeva di essere una "Nuova prenotazione" da Booking.com. Per accedere alle presunte informazioni di prenotazione, gli utenti devono aprire un file word e quindi consentire l'esecuzione delle macro. In questo modo si avvierà l'infezione ransomware Sodinokibi.

Sostituzione di download di software legittimi - Secondo TG Soft , un distributore italiano WinRar ha compromesso il suo sito, causando il download del ransomware Sodinokibi invece del programma WinRar.

Hacked Managed Service Provider (MSP) - Diversi Managed Service Provider sono stati violati per distribuire il ransomware Sodinokibi ai loro clienti. Apparentemente gli aggressori hanno utilizzato Servizi Desktop remoto per accedere alle reti degli MSP interessati e quindi hanno inviato i file ransomware attraverso le console di gestione ai computer endpoint dei client.

Exploit Kits - La campagna di malvertising tramite annunci sulla rete pubblicitaria PopCash sembra reindirizzare gli utenti a siti Web che trasportano il RIG Exploit Kit in determinate condizioni.

È più che evidente che le affiliate di Sodinokibi stanno diventando più ambiziose e potrebbero ora cercare di colmare il vuoto creato a seguito della chiusura delle operazioni da parte degli operatori di GandCrab Ransomware e che affermano di aver generato oltre $ 2 miliardi di pagamenti di riscatto.

Sodinokibi ransomware inizia a giocare duro

Gli attori delle minacce dietro il ransomware Sodinokibi hanno chiuso il 2019 con una nota positiva, colpendo Travelex , una società di cambio valuta con sede nel Regno Unito e operante in oltre 70 paesi in tutto il mondo. I siti web di Travelex in circa 30 paesi sono stati rimossi a Capodanno, per quella che sembrava essere una "manutenzione pianificata", ma si è rivelata una contromisura per fermare la diffusione del ransomware Sodinokibi. L'attacco ha colpito anche i partner di Travelex, come HSBC, Barclays, Sainsbury's Bank, Virgin Money, Asda Money e First Direct.

Considerando la portata dell'attacco e la natura dell'attività di Travelex, non c'è da meravigliarsi che gli hacker abbiano chiesto un riscatto che è passato da $ 3 milioni a $ 6 milioni nel giro di pochi giorni. Gli attori della minaccia hanno anche deciso di mostrare a tutti che fanno sul serio minacciando di rilasciare informazioni sensibili rubate. Travelex, d'altra parte, ha negato che qualsiasi informazione sia stata esfiltrata. Pochi giorni dopo, tuttavia, un utente di un forum di hacking russo, chiamato Unknown, ha ribadito le minacce del cyber criminale contro Travelex e la società cinese CDH Investments. Ciò è stato fatto pubblicando 337 MB di dati che sarebbero stati rubati da Artech Information Systems.

Questa quantità di dati rubati impallidisce rispetto ai 5 GB che sarebbero stati esfiltrati dai sistemi Travelex. Gli hacker hanno giurato che Travelex avrebbe pagato, in un modo o nell'altro. Nel frattempo, Travelex ha dichiarato che la società sta collaborando con la polizia metropolitana e il National Cyber Security Centre (NCSC) per risolvere il caso. Travelex è anche entrato nella gestione del marchio di emergenza, promettendo trasparenza e il rilascio di una tabella di marcia per il recupero.

Neanche Sodinokibi sembra mostrare alcun segno di rallentamento, colpendo una sinagoga del New Jersey il 9 gennaio 2020 e chiedendo un riscatto di $ 500 mila sotto la minaccia che gli attori della minaccia rilasceranno dati sensibili sui congregati.

Non importa se Sodinokibi riuscirà a prendere il posto del ransomware attuale, ci sono alcuni passaggi che potrebbero aiutare tutti gli utenti a costruire una forte difesa contro tali attacchi di ransomware. Uno dei metodi più affidabili consiste nel creare un backup di sistema archiviato su un'unità non connessa alla rete. Avendo accesso a tale backup, gli utenti possono semplicemente ripristinare i file che sono stati presi in ostaggio dal malware con una perdita minima di dati. Inoltre, l'utilizzo di un programma anti-malware legittimo e il suo aggiornamento potrebbe significare che alcune minacce ransomware vengono bloccate anche prima che abbiano avuto la possibilità di eseguire il codice dannoso.

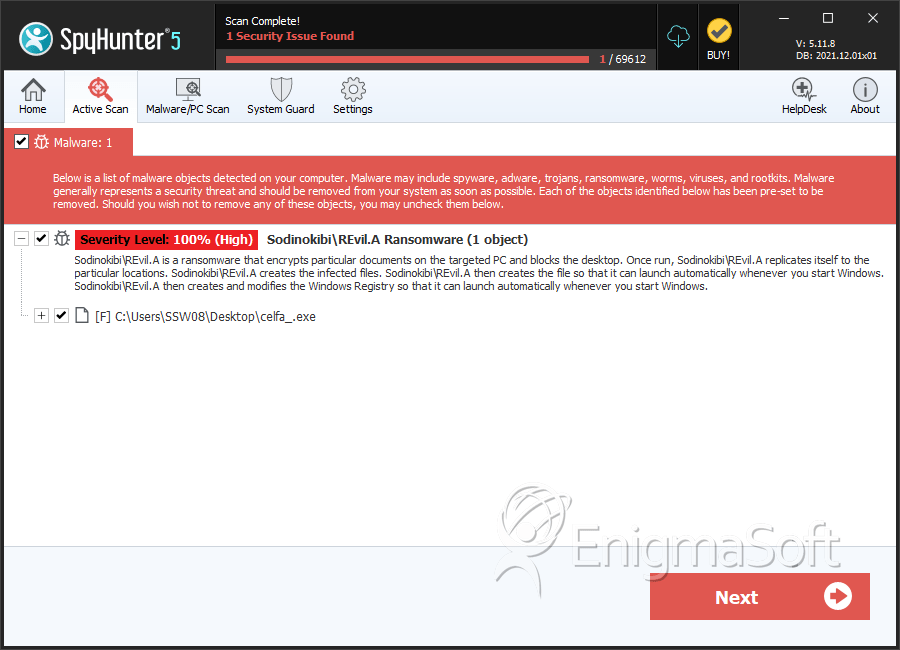

SpyHunter rileva e rimuove Sodinokibi ransomware

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |