Sodinokibi Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 644 |

| Visto pela Primeira Vez: | June 17, 2019 |

| Visto pela Última Vez: | May 12, 2023 |

| SO (s) Afetados: | Windows |

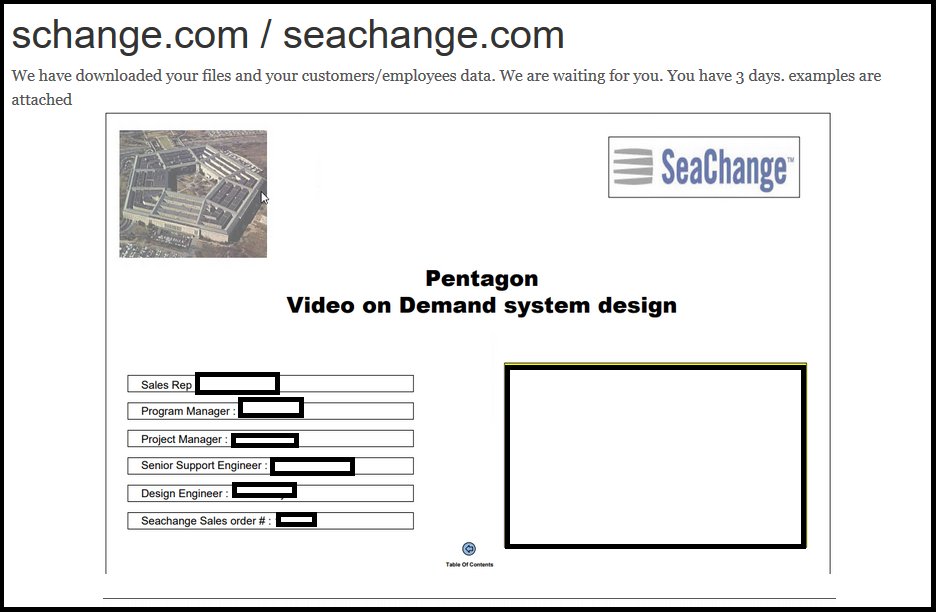

O Sodinokibi Ransomware é um Trojan ransomware de criptografia que foi associado a um método de distribuição que envolvia uma vulnerabilidade no Oracle WebLogic Server. O Sodinokibi Ransomware tem sido usado para direcionar as organizações em vez de usuários de computador individuais. O Sodinokibi Ransomware realiza um típico ataque de ransomware por criptografia, levando os arquivos da vítima como reféns e, em seguida, exigindo o pagamento de um resgate da vítima.

Índice

Sintomas de um Ataque pelo Sodinokibi Ransomware

O Sodinokibi Ransomware verifica o computador da vítima em busca dos arquivos gerados pelo usuário. O Sodinokibi Ransomware usará um algoritmo de criptografia forte para tornar os arquivos da vítima inacessíveis, além de excluir backups de arquivos, caso sejam detectados no computador infectado. O Sodinokibi Ransomware marcará os arquivos criptografados pelo ataque Sodinokibi Ransomware adicionando uma extensão alfanumérica exclusiva ao final do nome de cada arquivo afetado. Tratamentos como o Sodinokibi Ransomware visam determinados tipos de arquivos, que incluem:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, .qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, .cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt, .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, .clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

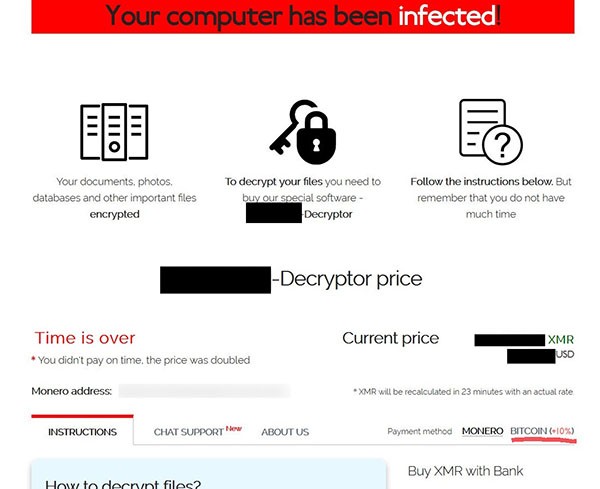

O Sodinokibi Ransomware exige um resgate entre US $1.500 e US $2.500. Normalmente, o Sodinokibi Ransomware fornece sua nota de resgate descartando um arquivo de texto ou HTA no computador infectado depois que os arquivos da vítima foram comprometidos.

A Vulnerabilidade Utilizada para Entregar o Sodinokibi Ransomware

A vulnerabilidade usada para fornecer a infecção Sodinokibi Ransomware é rotulada como CVE-2019-2725 e permite que os criminosos realizem ataques de um local remoto. Um patch para esta vulnerabilidade foi lançado em 26 de abril. Os primeiros ataques envolvendo esta vulnerabilidade foram observados em 25 de abril de 2019. Há outras ameaças de malware sendo distribuídas aproveitando-se da mesma vulnerabilidade, particularmente um Trojan ransomware conhecido como Gandcrab.

Protegendo os Seus Dados contra Ameaças como o Sodinokibi Ransomware

A melhor proteção contra o Sodinokibi Ransomware, como a maioria dos Trojans ransomware, é ter acesso a backups de arquivos. Os administradores de servidores são fortemente aconselhados a ter imagens de seus dispositivos armazenados em um local seguro e offline. Essas imagens devem ser atualizadas regularmente para garantir que qualquer interrupção não cause atrasos ou danos significativos. Ter a capacidade de restaurar quaisquer dados comprometidos em um ataque Sodinokibi Ransomware torna o ataque completamente ineficaz, removendo a influência dos criminosos para exigir o pagamento de um resgate da vítima. Além dos backups de arquivos, também é importante estabelecer medidas de segurança sólidas e usar um programa de segurança confiável que esteja totalmente atualizado. Backups de arquivos, atualizações de software e um forte software de segurança podem ajudar a proteger contra ameaças como o Sodinokibi Ransomware.

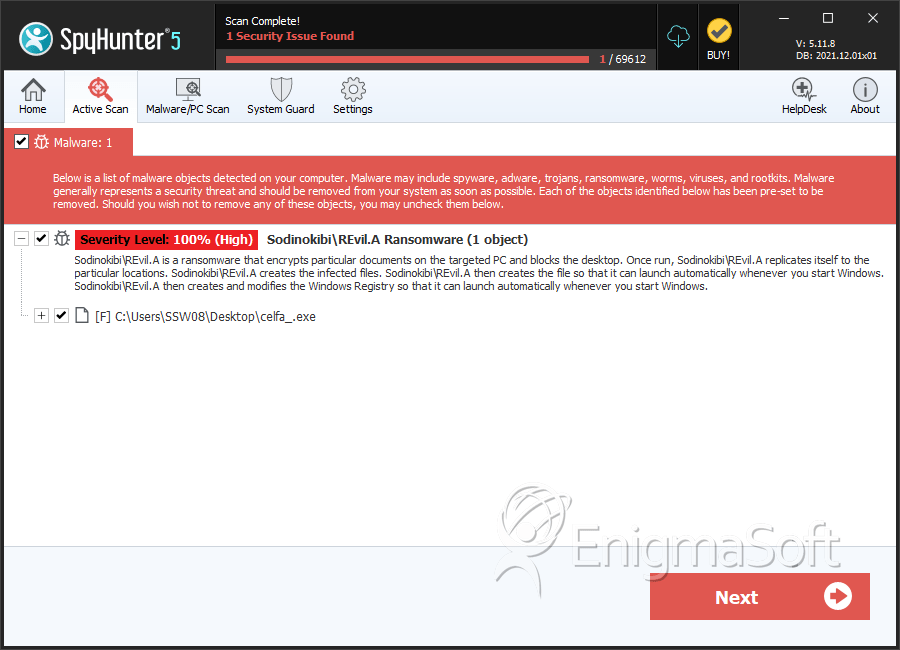

SpyHunter detecta e remove Sodinokibi Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |