Phobos Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 1,621 |

| Visto pela Primeira Vez: | July 24, 2009 |

| Visto pela Última Vez: | July 16, 2020 |

| SO (s) Afetados: | Windows |

O Phobos Ransomware é um Trojan ransomware de criptografia que foi observado pela primeira vez em 21 de outubro de 2017. O Phobos Ransomware está sendo usado para atacar os usuários de computadores na Europa Ocidental e nos Estados Unidos e entregar as suas mensagens de resgate em inglês às vítimas. A principal maneira pela qual o Phobos Ransomware está sendo distribuído é através do uso de anexos de e-mail de spam, que podem aparecer como documentos do Microsoft Word que ativaram macros. Esses scripts de macro são projetados para baixar e instalar o Phobos Ransomware no computador da vítima quando o arquivo corrompido é acessado. É provável que o Phobos Ransomware seja uma ameaça independente, uma vez que não parece pertencer a uma vasta família de provedores de Ransomware como um Serviço (RcuS).

Índice

Como Identificar os Arquivos Criptografados pelo Phobos Ransomware

Como a maioria das outras ameaças semelhantes, o Phobos Ransomware funciona criptografando os arquivos da vítima usando um algoritmo de criptografia forte. A criptografia torna os arquivos inacessíveis, permitindo que o Phobos Ransomware tome como reféns os dados da vítima até que a vítima pague um resgate. O Phobos Ransomware terá como alvo os arquivos gerados pelo usuário, que podem incluir arquivos com as seguintes extensões:

.aif, .apk, .arj, .asp, .bat, .bin, .cab, .cda, .cer, .cfg, .cfm, .cpl, .css, .csv, .cur, .dat, .deb , .dmg, .dmp, .doc, .docx, .drv, .gif, .htm, .html, .icns, .iso, .jar, .jpeg, .jpg, .jsp, .log, .mid,. mp3, .mp4, .mpa, .odp, .ods, .odt, .ogg, .part, .pdf, .php, .pkg, .png, .ppt, .pptx, .psd, .rar, .rpm, .rss, .rtf, .sql, .svg, .tar.gz, .tex, .tif, .tiff, .toast, .txt, .vcd, .wav, .wks, .wma, .wpd, .wpl, .wps, .wsf, .xlr, .xls, .xlsx, .zip.

Como pode ser observado na lista acima, o Phobos Ransomware tem como alvo documentos, mídia, imagens e outros arquivos comumente usados, e os criptografa usando a criptografia AES 256. Depois que os arquivos da vítima forem criptografados, o Phobos Ransomware se comunicará com o seu servidor de Comando e Controle para transmitir dados sobre o computador infectado, além de receber dados de configuração. O Phobos Ransomware identificará os arquivos criptografados pelo seu ataque alterando os seus nomes para a seguinte string:

..ID [oito caracteres aleatórios]. [Ottozimmerman@protonmail.ch] .PHOBOS

O Pedido de Resgate do Phobos Ransomware

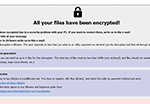

O Phobos Ransomware fornece uma nota de resgate na forma de uma janela de programa com o título 'Seus arquivos estão criptografados!' depois que os arquivos da vítima forem criptografados e renomeados. Essa janela de programa inclui o logotipo 'PHOBOS' em um dos cantos da janela e afirma que a vítima deve pagar um resgate para restaurar os arquivos infectados. A nota de resgate que o Phobos Ransomware exibe durante o ataque ao computador da vítima diz:

'Todos os seus arquivos são criptografados

Olá Mundo

Os dados neste PC foram introduzidos em código binário inútil

Para voltar ao normal, entre em contato pelo email: OttoZimmerman@protonmail.ch

Defina o tópico da sua mensagem como "ID da criptografia: [8 caracteres aleatórios]"

Fatos interessantes:

1. Com o tempo, o custo aumenta, não perca seu tempo

2. Só nós podemos ajudá-lo, com certeza, ninguém mais.

3. TENHA CUIDADO Se você ainda tentar encontrar outras soluções para o problema, faça uma cópia de backup dos arquivos que deseja experimentar, a. brincar com eles. Caso contrário, eles podem ser permanentemente danificados.

4. Qualquer serviço que ofereça ajuda ou simplesmente tire dinheiro de você e desapareça, ou eles serão intermediários entre nós, com valor inflacionado. Já que o antídoto é apenas entre os criadores do vírus

PHOBOS

Lidando com o Phobos Ransomware

Infelizmente, uma vez que o Phobos Ransomware criptografa os arquivos, torna-se impossível restaurar os arquivos afetados sem a chave de descriptografia. Por isso, é importante tomar medidas preventivas para garantir que os seus dados estejam bem protegidos. A melhor proteção contra ameaças como o Phobos Ransomware é ter um sistema de backup confiável. Ter cópias de backup de todos os arquivos significa que as vítimas do ataque Phobos Ransomware podem restaurar os seus dados após um ataque de forma rápida e confiável.

Atualização de 4 de janeiro de 2019 - 'Job2019@tutanota.com' Ransomware

O 'Job2019@tutanota.com' Ransomware é categorizado como uma variante ligeiramente atualizada do Phobos Ransomware que foi lançado em outubro de 2017 inicialmente. O 'Job2019@tutanota.com' Ransomware apareceu um pouco mais de um ano depois, sem atualizações significativas para mostrar. O 'Job2019@tutanota.com' Ransomware foi identificado em janeiro de 2019 e parece se espalhar da mesma maneira que o seu antecessor. A carga útil da ameaça é fornecida por meio de scripts de macros incorporados em arquivos do Microsoft Word que você pode ver anexados a atualizações aparentemente oficiais de mídias sociais e lojas on-line. É provável que o 'Job2019@tutanota.com' Ransomware crie uma pasta temporária na unidade do sistema principal e carregue um processo com um nome aleatório no Gerenciador de Tarefas. O Trojan 'Job2019@tutanota.com' Ransomware está configurado para excluir os instantâneos do Shadow Volume antes de codificar as suas fotos, texto, música e vídeo. A nova variante é conhecida por promover serviços de descriptografia através de duas contas de e-mail, a saber - 'Job2019@tutanota.com' e 'Cadillac.407@aol.com'. A nota de resgate é exibida como uma pequena janela de programa colorida no mesmo tom de azul que o tema padrão do Windows 10 usa. O Trojan mostra uma janela chamada "Seus arquivos estão criptografados!" A janela parece ser carregada do 'Phobos.hta', que é colocado na pasta Temp no Windows e diz:

'Todos os seus arquivos estão criptografados

Olá Mundo

Os dados neste PC se transformaram em um código binário inútil

Para voltar ao normal, entre em contato pelo e-mail: OttoZimmerman@protonmail.ch

Defina o tópico da sua mensagem como "ID da criptografia: [número com 8 dígitos]

1. Com o tempo, o custo aumenta, não perca seu tempo

2. Só nós podemos ajudá-lo, com certeza, ninguém mais.

3. TENHA CUIDADO !!! Se você ainda tentar encontrar outras soluções para o problema, faça uma cópia de backup dos arquivos que deseja experimentar e brinque com eles. Caso contrário, eles podem ser permanentemente danificados

4. Qualquer serviço que ofereça ajuda ou simplesmente tire dinheiro de você e desapareça, ou eles serão intermediários entre nós, com valor inflacionado. Desde que o antídoto é apenas entre os criadores do vírus '

Algumas variantes do 'Job2019@tutanota.com' Ransomware criam uma caixa de diálogo simples em vez do 'Seus arquivos estão criptografados!' em tela que diz:

'Todos os seus arquivos são criptografados

Para descriptografar seus arquivos, entre em contato conosco usando este e-mail: [endereço de e-mail] Defina o tópico 'ID de criptografia: [número de 8 dígitos].

Oferecemos a decodificação gratuita de seus arquivos de teste como prova. Você pode anexá-los ao seu e-mail e nós lhe enviaremos os descriptografados.

O decréscimo do preço aumenta com o tempo, apresse-se e ganhe desconto.

A descriptografia usando terceiros pode levar a fraude ou aumento de preço.

Os dados afetados podem receber uma das duas extensões - '.ID-[número de 8 dígitos]. [Job2019@tutanota.com].phobos' ou '.ID-[número de 8 dígitos].[Job2019@tutanota.com].phobos' Por exemplo, 'Sabaton-Carolus Rex.mp3' pode ser renomeado como 'Sabaton-Carolus Rex.mp3.ID-91651720.[Job2019@tutanota.com].phobos' e 'Sabaton-Carolus Rex.mp3.ID-68941751.[Job2019@tutanota.com].phobos.' Recomendamos evitar negociações com os criadores de ransomware, porque você pode não receber um decodificador. Você deve usar backups dos dados para reconstruir an sua estrutura de arquivos e executar uma verificação completa do sistema para remover os arquivos que podem ter sido deixados pelo 'Job2019@tutanota.com' Ransomware.

Outros Nomes

5 fornecedores de segurança sinalizaram este arquivo como malicioso.

| Antivirus Vendor | Detecção |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobos Ransomware capturas de tela

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rr_output12F8B00.exe | 0f9f6b73beef0dba5d4f348da8393379 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |