Phobos勒索软件

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

排名: EnigmaSoft 威胁数据库中特定威胁的排名。

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 1,621 |

| 初见: | July 24, 2009 |

| 最后一次露面: | July 16, 2020 |

| 受影响的操作系统: | Windows |

Phobos Ransomware是一种加密勒索软件木马,于2017年10月21日首次被发现。PhobosRansomware被用于针对西欧和美国的计算机用户,并以英语向受害者发送其勒索信息。分发Phobos Ransomware的主要方式是通过使用垃圾邮件附件,这些附件可以显示为已启用宏的Microsoft Word文档。这些宏脚本旨在在访问损坏的文件后将Phobos Ransomware下载并安装到受害者的计算机上。 Phobos勒索软件很可能是独立的威胁,因为它似乎不属于勒索软件即服务(RaaS)提供商的庞大家族。

目录

如何识别Phobos Ransomware加密的文件

与大多数其他类似的威胁一样,Phobos Ransomware的工作原理是使用强大的加密算法对受害者的文件进行加密。加密使文件不可访问,从而使Phobos Ransomware可以将受害者的数据劫为人质,直到受害者支付赎金为止。 Phobos Ransomware将针对用户生成的文件,其中可能包括具有以下扩展名的文件:

.aif,.apk,.arj,.asp,.bat,.bin,.cab,.cda,.cer,.cfg,.cfm,.cpl,.css,.csv,.cur,.dat,.deb ,.dmg,.dmp,.doc,.docx,.drv,.gif,.htm,.html,.icns,.iso,.jar,.jpeg,.jpg,.jsp,.log,.mid 、. mp3,.mp4,.mpa,.odp,.ods,.odt,.ogg,.part,.pdf,.php,.pkg,.png,.ppt,.pptx,.psd,.rar,.rpm, .rss,.rtf,.sql,.svg,.tar.gz,.tex,.tif,.tiff,.toast,.txt,.vcd,.wav,.wks,.wma,.wpd,.wpl, .wps,.wsf,.xlr,.xls,.xlsx,.zip。

从上面的列表中可以看出,Phobos Ransomware的目标是文档,媒体,图像和其他常用文件,并使用AES 256加密对其进行加密。受害者的文件被加密后,Phobos Ransomware将与其命令和控制服务器进行通信,以中继有关受感染计算机的数据,并接收配置数据。 Phobos Ransomware将通过将其名称更改为以下字符串来识别通过其攻击加密的文件:

..ID [八个随机字符]。[ottozimmerman@protonmail.ch] .PHOBOS

Phobos勒索软件的勒索要求

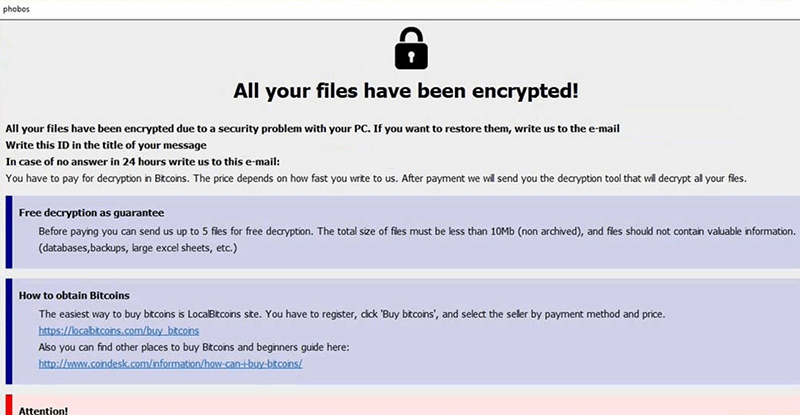

Phobos Ransomware以程序窗口的形式提供赎金字样,标题为"您的文件已加密!"。在受害者的文件被加密并重命名之后。该程序窗口的一个拐角处带有徽标" PHOBOS",并声称受害者必须支付赎金才能恢复受感染的文件。赎金记录显示,Phobos Ransomware在攻击受害者计算机时显示为:

'您的所有文件均已加密

你好,世界

这台PC上的数据遇到了无用的二进制代码

要恢复正常,请通过以下电子邮件与我们联系:OttoZimmerman@protonmail.ch

将邮件主题设置为"加密ID:[8个随机字符]"

有趣的事实:

1.随着时间的推移,成本增加,不要浪费时间

2.当然,只有我们能为您提供帮助。

3.小心如果您仍然尝试查找该问题的其他解决方案,请对要进行实验的文件进行备份。和他们一起玩. 否则,它们可能会永久损坏。

4.任何为您提供帮助的服务或只是从您那里取钱而消失的服务,否则它们将是我们之间的中介,并具有虚高的价值。由于解毒剂仅是病毒的创造者之一

PHOBOS'

处理Phobos勒索软件

不幸的是,一旦Phobos Ransomware对文件进行了加密,就无法在没有解密密钥的情况下恢复受影响的文件。因此,采取先发制人的措施以确保数据受到良好保护非常重要。防范Phobos Ransomware等威胁的最佳方法是拥有可靠的备份系统。拥有所有文件的备份副本意味着Phobos Ransomware攻击的受害者可以在攻击后快速而可靠地恢复其数据。

2019年1月4日更新-'Job2019@tutanota.com'勒索软件

'Job2019@tutanota.com'勒索软件被归类为最初于2017年10月发布的Phobos勒索软件的稍有更新的变体。 " Job2019@tutanota.com"勒索软件出现在一年多以后,没有任何重大更新可显示。 ``Job2019@tutanota.com''勒索软件于2019年1月被发现,并且似乎以与其前身相同的方式传播。威胁有效载荷是通过嵌入到Microsoft Word文件中的宏脚本提供的,您可能会看到这些宏脚本附加到社交媒体和在线商店看似官方的更新中。 " Job2019@tutanota.com"勒索软件可能会在主系统驱动器上创建一个临时文件夹,并在任务管理器中加载一个随机名称的进程。 " Job2019@tutanota.com"勒索软件木马配置为在对照片,文本,音乐和视频进行编码之前删除卷影快照。已知该新变种通过两个电子邮件帐户(" Job2019@tutanota.com"和" Cadillac.407@aol.com")促进解密服务。赎金记录的样式设置为一个小的程序窗口,其颜色与默认的Windows 10主题相同,并且具有蓝色。据报道,该木马程序显示一个名为"您的文件已加密!"的窗口。该窗口似乎是从" Phobos.hta"加载的,该文件被放到Windows的Temp文件夹中,内容为:

'您的所有文件均已加密

你好,世界

这台PC上的数据变成了无用的二进制代码

要恢复正常,请通过以下电子邮件与我们联系:OttoZimmerman@protonmail.ch

将邮件的主题设置为"加密ID:[8位数字]

1.随着时间的推移,成本增加,不要浪费时间

2.当然,只有我们能为您提供帮助。

3.要小心!如果您仍然尝试查找该问题的其他解决方案,请制作要进行实验的文件的备份副本,然后使用它们进行播放。否则,它们可能会永久损坏

4.任何为您提供帮助的服务或只是从您那里取钱而消失的服务,否则它们将是我们之间的中介,并具有虚高的价值。由于解毒剂仅在病毒的创造者中

据说" Job2019@tutanota.com"勒索软件的某些变体会生成一个简单的对话框,而不是"您的文件已加密!"。屏幕显示:

'您的所有文件均已加密

要解密文件,请使用以下电子邮件与我们联系:[电子邮件地址]请设置主题"加密ID:[8位数字]"。

我们提供对您的测试文件的免费解密作为证明。您可以将它们附加到您的电子邮件中,我们将向您发送解密后的电子邮件。

解密价格会随着时间的流逝而增加,赶快获得折扣.

使用第三方解密可能会导致欺诈或价格上涨。

受影响的数据可能会收到两个扩展名之一-" .ID- [8位数字]。[Job2019@tutanota.com] .phobos"或" .ID- [8位数字]。[Job2019@tutanota.com] .phobos 。"例如," Sabaton-Carolus Rex.mp3"可以重命名为" Sabaton-Carolus Rex.mp3.ID-91651720。[Job2019@tutanota.com] .phobos"和" Sabaton-Carolus Rex.mp3.ID-68941751"。 [Job2019@tutanota.com] .phobos。我们建议您避免与勒索软件参与者进行谈判,因为您可能不会收到解密器。您应该使用数据备份来重建文件结构并运行完整的系统扫描,以删除" Job2019@tutanota.com"勒索软件可能留下的资源。

别名

5 个安全供应商将此文件标记为恶意文件。

| Antivirus Vendor | 检测 |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobos勒索软件 截图

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rr_output12F8B00.exe | 0f9f6b73beef0dba5d4f348da8393379 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |