Phobos Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Rangschikking: de rangorde van een bepaalde bedreiging in de bedreigingsdatabase van EnigmaSoft.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 1,621 |

| Eerst gezien: | July 24, 2009 |

| Laatst gezien: | July 16, 2020 |

| Beïnvloede besturingssystemen: | Windows |

De Phobos Ransomware is een encryptie-ransomware-trojan die voor het eerst werd waargenomen op 21 oktober 2017. De Phobos Ransomware wordt gebruikt om computergebruikers in West-Europa en de Verenigde Staten te targeten en bezorgt zijn losgeldberichten in het Engels aan de slachtoffers. De belangrijkste manier waarop de Phobos Ransomware wordt verspreid, is door het gebruik van spam-e-mailbijlagen, die kunnen verschijnen als Microsoft Word-documenten die macro's hebben ingeschakeld. Deze macroscripts zijn ontworpen om de Phobos Ransomware te downloaden en op de computer van het slachtoffer te installeren wanneer het beschadigde bestand wordt geopend. Het is waarschijnlijk dat de Phobos Ransomware een onafhankelijke bedreiging is, aangezien het niet lijkt te behoren tot een uitgebreide familie van Ransomware as a Service (RaaS) -providers.

Deze week in Malware Ep2: Phobos Ransomware richt zich op West-Europa en de VS.

Inhoudsopgave

Hoe de bestanden te identificeren die zijn versleuteld door de Phobos Ransomware

Net als de meeste andere, vergelijkbare bedreigingen, werkt de Phobos Ransomware door de bestanden van het slachtoffer te versleutelen met behulp van een sterk versleutelingsalgoritme. De versleuteling maakt de bestanden ontoegankelijk, waardoor de Phobos Ransomware de gegevens van het slachtoffer kan gijzelen totdat het slachtoffer losgeld heeft betaald. De Phobos Ransomware richt zich op de door gebruikers gegenereerde bestanden, waaronder mogelijk bestanden met de volgende extensies:

.aif, .apk, .arj, .asp, .bat, .bin, .cab, .cda, .cer, .cfg, .cfm, .cpl, .css, .csv, .cur, .dat, .deb , .dmg, .dmp, .doc, .docx, .drv, .gif, .htm, .html, .icns, .iso, .jar, .jpeg, .jpg, .jsp, .log, .mid,. mp3, .mp4, .mpa, .odp, .ods, .odt, .ogg, .part, .pdf, .php, .pkg, .png, .ppt, .pptx, .psd, .rar, .rpm, .rss, .rtf, .sql, .svg, .tar.gz, .tex, .tif, .tiff, .toast, .txt, .vcd, .wav, .wks, .wma, .wpd, .wpl, .wps, .wsf, .xlr, .xls, .xlsx, .zip.

Zoals kan worden opgemerkt in de bovenstaande lijst, richt de Phobos Ransomware zich op documenten, media, afbeeldingen en andere veelgebruikte bestanden en codeert deze met behulp van de AES 256-codering. Nadat de bestanden van het slachtoffer zijn versleuteld, zal de Phobos Ransomware communiceren met zijn Command and Control-server om gegevens over de geïnfecteerde computer door te geven en configuratiegegevens te ontvangen. De Phobos Ransomware identificeert de bestanden die zijn versleuteld door zijn aanval door hun naam te veranderen in de volgende tekenreeks:

..ID [acht willekeurige karakters]. [Ottozimmerman@protonmail.ch] .PHOBOS

De losgeldvereisten van de Phobos Ransomware

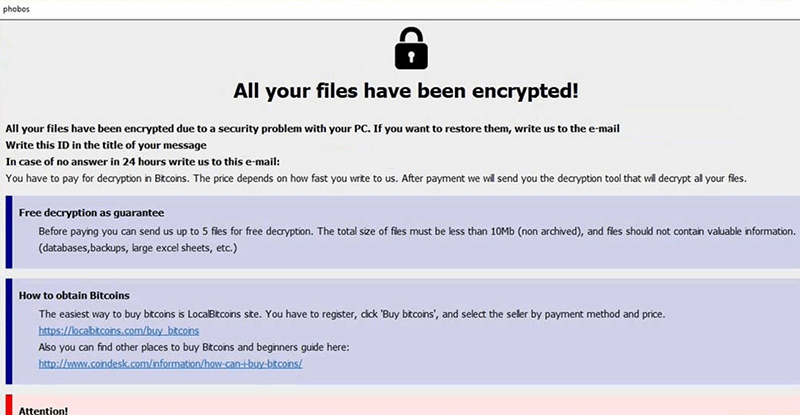

De Phobos Ransomware levert een losgeldbrief af in de vorm van een programmavenster met de titel 'Uw bestanden zijn versleuteld!' nadat de bestanden van het slachtoffer zijn versleuteld en hernoemd. Dit programmavenster bevat het logo 'PHOBOS' in een van de hoeken van het venster en beweert dat het slachtoffer losgeld moet betalen om de geïnfecteerde bestanden te herstellen. Het losgeldbriefje dat de Phobos Ransomware weergeeft tijdens zijn aanval op de computer van een slachtoffer luidt:

'Al uw bestanden zijn versleuteld

Hallo Wereld

Gegevens op deze pc kwamen in nutteloze binaire code terecht

Om weer normaal te worden, neem dan contact met ons op via deze e-mail: OttoZimmerman@protonmail.ch

Stel het onderwerp van uw bericht in op 'Versleutelings-ID: [8 willekeurige tekens]'

Interessante feiten:

1. Na verloop van tijd stijgen de kosten. Verspil geen tijd

2. Alleen wij kunnen u zeker helpen, niemand anders.

3. LET OP Als u nog steeds probeert om andere oplossingen voor het probleem te vinden, maak dan een reservekopie van de bestanden waarmee u wilt experimenteren, een. speel met hen. Anders kunnen ze permanent worden beschadigd.

4. Alle diensten die u hulp bieden of gewoon geld van u afnemen en verdwijnen, of het zullen tussenpersonen tussen ons zijn, met een hoge waarde. Omdat het tegengif alleen een van de makers van het virus is

PHOBOS '

Omgaan met de Phobos Ransomware

Helaas, zodra de Phobos Ransomware de bestanden versleutelt, wordt het onmogelijk om de getroffen bestanden te herstellen zonder de decoderingssleutel. Daarom is het belangrijk om preventieve maatregelen te nemen om ervoor te zorgen dat uw gegevens goed worden beschermd. De beste bescherming tegen bedreigingen zoals de Phobos Ransomware is om een betrouwbaar back-upsysteem te hebben. Het hebben van reservekopieën van alle bestanden betekent dat de slachtoffers van de Phobos Ransomware-aanval hun gegevens na een aanval snel en betrouwbaar kunnen herstellen.

Update 4 januari 2019 - 'Job2019@tutanota.com' Ransomware

De 'Job2019@tutanota.com' Ransomware is gecategoriseerd als een licht bijgewerkte variant van de Phobos Ransomware die aanvankelijk in oktober 2017 werd uitgebracht. De 'Job2019@tutanota.com' ransomware verschijnt iets meer dan een jaar later zonder significante updates. De 'Job2019@tutanota.com'-ransomware werd in januari 2019 geïdentificeerd en lijkt zich op dezelfde manier te verspreiden als zijn voorganger. De lading van de dreiging wordt geleverd via macroscrips die zijn ingesloten in Microsoft Word-bestanden die u mogelijk ziet als bijlage bij schijnbaar officiële updates van sociale media en online winkels. De 'Job2019@tutanota.com'-ransomware maakt waarschijnlijk een tijdelijke map op de primaire systeemschijf en laadt een proces met een willekeurige naam in Taakbeheer. De 'Job2019@tutanota.com' ransomware-trojan is geconfigureerd om de Shadow Volume-snapshots te verwijderen voordat uw foto's, tekst, muziek en video worden gecodeerd. Het is bekend dat de nieuwe variant decoderingsdiensten promoot via twee e-mailaccounts, namelijk - 'Job2019@tutanota.com' en 'Cadillac.407@aol.com.' Het losgeldbriefje is vormgegeven als een klein programmavenster dat in dezelfde kleur blauw is gekleurd als het standaard Windows 10-thema. Er wordt gemeld dat de Trojan een venster toont met de naam 'Uw bestanden zijn versleuteld!'. Het venster lijkt te zijn geladen vanuit 'Phobos.hta', dat wordt neergezet in de map Temp op Windows en luidt als volgt:

'Al uw bestanden zijn versleuteld

Hallo Wereld

Gegevens op deze pc veranderden in een nutteloze binaire code

Om weer normaal te worden, neem dan contact met ons op via deze e-mail: OttoZimmerman@protonmail.ch

Stel het onderwerp van uw bericht in op 'Versleutelings-ID: [8-cijferig nummer]

1. Na verloop van tijd stijgen de kosten. Verspil geen tijd

2. Alleen wij kunnen u zeker helpen, niemand anders.

3. WEES VOORZICHTIG !!! Als u nog steeds probeert om andere oplossingen voor het probleem te vinden, maak dan een reservekopie van de bestanden waarmee u wilt experimenteren en speel ermee. Anders kunnen ze permanent worden beschadigd

4. Alle diensten die u hulp bieden of gewoon geld van u afnemen en verdwijnen, of het zullen tussenpersonen tussen ons zijn, met een hoge waarde. Omdat het tegengif alleen een van de makers van het virus is '

Van sommige varianten van de 'Job2019@tutanota.com' ransomware wordt gezegd dat ze een eenvoudig dialoogvenster produceren in plaats van de 'Uw bestanden zijn versleuteld!' scherm dat zegt:

'Al uw bestanden zijn versleuteld

Neem contact met ons op via dit e-mailadres om uw bestanden te ontsleutelen: [e-mailadres] Stel het onderwerp 'Versleutelings-ID: [8-cijferig nummer] in.

Als bewijs bieden we gratis decodering van uw testbestanden. U kunt ze als bijlage bij uw e-mail voegen, en we sturen u gedecodeerde exemplaren.

De decoderingsprijs stijgt in de loop van de tijd, schiet op en ontvang korting.

Decodering met behulp van derden kan leiden tot oplichting of een hogere prijs. '

De betrokken gegevens kunnen een van de twee extensies krijgen - '.ID- [8-cijferig nummer]. [Job2019@tutanota.com] .phobos' of '.ID- [8-cijferig nummer]. [Job2019@tutanota.com] .phobos . ' De naam 'Sabaton-Carolus Rex.mp3' kan bijvoorbeeld worden gewijzigd in 'Sabaton-Carolus Rex.mp3.ID-91651720. [Job2019@tutanota.com] .phobos' en 'Sabaton-Carolus Rex.mp3.ID-68941751. [Job2019@tutanota.com] .phobos. ' We raden aan om onderhandelingen met de ransomware-actoren te vermijden, omdat u mogelijk geen decryptor ontvangt. U moet gegevensback-ups gebruiken om uw bestandsstructuur opnieuw op te bouwen en een volledige systeemscan uit te voeren om de bronnen te verwijderen die mogelijk zijn achtergelaten door de 'Job2019@tutanota.com' Ransomware.

Aliassen

5 beveiligingsleveranciers hebben dit bestand als kwaadaardig gemarkeerd.

| Antivirus Vendor | Detectie |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobos Ransomware schermafbeeldingen

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rr_output12F8B00.exe | 0f9f6b73beef0dba5d4f348da8393379 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |