Phobos Ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 1,621 |

| Pierwszy widziany: | July 24, 2009 |

| Ostatnio widziany: | July 16, 2020 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Phobos Ransomware to trojan szyfrujący oprogramowanie ransomware, który został po raz pierwszy zaobserwowany 21 października 2017 r. Phobos Ransomware jest wykorzystywany do atakowania użytkowników komputerów w Europie Zachodniej i Stanach Zjednoczonych i dostarcza ofiarom wiadomości z żądaniem okupu w języku angielskim. Głównym sposobem dystrybucji Phobos Ransomware jest używanie załączników do wiadomości spamowych, które mogą pojawiać się jako dokumenty Microsoft Word z włączonymi makrami. Te skrypty makr są przeznaczone do pobierania i instalowania Phobos Ransomware na komputerze ofiary podczas uzyskiwania dostępu do uszkodzonego pliku. Jest prawdopodobne, że Phobos Ransomware jest niezależnym zagrożeniem, ponieważ nie wydaje się należeć do ogromnej rodziny dostawców Ransomware as a Service (RaaS).

W tym tygodniu w Malware Ep2: Phobos Ransomware atakuje Europę Zachodnią i Stany Zjednoczone

Spis treści

Jak zidentyfikować pliki zaszyfrowane przez oprogramowanie ransomware Phobos?

Podobnie jak większość innych podobnych zagrożeń, Phobos Ransomware działa poprzez szyfrowanie plików ofiary przy użyciu silnego algorytmu szyfrowania. Szyfrowanie sprawia, że pliki są niedostępne, umożliwiając Phobos Ransomware przejęcie danych ofiary jako zakładnika, dopóki ofiara nie zapłaci okupu. Phobos Ransomware będzie atakować pliki generowane przez użytkowników, które mogą zawierać pliki z następującymi rozszerzeniami:

.aif, .apk, .arj, .asp, .bat, .bin, .cab, .cda, .cer, .cfg, .cfm, .cpl, .css, .csv, .cur, .dat, .deb , .dmg, .dmp, .doc, .docx, .drv, .gif, .htm, .html, .icns, .iso, .jar, .jpeg, .jpg, .jsp, .log, .mid, . mp3, .mp4, .mpa, .odp, .ods, .odt, .ogg, .part, .pdf, .php, .pkg, .png, .ppt, .pptx, .psd, .rar, .rpm, .rss, .rtf, .sql, .svg, .tar.gz, .tex, .tif, .tiff, .toast, .txt, .vcd, .wav, .wks, .wma, .wpd, .wpl, .wps, .wsf, .xlr, .xls, .xlsx, .zip.

Jak można zauważyć na powyższej liście, Phobos Ransomware atakuje dokumenty, multimedia, obrazy i inne powszechnie używane pliki i szyfruje je za pomocą szyfrowania AES 256. Po zaszyfrowaniu plików ofiary, Phobos Ransomware komunikuje się ze swoim serwerem dowodzenia i kontroli, aby przekazywać dane o zainfekowanym komputerze, a także otrzymywać dane konfiguracyjne. Phobos Ransomware zidentyfikuje pliki zaszyfrowane przez jego atak, zmieniając ich nazwy na następujący ciąg:

..ID[osiem losowych znaków].[ottozimmerman@protonmail.ch].PHOBOS

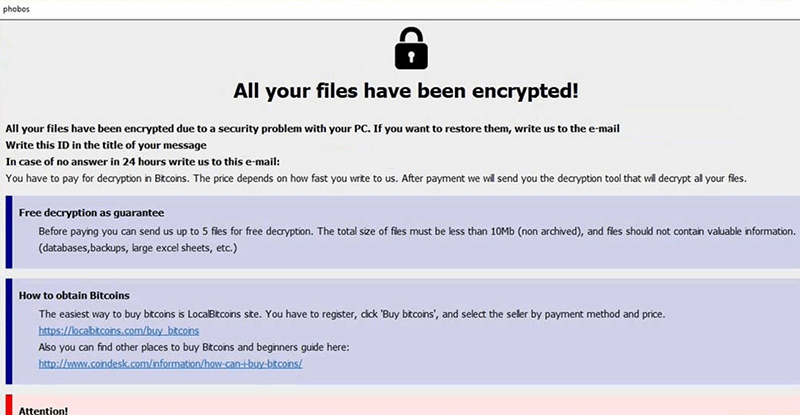

Żądania okupu przez Phobos Ransomware

Phobos Ransomware dostarcza żądanie okupu w postaci okna programu z tytułem „Twoje pliki są zaszyfrowane!" po zaszyfrowaniu i zmianie nazwy plików ofiary. To okno programu zawiera logo „PHOBOS" w jednym z rogów okna i twierdzi, że ofiara musi zapłacić okup, aby przywrócić zainfekowane pliki. Informacja o okupie, którą Phobos Ransomware wyświetla podczas ataku na komputer ofiary, brzmi:

'Wszystkie twoje pliki są zaszyfrowane

Witaj świecie

Dane na tym komputerze przekształciły się w bezużyteczny kod binarny

Aby powrócić do normalności, skontaktuj się z nami pod adresem e-mail: OttoZimmerman@protonmail.ch

Ustaw temat wiadomości na „Identyfikator szyfrowania: [8 losowych znaków]"

Interesujące fakty:

1. Z biegiem czasu koszty rosną, nie trać czasu

2. Tylko my możemy Ci pomóc, na pewno nikt inny.

3. ZACHOWAJ OSTROŻNOŚĆ Jeśli nadal próbujesz znaleźć inne rozwiązania problemu, wykonaj kopię zapasową plików, na których chcesz poeksperymentować. baw się z nimi. W przeciwnym razie mogą zostać trwale uszkodzone.

4. Wszelkie usługi, które oferują Ci pomoc lub po prostu odbierają Ci pieniądze i znikają, lub będą pośrednikami między nami, o zawyżonej wartości. Ponieważ antidotum jest tylko wśród twórców wirusa

FOBOS'

Radzenie sobie z oprogramowaniem Phobos Ransomware

Niestety, gdy Phobos Ransomware zaszyfruje pliki, przywrócenie tych plików bez klucza deszyfrującego staje się niemożliwe. Z tego powodu ważne jest, aby podjąć środki zapobiegawcze, aby zapewnić dobrą ochronę danych. Najlepszą ochroną przed zagrożeniami, takimi jak Phobos Ransomware, jest posiadanie niezawodnego systemu tworzenia kopii zapasowych. Posiadanie kopii zapasowych wszystkich plików oznacza, że ofiary ataku Phobos Ransomware mogą szybko i niezawodnie przywrócić swoje dane po ataku.

Aktualizacja 4 stycznia 2019 r. — Ransomware „Job2019@tutanota.com”

Ransomware „Job2019@tutanota.com" jest sklasyfikowany jako nieco zaktualizowany wariant Phobos Ransomware, który został początkowo wydany w październiku 2017 roku. Ransomware „Job2019@tutanota.com" pojawia się nieco ponad rok później bez żadnych istotnych aktualizacji. Ransomware „Job2019@tutanota.com" zostało zidentyfikowane w styczniu 2019 r. i wydaje się rozprzestrzeniać w taki sam sposób, jak jego poprzednik. Zagrożenie jest dostarczane za pomocą skryptów makr osadzonych w plikach programu Microsoft Word, które mogą być dołączone do pozornie oficjalnych aktualizacji z mediów społecznościowych i sklepów internetowych. Ransomware „Job2019@tutanota.com" prawdopodobnie utworzy tymczasowy folder na głównym dysku systemowym i załaduje proces o losowej nazwie w Menedżerze zadań. Trojan ransomware „Job2019@tutanota.com" jest skonfigurowany do usuwania migawek Shadow Volume przed zakodowaniem zdjęć, tekstu, muzyki i wideo. Wiadomo, że nowy wariant promuje usługi deszyfrowania za pośrednictwem dwóch kont e-mail, a mianowicie — „Job2019@tutanota.com" i „Cadillac.407@aol.com". Notatka dotycząca okupu jest stylizowana na małe okno programu w tym samym odcieniu niebieskiego, co domyślny motyw systemu Windows 10. Zgłoszono, że trojan wyświetla okno o nazwie „Twoje pliki są zaszyfrowane!". Wygląda na to, że okno jest ładowane z „Phobos.hta", który jest upuszczany do folderu Temp w systemie Windows i brzmi:

'Wszystkie twoje pliki są zaszyfrowane

Witaj świecie

Dane na tym komputerze zamieniły się w bezużyteczny kod binarny

Aby powrócić do normalności, skontaktuj się z nami pod adresem e-mail: OttoZimmerman@protonmail.ch

Ustaw temat wiadomości na „Identyfikator szyfrowania: [numer 8-cyfrowy]

1. Z biegiem czasu koszty rosną, nie trać czasu

2. Tylko my możemy Ci pomóc, na pewno nikt inny.

3. BĄDŹ OSTROŻNY !!! Jeśli nadal próbujesz znaleźć inne rozwiązania problemu, wykonaj kopię zapasową plików, na których chcesz poeksperymentować, i pobaw się nimi. W przeciwnym razie mogą zostać trwale uszkodzone

4. Wszelkie usługi, które oferują Ci pomoc lub po prostu odbierają Ci pieniądze i znikają, lub będą pośrednikami między nami, o zawyżonej wartości. Ponieważ antidotum jest tylko wśród twórców wirusa"

Niektóre warianty ransomware „Job2019@tutanota.com" wyświetlają proste okno dialogowe zamiast „Twoje pliki są zaszyfrowane!" ekran, który mówi:

'Wszystkie twoje pliki są zaszyfrowane

Aby odszyfrować swoje pliki, skontaktuj się z nami za pomocą tego adresu e-mail: [adres e-mail] Ustaw temat „Identyfikator szyfrowania: [8-cyfrowy numer].

Jako dowód oferujemy bezpłatne odszyfrowanie plików testowych. Możesz je dołączyć do swojego e-maila, a my wyślemy Ci odszyfrowane.

Cena deszyfrowania rośnie z czasem, pospiesz się i uzyskaj zniżkę.

Odszyfrowywanie za pomocą stron trzecich może prowadzić do oszustwa lub podwyższenia ceny".

Dane, których dotyczy problem, mogą otrzymać jedno z dwóch rozszerzeń — „.ID-[8-cyfrowy numer].[Job2019@tutanota.com].phobos" lub „.ID-[8-cyfrowy numer].[Job2019@tutanota.com].phobos". . Na przykład nazwa „Sabaton-Carolus Rex.mp3" może zostać zmieniona na „Sabaton-Carolus Rex.mp3.ID-91651720.[Job2019@tutanota.com].phobos" i „Sabaton-Carolus Rex.mp3.ID-68941751". [Job2019@tutanota.com].phobos.' Zalecamy unikanie negocjacji z podmiotami ransomware, ponieważ możesz nie otrzymać deszyfratora. Powinieneś użyć kopii zapasowych danych, aby odbudować strukturę plików i uruchomić pełne skanowanie systemu, aby usunąć zasoby, które mogły zostać pozostawione przez oprogramowanie ransomware „Job2019@tutanota.com".

Skróty

5 dostawców zabezpieczeń oznaczyło ten plik jako złośliwy.

| Antivirus Vendor | Wykrycie |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobos Ransomware zrzutów ekranu

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rr_output12F8B00.exe | 0f9f6b73beef0dba5d4f348da8393379 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |