Phobos 랜섬웨어

위협 스코어카드

EnigmaSoft 위협 스코어카드

EnigmaSoft Threat Scorecard는 당사 연구팀이 수집 및 분석한 다양한 악성코드 위협에 대한 평가 보고서입니다. EnigmaSoft Threat Scorecard는 실제 및 잠재적 위험 요인, 추세, 빈도, 확산 및 지속성을 포함한 여러 메트릭을 사용하여 위협을 평가하고 순위를 지정합니다. EnigmaSoft Threat Scorecard는 당사의 연구 데이터 및 메트릭을 기반으로 정기적으로 업데이트되며 시스템에서 맬웨어를 제거하기 위한 솔루션을 찾는 최종 사용자부터 위협을 분석하는 보안 전문가에 이르기까지 광범위한 컴퓨터 사용자에게 유용합니다.

EnigmaSoft Threat Scorecard는 다음과 같은 다양한 유용한 정보를 표시합니다.

순위: EnigmaSoft의 위협 데이터베이스에서 특정 위협의 순위입니다.

심각도 수준: 위협 평가 기준 에 설명된 대로 위험 모델링 프로세스 및 연구를 기반으로 숫자로 표시된 개체의 결정된 심각도 수준입니다.

감염된 컴퓨터: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

위협 평가 기준 도 참조하십시오.

| 위협 수준: | 100 % (높은) |

| 감염된 컴퓨터: | 1,621 |

| 처음 본 것: | July 24, 2009 |

| 마지막으로 본: | July 16, 2020 |

| 영향을 받는 OS: | Windows |

Phobos Ransomware는 2017 년 10 월 21 일에 처음 발견 된 암호화 랜섬웨어 트로이 목마입니다. Phobos Ransomware는 서유럽과 미국의 컴퓨터 사용자를 대상으로하는 데 사용되고 있으며 피해자에게 영어로 랜섬 메시지를 전달하고 있습니다. Phobos Ransomware가 배포되는 주요 방법은 스팸 이메일 첨부 파일을 사용하는 것입니다. 이는 매크로를 활성화 한 Microsoft Word 문서로 나타날 수 있습니다. 이러한 매크로 스크립트는 손상된 파일에 액세스 할 때 Phobos Ransomware를 피해자의 컴퓨터에 다운로드하여 설치하도록 설계되었습니다. Phobos 랜섬웨어는 방대한 RaaS (RaaS) 제공 업체 제품군에 속하지 않는 것으로 보이기 때문에 독립적 인 위협 일 가능성이 높습니다.

이번 주 맬웨어 Ep2 : Phobos Ransomware가 서유럽과 미국을 겨냥

목차

Phobos 랜섬웨어에 의해 암호화 된 파일을 식별하는 방법

다른 유사한 위협과 마찬가지로 Phobos Ransomware는 강력한 암호화 알고리즘을 사용하여 피해자의 파일을 암호화하는 방식으로 작동합니다. 암호화는 파일에 액세스 할 수 없도록하여 Phobos Ransomware가 피해자가 몸값을 지불 할 때까지 피해자의 데이터를 인질로 잡을 수 있도록합니다. Phobos Ransomware는 다음 확장자를 가진 파일을 포함 할 수있는 사용자 생성 파일을 대상으로합니다.

.aif, .apk, .arj, .asp, .bat, .bin, .cab, .cda, .cer, .cfg, .cfm, .cpl, .css, .csv, .cur, .dat, .deb , .dmg, .dmp, .doc, .docx, .drv, .gif, .htm, .html, .icns, .iso, .jar, .jpeg, .jpg, .jsp, .log, .mid,. mp3, .mp4, .mpa, .odp, .ods, .odt, .ogg, .part, .pdf, .php, .pkg, .png, .ppt, .pptx, .psd, .rar, .rpm, .rss, .rtf, .sql, .svg, .tar.gz, .tex, .tif, .tiff, .toast, .txt, .vcd, .wav, .wks, .wma, .wpd, .wpl, .wps, .wsf, .xlr, .xls, .xlsx, .zip.

위의 목록에서 알 수 있듯이 Phobos Ransomware는 문서, 미디어, 이미지 및 기타 일반적으로 사용되는 파일을 대상으로하고 AES 256 암호화를 사용하여 암호화합니다. 피해자의 파일이 암호화 된 후 Phobos Ransomware는 Command and Control 서버와 통신하여 감염된 컴퓨터에 대한 데이터를 전달하고 구성 데이터를 수신합니다. Phobos Ransomware는 이름을 다음 문자열로 변경하여 공격으로 암호화 된 파일을 식별합니다.

..ID [8 개의 임의 문자]. [ottozimmerman@protonmail.ch] .PHOBOS

Phobos 랜섬웨어의 랜섬 요구 사항

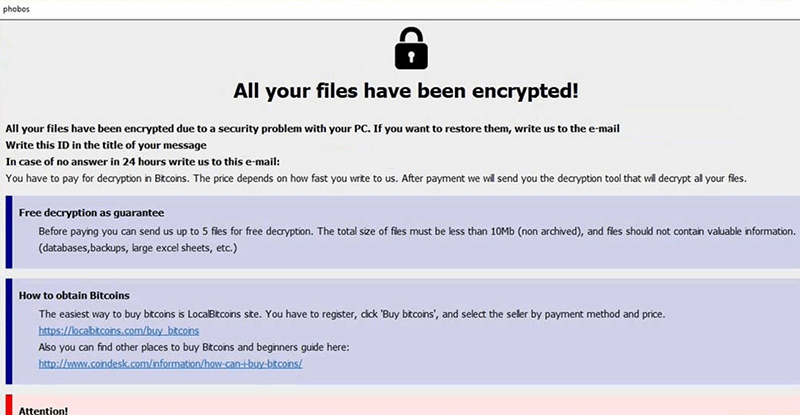

Phobos 랜섬웨어는 '파일이 암호화되었습니다!'라는 제목의 프로그램 창 형태로 랜섬 노트를 전달합니다. 피해자의 파일이 암호화되고 이름이 변경된 후. 이 프로그램 창에는 창의 모서리 중 하나에 'PHOBOS'로고가 포함되어 있으며 감염된 파일을 복원하려면 피해자가 몸값을 지불해야한다고 주장합니다. Phobos Ransomware가 피해자의 컴퓨터를 공격하는 동안 표시하는 랜섬 메모는 다음과 같습니다.

'모든 파일은 암호화됩니다

Hello World

이 PC의 데이터가 쓸모없는 바이너리 코드로 실행되었습니다.

정상 상태로 돌아가려면 다음 이메일로 문의하십시오 : OttoZimmerman@protonmail.ch

메시지 주제를 '암호화 ID : [임의의 문자 8 자]'로 설정합니다.

흥미로운 사실:

1. 시간이 지남에 따라 비용이 증가하고 시간을 낭비하지 마십시오.

2. 확실히 우리는 당신을 도울 수 있습니다.

3.주의하십시오. 여전히 문제에 대한 다른 해결책을 찾으려고하면 실험 할 파일의 백업 복사본을 만드십시오. 그들과 놀아 라. 그렇지 않으면 영구적으로 손상 될 수 있습니다.

4. 귀하에게 도움을 제공하거나 귀하에게서 돈을 빼앗아 사라지는 모든 서비스는 부풀려진 가치를 지닌 당사 간의 중개자가 될 것입니다. 해독제는 바이러스 제작자 중 하나이기 때문에

PHOBOS '

Phobos 랜섬웨어 처리

안타깝게도 Phobos Ransomware가 파일을 암호화하면 해독 키없이 영향을받은 파일을 복원 할 수 없게됩니다. 따라서 데이터가 잘 보호되도록 선제 적 조치를 취하는 것이 중요합니다. Phobos Ransomware와 같은 위협에 대한 최상의 보호는 안정적인 백업 시스템을 보유하는 것입니다. 모든 파일의 백업 복사본이 있다는 것은 Phobos Ransomware 공격의 피해자가 공격 후 데이터를 빠르고 안정적으로 복원 할 수 있음을 의미합니다.

2019 년 1 월 4 일 업데이트 — 'Job2019@tutanota.com'랜섬웨어

'Job2019@tutanota.com'랜섬웨어는 2017 년 10 월에 처음 출시 된 포보스 랜섬웨어의 약간 업데이트 된 변종으로 분류됩니다. 'Job2019@tutanota.com'랜섬웨어는 1 년이 조금 지나서 중요한 업데이트없이 나타납니다. 'Job2019@tutanota.com'랜섬웨어는 2019 년 1 월에 확인되었으며 전임자와 동일한 방식으로 확산되는 것으로 보입니다. 위협 페이로드는 소셜 미디어 및 온라인 상점의 공식 업데이트에 첨부 된 것처럼 보이는 Microsoft Word 파일에 포함 된 매크로 스크립을 통해 전달됩니다. 'Job2019@tutanota.com'랜섬웨어는 기본 시스템 드라이브에 임시 폴더를 만들고 작업 관리자에서 임의의 이름으로 프로세스를로드 할 가능성이 있습니다. 'Job2019@tutanota.com'Ransomware Trojan은 사진, 텍스트, 음악 및 비디오를 인코딩하기 전에 Shadow Volume 스냅 샷을 삭제하도록 구성되어 있습니다. 새로운 변종은 'Job2019@tutanota.com'과 'Cadillac.407@aol.com'이라는 두 개의 이메일 계정을 통해 해독 서비스를 홍보하는 것으로 알려져 있습니다. 몸값 메모는 기본 Windows 10 테마와 같은 파란색 음영으로 색칠 된 작은 프로그램 창 스타일입니다. 트로이 목마는 '파일이 암호화되었습니다!.'라는 창을 표시하는 것으로보고되었습니다. 창은 'Phobos.hta'에서로드 된 것으로 보이며 Windows의 Temp 폴더에 다음과 같이 표시됩니다.

'모든 파일은 암호화됩니다

Hello World

이 PC의 데이터가 쓸모없는 바이너리 코드로 변했습니다.

정상으로 돌아가려면 다음 이메일로 문의하십시오 : OttoZimmerman@protonmail.ch

메시지 주제를 '암호화 ID : [8 자리 숫자]'로 설정

1. 시간이 지남에 따라 비용이 증가하고 시간을 낭비하지 마십시오.

2. 확실히 우리는 당신을 도울 수 있습니다.

3. 조심하세요 !!! 그래도 문제에 대한 다른 해결책을 찾으려고하면 실험 할 파일의 백업 복사본을 만들어 가지고 놀아보십시오. 그렇지 않으면 영구적으로 손상 될 수 있습니다.

4. 귀하에게 도움을 제공하거나 귀하에게서 돈을 빼앗아 사라지는 모든 서비스는 부풀려진 가치를 지닌 당사 간의 중개자가 될 것입니다. 해독제는 바이러스 제작자 중 하나이기 때문에

'Job2019@tutanota.com'랜섬웨어의 일부 변종은 '파일이 암호화되었습니다!'대신 간단한 대화 상자를 생성한다고합니다. 다음과 같은 화면 :

'모든 파일은 암호화됩니다

파일의 암호를 해독하려면 다음 이메일을 사용하여 저희에게 연락하십시오 : [이메일 주소] '암호화 ID : [8 자리 숫자]'항목을 설정하십시오.

우리는 증거로 테스트 파일의 무료 복호화를 제공합니다. 이메일에 첨부 할 수 있으며 해독 된 파일을 보내드립니다.

암호 해독 가격은 시간이 지남에 따라 증가하고 서둘러 할인을 받으십시오.

제 3자를 이용한 복호화는 사기 나 가격 인상으로 이어질 수 있습니다. '

영향을받는 데이터는 '.ID- [8 자리 숫자]. [Job2019@tutanota.com] .phobos'또는 '.ID- [8 자리 숫자]. [Job2019@tutanota.com] .phobos의 두 가지 확장자 중 하나를받을 수 있습니다. . ' 예를 들어 'Sabaton-Carolus Rex.mp3'는 'Sabaton-Carolus Rex.mp3.ID-91651720. [Job2019@tutanota.com] .phobos'및 'Sabaton-Carolus Rex.mp3.ID-68941751'로 이름이 변경 될 수 있습니다. [Job2019@tutanota.com] .phobos. ' 해독기를받지 못할 수 있으므로 랜섬웨어 행위자와의 협상을 피하는 것이 좋습니다. 데이터 백업을 사용하여 파일 구조를 재 구축하고 전체 시스템 검사를 실행하여 'Job2019@tutanota.com'랜섬웨어에 의해 남겨진 리소스를 제거해야합니다.

별칭

5개의 보안 공급업체가 이 파일을 악성으로 표시했습니다.

| Antivirus Vendor | 발각 |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobos 랜섬웨어 스크린샷

파일 시스템 세부 정보

| # | 파일 이름 | MD5 |

탐지

탐지: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rr_output12F8B00.exe | 0f9f6b73beef0dba5d4f348da8393379 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |