STOP Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Popularity Rank: | 3,003 |

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 363,455 |

| Først set: | November 29, 2018 |

| Sidst set: | January 28, 2026 |

| Berørte operativsystemer: | Windows |

PC-sikkerhedsforskere modtog rapporter om ransomware-angreb, der involverede en trussel kendt som STOP Ransomware den 21. februar 2018. STOP Ransomware er baseret på en open source-ransomware-platform og udfører en typisk version af et krypteringsransomware-angreb. STOP Ransomware distribueres ved hjælp af spam-e-mail-beskeder, der indeholder beskadigede vedhæftede filer. Disse vedhæftede filer har form af DOCX-filer med indlejrede makro-scripts, der downloader og installerer STOP Ransomware på offerets computer. At lære at genkende phishing-e-mails og undgå at downloade eventuelle modtagne uønskede vedhæftede filer er en af måderne til at undgå disse angreb.

Indholdsfortegnelse

Sådan genkendes en STOP-ransomware-infektion

Når STOP Ransomware er installeret på offerets computer, vil STOP Ransomware søge offerets drev efter en bred vifte af filtyper, generelt på udkig efter brugergenererede filer såsom billeder, mediefiler og mange andre dokumenttyper. STOP Ransomware ser ud til at være konstrueret til at målrette webservere, da det ser efter databasefiler og lignende filtyper, der normalt er indeholdt i disse maskiner eksplicit. De filtyper, som STOP Ransomware vil søge efter og målrette mod i sit angreb, inkluderer:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx,. dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm,. pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Denne uge i Malware Ep 10: STOP & Zorab Ransomware udnytter ofre med falsk decryptor

STOP Ransomware bruger en stærk krypteringsalgoritme til at gøre hver af ofrets filer utilgængelige. STOP Ransomware-angrebet tilføjer filtypenavnet '.SUSPENDED' til de filer, det krypterer, som en måde at markere de berørte filer på.

STOP Ransomware’s Ransom Note

STOP Ransomware kræver en løsesumbetaling ved at levere en løsepenge til offerets computer. Denne løsesumnote vises i en tekstfil, der er faldet på ofrets skrivebord. Filen, der hedder '!!! YourDataRestore !!!. Txt, 'indeholder meddelelsen:

'Alle dine vigtige filer blev krypteret på denne pc.

Alle filer med .STOP udvidelse er krypteret. Kryptering blev produceret ved hjælp af en unik privat nøgle RSA-1024 genereret til denne computer.

For at dekryptere dine filer skal du skaffe software til privat nøgle + dekryptere.

For at hente den private nøgle og dekryptere software, skal du kontakte os via e-mail stopfilesrestore@bitmessage.ch send os en e-mail din !!! YourDataRestore !!!. Txt-fil og vent på yderligere instruktioner.

For at du kan være sikker på, at vi kan dekryptere dine filer - du kan sende os en 1-3 enhver ikke særlig stor krypteret sende dig den tilbage i original form GRATIS.

Pris for dekryptering $ 600, hvis du kontakter os de første 72 timer.

Dit personlige id:

[RANDOM CHARCTERS]

E-mail-adresse for at kontakte os:

stopfilesrestoret@bitmessage.ch

Reserver e-mail-adresse for at kontakte os:

stopfilesrestore@india.com '

De personer, der er ansvarlige for STOP Ransomware, kræver en løsesumbetaling på 600 USD, der skal betales ved hjælp af Bitcoin til en bestemt Bitcoin-tegnebogadresse og inden for 72 timer. At kontakte disse mennesker eller betale STOP Ransomware-løsepenge er muligvis ikke den bedste løsning.

Beskyttelse af dine data fra STOP Ransomware og andre Ransomware Trojans

Den bedste beskyttelse mod STOP Ransomware og andre ransomware trojanske heste er at have sikkerhedskopier af filer. Computerbrugere, der har sikkerhedskopier af deres filer, kan nemt gendanne disse filer efter et angreb uden at skulle ty til at betale løsesummen. Et anbefalet sikkerhedsprogram kan også forhindre, at STOP Ransomware installeres i første omgang.

Opdater 6. december 2018 - 'helpshadow@india.com' Ransomware

Ransomware 'helpshadow@india.com' er kategoriseret som en forholdsvis lille opdatering af koden, der bærer STOP Ransomware-mærket. Trusselforfatterne ser ikke ud til at have afsat nok tid til at polere den nye variant, da den fik et lavt infektionsforhold. 'Helpshadow@india.com' Ransomware blev hurtigt hentet af AV-leverandører, og alarmer er blevet udsendt gennem større sociale platforme og cybersikkerhedsrapporter. Desværre er der endnu ingen mulighed for gratis dekryptering. Brugere kompromitteres typisk gennem et beskadiget dokument modtaget via e-mail. Truslen er kendt for at slette Shadow Volume-snapshots oprettet af Windows og vedhæfte udvidelsen '.shadow' til de krypterede objekter. For eksempel omdøbes 'C12-H22-O11.pptx' til 'C12-H22-O11.pptx.shadow', og en løsesumnote kaldet '! Readme.txt' vises på skrivebordet. Ransomware'en 'helpshadow@india.com' viser sandsynligvis følgende meddelelse til de inficerede brugere:

'ALLE DINE FILER ER Krypteret

Bare rolig, du kan returnere alle dine filer!

Alle dine filer dokumenter, fotos, databaser og andet vigtigt er krypteret med den stærkeste kryptering og unikke nøgle.

Den eneste metode til gendannelse af filer er at købe dekrypteringsværktøj og unik nøgle til dig.

Denne software dekrypterer alle dine krypterede filer.

Hvilke garantier giver vi dig?

Du kan sende en af dine krypterede filer fra din pc, og vi dekrypterer den gratis.

Men vi kan kun dekryptere 1 fil gratis. Filen må ikke indeholde værdifulde oplysninger

Forsøg ikke at bruge tredjeparts dekrypteringsværktøjer, fordi det ødelægger dine filer.

Rabat på 50%, hvis du kontakter os de første 72 timer.

For at få denne software skal du skrive på vores e-mail:

helpshadow@india.com

Reserver e-mail-adresse for at kontakte os:

helpshadow@firemail.cc

Dit personlige id:

[tilfældige tegn] '

Teksten vist ovenfor bruges af varianter, der er frigivet tidligere end 'helpshadow@india.com' Ransomware, og den eneste ændring, der er værd at bemærke, er den nye e-mail-konfiguration. Ransomware 'helpshadow@india.com' er opkaldt efter en af e-mail-kontakterne, og den anden henviser brugerne til det samme brugernavn, men på en anden e-mail-platform - 'helpshadow@firemail.cc.' Begge e-mail-konti vil sandsynligvis blive lukket, når denne artikel når dig. Chancerne for at fange den, der står bag helpshadow@india.com 'Ransomware, er ikke store i betragtning af at ransomware-operatørerne bruger proxyer, VPN-tjenester og TOR-netværket til at skjule deres kontrolenheder. Derfor skal brugerne være proaktive i forsvaret af deres data. Trin nummer et - installer et sikkerhedskopiprogram på dit system; trin nummer to - åbn ikke filer fra ukendte afsendere. Husk at eksportere dine sikkerhedskopier til en flytbar hukommelseslager eller en filhostingtjeneste.

Opdater 13. december 2018 - '.djvu File Extension' Ransomware

'.Djvu File Extension' Ransomware er en ny variant af STOP Ransomware, der blev rapporteret den 12. december 2018. Computersikkerhedsforskere kategoriserer '.djvu File Extension' Ransomware som en lille opdatering til de tidligere udgivelser af STOP Ransomware og advare om, at truslen stadig distribueres primært via spam-e-mails. Trusselsaktørerne har brugt makroaktiverede dokumenter og falske PDF-filer til at narre brugerne til at installere deres program lydløst. Angrebene med '.djvu File Extension' Ransomware er næsten de samme som den første bølge af infektioner i februar 2018. Truslen sletter Shadow Volume snapshots og kort forbundet til hukommelsesdrev, før den krypterer brugerens data. Den nye variant understøtter en anden filtypenavn, og løsesumnoten ændres lidt. Som navnet antyder, modtager filerne suffikset '.djvu', og noget lignende 'Jonne-Kaiho.mp3' omdøbes til 'Jonne-Kaiho.mp3.djvu.' Løsepenge noten kan ses på skrivebordet som '_openme.txt' og lyder:

'ALLE DINE FILER ER Krypteret

Bare rolig, du kan returnere alle dine filer!

Alle dine filer dokumenter, fotos, databaser og andet vigtigt er krypteret med den stærkeste kryptering og unikke nøgle.

Den eneste metode til gendannelse af filer er at købe dekrypteringsværktøj og unik nøgle til dig.

Denne software dekrypterer alle dine krypterede filer.

Hvilke garantier giver vi dig?

Du kan sende en af dine krypterede filer fra din pc, og vi dekrypterer den gratis.

Men vi kan kun dekryptere 1 fil gratis. Filen må ikke indeholde værdifulde oplysninger

Forsøg ikke at bruge tredjeparts dekrypteringsværktøjer, fordi det ødelægger dine filer.

Rabat på 50%, hvis du kontakter os de første 72 timer.

For at få denne software skal du skrive på vores e-mail:

helpshadow@india.com

Reserver e-mail-adresse for at kontakte os:

helpshadow@firemail.cc

Dit personlige id:

[tilfældige tegn] '

Trusselforfatterne fortsætter med at bruge 'helpshadow@india.com' og 'helpshadow@firemail.cc' e-mail-konti til deres ransomware-kampagne. Stol ikke på STOP Ransomware-teamet og undgå at bruge den falske 50% rabat, der er nævnt ovenfor. De trusselsaktører, der diskuteres her, er ikke kendt for deres lempelighed. PC-brugere skal fjerne '.djvu File Extension' Ransomware ved hjælp af et pålideligt anti-malware-instrument. Det er bedst at bruge backup-billeder og backup-tjenester til at gendanne dine data.

Opdater 11. januar 2019 - '.tfude File Extension' Ransomware

'.Tfude File Extension' Ransomware er en version af STOP Ransomware, der kom ud den 11. januar 2019. Truslen er klassificeret som en version, der udviser minimale ændringer i forhold til den oprindelige cybertrussel. '.Tfude File Extension' Ransomware er opkaldt efter den eneste bemærkelsesværdige ændring i dens beskadigede kode. Trojanen er konfigureret til at vedhæfte filtypenavnet '.tfude' til krypterede data. Ransomware '.tfude File Extension' bruger fortsat standardkrypteringsteknologier og sikre forbindelser til Command-serverne, der forhindrer sikkerhedsspecialister i at tilbyde gratis dekryptering til kompromitterede brugere.

Kryptotruslen ved hånden bruger krypteringsteknologier, som offentlige agenturer og virksomheder som Google Inc. anvender for at sikre datatransmission. De krypterede filer vises i Windows Explorer som generiske hvide ikoner, og de programmer, brugeren har installeret, forbliver funktionelle. Visse databaseadministratorer fungerer muligvis ikke korrekt, da truslen koder for populære databaseformater. For eksempel omdøbes 'Recent sales.pdb' til 'Recent sales.pdb.tfude.' Løsepenge noten er indlæst i notesblokken fra filen '_openme.txt', som kan findes på skrivebordet. '.Tfude File Extension' Ransomware tilbyder den samme besked som den originale Trojan, men denne gang bruger trusselsaktørerne e-mail-kontoen 'pdfhelp@firemail.cc' til at nå ud til brugerne. Der er ingen gratis decryptor tilgængelig for brugerne, og du bliver nødt til at bruge sikkerhedskopier af data for at gendanne. Du bliver nødt til at rense de inficerede enheder ved at køre en komplet systemscanning med et velrenommeret anti-malware-instrument.

Opdater 23. januar 2019 - 'pausa@bitmessage.ch' Ransomware

Ransomware 'pausa@bitmessage.ch' er en filkodermalware, der produceres med STOP Ransomware Builder. Ransomware 'pausa@bitmessage.ch' blev frigivet til pc-brugere via spam-e-mails i den første uge i maj 2018. Ransomware 'pausa@bitmessage.ch' opfattes som en generisk krypteringstrojan, der overskriver data på inficerede computere og sletter volumen snapshots for at forhindre genopretning. Den 'pausa@bitmessage.ch' Ransomware er kendt for at bruge de samme krypteringsteknologier som andre vellykkede Ransomware som Cerber og Dharma for at nævne nogle få. Ransomware 'pausa@bitmessage.ch' er programmeret til at køre fra Temp-mappen under AppData-biblioteket og anvende en sikker AES-256-kryptering til dokumenter, video, musik, databaser og e-bøger. Kodede data modtager udvidelsen '.PAUSA', og noget lignende 'Hartmann-Save me.mp3' omdøbes til 'Hartmann-Save me.mp3.pausa.' Genløsemeddelelsen gemmes som '!! Gendan !!!. Txt' på brugerens skrivebord og lyder:

'Alle dine vigtige filer blev krypteret på denne pc.

Alle filer med .PAUSA udvidelse er krypteret.

Kryptering blev produceret ved hjælp af en unik privat nøgle RSA-1024 genereret til denne computer.

For at dekryptere dine filer skal du skaffe software til privat nøgle + dekryptere.

For at hente den private nøgle og dekryptere software skal du kontakte os via e-mail pausa@bitmessage.ch send os en e-mail din !!! RESTORE !!!. Txt-fil og vent på yderligere instruktioner.

For at du er sikker på, at vi kan dekryptere dine filer - du kan sende os en 1-3 ikke meget store krypterede filer, og vi sender dig den tilbage i original form GRATIS.

Pris for dekryptering $ 600, hvis du kontakter os de første 72 timer.

Dit personlige id:

[tilfældige tegn]

E-mail-adresse for at kontakte os:

pausa@bitmessage.ch

Reserver e-mail-adresse for at kontakte os:

pausa@india.com '

Vi anbefaler, at du undgår forhandlinger med trusselsaktørerne via 'pausa@bitmessage.ch' og 'pausa@india.com' e-mail-konti. Det er sikrere at starte sikkerhedskopier af data og rense dit system ved hjælp af et velrenommeret anti-malware-værktøj. Selvom du betaler det absurde løsesum på $ 600, er der ingen garanti for, at du vil modtage en decryptor. PC-brugere opfordres til at tage sikkerhedskopier af data mindst to gange om måneden og ignorere spam-beskeder, der kan føre til et sikkerhedskompromis. AV-virksomheder understøtter detektionsregler for 'pausa@bitmessage.ch' Ransomware, men der er ingen gratis dekryptering tilgængelig i skrivende stund.

Opdater 23. januar 2019 - 'waiting@bitmessage.ch' Ransomware

Den 'waiting@bitmessage.ch' Ransomware er en kryptering Trojan, der er baseret på STOP Ransomware. Ransomware fra 'waiting@bitmessage.ch' blev rapporteret af kompromitterede brugere den 18. april 2018, og det ser ud til at invadere computere via beskadigede Microsoft Word-dokumenter. 'Waiting@bitmessage.ch' Ransomware optages for at kryptere fotos, lyd, video og tekst på de inficerede computere. Desværre tilføjede malwareforfatterne en kommando til at slette de volumen-snapshots, som Windows laver for at beskytte dine data. Trojanen overskriver målrettede data med filer, der bærer udvidelsen '.WAITING' og kan ikke åbnes med software på dit system. For eksempel omdøbes 'Hartmann-Like a River.mp3' til 'Hartmann-Like a River.mp3.waiting', og en løsesummeddelelse sendes til dit skrivebord. Den 'waiting@bitmessage.ch' Ransomware skriver '!!! INFO_RESTORE !!!. Txt' til skrivebordet og viser følgende tekst:

'Alle dine vigtige filer blev krypteret på denne pc.

Alle filer med .WAITING udvidelse er krypteret.

Kryptering blev produceret ved hjælp af en unik privat nøgle RSA-1024 genereret til denne computer.

For at dekryptere dine filer skal du skaffe software til privat nøgle + dekryptere.

For at hente den private nøgle og dekryptere softwaren skal du kontakte os via e-mail waiting@bitmessage.ch send os en e-mail din !!! INFO_RESTORE !!!. Txt-fil og vent på yderligere instruktioner.

For at du er sikker på, at vi kan dekryptere dine filer - du kan sende os en 1-3 ikke meget store krypterede filer, og vi sender dig den tilbage i original form GRATIS.

Pris for dekryptering $ 600, hvis du kontakter os de første 72 timer.

Dit personlige id:

[tilfældige tegn]

E-mail-adresse for at kontakte os:

waiting@bitmessage.ch

Reserver e-mail-adresse for at kontakte os:

waiting@india.com '

Malware interfererer ikke med tredjeparts sikkerhedskopieringsværktøjer, og du skal kunne starte sikkerhedskopier af data. Det anbefales at undgå interaktion med trusselsaktørerne via e-mail-adresserne 'waiting@bitmessage.ch' og 'waiting@india.com'. Du kan være interesseret i at udforske filhostingtjenester, hvis du ønsker at beskytte dine datasikkerhedskopier mod netværksoverførte cybertrusler og de fleste Ransomware-varianter som 'waiting@bitmessage.ch' Ransomware.

Opdateringen fra november 25. 2019 - .zobm og .rote udvidelser

Sikkerhedsforskere stødte på et par nye varianter af STOP Ransomware den 24. november og den 25. november 2019. Ransomware-varianterne tilføjede de krypterede filer med .zobm- og .rote-udvidelser, men havde en identisk løsesumnote, der hedder _readme.txt. De e-mails, hvorigennem trusselsaktørerne kunne nås, var også de samme - datarestorehelp@firemail.cc og datahelp@iran.ir.

OPMÆRKSOMHED!

Bare rolig, du kan returnere alle dine filer!

Alle dine filer som fotos, databaser, dokumenter og andet vigtigt er krypteret med den stærkeste kryptering og unikke nøgle.

Den eneste metode til gendannelse af filer er at købe dekrypteringsværktøj og unik nøgle til dig.

Denne software dekrypterer alle dine krypterede filer.

Hvilke garantier har du?

Du kan sende en af dine krypterede filer fra din pc, og vi dekrypterer den gratis.

Men vi kan kun dekryptere 1 fil gratis. Filen må ikke indeholde værdifulde oplysninger.

Du kan få og se videooversigts dekrypteringsværktøj:

https://we.tl/t-4NWUGZxdHc

Prisen på den private nøgle og dekrypteringssoftware er $ 980.

Rabat på 50% til rådighed, hvis du kontakter os de første 72 timer, den pris for dig er $ 490.

Bemærk, at du aldrig gendanner dine data uden betaling.

Tjek din e-mail "Spam" eller "Junk" mappe, hvis du ikke får svar mere end 6 timer.

For at få denne software skal du skrive på vores e-mail:

datarestorehelp@firemail.cc

Reserver e-mail-adresse for at kontakte os:

datahelp@iran.ir

Dit personlige id:

[tilfældige tegn]

STOP Ransomware i 2019 og videre

Senere i 2019 blev STOP-ransomware stadig brugt, og nye angrebsvektorer blev testet. STOP-ransomware begyndte at vises i bundter, der indeholder andre former for malware, primært adware, som du kan finde på websteder, der hævder at være vært for krakket eksekverbar software og spil. På denne måde viste mange af ransomwares nye ofre sig at være håbefulde softwarepirater, der så ud, hvem der fik mere, end de forhandlede om.

Der har også været beviser for, at STOP-ransomware installerer Trojans, der stjæler password, der er i stand til at skrabe forskellige loginoplysninger.

Ransomware udvidede også den lange liste over krypterede filtypenavne, den bruger. Filer krypteret af STOP ransomware modtog nu .rumba og .tro udvidelser. Indtil videre har lidt andet ændret sig - løsepenge noten blev stadig fundet i en fil med navnet "_openme.txt", men løsesummen blev bumpet op til $ 980 med en reduktion til $ 490, hvis offeret betaler inden for de første 72 timer efter infektionen .

Opdatering 24. marts 2020 - Nye varianter

Trusselaktørerne bag STOP Ransomware har arbejdet så utrætteligt i 2020, som de gjorde i 2019, med nye varianter, der krypterede ofres filer og tilføjede dem med en række nye udvidelser. Nogle af de nye udvidelser af STOP Ransomware inkluderer .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd og .foop.

En prøve af en løsesumnote, der fulgte med .lokd-varianten, indeholdt følgende tekst:

OPMÆRKSOMHED!

Bare rolig, du kan returnere alle dine filer!

Alle dine filer som fotos, databaser, dokumenter og andet vigtigt er krypteret med den stærkeste kryptering og unikke nøgle.

Den eneste metode til gendannelse af filer er at købe dekrypteringsværktøj og unik nøgle til dig.

Denne software dekrypterer alle dine krypterede filer.

Hvilke garantier har du?

Du kan sende en af dine krypterede filer fra din pc, og vi dekrypterer den gratis.

Men vi kan kun dekryptere 1 fil gratis. Filen må ikke indeholde værdifulde oplysninger.

Du kan få og se videooversigts dekrypteringsværktøj:

https://we.tl/t7m8Wr997Sf

Prisen på den private nøgle og dekrypteringssoftware er $ 980.

Rabat på 50% til rådighed, hvis du kontakter os de første 72 timer, den pris for dig er $ 490.

Bemærk, at du aldrig gendanner dine data uden betaling.

Tjek din e-mail '' Spam '' eller '' Uønsket '' mappe, hvis du ikke får svar mere end 6 timer.

For at få denne software skal du skrive på vores e-mail:

helpdatarestore@firemail.cc

Reserver e-mail-adresse for at kontakte os:

helpmanager@mail.ch

Dit personlige id:

[tilfældige tegn]

Andre e-mails, som trusselsaktørerne har brugt med disse nye varianter, inkluderer helpmanager@iran.ir og helpmanager@firemail.cc.

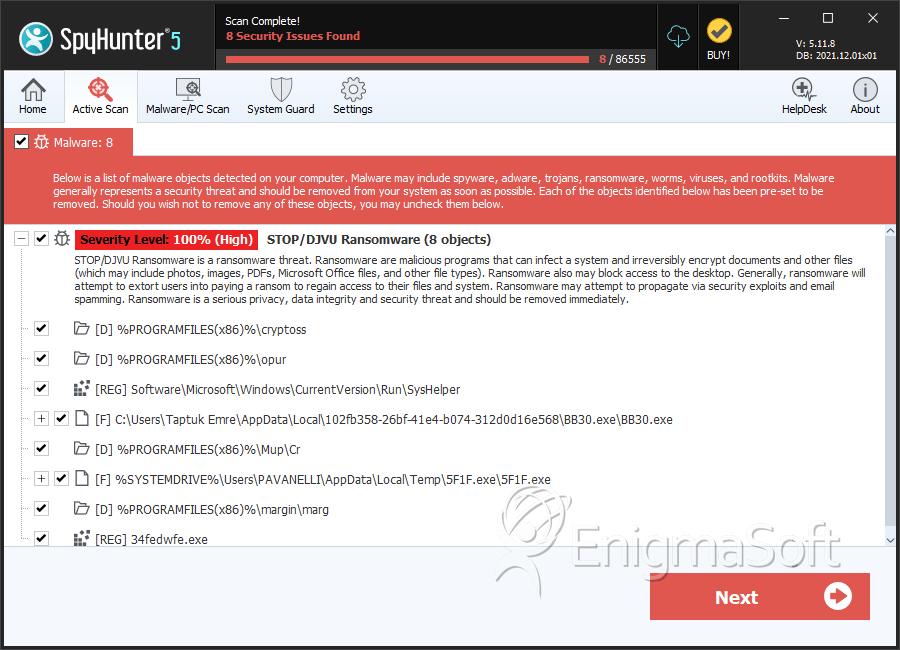

SpyHunter registrerer og fjerner STOP Ransomware

STOP Ransomware Skærmbilleder

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,207 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

Registreringsoplysninger

Vejviser

STOP Ransomware kan oprette følgende mappe eller mapper:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |

Analyserapport

Generel information

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

Filstørrelse:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

Filstørrelse:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

Filstørrelse:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

Filstørrelse:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Navn | Værdi |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|