ZATRZYMAJ oprogramowanie ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Popularity Rank: | 3,003 |

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 363,455 |

| Pierwszy widziany: | November 29, 2018 |

| Ostatnio widziany: | January 28, 2026 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Badacze bezpieczeństwa komputerów PC otrzymali raporty o atakach ransomware zawierających zagrożenie znane jako ransomware STOP w dniu 21 lutego 2018 r. STOP Ransomware jest oparty na platformie ransomware typu open source i przeprowadza typową wersję ataku ransomware szyfrującego. Ransomware STOP jest rozpowszechniany za pomocą wiadomości e-mail zawierających spam, zawierających uszkodzone załączniki plików. Te załączniki mają postać plików DOCX z osadzonymi skryptami makr, które pobierają i instalują ransomware STOP na komputerze ofiary. Nauczenie się, jak rozpoznawać wiadomości phishingowe i unikanie pobierania wszelkich otrzymanych niechcianych plików załączników, jest jednym ze sposobów na uniknięcie tych ataków.

Spis treści

Jak rozpoznać infekcję ransomware STOP?

Gdy ransomware STOP zostanie zainstalowany na komputerze ofiary, ransomware STOP przeszuka dyski ofiary pod kątem szerokiej gamy typów plików, zazwyczaj szukając plików generowanych przez użytkowników, takich jak obrazy, pliki multimedialne i wiele innych typów dokumentów. Wydaje się, że ransomware STOP jest również przeznaczony do atakowania serwerów internetowych, ponieważ szuka plików baz danych i podobnych typów plików, które zwykle znajdują się na tych komputerach. Typy plików, które ransomware STOP będzie wyszukiwać i celować w swoim ataku, obejmują:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

W tym tygodniu w Malware odc. 10: STOP i Zorab Ransomware wykorzystuje ofiary z fałszywym deszyfratorem

Ransomware STOP używa silnego algorytmu szyfrowania, aby uniemożliwić dostęp do wszystkich plików ofiary. Atak STOP Ransomware doda rozszerzenie pliku „.SUSPENDED" do zaszyfrowanych plików, aby oznaczyć pliki, których dotyczy problem.

Uwaga dotycząca okupu STOP Ransomware

Ransomware STOP żąda zapłaty okupu, dostarczając żądanie okupu na komputer ofiary. Ta notatka o okupie jest wyświetlana w pliku tekstowym upuszczanym na pulpit ofiary. Plik o nazwie „!!! YourDataRestore !!!.txt", zawiera komunikat:

'Wszystkie twoje ważne pliki zostały zaszyfrowane na tym komputerze.

Wszystkie pliki z rozszerzeniem .STOP są szyfrowane. Szyfrowanie zostało wykonane przy użyciu unikalnego klucza prywatnego RSA-1024 wygenerowanego dla tego komputera.

Aby odszyfrować swoje pliki, musisz uzyskać klucz prywatny + oprogramowanie odszyfrowujące.

Aby odzyskać klucz prywatny i odszyfrować oprogramowanie, musisz skontaktować się z nami przez e-mail stopfilesrestore@bitmessage.ch wyślij nam e-mail swój plik !!!YourDataRestore!!!.txt i poczekaj na dalsze instrukcje.

Aby mieć pewność, że możemy odszyfrować Twoje pliki - możesz wysłać nam 1-3 niezbyt duże zaszyfrowane, odeślij je w oryginalnej formie ZA DARMO.

Cena za odszyfrowanie 600 USD, jeśli skontaktujesz się z nami przez pierwsze 72 godziny.

Twój dowód osobisty:

[LOSOWE ZNAKI]

Adres e-mail do kontaktu z nami:

stopfilesrestoret@bitmessage.ch

Zarezerwuj adres e-mail, aby się z nami skontaktować:

stopfilesrestore@india.com'

Osoby odpowiedzialne za STOP Ransomware żądają zapłaty okupu w wysokości 600 USD za pomocą Bitcoin na określony adres portfela Bitcoin w ciągu 72 godzin. Jednak skontaktowanie się z tymi osobami lub zapłacenie okupu STOP Ransomware może nie być najlepszym rozwiązaniem.

Ochrona danych przed oprogramowaniem ransomware STOP i innymi trojanami ransomware

Najlepszą ochroną przed ransomware STOP i innymi trojanami ransomware jest posiadanie kopii zapasowych plików. Użytkownicy komputerów, którzy mają kopie zapasowe swoich plików, mogą je łatwo odzyskać po ataku bez konieczności płacenia okupu. Zalecany program zabezpieczający może również w pierwszej kolejności uniemożliwić zainstalowanie STOP Ransomware.

Aktualizacja z 6 grudnia 2018 r. — ransomware „helpshadow@india.com”

Ransomware „helpshadow@india.com" jest sklasyfikowany jako stosunkowo niewielka aktualizacja kodu, który zawiera markę STOP Ransomware. Wydaje się, że autorzy zagrożeń nie poświęcili wystarczająco dużo czasu na dopracowanie nowego wariantu, ponieważ uzyskał on niski współczynnik infekcji. Ransomware „helpshadow@india.com" zostało szybko wychwycone przez dostawców oprogramowania antywirusowego, a za pośrednictwem głównych platform społecznościowych i raportów o cyberbezpieczeństwie wysyłano alerty. Niestety nie ma jeszcze możliwości darmowego odszyfrowania. Użytkownicy są zwykle zagrożoni przez uszkodzony dokument otrzymany pocztą e-mail. Wiadomo, że zagrożenie usuwa migawki Shadow Volume utworzone przez system Windows i dołącza rozszerzenie „.shadow" do zaszyfrowanych obiektów. Na przykład nazwa „C12-H22-O11.pptx" została zmieniona na „C12-H22-O11.pptx.shadow", a na pulpicie pojawi się żądanie okupu o nazwie „!readme.txt". Ransomware „helpshadow@india.com" prawdopodobnie wyświetli następujący komunikat zainfekowanym użytkownikom:

'WSZYSTKIE TWOJE PLIKI SĄ ZASZYFROWANE

Nie martw się, możesz zwrócić wszystkie swoje pliki!

Wszystkie Twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne są zaszyfrowane najsilniejszym szyfrowaniem i unikalnym kluczem.

Jedyną metodą odzyskania plików jest zakup narzędzia do deszyfrowania i unikalnego klucza.

To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki.

Jakie gwarancje Państwu dajemy?

Możesz wysłać jeden ze swoich zaszyfrowanych plików ze swojego komputera, a my odszyfrujemy go za darmo.

Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji

Nie próbuj używać narzędzi odszyfrowywania innych firm, ponieważ zniszczy to twoje pliki.

Zniżka 50% dostępna, jeśli skontaktujesz się z nami przez pierwsze 72 godziny.

Aby otrzymać to oprogramowanie musisz napisać na nasz e-mail:

pomocshadow@india.com

Zarezerwuj adres e-mail, aby się z nami skontaktować:

helpshadow@firemail.cc

Twój dowód osobisty:

[losowe znaki]'

Powyższy tekst jest używany przez warianty wydane wcześniej niż ransomware „helpshadow@india.com", a jedyną zmianą, na którą warto zwrócić uwagę, jest nowa konfiguracja e-maili. Ransomware „helpshadow@india.com" nosi nazwę jednego z kontaktów e-mail, a drugi odsyła użytkowników do tej samej nazwy użytkownika, ale na innej platformie e-mail — „helpshadow@firemail.cc". Oba konta e-mail prawdopodobnie zostaną usunięte do czasu, gdy ten artykuł dotrze do Ciebie. Szanse na złapanie kogoś, kto stoi za ransomware helpshadow@india.com, nie są duże, biorąc pod uwagę, że operatorzy ransomware używają serwerów proxy, usług VPN i sieci TOR, aby ukryć swoje urządzenia sterujące. Dlatego użytkownicy muszą być proaktywni w obronie swoich danych. Krok pierwszy — zainstaluj program do tworzenia kopii zapasowych w swoim systemie; krok drugi — nie otwieraj plików od nieznanych nadawców. Pamiętaj, aby wyeksportować kopie zapasowe danych do pamięci wymiennej lub usługi hostingu plików.

Aktualizacja 13 grudnia 2018 r. — Ransomware „Rozszerzenie pliku .djvu”

Ransomware „.djvu File Extension" to nowy wariant ransomware STOP, który został zgłoszony 12 grudnia 2018 r. Analitycy bezpieczeństwa komputerowego klasyfikują ransomware „.djvu File Extension" jako małą aktualizację poprzednich wersji ransomware STOP i alert, że zagrożenie nadal jest rozpowszechniane głównie za pośrednictwem wiadomości spamowych. Przestępcy wykorzystują dokumenty obsługujące makra i fałszywe pliki PDF, aby nakłonić użytkowników do cichego zainstalowania ich programu. Ataki przy użyciu ransomware „.djvu File Extension" są prawie takie same, jak pierwsza fala infekcji w lutym 2018 r. Zagrożenie usuwa migawki i mapy Shadow Volume podłączone do dysków pamięci, zanim zaszyfruje dane użytkownika. Nowy wariant obsługuje inne rozszerzenie pliku, a żądanie okupu jest nieznacznie zmienione. Jak sama nazwa wskazuje, pliki otrzymują przyrostek „.djvu", a nazwa typu „Jonne-Kaiho.mp3" zostaje zmieniona na „Jonne-Kaiho.mp3.djvu". Notatka z żądaniem okupu jest widoczna na pulpicie jako „_openme.txt" i brzmi:

'WSZYSTKIE TWOJE PLIKI SĄ ZASZYFROWANE

Nie martw się, możesz zwrócić wszystkie swoje pliki!

Wszystkie Twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne są zaszyfrowane najsilniejszym szyfrowaniem i unikalnym kluczem.

Jedyną metodą odzyskania plików jest zakup narzędzia do deszyfrowania i unikalnego klucza.

To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki.

Jakie gwarancje Państwu dajemy?

Możesz wysłać jeden ze swoich zaszyfrowanych plików ze swojego komputera, a my odszyfrujemy go za darmo.

Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji

Nie próbuj używać narzędzi odszyfrowywania innych firm, ponieważ zniszczy to twoje pliki.

Zniżka 50% dostępna, jeśli skontaktujesz się z nami przez pierwsze 72 godziny.

Aby otrzymać to oprogramowanie musisz napisać na nasz e-mail:

pomocshadow@india.com

Zarezerwuj adres e-mail, aby się z nami skontaktować:

helpshadow@firemail.cc

Twój dowód osobisty:

[losowe znaki]'

Autorzy zagrożeń nadal używają kont e-mail „helpshadow@india.com" i „helpshadow@firemail.cc" w swojej kampanii ransomware. Nie ufaj zespołowi STOP Ransomware i unikaj używania fałszywej 50% zniżki, o której mowa powyżej. Omawiani tu aktorzy zagrożeń nie są znani z pobłażliwości. Użytkownicy komputerów PC powinni usunąć ransomware „.djvu File Extension" za pomocą zaufanego narzędzia do zwalczania złośliwego oprogramowania. Aby odzyskać dane, najlepiej jest używać obrazów kopii zapasowych i usług tworzenia kopii zapasowych.

Aktualizacja 11 stycznia 2019 r. — Ransomware „.tfude File Extension”

Ransomware „.tfude File Extension" to wersja ransomware STOP, która pojawiła się 11 stycznia 2019 r. Zagrożenie jest sklasyfikowane jako wersja, która wykazuje minimalne modyfikacje w porównaniu z pierwotnym cyberzagrożeniem. Ransomware „.tfude File Extension" nosi nazwę po jedynej zauważalnej zmianie w jego uszkodzonym kodzie. Trojan jest skonfigurowany tak, aby dołączać rozszerzenie pliku ".tfude" do zaszyfrowanych danych. Ransomware „.tfude File Extension" nadal korzysta ze standardowych technologii szyfrowania i bezpiecznych połączeń z serwerami Command, które uniemożliwiają specjalistom ds. bezpieczeństwa oferowanie bezpłatnego odszyfrowywania zagrożonym użytkownikom.

Zagrożenie kryptograficzne wykorzystuje technologie szyfrowania, które agencje rządowe i firmy, takie jak Google Inc., stosują do zabezpieczania transmisji danych. Zaszyfrowane pliki są wyświetlane w Eksploratorze Windows jako ogólne białe ikony, a programy zainstalowane przez użytkownika pozostają funkcjonalne. Jednak niektóre menedżery baz danych mogą nie działać poprawnie, ponieważ zagrożenie koduje popularne formaty baz danych. Na przykład nazwa „Ostatnia sprzedaż.pdb" zostanie zmieniona na „Ostatnie sprzedaż.pdb.tfude". Notatka o okupie jest ładowana do Notatnika z pliku „_openme.txt", który można znaleźć na pulpicie. Ransomware „.tfude File Extension" oferuje tę samą wiadomość, co oryginalny trojan, ale tym razem cyberprzestępcy wykorzystują konto e-mail „pdfhelp@firemail.cc", aby dotrzeć do użytkowników. Użytkownicy nie mają dostępnego bezpłatnego deszyfratora, a do odzyskania danych potrzebne będą kopie zapasowe danych. Będziesz musiał wyczyścić zainfekowane urządzenia, uruchamiając pełny skan systemu za pomocą renomowanego narzędzia antywirusowego.

Aktualizacja 23 stycznia 2019 r. — Ransomware „pausa@bitmessage.ch”

Ransomware „pausa@bitmessage.ch" to złośliwe oprogramowanie kodujące pliki, które jest produkowane za pomocą programu STOP Ransomware Builder. Ransomware „pausa@bitmessage.ch" zostało udostępnione użytkownikom komputerów PC za pośrednictwem wiadomości spamowych w pierwszym tygodniu maja 2018 r. Ransomware „pausa@bitmessage.ch" jest postrzegane jako ogólny trojan szyfrujący, który nadpisuje dane na zainfekowanych komputerach i usuwa wolumin migawki utrudniające odzyskiwanie. Wiadomo, że ransomware „pausa@bitmessage.ch" wykorzystuje te same technologie szyfrowania, co inne udane oprogramowanie ransomware, takie jak Cerber i Dharma, aby wymienić tylko kilka. Ransomware „pausa@bitmessage.ch" jest zaprogramowany do uruchamiania z folderu Temp w katalogu AppData i stosowania bezpiecznego szyfru AES-256 do dokumentów, wideo, muzyki, baz danych i e-booków. Zakodowane dane otrzymują rozszerzenie „.PAUSA", a nazwa typu „Hartmann-Save me.mp3" zostaje zmieniona na „Hartmann-Save me.mp3.pausa". Powiadomienie o okupie jest zapisywane jako '!!RESTORE!!!.txt' na pulpicie użytkownika i brzmi:

'Wszystkie twoje ważne pliki zostały zaszyfrowane na tym komputerze.

Wszystkie pliki z rozszerzeniem .PAUSA są szyfrowane.

Szyfrowanie zostało wykonane przy użyciu unikalnego klucza prywatnego RSA-1024 wygenerowanego dla tego komputera.

Aby odszyfrować swoje pliki, musisz uzyskać klucz prywatny + oprogramowanie odszyfrowujące.

Aby odzyskać klucz prywatny i odszyfrować oprogramowanie, musisz skontaktować się z nami przez e-mail pausa@bitmessage.ch wyślij nam e-mail swój plik !!!RESTORE!!!.txt i poczekaj na dalsze instrukcje.

Abyś miał pewność, że możemy odszyfrować Twoje pliki - możesz wysłać nam 1-3 niezbyt duże zaszyfrowane pliki, a my odeślemy je w oryginalnej formie ZA DARMO.

Cena za odszyfrowanie 600 USD, jeśli skontaktujesz się z nami przez pierwsze 72 godziny.

Twój dowód osobisty:

[losowe znaki]

Adres e-mail do kontaktu z nami:

pausa@bitmessage.ch

Zarezerwuj adres e-mail, aby się z nami skontaktować:

pausa@india.com'

Zalecamy unikanie negocjacji z cyberprzestępcami za pośrednictwem kont e-mail „pausa@bitmessage.ch" i „pausa@india.com". Bezpieczniej jest uruchamiać kopie zapasowe danych i czyścić system za pomocą renomowanego narzędzia antywirusowego. Nawet jeśli zapłacisz absurdalny okup w wysokości 600 USD, nie ma gwarancji, że otrzymasz deszyfrator. Użytkownicy komputerów PC są zachęcani do tworzenia kopii zapasowych danych co najmniej dwa razy w miesiącu i ignorowania wiadomości spamowych, które mogą prowadzić do naruszenia bezpieczeństwa. Firmy antywirusowe obsługują reguły wykrywania dla ransomware „pausa@bitmessage.ch", ale w chwili pisania tego tekstu nie ma dostępnego bezpłatnego deszyfratora.

Aktualizacja 23 stycznia 2019 r. — Ransomware „waiting@bitmessage.ch”

Ransomware „waiting@bitmessage.ch" to trojan szyfrujący oparty na oprogramowaniu ransomware STOP. Ransomware „waiting@bitmessage.ch" zostało zgłoszone przez zaatakowanych użytkowników 18 kwietnia 2018 r. i wydaje się, że atakuje komputery za pośrednictwem uszkodzonych dokumentów Microsoft Word. Ransomware „waiting@bitmessage.ch" jest rejestrowane w celu szyfrowania zdjęć, dźwięku, wideo i tekstu na zainfekowanych komputerach. Niestety, autorzy złośliwego oprogramowania dodali polecenie usunięcia migawek woluminów, które system Windows tworzy w celu ochrony danych. Trojan nadpisuje docelowe dane plikami z rozszerzeniem „.WAITING" i nie można ich otworzyć za pomocą oprogramowania w systemie. Na przykład nazwa „Hartmann-Like a River.mp3" zostaje zmieniona na „Hartmann-Like a River.mp3.waiting", a na pulpicie zostanie upuszczona wiadomość z żądaniem okupu. Ransomware „waiting@bitmessage.ch" zapisuje na pulpicie „!!!INFO_RESTORE!!!.txt" i wyświetla następujący tekst:

'Wszystkie twoje ważne pliki zostały zaszyfrowane na tym komputerze.

Wszystkie pliki z rozszerzeniem .WAITING są szyfrowane.

Szyfrowanie zostało wykonane przy użyciu unikalnego klucza prywatnego RSA-1024 wygenerowanego dla tego komputera.

Aby odszyfrować swoje pliki, musisz uzyskać klucz prywatny + oprogramowanie odszyfrowujące.

Aby odzyskać klucz prywatny i odszyfrować oprogramowanie, musisz skontaktować się z nami przez e-mail wait@bitmessage.ch wyślij nam e-mail swój plik !!!INFO_RESTORE!!!.txt i poczekaj na dalsze instrukcje.

Abyś miał pewność, że możemy odszyfrować Twoje pliki - możesz wysłać nam 1-3 niezbyt duże zaszyfrowane pliki, a my odeślemy je w oryginalnej formie ZA DARMO.

Cena za odszyfrowanie 600 USD, jeśli skontaktujesz się z nami przez pierwsze 72 godziny.

Twój dowód osobisty:

[losowe znaki]

Adres e-mail do kontaktu z nami:

czekam@bitmessage.ch

Zarezerwuj adres e-mail, aby się z nami skontaktować:

czekanie@india.com"

Złośliwe oprogramowanie nie koliduje z narzędziami do tworzenia kopii zapasowych innych firm i powinieneś być w stanie uruchomić kopie zapasowe danych. Zaleca się unikanie interakcji z cyberprzestępcami za pośrednictwem adresów e-mail „waiting@bitmessage.ch" i „waiting@india.com". Możesz zainteresować się usługami hostingu plików, jeśli chcesz chronić kopie zapasowe danych przed cyberzagrożeniami przesyłanymi przez sieć i większością wariantów Ransomware, takich jak ransomware „waiting@bitmessage.ch".

Aktualizacja 25 listopada, 2019 - .zobm i .rote Extensions

Badacze bezpieczeństwa natknęli się na kilka nowych wariantów ransomware STOP w dniach 24 i 25 listopada 2019 r. Warianty ransomware dołączały do zaszyfrowanych plików rozszerzenia .zobm i .rote, ale miały identyczną notatkę dotyczącą okupu o nazwie _readme.txt. E-maile, za pomocą których można było dotrzeć do cyberprzestępców, również były takie same – datarestorehelp@firemail.cc i datahelp@iran.ir.

UWAGA!

Nie martw się, możesz zwrócić wszystkie swoje pliki!

Wszystkie Twoje pliki, takie jak zdjęcia, bazy danych, dokumenty i inne ważne, są zaszyfrowane najsilniejszym szyfrowaniem i unikalnym kluczem.

Jedyną metodą odzyskania plików jest zakup narzędzia do deszyfrowania i unikalnego klucza.

To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki.

Jakie masz gwarancje?

Możesz wysłać jeden ze swoich zaszyfrowanych plików ze swojego komputera, a my odszyfrujemy go za darmo.

Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji.

Możesz pobrać i obejrzeć narzędzie do odszyfrowywania wideo:

https://we.tl/t-4NWUGZxdHc

Cena klucza prywatnego i oprogramowania do deszyfrowania wynosi 980 USD.

Zniżka 50% dostępna, jeśli skontaktujesz się z nami w ciągu pierwszych 72 godzin, to cena dla Ciebie to 490 USD.

Pamiętaj, że nigdy nie przywrócisz swoich danych bez zapłaty.

Sprawdź folder "Spam" lub "Junk" w swojej poczcie e-mail, jeśli nie otrzymasz odpowiedzi przez ponad 6 godzin.

Aby otrzymać to oprogramowanie musisz napisać na nasz e-mail:

datarestorehelp@firemail.cc

Zarezerwuj adres e-mail, aby się z nami skontaktować:

datahelp@iran.ir

Twój dowód osobisty:

[losowe znaki]

STOP ransomware w 2019 r. i później

Jeszcze w 2019 r. oprogramowanie ransomware STOP było nadal używane i testowano nowe wektory ataków. Ransomware STOP zaczęło pojawiać się w pakietach zawierających inne formy złośliwego oprogramowania, przede wszystkim adware, które można znaleźć na stronach internetowych, które twierdzą, że zawierają złamane pliki wykonywalne gier i oprogramowania. W ten sposób wiele nowych ofiar tego oprogramowania ransomware okazało się być pełnymi nadziei piratami oprogramowania, którzy dostali więcej, niż się spodziewali.

Istnieją również dowody na to, że ransomware STOP instaluje trojany wykradające hasła, które są w stanie wyłuskać różne dane uwierzytelniające logowanie.

Oprogramowanie ransomware rozszerzyło również długą listę używanych przez niego zaszyfrowanych rozszerzeń plików. Pliki zaszyfrowane przez ransomware STOP otrzymały teraz rozszerzenia .rumba i .tro. Do tej pory niewiele się zmieniło – żądanie okupu wciąż znajdowało się w pliku o nazwie „_openme.txt", ale kwota okupu wzrosła do 980 USD, z obniżką do 490 USD, jeśli ofiara zapłaci w ciągu pierwszych 72 godzin po infekcji .

Aktualizacja 24 marca 2020 r. – Nowe warianty

Zagrożenia stojące za oprogramowaniem ransomware STOP działały równie niestrudzenie w 2020 r., jak w 2019 r., z nowymi wariantami szyfrowania plików ofiar i dodawania do nich różnych nowych rozszerzeń. Niektóre z nowych rozszerzeń ransomware STOP obejmują .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd i .foop.

Próbka żądania okupu dołączona do wariantu .lokd zawierała następujący tekst:

UWAGA!

Nie martw się, możesz zwrócić wszystkie swoje pliki!

Wszystkie Twoje pliki, takie jak zdjęcia, bazy danych, dokumenty i inne ważne, są zaszyfrowane najsilniejszym szyfrowaniem i unikalnym kluczem.

Jedyną metodą odzyskania plików jest zakup narzędzia do deszyfrowania i unikalnego klucza.

To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki.

Jakie masz gwarancje?

Możesz wysłać jeden ze swoich zaszyfrowanych plików ze swojego komputera, a my odszyfrujemy go za darmo.

Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji.

Możesz pobrać i obejrzeć narzędzie do odszyfrowywania wideo:

https://we.tl/t7m8Wr997Sf

Cena klucza prywatnego i oprogramowania do deszyfrowania wynosi 980 USD.

Zniżka 50% dostępna, jeśli skontaktujesz się z nami w ciągu pierwszych 72 godzin, to cena dla Ciebie to 490 USD.

Pamiętaj, że nigdy nie przywrócisz swoich danych bez zapłaty.

Sprawdź folder ''Spam'' lub ''Śmieci'' poczty e-mail, jeśli nie otrzymasz odpowiedzi przez ponad 6 godzin.

Aby otrzymać to oprogramowanie musisz napisać na nasz e-mail:

helpdatarestore@firemail.cc

Zarezerwuj adres e-mail, aby się z nami skontaktować:

helpmanager@mail.ch

Twój dowód osobisty:

[losowe znaki]

Inne wiadomości e-mail, z których cyberprzestępcy korzystają z tych nowych wariantów, to helpmanager@iran.ir i helpmanager@firemail.cc.

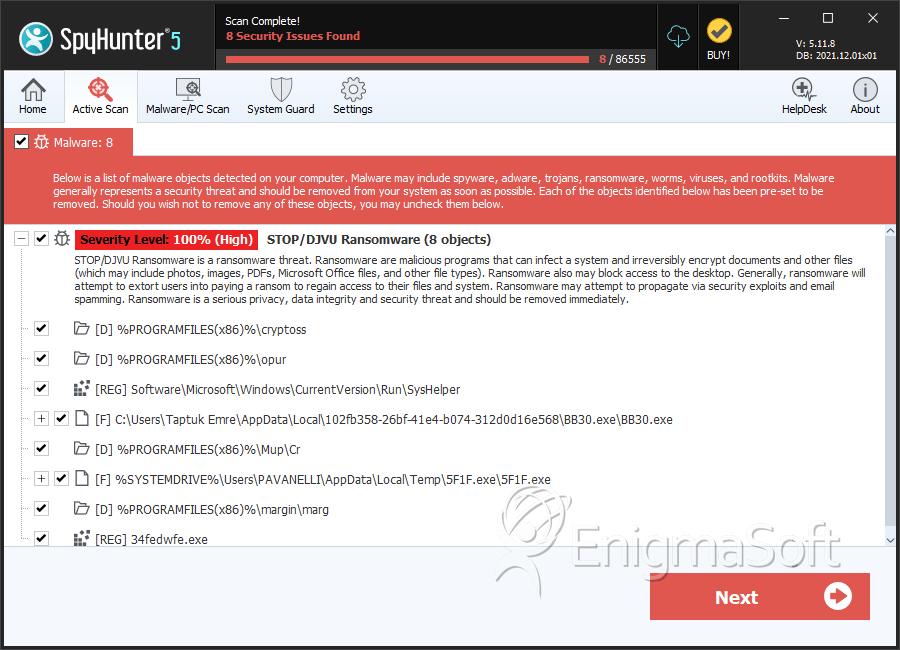

SpyHunter wykrywa i usuwa ZATRZYMAJ oprogramowanie ransomware

ZATRZYMAJ oprogramowanie ransomware zrzutów ekranu

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,207 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

Szczegóły rejestru

Katalogi

ZATRZYMAJ oprogramowanie ransomware może utworzyć następujący katalog lub katalogi:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |

Raport z analizy

Informacje ogólne

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

Rozmiar pliku:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

Rozmiar pliku:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

Rozmiar pliku:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

Rozmiar pliku:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Imię | Wartość |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|