랜섬웨어 중지

위협 스코어카드

EnigmaSoft 위협 스코어카드

EnigmaSoft Threat Scorecard는 당사 연구팀이 수집 및 분석한 다양한 악성코드 위협에 대한 평가 보고서입니다. EnigmaSoft Threat Scorecard는 실제 및 잠재적 위험 요인, 추세, 빈도, 확산 및 지속성을 포함한 여러 메트릭을 사용하여 위협을 평가하고 순위를 지정합니다. EnigmaSoft Threat Scorecard는 당사의 연구 데이터 및 메트릭을 기반으로 정기적으로 업데이트되며 시스템에서 맬웨어를 제거하기 위한 솔루션을 찾는 최종 사용자부터 위협을 분석하는 보안 전문가에 이르기까지 광범위한 컴퓨터 사용자에게 유용합니다.

EnigmaSoft Threat Scorecard는 다음과 같은 다양한 유용한 정보를 표시합니다.

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

심각도 수준: 위협 평가 기준 에 설명된 대로 위험 모델링 프로세스 및 연구를 기반으로 숫자로 표시된 개체의 결정된 심각도 수준입니다.

감염된 컴퓨터: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

위협 평가 기준 도 참조하십시오.

| Popularity Rank: | 3,003 |

| 위협 수준: | 100 % (높은) |

| 감염된 컴퓨터: | 363,455 |

| 처음 본 것: | November 29, 2018 |

| 마지막으로 본: | January 28, 2026 |

| 영향을 받는 OS: | Windows |

PC 보안 연구원들은 2018 년 2 월 21 일 STOP 랜섬웨어로 알려진 위협과 관련된 랜섬웨어 공격에 대한보고를 받았습니다. STOP 랜섬웨어는 오픈 소스 랜섬웨어 플랫폼을 기반으로하며 암호화 랜섬웨어 공격의 일반적인 버전을 수행합니다. STOP 랜섬웨어는 손상된 첨부 파일이 포함 된 스팸 이메일 메시지를 사용하여 배포됩니다. 이러한 파일 첨부는 피해자의 컴퓨터에 STOP 랜섬웨어를 다운로드하여 설치하는 매크로 스크립트가 포함 된 DOCX 파일의 형태를 취합니다. 피싱 이메일을 인식하는 방법을 배우고 수신 된 원치 않는 첨부 파일을 다운로드하지 않는 것이 이러한 공격을 피하는 방법 중 하나입니다.

목차

STOP 랜섬웨어 감염을 인식하는 방법

STOP Ransomware가 피해자의 컴퓨터에 설치되면 STOP Ransomware는 피해자의 드라이브에서 다양한 파일 유형을 검색하여 일반적으로 이미지, 미디어 파일 및 기타 다양한 문서 유형과 같은 사용자 생성 파일을 찾습니다. STOP 랜섬웨어는 일반적으로 이러한 시스템에 포함 된 데이터베이스 파일 및 유사한 파일 유형을 명시 적으로 검색하기 때문에 웹 서버를 대상으로하는 것으로 보입니다. STOP 랜섬웨어가 공격에서 검색하고 표적화하는 파일 유형은 다음과 같습니다.

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx,. dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm,. pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

이번 주 멀웨어 에피소드 10 : STOP & Zorab 랜섬웨어, 가짜 해독기를 사용하여 피해자를 악용

STOP 랜섬웨어는 강력한 암호화 알고리즘을 사용하여 피해자의 각 파일에 액세스 할 수 없도록합니다. STOP Ransomware 공격은 영향을받는 파일을 표시하기 위해 암호화하는 파일에 파일 확장자 '.SUSPENDED'를 추가합니다.

STOP 랜섬웨어의 랜섬 노트

STOP 랜섬웨어는 피해자의 컴퓨터에 몸값을 전달하여 몸값 지불을 요구합니다. 이 랜섬 노트는 피해자의 데스크탑에 놓인 텍스트 파일에 표시됩니다. 이름이 '!!!'인 파일 YourDataRestore !!!. txt '에는 다음 메시지가 포함됩니다.

'당신의 모든 중요한 파일은이 PC에서 암호화되었습니다.

확장자가 .STOP 인 모든 파일이 암호화됩니다. 이 컴퓨터에 대해 생성 된 고유 한 개인 키 RSA-1024를 사용하여 암호화가 생성되었습니다.

파일을 복호화하려면 개인 키를 획득하고 소프트웨어를 복호화해야합니다.

개인 키를 검색하고 소프트웨어를 해독하려면 stopfilesrestore@bitmessage.ch로 이메일을 보내 !!! YourDataRestore !!!. txt 파일을 이메일로 보내고 추가 지침을 기다려야합니다.

당신을 위해, 우리는 당신의 파일을 해독 할 수 있습니다-당신은 우리에게 아주 크지 않은 1-3을 보낼 수 있습니다. 당신은 그것을 원본 형태로 무료로 돌려 보낼 수 있습니다.

처음 72 시간 동안 저희에게 연락하는 경우 암호 해독 가격 $ 600.

귀하의 개인 ID :

[랜덤 문자]

문의 할 이메일 주소 :

stopfilesrestoret@bitmessage.ch

문의 할 이메일 주소를 예약하세요.

stopfilesrestore@india.com '

STOP 랜섬웨어를 담당 한 사람들은 비트 코인을 사용하여 특정 비트 코인 지갑 주소로 72 시간 이내에 지불하기 위해 600 USD의 몸값 지불을 요구합니다. 그러나 이러한 사람들에게 연락하거나 STOP 랜섬웨어 랜섬을 지불하는 것이 최선의 해결책이 아닐 수 있습니다.

STOP 랜섬웨어 및 기타 랜섬웨어 트로이 목마로부터 데이터 보호

STOP 랜섬웨어 및 기타 랜섬웨어 트로이 목마에 대한 최선의 보호는 파일 백업을하는 것입니다. 파일의 백업 복사본이있는 컴퓨터 사용자는 몸값을 지불하지 않고도 공격 후 이러한 파일을 쉽게 복구 할 수 있습니다. 권장 보안 프로그램은 STOP 랜섬웨어가 처음에 설치되는 것을 방지 할 수도 있습니다.

2018 년 12 월 6 일 업데이트 — 'helpshadow@india.com'랜섬웨어

'helpshadow@india.com'랜섬웨어는 STOP 랜섬웨어 브랜드를 전달하는 코드에 대한 비교적 작은 업데이트로 분류됩니다. 위협 작성자는 감염률이 낮기 때문에 새로운 변종을 다듬을 시간이 충분하지 않은 것 같습니다. 'helpshadow@india.com'랜섬웨어는 AV 벤더에 의해 빠르게 포착되었으며 주요 소셜 플랫폼 및 사이버 보안 보고서를 통해 경고가 발행되었습니다. 불행히도 아직 무료 복호화 가능성이 없습니다. 사용자는 일반적으로 이메일로받은 손상된 문서를 통해 손상됩니다. 이 위협은 Windows에서 생성 된 섀도우 볼륨 스냅 샷을 지우고 암호화 된 개체에 '.shadow'확장자를 첨부하는 것으로 알려져 있습니다. 예를 들어, 'C12-H22-O11.pptx'는 'C12-H22-O11.pptx.shadow'로 이름이 바뀌고 '! readme.txt'라는 랜섬 노트가 바탕 화면에 나타납니다. 'helpshadow@india.com'랜섬웨어는 감염된 사용자에게 다음 메시지를 표시 할 가능성이 있습니다.

'모든 파일이 암호화됩니다

걱정하지 마세요. 모든 파일을 반환 할 수 있습니다!

모든 파일 문서, 사진, 데이터베이스 및 기타 중요한 사항은 가장 강력한 암호화 및 고유 키로 암호화됩니다.

파일을 복구하는 유일한 방법은 해독 도구와 고유 키를 구입하는 것입니다.

이 소프트웨어는 암호화 된 모든 파일을 해독합니다.

우리는 당신에게 어떤 보증을 제공합니까?

암호화 된 파일 중 하나를 PC에서 보내면 무료로 해독 할 수 있습니다.

하지만 무료로 1 개의 파일 만 해독 할 수 있습니다. 파일에 중요한 정보가 없어야합니다.

파일을 파괴 할 수 있으므로 타사 암호 해독 도구를 사용하지 마십시오.

처음 72 시간 동안 연락하시면 50 % 할인을 받으실 수 있습니다.

이 소프트웨어를 받으려면 다음 이메일에 편지를 써야합니다.

helpshadow@india.com

저희에게 연락 할 이메일 주소를 예약하십시오 :

helpshadow@firemail.cc

귀하의 개인 ID :

[무작위 문자] '

위에 표시된 텍스트는 'helpshadow@india.com'랜섬웨어보다 이전에 출시 된 변종에 사용되며 주목할만한 유일한 변경 사항은 새로운 이메일 구성입니다. 'helpshadow@india.com'랜섬웨어는 이메일 연락처 중 하나의 이름을 따서 명명되고, 다른 하나는 동일한 사용자 이름이지만 다른 이메일 플랫폼 인 'helpshadow@firemail.cc'에있는 사용자를 지칭합니다. 이 기사가 귀하에게 도착하면 두 이메일 계정이 모두 종료 될 수 있습니다. helpshadow@india.com의 랜섬웨어 배후에있는 사람을 잡을 가능성은 랜섬웨어 운영자가 제어 장치를 숨기기 위해 프록시, VPN 서비스 및 TOR 네트워크를 사용한다는 점을 고려할 때 크지 않습니다. 따라서 사용자는 데이터를 사전에 방어해야합니다. 1 단계 — 시스템에 백업 프로그램을 설치합니다. 2 단계 — 알 수없는 발신자가 보낸 파일을 열지 마십시오. 데이터 백업을 이동식 메모리 저장소 또는 파일 호스팅 서비스로 내보내는 것을 잊지 마십시오.

2018 년 12 월 13 일 업데이트 — '.djvu 파일 확장자'랜섬웨어

'.djvu 파일 확장자'랜섬웨어는 2018 년 12 월 12 일에보고 된 STOP 랜섬웨어의 새로운 변종입니다. 컴퓨터 보안 연구원들은 '.djvu 파일 확장자'랜섬웨어를 이전 버전의 STOP 랜섬웨어에 대한 소규모 업데이트로 분류하고 위협이 여전히 주로 스팸 이메일을 통해 배포되고 있음을 경고합니다. 공격자들은 매크로 지원 문서와 가짜 PDF를 사용하여 사용자가 프로그램을 조용히 설치하도록 속여 왔습니다. '.djvu 파일 확장자'랜섬웨어를 사용한 공격은 2018 년 2 월에 발생한 첫 번째 감염과 거의 동일합니다.이 위협은 사용자 데이터를 암호화하기 전에 메모리 드라이브에 연결된 섀도우 볼륨 스냅 샷과 맵을 삭제합니다. 새로운 변종은 다른 파일 확장자를 지원하며 랜섬 노트가 약간 변경됩니다. 이름에서 알 수 있듯이 파일은 '.djvu'접미사를 받고 'Jonne-Kaiho.mp3'와 같은 이름은 'Jonne-Kaiho.mp3.djvu'로 이름이 변경됩니다. 랜섬 노트는 데스크톱에서 '_openme.txt'로 볼 수 있으며 다음과 같습니다.

'모든 파일이 암호화됩니다

걱정하지 마세요. 모든 파일을 반환 할 수 있습니다!

모든 파일 문서, 사진, 데이터베이스 및 기타 중요한 사항은 가장 강력한 암호화 및 고유 키로 암호화됩니다.

파일을 복구하는 유일한 방법은 해독 도구와 고유 키를 구입하는 것입니다.

이 소프트웨어는 암호화 된 모든 파일을 해독합니다.

우리는 당신에게 어떤 보증을 제공합니까?

암호화 된 파일 중 하나를 PC에서 보내면 무료로 해독 할 수 있습니다.

하지만 무료로 1 개의 파일 만 해독 할 수 있습니다. 파일에 중요한 정보가 없어야합니다.

파일을 파괴 할 수 있으므로 타사 암호 해독 도구를 사용하지 마십시오.

처음 72 시간 동안 연락하시면 50 % 할인을 받으실 수 있습니다.

이 소프트웨어를 받으려면 다음 이메일에 편지를 써야합니다.

helpshadow@india.com

저희에게 연락 할 이메일 주소를 예약하십시오 :

helpshadow@firemail.cc

귀하의 개인 ID :

[무작위 문자] '

위협 작성자는 랜섬웨어 캠페인에 대해 'helpshadow@india.com'및 'helpshadow@firemail.cc'이메일 계정을 계속 사용합니다. STOP Ransomware 팀을 신뢰하지 말고 위에서 언급 한 가짜 50 % 할인을 사용하지 마십시오. 여기서 논의 된 위협 행위자들은 관대함으로 알려져 있지 않습니다. PC 사용자는 신뢰할 수있는 맬웨어 방지 도구를 사용하여 '.djvu File Extension'Ransomware를 제거해야합니다. 데이터를 복구하려면 백업 이미지와 백업 서비스를 사용하는 것이 가장 좋습니다.

2019 년 1 월 11 일 업데이트 — '.tfude File Extension'Ransomware

'.tfude 파일 확장자'랜섬웨어는 2019 년 1 월 11 일에 나온 STOP 랜섬웨어의 버전입니다. 위협은 원래 사이버 위협에 비해 최소한의 수정을 보이는 버전으로 분류됩니다. '.tfude 파일 확장명'랜섬웨어는 손상된 코드에서 유일하게 주목할만한 변경 사항을 따서 명명되었습니다. 트로이 목마는 암호화 된 데이터에 '.tfude'파일 확장자를 첨부하도록 구성되어 있습니다. '.tfude 파일 확장자'랜섬웨어는 보안 전문가가 손상된 사용자에게 무료 암호 해독을 제공하지 못하도록하는 표준 암호화 기술과 명령 서버에 대한 보안 연결을 계속 사용합니다.

당면한 암호화 위협은 정부 기관 및 Google Inc.와 같은 회사가 데이터 전송을 보호하기 위해 사용하는 암호화 기술을 사용합니다. 암호화 된 파일은 Windows 탐색기에 일반 흰색 아이콘으로 표시되며 사용자가 설치 한 프로그램은 계속 작동합니다. 그러나 위협이 널리 사용되는 데이터베이스 형식을 인코딩하기 때문에 특정 데이터베이스 관리자가 제대로 작동하지 않을 수 있습니다. 예를 들어 'Recent sales.pdb'는 'Recent sales.pdb.tfude'로 이름이 바뀝니다. 랜섬 노트는 바탕 화면에있는 '_openme.txt'파일에서 메모장에로드됩니다. '.tfude File Extension'Ransomware는 원래 트로이 목마와 동일한 메시지를 제공하지만 이번에는 위협 행위자가 'pdfhelp@firemail.cc'이메일 계정을 사용하여 사용자에게 다가갑니다. 사용자가 사용할 수있는 무료 암호 해독기가 없으며 복구하려면 데이터 백업을 사용해야합니다. 평판이 좋은 맬웨어 방지 도구로 전체 시스템 검사를 실행하여 감염된 장치를 치료해야합니다.

2019 년 1 월 23 일 업데이트 — 'pausa@bitmessage.ch'랜섬웨어

'pausa@bitmessage.ch'랜섬웨어는 STOP Ransomware Builder로 생성되는 파일 인코더 악성 코드입니다. 'pausa@bitmessage.ch'랜섬웨어는 2018 년 5 월 첫째 주 스팸 메일을 통해 PC 사용자에게 공개되었습니다. 'pausa@bitmessage.ch'랜섬웨어는 감염된 컴퓨터의 데이터를 덮어 쓰고 볼륨을 삭제하는 일반 암호화 트로이 목마로 인식됩니다. 복구를 방해하는 스냅 샷. 'pausa@bitmessage.ch'랜섬웨어는 Cerber 및 Dharma와 같은 다른 성공적인 랜섬웨어와 동일한 암호화 기술을 사용하는 것으로 알려져 있습니다. 'pausa@bitmessage.ch'랜섬웨어는 AppData 디렉터리 아래의 Temp 폴더에서 실행되고 문서, 비디오, 음악, 데이터베이스 및 전자 책에 보안 AES-256 암호를 적용하도록 프로그래밍되어 있습니다. 인코딩 된 데이터는 '.PAUSA'확장자를 받고 'Hartmann-Save me.mp3'와 같은 이름은 'Hartmann-Save me.mp3.pausa'로 변경됩니다. 랜섬 알림은 사용자의 데스크톱에 '!! RESTORE !!!. txt'로 저장되고 다음과 같이 표시됩니다.

'당신의 모든 중요한 파일은이 PC에서 암호화되었습니다.

확장자가 .PAUSA 인 모든 파일이 암호화됩니다.

이 컴퓨터에 대해 생성 된 고유 한 개인 키 RSA-1024를 사용하여 암호화가 생성되었습니다.

파일을 복호화하려면 개인 키를 획득하고 소프트웨어를 복호화해야합니다.

개인 키를 검색하고 소프트웨어를 해독하려면 이메일 pausa@bitmessage.ch로 연락하여 !!! RESTORE !!!. txt 파일을 이메일로 보내고 추가 지침을 기다려야합니다.

귀하의 파일을 복호화 할 수 있습니다. 크지 않은 암호화 파일 1-3 개를 보내 주시면 원본 형식으로 무료로 돌려드립니다.

처음 72 시간 동안 저희에게 연락하는 경우 암호 해독 가격 $ 600.

귀하의 개인 ID :

[무작위 문자]

문의 할 이메일 주소 :

pausa@bitmessage.ch

저희에게 연락 할 이메일 주소를 예약하십시오 :

pausa@india.com '

'pausa@bitmessage.ch'및 'pausa@india.com'이메일 계정을 통해 위협 행위자와의 협상을 피하는 것이 좋습니다. 평판이 좋은 맬웨어 방지 도구를 사용하여 데이터 백업을 부팅하고 시스템을 정리하는 것이 더 안전합니다. $ 600의 어리석은 몸값을 지불하더라도 해독기를받을 것이라는 보장은 없습니다. PC 사용자는 최소한 한 달에 두 번 데이터를 백업하고 보안 손상으로 이어질 수있는 스팸 메시지를 무시하는 것이 좋습니다. AV 회사는 'pausa@bitmessage.ch'Ransomware에 대한 탐지 규칙을 지원하지만 작성 시점에 사용할 수있는 무료 암호 해독기는 없습니다.

2019 년 1 월 23 일 업데이트 — 'waiting@bitmessage.ch'랜섬웨어

'waiting@bitmessage.ch'랜섬웨어는 STOP 랜섬웨어를 기반으로 한 암호화 트로이 목마입니다. 'waiting@bitmessage.ch'랜섬웨어는 2018 년 4 월 18 일 감염된 사용자에 의해보고되었으며 손상된 Microsoft Word 문서를 통해 컴퓨터를 침입하는 것으로 보입니다. 'waiting@bitmessage.ch'랜섬웨어는 감염된 컴퓨터의 사진, 오디오, 비디오, 텍스트를 암호화하기 위해 기록됩니다. 안타깝게도 맬웨어 작성자는 Windows에서 데이터를 보호하기 위해 만든 볼륨 스냅 샷을 삭제하는 명령을 추가했습니다. 트로이 목마는 '.WAITING'확장자를 가진 파일로 대상 데이터를 덮어 쓰며 시스템의 소프트웨어로는 열 수 없습니다. 예를 들어, 'Hartmann-Like a River.mp3'는 'Hartmann-Like a River.mp3.waiting'으로 이름이 바뀌고 몸값 메시지가 데스크톱에 드롭됩니다. 'waiting@bitmessage.ch'랜섬웨어는 '!!! INFO_RESTORE !!!. txt'를 바탕 화면에 쓰고 다음 텍스트를 표시합니다.

'당신의 모든 중요한 파일은이 PC에서 암호화되었습니다.

확장자가 .WAITING 인 모든 파일이 암호화됩니다.

이 컴퓨터에 대해 생성 된 고유 한 개인 키 RSA-1024를 사용하여 암호화가 생성되었습니다.

파일을 복호화하려면 개인 키를 획득하고 소프트웨어를 복호화해야합니다.

개인 키를 검색하고 소프트웨어를 해독하려면 waiting@bitmessage.ch로 이메일을 보내 !!! INFO_RESTORE !!!. txt 파일을 이메일로 보내고 추가 지침을 기다려야합니다.

귀하의 파일을 복호화 할 수 있습니다. 크지 않은 암호화 파일 1-3 개를 보내 주시면 원본 형식으로 무료로 돌려드립니다.

처음 72 시간 동안 저희에게 연락하는 경우 암호 해독 가격 $ 600.

귀하의 개인 ID :

[무작위 문자]

문의 할 이메일 주소 :

waiting@bitmessage.ch

문의 할 이메일 주소를 예약하세요.

waiting@india.com '

맬웨어는 타사 백업 도구를 방해하지 않으며 데이터 백업을 부팅 할 수 있어야합니다. 'waiting@bitmessage.ch'및 'waiting@india.com'이메일 주소를 통해 위협 행위자와의 상호 작용을 피하는 것이 좋습니다. 네트워크 전송 사이버 위협과 'waiting@bitmessage.ch'랜섬웨어와 같은 대부분의 랜섬웨어 변종으로부터 데이터 백업을 보호하려면 파일 호스팅 서비스를 탐색하는 것이 좋습니다.

업데이트 년 11 월 25 일, 2019 - .zobm 및 .rote 확장

보안 연구원들은 2019 년 11 월 24 일과 11 월 25 일에 STOP 랜섬웨어의 몇 가지 새로운 변종을 발견했습니다. 랜섬웨어 변종은 암호화 된 파일에 .zobm 및 .rote 확장자를 추가했지만 _readme.txt라는 동일한 랜섬 노트를 가졌습니다. 위협 행위자에게 연락 할 수있는 이메일도 동일했습니다 (datarestorehelp@firemail.cc 및 datahelp@iran.ir).

주의!

걱정하지 마세요. 모든 파일을 반환 할 수 있습니다!

사진, 데이터베이스, 문서 및 기타 중요한 파일과 같은 모든 파일은 가장 강력한 암호화 및 고유 키로 암호화됩니다.

파일을 복구하는 유일한 방법은 해독 도구와 고유 키를 구입하는 것입니다.

이 소프트웨어는 암호화 된 모든 파일을 해독합니다.

어떤 보장이 있습니까?

암호화 된 파일 중 하나를 PC에서 보내면 무료로 해독 할 수 있습니다.

하지만 무료로 1 개의 파일 만 해독 할 수 있습니다. 파일에는 중요한 정보가 포함되어서는 안됩니다.

비디오 개요 해독 도구를 얻고 볼 수 있습니다.

https://we.tl/t-4NWUGZxdHc

개인 키 및 해독 소프트웨어의 가격은 $ 980입니다.

처음 72 시간 동안 연락하시면 50 % 할인을 받으실 수 있습니다. 그 가격은 $ 490입니다.

결제 없이는 데이터를 복원 할 수 없습니다.

6 시간 이상 답변을받지 못하면 이메일 "스팸"또는 "정크"폴더를 확인하십시오.

이 소프트웨어를 받으려면 다음 이메일에 편지를 써야합니다.

datarestorehelp@firemail.cc

저희에게 연락 할 이메일 주소를 예약하십시오 :

datahelp@iran.ir

귀하의 개인 ID :

[무작위 문자]

2019 년 이후 랜섬웨어 차단

2019 년 말에도 STOP 랜섬웨어가 여전히 사용되고 있었고 새로운 공격 벡터가 테스트되고있었습니다. STOP 랜섬웨어는 게임 및 소프트웨어 용으로 크랙 된 실행 파일을 호스팅한다고 주장하는 웹 사이트에서 찾을 수있는 다른 형태의 맬웨어, 주로 애드웨어가 포함 된 번들로 나타나기 시작했습니다. 이런 식으로 랜섬웨어의 새로운 희생자들 중 상당수는 그들이 원하는 것보다 더 많은 것을 얻은 사람을 찾는 희망적인 소프트웨어 해적 인 것으로 밝혀졌습니다.

STOP 랜섬웨어가 다양한 로그인 자격 증명을 긁어 낼 수있는 암호 도난 트로이 목마를 설치하고 있다는 증거도 있습니다.

랜섬웨어는 또한 사용하는 암호화 된 파일 확장자의 긴 목록을 확장했습니다. STOP 랜섬웨어로 암호화 된 파일은 이제 .rumba 및 .tro 확장자를 받았습니다. 지금까지 변경된 사항은 거의 없습니다. "_openme.txt"라는 이름의 파일에서 몸값 메모가 여전히 발견되었지만 몸값은 최대 980 달러까지 올라 갔고 피해자가 감염 후 처음 72 시간 이내에 지불하면 490 달러로 감소했습니다. .

2020 년 3 월 24 일 업데이트 – 새로운 변형

STOP 랜섬웨어의 배후에있는 위협 행위자들은 2019 년과 마찬가지로 2020 년에도 지칠 줄 모르고 새로운 변종이 피해자의 파일을 암호화하고 다양한 새로운 확장을 추가했습니다. STOP 랜섬웨어의 새로운 확장에는 .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd 및 .foop가 있습니다.

.lokd 변종과 함께 제공된 몸값 메모 샘플에는 다음 텍스트가 포함되어 있습니다.

주의!

걱정하지 마세요. 모든 파일을 반환 할 수 있습니다!

사진, 데이터베이스, 문서 및 기타 중요한 파일과 같은 모든 파일은 가장 강력한 암호화 및 고유 키로 암호화됩니다.

파일을 복구하는 유일한 방법은 해독 도구와 고유 키를 구입하는 것입니다.

이 소프트웨어는 암호화 된 모든 파일을 해독합니다.

어떤 보장이 있습니까?

암호화 된 파일 중 하나를 PC에서 보내면 무료로 해독 할 수 있습니다.

하지만 무료로 1 개의 파일 만 해독 할 수 있습니다. 파일에는 중요한 정보가 포함되어서는 안됩니다.

비디오 개요 해독 도구를 얻고 볼 수 있습니다.

https://we.tl/t7m8Wr997Sf

개인 키 및 해독 소프트웨어의 가격은 $ 980입니다.

처음 72 시간 동안 연락하시면 50 % 할인을 받으실 수 있습니다. 그 가격은 $ 490입니다.

결제 없이는 데이터를 복원 할 수 없습니다.

6 시간 이상 답변을받지 못하면 이메일``스팸 ''또는``정크 ''폴더를 확인하십시오.

이 소프트웨어를 받으려면 다음 이메일에 편지를 써야합니다.

helpdatarestore@firemail.cc

저희에게 연락 할 이메일 주소를 예약하십시오 :

helpmanager@mail.ch

귀하의 개인 ID :

[무작위 문자]

위협 행위자가 이러한 새로운 변종과 함께 사용하고있는 다른 이메일로는 helpmanager@iran.ir 및 helpmanager@firemail.cc가 있습니다.

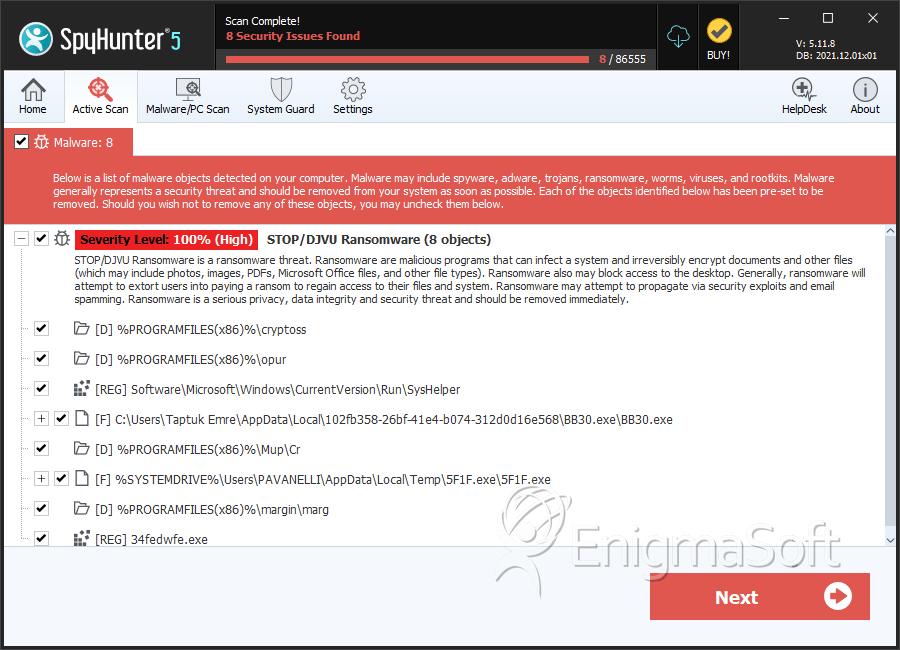

SpyHunter는 랜섬웨어 중지를 감지하고 제거합니다.

랜섬웨어 중지 스크린샷

파일 시스템 세부 정보

| # | 파일 이름 | MD5 |

탐지

탐지: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,207 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

레지스트리 세부 정보

디렉토리

랜섬웨어 중지는 다음 디렉토리를 만들 수 있습니다.

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |

분석 보고서

일반 정보

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

파일 크기:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

파일 크기:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

파일 크기:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

파일 크기:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| 이름 | 값 |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|