STOP Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Popularity Rank: | 3,003 |

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 363,455 |

| Eerst gezien: | November 29, 2018 |

| Laatst gezien: | January 28, 2026 |

| Beïnvloede besturingssystemen: | Windows |

Pc-beveiligingsonderzoekers ontvingen op 21 februari 2018 meldingen van ransomware-aanvallen met een dreiging die bekend staat als de STOP Ransomware. De STOP Ransomware is gebaseerd op een open source ransomware-platform en voert een typische versie van een versleutelde ransomware-aanval uit. De STOP Ransomware wordt verspreid via spam e-mailberichten die beschadigde bestandsbijlagen bevatten. Deze bestandsbijlagen hebben de vorm van DOCX-bestanden met ingesloten macroscripts die de STOP Ransomware downloaden en installeren op de computer van het slachtoffer. Het leren herkennen van phishing-e-mails en het vermijden van het downloaden van ongevraagde ontvangen bestandsbijlagen is een van de manieren om deze aanvallen te vermijden.

Inhoudsopgave

Hoe herken je een STOP Ransomware-infectie?

Zodra de STOP Ransomware op de computer van het slachtoffer is geïnstalleerd, zal de STOP Ransomware de schijven van het slachtoffer doorzoeken op een grote verscheidenheid aan bestandstypen, meestal op zoek naar door gebruikers gegenereerde bestanden zoals afbeeldingen, mediabestanden en tal van andere documenttypen. De STOP Ransomware lijkt ook te zijn ontworpen om webservers te targeten, omdat het zoekt naar databasebestanden en vergelijkbare bestandstypen die gewoonlijk expliciet in deze machines aanwezig zijn. De bestandstypen waarnaar de STOP Ransomware zal zoeken en die zich tijdens zijn aanval zullen richten, zijn onder meer:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Deze week in Malware Ep 10: STOP & Zorab Ransomware maakt misbruik van slachtoffers met nep-decryptor

De STOP Ransomware gebruikt een sterk versleutelingsalgoritme om elk van de bestanden van het slachtoffer ontoegankelijk te maken. De STOP Ransomware-aanval zal de bestandsextensie '.SUSPENDED' toevoegen aan de bestanden die het versleutelt, als een manier om de getroffen bestanden te markeren.

De losgeldnota van STOP Ransomware

De STOP Ransomware eist een losgeldbetaling door een losgeldbrief op de computer van het slachtoffer te bezorgen. Deze losgeldbrief wordt weergegeven in een tekstbestand dat op het bureaublad van het slachtoffer wordt geplaatst. Het bestand, genaamd '!!! YourDataRestore !!!.txt,' bevat het bericht:

'Al je belangrijke bestanden zijn versleuteld op deze pc.

Alle bestanden met de extensie .STOP zijn versleuteld. Versleuteling is gemaakt met behulp van de unieke persoonlijke sleutel RSA-1024 die voor deze computer is gegenereerd.

Om uw bestanden te decoderen, moet u een privésleutel + decoderingssoftware verkrijgen.

Om de privésleutel op te halen en de software te decoderen, moet u contact met ons opnemen via e-mail stopfilesrestore@bitmessage.ch, stuur ons een e-mail uw !!!YourDataRestore!!!.txt-bestand en wacht op verdere instructies.

Om er zeker van te zijn dat we uw bestanden kunnen decoderen - u kunt ons een 1-3 sturen, elke niet erg grote gecodeerde versie stuurt u het GRATIS terug in een originele vorm.

Prijs voor decodering $ 600 als u de eerste 72 uur contact met ons opneemt.

Uw persoonlijke ID:

[WILLEKEURIGE TEKENS]

E-mailadres om contact met ons op te nemen:

stopfilesrestoret@bitmessage.ch

Reserve e-mailadres om contact met ons op te nemen:

stopfilesrestore@india.com'

De mensen die verantwoordelijk zijn voor de STOP Ransomware eisen een losgeld van 600 USD dat met Bitcoin moet worden betaald aan een specifiek Bitcoin-portemonnee-adres, en binnen 72 uur. Contact opnemen met deze mensen of het STOP Ransomware losgeld betalen is misschien niet de beste oplossing.

Uw gegevens beschermen tegen de STOP Ransomware en andere Ransomware-trojans

De beste bescherming tegen de STOP Ransomware en andere ransomware-trojans is het maken van back-ups van bestanden. Computergebruikers die back-ups van hun bestanden hebben, kunnen deze bestanden gemakkelijk herstellen na een aanval zonder dat ze daarvoor losgeld hoeven te betalen. Een aanbevolen beveiligingsprogramma kan ook voorkomen dat de STOP Ransomware überhaupt wordt geïnstalleerd.

Update 6 december 2018 — 'helpshadow@india.com' Ransomware

De 'helpshadow@india.com' Ransomware wordt gecategoriseerd als een relatief kleine update van de code die het STOP Ransomware-merk draagt. De auteurs van de bedreiging lijken niet genoeg tijd te hebben besteed aan het oppoetsen van de nieuwe variant, omdat deze een lage infectieratio scoorde. De 'helpshadow@india.com' Ransomware werd snel opgepikt door AV-leveranciers en er zijn waarschuwingen afgegeven via grote sociale platforms en cyberbeveiligingsrapporten. Helaas is er nog geen mogelijkheid voor gratis decodering. Gebruikers worden meestal gecompromitteerd via een beschadigd document dat per e-mail is ontvangen. Het is bekend dat de dreiging de snapshots van het schaduwvolume wist die door Windows zijn gemaakt en de extensie '.shadow' aan de versleutelde objecten koppelt. Zo wordt 'C12-H22-O11.pptx' hernoemd naar 'C12-H22-O11.pptx.shadow' en verschijnt er een losgeldbrief met de naam '!readme.txt' op het bureaublad. De 'helpshadow@india.com' Ransomware toont waarschijnlijk het volgende bericht aan de geïnfecteerde gebruikers:

'AL UW BESTANDEN ZIJN VERSLEUTELD

Maak je geen zorgen, je kunt al je bestanden teruggeven!

Al uw bestanden, documenten, foto's, databases en andere belangrijke zijn versleuteld met de sterkste codering en unieke sleutel.

De enige methode om bestanden te herstellen is om een decoderingstool en een unieke sleutel voor u aan te schaffen.

Deze software zal al uw versleutelde bestanden decoderen.

Welke garanties geven wij u?

U kunt een van uw gecodeerde bestanden vanaf uw pc verzenden en wij decoderen het gratis.

Maar we kunnen slechts 1 bestand gratis decoderen. Bestand mag geen waardevolle informatie bevatten

Probeer geen decoderingstools van derden te gebruiken, omdat dit uw bestanden zal vernietigen.

Korting 50% beschikbaar als u de eerste 72 uur contact met ons opneemt.

Om deze software te krijgen, moet u op onze e-mail schrijven:

helpshadow@india.com

Reserve e-mailadres om contact met ons op te nemen:

helpshadow@firemail.cc

Uw persoonlijke ID:

[willekeurige tekens]'

De hierboven getoonde tekst wordt gebruikt door varianten die eerder zijn uitgebracht dan de 'helpshadow@india.com' Ransomware en de enige wijziging die het vermelden waard is, is de nieuwe e-mailconfiguratie. De 'helpshadow@india.com' Ransomware is vernoemd naar een van de e-mailcontacten, en de andere verwijst de gebruikers naar dezelfde gebruikersnaam maar op een ander e-mailplatform - 'helpshadow@firemail.cc'. Beide e-mailaccounts worden waarschijnlijk beëindigd tegen de tijd dat dit artikel u bereikt. De kans om degene die achter de helpshadow@india.com' Ransomware zit te pakken te krijgen, is niet groot, aangezien de ransomware-operators proxy's, VPN-services en het TOR-netwerk gebruiken om hun besturingsapparaten te verbergen. Daarom moeten de gebruikers proactief zijn in het verdedigen van hun gegevens. Stap nummer één — installeer een back-upprogramma op uw systeem; stap nummer twee — open geen bestanden van onbekende afzenders. Vergeet niet om uw gegevensback-ups te exporteren naar een verwijderbare geheugenopslag of een bestandshostingservice.

Update 13 december 2018 — '.djvu bestandsextensie' Ransomware

De '.djvu File Extension' Ransomware is een nieuwe variant van de STOP Ransomware die werd gerapporteerd op 12 december 2018. Computerbeveiligingsonderzoekers categoriseren de '.djvu File Extension' Ransomware als een kleine update van de vorige releases van de STOP Ransomware en waarschuwen dat de dreiging nog steeds voornamelijk via spam-e-mails wordt verspreid. De bedreigingsactoren hebben macro-enabled documenten en valse pdf's gebruikt om de gebruikers te misleiden om hun programma stil te installeren. De aanvallen met de '.djvu-bestandsextensie'-ransomware zijn bijna hetzelfde als de eerste golf van infecties in februari 2018. De dreiging verwijdert de Shadow Volume-snapshots en kaarten die zijn aangesloten op geheugenstations voordat de gegevens van de gebruiker worden versleuteld. De nieuwe variant ondersteunt een andere bestandsextensie en de losgeldnota is enigszins gewijzigd. Zoals de naam aangeeft, krijgen de bestanden het achtervoegsel '.djvu' en wordt zoiets als 'Jonne-Kaiho.mp3' hernoemd naar 'Jonne-Kaiho.mp3.djvu.' Het losgeldbriefje kan op het bureaublad worden gezien als '_openme.txt' en luidt:

'AL UW BESTANDEN ZIJN VERSLEUTELD

Maak je geen zorgen, je kunt al je bestanden teruggeven!

Al uw bestanden, documenten, foto's, databases en andere belangrijke zijn versleuteld met de sterkste codering en unieke sleutel.

De enige methode om bestanden te herstellen is om een decoderingstool en een unieke sleutel voor u aan te schaffen.

Deze software zal al uw versleutelde bestanden decoderen.

Welke garanties geven wij u?

U kunt een van uw gecodeerde bestanden vanaf uw pc verzenden en wij decoderen het gratis.

Maar we kunnen slechts 1 bestand gratis decoderen. Bestand mag geen waardevolle informatie bevatten

Probeer geen decoderingstools van derden te gebruiken, omdat dit uw bestanden zal vernietigen.

Korting 50% beschikbaar als u de eerste 72 uur contact met ons opneemt.

Om deze software te krijgen, moet u op onze e-mail schrijven:

helpshadow@india.com

Reserve e-mailadres om contact met ons op te nemen:

helpshadow@firemail.cc

Uw persoonlijke ID:

[willekeurige tekens]'

De dreigingsauteurs blijven de 'helpshadow@india.com' en de 'helpshadow@firemail.cc' e-mailaccounts gebruiken voor hun ransomware-campagne. Vertrouw het STOP Ransomware-team niet en vermijd het gebruik van de hierboven genoemde nepkorting van 50%. De hier besproken dreigingsactoren staan niet bekend om hun coulance. Pc-gebruikers moeten de '.djvu File Extension' Ransomware verwijderen met behulp van een vertrouwd anti-malware-instrument. U kunt het beste back-upimages en back-upservices gebruiken om uw gegevens te herstellen.

Update 11 januari 2019 — '.tfude bestandsextensie' Ransomware

De '.tfude File Extension' Ransomware is een versie van de STOP Ransomware die op 11 januari 2019 uitkwam. De dreiging is geclassificeerd als een versie die minimale wijzigingen vertoont in vergelijking met de oorspronkelijke cyberdreiging. De '.tfude File Extension' Ransomware is vernoemd naar de enige opmerkelijke verandering in de beschadigde code. De Trojan is geconfigureerd om de bestandsextensie '.tfude' aan versleutelde gegevens te koppelen. De '.tfude File Extension' Ransomware blijft standaard coderingstechnologieën gebruiken en veilige verbindingen met de Command-servers die voorkomen dat beveiligingsspecialisten gratis decodering aanbieden aan gecompromitteerde gebruikers.

De crypto-bedreiging maakt gebruik van coderingstechnologieën die overheidsinstanties en bedrijven zoals Google Inc. gebruiken om gegevensoverdracht te beveiligen. De versleutelde bestanden worden in de Windows Verkenner weergegeven als generieke witte pictogrammen en de programma's die de gebruiker heeft geïnstalleerd, blijven functioneel. Het is echter mogelijk dat bepaalde databasebeheerders niet correct werken, omdat de dreiging codeert voor populaire database-indelingen. Zo wordt 'Recent sales.pdb' hernoemd naar 'Recent sales.pdb.tfude'. Het losgeldbriefje wordt in het Kladblok geladen vanuit het bestand '_openme.txt', dat op het bureaublad te vinden is. De '.tfude File Extension' Ransomware biedt hetzelfde bericht als de originele Trojan, maar deze keer gebruiken de bedreigingsactoren het 'pdfhelp@firemail.cc' e-mailaccount om gebruikers te bereiken. Er is geen gratis decryptor beschikbaar voor de gebruikers en u moet gegevensback-ups gebruiken om te herstellen. U moet de geïnfecteerde apparaten opschonen door een volledige systeemscan uit te voeren met een gerenommeerd anti-malware-instrument.

Update 23 januari 2019 — 'pausa@bitmessage.ch' Ransomware

De 'pausa@bitmessage.ch' Ransomware is een malware voor het coderen van bestanden die wordt geproduceerd met de STOP Ransomware Builder. De 'pausa@bitmessage.ch' Ransomware werd in de eerste week van mei 2018 vrijgegeven aan pc-gebruikers via spam-e-mails. De 'pausa@bitmessage.ch' Ransomware wordt gezien als een generieke coderingstrojan die gegevens op geïnfecteerde computers overschrijft en volume verwijdert snapshots om het herstel te belemmeren. Het is bekend dat de 'pausa@bitmessage.ch' Ransomware dezelfde coderingstechnologieën gebruikt als andere succesvolle Ransomware zoals Cerber en Dharma om er maar een paar te noemen. De 'pausa@bitmessage.ch' Ransomware is geprogrammeerd om te draaien vanuit de Temp-map onder de AppData-directory en om een veilige AES-256-codering toe te passen op documenten, video, muziek, databases en e-boeken. Gecodeerde gegevens krijgen de extensie '.PAUSA' en iets als 'Hartmann-Save me.mp3' wordt hernoemd tot 'Hartmann-Save me.mp3.pausa'. De losgeldmelding wordt opgeslagen als '!!RESTORE!!!.txt' op het bureaublad van de gebruiker en luidt:

'Al je belangrijke bestanden zijn versleuteld op deze pc.

Alle bestanden met de extensie .PAUSA zijn versleuteld.

Versleuteling is gemaakt met behulp van de unieke persoonlijke sleutel RSA-1024 die voor deze computer is gegenereerd.

Om uw bestanden te decoderen, moet u een privésleutel + decoderingssoftware verkrijgen.

Om de privésleutel op te halen en de software te decoderen, moet u contact met ons opnemen via e-mail pausa@bitmessage.ch, stuur ons een e-mail met uw !!!RESTORE!!!.txt-bestand en wacht op verdere instructies.

Om er zeker van te zijn dat we uw bestanden kunnen decoderen - u kunt ons een 1-3 alle niet erg grote gecodeerde bestanden sturen en wij zullen u deze GRATIS in originele vorm terugsturen.

Prijs voor decodering $ 600 als u de eerste 72 uur contact met ons opneemt.

Uw persoonlijke ID:

[willekeurige tekens]

E-mailadres om contact met ons op te nemen:

pausa@bitmessage.ch

Reserve e-mailadres om contact met ons op te nemen:

pausa@india.com'

We raden u aan om onderhandelingen met de dreigingsactoren via de 'pausa@bitmessage.ch' en de 'pausa@india.com' e-mailaccounts te vermijden. Het is veiliger om gegevensback-ups op te starten en uw systeem op te schonen met behulp van een gerenommeerde anti-malwaretool. Zelfs als je het absurde losgeld van $600 betaalt, is er geen garantie dat je een decryptor zult ontvangen. Pc-gebruikers worden aangemoedigd om ten minste twee keer per maand gegevensback-ups te maken en spamberichten te negeren die kunnen leiden tot een beveiligingsrisico. AV-bedrijven ondersteunen detectieregels voor de 'pausa@bitmessage.ch' Ransomware, maar er is op het moment van schrijven geen gratis decryptor beschikbaar.

Update 23 januari 2019 — 'waiting@bitmessage.ch' Ransomware

De 'waiting@bitmessage.ch' Ransomware is een encryptie-trojan die is gebaseerd op de STOP Ransomware. De 'waiting@bitmessage.ch' Ransomware werd op 18 april 2018 gemeld door gecompromitteerde gebruikers en lijkt computers binnen te dringen via beschadigde Microsoft Word-documenten. De 'waiting@bitmessage.ch' Ransomware wordt opgenomen om foto's, audio, video en tekst op de geïnfecteerde computers te versleutelen. Helaas hebben de malware-auteurs een opdracht toegevoegd om de volume-snapshots te verwijderen die Windows maakt om uw gegevens te beschermen. De trojan overschrijft gerichte gegevens met bestanden die de extensie '.WAITING' dragen en die niet kunnen worden geopend met software op uw systeem. Zo wordt 'Hartmann-Like a River.mp3' hernoemd naar 'Hartmann-Like a River.mp3.waiting' en wordt er een losgeldbericht op uw bureaublad geplaatst. De 'waiting@bitmessage.ch' Ransomware schrijft '!!!INFO_RESTORE!!!.txt' naar het bureaublad en toont de volgende tekst:

'Al je belangrijke bestanden zijn versleuteld op deze pc.

Alle bestanden met de extensie .WAITING zijn versleuteld.

Versleuteling is gemaakt met behulp van de unieke persoonlijke sleutel RSA-1024 die voor deze computer is gegenereerd.

Om uw bestanden te decoderen, moet u een privésleutel + decoderingssoftware verkrijgen.

Om de privésleutel op te halen en de software te decoderen, moet u contact met ons opnemen via e-mail wait@bitmessage.ch stuur ons een e-mail uw !!!INFO_RESTORE!!!.txt-bestand en wacht op verdere instructies.

Om er zeker van te zijn dat we uw bestanden kunnen decoderen - u kunt ons een 1-3 alle niet erg grote gecodeerde bestanden sturen en wij zullen u deze GRATIS in originele vorm terugsturen.

Prijs voor decodering $ 600 als u de eerste 72 uur contact met ons opneemt.

Uw persoonlijke ID:

[willekeurige tekens]

E-mailadres om contact met ons op te nemen:

wachten@bitmessage.ch

Reserve e-mailadres om contact met ons op te nemen:

wachten@india.com'

De malware interfereert niet met back-uptools van derden en u zou gegevensback-ups moeten kunnen opstarten. Het wordt aanbevolen om interactie met de dreigingsactoren via de 'waiting@bitmessage.ch' en de 'waiting@india.com' e-mailadressen te vermijden. Mogelijk bent u geïnteresseerd in bestandshostingservices als u uw gegevensback-ups wilt beschermen tegen door het netwerk verzonden cyberbedreigingen en de meeste Ransomware-varianten zoals de 'waiting@bitmessage.ch' Ransomware.

Update 25 november 2019 - .zobm en .rote Extensions

Beveiligingsonderzoekers kwamen op 24 en 25 november 2019 een aantal nieuwe varianten van de STOP Ransomware tegen. De ransomware-varianten voegden de versleutelde bestanden toe aan de .zobm- en .rote-extensies, maar hadden een identiek losgeldbriefje, genaamd _readme.txt. De e-mails waarmee de dreigingsactoren bereikt konden worden, waren ook dezelfde: datarestorehelp@firemail.cc en datahelp@iran.ir.

AANDACHT!

Maak je geen zorgen, je kunt al je bestanden teruggeven!

Al uw bestanden zoals foto's, databases, documenten en andere belangrijke zijn versleuteld met de sterkste codering en unieke sleutel.

De enige methode om bestanden te herstellen is om een decoderingstool en een unieke sleutel voor u aan te schaffen.

Deze software zal al uw versleutelde bestanden decoderen.

Welke garanties heb je?

U kunt een van uw gecodeerde bestanden vanaf uw pc verzenden en wij decoderen het gratis.

Maar we kunnen slechts 1 bestand gratis decoderen. Bestand mag geen waardevolle informatie bevatten.

U kunt het video-overzicht decrypt tool krijgen en bekijken:

https://we.tl/t-4NWUGZxdHc

De prijs van de privésleutel en de decoderingssoftware is $980.

Korting van 50% beschikbaar als u de eerste 72 uur contact met ons opneemt, de prijs voor u is $ 490.

Houd er rekening mee dat u uw gegevens nooit zonder betaling zult herstellen.

Controleer uw e-mail "Spam" of "Junk" map als u niet langer dan 6 uur antwoord krijgt.

Om deze software te krijgen, moet u op onze e-mail schrijven:

datarestorehelp@firemail.cc

Reserve e-mailadres om contact met ons op te nemen:

datahelp@iran.ir

Uw persoonlijke ID:

[willekeurige tekens]

STOP Ransomware in 2019 en daarna

Later in 2019 werd de STOP-ransomware nog steeds gebruikt en werden nieuwe aanvalsvectoren getest. De STOP ransomware begon te verschijnen in bundels met andere vormen van malware, voornamelijk adware, die je kunt vinden op websites die beweren gekraakte uitvoerbare bestanden voor games en software te hosten. Op deze manier bleken veel van de nieuwe slachtoffers van de ransomware hoopvolle softwarepiraten te zijn die op zoek waren naar meer dan ze hadden verwacht.

Er zijn ook aanwijzingen dat de STOP-ransomware Trojaanse paarden voor wachtwoorddiefstal installeert die verschillende inloggegevens kunnen schrapen.

De ransomware breidde ook de lange lijst met versleutelde bestandsextensies uit die het gebruikt. Bestanden versleuteld door de STOP ransomware kregen nu de .rumba en .tro extensies. Tot nu toe is er verder weinig veranderd - het losgeldbriefje werd nog steeds gevonden in een bestand met de naam "_openme.txt", maar het losgeldbedrag werd verhoogd tot $980, met een verlaging tot $490 als het slachtoffer binnen de eerste 72 uur na infectie betaalt .

Update 24 maart 2020 – Nieuwe varianten

De bedreigingsactoren achter de STOP Ransomware hebben in 2020 net zo onvermoeibaar gewerkt als in 2019, met nieuwe varianten die de bestanden van slachtoffers versleutelen en toevoegen met een verscheidenheid aan nieuwe extensies. Enkele van de nieuwe extensies van de STOP Ransomware zijn .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd en .foop.

Een voorbeeld van een losgeldbrief die bij de .lokd-variant werd geleverd, bevatte de volgende tekst:

AANDACHT!

Maak je geen zorgen, je kunt al je bestanden teruggeven!

Al uw bestanden zoals foto's, databases, documenten en andere belangrijke zijn versleuteld met de sterkste codering en unieke sleutel.

De enige methode om bestanden te herstellen is om een decoderingstool en een unieke sleutel voor u aan te schaffen.

Deze software zal al uw versleutelde bestanden decoderen.

Welke garanties heb je?

U kunt een van uw gecodeerde bestanden vanaf uw pc verzenden en wij decoderen het gratis.

Maar we kunnen slechts 1 bestand gratis decoderen. Bestand mag geen waardevolle informatie bevatten.

U kunt het video-overzicht decrypt tool krijgen en bekijken:

https://we.tl/t7m8Wr997Sf

De prijs van de privésleutel en de decoderingssoftware is $980.

Korting van 50% beschikbaar als u de eerste 72 uur contact met ons opneemt, de prijs voor u is $ 490.

Houd er rekening mee dat u uw gegevens nooit zonder betaling zult herstellen.

Controleer uw e-mail ''Spam'' of ''Junk'' map als u niet langer dan 6 uur antwoord krijgt.

Om deze software te krijgen, moet u op onze e-mail schrijven:

helpdatarestore@firemail.cc

Reserve e-mailadres om contact met ons op te nemen:

helpmanager@mail.ch

Uw persoonlijke ID:

[willekeurige tekens]

Andere e-mails die de dreigingsactoren met deze nieuwe varianten hebben gebruikt, zijn helpmanager@iran.ir en helpmanager@firemail.cc.

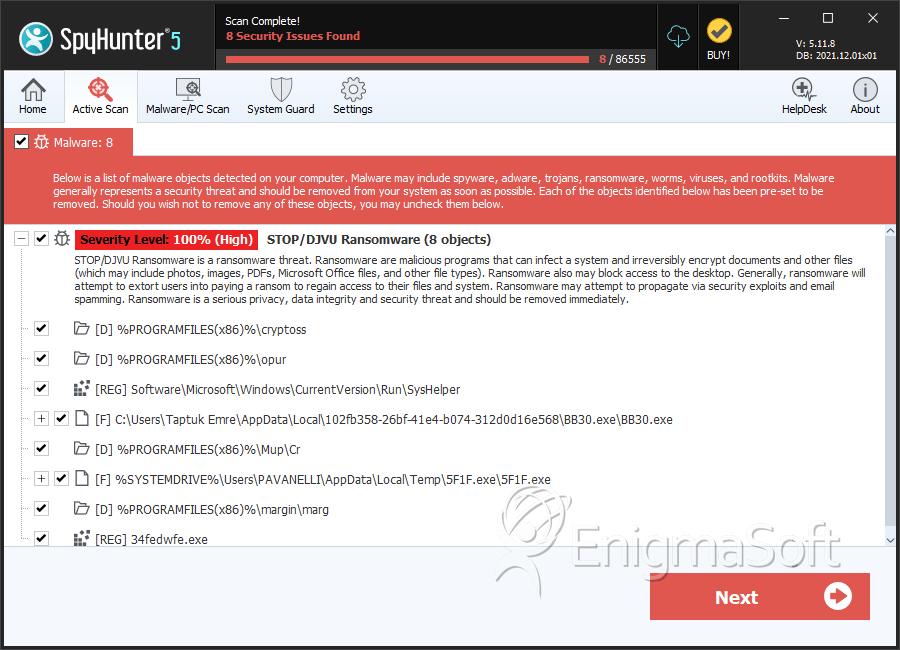

SpyHunter detecteert en verwijdert STOP Ransomware

STOP Ransomware schermafbeeldingen

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,207 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

Registerdetails

Directories

STOP Ransomware kan de volgende map of mappen maken:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |

Analyse rapport

Algemene informatie

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

Bestandsgrootte:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

Bestandsgrootte:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

Bestandsgrootte:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

Bestandsgrootte:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Naam | Waarde |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|