STOP勒索軟件

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| Popularity Rank: | 3,003 |

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 363,455 |

| 初见: | November 29, 2018 |

| 最后一次露面: | January 28, 2026 |

| 受影响的操作系统: | Windows |

PC安全研究人員於2018年2月21日收到有關涉及勒索軟件STOP勒索軟件的威脅的勒索軟件攻擊的報告。STOP Ransomware基於開源勒索軟件平台,並執行加密勒索軟件攻擊的典型版本。 STOP勒索軟件是使用包含損壞的文件附件的垃圾郵件來分發的。這些文件附件採用帶有嵌入式宏腳本的DOCX文件的形式,這些腳本將STOP Ransomware下載並安裝到受害者的計算機上。學習如何識別網絡釣魚電子郵件並避免下載收到的任何未經請求的文件附件是避免這些攻擊的方法之一。

目錄

如何識別STOP勒索軟件感染

一旦將STOP Ransomware安裝到受害者的計算機上,STOP Ransomware就會在受害者的驅動器中搜索各種文件類型,通常會尋找用戶生成的文件,例如圖像,媒體文件和許多其他文檔類型。 STOP Ransomware似乎也針對目標Web服務器而設計,因為它查找通常包含在這些計算機中的數據庫文件和類似文件類型。 STOP勒索軟件將搜索並針對其攻擊的文件類型包括:

.3dm,.3g2,.3gp,.7zip,.aaf,.accdb,.aep,.aepx,.aet,.ai,.aif,.as,.as3,.asf,.asp,.asx,.avi ,.bmp,.c,.class,.cpp,.cs,.csv,.dat,.db,.dbf,.doc,.docb,.docm,.docx,.dot,.dotm,.dotx 、. dwg,.dxf,.efx,.eps,.fla,.flv,.gif,.h,.idml,.iff,.indb,.indd,.indl,.indt,.inx,.jar,.java, .jpeg,.jpg,.js,.m3u,.m3u8,.m4u,.max,.mdb,.mid,.mkv,.mov,.mp3,.mp4,.mpa,.mpeg,.mpg,.msg ,.pdb,.pdf,.php,.plb,.pmd,.png,.pot,.potm,.potx,.ppam,.ppj,.pps,.ppsm,.ppsx,.ppt,.pptm 、. pptx,.prel,.prproj,.ps,.psd,.py,.ra,.rar,.raw,.rb,.rtf,.sdf,.sdf,.ses,.sldm,.sldx,.sql, .svg,.swf,.tif,.txt,.vcf,.vob,.wav,.wma,.wmv,.wpd,.wps,.xla,.xlam,.xll,.xlm,.xls,.xlsb ,.xlsm,.xlsx,.xlt,.xltm,.xltx,.xlw,.xml,.xqx,.xqx,.zip。

STOP勒索軟件使用一種強大的加密算法來使每個受害者的文件都無法訪問。 STOP勒索軟件攻擊將在其加密的文件中添加文件擴展名“ .SUSPENDED”,以標記受影響的文件。

STOP勒索軟件的勒索筆記

STOP勒索軟件通過向受害者的計算機提供贖金通知書要求贖金。該贖金記錄以文本文件的形式顯示在受害者桌面上。該文件名為'!!! YourDataRestore !!!。txt”,包含以下消息:

'您的所有重要文件均已在此PC上加密。

所有擴展名為.STOP的文件均已加密. 加密是使用為此計算機生成的唯一私鑰RSA-1024生成的。

要解密文件,您需要獲取私鑰+解密軟件。

要檢索私鑰和解密軟件,您需要通過電子郵件與我們聯繫stopfilesrestore@bitmessage.ch向我們發送電子郵件,您的!!! YourDataRestore !!!。txt文件,並等待進一步的說明。

為確保您可以解密我們的文件,您可以向我們發送1-3加密程度不高的文件,並以原始格式免費將其退還給我們。

如果您在72個小時內與我們聯繫,解密價格為600美元。

您的個人編號:

[隨機字符]

與我們聯繫的電子郵件地址:

stopfilesrestoret@bitmessage.ch

保留電子郵件地址與我們聯繫:

stopfilesrestore@india.com'

STOP勒索軟件的負責人要求在72小時內使用比特幣向特定的比特幣錢包地址支付600美元的贖金。但是,聯繫這些人或支付STOP Ransomware贖金可能不是最佳解決方案。

保護數據免受STOP勒索軟件和其他勒索軟件木馬的侵害

防範STOP勒索軟件和其他勒索軟件木馬的最佳保護是擁有文件備份。擁有文件備份副本的計算機用戶可以在遭受攻擊後輕鬆恢復這些文件,而不必訴諸贖金。推薦的安全程序還可以防止首先安裝STOP勒索軟件。

更新2018年12月6日—'helpshadow@india.com'勒索軟件

“ helpshadow@india.com”勒索軟件被歸類為帶有STOP Ransomware品牌的代碼的較小更新。威脅作者似乎沒有足夠的時間來完善新變種,因為它的感染率很低。視音頻供應商迅速使用了“ helpshadow@india.com”勒索軟件,並且已經通過主要的社交平台和網絡安全報告發布了警報。不幸的是,還沒有免費解密的可能性。用戶通常會通過電子郵件收到的損壞的文檔而受到損害。已知該威脅會刪除Windows創建的Shadow Volume快照,並將“ .shadow”擴展名附加到加密對像上。例如,“ C12-H22-O11.pptx”重命名為“ C12-H22-O11.pptx.shadow”,並且在桌面上出現了名為“!readme.txt”的贖金字樣。 “ helpshadow@india.com”勒索軟件可能會向受感染的用戶顯示以下消息:

'您的所有文件都已加密

不用擔心,您可以返回所有文件!

您所有的文件文檔,照片,數據庫和其他重要文件均使用最強的加密和唯一密鑰進行加密。

恢復文件的唯一方法是為您購買解密工具和唯一密鑰。

該軟件將解密您所有的加密文件。

我們為您提供什麼保證?

您可以從PC發送加密文件之一,而我們將免費對其進行解密。

但是我們只能免費解密1個文件。文件中不得包含有價值的信息

不要嘗試使用第三方解密工具,因為它會破壞您的文件。

如果您在72小時內與我們聯繫,可享受50%的折扣。

要獲得此軟件,您需要在我們的電子郵件中寫信:

helpshadow@india.com

保留電子郵件地址與我們聯繫:

helpshadow@firemail.cc

您的個人ID:

[隨機字符]

上面顯示的文本供早於“ helpshadow@india.com”勒索軟件發布的變體使用,唯一值得注意的更改是新的電子郵件配置. “ helpshadow@india.com”勒索軟件以其中一個電子郵件聯繫人的名字命名,另一個以用戶名相同但在不同電子郵件平台上的用戶身份命名為“ helpshadow@firemail.cc”。在您收到本文時,這兩個電子郵件帳戶都可能被終止。考慮到勒索軟件運營商使用代理,VPN服務和TOR網絡來隱藏他們的控制設備,捕獲在helpshadow@india.com勒索軟件背後的人的機會並不大。因此,用戶需要主動保護自己的數據。第一個步驟-在系統上安裝備份程序;第二步-不要打開未知發件人的文件。請記住,將數據備份導出到可移動內存存儲或文件託管服務。

更新2018年12月13日—“ .djvu文件擴展名”勒索軟件

'.djvu文件擴展名'勒索軟件是STOP Ransomware的新變體,已於2018年12月12日發布。計算機安全研究人員將'.djvu文件擴展名'勒索軟件歸類為STOP Ransomware和之前版本的一個小更新。警告該威脅仍主要通過垃圾郵件來分發。威脅參與者一直在使用啟用宏的文檔和偽造的PDF來誘騙用戶靜默安裝程序。使用“ .djvu文件擴展名”勒索軟件進行的攻擊與2018年2月的第一波感染幾乎相同。該威脅會刪除Shadow Volume快照和連接到內存驅動器的映射,然後再加密用戶數據。新的變體支持不同的文件擴展名,贖金記錄略有更改。顧名思義,文件帶有“ .djvu”後綴,並且類似“ Jonne-Kaiho.mp3”的名稱被重命名為“ Jonne-Kaiho.mp3.djvu”。贖金記錄可以在桌面上顯示為“ _openme.txt”,並顯示為:

'您的所有文件都已加密

不用擔心,您可以返回所有文件!

您所有的文件文檔,照片,數據庫和其他重要文件均使用最強的加密和唯一密鑰進行加密。

恢復文件的唯一方法是為您購買解密工具和唯一密鑰。

該軟件將解密您所有的加密文件。

我們為您提供什麼保證?

您可以從PC發送加密文件之一,而我們將免費對其進行解密。

但是我們只能免費解密1個文件。文件中不得包含有價值的信息

不要嘗試使用第三方解密工具,因為它會破壞您的文件。

如果您在72小時內與我們聯繫,可享受50%的折扣。

要獲得此軟件,您需要在我們的電子郵件中寫信:

helpshadow@india.com

保留電子郵件地址與我們聯繫:

helpshadow@firemail.cc

您的個人ID:

[隨機字符]

威脅作者繼續使用“ helpshadow@india.com”和“ helpshadow@firemail.cc”電子郵件帳戶進行勒索軟件活動。不要相信STOP Ransomware團隊,請避免使用上述虛假的50%折扣。這裡討論的威脅參與者並不寬大處理。 PC用戶應使用可信任的反惡意軟件工具刪除“ .djvu文件擴展名”勒索軟件。最好使用備份映像和備份服務來恢復數據。

2019年1月11日更新—“ .tfude文件擴展名”勒索軟件

'.tfude File Extension'勒索軟件是STOP勒索軟件的版本,它於2019年1月11日發布。該威脅被歸類為與原始網絡威脅相比具有最少修改的版本。 “ .tfude文件擴展名”勒索軟件是以其損壞的代碼中唯一值得注意的更改命名的. 該木馬配置為將'.tfude'文件擴展名附加到加密數據。 “ .tfude文件擴展名”勒索軟件繼續使用標準加密技術和與Command服務器的安全連接,從而阻止安全專家為受到感染的用戶提供免費解密。

當前的加密威脅使用了政府機構和Google Inc.等公司用來保護數據傳輸安全的加密技術。加密的文件在Windows資源管理器中顯示為通用的白色圖標,並且用戶安裝的程序仍然可以運行。但是,由於威脅會編碼流行的數據庫格式,因此某些數據庫管理器可能無法正常工作。例如,“最近的sales.pdb”被重命名為“最近的sales.pdb.tfude”。勒索便箋從文件“ _openme.txt”加載到記事本中,該文件可以在桌面上找到。 “ .tfude File Extension”勒索軟件提供與原始木馬相同的消息,但這次威脅行動者正在使用“ pdfhelp@firemail.cc”電子郵件帳戶與用戶聯繫。用戶沒有免費的解密器,您將需要使用數據備份進行恢復。您將需要使用信譽良好的反惡意軟件儀器運行完整的系統掃描,以清理受感染的設備。

2019年1月23日更新—'pausa@bitmessage.ch'勒索軟件

“ pausa@bitmessage.ch”勒索軟件是由STOP勒索軟件生成器生成的文件編碼器惡意軟件。 “ pausa@bitmessage.ch”勒索軟件已於2018年5月的第一周通過垃圾郵件發布給PC用戶。快照阻礙恢復。眾所周知,“ pausa@bitmessage.ch”勒索軟件使用與其他成功的勒索軟件(例如Cerber和Dharma)相同的加密技術。 “ pausa@bitmessage.ch”勒索軟件經過編程,可從AppData目錄下的Temp文件夾運行,並將安全的AES-256密碼應用於文檔,視頻,音樂,數據庫和電子書。編碼後的數據以“ .PAUSA”為擴展名,類似“ Hartmann-Save me.mp3”的名稱已重命名為“ Hartmann-Save me.mp3.pausa”。勒索通知將另存為“ !! RESTORE !!!。txt”到用戶桌面,並顯示為:

'您的所有重要文件均已在此PC上加密。

所有擴展名為.PAUSA的文件都是加密的。

加密是使用為此計算機生成的唯一私鑰RSA-1024生成的。

要解密文件,您需要獲取私鑰+解密軟件。

要檢索私鑰和解密軟件,您需要通過電子郵件與我們聯繫pausa@bitmessage.ch向我們發送您的!!! RESTORE !!!。txt文件給我們,以等待進一步的指示。

為確保您可以解密我們的文件,您可以向我們發送1-3個不是很大的加密文件,我們將以原始格式免費將其退還給您。

如果您在72個小時內與我們聯繫,解密價格為600美元。

您的個人編號:

[隨機字符]

與我們聯繫的電子郵件地址:

pausa@bitmessage.ch

保留電子郵件地址與我們聯繫:

pausa@india.com'

我們建議您避免通過“ pausa@bitmessage.ch”和“ pausa@india.com”電子郵件帳戶與威脅參與者進行談判。借助著名的反惡意軟件工具,引導數據備份和清理系統更加安全。即使您支付了600美元的荒唐贖金,也無法保證您將獲得解密器。鼓勵PC用戶每月至少進行兩次數據備份,並忽略可能導致安全性受損的垃圾郵件。. 視音頻公司支持“ pausa@bitmessage.ch”勒索軟件的檢測規則,但是在編寫本文時,沒有免費的解密器可用。

2019年1月23日更新—'waiting@bitmessage.ch'勒索軟件

“ waiting@bitmessage.ch”勒索軟件是一種基於STOP勒索軟件的加密木馬。受感染用戶於2018年4月18日報告了``waiting@bitmessage.ch''勒索軟件,它似乎已通過損壞的Microsoft Word文檔入侵了計算機。記錄了“ waiting@bitmessage.ch”勒索軟件,以對受感染計算機上的照片,音頻,視頻和文本進行加密。不幸的是,惡意軟件作者添加了一個命令,以刪除Windows為保護您的數據而創建的捲快照。該特洛伊木馬使用帶有'.WAITING'擴展名且無法使用系統上的軟件打開的文件覆蓋目標數據。例如,將“ Hartmann-Like a River.mp3”重命名為“ Hartmann-River River.mp3.waiting”,然後將勒索消息放到桌面上。 “ waiting@bitmessage.ch”勒索軟件將“ !!! INFO_RESTORE !!!。txt”寫入桌面,並顯示以下文本:

'您的所有重要文件均已在此PC上加密。

所有擴展名為.WAITING的文件都是加密的。

加密是使用為此計算機生成的唯一私鑰RSA-1024生成的。

要解密文件,您需要獲取私鑰+解密軟件。

要檢索私鑰和解密軟件,您需要通過電子郵件waiting@bitmessage.ch與我們聯繫。向我們發送您的!!! INFO_RESTORE !!!。txt文件,並等待進一步的說明。

為確保您可以解密我們的文件,您可以向我們發送1-3個不是很大的加密文件,我們將以原始格式免費將其退還給您。

如果您在72個小時內與我們聯繫,解密價格為600美元。

您的個人編號:

[隨機字符]

與我們聯繫的電子郵件地址:

等待@ bitmessage.ch

保留電子郵件地址與我們聯繫:

等待@ india.com'

該惡意軟件不會干擾第三方備份工具,因此您應該能夠啟動數據備份。建議避免通過“ waiting@bitmessage.ch”和“ waiting@india.com”電子郵件地址與威脅參與者進行互動。如果您希望保護數據備份免受網絡傳輸的網絡威脅和大多數Ransomware變種(如“ waiting@bitmessage.ch” Ransomware)的侵害,則可能對探索文件託管服務感興趣。

在2019年及以後停止勒索軟件

在2019年晚些時候,STOP勒索軟件仍在使用中,並且正在測試新的攻擊媒介。 STOP勒索軟件開始出現在包含其他形式惡意軟件(主要是廣告軟件)的捆綁軟件中,您可以在聲稱託管有遊戲和軟件的破解可執行文件的網站上找到這些捆綁軟件。這樣,許多勒索軟件的新受害者被證明是充滿希望的軟件盜版者,他們尋找的是討價還價者。

也有證據表明,STOP勒索軟件正在安裝密碼竊取木馬,這些木馬能夠抓取各種登錄憑據。

勒索軟件還擴展了它使用的加密文件擴展名的長長列表。通過STOP勒索軟件加密的文件現在具有.rumba和.tro擴展名。到目前為止,幾乎沒有其他變化-贖金記錄仍在名為“ _openme.txt”的文件中找到,但贖金總額增加到980美元,如果受害人在感染後的前72小時內付款,則贖金減少到490美元。

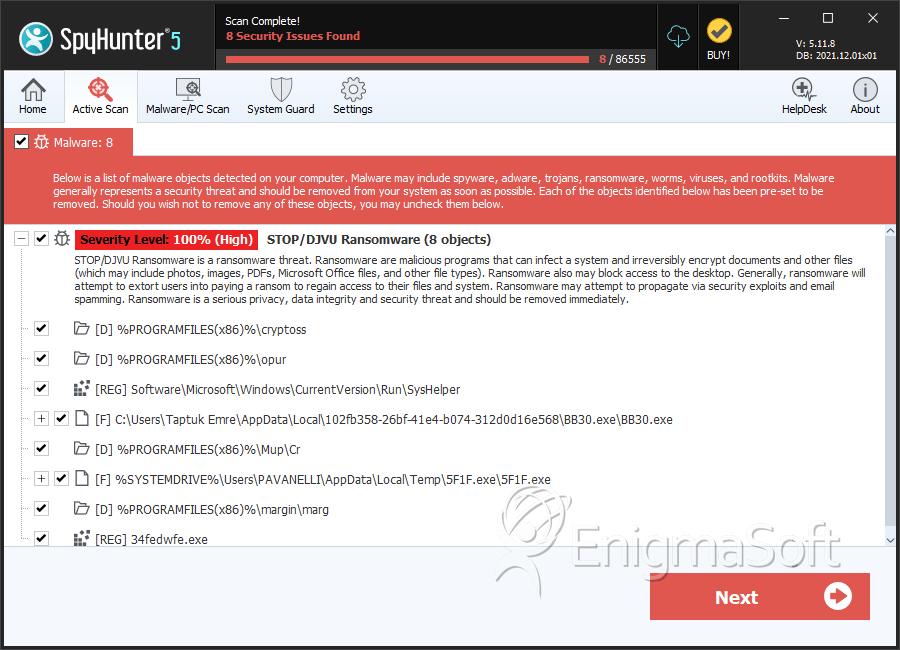

SpyHunter 检测并删除 STOP勒索軟件

STOP勒索軟件 截图

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,207 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

註冊表詳情

目錄

STOP勒索軟件 可能會創建以下目錄或目錄:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |

分析报告

一般信息

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

文件大小:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

文件大小:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

文件大小:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

文件大小:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| 姓名 | 价值 |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|