बंद करो रैंसमवेयर

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| Popularity Rank: | 3,003 |

| ख़तरा स्तर: | 100 % (उच्च) |

| संक्रमित कंप्यूटर: | 363,455 |

| पहले देखा: | November 29, 2018 |

| अंतिम बार देखा गया: | January 28, 2026 |

| ओएस (एस) प्रभावित: | Windows |

पीसी सुरक्षा शोधकर्ताओं को 21 फरवरी, 2018 को STOP रैंसमवेयर के रूप में ज्ञात एक खतरे से जुड़े रैंसमवेयर हमलों की रिपोर्ट प्राप्त हुई। STOP रैंसमवेयर एक ओपन सोर्स रैंसमवेयर प्लेटफॉर्म पर आधारित है और एक एन्क्रिप्शन रैंसमवेयर हमले का एक विशिष्ट संस्करण करता है। STOP Ransomware दूषित फ़ाइल अटैचमेंट वाले स्पैम ईमेल संदेशों का उपयोग करके वितरित किया जाता है। ये फ़ाइल अटैचमेंट एम्बेडेड मैक्रो स्क्रिप्ट के साथ DOCX फ़ाइलों का रूप लेते हैं जो पीड़ित के कंप्यूटर पर STOP रैनसमवेयर को डाउनलोड और इंस्टॉल करते हैं। फ़िशिंग ईमेल को पहचानना सीखना और प्राप्त किसी भी अवांछित फ़ाइल अटैचमेंट को डाउनलोड करने से बचना इन हमलों से बचने का एक तरीका है।

विषयसूची

एक स्टॉप रैंसमवेयर संक्रमण को कैसे पहचानें

एक बार STOP Ransomware पीड़ित के कंप्यूटर पर स्थापित हो जाने के बाद, STOP Ransomware पीड़ित की ड्राइव को विभिन्न प्रकार के फ़ाइल प्रकारों के लिए खोजेगा, आम तौर पर उपयोगकर्ता द्वारा जेनरेट की गई फ़ाइलों जैसे छवियों, मीडिया फ़ाइलों और कई अन्य दस्तावेज़ प्रकारों की तलाश में। STOP Ransomware भी वेब सर्वर को लक्षित करने के लिए इंजीनियर लगता है क्योंकि यह डेटाबेस फ़ाइलों और समान फ़ाइल प्रकारों की तलाश करता है जो आमतौर पर इन मशीनों में स्पष्ट रूप से निहित होते हैं। STOP रैनसमवेयर जिन फ़ाइल प्रकारों को खोजेगा और अपने हमले में लक्षित करेगा उनमें शामिल हैं:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip।

मैलवेयर एप 10 में इस सप्ताह: रोकें और ज़ोरैब रैनसमवेयर पीड़ितों का शोषण w/नकली डिक्रिप्टर

STOP रैनसमवेयर पीड़ित की प्रत्येक फाइल को दुर्गम बनाने के लिए एक मजबूत एन्क्रिप्शन एल्गोरिथम का उपयोग करता है। STOP रैनसमवेयर अटैक प्रभावित फाइलों को चिह्नित करने के तरीके के रूप में फाइल एक्सटेंशन '.SUSPENDED' को उन फाइलों में जोड़ देगा, जो इसे कूटबद्ध करती हैं।

STOP रैंसमवेयर का रैनसम नोट

STOP रैनसमवेयर पीड़ित के कंप्यूटर पर फिरौती का नोट देकर फिरौती की मांग करता है। यह फिरौती नोट पीड़ित के डेस्कटॉप पर गिराई गई टेक्स्ट फ़ाइल में प्रदर्शित होता है। फ़ाइल, जिसका नाम '!!! YourDataRestore !!!.txt,' में संदेश है:

'आपकी सभी महत्वपूर्ण फाइलें इस पीसी पर एन्क्रिप्ट की गई थीं।

.STOP एक्सटेंशन वाली सभी फाइलें एन्क्रिप्टेड हैं। इस कंप्यूटर के लिए उत्पन्न अद्वितीय निजी कुंजी RSA-1024 का उपयोग करके एन्क्रिप्शन का उत्पादन किया गया था।

अपनी फ़ाइलों को डिक्रिप्ट करने के लिए, आपको निजी कुंजी + डिक्रिप्ट सॉफ़्टवेयर प्राप्त करने की आवश्यकता है।

निजी कुंजी को पुनः प्राप्त करने और सॉफ़्टवेयर को डिक्रिप्ट करने के लिए, आपको हमें ईमेल द्वारा संपर्क करना होगा stopfilesrestore@bitmessage.ch हमें अपनी !!!YourDataRestore!!!.txt फ़ाइल ईमेल भेजें और आगे के निर्देशों की प्रतीक्षा करें।

आपको यह सुनिश्चित करने के लिए, कि हम आपकी फ़ाइलों को डिक्रिप्ट कर सकते हैं - आप हमें 1-3 भेज सकते हैं, कोई भी बहुत बड़ा एन्क्रिप्टेड नहीं है, आपको इसे मूल रूप में मुफ़्त में वापस भेज सकता है।

डिक्रिप्शन के लिए कीमत $600 यदि आप हमसे पहले 72 घंटे संपर्क करते हैं।

आपकी व्यक्तिगत आईडी:

[यादृच्छिक वर्ण]

हमसे संपर्क करने के लिए ईमेल पता:

Stopfilesrestoret@bitmessage.ch

हमसे संपर्क करने के लिए ईमेल पता आरक्षित करें:

Stopfilesrestore@india.com'

STOP रैनसमवेयर के लिए जिम्मेदार लोग बिटकॉइन का उपयोग करके एक विशिष्ट बिटकॉइन वॉलेट पते पर, और 72 घंटों के भीतर 600 USD के फिरौती भुगतान की मांग करते हैं। हालाँकि, इन लोगों से संपर्क करना या STOP Ransomware फिरौती देना सबसे अच्छा समाधान नहीं हो सकता है।

अपने डेटा को STOP Ransomware और अन्य Ransomware Trojans से सुरक्षित रखना

STOP रैंसमवेयर और अन्य रैंसमवेयर ट्रोजन के खिलाफ सबसे अच्छी सुरक्षा फ़ाइल बैकअप है। कंप्यूटर उपयोगकर्ता जिनके पास उनकी फ़ाइलों की बैकअप प्रतियां हैं, वे फिरौती का भुगतान किए बिना हमले के बाद इन फ़ाइलों को आसानी से पुनर्प्राप्त कर सकते हैं। एक अनुशंसित सुरक्षा कार्यक्रम भी STOP Ransomware को पहले स्थान पर स्थापित होने से रोक सकता है।

अपडेट 6 दिसंबर, 2018 — 'helpshadow@india.com' रैनसमवेयर

'helpshadow@india.com' रैनसमवेयर को उस कोड के अपेक्षाकृत छोटे अपडेट के रूप में वर्गीकृत किया गया है जो STOP रैनसमवेयर ब्रांड को वहन करता है। ऐसा लगता है कि खतरे के लेखकों ने नए संस्करण को चमकाने के लिए पर्याप्त समय नहीं दिया है क्योंकि इसने कम संक्रमण अनुपात स्कोर किया है। 'helpshadow@india.com' रैनसमवेयर को एवी वेंडर्स ने तुरंत पकड़ लिया, और प्रमुख सोशल प्लेटफॉर्म्स और साइबर सिक्योरिटी रिपोर्ट्स के जरिए अलर्ट जारी किए गए हैं। दुर्भाग्य से, अभी तक मुफ्त डिक्रिप्शन की कोई संभावना नहीं है। उपयोगकर्ताओं को आमतौर पर ईमेल द्वारा प्राप्त एक दूषित दस्तावेज़ के माध्यम से समझौता किया जाता है। विंडोज द्वारा बनाए गए शैडो वॉल्यूम स्नैपशॉट को मिटाने और एन्क्रिप्टेड ऑब्जेक्ट्स के लिए '.शैडो' एक्सटेंशन संलग्न करने के लिए खतरा ज्ञात है। उदाहरण के लिए, 'C12-H22-O11.pptx' का नाम बदलकर 'C12-H22-O11.pptx.shadow' कर दिया गया है और डेस्कटॉप पर '!readme.txt' नामक फिरौती नोट दिखाई देता है। 'helpshadow@india.com' रैनसमवेयर के संक्रमित उपयोगकर्ताओं को निम्न संदेश दिखाने की संभावना है:

'आपकी सभी फाइलें एन्क्रिप्ट की गई हैं'

चिंता न करें, आप अपनी सभी फ़ाइलें वापस कर सकते हैं!

आपकी सभी फाइलें दस्तावेज, फोटो, डेटाबेस और अन्य महत्वपूर्ण मजबूत एन्क्रिप्शन और अद्वितीय कुंजी के साथ एन्क्रिप्टेड हैं।

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका डिक्रिप्ट टूल और आपके लिए अद्वितीय कुंजी खरीदना है।

यह सॉफ्टवेयर आपकी सभी एन्क्रिप्टेड फाइलों को डिक्रिप्ट कर देगा।

हम आपको क्या गारंटी देते हैं?

आप अपने पीसी से अपनी एक एन्क्रिप्टेड फाइल भेज सकते हैं और हम इसे मुफ्त में डिक्रिप्ट करते हैं।

लेकिन हम केवल 1 फाइल को फ्री में डिक्रिप्ट कर सकते हैं। फ़ाइल में मूल्यवान जानकारी नहीं होनी चाहिए

तृतीय-पक्ष डिक्रिप्ट टूल का उपयोग करने का प्रयास न करें क्योंकि यह आपकी फ़ाइलों को नष्ट कर देगा।

छूट ५०% उपलब्ध है यदि आप हमसे पहले ७२ घंटे संपर्क करते हैं।

इस सॉफ़्टवेयर को प्राप्त करने के लिए आपको हमारे ई-मेल पर लिखना होगा:

helpshadow@india.com

हमसे संपर्क करने के लिए ई-मेल पता सुरक्षित रखें:

helpshadow@firemail.cc

आपकी व्यक्तिगत आईडी:

[यादृच्छिक वर्ण]'

ऊपर दिखाया गया पाठ 'helpshadow@india.com' रैनसमवेयर से पहले जारी किए गए वेरिएंट द्वारा उपयोग किया जाता है और ध्यान देने योग्य एकमात्र परिवर्तन नया ईमेल कॉन्फ़िगरेशन है। 'helpshadow@india.com' रैनसमवेयर का नाम ईमेल संपर्कों में से एक के नाम पर रखा गया है, और दूसरा उपयोगकर्ताओं को एक ही उपयोगकर्ता नाम पर संदर्भित करता है, लेकिन एक अलग ईमेल प्लेटफॉर्म - 'helpshadow@firemail.cc' पर। इस लेख के आप तक पहुंचने तक दोनों ईमेल खातों को समाप्त किए जाने की संभावना है। हेल्पशैडो@इंडिया.कॉम' रैनसमवेयर के पीछे जो भी है, उसे पकड़ने की संभावना बहुत अधिक नहीं है, क्योंकि रैंसमवेयर ऑपरेटर अपने नियंत्रण उपकरणों को छिपाने के लिए प्रॉक्सी, वीपीएन सेवाओं और टीओआर नेटवर्क का उपयोग करते हैं। इसलिए, उपयोगकर्ताओं को अपने डेटा का बचाव करने में सक्रिय रहने की आवश्यकता है। चरण संख्या एक — अपने सिस्टम पर एक बैकअप प्रोग्राम स्थापित करें; चरण संख्या दो - अज्ञात प्रेषकों की फ़ाइलें न खोलें। अपने डेटा बैकअप को हटाने योग्य मेमोरी स्टोरेज या फ़ाइल होस्टिंग सेवा में निर्यात करना याद रखें।

अपडेट १३ दिसंबर, २०१८ — '.djvu फ़ाइल एक्सटेंशन' रैंसमवेयर

'.djvu फ़ाइल एक्सटेंशन' रैंसमवेयर STOP रैंसमवेयर का एक नया संस्करण है जिसकी रिपोर्ट 12 दिसंबर, 2018 को की गई थी। कंप्यूटर सुरक्षा शोधकर्ता '.djvu फ़ाइल एक्सटेंशन' रैंसमवेयर को STOP रैंसमवेयर के पिछले रिलीज़ के एक छोटे से अपडेट के रूप में वर्गीकृत करते हैं और अलर्ट है कि खतरा अभी भी मुख्य रूप से स्पैम ईमेल के माध्यम से वितरित किया जाता है। धमकी देने वाले अभिनेता मैक्रो-सक्षम दस्तावेज़ों और नकली पीडीएफ़ का उपयोग कर रहे हैं ताकि उपयोगकर्ताओं को उनके प्रोग्राम को चुपचाप स्थापित करने के लिए बरगलाया जा सके। '.djvu फ़ाइल एक्सटेंशन' रैंसमवेयर के साथ हमले लगभग फरवरी 2018 में संक्रमण की पहली लहर के समान हैं। यह खतरा उपयोगकर्ता के डेटा को एन्क्रिप्ट करने से पहले शैडो वॉल्यूम स्नैपशॉट और मेमोरी ड्राइव से जुड़े मैप्स को हटा देता है। नया संस्करण एक अलग फ़ाइल एक्सटेंशन का समर्थन करता है, और फिरौती नोट को थोड़ा बदल दिया गया है। जैसा कि नाम से संकेत मिलता है, फ़ाइलों को '.djvu' प्रत्यय प्राप्त होता है और 'Jonne-Kaiho.mp3' जैसी किसी चीज़ का नाम बदलकर 'Jonne-Kaiho.mp3.djvu' कर दिया जाता है। फिरौती के नोट को डेस्कटॉप पर '_openme.txt' के रूप में देखा जा सकता है और इसमें लिखा है:

'आपकी सभी फाइलें एन्क्रिप्ट की गई हैं'

चिंता न करें, आप अपनी सभी फ़ाइलें वापस कर सकते हैं!

आपकी सभी फाइलें दस्तावेज, फोटो, डेटाबेस और अन्य महत्वपूर्ण मजबूत एन्क्रिप्शन और अद्वितीय कुंजी के साथ एन्क्रिप्टेड हैं।

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका डिक्रिप्ट टूल और आपके लिए अद्वितीय कुंजी खरीदना है।

यह सॉफ्टवेयर आपकी सभी एन्क्रिप्टेड फाइलों को डिक्रिप्ट कर देगा।

हम आपको क्या गारंटी देते हैं?

आप अपने पीसी से अपनी एक एन्क्रिप्टेड फाइल भेज सकते हैं और हम इसे मुफ्त में डिक्रिप्ट करते हैं।

लेकिन हम केवल 1 फाइल को फ्री में डिक्रिप्ट कर सकते हैं। फ़ाइल में मूल्यवान जानकारी नहीं होनी चाहिए

तृतीय-पक्ष डिक्रिप्ट टूल का उपयोग करने का प्रयास न करें क्योंकि यह आपकी फ़ाइलों को नष्ट कर देगा।

छूट ५०% उपलब्ध है यदि आप हमसे पहले ७२ घंटे संपर्क करते हैं।

इस सॉफ़्टवेयर को प्राप्त करने के लिए आपको हमारे ई-मेल पर लिखना होगा:

helpshadow@india.com

हमसे संपर्क करने के लिए ई-मेल पता सुरक्षित रखें:

helpshadow@firemail.cc

आपकी व्यक्तिगत आईडी:

[यादृच्छिक वर्ण]'

खतरे के लेखक अपने रैंसमवेयर अभियान के लिए 'helpshadow@india.com' और 'helpshadow@firemail.cc' ईमेल खातों का उपयोग करना जारी रखते हैं। STOP Ransomware टीम पर भरोसा न करें और ऊपर बताए गए नकली 50% छूट का उपयोग करने से बचें। यहां जिन खतरनाक अभिनेताओं की चर्चा की गई है, वे अपनी उदारता के लिए नहीं जाने जाते हैं। पीसी उपयोगकर्ताओं को एक विश्वसनीय एंटी-मैलवेयर उपकरण का उपयोग करके '.djvu फ़ाइल एक्सटेंशन' रैंसमवेयर को हटा देना चाहिए। अपने डेटा को पुनर्प्राप्त करने के लिए बैकअप छवियों और बैकअप सेवाओं का उपयोग करना सबसे अच्छा है।

अपडेट ११ जनवरी २०१९ — '.tfude फाइल एक्सटेंशन' रैंसमवेयर

'.tfude फाइल एक्सटेंशन' रैंसमवेयर STOP रैंसमवेयर का एक संस्करण है जो 11 जनवरी, 2019 को सामने आया। खतरे को एक ऐसे संस्करण के रूप में वर्गीकृत किया गया है जो मूल साइबर-खतरे की तुलना में न्यूनतम संशोधनों को प्रदर्शित करता है। '.tfude फ़ाइल एक्सटेंशन' रैंसमवेयर का नाम इसके दूषित कोड में एकमात्र उल्लेखनीय परिवर्तन के नाम पर रखा गया है। ट्रोजन को एन्क्रिप्टेड डेटा में '.tfude' फ़ाइल एक्सटेंशन संलग्न करने के लिए कॉन्फ़िगर किया गया है। '.tfude फ़ाइल एक्सटेंशन' रैंसमवेयर मानक एन्क्रिप्शन तकनीकों का उपयोग करना जारी रखता है और कमांड सर्वर से सुरक्षित कनेक्शन करता है जो सुरक्षा विशेषज्ञों को समझौता किए गए उपयोगकर्ताओं को मुफ्त डिक्रिप्शन की पेशकश करने से रोकता है।

हाथ में क्रिप्टो-खतरा एन्क्रिप्शन तकनीकों का उपयोग करता है जो सरकारी एजेंसियां और Google इंक जैसी कंपनियां डेटा ट्रांसमिशन को सुरक्षित करने के लिए नियोजित करती हैं। एन्क्रिप्टेड फाइलें विंडोज एक्सप्लोरर में सामान्य सफेद आइकन के रूप में प्रदर्शित होती हैं, और उपयोगकर्ता द्वारा इंस्टॉल किए गए प्रोग्राम कार्यात्मक रहते हैं। हालाँकि, कुछ डेटाबेस प्रबंधक ठीक से काम नहीं कर सकते हैं क्योंकि खतरा लोकप्रिय डेटाबेस स्वरूपों को एन्कोड करता है। उदाहरण के लिए, 'हाल की बिक्री.pdb' का नाम बदलकर 'हाल की बिक्री.pdb.tfude' कर दिया गया है। फिरौती नोट '_openme.txt' फ़ाइल से नोटपैड में लोड किया गया है, जो डेस्कटॉप पर पाया जा सकता है। '.tfude फ़ाइल एक्सटेंशन' रैंसमवेयर मूल ट्रोजन के समान संदेश प्रदान करता है, लेकिन इस बार धमकी देने वाले अभिनेता उपयोगकर्ताओं तक पहुंचने के लिए 'pdfhelp@firemail.cc' ईमेल खाते का उपयोग कर रहे हैं। उपयोगकर्ताओं के लिए कोई मुफ्त डिक्रिप्टर उपलब्ध नहीं है, और आपको पुनर्प्राप्त करने के लिए डेटा बैकअप का उपयोग करने की आवश्यकता होगी। आपको एक प्रतिष्ठित एंटी-मैलवेयर उपकरण के साथ एक संपूर्ण सिस्टम स्कैन चलाकर संक्रमित उपकरणों को साफ करने की आवश्यकता होगी।

23 जनवरी, 2019 को अपडेट करें - 'pausa@bitmessage.ch' रैंसमवेयर

'pausa@bitmessage.ch' रैंसमवेयर एक फाइल एनकोडर मैलवेयर है जो STOP रैनसमवेयर बिल्डर के साथ निर्मित होता है। 'pausa@bitmessage.ch' रैंसमवेयर पीसी उपयोगकर्ताओं के लिए मई 2018 के पहले सप्ताह में स्पैम ईमेल के माध्यम से जारी किया गया था। 'pausa@bitmessage.ch' रैंसमवेयर को एक सामान्य एन्क्रिप्शन ट्रोजन के रूप में माना जाता है जो संक्रमित कंप्यूटरों पर डेटा को ओवरराइट करता है और वॉल्यूम को हटाता है। वसूली में बाधा डालने के लिए स्नैपशॉट। 'pausa@bitmessage.ch' रैंसमवेयर को उसी एन्क्रिप्शन तकनीकों का उपयोग करने के लिए जाना जाता है, जैसे कि कुछ नाम रखने के लिए Cerber और धर्मा जैसे अन्य सफल रैंसमवेयर। 'pausa@bitmessage.ch' Ransomware को AppData निर्देशिका के तहत Temp फ़ोल्डर से चलाने के लिए प्रोग्राम किया गया है और दस्तावेज़ों, वीडियो, संगीत, डेटाबेस और ईबुक के लिए एक सुरक्षित AES-256 सिफर लागू किया गया है। एन्कोडेड डेटा '.PAUSA' एक्सटेंशन प्राप्त करता है और 'Hartmann-Save me.mp3' जैसी किसी चीज़ का नाम बदलकर 'Hartmann-Save me.mp3.pausa' कर दिया जाता है। फिरौती की सूचना को उपयोगकर्ता के डेस्कटॉप पर '!!RESTORE!!!.txt' के रूप में सहेजा जाता है और पढ़ता है:

'आपकी सभी महत्वपूर्ण फाइलें इस पीसी पर एन्क्रिप्ट की गई थीं।

.PAUSA एक्सटेंशन वाली सभी फाइलें एन्क्रिप्टेड हैं।

इस कंप्यूटर के लिए उत्पन्न अद्वितीय निजी कुंजी RSA-1024 का उपयोग करके एन्क्रिप्शन का उत्पादन किया गया था।

अपनी फ़ाइलों को डिक्रिप्ट करने के लिए, आपको निजी कुंजी + डिक्रिप्ट सॉफ़्टवेयर प्राप्त करने की आवश्यकता है।

निजी कुंजी और डिक्रिप्ट सॉफ़्टवेयर को पुनः प्राप्त करने के लिए, आपको ईमेल pausa@bitmessage.ch द्वारा हमसे संपर्क करने की आवश्यकता है, हमें अपनी !!!RESTORE!!!.txt फ़ाइल ईमेल भेजें और आगे के निर्देशों की प्रतीक्षा करें।

आपको यह सुनिश्चित करने के लिए, कि हम आपकी फ़ाइलों को डिक्रिप्ट कर सकते हैं - आप हमें 1-3 कोई भी बहुत बड़ी एन्क्रिप्टेड फ़ाइलें नहीं भेज सकते हैं और हम आपको इसे मूल रूप में मुफ़्त में वापस भेज देंगे।

डिक्रिप्शन के लिए कीमत $600 यदि आप हमसे पहले 72 घंटे संपर्क करते हैं।

आपकी व्यक्तिगत आईडी:

[यादृच्छिक वर्ण]

हमसे संपर्क करने के लिए ईमेल पता:

pausa@bitmessage.ch

हमसे संपर्क करने के लिए ई-मेल पता सुरक्षित रखें:

pausa@india.com'

हम अनुशंसा करते हैं कि आप 'pausa@bitmessage.ch' और 'pausa@india.com' ईमेल खातों के माध्यम से धमकी देने वालों के साथ बातचीत से बचें। एक प्रतिष्ठित एंटी-मैलवेयर टूल की मदद से डेटा बैकअप को बूट करना और अपने सिस्टम को साफ करना अधिक सुरक्षित है। यहां तक कि अगर आप $ 600 की बेतुकी फिरौती का भुगतान करते हैं, तो इस बात की कोई गारंटी नहीं है कि आपको डिक्रिप्टर प्राप्त होगा। पीसी उपयोगकर्ताओं को महीने में कम से कम दो बार डेटा बैकअप बनाने और स्पैम संदेशों को अनदेखा करने के लिए प्रोत्साहित किया जाता है जिससे सुरक्षा समझौता हो सकता है। AV कंपनियां 'pausa@bitmessage.ch' रैंसमवेयर के लिए डिटेक्शन नियमों का समर्थन करती हैं, लेकिन लेखन के समय कोई मुफ्त डिक्रिप्टर उपलब्ध नहीं है।

23 जनवरी, 2019 को अपडेट करें - 'waiting@bitmessage.ch' रैंसमवेयर

'waiting@bitmessage.ch' रैंसमवेयर एक एन्क्रिप्शन ट्रोजन है जो STOP रैनसमवेयर पर आधारित है। 18 अप्रैल, 2018 को समझौता किए गए उपयोगकर्ताओं द्वारा 'waiting@bitmessage.ch' रैनसमवेयर की रिपोर्ट की गई थी और यह दूषित Microsoft Word दस्तावेज़ों के माध्यम से कंप्यूटर पर आक्रमण करता प्रतीत होता है। 'waiting@bitmessage.ch' रैंसमवेयर को संक्रमित कंप्यूटर पर फोटो, ऑडियो, वीडियो और टेक्स्ट को एन्क्रिप्ट करने के लिए रिकॉर्ड किया जाता है। दुर्भाग्य से, मैलवेयर लेखकों ने आपके डेटा की सुरक्षा के लिए विंडोज़ द्वारा बनाए गए वॉल्यूम स्नैपशॉट को हटाने के लिए एक कमांड जोड़ा। ट्रोजन लक्षित डेटा को उन फाइलों के साथ अधिलेखित कर देता है जिनमें '.WAITING' एक्सटेंशन होता है और जिसे आपके सिस्टम पर सॉफ़्टवेयर के साथ खोला नहीं जा सकता है। उदाहरण के लिए, 'Hartmann-Like a River.mp3' का नाम बदलकर 'Hartmann-Like a River.mp3.waiting' कर दिया गया है और आपके डेस्कटॉप पर एक फिरौती संदेश गिरा दिया गया है। 'waiting@bitmessage.ch' रैंसमवेयर डेस्कटॉप पर '!!!INFO_RESTORE!!!.txt' लिखता है और निम्न टेक्स्ट दिखाता है:

'आपकी सभी महत्वपूर्ण फाइलें इस पीसी पर एन्क्रिप्ट की गई थीं।

.WAITING एक्सटेंशन वाली सभी फाइलें एन्क्रिप्ट की गई हैं।

इस कंप्यूटर के लिए उत्पन्न अद्वितीय निजी कुंजी RSA-1024 का उपयोग करके एन्क्रिप्शन का उत्पादन किया गया था।

अपनी फ़ाइलों को डिक्रिप्ट करने के लिए, आपको निजी कुंजी + डिक्रिप्ट सॉफ़्टवेयर प्राप्त करने की आवश्यकता है।

निजी कुंजी को पुनः प्राप्त करने और सॉफ़्टवेयर को डिक्रिप्ट करने के लिए, आपको ईमेल द्वारा हमसे संपर्क करने की आवश्यकता है wait@bitmessage.ch हमें अपनी !!!INFO_RESTORE!!!.txt फ़ाइल एक ईमेल भेजें और आगे के निर्देशों की प्रतीक्षा करें।

आपको यह सुनिश्चित करने के लिए, कि हम आपकी फ़ाइलों को डिक्रिप्ट कर सकते हैं - आप हमें 1-3 कोई भी बहुत बड़ी एन्क्रिप्टेड फ़ाइलें नहीं भेज सकते हैं और हम आपको इसे मूल रूप में मुफ़्त में वापस भेज देंगे।

डिक्रिप्शन के लिए कीमत $600 यदि आप हमसे पहले 72 घंटे संपर्क करते हैं।

आपकी व्यक्तिगत आईडी:

[यादृच्छिक वर्ण]

हमसे संपर्क करने के लिए ईमेल पता:

Waiting@bitmessage.ch

हमसे संपर्क करने के लिए ईमेल पता आरक्षित करें:

Waiting@india.com'

मैलवेयर तृतीय-पक्ष बैकअप टूल में हस्तक्षेप नहीं करता है, और आपको डेटा बैकअप बूट करने में सक्षम होना चाहिए। 'waiting@bitmessage.ch' और 'waiting@india.com' ईमेल पतों के माध्यम से धमकी देने वाले अभिनेताओं के साथ बातचीत से बचने की सिफारिश की जाती है। यदि आप नेटवर्क ट्रांसमिटेड साइबर खतरों और 'waiting@bitmessage.ch' रैंसमवेयर जैसे अधिकांश रैंसमवेयर वेरिएंट के खिलाफ अपने डेटा बैकअप की रक्षा करना चाहते हैं, तो आपको फ़ाइल होस्टिंग सेवाओं की खोज में रुचि हो सकती है।

अद्यतन नवंबर 25 वें, 2019 - .zobm और .rote एक्सटेंशन

सुरक्षा शोधकर्ताओं को 24 नवंबर और 25 नवंबर, 2019 को STOP रैनसमवेयर के कुछ नए वेरिएंट मिले। रैंसमवेयर वेरिएंट ने एन्क्रिप्टेड फ़ाइलों को .zobm और .rote एक्सटेंशन के साथ जोड़ा, लेकिन एक समान फिरौती नोट था, जिसका नाम _readme.txt था। जिन ईमेल के माध्यम से धमकी देने वालों तक पहुंचा जा सकता था, वे भी वही थे - datarestorehelp@firemail.cc और datahelp@iran.ir।

ध्यान!

चिंता न करें, आप अपनी सभी फ़ाइलें वापस कर सकते हैं!

आपकी सभी फाइलें जैसे फोटो, डेटाबेस, दस्तावेज और अन्य महत्वपूर्ण मजबूत एन्क्रिप्शन और अद्वितीय कुंजी के साथ एन्क्रिप्टेड हैं।

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका डिक्रिप्ट टूल और आपके लिए अद्वितीय कुंजी खरीदना है।

यह सॉफ्टवेयर आपकी सभी एन्क्रिप्टेड फाइलों को डिक्रिप्ट कर देगा।

आपके पास क्या गारंटी है?

आप अपने पीसी से अपनी एक एन्क्रिप्टेड फाइल भेज सकते हैं और हम इसे मुफ्त में डिक्रिप्ट करते हैं।

लेकिन हम केवल 1 फाइल को फ्री में डिक्रिप्ट कर सकते हैं। फ़ाइल में मूल्यवान जानकारी नहीं होनी चाहिए।

आप वीडियो अवलोकन डिक्रिप्ट टूल प्राप्त कर सकते हैं और देख सकते हैं:

https://we.tl/t-4NWUGZxdHc

निजी कुंजी और डिक्रिप्ट सॉफ़्टवेयर की कीमत $980 है।

छूट ५०% उपलब्ध है यदि आप पहले ७२ घंटों में हमसे संपर्क करते हैं, तो आपके लिए इसकी कीमत $४९० है।

कृपया ध्यान दें कि आप भुगतान के बिना अपना डेटा कभी भी पुनर्स्थापित नहीं करेंगे।

यदि आपको 6 घंटे से अधिक उत्तर नहीं मिलता है, तो अपना ई-मेल "स्पैम" या "जंक" फ़ोल्डर देखें।

इस सॉफ़्टवेयर को प्राप्त करने के लिए आपको हमारे ई-मेल पर लिखना होगा:

datarestorehelp@firemail.cc

हमसे संपर्क करने के लिए ई-मेल पता सुरक्षित रखें:

datahelp@iran.ir

आपकी व्यक्तिगत आईडी:

[यादृच्छिक वर्ण]

2019 और उसके बाद में Ransomware रोकें

बाद में 2019 में, STOP रैंसमवेयर का अभी भी उपयोग किया जा रहा था और नए अटैक वैक्टर का परीक्षण किया जा रहा था। STOP रैंसमवेयर अन्य प्रकार के मैलवेयर वाले बंडलों में दिखाई देने लगे, मुख्य रूप से एडवेयर, जिन्हें आप गेम और सॉफ़्टवेयर के लिए क्रैक किए गए निष्पादन योग्य होस्ट करने का दावा करने वाली वेबसाइटों पर पा सकते हैं। इस तरह, रैंसमवेयर के कई नए शिकार आशावादी सॉफ्टवेयर समुद्री डाकू बन गए, जो देख रहे थे कि उन्हें जितना सौदा हुआ है, उससे अधिक मिला है।

इस बात के भी प्रमाण मिले हैं कि STOP रैंसमवेयर पासवर्ड-चोरी करने वाले ट्रोजन स्थापित कर रहा है जो विभिन्न लॉगिन क्रेडेंशियल्स को परिमार्जन करने में सक्षम हैं।

रैंसमवेयर ने अपने द्वारा उपयोग किए जाने वाले एन्क्रिप्टेड फ़ाइल एक्सटेंशन की लंबी सूची का भी विस्तार किया। STOP रैंसमवेयर द्वारा एन्क्रिप्ट की गई फ़ाइलों को अब .rumba और .tro एक्सटेंशन प्राप्त हुए हैं। अब तक, थोड़ा और बदल गया है - फिरौती नोट अभी भी "_openme.txt" नाम की एक फ़ाइल में पाया गया था, लेकिन फिरौती की राशि को $980 तक बढ़ा दिया गया था, यदि पीड़ित संक्रमण के बाद पहले 72 घंटों के भीतर भुगतान करता है, तो उसे घटाकर $490 कर दिया गया है। .

24 मार्च, 2020 को अपडेट करें - नए वेरिएंटari

STOP रैनसमवेयर के पीछे के खतरे वाले अभिनेता 2020 की तरह अथक परिश्रम कर रहे हैं, जैसा कि उन्होंने 2019 में किया था, नए वेरिएंट पीड़ितों की फाइलों को एन्क्रिप्ट करने और उन्हें कई नए एक्सटेंशन के साथ जोड़ने के साथ। STOP रैनसमवेयर के कुछ नए एक्सटेंशन में .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd, और .foop शामिल हैं।

फिरौती के नोट के नमूने में .lokd वैरिएंट के साथ निम्न टेक्स्ट था:

ध्यान!

चिंता न करें, आप अपनी सभी फ़ाइलें वापस कर सकते हैं!

आपकी सभी फाइलें जैसे फोटो, डेटाबेस, दस्तावेज, और अन्य महत्वपूर्ण मजबूत एन्क्रिप्शन और अद्वितीय कुंजी के साथ एन्क्रिप्टेड हैं।

फ़ाइलों को पुनर्प्राप्त करने का एकमात्र तरीका डिक्रिप्ट टूल और आपके लिए अद्वितीय कुंजी खरीदना है।

यह सॉफ्टवेयर आपकी सभी एन्क्रिप्टेड फाइलों को डिक्रिप्ट कर देगा।

आपके पास क्या गारंटी है?

आप अपने पीसी से अपनी एक एन्क्रिप्टेड फाइल भेज सकते हैं और हम इसे मुफ्त में डिक्रिप्ट करते हैं।

लेकिन हम केवल 1 फाइल को फ्री में डिक्रिप्ट कर सकते हैं। फ़ाइल में मूल्यवान जानकारी नहीं होनी चाहिए।

आप वीडियो अवलोकन डिक्रिप्ट टूल प्राप्त कर सकते हैं और देख सकते हैं:

https://we.tl/t7m8Wr997Sf

निजी कुंजी और डिक्रिप्ट सॉफ़्टवेयर की कीमत $980 है।

छूट ५०% उपलब्ध है यदि आप पहले ७२ घंटों में हमसे संपर्क करते हैं, तो आपके लिए इसकी कीमत $४९० है।

कृपया ध्यान दें कि आप भुगतान के बिना अपना डेटा कभी भी पुनर्स्थापित नहीं करेंगे।

यदि आपको 6 घंटे से अधिक उत्तर नहीं मिलता है तो अपना ई-मेल ''स्पैम'' या ''जंक'' फोल्डर देखें।

इस सॉफ़्टवेयर को प्राप्त करने के लिए आपको हमारे ई-मेल पर लिखना होगा:

helpdatarestore@firemail.cc

हमसे संपर्क करने के लिए ई-मेल पता सुरक्षित रखें:

helpmanager@mail.ch

आपकी व्यक्तिगत आईडी:

[यादृच्छिक वर्ण]

अन्य ईमेल जो धमकी देने वाले अभिनेता इन नए वेरिएंट के साथ उपयोग कर रहे हैं उनमें helpmanager@iran.ir और helpmanager@firemail.cc शामिल हैं।

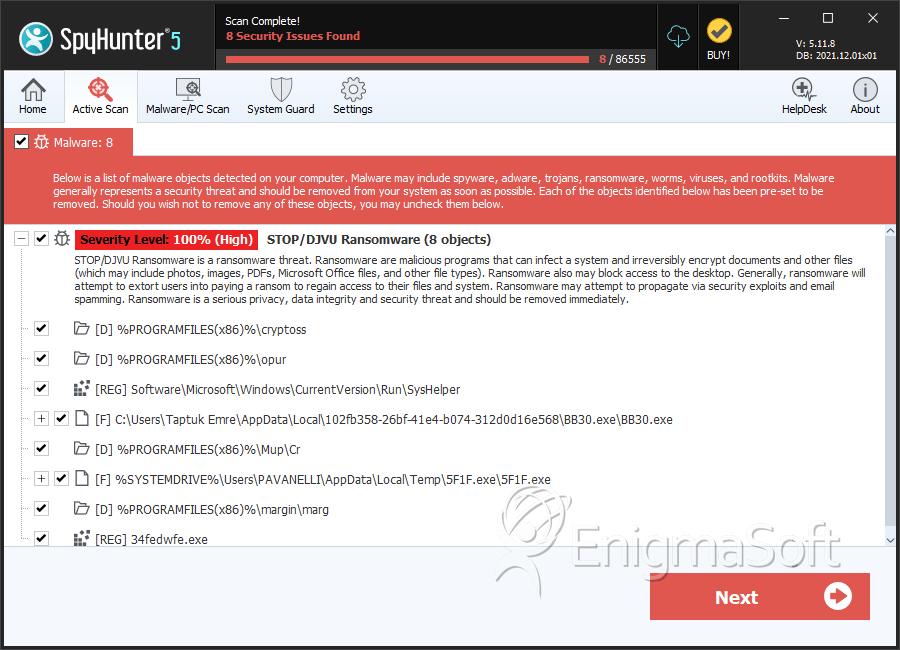

SpyHunter बंद करो रैंसमवेयर . का पता लगाता है और हटाता है

बंद करो रैंसमवेयर स्क्रीनशॉट

फ़ाइल सिस्टम विवरण

| # | फ़ाइल का नाम | MD5 |

जांच

जांच: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,207 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

रजिस्ट्री विवरण

निर्देशिका

बंद करो रैंसमवेयर निम्नलिखित निर्देशिका या निर्देशिका बना सकता है:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |

विश्लेषण रिपोर्ट

सामान्य जानकारी

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

फाइल का आकार:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

फाइल का आकार:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

फाइल का आकार:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

फाइल का आकार:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| नाम | मूल्य |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|