ARRESTA ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Popularity Rank: | 3,003 |

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 363,455 |

| Visto per la prima volta: | November 29, 2018 |

| Ultima visualizzazione: | January 28, 2026 |

| Sistemi operativi interessati: | Windows |

I ricercatori sulla sicurezza del PC hanno ricevuto segnalazioni di attacchi ransomware che coinvolgono una minaccia nota come STOP Ransomware il 21 febbraio 2018. STOP Ransomware si basa su una piattaforma ransomware open source ed esegue una versione tipica di un attacco ransomware di crittografia. STOP Ransomware viene distribuito utilizzando messaggi di posta elettronica di spam contenenti allegati di file danneggiati. Questi file allegati assumono la forma di file DOCX con script macro incorporati che scaricano e installano STOP Ransomware sul computer della vittima. Imparare a riconoscere le e-mail di phishing ed evitare di scaricare file allegati non richiesti ricevuti è uno dei modi per evitare questi attacchi.

Sommario

Come riconoscere un’infezione da ransomware ARRESTO

Una volta installato STOP Ransomware sul computer della vittima, STOP Ransomware cercherà nelle unità della vittima un'ampia varietà di tipi di file, generalmente alla ricerca di file generati dall'utente come immagini, file multimediali e numerosi altri tipi di documenti. Anche STOP Ransomware sembra essere progettato per colpire i server Web poiché cerca file di database e tipi di file simili solitamente contenuti in queste macchine in modo esplicito. I tipi di file che STOP Ransomware cercherà e prenderà di mira nel suo attacco includono:

.3dm, .3g2, .3gp, .7zip, .aaf, .accdb, .aep, .aepx, .aet, .ai, .aif, .as, .as3, .asf, .asp, .asx, .avi , .bmp, .c, .class, .cpp, .cs, .csv, .dat, .db, .dbf, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, . dwg, .dxf, .efx, .eps, .fla, .flv, .gif, .h, .idml, .iff, .indb, .indd, .indl, .indt, .inx, .jar, .java, .jpeg, .jpg, .js, .m3u, .m3u8, .m4u, .max, .mdb, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .msg , .pdb, .pdf, .php, .plb, .pmd, .png, .pot, .potm, .potx, .ppam, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, . pptx, .prel, .prproj, .ps, .psd, .py, .ra, .rar, .raw, .rb, .rtf, .sdf, .sdf, .ses, .sldm, .sldx, .sql, .svg, .swf, .tif, .txt, .vcf, .vob, .wav, .wma, .wmv, .wpd, .wps, .xla, .xlam, .xll, .xlm, .xls, .xlsb , .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xqx, .zip.

Questa settimana in Malware Ep 10: STOP e Zorab Ransomware sfrutta le vittime con Decryptor falso

STOP Ransomware utilizza un potente algoritmo di crittografia per rendere inaccessibile ogni file della vittima. L'attacco STOP Ransomware aggiungerà l'estensione del file ".SUSPENDED" ai file che crittografa, come un modo per contrassegnare i file interessati.

La nota di riscatto di STOP Ransomware

Lo STOP Ransomware richiede il pagamento di un riscatto consegnando una richiesta di riscatto al computer della vittima. Questa richiesta di riscatto viene visualizzata in un file di testo rilasciato sul desktop della vittima. Il file, denominato '!!! YourDataRestore !!!.txt,' contiene il messaggio:

'Tutti i tuoi file importanti sono stati crittografati su questo PC.

Tutti i file con estensione .STOP sono crittografati. La crittografia è stata prodotta utilizzando la chiave privata univoca RSA-1024 generata per questo computer.

Per decifrare i tuoi file, devi ottenere la chiave privata + il software di decrittografia.

Per recuperare la chiave privata e decifrare il software, è necessario contattarci via e-mail stopfilesrestore@bitmessage.ch inviarci un'e-mail il tuo file !!!YourDataRestore!!!.txt e attendere ulteriori istruzioni.

Per essere sicuro, che possiamo decifrare i tuoi file - puoi inviarci un 1-3 qualsiasi cifrato non molto grande e rispedirlo in una forma originale GRATUITAMENTE.

Prezzo per la decrittazione $ 600 se ci contatti nelle prime 72 ore.

Il tuo ID personale:

[CARATTERI CASUALI]

Indirizzo e-mail per contattarci:

stopfilesrestoret@bitmessage.ch

Riserva indirizzo email per contattarci:

stopfilesrestore@india.com'

Le persone responsabili di STOP Ransomware richiedono un pagamento di un riscatto di 600 USD da pagare utilizzando Bitcoin a un indirizzo di portafoglio Bitcoin specifico ed entro 72 ore. Tuttavia, contattare queste persone o pagare il riscatto STOP Ransomware potrebbe non essere la soluzione migliore.

Protezione dei dati da STOP Ransomware e altri Trojan ransomware

La migliore protezione contro STOP Ransomware e altri trojan ransomware è disporre di backup dei file. Gli utenti di computer che dispongono di copie di backup dei propri file possono recuperare facilmente questi file dopo un attacco senza dover ricorrere al pagamento del riscatto. Un programma di sicurezza consigliato può anche impedire l'installazione di STOP Ransomware in primo luogo.

Aggiornamento del 6 dicembre 2018 — Ransomware “helpshadow@india.com”

Il ransomware "helpshadow@india.com" è classificato come un aggiornamento relativamente piccolo del codice che porta il marchio STOP Ransomware. Gli autori della minaccia non sembrano aver dedicato abbastanza tempo per perfezionare la nuova variante poiché ha ottenuto un basso rapporto di infezione. Il ransomware "helpshadow@india.com" è stato rilevato rapidamente dai fornitori di antivirus e sono stati emessi avvisi tramite le principali piattaforme social e rapporti sulla sicurezza informatica. Sfortunatamente, non è ancora possibile la decrittazione gratuita. Gli utenti vengono in genere compromessi tramite un documento danneggiato ricevuto via e-mail. È noto che la minaccia cancella le istantanee del Volume Shadow create da Windows e collega l'estensione ".shadow" agli oggetti cifrati. Ad esempio, "C12-H22-O11.pptx" viene rinominato in "C12-H22-O11.pptx.shadow" e sul desktop viene visualizzata una richiesta di riscatto denominata "!readme.txt". È probabile che il ransomware 'helpshadow@india.com' mostri il seguente messaggio agli utenti infetti:

"TUTTI I TUOI FILE SONO CRIPTATI"

Non preoccuparti, puoi restituire tutti i tuoi file!

Tutti i tuoi file documenti, foto, database e altri importanti sono crittografati con la crittografia più forte e la chiave univoca.

L'unico metodo per recuperare i file è acquistare uno strumento di decrittografia e una chiave univoca per te.

Questo software decrittograferà tutti i tuoi file crittografati.

Quali garanzie ti diamo?

Puoi inviare uno dei tuoi file crittografati dal tuo PC e noi lo decrittografiamo gratuitamente.

Ma possiamo decifrare solo 1 file gratuitamente. Il file non deve contenere informazioni preziose

Non provare a utilizzare strumenti di decrittografia di terze parti perché distruggeranno i tuoi file.

Sconto del 50% disponibile se ci contatti nelle prime 72 ore.

Per ottenere questo software è necessario scrivere sulla nostra e-mail:

helpshadow@india.com

Riserva indirizzo e-mail per contattarci:

helpshadow@firemail.cc

Il tuo ID personale:

[caratteri casuali]'

Il testo mostrato sopra è utilizzato da varianti rilasciate prima del Ransomware "helpshadow@india.com" e l'unica modifica degna di nota è la nuova configurazione delle email. Il ransomware "helpshadow@india.com" prende il nome da uno dei contatti e-mail e l'altro fa riferimento agli utenti allo stesso nome utente ma su una piattaforma di posta elettronica diversa: "helpshadow@firemail.cc". È probabile che entrambi gli account di posta elettronica vengano chiusi prima che questo articolo ti raggiunga. Le possibilità di catturare chiunque si celi dietro il ransomware helpshadow@india.com non sono grandi considerando che gli operatori di ransomware utilizzano proxy, servizi VPN e la rete TOR per nascondere i propri dispositivi di controllo. Pertanto, gli utenti devono essere proattivi nella difesa dei propri dati. Passo numero uno: installa un programma di backup sul tuo sistema; passaggio numero due: non aprire file da mittenti sconosciuti. Ricordati di esportare i tuoi backup dei dati su una memoria rimovibile o su un servizio di file hosting.

Aggiornamento 13 dicembre 2018 — Ransomware '.djvu File Extension'

Il ransomware ".djvu File Extension" è una nuova variante di STOP Ransomware che è stata segnalata il 12 dicembre 2018. I ricercatori di sicurezza informatica classificano il ransomware ".djvu File Extension" come un piccolo aggiornamento alle versioni precedenti di STOP Ransomware e avvisare che la minaccia è ancora distribuita principalmente tramite e-mail di spam. Gli autori delle minacce hanno utilizzato documenti abilitati per le macro e PDF falsi per indurre gli utenti a installare silenziosamente il loro programma. Gli attacchi con il ransomware ".djvu File Extension" sono quasi gli stessi della prima ondata di infezioni nel febbraio 2018. La minaccia elimina le istantanee e le mappe del Volume Shadow collegate alle unità di memoria prima di crittografare i dati dell'utente. La nuova variante supporta un'estensione di file diversa e la richiesta di riscatto viene leggermente modificata. Come indica il nome, i file ricevono il suffisso ".djvu" e qualcosa come "Jonne-Kaiho.mp3" viene rinominato "Jonne-Kaiho.mp3.djvu". La richiesta di riscatto può essere vista sul desktop come "_openme.txt" e recita:

"TUTTI I TUOI FILE SONO CRIPTATI"

Non preoccuparti, puoi restituire tutti i tuoi file!

Tutti i tuoi file documenti, foto, database e altri importanti sono crittografati con la crittografia più forte e la chiave univoca.

L'unico metodo per recuperare i file è acquistare uno strumento di decrittografia e una chiave univoca per te.

Questo software decrittograferà tutti i tuoi file crittografati.

Quali garanzie ti diamo?

Puoi inviare uno dei tuoi file crittografati dal tuo PC e noi lo decrittografiamo gratuitamente.

Ma possiamo decifrare solo 1 file gratuitamente. Il file non deve contenere informazioni preziose

Non provare a utilizzare strumenti di decrittografia di terze parti perché distruggeranno i tuoi file.

Sconto del 50% disponibile se ci contatti nelle prime 72 ore.

Per ottenere questo software è necessario scrivere sulla nostra e-mail:

helpshadow@india.com

Riserva indirizzo e-mail per contattarci:

helpshadow@firemail.cc

Il tuo ID personale:

[caratteri casuali]'

Gli autori delle minacce continuano a utilizzare gli account di posta elettronica "helpshadow@india.com" e "helpshadow@firemail.cc" per la loro campagna di ransomware. Non fidarti del team STOP Ransomware ed evita di utilizzare il falso sconto del 50% sopra menzionato. Gli attori della minaccia discussi qui non sono noti per la loro clemenza. Gli utenti di PC dovrebbero rimuovere il ransomware ".djvu File Extension" utilizzando uno strumento anti-malware affidabile. È meglio utilizzare immagini di backup e servizi di backup per recuperare i dati.

Aggiornamento 11 gennaio 2019 — Ransomware “.tfude File Extension”

Il ransomware ".tfude File Extension" è una versione di STOP Ransomware pubblicata l'11 gennaio 2019. La minaccia è classificata come una versione che presenta modifiche minime rispetto alla minaccia informatica originale. Il ransomware ".tfude File Extension" prende il nome dall'unico cambiamento notevole nel suo codice danneggiato. Il Trojan è configurato per allegare l'estensione del file '.tfude' ai dati crittografati. Il ransomware ".tfude File Extension" continua a utilizzare tecnologie di crittografia standard e connessioni sicure ai server Command che impediscono agli specialisti della sicurezza di offrire la decrittazione gratuita agli utenti compromessi.

La minaccia crittografica in questione utilizza tecnologie di crittografia utilizzate da agenzie governative e aziende come Google Inc. per proteggere le trasmissioni di dati. I file crittografati vengono visualizzati in Esplora risorse di Windows come icone bianche generiche e i programmi installati dall'utente rimangono funzionanti. Tuttavia, alcuni gestori di database potrebbero non funzionare correttamente poiché la minaccia codifica i formati di database più diffusi. Ad esempio, "Vendite recenti.pdb" viene rinominato in "Vendite recenti.pdb.tfude". La richiesta di riscatto viene caricata nel Blocco note dal file "_openme.txt", che può essere trovato sul desktop. Il ransomware ".tfude File Extension" offre lo stesso messaggio del Trojan originale, ma questa volta gli autori delle minacce utilizzano l'account di posta elettronica "pdfhelp@firemail.cc" per contattare gli utenti. Non è disponibile alcun decryptor gratuito per gli utenti e sarà necessario utilizzare i backup dei dati per il ripristino. Dovrai pulire i dispositivi infetti eseguendo una scansione completa del sistema con uno strumento anti-malware affidabile.

Aggiornamento 23 gennaio 2019 — Ransomware 'pausa@bitmessage.ch'

Il ransomware 'pausa@bitmessage.ch' è un malware di codifica di file prodotto con STOP Ransomware Builder. Il ransomware 'pausa@bitmessage.ch' è stato rilasciato agli utenti di PC tramite e-mail di spam nella prima settimana di maggio 2018. Il ransomware 'pausa@bitmessage.ch' è percepito come un trojan di crittografia generico che sovrascrive i dati sui computer infetti ed elimina il volume istantanee per ostacolare il ripristino. Il Ransomware 'pausa@bitmessage.ch' è noto per utilizzare le stesse tecnologie di crittografia di altri Ransomware di successo come Cerber e Dharma per citarne alcuni. Il ransomware 'pausa@bitmessage.ch' è programmato per essere eseguito dalla cartella Temp nella directory AppData e applicare una cifratura AES-256 sicura a documenti, video, musica, database ed ebook. I dati codificati ricevono l'estensione ".PAUSA" e qualcosa come "Hartmann-Save me.mp3" viene rinominato "Hartmann-Save me.mp3.pausa". La notifica di riscatto viene salvata come '!!RESTORE!!!.txt' sul desktop dell'utente e legge:

'Tutti i tuoi file importanti sono stati crittografati su questo PC.

Tutti i file con estensione .PAUSA sono crittografati.

La crittografia è stata prodotta utilizzando la chiave privata univoca RSA-1024 generata per questo computer.

Per decifrare i tuoi file, devi ottenere la chiave privata + il software di decrittografia.

Per recuperare la chiave privata e decifrare il software, è necessario contattarci via e-mail pausa@bitmessage.ch inviarci un'e-mail il tuo file !!!RESTORE!!!.txt e attendere ulteriori istruzioni.

Per essere sicuro, che possiamo decifrare i tuoi file - puoi inviarci 1-3 file crittografati non molto grandi e te lo rispediremo in una forma originale GRATUITAMENTE.

Prezzo per la decrittazione $ 600 se ci contatti nelle prime 72 ore.

Il tuo ID personale:

[caratteri casuali]

Indirizzo e-mail per contattarci:

pausa@bitmessage.ch

Riserva indirizzo e-mail per contattarci:

pausa@india.com'

Ti consigliamo di evitare trattative con gli autori delle minacce tramite gli account di posta elettronica "pausa@bitmessage.ch" e "pausa@india.com". È più sicuro avviare i backup dei dati e pulire il sistema con l'aiuto di uno strumento anti-malware affidabile. Anche se paghi l'assurdo riscatto di $ 600, non c'è alcuna garanzia che riceverai un decryptor. Gli utenti di PC sono incoraggiati a eseguire backup dei dati almeno due volte al mese ea ignorare i messaggi di spam che potrebbero compromettere la sicurezza. Le aziende AV supportano le regole di rilevamento per il Ransomware 'pausa@bitmessage.ch', ma al momento della scrittura non è disponibile alcun decryptor gratuito.

Aggiornamento 23 gennaio 2019 — Ransomware 'waiting@bitmessage.ch'

Il ransomware 'waiting@bitmessage.ch' è un trojan crittografico basato su STOP Ransomware. Il ransomware "waiting@bitmessage.ch" è stato segnalato da utenti compromessi il 18 aprile 2018 e sembra invadere i computer tramite documenti Microsoft Word danneggiati. Il Ransomware 'waiting@bitmessage.ch' viene registrato per crittografare foto, audio, video e testo sui computer infetti. Sfortunatamente, gli autori del malware hanno aggiunto un comando per eliminare gli snapshot del volume che Windows crea per proteggere i tuoi dati. Il Trojan sovrascrive i dati mirati con file che portano l'estensione '.WAITING' e non possono essere aperti con il software sul tuo sistema. Ad esempio, "Hartmann-Like a River.mp3" viene rinominato in "Hartmann-Like a River.mp3.waiting" e sul desktop viene visualizzato un messaggio di riscatto. Il Ransomware 'waiting@bitmessage.ch' scrive '!!!INFO_RESTORE!!!.txt' sul desktop e mostra il seguente testo:

'Tutti i tuoi file importanti sono stati crittografati su questo PC.

Tutti i file con estensione .WAITING sono crittografati.

La crittografia è stata prodotta utilizzando la chiave privata univoca RSA-1024 generata per questo computer.

Per decifrare i tuoi file, devi ottenere la chiave privata + il software di decrittografia.

Per recuperare la chiave privata e decifrare il software, devi contattarci via email wait@bitmessage.ch inviarci una email il tuo file !!!INFO_RESTORE!!!.txt e attendere ulteriori istruzioni.

Per essere sicuro, che possiamo decifrare i tuoi file - puoi inviarci 1-3 file crittografati non molto grandi e te lo rispediremo in una forma originale GRATUITAMENTE.

Prezzo per la decrittazione $ 600 se ci contatti nelle prime 72 ore.

Il tuo ID personale:

[caratteri casuali]

Indirizzo e-mail per contattarci:

aspettando@bitmessage.ch

Prenota l'indirizzo email per contattarci:

aspettando@india.com'

Il malware non interferisce con gli strumenti di backup di terze parti e dovresti essere in grado di avviare i backup dei dati. Si raccomanda di evitare l'interazione con gli attori della minaccia tramite gli indirizzi e-mail "waiting@bitmessage.ch" e "waiting@india.com". Potresti essere interessato ad esplorare i servizi di file hosting se desideri proteggere i tuoi backup dei dati dalle minacce informatiche trasmesse dalla rete e dalla maggior parte delle varianti di Ransomware come il Ransomware 'waiting@bitmessage.ch'.

Aggiornamento 25 novembre 2019 - .zobm ed estensioni .rote

I ricercatori di sicurezza si sono imbattuti in un paio di nuove varianti di STOP Ransomware il 24 novembre e il 25 novembre 2019. Le varianti del ransomware hanno aggiunto i file crittografati con estensioni .zobm e .rote, ma avevano una richiesta di riscatto identica, denominata _readme.txt. Anche le e-mail attraverso le quali è stato possibile raggiungere gli attori della minaccia erano le stesse: datarestorehelp@firemail.cc e datahelp@iran.ir.

ATTENZIONE!

Non preoccuparti, puoi restituire tutti i tuoi file!

Tutti i tuoi file come foto, database, documenti e altri importanti sono crittografati con la crittografia più forte e una chiave univoca.

L'unico metodo per recuperare i file è acquistare uno strumento di decrittografia e una chiave univoca per te.

Questo software decrittograferà tutti i tuoi file crittografati.

Che garanzie hai?

Puoi inviare uno dei tuoi file crittografati dal tuo PC e noi lo decrittografiamo gratuitamente.

Ma possiamo decifrare solo 1 file gratuitamente. Il file non deve contenere informazioni preziose.

Puoi ottenere e guardare lo strumento di decrittografia della panoramica del video:

https://we.tl/t-4NWUGZxdHc

Il prezzo della chiave privata e del software di decrittografia è di $ 980.

Sconto del 50% disponibile se ci contatti per le prime 72 ore, il prezzo per te è di $ 490.

Tieni presente che non ripristinerai mai i tuoi dati senza pagamento.

Controlla la cartella "Spam" o "Posta indesiderata" della tua e-mail se non ricevi risposta per più di 6 ore.

Per ottenere questo software è necessario scrivere sulla nostra e-mail:

datarestorehelp@firemail.cc

Riserva indirizzo e-mail per contattarci:

datahelp@iran.ir

Il tuo ID personale:

[caratteri casuali]

STOP al ransomware nel 2019 e oltre

Più tardi nel 2019, il ransomware STOP era ancora in uso e venivano testati nuovi vettori di attacco. Il ransomware STOP ha iniziato a comparire in bundle contenenti altre forme di malware, principalmente adware, che puoi trovare su siti Web che affermano di ospitare eseguibili crackati per giochi e software. In questo modo, molte delle nuove vittime del ransomware si sono rivelate essere pirati del software speranzosi che cercavano di ottenere più di quanto si aspettassero.

Ci sono state anche prove che il ransomware STOP sta installando trojan ladri di password che sono in grado di raschiare varie credenziali di accesso.

Il ransomware ha anche ampliato il lungo elenco di estensioni di file crittografati che utilizza. I file crittografati dal ransomware STOP ora hanno ricevuto le estensioni .rumba e .tro. Finora, poco altro è cambiato: la richiesta di riscatto è stata ancora trovata in un file denominato "_openme.txt", ma la somma del riscatto è stata aumentata fino a $ 980, con una riduzione a $ 490 se la vittima paga entro le prime 72 ore dopo l'infezione .

Aggiornamento 24 marzo 2020 – Nuove varianti

Gli attori delle minacce dietro STOP Ransomware hanno lavorato instancabilmente nel 2020 come nel 2019, con nuove varianti che crittografano i file delle vittime e li aggiungono con una varietà di nuove estensioni. Alcune delle nuove estensioni di STOP Ransomware includono .piny, .redl, .rooe, mmnn, .ooss, .rezm, .lokd e .foop.

Un esempio di una richiesta di riscatto fornita con la variante .lokd conteneva il seguente testo:

ATTENZIONE!

Non preoccuparti, puoi restituire tutti i tuoi file!

Tutti i tuoi file come foto, database, documenti e altri importanti sono crittografati con la crittografia più forte e una chiave univoca.

L'unico metodo per recuperare i file è acquistare uno strumento di decrittografia e una chiave univoca per te.

Questo software decrittograferà tutti i tuoi file crittografati.

Che garanzie hai?

Puoi inviare uno dei tuoi file crittografati dal tuo PC e noi lo decrittografiamo gratuitamente.

Ma possiamo decifrare solo 1 file gratuitamente. Il file non deve contenere informazioni preziose.

Puoi ottenere e guardare lo strumento di decrittografia della panoramica del video:

https://we.tl/t7m8Wr997Sf

Il prezzo della chiave privata e del software di decrittografia è di $ 980.

Sconto del 50% disponibile se ci contatti per le prime 72 ore, il prezzo per te è di $ 490.

Tieni presente che non ripristinerai mai i tuoi dati senza pagamento.

Controlla la cartella ''Spam'' o ''Posta indesiderata'' della tua posta se non ricevi risposta per più di 6 ore.

Per ottenere questo software è necessario scrivere sulla nostra e-mail:

helpdatarestore@firemail.cc

Riserva indirizzo e-mail per contattarci:

helpmanager@mail.ch

Il tuo ID personale:

[caratteri casuali]

Altre e-mail che gli autori delle minacce hanno utilizzato con queste nuove varianti includono helpmanager@iran.ir e helpmanager@firemail.cc.

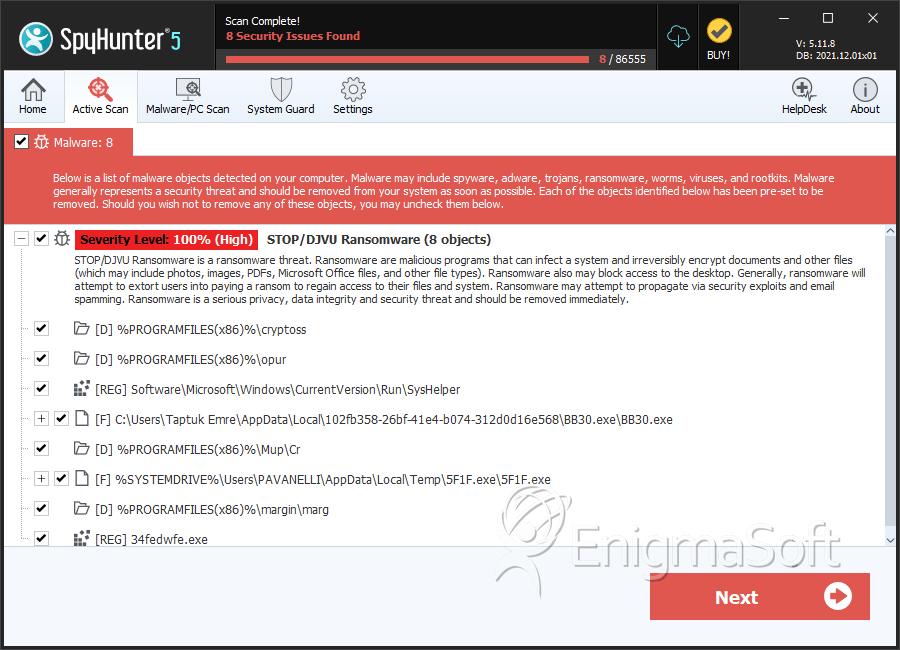

SpyHunter rileva e rimuove ARRESTA ransomware

ARRESTA ransomware screenshot

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,207 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

Dettagli del registro

Directory

ARRESTA ransomware può creare la seguente directory o directory:

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |

Rapporto di analisi

Informazione Generale

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

Dimensione del file:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

Dimensione del file:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

Dimensione del file:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

Dimensione del file:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valore |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|