GandCrab Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Rangering: Rangeringen af en bestemt trussel i EnigmaSofts trusseldatabase.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Rangering: | 5,691 |

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 79,401 |

| Først set: | January 29, 2018 |

| Sidst set: | September 14, 2025 |

| Berørte operativsystemer: | Windows |

GandCrab ransomware er en malware-trussel, der krypterer data på berørte computere og kræver betaling af løsesum til gengæld for et dekrypteringsværktøj. Det kryptovirus dukkede op for første gang i slutningen af januar i år, og siden da har forskere identificeret flere forskellige versioner af GandCrab, blandt hvilke GDCB, GandCrab v2, GandCrab v3, GandCrab v4 og GandCrab v5. Den seneste version blev identificeret for næsten en måned siden i september 2018. Funktionerne og krypteringsmekanismerne for denne ransomware har udviklet sig siden dens første optræden - mens de første tre versioner har brugt RSA- og AES-krypteringsalgoritmer til at låse data på den inficerede enhed, version 4 og derover anvender yderligere og mere sofistikeret chiffer som Salsa20. Malwareforskere mener, at dette hovedsagelig gøres af hastighedsårsager, da Salsa20-chifferet er meget hurtigere. Mønsteret til valg af hvilke filer der skal krypteres har også udviklet sig. Den originale version har kontrolleret for filer til at kryptere mod en bestemt liste over filtypenavne, mens den anden og alle efterfølgende GandCrab-versioner i stedet har en ekskluderingsliste og krypterer alle andre filer, der ikke vises på listen. Mængden af det krævede løsesum er også hævet.

Denne uge i malware, afsnit 21, del 3: GandCrab, REvil, Sodinokibi Ransomware-trusler forbliver ekstremt farlige i 4. kvartal 2020

GandCrab distribueres for det meste via spam-e-mails, udnyttelsessæt, falske opdateringer og krakket legit-software. Et karakteristisk træk ved alle GandCrab-sager er, at denne ransomware tilføjer specifikke udvidelser til de krypterede filer. Afhængigt af hvilken version af malware der har inficeret computeren, kan disse filtypenavne være .gdcb, .krab, .crab, .lock eller en kombination af tilfældige 5 til 10 bogstaver. Den oprindelige version af GandCrab havde en kritisk fejl i koden, der efterlod dekrypteringsnøglen i hukommelsen på den inficerede computer, så et anti-malware firma, der arbejdede sammen med Europol og det rumænske politi, udviklede hurtigt en dekrypteringsanordning og tilbød den gratis download på NoMoreRansom.org. Alligevel har malwareforfatterne næsten umiddelbart derefter frigivet en opdateret version, hvor fejlen er rettet, så dekryptereren ikke fungerer længere for alle efterfølgende versioner. På dette tidspunkt er der ingen gratis dekrypteringsværktøjer til de aktuelt cirkulerende versioner af GandCrab ransomware, så brugerne skal være yderst forsigtige, når de surfer online eller åbner e-mail-beskeder. Det bedste tip mod ransomware er sandsynligvis at holde backup af alle dine værdifulde data på eksterne lagerenheder.

Indholdsfortegnelse

GandCrab første tre versioner Følg en grundlæggende rutine

Så snart GandCrab infiltrerer et system, starter det scanningen og krypteringen af filer, der målretter mod de mest værdifulde data, der er gemt på computeren, og forsøger at dække alle typer indhold som billeder, fotos, videoer, databaser, arkiver, Microsoft Office / Open Office dokumenter, musikfiler osv. Når malware er afsluttet krypteringsprocessen, har brugeren ikke adgang til de krypterede filer, mens følgende løsesumnote vises i en tekstfil med navnet GDCB-DECRYPT.txt:

"= GANDCRAB = -

Opmærksomhed!

Alle dine filer dokumenter, fotos, databaser og andre vigtige filer er krypteret og har filtypenavnet: .GDCB

Den eneste metode til gendannelse af filer er at købe en privat nøgle. Det er på vores server, og kun vi kan gendanne dine filer.

Serveren med din nøgle er i et lukket netværk TOR. Du kan komme dertil på følgende måder:

1. Download Tor-browser - https://www.torproject.org/

2. Installer Tor-browseren

3. Åbn Tor Browser

4. Åbn link i tor browser: http://gdcbghvjyqy7jclk.onion/ [id]

5. Følg instruktionerne på denne side

På vores side vil du se betalingsinstruktioner og få muligheden for at dekryptere 1 fil gratis.

FARLIGT!

Forsøg ikke at ændre filer eller brug din egen private nøgle - dette vil resultere i tab af dine data for evigt! "

Hvis brugeren følger alle de nødvendige trin, lander de på en webside kaldet GandCrab decryptor, hvor de læser, at de bliver nødt til at betale et beløb på 1,54 DASH, svarende til omkring $ 1.200, for et dekrypteringsværktøj. Den tilsvarende DASH-adresse, som løsesummen skal sendes til, gives også. Malware-webstedet giver også muligheden for at uploade en fil til gratis dekryptering for at overbevise brugeren om dens pålidelighed, og derudover får brugeren adgang til en supportchat. For at skræmme ofrene peger malwareejerne også på en bestemt periode, inden for hvilken løsesummen skal betales, og truer med at ødelægge filerne efter udløbet af denne periode eller hæve beløbet på det anmodede løsesum. Betalingen i DASH er kun acceptabel for den første og den anden version af malware.

Malwareforskere anbefaler aldrig at overholde reglerne for cyberkriminelle, da der er alternative måder at gendanne dine data på. GandCrab ransomware kan fjernes af professionelle værktøjer til fjernelse, mens eksperterne ikke anbefaler at prøve at rense din pc alene, medmindre du er en ekspertbruger. Sofistikerede trusler om ransomware af denne type har evnen til at skjule deres operationer og filer som legitime processer, hvilket betyder, at du let kan afslutte en vigtig systemfil, mens du prøver at fjerne et ondsindet objekt, hvilket igen kan føre til uoprettelig skade på din computer .

Den tredje version, kendt som GandCrab v3, dukkede op i slutningen af april med mere kraftfulde krypteringsmetoder og specifikt målrettet mod brugere i tidligere Sovjetunionen som Ukraine, Kasakhstan, Hviderusland og Rusland. Ud over RSA - 2048-krypteringsalgoritmen, der er kendt fra de tidligere versioner, gengiver GandCrab v3 også AES -256 (CBC-tilstand) kryptering for at låse personlige filer og andre data. De krypterede filer får .CRAB-udvidelsen, mens den viste løsesumnote ser ret velkendt ud. I modsætning til version 1 og 2 accepterer denne imidlertid ikke betaling i DASH, men beder offeret om at betale løsesumbeløbet i Bitcoin i stedet. Denne version har også evnen til at ændre brugerens tapet til en løsesum, hvorved skrivebordet konstant skifter mellem tapet og løsepenge for at skræmme offeret yderligere. En anden ny funktion er en RunOnce autorun-registreringsnøgle:

HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ whtsxydcvmtC: \ Documents and Settings \ Administrator \ Application Data \ Microsoft \ yrtbsc.exe

Efterfølgende GandCrab-versioner kommer med nye avancerede funktioner

GandCrab v4

I juli i år har GandCrab v4 fulgt sine forløbere. Det udnytter også AES-256 (CBC Mode) og RSA - 2048 krypteringsalgoritmer, selvom denne version af ransomware tilføjer .KRAB-udvidelsen til de krypterede filer. Denne avancerede trussel bruger også en hurtig og effektiv kryptografisk algoritme kaldet Tiny Encryption Algorithm (TEA) for at undgå detektion fra antivirusprogrammer.

Version 4 introducerer også en ny krypteringsalgoritme. GandCrab v4 genererer to RSA-nøgler, der bruges til kryptering af hver fil - en offentlig og en privat nøgle. Under krypteringsproceduren krypterer malware hver fil med specifikt genereret tilfældig Salsa20-nøgle og en tilfældig initialiseringsvektor (IV), som derefter krypteres med den offentlige RSA-nøgle, der blev genereret i starten. Den private RSA-nøgle forbliver i registreringsdatabasen og er selv krypteret med en anden Salsa20-nøgle og en IV, som igen er krypteret med en offentlig RSA-nøgle, der er indlejret i malware. Efter krypteringsprocessen er afsluttet, et nyt 8-byte felt med filnøglen, og IV føjes til indholdet af den berørte fil, hvilket øger dens størrelse. Denne sofistikerede metode til kryptering gør GandCrab v4 meget kraftig, da filerne ikke kan dekrypteres uden den private nøgle, der svarer til den indlejrede offentlige nøgle. En yderligere komplikation kommer også af det faktum, at ransomware sletter al skyggevolumen på den inficerede computer, så filer ikke kan gendannes gennem denne mekanisme. Endelig sletter GandCrab sig også fra maskinen. Denne gang er løsesumnoten indeholdt i to forskellige filer, der hedder KRAB - DECRYPT.txt og CRAB - DECRYPT.txt.

Derefter har den følgende GandCrab v4.1-version en anden ny funktion - den kan kommunikere med et netværk i stedet for at modtage kommandoer fra en C&C-server. Denne version af ransomware kræver heller ikke en internetforbindelse for at sprede sig, og der har været spekulationer om, at den kan bruge SMB-transportprotokollen til sin distribution, svarende til Petya- og WannaCry-vira, som også brugte SMB-udnyttelsen. Selvom det endnu ikke er tilfældet, advarer eksperter om, at denne kapacitet af GandCrab kan introduceres i nogle af de kommende versioner af malware, hvorfor brugerne skal sørge for, at de har installeret alle tilgængelige programrettelser. Hvad der også er nyt i denne version er, at dekrypteringsnøglerne er placeret på angriberenes server og kun kan fås af cyberkriminelle selv. Flytning, der genereres en ny nøgle specifikt til hver inficeret computer, så dekrypteringsnøglerne ikke kan genbruges. En ny funktion i følgende GandCrab v4.2 er en speciel kode, der er i stand til at detektere virtuelle maskiner, i hvilket tilfælde malware stopper sine operationer.

For GandCrab v4.1 er der udviklet en vaccine-app, der fungerer ved at oprette en speciel fil på det målrettede system, der lurer ransomware, at dataene allerede er krypteret. Vaccine-appen er tilgængelig online, alligevel fungerer den kun til denne specifikke version og de foregående versioner, men ikke til v4.1.2 og de efterfølgende versioner. Malwareskaberne fandt hurtigt en måde at gøre tricket ineffektivt - v4.2.1 har dukket op i begyndelsen af august med en inkorporeret besked til firmaet, der udviklede vaccinen, og et link til en kildekodeudnyttelse, der er designet til at angribe en produkt fra dette firma. Denne kode repræsenterer et Visual Studio-projekt, og det indeholder data på russisk. Version 4.3 optrådte næsten samtidigt til v4.2.1, men havde også flere ændringer. En af ændringerne er, at detektionskoden til virtuelle maskiner er blevet fjernet, da den ikke altid fungerede korrekt.

GandCrab v5

De seneste versioner af GandCrab opstod derefter i september - GandCrab v5, GandCrab v5.0.1, v5.0.2 og v5.0.4. De nye funktioner inkluderer muligheden for at bruge tilfældigt genererede 5 til 10-bogstavs filtypenavne til de krypterede filer i stedet for forudbestemte filer som observeret i de tidligere versioner af ransomware. Version v5.0.2 tilføjer ti tilfældigt valgte bogstaver som filtypenavn til hver krypterede fil, mens den efterfølgende v5.0.4 bruger en tilfældig filtypenavn på 8 tegn. GandCrab v5 har et nyt løsepengeformat, hvorved filnavnet ser sådan ud: [randomly_generated_extension] - DECRYPT.html. I modsætning til nogle af de ældre versioner forklarer HTML-løsepenge kun, hvordan man downloader TOR-browseren, mens hackernes betalingsside hostet på TOR-netværket giver resten af informationen om, hvad der er sket med brugerens filer. Det krævede løsesum er et beløb i DASH eller Bitcoin, og denne gang svarer det til $ 800 til $ 2.400.

Versioner fra v5.0.1 og opefter bruger igen et tekstfilformat til løsesumnoten, men resten forbliver den samme. GandCrab v5.0.1 løsesumnote er indeholdt i en fil med navnet [random_extension] -Decrypt.txt-fil og kræver brug af den anonyme kommunikation gennem TOR-browseren. Det lyder følgende:

"- = GANDCRAB V5.0.1 = -

Opmærksomhed!

Alle dine filer, dokumenter, fotos, databaser og andre vigtige filer er krypteret og har udvidelsen:

Den eneste metode til gendannelse af filer er at købe en unik privat nøgle. Kun vi kan give dig denne nøgle, og kun vi kan gendanne dine filer.

Serveren med din nøgle er i et lukket netværk TOR. Du kan komme dertil på følgende måder:>

——————————————————————————————->

• Download Tor-browser - https://www.torproject.org/

• Installer Tor-browseren

• Åbn Tor Browser

• Åbn link i TOR-browser: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Følg instruktionerne på denne side

——————————————————————————————-

På vores side kan du se betalingsinstruktioner og få muligheden for at dekryptere 1 fil gratis.

OPMÆRKSOMHED!

FOR AT FOREBYGGE DATASKADER:

* MODificER IKKE Krypterede filer

* ÆNDRING IKKE DATA NEDEN "

Når du besøger angriberenes TOR-side, læser offeret følgende meddelelse:

"Vi beklager, men dine filer er blevet krypteret!

Bare rolig, vi kan hjælpe dig med at returnere alle dine filer!

Fil-dekrypteringspris er 2400 USD

Hvis betaling ikke foretages før 2018-07-20 02:32:41 UTC, fordobles omkostningerne ved dekryptering af filer

Beløbet blev fordoblet!

Tid tilbage til dobbelt pris:

——————————————————————————————–

Hvad er der galt? Køb GandCrab Decryptor Support er 24/7 Test dekrypter

——————————————————————————————–

Tænd venligst javascript !!

Hvad er der galt?

Din computer er blevet inficeret med GandCrab Ransomware. Dine filer er blevet krypteret, og du kan ikke dekryptere det selv.

I netværket kan du sandsynligvis finde dekrypteringsprogrammer og tredjepartssoftware, men det hjælper dig ikke, og det kan kun gøre dine filer ukrypterbare

Hvad kan jeg gøre for at få mine filer tilbage?

Du skal købe GandCrab Decryptor. Denne software hjælper dig med at dekryptere alle dine krypterede filer og fjerne GandCrab Ransomware fra din pc.

Nuværende pris: 2.400,00 $. Som betaling har du brug for kryptokurrency DASH eller Bitcoin

Hvilke garantier kan du give mig?

Du kan bruge testdekryptering og dekryptere 1 fil gratis

Hvad er kryptokurrency, og hvordan kan jeg købe GandCrab Decryptor?

Du kan læse flere detaljer om kryptokurrency på Google eller her.

Som betaling skal du købe DASH eller Bitcoin ved hjælp af et kreditkort og sende mønter til vores adresse.

Hvordan kan jeg betale til dig?

Du skal købe Bitcoin eller DASH ved hjælp af et kreditkort. Links til tjenester, hvor du kan gøre det: Dash-udvekslingsliste, Bitcoin-udvekslingsliste

Gå derefter til vores betalingsside Køb GandCrab Decryptor, vælg din betalingsmetode og følg instruktionerne. "

For at opnå sin vedholdenhed og sikre, at dets ondsindede script kører automatisk med hver opstart i Windows-operativsystemet, tilføjer v5.0.2 poster i Windows-registreringsdatabasen:

HKEY_CURRENT_USER \ Kontrolpanel \ International

HKEY_CURRENT_USER \ Kontrolpanel \ International \ LocaleName

HKEY_CURRENT_USER \ Tastaturlayout \ Forudindlæsning

HKEY_CURRENT_USER \ Tastaturlayout \ Forudindlæsning \ 1

HKEY_CURRENT_USER \ Tastaturlayout \ Forudindlæsning \ 2

HKEY_CURRENT_USER \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ HARDWARE \ BESKRIVELSE \ System \ CentralProcessor \ 0

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ Identifier

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ ProcessorNameString

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Logfil Maks. Størrelse

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Logging

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ productName

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data \ ext

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ private

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ public

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services \ Tcpip \ Parameters \ Domain

Denne version af ransomware kan også programmeres til at slette alle kopier af skyggevolumen fra Windows-operativsystemet. Dette gøres via kommandoen:

"→ vssadmin.exe slette skygger / alt / stille"

Når denne kommando udføres, bliver krypteringen af filerne mere effektiv, da en af de mulige måder at gendanne de beskadigede data elimineres på.

GandCrab 5.0.2 ondsindet nyttelast er blevet opdaget af anti-malware-programmer under forskellige navne, blandt hvilke:

- Ransom.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR / AD.GandCrab.wizji

- Trojan [Ransom] / Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- Ransom: Win32 / GandCrab.MTC! Bit

- ML.Attribute.HighConfidence

GandCrab Ransomware distributionskanaler

Spam-e-mail-kampagner

Forskere inden for cybersikkerhed har identificeret flere metoder til distribution af den farlige GandCrab ransomware. En af de kendte kanaler for spredning af denne malware er gennem spam-e-mail-kampagner fra afsendere med forskellige navne. I dette tilfælde er cyberkriminelle afhængige af social engineering-teknikker, hvor de ondsindede e-mails er forklædte som fakturaer, indkøbskvitteringer eller andre dokumenter, der måske lyder troværdigt nok til at narre brugeren til at åbne dem for "yderligere detaljer." Fælles for e-mails fra nogle tidligere GandCrab-spam-kampagner er, at den anden del af adressen er @ cdkconstruction.org, mens emnelinjen indeholder "Kvittering Feb- [Tilfældige tal]." Malwaren er normalt indlejret i en PDF-vedhæftet fil, mens meddelelsens brødtekst siger "DOC vedhæftet." Når brugeren klikker på de ondsindede vedhæftede filer, downloades en .doc-fil på systemet. Den fil kører derefter et PowerShell-script og opretter en ny udnyttelsesfil, der hedder "sct5.txt" i nogle af malwareversionerne. Denne udnyttelsesfil kører dog ikke den faktiske malware-nyttelast; i stedet fungerer det som et mellemled, hvorigennem virussen kommer ind i systemet. GandCrab v4.3 er også distribueret via spam-e-mails med en vedhæftet ".egg" -fil - en type komprimeret arkivfil, der er populær i Sydkorea. Denne kampagne blev opdaget i august i år for første gang og er målrettet mod brugere i Sydkorea, især da forfatterne har brugt Hangul i emnelinjen, i selve e-mails og også for navnet på den ondsindede .egg-vedhæftede fil. De beskadigede meddelelser er forklædt som en meddelelse om et eller andet "e-handelsbrud" -problem, som modtageren formodes at blive beskyldt for. Det potentielle offer er nødt til at dekomprimere filen og åbne en af de to filer, der er tilbage efter dekompressionen, for at GandCrab ransomware kan udføres.

Udnyt kits

En anden distributionskanal, som forskerne har opdaget, er Magnitude Exploit Kit (Magnitude EK), som hackere tidligere brugte til at sprede Magniber ransomware i Sydkorea. Indtil videre mener forskerne, at Magnitude EK hovedsageligt bruges til at sprede den anden version af GandCrab. Dette sæt giver en speciel ildløs teknik til at udføre ransomware, hvorved malware er kodet med VBScript.Encode / JScript.Encode-scripts og derefter injiceres lige ind i målcomputerens hukommelse. Efter udførelsen af nyttelasten, GandCrab rødder ind i explorer.exe-filen, forårsager en tvungen genstart og derefter initierer krypteringen, der låser filer og tilføjer .CRAB-filtypen til dem. GandCrab er også distribueret gennem en kampagne med korrupte onlineannoncer kendt som "Seamless", hvor angriberne har brugt et andet udnyttelsessæt kaldet RIG EK. Det udnyttelsessæt registrerer sårbarheder i de målrettede systemer, hvorigennem det kan introducere den krypterende virus. Det er også kendt, at et tredje udnyttelsessæt, nemlig GrandSoft EK, er blevet brugt til distribution af denne malware. Det er også i stand til at finde og misbruge sikkerhedsfejl i målrettede systemer. Nyt udnyttelsessæt opdaget i september kaldet Fallout har også vist sig at distribuere GandCrab ransomware. Fallout følger rutiner, der minder meget om et udnyttelsessæt, der tidligere har været kaldt Nuclear. Fallout udnytter to sårbarheder til at levere ondsindede nyttelast. Den første er en ekstern kodeudførelsesfejl i Windows VBScript-motor (CVE - 2018 - 8174); den anden er en sikkerhedsfejl i Adobe Flash (CVE - 2018 - 4878), som Fallout udnytter, hvis det ikke udnytter et VBScript. Når det har udnyttet disse fejl med succes, genererer Fallout en shellcode for at hente en krypteret nyttelast. Derefter dekrypteres den nyttelast og udfører koden, der er indlejret i den. I nogle tilfælde kan Fallout også programmeres til at installere en Trojan, der kontrollerer for tilstedeværelsen af bestemte sikkerhedsprocesser og ikke udfører yderligere handlinger, hvis disse er til stede på det målrettede system. For GandCrab v5.0.1 er det kendt, at det udnytter sårbarheden CVE - 2018 - 0896, der findes i Windows-kernen, og som giver potentielle angribere mulighed for at hente information, hvorigennem de kan få en Adresselokale Layout Randomization (ASLR) bypass. Denne sårbarhed kan udnyttes, hvis angriberen kører et specifikt udformet program, når det er logget på den målrettede maskine. GandCrab v5.0.2 kunne have samme evne, men det er ikke bekræftet endnu.

Ransomware-as-a-Service (RaaS)

Endelig tilbydes GandCrab også som en Ransomware-as-a-Service (RaaS) med teknisk support døgnet rundt på russiske underjordiske hackingsfora. Samlede data viser, at udviklerne af malware allerede har modtaget mere end $ 600.000 i løsepenge på grund af GandCrab Affiliate Program, hvor de deltagende aktører er blevet betalt af malwareudviklerne et sted mellem 60 og 70% af indtægterne. Ifølge forskerne har affilierede programmer 100 medlemmer, hvoraf 80 har spredt 700 forskellige prøver af ransomware, hvor over 70% af den inficerede computer er placeret enten i USA eller Storbritannien. Derfor har eksperterne oprindeligt betragtet GandCrab ransomware som en trussel specifikt rettet mod engelsktalende ofre. De nyere versioner af malware har dog overskredet dette forslag, da de understøtter flere yderligere sprog, herunder fransk, tysk, italiensk og japansk.

GandCrab Ransomware’s Ransom Demand

GandCrab Ransomware leverer en løsesumnote i form af en tekstfil med navnet 'GDCB-DECRYPT.txt', der falder på den inficerede computers Dokumentbibliotek og den inficerede computers skrivebord. Teksten til GandCrab Ransomware's løsesumnote lyder:

'- = GANDCRAB = -

Opmærksomhed!

Alle dine filer dokumenter, fotos, databaser og andre vigtige filer er krypteret og har filtypenavnet: .GDCB

Den eneste metode til gendannelse af filer er at købe en privat nøgle. Det er på vores server, og kun vi kan gendanne dine filer.

Serveren med din nøgle er i et lukket netværk TOR. Du kan komme dertil på følgende måder:

1. Download Tor-browser - h [tt] ps: //www.torproject [.] Org /

2. Installer Tor-browseren

3. Åbn Tor Browser

4. Åbn link i tor browser: h [tt] ps: // gdcbghvjyqy7jclk [.] Løg / 6361f798c4ba3647

5. Følg instruktionerne på denne side

Hvis Tor / Tor-browseren er låst i dit land, eller du ikke kan installere den, skal du åbne et af følgende links i din almindelige browser:

1.h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Top / 6361f798c4ba3647

2. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Casa / 6361f798c4ba3647

3. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Guide / 6361f798c4ba3647

4. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Rip / 6361f798c4ba3647

5. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Plus / 6361f798c4ba3647

På vores side kan du se betalingsinstruktioner og få muligheden for at dekryptere 1 fil gratis.

FARLIGT!

Forsøg ikke at ændre filer eller brug din egen private nøgle - dette vil resultere i tab af dine data for evigt! '

Når ofrene for angrebet forsøger at oprette forbindelse til det domæne, der er knyttet til GandCrab Ransomware, vises følgende meddelelse og tekst:

'Velkommen!

VI ER TRYGGET, MEN ALLE DINE FILER BLE KRYPTET!

SÅ VIDT VI VED:

Land

OS

PC-bruger

Pc-navn

PC-gruppe

PC Lang.

HDD

Krypteringsdato

Mængden af dine filer

Volumen af dine filer

Men rolig, du kan returnere alle dine filer! Vi kan hjælpe dig!

Nedenfor kan du vælge en af din krypterede fil fra din pc og dekryptere ham, det er testdekryptor for dig.

Men vi kan kun dekryptere 1 fil gratis.

OPMÆRKSOMHED! Forsøg ikke at bruge tredjeparts dekrypteringsværktøjer! Fordi dette vil ødelægge dine filer!

Hvad har du brug for?

Du har brug for GandCrab Decryptor. Denne software dekrypterer alle dine krypterede filer og sletter GandCrab fra din pc. Til køb har du brug for kryptovaluta DASH (1 DASH = 760,567 $). Sådan køber du denne valuta kan du læse den her.

Hvor mange penge skal du betale? Nedenfor er vi specificeret beløb og vores tegnebog til betaling

Pris: 1,5 DASH (1200 USD) '

GandCrab Ransomware's løsesumskrav bruger Dash, en kryptokurrency, der ikke er ulig Bitcoin. PC-sikkerhedsforskere rådes kraftigt til at ignorere indholdet af GandCrab Ransomware's løsesumnote.

Opdatering 26. oktober 2018 - GandCrab 5.0.5 Ransomware

GandCrab 5.0.5 Ransomware er en opdateret version af GandCrab Ransomware, der blev rapporteret af malware-analytikere i slutningen af oktober r2018. Udgivelsen af GandCrab 5.0.5 Ransomware er bemærkelsesværdig på grund af ændringer i krypteringsprocessen og det faktum, at den opstod kort efter, at et gratis dekrypteringsinstrument blev frigivet af Europol (Den Europæiske Unions retshåndhævende agentur) og partnere i cybersikkerhedsindustrien. Den gratis dekrypteringsenhed blev muliggjort på grund af GandCrab-teamet, der frigav en gratis dekrypteringsenhed til pc-brugere i Syrien, der har bedt om hjælp til at gendanne familiebilleder af slægtninge, der er mistet i den syriske borgerkrig 2017-2018. Malwareforskere formåede at udvikle et værktøj baseret på den kode, der blev uploadet af GandCrab-teamet til Internettet. En kort testperiode fulgte, og mange pc-brugere, der var berørt af Gand Crab v4 Ransomware, modtog underretninger om, at de kan downloade en gratis dekrypteringsværktøj fra Europol.

Desværre var succesen med cybersikkerhedsindustriens fælles indsats kortvarig. Ransomware-aktørerne skubbede GandCrab 5.0.5-opdateringen til deres distributører, og truslen formåede at kompromittere flere brugere. GandCrab 5.0.5-versionen bruger en ny krypteringsinstruktion, der gør den gratis decryptor forældet. Det er muligt at bruge instrumentet fra Europol til at dechifrere de filer, der er berørt af GandCrab v4. Den nye GandCrab 5.0.5 Ransomware er imidlertid usårlig for reverse engineering-forsøg. Vi har set GandCrab 5.0.5 Ransomware vedlægge fem tilfældige tegn til filnavne og slippe en løsesum med titlen '[store bogstaver] -DECRYPT.txt.' Et af ofrene for GandCrab 5.0.5 rapporterede, at filerne indeholdt udvidelsen '.cyyjg'. For eksempel omdøbes 'Ristretto coffee.docx' til 'Ristretto coffee.docx.cyyjg' og løsesumnoten gemmes på skrivebordet som 'CYYJG-DECRYPT.txt.' Løsepenge noten indeholder flere ændringer i forhold til tidligere versioner. Teksten i '[store bogstaver] -DECRYPT.txt' kan se sådan ud:

'--- = GANDCRAB V5.0.5 = ---

Opmærksomhed!

Alle dine filer, dokumenter, fotos, databaser og andre vigtige filer er krypteret og har filtypenavnet: .ROTXKRY

Den eneste metode til gendannelse af filer er at købe en unik privat nøgle. Kun vi kan give dig denne nøgle, og kun vi kan gendanne dine filer.

Serveren med din nøgle er i et lukket netværk TOR. Du kan komme dertil på følgende måder:

---------------------------------

| 0. Download Tor-browser - hxxps: //www.torproject [.] Org /

| 1. Installer Tor-browseren

| 2. Åbn Tor Browser

| 3. Åbn link i TOR-browser: hxxp: // gandcrabmfe6mnef [.] Løg / 113737081e857d00

| 4. Følg instruktionerne på denne side

-------------------------------

På vores side kan du se betalingsinstruktioner og få muligheden for at dekryptere 1 fil gratis.

OPMÆRKSOMHED!

FOR AT FOREBYGGE DATASKADER:

* MODificER IKKE Krypterede filer

* ÆNDRING IKKE DATA NEDER

--- BEGYN GANDCRAB NØGLE ---

[tilfældige tegn]

--- SLUT GANDCRAB NØGLE ---

--- BEGIN PC DATA ---

[unik identifikator]

--- SLUT PC-DATA --- '

GandCrab 5.0.5 Ransomware distribueres fortsat gennem beskadigede Microsoft Word-filer, PDF-filer, phishing-sider og falske opdateringer til skrifttyper, der bruges i Mozilla Firefox og Google Chrome. Som tidligere nævnt drives GandCrab Ransomware som en Ransomware-as-a-Service-platform, og truslen formeres i forskellige former. PC-brugere opfordres til at undgå filer fra ubekræftede placeringer og e-mail-afsendere og undlade at bruge piratkopieret software.

Opdatering 3. december 2018 - GandCrab 5.0.9 Ransomware

3. december 2018 markerer en større opdatering af GandCrab Ransomware, der bærer version nummer 5.0.9. Kernen i GandCrab 5.0.9 Ransomware er den samme som tidligere versioner, men der er tilføjet nye funktioner til den, der er nye tilsløringslag, og truslen tilbyder dekrypteringstjenester til gengæld for Bitcoin (BTC) og Dashcoin (DASH). GandCrab 5.0.9 Ransomware menes primært at være rettet mod mellemstore virksomheder med dårlig fjernadgangsbeskyttelse. Den nye version fortsætter med at tilføje en brugerdefineret filtypenavn, der genereres tilfældigt for hver inficeret maskine. Også løsesumdelingen falder til hver mappe med krypterede data indeni.

GandCrab 5.0.9 Ransomware kan være i en testfase i skrivende stund at dømme efter det lave infektionsforhold. Der er ikke mange hændelsesrapporter, men ekstrapolerede undersøgelser om, at GandCrab 5.0.9 Ransomware vil fremstå som den dominerende kryptotrussel i de første måneder af 2019. I øjeblikket er GandCrab 5.0.9 Ransomware kendt for at vedhæfte udvidelsen '.wwzaf'. og send en besked med titlen 'WWZAF-DECRYPT.txt' til mapper. For eksempel omdøbes 'Horizon Zero Dawn-The Frozen Wilds.docx' til 'Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf', og den berørte bruger henvises til at læse indholdet af 'WWZAF-DECRYPT.txt' til dekryptering instruktioner. Kompromitterede desktops modtager et nyt baggrundsbillede, der er en sort skærm med følgende tekst i midten:

'Krypteret af GANDCRAB 5.0.9

DINE FILER ER UNDER STÆRK BESKYTTELSE AF VORES SOFTWARE. For at gendanne det SKAL DU KØBE DECRYPTOR

For yderligere trin, læs WWZAF-DECRYPT.txt, der er placeret i hver krypterede mappe '

GandCrab 5.0.9 Ransomware anvender et nyt løsesumslayout, men det fortsætter med at stole på TOR-netværket for at kontrollere løsesumbetalinger. Som nævnt ovenfor accepterer Ransomware-aktørerne nu Bitcoin- og Dashcoin-betalinger som angivet i 'WWZAF-DECRYPT.txt':

'--- = GANDCRAB V5.0.9 = ---

*** UNDER INGEN OMSTÆNDIGHEDER SLET IKKE DENNE FIL, INDTIL ALLE DINE DATA GENDANNES ***

*** IKKE GØR DET, RESULTERER DIN SYSTEMKORRUPTION, HVIS DER ER FEJLFEL ***

Opmærksomhed!

Alle dine filer, dokumenter, fotos, databaser og andre vigtige filer er krypteret og har filtypenavnet: .WWZAF Den eneste metode til gendannelse af filer er at købe en unik privat nøgle. Kun vi kan give dig denne nøgle, og kun vi kan gendanne dine filer.

Serveren med din nøgle er i et lukket netværk TOR. Du kan komme dertil på følgende måder:

0. Download Tor-browser - hxxps: //www.torproject.org/

1. Installer Tor-browseren

2. Åbn Tor Browser

3. Åbn link i TOR-browser: h [tt] p: // gandcrabmfe6mnef [.] Løg / da9ad04e1e857d00

4. Følg instruktionerne på denne side

På vores side kan du se betalingsinstruktioner og få muligheden for at dekryptere 1 fil gratis.

OPMÆRKSOMHED!

FOR AT FOREBYGGE DATASKADER:

* MODificER IKKE Krypterede filer

* ÆNDRING IKKE DATA NEDER

--- BEGYN GANDCRAB NØGLE ---

[tilfældige tegn]

--- SLUT GANDCRAB NØGLE ---

--- BEGIN PC DATA ---

[tilfældige tegn]

--- SLUT PC-DATA --- '

Den nye version observeres for at læse det aktive systemkontonavn og hilse på ofrene med en brugerdefineret dialogboks med titlen ';)' der siger 'Hej,.' Dialogboksen vises i et par sekunder og derefter efterfulgt af en anden dialogmeddelelse, der siger 'Vi kommer tilbage meget snart! ;). ' Den eneste pålidelige beskyttelse mod GandCrab 5.0.9 Ransomware og lignende cybertrusler er fortsat forberedelse, da disse ransomware-trojanere fortsætter med at udvikle sig. Husk at lave sikkerhedskopier af data så ofte som muligt og ignorere spam-e-mails. Registreringsregler for GandCrab 5.0.9 Ransomware-punktet på filer, der er mærket med:

Generisk.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4! 44C289E415E4

Ransom.Win32.GANDCRAB.SMK

Ransom: Win32 / Gandcrab.AW! Bit

TrojWare.Win32.Gandcrab.AA@7w10qu

Trojan (0053d33d1)

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4! C

Trojan.Win32.GandCrypt.fjrarj

Win32: MalOb-IF [Cryp]

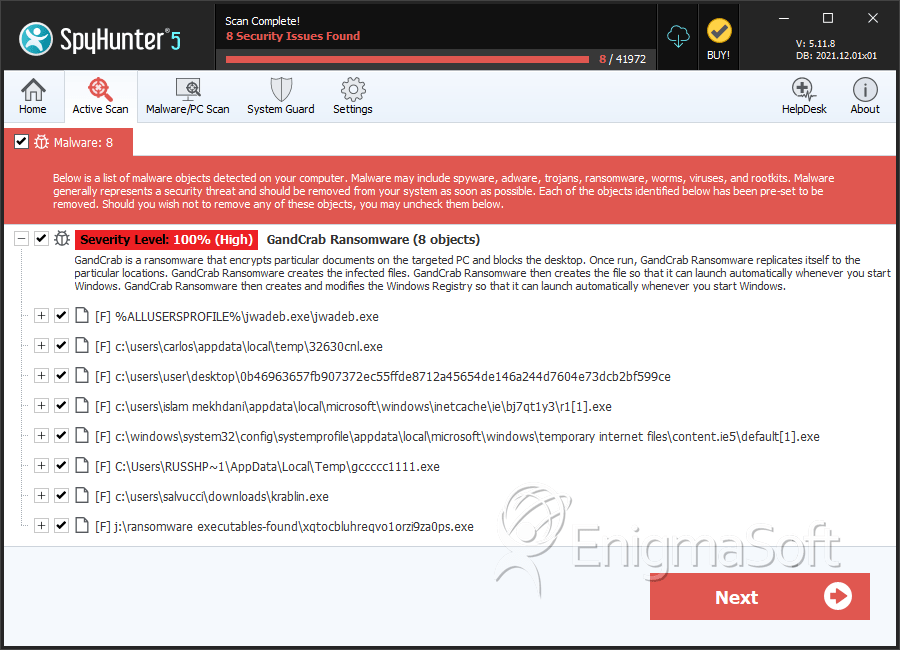

SpyHunter registrerer og fjerner GandCrab Ransomware

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |