Ryuk Fidye Yazılımı

Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartları, araştırma ekibimiz tarafından toplanan ve analiz edilen farklı kötü amaçlı yazılım tehditleri için değerlendirme raporlarıdır. EnigmaSoft Tehdit Puan Kartları, gerçek dünya ve potansiyel risk faktörleri, eğilimler, sıklık, yaygınlık ve kalıcılık dahil olmak üzere çeşitli ölçümleri kullanarak tehditleri değerlendirir ve sıralar. EnigmaSoft Tehdit Puan Kartları, araştırma verilerimize ve ölçümlerimize dayalı olarak düzenli olarak güncellenir ve kötü amaçlı yazılımları sistemlerinden kaldırmak için çözümler arayan son kullanıcılardan tehditleri analiz eden güvenlik uzmanlarına kadar çok çeşitli bilgisayar kullanıcıları için yararlıdır.

EnigmaSoft Tehdit Puan Kartları, aşağıdakiler de dahil olmak üzere çeşitli yararlı bilgiler görüntüler:

Sıralama: Belirli bir tehdidin EnigmaSoft'un Tehdit Veritabanındaki sıralaması.

Önem Düzeyi: Tehdit Değerlendirme Kriterlerimizde açıklandığı gibi, risk modelleme sürecimize ve araştırmamıza dayalı olarak sayısal olarak gösterilen, bir nesnenin belirlenen önem düzeyi.

Enfekte Bilgisayarlar: SpyHunter tarafından bildirildiği üzere, virüslü bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

Ayrıca bkz. Tehdit Değerlendirme Kriterleri .

| Sıralama: | 14,698 |

| Tehlike seviyesi: | 100 % (Yüksek) |

| Etkilenen Bilgisayarlar: | 736 |

| İlk görüş: | August 28, 2018 |

| Son görülen: | September 14, 2023 |

| Etkilenen İşletim Sistemleri: | Windows |

Ryuk Ransomware, 13 Ağustos 2018'de tespit edilen bir veri şifreleme Truva atıdır. Özel şirketlerin ve sağlık kurumlarının Ryuk Ransomware ile tehlikeye atıldığı görülüyor. Tehdit aktörlerinin ABD ve Almanya'daki bulaşıcı örgütler olduğu bildirildi. İlk analiz, tehdidin sistemlere güvenliği ihlal edilmiş RDP hesapları aracılığıyla enjekte edildiğini gösteriyor, ancak tehdit yükünü makro özellikli DOCX ve PDF dosyaları olarak taşıyan paralel bir spam kampanyası olması mümkündür.

İçindekiler

Genel Gerçekler ve Atıf

Ryuk Ransomware, Ağustos 2018'in ortasında, dünya çapındaki büyük kuruluşlara karşı iyi planlanmış hedefli saldırılarla ortaya çıktı, virüs bulaşmış PC'lerdeki ve ağlardaki verileri şifreledi ve bir şifre çözme aracı karşılığında bir fidye ödenmesini talep etti. Ryuk son derece gelişmiş teknik beceriler sergilemiyor, ancak onu diğer fidye yazılımlarından ayıran şey, talep ettiği büyük fidye . Miktar, etkilenen kuruluşun büyüklüğüne bağlıdır.Araştırmalar, saldırganların kurbanlarından yaklaşık 4 milyon dolarlık gasp parasını ortalama 71.000 dolarlık Bitcoin fidye ödemesiyle cebe attığını göstermektedir - bu, diğer kötü amaçlı yazılımlar tarafından tipik olarak talep edilen miktarın on katıdır. tür. Ocak 2019 itibarıyla Ryuk'un istediği en düşük fidye miktarı 1,7 BTC iken en yüksek tutar 99 BTC'dir. Bilinen işlemlerin sayısı 52'dir ve gelirler 37 BTC adresine bölünmüştür.

Siber güvenlik araştırmacıları, Ryuk kampanyası ile Lazarus Group olarak bilinen Kuzey Kore APT grubuna atfedilen HERMES adlı başka bir fidye yazılımı arasındaki benzerlikleri fark ettiler. Ryuk'un ilk görünümünde araştırmacılar, HERMES kaynak kodu üzerine ya aynı bilgisayar korsanlığı grubu tarafından ya da kodu yeraltı kötü amaçlı yazılım forumlarından alan başka bir aktör tarafından oluşturulduğuna inanıyorlardı. Ryuk ve HERMES arasındaki bazı benzerlikler bu sonuca götürür. İki fidye yazılımı tehdidi aynı kod segmentlerini paylaşıyor, Ryuk'taki birkaç dizge Hermes'e atıfta bulunuyor ve ayrıca Ryuk başlatıldığında, sisteme zaten HERMES tarafından saldırıya uğrayıp uğramadığını öğrenmek için şifrelenmiş her dosyada bir HERMES işaretçisi olup olmadığını kontrol ediyor. Bazı önemli farklılıklar da var ve kötü amaçlı yazılım operatörleri fonları birçok farklı Bitcoin cüzdanı üzerinden aktardığı için Ryuk'tan gelen hileli ödemelerin nihai alıcısı belirlenemediğinden, fidye yazılımının atfedilmesi hala bir spekülasyon meselesidir.

Aynı zamanda, Ryuk'un arkasındaki siber suçluların Rusya'dan veya eski uydu eyaletlerinden geldiğine dair kanıtlar var. Örneğin, bazı şifreli dosyalarda Rus dili ve mağdurlarla iletişimde bazı kültürel referanslar bulundu. Başka bir teori, birden fazla mürettebatın Ryuk'u çalıştırdığıdır, çünkü rapor edilen bazı durumlarda bilgisayar korsanlığı grubu sabit bir miktar talep ederken diğerlerinde pazarlık yapmaya hazırdı.

Önemli Saldırılar

Ekim 2017'de HERMES fidye yazılımı, 60 milyon dolar çalan Tayvan'daki büyük bir bankaya yönelik karmaşık bir SWIFT saldırısının parçası olarak kullanıldı. Uzmanlar, o sırada HERMES'in bankanın ağına yalnızca bir saptırma olarak teslim edildiğine inanıyor. Çoğu araştırmacı, asıl amacının hedef alınan kurumlardan fidye istemek olduğuna inandığından, muhtemelen Ryuk için durum böyle değildir.

Ryuk fidye yazılımı, özel olarak uyarlanmış saldırılar için kullanılır ve şifreleme mekanizması, yalnızca hedeflenen ağda depolanan önemli varlıkları ve kaynakları etkileyen küçük ölçekli işlemlere hizmet etmek için geliştirilmiştir. En büyük Ryuk patlaması, fidye yazılımının Tatil kampanyasını başlattığı 2018 Noel'inde gerçekleşti. İlk olarak, kötü amaçlı yazılım, kurbanın kendisine göre, güvenliği ihlal edilmiş bir oturum açma hesabı kullanarak bulut barındırma sağlayıcısı Dataresolution.net'e saldırdı. Şirket, hiçbir müşteri verisinin tehlikeye atılmadığını iddia ediyor, ancak kötü amaçlı yazılımın hedeflenen ağa nasıl girdiği düşünüldüğünde, bu tür iddialar pek makul görünmüyor.

Tribune Publishing medyasıyla ilgili çok sayıda gazete kuruluşu, Noel'in hemen ardından Ryuk'un bir sonraki kurbanı oldu. Fidye yazılımı saldırısı, kuruluşların kendi kağıtlarını basmasını engelledi ve bir editörün bitmiş sayfaları matbaaya gönderememesi üzerine keşfedildi. Bazı araştırmacılar, Dataresolution.net ve Tribune Publishing'e saldıran kötü amaçlı yazılımın, Cryptor2.0 adlı Ryuk'un yeni bir sürümü olduğunu iddia ediyor.

Daha önce 15 Ekim 2018'de Ryuk, Onslow Su ve Kanalizasyon Kurumu'na (OWASA) saldırarak ağlarında kesintilere neden oldu. Ana hizmetlere ve müşteri verilerine dokunulmadan kalmasına rağmen, fidye yazılımı saldırısı nedeniyle önemli sayıda veri tabanının ve sistemin tamamen oluşturulması gerekiyordu.

Bu Hafta Kötü Amaçlı Yazılım Videosu: Emotet, Trickbot ve Ryuk Ransomware'in üçlü tehdit kampanyasını kapsayan 1. Bölüm, verileri çalıyor ve fidye topluyor.

Dağıtım

Önceden, Ryuk'un kötü niyetli e-posta ekleri ve yeterince korunmayan RDP'ler aracılığıyla birincil bulaşma olarak dağıtıldığı varsayılıyordu. Bununla birlikte, seçilmiş yüksek profilli kuruluşlara yönelik sınırlı sayıda saldırı, Ryuk'un manuel olarak dağıtıldığını ve çalıştırıldığını göstermektedir. Bu, kapsamlı ağ haritalaması ve kimlik bilgilerinin toplanmasını içeren her saldırının ayrı ayrı ve dikkatlice hazırlanması gerektiği anlamına gelir. Bu gözlemler, saldırganların Ryuk'u kurmadan önce diğer kötü amaçlı yazılım bulaşmaları yoluyla hedeflenen etki alanlarına zaten aşina olduklarını gösteriyor.

Bu teoriyi doğrulayan Ocak 2019'daki en son araştırma, Ryuk'un çoğunlukla Emotet ve TrickBot botnet'leri ile enfekte olmuş makinelere saldırganlar tarafından manuel olarak yüklenen ikincil bir yük olarak yayıldığını gösteriyor. Emotet'in kullandığı birincil bulaşma yöntemi, kötü amaçlı komut dosyalarıyla bozulmuş ekli Microsoft Office belgelerinin bulunduğu istenmeyen e-posta kampanyalarıdır. Saldırganlar, kullanıcının ekleri açmasını ve "İçeriği etkinleştir" i tıklamasını sağlamak için çeşitli sosyal mühendislik tekniklerini kullanır, bu da kötü amaçlı komut dosyalarını başlatır ve kötü amaçlı yazılımın hedef makineye yüklenmesine izin verir. Ana hipotez, Emotet'in ilk bulaşmayı yaptığı, etkilenen ağda yanal olarak yayıldığı ve ardından virüslü ağ üzerinden ek kötü amaçlı yazılımlar göndererek kendi kötü amaçlı kampanyasını başlattığıdır. Burada, en yaygın olarak Emotet, kimlik bilgilerini çalan ve ayrıca ağa yanal olarak yayılabilen TrickBot yükünü düşürür. Hem Emotet hem de TrickBot, solucanların, veri hırsızlarının ve ek kötü amaçlı programların indiricilerinin işlevlerine sahiptir. Trickbot daha sonra saldırganların haraç almaya çalışmayı planladıkları seçilen kurumların sistemlerine Ryuk fidye yazılımını düşürmek için kullanılır. Tüm Emotet ve TrickBot tespitlerinde gözlemlenen Ryuk enfeksiyonlarının çok küçük bir kısmı, bunun iki botnetin Ryuk ile sistemlere bulaşması için standart bir işlem olmadığını gösteriyor.

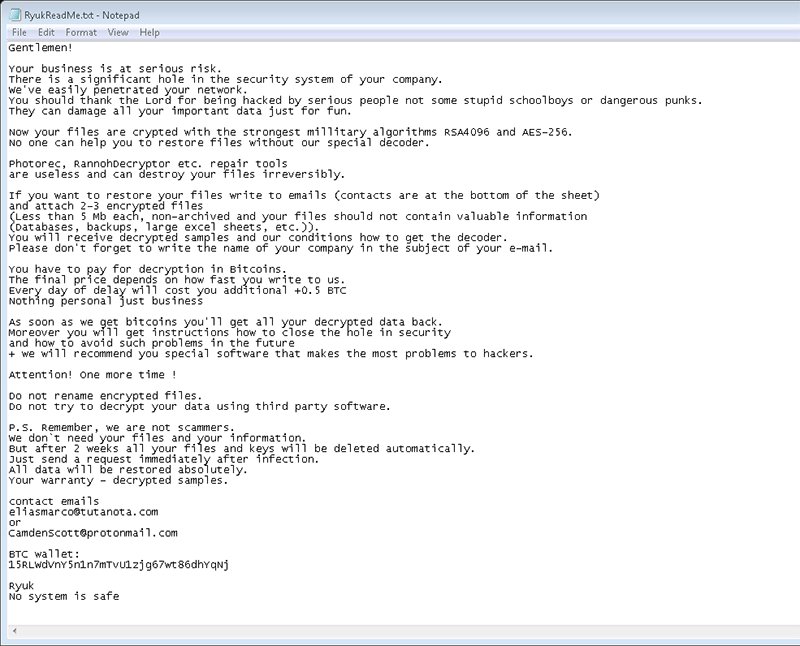

Fidye notu

Ryuk fidye notu, tüm klasörlerin yanı sıra masaüstüne yerleştirilen RyukReadMe.txt adlı bir dosyada bulunur. Ryuk kurbanlarına iki farklı fidye notu gösterir. İlki uzun, iyi yazılmış ve güzel bir şekilde ifade edilmiş ve 320.000 $ 'a eşdeğer 50 BTC'ye kadar kaydedilen en yüksek fidyenin ödenmesine yol açtı. İlk Ryuk saldırılarının bazılarında sergilenmiş gibi görünüyor. İkincisi çok daha kısa ve daha basit, ancak aynı zamanda 15 BTC ile 35 BTC arasında değişen fidye miktarları da talep ediyor. Bu, dolandırıcıların saldırmayı planladığı iki potansiyel kurban seviyesi olabileceği anlamına gelir.

Versiyon 1:

"Beyler!

İşletmeniz ciddi risk altında.

Firmanızın güvenlik sisteminde önemli bir boşluk var.

Ağınıza kolayca girdik.

Bazı aptal okul çocukları veya tehlikeli serseriler tarafından değil, ciddi insanlar tarafından saldırıya uğradığı için Tanrı'ya şükretmelisin.

Tüm önemli verilerinize eğlence için zarar verebilirler.

Artık dosyalarınız en güçlü askeri algoritmalar RSA4096 ve AES-256 ile şifreleniyor.

Özel kod çözücümüz olmadan dosyaları geri yüklemenize kimse yardım edemez.

Photorec, RannohDecryptor vb. Onarım araçları işe yaramaz ve dosyalarınızı geri dönüşü olmayan bir şekilde yok edebilir.

Dosyalarınızı geri yüklemek istiyorsanız, e-postalara yazın (kişiler sayfanın altındadır) ve 2-3 şifreli dosya ekleyin

(Her biri 5 Mb'den az, arşivlenmemiş ve dosyalarınız değerli bilgiler içermemelidir

(Veritabanları, yedekler, büyük excel sayfaları vb.)).

Şifresi çözülmüş örnekleri ve kod çözücüyü nasıl alacağınızla ilgili koşullarımızı alacaksınız.

Lütfen e-postanızın konusuna firmanızın adını yazmayı unutmayınız.

Bitcoins'de şifre çözme için ödeme yapmanız gerekir.

Nihai fiyat, bize ne kadar hızlı yazdığınıza bağlıdır.

Her gün gecikme size ek +0,5 BTC'ye mal olacak

Kişisel bir şey değil, sadece iş

Bitcoin'leri alır almaz, şifresi çözülmüş tüm verilerinizi geri alacaksınız.

Ayrıca, güvenlikteki boşluğu nasıl kapatacağınız ve gelecekte bu tür sorunlardan nasıl kaçınacağınızla ilgili talimatlar alacaksınız.

+ size bilgisayar korsanlarına en çok sorun çıkaran özel yazılımlar önereceğiz.

Dikkat! Bir kere daha !

Şifrelenmiş dosyaları yeniden adlandırmayın.

Üçüncü taraf yazılımları kullanarak verilerinizin şifresini çözmeye çalışmayın.

Not: Biz dolandırıcı değiliz.

Dosyalarınıza ve bilgilerinize ihtiyacımız yok.

Ancak 2 hafta sonra tüm dosyalarınız ve anahtarlarınız otomatik olarak silinecektir.

Sadece enfeksiyondan hemen sonra bir istek gönderin.

Tüm veriler kesinlikle geri yüklenecektir.

Garantiniz - şifresi çözülmüş örnekler.

iletişim e-postaları

eliasmarco@tutanota.com

veya

CamdenScott@protonmail.com

BTC cüzdanı:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Hiçbir sistem güvenli değil "

Versiyon 2:

"Ağdaki her ana bilgisayardaki tüm dosyalar güçlü bir algoritma ile şifrelenmiştir.

Yedekler ya şifrelenmiş ya da silinmiş ya da yedekleme diskleri biçimlendirilmiştir.

Gölge kopyalar da kaldırıldı, bu nedenle F8 veya diğer yöntemler şifrelenmiş verilere zarar verebilir ancak kurtaramayabilir.

Durumunuz için özel olarak şifre çözme yazılımımız var

Halka açık hiçbir şifre çözme yazılımı yoktur.

SIFIRLAMAYIN VEYA KAPATMAYIN - dosyalar zarar görebilir.

Şifrelenmiş ve benioku dosyalarını YENİDEN ADLANDIRMAYIN VEYA TAŞIMAYIN.

Benioku dosyalarını SİLMEYİN.

Bu, belirli dosyaların kurtarılmasının imkansızlığına yol açabilir.

Bilgi almak için (dosyalarınızın şifresini çözmek) bize şu adresten ulaşın:

MelisaPeterman@protonmail.com

veya

MelisaPeterman@tutanota.com

BTC cüzdanı:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Hiçbir sistem güvenli değil "

Ryuk fidye notlarının gövdesi, iletişim e-posta adresleri ve verilen BTC cüzdan adresi haricinde durumlarda değişmez. Fidye notu genellikle tutanota.com'da ve protonmail.com'da birer adres içerirken, e-postaların isimleri genellikle Instagram modellerine veya diğer ünlü kişilere aittir. Ryuk fidye notunun ikinci versiyonunun BitPaymer fidye notlarına çok benzemesi dikkat çekicidir, ancak iki fidye yazılımı tehdidinin arkasındaki aktörlerin birbirleriyle nasıl ilişkili olduğu bilinmemektedir.

Ryuk'un daha yeni sürümleri, yalnızca e-posta adreslerini içeren ancak BTC cüzdan adresi içermeyen bir fidye notu görüntüler. Aşağıdakileri okur:

"Ağınıza sızıldı.

Ağdaki her ana bilgisayardaki tüm dosyalar güçlü bir algoritma ile şifrelenmiştir.

Yedekler ya şifrelenmiş Gölge kopyalar da kaldırıldı, bu nedenle F8 veya diğer yöntemler şifrelenmiş verilere zarar verebilir ancak kurtaramayabilir.

Durumunuz için özel olarak şifre çözme yazılımımız var. Bir yıldan daha uzun bir süre önce, dünya uzmanları, orijinal kod çözücü dışında herhangi bir şekilde deşifre etmenin imkansızlığını kabul ettiler. Halka açık hiçbir şifre çözme yazılımı yoktur. Antivirüs şirketleri, araştırmacılar, BT uzmanları ve başka hiç kimse verileri şifrelemenize yardımcı olamaz.

SIFIRLAMAYIN VEYA KAPATMAYIN - dosyalar zarar görebilir. Benioku dosyalarını SİLMEYİN.

Dürüst niyetimizi doğrulamak için. 2 farklı rastgele dosya gönderin ve şifresini çözeceksiniz. Bir anahtarın her şeyin şifresini çözdüğünden emin olmak için ağınızdaki farklı bilgisayarlardan olabilir. Ücretsiz olarak açtığımız 2 dosya

Bilgi almak (dosyalarınızın şifresini çözmek) için bize cliffordcolden93Qprotonmail.com adresinden veya Clif fordGolden93@tutanota.com adresinden ulaşabilirsiniz.

Ryuk No system is safe "yanıt mektubunda ödeme için btc adresi alacaksınız.

Teknik özellikler

HERMES'e benzer şekilde Ryuk, RSA-2048 ve AES-256 şifreleme algoritmalarını kullanır. Ayrıca, her iki kötü amaçlı yazılım tehdidi de anahtarları kötü amaçlı yazılımın yürütülebilir dosyasında saklamak için Microsoft SIMPLEBLOB biçimini kullanır ve her ikisi de bir dosyanın şifrelenip şifrelenmediğini kontrol etmek için "HERMES" işaretini kullanır. Önemli bir fark, Ryuk'un dosya erişimini nasıl ele aldığının yanı sıra ikinci bir gömülü genel RSA anahtarının kullanılmasıdır. HERMES her kurban için özel bir RSA anahtarı oluştururken, Ryuk yürütülebilir dosyaya gömülü iki genel RSA anahtarı kullanır. Kurbana özel bir özel anahtar olmadığından, tüm ana bilgisayarların şifresi aynı şifre çözme anahtarıyla çözülebilir. Bu, Ryuk yapısında bir zayıflık gibi görünüyor, ancak durum böyle değil çünkü kötü amaçlı yazılım, tek bir hedef organizasyon için tek bir yürütülebilir dosyanın kullanıldığı her yürütülebilir dosya için benzersiz bir anahtar oluşturuyor. Bu nedenle, anahtar sızdırılsa bile, yalnızca ilgili yürütülebilir dosya tarafından şifrelenen verilerin şifresini çözecektir. Ryuk'un saldırıdan önce her kurban için bir RSA anahtar çifti oluşturması çok muhtemel görünüyor.

Ryuk işlemi iki tür ikili dosya içerir - bir damlalık ve bir çalıştırılabilir yük. Çalıştırılabilir yük, yükleme tamamlandıktan sonra damlalığı sildiğinden, damlalık nadiren analiz edilebilir. Yürütme üzerine, damlalık, hedef ana bilgisayarda çalışan Windows sürümüne bağlı olarak bir yükleme klasörü yolu oluşturur. Örneğin, Windows XP için kötü amaçlı yazılımın klasör yolu C: \ Documents and Settings \ Default User olurken, Windows Vista için C: \ Users \ Public olur. Ardından kötü amaçlı yazılım, çalıştırılabilir dosya için beş alfabetik karakterden oluşan rastgele bir ad oluşturur. Bundan sonra, bırakıcı, gömülü yük yürütülebilir dosyasının karşılık gelen 32 veya 64 bit sürümünü yazar ve çalıştırır. Ryuk'un ana bilgisayardaki dosyaları şifreleme mantığını içeren, damlalık tarafından yazılan bu yürütülebilir yüktür. Ryuk, CD-ROM sürücüleri dışında Adres Çözümleme Protokolü (ARP) girişlerine sahip tüm erişilebilir dosyaları ve ana bilgisayarları şifrelemeye çalışır. Şifrelenmiş her dosyaya bir ".ryk" dosya uzantısı eklenirken, tüm dizinler ayrıca RyukReadMe.txt fidye notunu içerir.

Ryuk'un en son sürümlerinde herhangi bir kalıcılık işlevi yoktur. Bilinen diğer fidye yazılımı ailelerinin aksine, Ryuk şu anda yerleşik işlem / hizmet sonlandırma ve kurtarma önleme işlevlerine sahip değildir. Ayrıca, kurbanların verilerini kurtarmaya çalışabilecekleri Windows Sistem Geri Yükleme seçeneğini devre dışı bırakmak için Ryuk, şifrelenmiş dosyaların mevcut gölge kopyalarını siler.

Yaygın fidye yazılımı tehditlerinden farklı olarak Ryuk, Windows sistem dosyalarını şifrelenmemesi gereken dosyaların beyaz listesine koymaz, bu da ana bilgisayarın kararlılığını sağlayacak bir mekanizmaya sahip olmadığı anlamına gelir. Dikkat çekici bir şekilde, sistem sürücüleri (.sys) ve OLE kontrol uzantıları (.ocx) gibi diğer çalıştırılabilir dosya türleri de şifrelenmemesi gereken dosyalar listesinde yer almaz. Pek çok önemli klasör adı da beyaz listede yer almıyor. Örneğin, Ryuk'un sık sık Windows Bootloader dosyalarını şifrelemeye çalıştığı gözlemlenmiştir; bu, virüslü makineyi zaman içinde kararsız ve hatta önyüklenemez hale getirmekle tehdit eder. Aslında, Ryuk yalnızca üç dosya uzantısını beyaz listeye alıyor - .exe, .dll ve hrmlog, burada sonuncusu orijinal HERMES kötü amaçlı yazılım tarafından oluşturulan bir hata ayıklama günlüğü dosya adı gibi görünüyor. Ryuk'un beyaz listesindeki klasör adları Mozilla, Chrome, Microsoft, Windows, Recycle.bin, AhnLab'dir. İşte HERMES ile başka bir benzerlik - her iki kötü amaçlı yazılım tehdidi de Güney Kore'den popüler güvenlik yazılımının adı olan "AhnLab" adlı bir klasörü beyaz listeye alıyor.

Ryuk Ransomware'in Temp klasöründen rastgele bir adla çalıştırıldığı ve kullanıcının masaüstüne 'RyukReadMe.tx' başlıklı bir fidye notu kaydettiği biliniyor. Ryuk Ransomware'in arkasındaki ekip, tehdidi, paylaşılan klasörler ve parola korumalı olmayan ağ sürücüleri aracılığıyla bağlı bilgisayarlara bırakmaya çalışabilir. Ryuk Ransomware metinleri, elektronik tabloları, e-Kitapları, sunumları, veritabanlarını, görüntüleri, video ve ses dosyalarını güvenli bir şekilde şifreler. Ryuk Fidye Yazılımına karşı koymak ve gerekirse verileri geri yüklemek için iyi bir yedekleme çözümüne sahip olmanız gerekir. Sıkı erişim politikası ve aktif izleme, tehdidin yayılmasını ve kuruluşunuzda neden olabileceği zararları sınırlamanıza yardımcı olacaktır. AV şirketleri Ryuk Ransomware ile ilgili dosyaları engeller ve şu şekilde işaretler:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Truva Atı (0053a8e51)

Truva-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (B)

Trojan.Win64.S.Ryuk.174080

Truva Atı / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

Olay raporları, orijinal tehdit geliştiricilerin fidye yazılımı kampanyaları için 'WayneEvenson@protonmail.com' ve 'WayneEvenson@tutanota.com' e-posta hesaplarını kullanmaya başladıklarını gösteriyor. 'Wayneevenson@protonmail.com' Ransomware, güvenliği ihlal edilmiş makinelerde 'PdTlG.exe' olarak çalışabilir, ancak rasgele dosya adları kullanabileceğini unutmayın. 'Wayneevenson@protonmail.com' Ransomware ile tanıtılan yeni bir özellik, fidye mesajının bir Microsoft Not Defteri uygulaması aracılığıyla kullanıcının masaüstüne otomatik olarak yüklenmesi gibi görünüyor. Ürünü şüphesiz kullanıcılara sunmak için kullanılan Ryuk Ransomware davranışını ve yeni saldırı vektörlerini izlemeye devam ediyoruz. Güçlü bir yedekleme yöneticisinin hizmetlerini kullanmalı ve güvenilmeyen kaynaklardan makro yüklemeyi devre dışı bırakmalısınız. 'Wayneevenson@protonmail.com' Fidye yazılımı için algılama kuralları, ilgili dosyaları aşağıdaki uyarılarla etiketleyen çoğu AV satıcısı tarafından desteklenir:

Damlalık / Win32.Ryukran.R234915

Ransom.Jabaxsta! 1.B3AA (KLASİK)

Fidye / W32.Ryuk.393216

Fidye: Win32 / Jabaxsta.B! Dr

TR / FileCoder.biysh

Truva Atı (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A (B)

Trojan.Ransom.Win32.1398

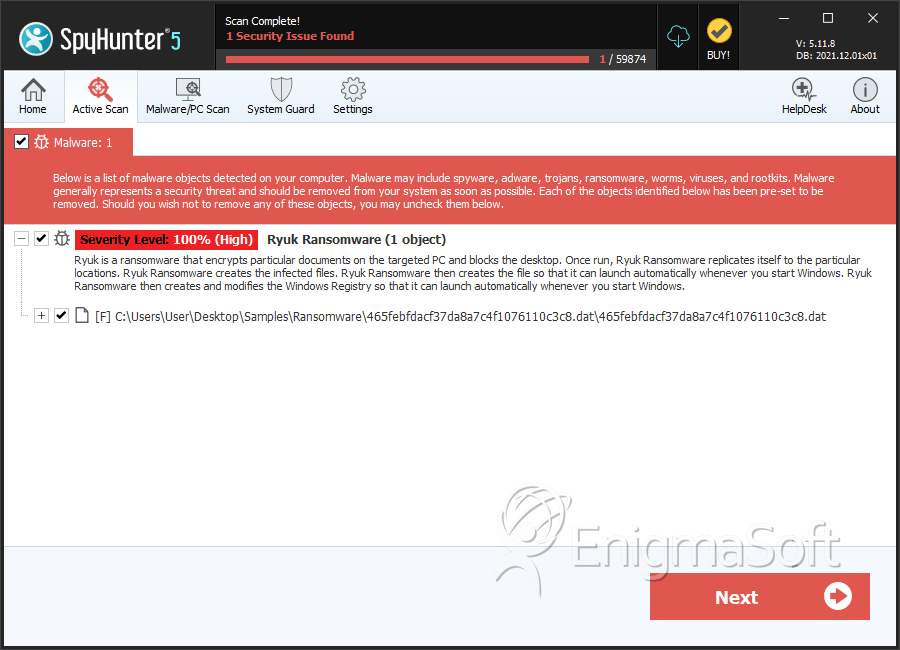

SpyHunter Ryuk Fidye Yazılımı'u Algılar ve Kaldırır

Dosya Sistemi Detayları

| # | Dosya adı | MD5 |

Tespitler

Tespitler: SpyHunter tarafından bildirildiği üzere, virüs bulaşmış bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |