Oprogramowanie ransomware GandCrab

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Zaszeregowanie: | 5,691 |

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 79,401 |

| Pierwszy widziany: | January 29, 2018 |

| Ostatnio widziany: | September 14, 2025 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Oprogramowanie ransomware GandCrab to złośliwe oprogramowanie, które szyfruje dane na zaatakowanych komputerach i żąda zapłaty okupu w zamian za narzędzie do deszyfrowania. Ten kryptowirus pojawił się po raz pierwszy pod koniec stycznia tego roku i od tego czasu badacze zidentyfikowali kilka różnych wersji GandCrab, w tym GDCB, GandCrab v2, GandCrab v3, GandCrab v4 i GandCrab v5. Najnowsza wersja została zidentyfikowana około miesiąc temu, we wrześniu 2018 roku. Funkcje i mechanizmy szyfrowania tego ransomware ewoluowały od jego pierwszego pojawienia się – podczas gdy pierwsze trzy wersje wykorzystywały algorytmy szyfrowania RSA i AES do blokowania danych na zainfekowanym urządzeniu, wersja 4 i nowsze wykorzystują dodatkowy i bardziej wyrafinowany szyfr, taki jak Salsa20. Badacze złośliwego oprogramowania uważają, że dzieje się to głównie ze względu na szybkość, ponieważ szyfr Salsa20 jest znacznie szybszy. Zmienił się również wzorzec wyboru plików do zaszyfrowania. Oryginalna wersja sprawdzała, czy pliki do szyfrowania znajdują się na określonej liście rozszerzeń plików, podczas gdy druga i wszystkie kolejne wersje GandCraba mają zamiast tego listę wykluczeń i szyfrują wszystkie inne pliki, które nie pojawiają się na tej liście. Podniesiono również wysokość wymaganego okupu.

W tym tygodniu złośliwe oprogramowanie, odcinek 21, część 3: GandCrab, REvil, Sodinokibi ransomware pozostają wyjątkowo niebezpieczne w czwartym kwartale 2020 r.

GandCrab jest dystrybuowany głównie za pośrednictwem wiadomości spamowych, zestawów exploitów, fałszywych aktualizacji i złamanego legalnego oprogramowania. Charakterystyczną cechą wszystkich przypadków GandCrab jest to, że ransomware dodaje określone rozszerzenia do zaszyfrowanych plików. W zależności od tego, która wersja złośliwego oprogramowania zainfekowała komputer, rozszerzeniami plików mogą być .gdcb, .krab, .crab, .lock lub kombinacja losowych od 5 do 10 liter. Początkowa wersja GandCrab zawierała krytyczny błąd w kodzie, który pozostawił klucz deszyfrujący w pamięci zainfekowanego komputera, więc firma zajmująca się zwalczaniem złośliwego oprogramowania, współpracująca z Europolem i rumuńską policją, szybko opracowała dekrypter i zaoferowała go za darmo pobierz na NoMoreRansom.org. Jednak niemal natychmiast po tym autorzy złośliwego oprogramowania opublikowali zaktualizowaną wersję, w której usterka została naprawiona, dzięki czemu dekrypter nie działa już we wszystkich kolejnych wersjach. W tym momencie nie ma żadnych darmowych narzędzi do deszyfrowania dla aktualnie krążących wersji oprogramowania ransomware GandCrab, więc użytkownicy powinni zachować szczególną ostrożność podczas surfowania w Internecie lub otwierania wiadomości e-mail. Najlepszą wskazówką przeciwko oprogramowaniu ransomware jest prawdopodobnie przechowywanie kopii zapasowych wszystkich cennych danych na zewnętrznych urządzeniach pamięci masowej.

Spis treści

Pierwsze trzy wersje GandCraba podążają za podstawową rutyną

Jak tylko GandCrab zinfiltruje system, rozpoczyna proces skanowania i szyfrowania plików, celując w najcenniejsze dane przechowywane na komputerze i próbując objąć wszystkie rodzaje treści, takie jak obrazy, zdjęcia, filmy, bazy danych, archiwa, Microsoft Office/Open Office dokumenty, pliki muzyczne i tak dalej. Po zakończeniu procesu szyfrowania przez złośliwe oprogramowanie użytkownik nie ma dostępu do zaszyfrowanych plików, podczas gdy w pliku tekstowym o nazwie GDCB-DECRYPT.txt wyświetlana jest następująca uwaga dotycząca okupu:

"= GANDKRAB =—

Uwaga!

Wszystkie Twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne pliki są zaszyfrowane i mają rozszerzenie: .GDCB

Jedyną metodą odzyskania plików jest zakup klucza prywatnego. Znajduje się na naszym serwerze i tylko my możemy odzyskać Twoje pliki.

Serwer z Twoim kluczem znajduje się w zamkniętej sieci TOR. Możesz się tam dostać następującymi sposobami:

1. Pobierz przeglądarkę Tor – https://www.torproject.org/

2. Zainstaluj przeglądarkę Tor

3. Otwórz przeglądarkę Tor

4. Otwórz link w przeglądarce tor: http://gdcbghvjyqy7jclk.onion/[id]

5. Postępuj zgodnie z instrukcjami na tej stronie

Na naszej stronie zobaczysz instrukcje dotyczące płatności i otrzymasz możliwość odszyfrowania 1 pliku za darmo.

NIEBEZPIECZNY!

Nie próbuj modyfikować plików ani używać własnego klucza prywatnego – spowoduje to utratę danych na zawsze!"

Jeśli użytkownik wykona wszystkie wymagane kroki, wyląduje na stronie internetowej o nazwie deszyfrator GandCrab, gdzie przeczyta, że będzie musiał zapłacić kwotę 1,54 DASH, co odpowiada około 1200 USD, za narzędzie deszyfrujące. Podany jest również odpowiedni adres DASH, na który należy wysłać okup. Strona ze złośliwym oprogramowaniem oferuje również możliwość wgrania jednego pliku do bezpłatnego odszyfrowania, aby przekonać użytkownika o jego niezawodności, a dodatkowo użytkownik uzyskuje dostęp do czatu pomocy technicznej. Aby zastraszyć ofiary, właściciele szkodliwego oprogramowania wskazują również określony termin, w którym należy zapłacić okup, i grożą zniszczeniem plików po upływie tego okresu lub podniesieniem kwoty żądanego okupu. Płatność w DASH jest akceptowalna tylko w przypadku pierwszej i drugiej wersji złośliwego oprogramowania.

Badacze złośliwego oprogramowania radzą nigdy nie przestrzegać zasad cyberprzestępców, ponieważ istnieją alternatywne sposoby odzyskania danych. Ransomware GandCrab można usunąć za pomocą profesjonalnych narzędzi do usuwania, podczas gdy eksperci nie zalecają samodzielnego czyszczenia komputera, chyba że jesteś doświadczonym użytkownikiem. Wyrafinowane zagrożenia ransomware tego typu mają możliwość ukrycia swoich operacji i plików jako legalnych procesów, co oznacza, że możesz łatwo usunąć kluczowy plik systemowy, próbując usunąć jakiś złośliwy obiekt, co z kolei może prowadzić do nieodwracalnego uszkodzenia komputera .

Trzecia wersja, znana jako GandCrab v3, pojawiła się pod koniec kwietnia z potężniejszymi metodami szyfrowania i była skierowana w szczególności do użytkowników w krajach byłego Związku Radzieckiego, takich jak Ukraina, Kazachstan, Białoruś i Rosja. Oprócz algorytmu szyfrowania RSA - 2048 znanego z poprzednich wersji, GandCrab v3 renderuje również szyfrowanie AES -256 (tryb CBC), aby zablokować pliki osobiste i inne dane. Zaszyfrowane pliki mają rozszerzenie .CRAB, a wyświetlony komunikat o okupie wygląda dość znajomo. Jednak w przeciwieństwie do wersji 1 i 2, ta nie akceptuje płatności w DASH, ale zamiast tego prosi ofiarę o zapłacenie kwoty okupu w Bitcoin. Ta wersja ma również możliwość zmiany tapety użytkownika na notatkę z żądaniem okupu, dzięki czemu pulpit stale przełącza się między tapetą a notatką z żądaniem okupu, aby dodatkowo zastraszyć ofiarę. Kolejną nową funkcją jest klucz rejestru automatycznego uruchamiania RunOnce:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\whtsxydcvmtC:\Documents and Settings\Administrator\Dane aplikacji\Microsoft\yrtbsc.exe

Kolejne wersje GandCrab zawierają nowe zaawansowane funkcje

GandCrab v4

W lipcu tego roku GandCrab v4 podążył za swoimi poprzednikami. Wykorzystuje również algorytmy szyfrowania AES-256 (tryb CBC) i RSA - 2048, chociaż ta wersja ransomware dodaje rozszerzenie .KRAB do zaszyfrowanych plików. To zaawansowane zagrożenie wykorzystuje również szybki i wydajny algorytm kryptograficzny o nazwie Tiny Encryption Algorithm (TEA), aby uniknąć wykrycia przez programy antywirusowe.

Wersja 4 wprowadza również nowy algorytm szyfrowania. GandCrab v4 generuje dwa klucze RSA, które są używane do szyfrowania każdego pliku - publiczny i prywatny. Podczas procedury szyfrowania szkodliwe oprogramowanie szyfruje każdy plik specjalnie wygenerowanym losowym kluczem Salsa20 i losowym wektorem inicjującym (IV), które są następnie szyfrowane za pomocą publicznego klucza RSA wygenerowanego na początku. Prywatny klucz RSA pozostaje w rejestrze i sam jest szyfrowany innym kluczem Salsa20 oraz kluczem IV, które z kolei są szyfrowane za pomocą publicznego klucza RSA wbudowanego w złośliwe oprogramowanie. Po zakończeniu procesu szyfrowania nowe 8-bajtowe pole za pomocą klucza pliku, a IV jest dodawany do zawartości pliku, którego dotyczy problem, zwiększając w ten sposób jego rozmiar. Ta wyrafinowana metoda szyfrowania sprawia, że GandCrab v4 jest bardzo wydajny, ponieważ plików nie można odszyfrować bez klucza prywatnego, który odpowiada wbudowanemu kluczowi publicznemu. Dodatkowa komplikacja wynika również z faktu, że ransomware usuwa wszystkie woluminy ukryte na zainfekowanym komputerze, dzięki czemu pliki nie mogą być odzyskane za pomocą tego mechanizmu. Wreszcie, GandCrab również usuwa się z maszyny. Tym razem żądanie okupu znajduje się w dwóch różnych plikach o nazwach KRAB - DECRYPT.txt i CRAB - DECRYPT.txt.

Następnie następująca wersja GandCrab v4.1 ma kolejną nową funkcję - może komunikować się z siecią zamiast otrzymywać polecenia z serwera C&C. Ta wersja ransomware również nie wymaga połączenia z Internetem do rozprzestrzeniania się i pojawiły się spekulacje, że może wykorzystywać do swojej dystrybucji protokół transportowy SMB, podobnie jak wirusy Petya i WannaCry, które również wykorzystywały exploit SMB. Nawet jeśli tak nie jest, eksperci ostrzegają, że ta funkcja GandCrab może zostać wprowadzona w niektórych nadchodzących wersjach złośliwego oprogramowania, dlatego użytkownicy powinni upewnić się, że zainstalowali wszystkie dostępne łatki. Nowością w tej wersji jest również to, że klucze deszyfrujące znajdują się na serwerze atakującego i mają do nich dostęp tylko sami cyberprzestępcy. Co więcej, dla każdego zainfekowanego komputera generowany jest nowy klucz, dzięki czemu klucze deszyfrujące nie mogą być ponownie użyte. Nowością w GandCrab v4.2 jest specjalny kod, który jest w stanie wykrywać maszyny wirtualne, w którym to przypadku złośliwe oprogramowanie przestaje działać.

W przypadku GandCrab v4.1 opracowano aplikację szczepionki, która działa poprzez utworzenie specjalnego pliku w docelowym systemie, który oszukuje oprogramowanie ransomware, że dane zostały już zaszyfrowane. Aplikacja szczepionki jest dostępna online, ale działa tylko w tej konkretnej wersji i poprzednich wersjach, ale nie w wersji 4.1.2 i kolejnych wersjach. Twórcy złośliwego oprogramowania szybko znaleźli sposób, aby sztuczka była nieskuteczna — wersja 4.2.1 pojawiła się na początku sierpnia z dołączoną wiadomością do firmy, która opracowała szczepionkę, oraz łączem do exploita w kodzie źródłowym, którego celem było zaatakowanie produkt tej firmy. Ten kod reprezentuje projekt programu Visual Studio i zawiera dane w języku rosyjskim. Wersja 4.3 pojawiła się niemal równocześnie z wersją 4.2.1, ale miała też kilka zmian. Jedną ze zmian jest usunięcie kodu wykrywania maszyn wirtualnych, ponieważ nie zawsze działał poprawnie.

GandCrab v5

Najnowsze wersje GandCrab pojawiły się wtedy we wrześniu - GandCrab v5, GandCrab v5.0.1, v5.0.2 i v5.0.4. Nowe funkcje obejmują możliwość używania losowo generowanych rozszerzeń plików o długości od 5 do 10 liter dla zaszyfrowanych plików, zamiast z góry określonych, jak obserwowane w poprzednich wersjach oprogramowania ransomware. Wersja 5.0.2 dodaje dziesięć losowo wybranych liter jako rozszerzenie pliku do każdego zaszyfrowanego pliku, podczas gdy kolejna wersja 5.0.4 używa losowego 8-znakowego rozszerzenia pliku. GandCrab v5 ma nowy format żądania okupu, w którym nazwa pliku wygląda tak: [losowe_wygenerowane_rozszerzenie] - DECRYPT.html. W przeciwieństwie do niektórych starszych wersji, żądanie okupu w HTML wyjaśnia jedynie, jak pobrać przeglądarkę TOR, podczas gdy strona płatności hakerów hostowana w sieci TOR zawiera pozostałe informacje dotyczące tego, co stało się z plikami użytkownika. Wymagany okup to kwota w DASH lub Bitcoin, a tym razem jest to równowartość od 800 do 2400 USD.

Wersje od v5.0.1 w górę ponownie używają formatu pliku tekstowego do żądania okupu, ale reszta pozostaje taka sama. Żądanie okupu GandCrab v5.0.1 jest zawarte w pliku o nazwie [losowe_rozszerzenie]-Decrypt.txt i wymaga użycia anonimowej komunikacji za pośrednictwem przeglądarki TOR. Brzmi następująco:

" —= GANDCRAB V5.0.1 =—

Uwaga!

Wszystkie Twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne pliki są zaszyfrowane i mają rozszerzenie:

Jedyną metodą odzyskania plików jest zakup unikalnego klucza prywatnego. Tylko my możemy dać Ci ten klucz i tylko my możemy odzyskać Twoje pliki.

Serwer z Twoim kluczem znajduje się w zamkniętej sieci TOR. Możesz się tam dostać następującymi sposobami:>

——————————————————————————————->

• Pobierz przeglądarkę Tor – https://www.torproject.org/

• Zainstaluj przeglądarkę Tor

• Otwórz przeglądarkę Tor

• Otwórz link w przeglądarce TOR: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Postępuj zgodnie z instrukcjami na tej stronie

——————————————————————————————-

Na naszej stronie zobaczysz instrukcje dotyczące płatności i otrzymasz możliwość odszyfrowania 1 pliku za darmo.

UWAGA!

ABY ZAPOBIEC USZKODZENIU DANYCH:

* NIE MODYFIKUJ ZASZYFROWANYCH PLIKÓW

* NIE ZMIENIAJ DANYCH PONIŻEJ"

Odwiedzając stronę TOR atakujących, ofiara odczytuje następującą wiadomość:

„Przepraszamy, ale Twoje pliki zostały zaszyfrowane!

Nie martw się, pomożemy Ci zwrócić wszystkie Twoje pliki!

Cena deszyfratora plików to 2400 USD

Jeśli płatność nie zostanie dokonana do 2018-07-20 02:32:41 UTC koszt odszyfrowania plików zostanie podwojony

Kwota została podwojona!

Pozostały czas do podwojenia ceny:

——————————————————————————————–

Co sie stało? Kup GandCrab Decryptor Support to odszyfrowanie testowe 24/7

——————————————————————————————–

Proszę włączyć JavaScript!!

Co sie stało?

Twój komputer został zainfekowany przez GandCrab Ransomware. Twoje pliki zostały zaszyfrowane i nie możesz ich samodzielnie odszyfrować.

W sieci prawdopodobnie możesz znaleźć deszyfratory i oprogramowanie innych firm, ale to ci nie pomoże i może tylko uniemożliwić odszyfrowanie twoich plików

Co mogę zrobić, aby odzyskać moje pliki?

Powinieneś kupić Deszyfrator GandCrab. To oprogramowanie pomoże Ci odszyfrować wszystkie zaszyfrowane pliki i usunąć GandCrab Ransomware z komputera.

Aktualna cena: 2400,00 USD. Jako płatność potrzebujesz kryptowaluty DASH lub Bitcoin

Jakie gwarancje możesz mi dać?

Możesz użyć testowego odszyfrowania i odszyfrować 1 plik za darmo

Co to jest kryptowaluta i jak mogę kupić deszyfrator GandCrab?

Więcej szczegółów na temat kryptowalut możesz przeczytać w Google lub tutaj.

Jako płatność musisz kupić DASH lub Bitcoin za pomocą karty kredytowej i wysłać monety na nasz adres.

Jak mogę ci zapłacić?

Musisz kupić Bitcoin lub DASH za pomocą karty kredytowej. Linki do serwisów, w których możesz to zrobić: Lista giełd Dash, Lista giełd Bitcoin

Następnie przejdź do naszej strony płatności Kup Deszyfrator GandCrab, wybierz metodę płatności i postępuj zgodnie z instrukcjami.

Aby osiągnąć jego trwałość i zapewnić automatyczne uruchamianie się złośliwego skryptu przy każdym uruchomieniu systemu operacyjnego Windows, v5.0.2 dodaje wpisy do rejestru Windows:

HKEY_CURRENT_USER\Panel sterowania\Międzynarodowy

HKEY_CURRENT_USER\Panel sterowania\Międzynarodowy\LocaleName

HKEY_CURRENT_USER\Układ klawiatury\Wstępne ładowanie

HKEY_CURRENT_USER\Układ klawiatury\Wstępne ładowanie\1

HKEY_CURRENT_USER\Układ klawiatury\Wstępne ładowanie\2

HKEY_CURRENT_USER\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE HARDWARE OPIS SYSTEMU CentralProcessor 0

HKEY_LOCAL_MACHINE HARDWARE OPIS SYSTEMU CentralProcessor 0 Identyfikator

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\ProcessorNameString

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Maksymalny rozmiar pliku dziennika

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Logging

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\productName

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data\ext

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE OPROGRAMOWANIE keys_data dane prywatne

HKEY_LOCAL_MACHINE OPROGRAMOWANIE keys_data data public

HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet usługi Tcpip Parametry Domena

Tę wersję ransomware można również zaprogramować tak, aby usuwała wszystkie kopie woluminów w tle z systemu operacyjnego Windows. Odbywa się to za pomocą polecenia:

„→vssadmin.exe usuń cienie /all /Quiet”

Po wykonaniu tego polecenia szyfrowanie plików staje się bardziej wydajne, ponieważ jeden z możliwych sposobów przywracania uszkodzonych danych zostaje wyeliminowany.

Złośliwy ładunek GandCrab 5.0.2 został wykryty przez programy antywirusowe pod różnymi nazwami, wśród których znajdują się:

- Ransom.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR/AD.GandCrab.wizji

- Trojan[Okup]/Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- Okup:Win32/GandCrab.MTC!bit

- ML.Attribute.HighConfidence

Kanały dystrybucji GandCrab Ransomware

Kampanie spamowe e-mail

Badacze cyberbezpieczeństwa zidentyfikowali kilka metod dystrybucji niebezpiecznego oprogramowania ransomware GandCrab. Jednym ze znanych kanałów rozprzestrzeniania się tego szkodliwego oprogramowania są kampanie spamowe e-mail od nadawców o różnych nazwach. W tym przypadku cyberprzestępcy polegają na technikach socjotechnicznych, w których złośliwe wiadomości e-mail są zamaskowane jako faktury, rachunki za zakupy lub inne dokumenty, które mogą brzmieć wystarczająco wiarygodnie, aby nakłonić użytkownika do otwarcia ich w celu uzyskania „dalszych szczegółów”. Tym, co łączy wiadomości e-mail z niektórych wcześniejszych kampanii spamowych GandCrab, jest to, że druga część adresu to @cdkconstruction.org, podczas gdy wiersz tematu zawiera „Potwierdzenie luty- [Liczby losowe]”. Złośliwe oprogramowanie jest zwykle osadzone w załączniku PDF, podczas gdy treść wiadomości zawiera informację „W załączeniu DOC”. Gdy użytkownik kliknie złośliwy załącznik, do systemu zostanie pobrany plik .doc. Plik ten uruchamia następnie skrypt PowerShell i tworzy nowy plik exploita o nazwie „sct5.txt” w niektórych wersjach złośliwego oprogramowania. Ten plik exploita nie uruchamia jednak rzeczywistego ładunku złośliwego oprogramowania; zamiast tego działa jako medium pośredniczące, przez które wirus dostaje się do systemu. GandCrab v4.3 był również rozpowszechniany za pośrednictwem wiadomości spamowych z załączonym plikiem „.egg” — rodzajem skompresowanego pliku archiwum popularnego w Korei Południowej. Wykryta po raz pierwszy w sierpniu tego roku, kampania ta jest wymierzona w użytkowników w Korei Południowej, zwłaszcza że autorzy użyli Hangul w temacie, treści e-maili, a także w nazwie złośliwego załącznika w pliku .egg. Uszkodzone wiadomości zostały zakamuflowane jako powiadomienie o problemie związanym z „naruszeniem handlu elektronicznego”, o który ma być oskarżony odbiorca. Potencjalna ofiara musi zdekompresować plik i otworzyć dowolny z dwóch plików, które pozostaną po dekompresji, aby mogło zostać uruchomione oprogramowanie ransomware GandCrab.

Zestawy do wykorzystania

Innym kanałem dystrybucji wykrytym przez badaczy jest zestaw Magnitude Exploit (Magnitude EK), którego hakerzy używali wcześniej do rozprzestrzeniania ransomware Magniber w Korei Południowej. Jak dotąd naukowcy uważają, że Magnitude EK jest używany głównie do rozprzestrzeniania drugiej wersji GandCraba. Ten zestaw zapewnia specjalną, bezogniową technikę uruchamiania oprogramowania ransomware, dzięki której złośliwe oprogramowanie jest kodowane za pomocą skryptów VBScript.Encode/JScript.Encode, a następnie wstrzykiwane bezpośrednio do pamięci komputera docelowego. Po wykonaniu ładunku GandCrab zakorzenia się w pliku explorer.exe, powoduje wymuszone ponowne uruchomienie, a następnie inicjuje program szyfrujący, który blokuje pliki i dodaje do nich rozszerzenie pliku .CRAB. GandCrab był również rozpowszechniany za pośrednictwem kampanii z uszkodzonymi reklamami internetowymi znanej jako „Seamless”, w której osoby atakujące wykorzystały inny zestaw exploitów o nazwie RIG EK. Ten zestaw exploitów wykrywa luki w atakowanych systemach, przez które może wprowadzić wirusa szyfrującego. Wiadomo również, że do dystrybucji tego szkodliwego oprogramowania wykorzystano trzeci zestaw exploitów, a mianowicie GrandSoft EK. Jest również zdolny do znajdowania i niewłaściwego wykorzystywania luk bezpieczeństwa w docelowych systemach. Odkryto również nowy zestaw exploitów, który został odkryty we wrześniu o nazwie Fallout, aby dystrybuować oprogramowanie ransomware GandCrab. Fallout działa zgodnie z procedurami, które są bardzo podobne do zestawu exploitów, który był aktywny wcześniej pod nazwą Nuclear. Fallout wykorzystuje dwie luki w zabezpieczeniach, aby dostarczać złośliwe ładunki. Pierwszy z nich to błąd zdalnego wykonania kodu w silniku Windows VBScript (CVE - 2018 - 8174); druga to luka w zabezpieczeniach Adobe Flash (CVE - 2018 - 4878), którą Fallout wykorzystuje w przypadku, gdy nie wykorzysta skryptu VBScript. Po pomyślnym wykorzystaniu tych luk Fallout generuje szelkod w celu pobrania zaszyfrowanego ładunku. Następnie odszyfrowuje ten ładunek i wykonuje osadzony w nim kod. W niektórych przypadkach Fallouta można również zaprogramować tak, aby instalował trojana, który sprawdza obecność określonych procesów bezpieczeństwa i nie wykonuje żadnych dalszych działań w przypadku, gdy są one obecne w docelowym systemie. W przypadku GandCrab v5.0.1 wiadomo, że wykorzystuje lukę CVE - 2018 - 0896, która znajduje się w jądrze Windows i która umożliwia potencjalnym atakującym uzyskanie informacji, dzięki którym mogą uzyskać ominięcie Randomizacji Układu Przestrzeni Adresowej (ASLR). Luka ta może zostać wykorzystana, jeśli osoba atakująca uruchomi specjalnie spreparowaną aplikację po zalogowaniu się na zaatakowanym komputerze. GandCrab v5.0.2 może mieć taką samą zdolność, ale nie zostało to jeszcze potwierdzone.

Ransomware jako usługa (RaaS)

Wreszcie, GandCrab jest również oferowany jako Ransomware-as-a-Service (RaaS) z całodobowym wsparciem technicznym na rosyjskich podziemnych forach hakerskich. Zebrane dane pokazują, że twórcy szkodliwego oprogramowania otrzymali już ponad 600 000 dolarów okupu dzięki programowi partnerskiemu GandCrab, w którym uczestniczący aktorzy opłacili od twórców szkodliwego oprogramowania około 60–70% przychodów. Według badaczy, Programy Partnerskie mają 100 członków, z których 80 rozprzestrzeniło 700 różnych próbek oprogramowania ransomware, przy czym ponad 70% zainfekowanych komputerów znajduje się w USA lub Wielkiej Brytanii. Dlatego eksperci początkowo uznali oprogramowanie ransomware GandCrab za zagrożenie skierowane specjalnie do ofiar anglojęzycznych. Jednak nowsze wersje szkodliwego oprogramowania wyprzedziły tę propozycję, ponieważ obsługują kilka dodatkowych języków, w tym francuski, niemiecki, włoski i japoński.

Żądanie okupu przez GandCrab Ransomware

GandCrab Ransomware dostarczy żądanie okupu w postaci pliku tekstowego o nazwie „GDCB-DECRYPT.txt”, który zostanie umieszczony w bibliotece dokumentów zainfekowanego komputera i na pulpicie zainfekowanego komputera. Tekst noty okupu GandCrab Ransomware brzmi:

'—= GANDKRAB =—

Uwaga!

Wszystkie Twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne pliki są zaszyfrowane i mają rozszerzenie: .GDCB

Jedyną metodą odzyskania plików jest zakup klucza prywatnego. Znajduje się na naszym serwerze i tylko my możemy odzyskać Twoje pliki.

Serwer z Twoim kluczem znajduje się w zamkniętej sieci TOR. Możesz się tam dostać następującymi sposobami:

1. Pobierz przeglądarkę Tor – h[tt]ps://www.torproject[.]org/

2. Zainstaluj przeglądarkę Tor

3. Otwórz przeglądarkę Tor

4. Otwórz link w przeglądarce tor: h[tt]ps://gdcbghvjyqy7jclk[.]onion/6361f798c4ba3647

5. Postępuj zgodnie z instrukcjami na tej stronie

Jeśli przeglądarka Tor/Tor jest zablokowana w Twoim kraju lub nie możesz jej zainstalować, otwórz jeden z poniższych linków w swojej zwykłej przeglądarce:

1.h[tt]ps://gdcbghvjyqy7jclk.onion[.]top/6361f798c4ba3647

2. h[tt]ps://gdcbghvjyqy7jclk.onion[.]casa/6361f798c4ba3647

3. h[tt]ps://gdcbghvjyqy7jclk.onion[.]przewodnik/6361f798c4ba3647

4. h[tt]ps://gdcbghvjyqy7jclk.onion[.]rip/6361f798c4ba3647

5. h[tt]ps://gdcbghvjyqy7jclk.onion[.]plus/6361f798c4ba3647

Na naszej stronie zobaczysz instrukcje dotyczące płatności i otrzymasz możliwość odszyfrowania 1 pliku za darmo.

NIEBEZPIECZNY!

Nie próbuj modyfikować plików ani używać własnego klucza prywatnego – spowoduje to utratę danych na zawsze!'

Gdy ofiary ataku spróbują połączyć się z domeną powiązaną z GandCrab Ransomware, zostanie wyświetlony następujący komunikat i tekst:

'Witamy!

Żałujemy, ALE WSZYSTKIE TWOJE PLIKI ZOSTAŁY ZASZYFROWANE!

O ile nam wiadomo:

Kraj

OS

Użytkownik komputera

Nazwa komputera

Grupa PC

PC Język.

Dysk twardy

Data szyfrowania

Ilość twoich plików

Ilość twoich plików

Ale nie martw się, możesz zwrócić wszystkie swoje pliki! Możemy Ci pomóc!

Poniżej możesz wybrać jeden ze swoich zaszyfrowanych plików z komputera i odszyfrować go, jest to deszyfrator testowy dla Ciebie.

Ale możemy odszyfrować tylko 1 plik za darmo.

UWAGA! Nie próbuj używać narzędzi deszyfrujących innych firm! Ponieważ to zniszczy twoje pliki!

Czego potrzebujesz?

Potrzebujesz deszyfratora GandCrab. To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki i usunie GandCrab z komputera. Do zakupu potrzebujesz kryptowaluty DASH (1 DASH = 760.567$). Jak kupić tę walutę, możesz przeczytać tutaj.

Ile pieniędzy musisz zapłacić? Poniżej podajemy kwotę i nasz portfel do zapłaty

Cena: 1,5 DASH (1200 USD)'

Żądanie okupu przez GandCrab Ransomware wykorzystuje Dash, kryptowalutę podobną do Bitcoina. Badaczom bezpieczeństwa komputerów zdecydowanie zaleca się ignorowanie treści żądania okupu przez GandCrab Ransomware.

Aktualizacja 26 października 2018 r. — GandCrab 5.0.5 Ransomware

GandCrab 5.0.5 Ransomware to zaktualizowana wersja GandCrab Ransomware, która została zgłoszona przez analityków złośliwego oprogramowania pod koniec października 2018 r. Wydanie ransomware GandCrab 5.0.5 jest godne uwagi ze względu na zmiany w procesie szyfrowania oraz fakt, że pojawiło się ono wkrótce po udostępnieniu bezpłatnego narzędzia deszyfrującego przez Europol (organ ścigania Unii Europejskiej) i partnerów z branży cyberbezpieczeństwa. Darmowy dekrypter był możliwy dzięki zespołowi GandCrab, który udostępnił darmowy deszyfrator użytkownikom komputerów PC w Syrii, którzy poprosili o pomoc w odzyskaniu zdjęć rodzinnych krewnych zaginionych w syryjskiej wojnie domowej w latach 2017-2018. Badaczom szkodliwego oprogramowania udało się opracować narzędzie oparte na kodzie przesłanym przez zespół GandCrab do Internetu. Nastąpił krótki okres testowy i wielu użytkowników komputerów PC dotkniętych Gand Crab v4 Ransomware otrzymało powiadomienia, że mogą pobrać bezpłatny deszyfrator z Europolu.

Niestety, sukces wspólnych wysiłków branży cyberbezpieczeństwa był krótkotrwały. Aktorzy ransomware wypchnęli aktualizację GandCrab 5.0.5 swoim dystrybutorom, a zagrożenie zdołało zagrozić większej liczbie użytkowników. Wersja GandCrab 5.0.5 wykorzystuje nową instrukcję szyfrowania, która sprawia, że darmowy dekrypter staje się przestarzały. Możliwe jest użycie instrumentu z Europolu do odszyfrowania plików, których dotyczy GandCrab v4. Jednak nowy GandCrab 5.0.5 Ransomware jest odporny na próby inżynierii wstecznej. Widzieliśmy, że GandCrab 5.0.5 Ransomware dołącza pięć losowych znaków do nazw plików i upuszcza notatkę o okupie zatytułowaną „[rozszerzenie pisane wielkimi literami]-DECRYPT.txt”. Jedna z ofiar GandCrab 5.0.5 poinformowała, że pliki zawierają rozszerzenie „.cyyjg”. Na przykład nazwa „Ristretto kawa.docx” zostaje zmieniona na „Ristretto kawa.docx.cyyjg”, a żądanie okupu jest zapisywane na pulpicie jako „CYYJG-DECRYPT.txt”. Żądanie okupu zawiera kilka zmian w porównaniu z wcześniejszymi wersjami. Tekst w „[rozszerzenie pisane wielkimi literami]-DECRYPT.txt” może wyglądać tak:

'---= GANDCRAB V5.0.5 =---

Uwaga!

Wszystkie Twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne pliki są zaszyfrowane i mają rozszerzenie: .ROTXKRY

Jedyną metodą odzyskania plików jest zakup unikalnego klucza prywatnego. Tylko my możemy dać Ci ten klucz i tylko my możemy odzyskać Twoje pliki.

Serwer z Twoim kluczem znajduje się w zamkniętej sieci TOR. Możesz się tam dostać następującymi sposobami:

----------------------------------

| 0. Pobierz przeglądarkę Tor - hxxps://www.torproject[.]org/

| 1. Zainstaluj przeglądarkę Tor

| 2. Otwórz przeglądarkę Tor

| 3. Otwórz link w przeglądarce TOR: hxxp://gandcrabmfe6mnef[.]onion/113737081e857d00

| 4. Postępuj zgodnie z instrukcjami na tej stronie

-------------------------------

Na naszej stronie zobaczysz instrukcje dotyczące płatności i otrzymasz możliwość odszyfrowania 1 pliku za darmo.

UWAGA!

ABY ZAPOBIEC USZKODZENIU DANYCH:

* NIE MODYFIKUJ ZASZYFROWANYCH PLIKÓW

* NIE ZMIENIAJ DANYCH PONIŻEJ

---POCZĄTEK KLUCZA GANDCRAB---

[losowe znaki]

---KONIEC KLUCZYKA GANDCRAB---

---POCZĄTEK DANYCH KOMPUTERA---

[unikalny identyfikator]

---KONIEC DANYCH KOMPUTERA---'

Ransomware GandCrab 5.0.5 jest nadal dystrybuowane za pośrednictwem uszkodzonych plików Microsoft Word, plików PDF, stron phishingowych i fałszywych aktualizacji czcionek używanych w przeglądarkach Mozilla Firefox i Google Chrome. Jak wspomniano wcześniej, GandCrab Ransomware działa jako platforma Ransomware-as-a-Service, a zagrożenie rozprzestrzenia się w różnych formach. Zachęca się użytkowników komputerów PC do unikania plików z niezweryfikowanych lokalizacji i nadawców wiadomości e-mail oraz do powstrzymania się od korzystania z pirackiego oprogramowania.

Aktualizacja 3 grudnia 2018 r. — GandCrab 5.0.9 Ransomware

3 grudnia 2018 r. nastąpi duża aktualizacja oprogramowania ransomware GandCrab, które ma numer wersji 5.0.9. Rdzeń GandCrab 5.0.9 Ransomware jest taki sam jak we wcześniejszych wersjach, ale dodano do niego nowe funkcje, nowe warstwy maskujące, a zagrożenie oferuje usługi deszyfrowania w zamian za Bitcoin (BTC) i Dashcoin (DASH). Uważa się, że oprogramowanie ransomware GandCrab 5.0.9 jest skierowane przede wszystkim do średnich firm o słabej ochronie dostępu zdalnego. Nowa wersja nadal dodaje niestandardowe rozszerzenie pliku, które jest generowane losowo dla każdej zainfekowanej maszyny. Ponadto notatka o okupie jest upuszczana do każdego folderu z zaszyfrowanymi danymi w środku.

GandCrab 5.0.9 Ransomware może znajdować się w fazie testów w momencie pisania, sądząc po niskim współczynniku infekcji. Nie ma wielu raportów o incydentach, ale badania ekstrapolowały, że GandCrab 5.0.9 Ransomware pojawi się jako dominujące zagrożenie kryptograficzne w pierwszych miesiącach 2019 roku. Obecnie wiadomo, że GandCrab 5.0.9 Ransomware dołącza rozszerzenie „.wwzaf” i upuść wiadomość zatytułowaną 'WWZAF-DECRYPT.txt' do katalogów. Na przykład nazwa „Horizon Zero Dawn-The Frozen Wilds.docx” zostaje zmieniona na „Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf”, a użytkownik, którego to dotyczy, jest kierowany do odczytania zawartości pliku „WWZAF-DECRYPT.txt” w celu odszyfrowania instrukcje. Zaatakowane komputery stacjonarne otrzymują nowy obraz tła, czyli czarny ekran z następującym tekstem pośrodku:

„ZASZYFROWANE PRZEZ GANDCRAB 5.0.9”

TWOJE PLIKI SĄ POD SILNĄ OCHRONĄ PRZEZ NASZE OPROGRAMOWANIE. W CELU PRZYWRÓCENIA MUSISZ KUPIĆ DESZYFRATOR

Aby uzyskać dalsze kroki, przeczytaj plik WWZAF-DECRYPT.txt, który znajduje się w każdym zaszyfrowanym folderze'

GandCrab 5.0.9 Ransomware wykorzystuje nowy układ żądania okupu, ale nadal polega na sieci TOR w celu weryfikacji płatności okupu. Jak wspomniano powyżej, aktorzy Ransomware akceptują teraz płatności Bitcoin i Dashcoin, jak wskazano w „WWZAF-DECRYPT.txt”:

'---= GANDCRAB V5.0.9 =---

***W ŻADNYM WYPADKU NIE USUWAJ TEGO PLIKU, DOPÓKI WSZYSTKIE TWOJE DANE NIE ZOSTANĄ ODZYSKANE***

***NIEZROBIENIE TEGO SPOWODUJE USZKODZENIE TWOJEGO SYSTEMU, JEŚLI WYSTĘPUJĄ BŁĘDY ODSZYFROWANIA***

Uwaga!

Wszystkie Twoje pliki, dokumenty, zdjęcia, bazy danych i inne ważne pliki są zaszyfrowane i mają rozszerzenie: .WWZAF Jedyną metodą odzyskania plików jest zakup unikalnego klucza prywatnego. Tylko my możemy dać Ci ten klucz i tylko my możemy odzyskać Twoje pliki.

Serwer z Twoim kluczem znajduje się w zamkniętej sieci TOR. Możesz się tam dostać następującymi sposobami:

0. Pobierz przeglądarkę Tor - hxxps://www.torproject.org/

1. Zainstaluj przeglądarkę Tor

2. Otwórz przeglądarkę Tor

3. Otwórz link w przeglądarce TOR: h[tt]p://gandcrabmfe6mnef[.]onion/da9ad04e1e857d00

4. Postępuj zgodnie z instrukcjami na tej stronie

Na naszej stronie zobaczysz instrukcje dotyczące płatności i otrzymasz możliwość odszyfrowania 1 pliku za darmo.

UWAGA!

ABY ZAPOBIEC USZKODZENIU DANYCH:

* NIE MODYFIKUJ ZASZYFROWANYCH PLIKÓW

* NIE ZMIENIAJ DANYCH PONIŻEJ

---POCZĄTEK KLUCZA GANDCRAB---

[losowe znaki]

---KONIEC KLUCZYKA GANDCRAB---

---POCZĄTEK DANYCH KOMPUTERA---

[losowe znaki]

---KONIEC DANYCH KOMPUTERA---'

Obserwuje się, że nowa wersja odczytuje nazwę aktywnego konta systemowego i wita ofiary niestandardowym oknem dialogowym zatytułowanym „;)” z napisem „Cześć, ”. Okno dialogowe jest wyświetlane przez kilka sekund, a następnie pojawia się kolejny komunikat o treści „Wkrótce wrócimy! ;).' Jedyna niezawodna ochrona przed oprogramowaniem ransomware GandCrab 5.0.9 i podobnymi zagrożeniami cybernetycznymi pozostaje w przygotowaniu, ponieważ te trojany ransomware wciąż ewoluują. Pamiętaj, aby jak najczęściej tworzyć kopie zapasowe danych i ignoruj spam. Reguły wykrywania dla GandCrab 5.0.9 Ransomware wskazują na pliki oznaczone tagami:

Ogólny.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4!44C289E415E4

Ransom.Win32.GANDCRAB.SMK

Okup: Win32/Gandcrab.AW!bit

TrojWare.Win32.Gandcrab.AA@7w10qu

Trojan ( 0053d33d1 )

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4!c

Trojan.Win32.GandCrypt.fjrarj

Win32: MalOb-IF [Cryp]

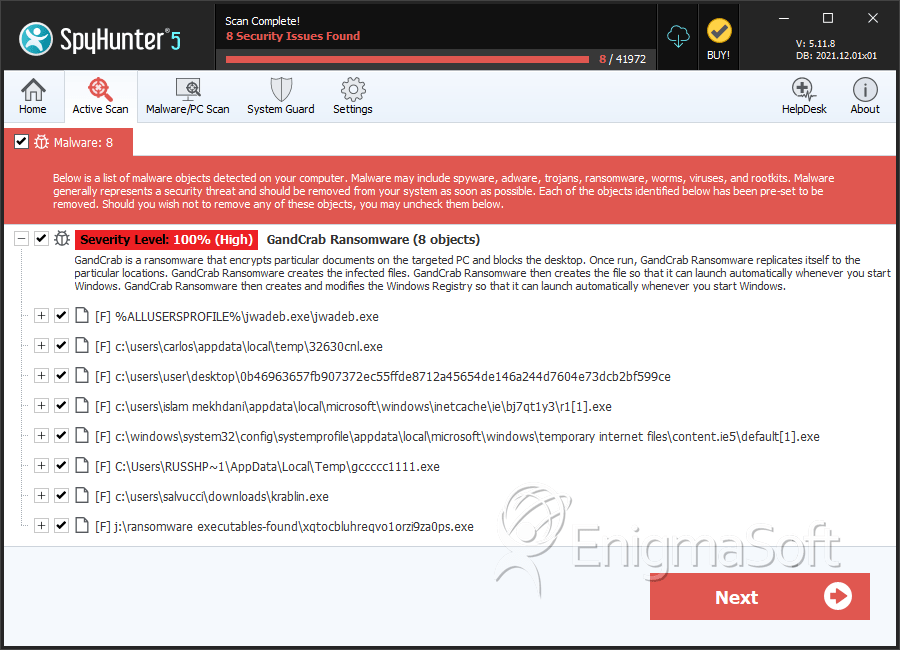

SpyHunter wykrywa i usuwa Oprogramowanie ransomware GandCrab

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |