GandCrab ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Classifica: | 5,691 |

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 79,401 |

| Visto per la prima volta: | January 29, 2018 |

| Ultima visualizzazione: | September 14, 2025 |

| Sistemi operativi interessati: | Windows |

Il ransomware GandCrab è una minaccia malware che crittografa i dati sui computer interessati e richiede il pagamento di un riscatto in cambio di uno strumento di decrittazione. Quel criptovirus è apparso per la prima volta alla fine di gennaio di quest'anno e da allora i ricercatori hanno identificato diverse versioni di GandCrab, tra cui GDCB, GandCrab v2, GandCrab v3, GandCrab v4 e GandCrab v5. L'ultima versione è stata identificata circa un mese fa, nel settembre 2018. Le caratteristiche e i meccanismi di crittografia di questo ransomware si sono evoluti dalla sua prima apparizione, mentre le prime tre versioni hanno utilizzato algoritmi di crittografia RSA e AES per bloccare i dati sul dispositivo infetto, la versione 4 e successive impiegano cifrari aggiuntivi e più sofisticati come Salsa20. I ricercatori di malware ritengono che ciò avvenga principalmente per motivi di velocità poiché il cifrario Salsa20 è molto più veloce. Anche il modello per la scelta dei file da crittografare si è evoluto. La versione originale ha verificato la crittografia dei file rispetto a un elenco specifico di estensioni di file, mentre la seconda e tutte le versioni successive di GandCrab hanno invece un elenco di esclusione e crittografano tutti gli altri file che non compaiono in tale elenco. Aumentato anche l'importo del riscatto richiesto.

This Week In Malware Episodio 21 Parte 3: Le minacce ransomware GandCrab, REvil, Sodinokibi rimangono estremamente pericolose nel quarto trimestre del 2020

GandCrab è distribuito principalmente tramite e-mail di spam, kit di exploit, aggiornamenti falsi e software legittimo craccato. Una caratteristica di tutti i casi GandCrab è che questo ransomware aggiunge estensioni specifiche ai file crittografati. A seconda della versione del malware che ha infettato il computer, queste estensioni di file potrebbero essere .gdcb, .krab, .crab, .lock o una combinazione di 5-10 lettere casuali. La versione iniziale di GandCrab aveva un bug critico nel codice che ha lasciato la chiave di decrittazione nella memoria del computer infetto, quindi una società anti-malware, in collaborazione con Europol e la polizia rumena, ha sviluppato rapidamente un decryptor e lo ha offerto gratuitamente scarica su NoMoreRansom.org. Eppure, quasi subito dopo, gli autori del malware hanno rilasciato una versione aggiornata in cui il difetto è stato corretto in modo che il decryptor non funzioni più per tutte le versioni successive. A questo punto, non esistono strumenti di decrittazione gratuiti per le versioni attualmente in circolazione del ransomware GandCrab, quindi gli utenti dovrebbero prestare estrema attenzione durante la navigazione online o l'apertura di messaggi di posta elettronica. Il miglior consiglio contro il ransomware è, probabilmente, quello di mantenere il backup di tutti i tuoi preziosi dati su dispositivi di archiviazione esterni.

Sommario

Le prime tre versioni di GandCrab seguono una routine di base

Non appena GandCrab si infiltra in un sistema, avvia il processo di scansione e crittografia dei file, prendendo di mira i dati più preziosi memorizzati sul computer e tentando di coprire tutti i tipi di contenuto come immagini, foto, video, database, archivi, Microsoft Office/Open Office documenti, file musicali e così via. Dopo che il malware ha terminato il processo di crittografia, l'utente non ha accesso ai file crittografati mentre la seguente richiesta di riscatto viene visualizzata in un file di testo denominato GDCB-DECRYPT.txt:

"= GANDCRAB =—

Attenzione!

Tutti i tuoi file documenti, foto, database e altri file importanti sono crittografati e hanno l'estensione: .GDCB

L'unico metodo per recuperare i file è acquistare una chiave privata. È sul nostro server e solo noi possiamo recuperare i tuoi file.

Il server con la tua chiave è in una rete chiusa TOR. Puoi arrivarci nei seguenti modi:

1. Scarica il browser Tor – https://www.torproject.org/

2. Installa il browser Tor

3. Apri Tor Browser

4. Aprire il collegamento nel browser tor: http://gdcbghvjyqy7jclk.onion/[id]

5. Segui le istruzioni in questa pagina

Sulla nostra pagina vedrai le istruzioni sul pagamento e avrai l'opportunità di decifrare 1 file gratuitamente.

PERICOLOSO!

Non provare a modificare i file o utilizzare la tua chiave privata: ciò comporterà la perdita dei tuoi dati per sempre!"

Se l'utente segue tutti i passaggi richiesti, atterrerà su una pagina web chiamata decryptor GandCrab dove leggerà che dovrà pagare un importo di 1,54 DASH, equivalente a circa 1.200 dollari, per uno strumento di decrittazione. Viene fornito anche l'indirizzo DASH corrispondente a cui inviare il riscatto. Il sito Web del malware offre anche la possibilità di caricare un file per la decrittazione gratuita per convincere l'utente della sua affidabilità e, inoltre, l'utente ha accesso a una chat di supporto. Per intimidire le vittime, i proprietari del malware indicano anche un periodo specifico entro il quale deve essere pagato il riscatto e minacciano di distruggere i file dopo la scadenza di tale periodo o di aumentare l'importo del riscatto richiesto. Il pagamento in DASH è accettabile solo per la prima e la seconda versione del malware.

I ricercatori di malware consigliano di non obbedire mai alle regole dei criminali informatici poiché esistono modi alternativi per recuperare i dati. Il ransomware GandCrab può essere rimosso con strumenti di rimozione professionali, mentre gli esperti non consigliano di provare a pulire il PC da soli a meno che tu non sia un utente esperto. Sofisticate minacce ransomware di quel tipo hanno la capacità di mascherare le loro operazioni e file come processi legittimi, il che significa che puoi facilmente terminare un file di sistema cruciale mentre cerchi di rimuovere alcuni oggetti dannosi, che a loro volta possono causare danni irreparabili al tuo computer .

La terza versione, nota come GandCrab v3, è apparsa alla fine di aprile con metodi di crittografia più potenti e mirava specificamente agli utenti dei paesi dell'ex Unione Sovietica, come Ucraina, Kazakistan, Bielorussia e Russia. Oltre all'algoritmo di crittografia RSA - 2048 noto dalle versioni precedenti, GandCrab v3 esegue anche il rendering della crittografia AES -256 (modalità CBC) per bloccare i file personali e altri dati. Ai file crittografati viene assegnata l'estensione .CRAB, mentre la richiesta di riscatto visualizzata sembra abbastanza familiare. A differenza delle versioni 1 e 2, tuttavia, questa non accetta pagamenti in DASH ma chiede invece alla vittima di pagare l'importo del riscatto in Bitcoin. Questa versione ha anche la capacità di cambiare lo sfondo dell'utente in una richiesta di riscatto in cui il desktop cambia costantemente tra sfondo e richiesta di riscatto per intimidire ulteriormente la vittima. Un'altra nuova funzionalità è una chiave di registro di esecuzione automatica RunOnce:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\whtsxydcvmtC:\Documents and Settings\Administrator\Application Data\Microsoft\yrtbsc.exe

Le versioni successive di GandCrab sono dotate di nuove funzionalità avanzate

GandCrab v4

Nel luglio di quest'anno, GandCrab v4 ha seguito i suoi precursori. Sfrutta anche gli algoritmi di crittografia AES-256 (CBC Mode) e RSA - 2048, sebbene questa versione del ransomware aggiunga l'estensione .KRAB ai file crittografati. Questa minaccia avanzata utilizza anche un algoritmo crittografico veloce ed efficiente chiamato Tiny Encryption Algorithm (TEA) per evitare il rilevamento da parte dei programmi antivirus.

La versione 4 introduce anche un nuovo algoritmo di crittografia. GandCrab v4 genera due chiavi RSA che vengono utilizzate per la crittografia di ciascun file: una chiave pubblica e una privata. Durante la procedura di crittografia, il malware crittografa ogni file con una chiave Salsa20 casuale generata appositamente e un vettore di inizializzazione casuale (IV), che vengono quindi crittografati con la chiave RSA pubblica generata all'inizio. La chiave RSA privata rimane nel registro ed è essa stessa crittografata con un'altra chiave Salsa20 e un IV, che sono, a loro volta, crittografati con una chiave RSA pubblica incorporata nel malware. Al termine del processo di crittografia, un nuovo campo di 8 byte con la chiave file e la IV viene aggiunta al contenuto del file interessato, aumentandone così le dimensioni. Questo sofisticato metodo di crittografia rende GandCrab v4 molto potente poiché i file non possono essere decifrati senza la chiave privata che corrisponde alla chiave pubblica incorporata. Un'ulteriore complicazione deriva anche dal fatto che il ransomware elimina tutto il volume shadow sul computer infetto in modo che i file non possano essere recuperati tramite tale meccanismo. Infine, GandCrab si cancella anche dalla macchina. Questa volta, la richiesta di riscatto è contenuta in due file diversi denominati KRAB - DECRYPT.txt e CRAB - DECRYPT.txt.

Quindi, la seguente versione di GandCrab v4.1 ha un'altra nuova funzionalità: può comunicare con una rete invece di ricevere comandi da un server C&C. Anche questa versione del ransomware non richiede una connessione a Internet per diffondersi e si è ipotizzato che possa utilizzare il protocollo di trasporto SMB per la sua distribuzione, simile ai virus Petya e WannaCry che utilizzavano anche l'exploit SMB. Anche se non è ancora così, gli esperti avvertono che questa funzionalità di GandCrab potrebbe essere introdotta in alcune delle prossime versioni del malware, quindi gli utenti dovrebbero assicurarsi di aver installato tutte le patch disponibili. Un'altra novità di questa versione è che le chiavi di decrittazione si trovano sul server degli aggressori e sono accessibili solo ai criminali informatici stessi. Inoltre, viene generata una nuova chiave specifica per ogni computer infetto in modo che le chiavi di decrittazione non possano essere riutilizzate. Una nuova funzionalità del seguente GandCrab v4.2 è un codice speciale in grado di rilevare le macchine virtuali, nel qual caso il malware interrompe le sue operazioni.

Per GandCrab v4.1, è stata sviluppata un'app per vaccini che funziona creando un file speciale sul sistema di destinazione che inganna il ransomware dicendo che i dati sono già stati crittografati. L'app del vaccino è disponibile online, ma funziona solo per questa particolare versione e le versioni precedenti, ma non per la v4.1.2 e le versioni successive. I creatori del malware hanno rapidamente trovato un modo per rendere inefficace il trucco: la v4.2.1 è apparsa all'inizio di agosto con un messaggio incorporato alla società che ha sviluppato il vaccino e un collegamento a un exploit del codice sorgente che è stato progettato per attaccare un prodotto di questa azienda. Questo codice rappresenta un progetto di Visual Studio e contiene dati in russo. La versione 4.3 è apparsa quasi contemporaneamente alla v4.2.1, ma ha avuto anche diverse modifiche. Una delle modifiche è che il codice di rilevamento delle macchine virtuali è stato rimosso poiché non sempre funzionava correttamente.

GandCrab v5

Le ultime versioni di GandCrab si sono verificate a settembre: GandCrab v5, GandCrab v5.0.1, v5.0.2 e v5.0.4. Le nuove funzionalità includono la possibilità di utilizzare estensioni di file da 5 a 10 lettere generate casualmente per i file crittografati, invece di quelle predeterminate come osservato nelle versioni precedenti del ransomware. La versione v5.0.2 aggiunge dieci lettere scelte casualmente come estensione di file a ciascun file crittografato, mentre la successiva v5.0.4 utilizza un'estensione di file casuale di 8 caratteri. GandCrab v5 ha un nuovo formato di richiesta di riscatto in cui il nome del file ha questo aspetto: [estensione_generata_casuale] - DECRYPT.html. A differenza di alcune delle versioni precedenti, la richiesta di riscatto HTML spiega solo come scaricare il browser TOR, mentre la pagina di pagamento degli hacker ospitata sulla rete TOR fornisce il resto delle informazioni relative a ciò che è successo ai file dell'utente. Il riscatto richiesto è un importo in DASH o Bitcoin, e questa volta è equivalente a $ 800 a $ 2,400.

Le versioni dalla v5.0.1 in poi utilizzano di nuovo un formato di file di testo per la richiesta di riscatto, ma il resto rimane lo stesso. La nota di riscatto GandCrab v5.0.1 è contenuta all'interno di un file denominato [estensione_random]-Decrypt.txt file e richiede l'uso della comunicazione anonima tramite il browser TOR. Si legge quanto segue:

" —= GANDCRAB V5.0.1 =—

Attenzione!

Tutti i tuoi file, documenti, foto, database e altri file importanti sono crittografati e hanno l'estensione:

L'unico metodo per recuperare i file è acquistare una chiave privata univoca. Solo noi possiamo darti questa chiave e solo noi possiamo recuperare i tuoi file.

Il server con la tua chiave è in una rete chiusa TOR. Puoi arrivarci nei seguenti modi:>

—————————————————————————————->

•Scarica il browser Tor – https://www.torproject.org/

• Installa il browser Tor

• Apri Tor Browser

• Apri il link nel browser TOR: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Segui le istruzioni in questa pagina

—————————————————————————————-

Sulla nostra pagina vedrai le istruzioni sul pagamento e avrai l'opportunità di decifrare 1 file gratuitamente.

ATTENZIONE!

AL FINE DI PREVENIRE DANNI AI DATI:

* NON MODIFICARE I FILE CRIPTATI

* NON MODIFICARE I DATI SOTTO"

Quando si visita la pagina TOR degli aggressori, la vittima legge il seguente messaggio:

"Siamo spiacenti, ma i tuoi file sono stati crittografati!

Non preoccuparti, possiamo aiutarti a restituire tutti i tuoi file!

Il prezzo del decryptor dei file è di 2400 USD

Se il pagamento non viene effettuato fino al 20-07-2018 02:32:41 UTC il costo della decrittografia dei file sarà raddoppiato

L'importo è stato raddoppiato!

Tempo rimasto per raddoppiare il prezzo:

—————————————————————————————–

Quale è il problema? Acquista GandCrab Decryptor Il supporto è 24 ore su 24, 7 giorni su 7 Test decrypt

—————————————————————————————–

Si prega di attivare javascript!!

Quale è il problema?

Il tuo computer è stato infettato da GandCrab Ransomware. I tuoi file sono stati crittografati e non puoi decifrarli da solo.

Nella rete, probabilmente puoi trovare decrittatori e software di terze parti, ma non ti aiuterà e può solo rendere i tuoi file non decifrabili

Cosa posso fare per riavere i miei file?

Dovresti comprare GandCrab Decryptor. Questo software ti aiuterà a decifrare tutti i tuoi file crittografati e rimuovere GandCrab Ransomware dal tuo PC.

Prezzo attuale: $ 2.400,00. Come pagamento, hai bisogno di criptovaluta DASH o Bitcoin

Che garanzie puoi darmi?

Puoi utilizzare la decrittografia di prova e decifrare 1 file gratuitamente

Che cos'è la criptovaluta e come posso acquistare GandCrab Decryptor?

Puoi leggere maggiori dettagli sulla criptovaluta su Google o qui.

Come pagamento, devi acquistare DASH o Bitcoin utilizzando una carta di credito e inviare monete al nostro indirizzo.

Come posso pagarti?

Devi acquistare Bitcoin o DASH utilizzando una carta di credito. Link a servizi dove puoi farlo: Dash exchange list, Bitcoin exchange list

Successivamente, vai alla nostra pagina di pagamento Acquista GandCrab Decryptor, scegli il tuo metodo di pagamento e segui le istruzioni."

Per ottenere la sua persistenza e per garantire che il suo script dannoso venga eseguito automaticamente ad ogni avvio del sistema operativo Windows, la v5.0.2 aggiunge voci nel registro di Windows:

HKEY_CURRENT_USER\Pannello di controllo\Internazionale

HKEY_CURRENT_USER\Control Panel\International\LocaleName

HKEY_CURRENT_USER\Layout tastiera\Precarica

HKEY_CURRENT_USER\Layout tastiera\Precarica\1

HKEY_CURRENT_USER\Layout tastiera\Precarica\2

HKEY_CURRENT_USER\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\Identifier

HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0\ProcessorNameString

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\File di registro Dimensione massima

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wbem\CIMOM\Logging

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\productName

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\ex_data\data\ext

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\private

HKEY_LOCAL_MACHINE\SOFTWARE\keys_data\data\public

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters\Domain

Questa versione del ransomware può anche essere programmata per eliminare tutte le copie dei volumi shadow dal sistema operativo Windows. Questo viene fatto tramite il comando:

"→vssadmin.exe elimina shadows /all /Quiet"

Quando questo comando viene eseguito, la crittografia dei file diventa più efficiente in quanto viene eliminato uno dei modi possibili per ripristinare i dati danneggiati.

Il payload dannoso di GandCrab 5.0.2 è stato rilevato da programmi anti-malware con vari nomi, tra cui:

- Riscatto.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR/AD.GandCrab.wizji

- Trojan[Riscatto]/Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- Riscatto:Win32/GandCrab.MTC!bit

- ML.Attribute.HighConfidence

Canali di distribuzione del ransomware GandCrab

Campagne e-mail di spam

I ricercatori della sicurezza informatica hanno identificato diversi metodi di distribuzione del pericoloso ransomware GandCrab. Uno dei canali noti per la diffusione di questo malware è attraverso campagne di posta elettronica di spam da mittenti con nomi diversi. In questo caso, i criminali informatici si affidano a tecniche di ingegneria sociale con le e-mail dannose mascherate da fatture, ricevute di acquisti o altri documenti che possono sembrare abbastanza credibili da indurre l'utente ad aprirle per "ulteriori dettagli". Ciò che hanno in comune le e-mail di alcune precedenti campagne di spam GandCrab è che la seconda parte dell'indirizzo è @cdkconstruction.org mentre la riga dell'oggetto contiene "Ricevuta Feb- [Numeri casuali]". Il malware è solitamente incorporato in un allegato PDF mentre il corpo del messaggio dice "DOC allegato". Quando l'utente fa clic sugli allegati dannosi, nel sistema viene scaricato un file .doc. Tale file esegue quindi uno script PowerShell e crea un nuovo file exploit denominato "sct5.txt" in alcune versioni del malware. Questo file di exploit, tuttavia, non esegue l'effettivo payload del malware; invece, funge da mezzo intermediario attraverso il quale il virus entra nel sistema. GandCrab v4.3 è stato distribuito anche tramite e-mail di spam con un file ".egg" allegato, un tipo di file di archivio compresso popolare in Corea del Sud. Rilevata per la prima volta nell'agosto di quest'anno, questa campagna si rivolge agli utenti in Corea del Sud, in particolare perché gli autori hanno utilizzato Hangul nella riga dell'oggetto, nel corpo delle e-mail e anche per il nome del file .egg dannoso allegato. I messaggi corrotti sono stati camuffati da notifica di qualche problema di "violazione e-commerce" di cui si suppone che il destinatario sia accusato. La potenziale vittima deve decomprimere il file e aprire uno dei due file che rimangono dopo la decompressione per l'esecuzione del ransomware GandCrab.

Kit di exploit

Un altro canale di distribuzione rilevato dai ricercatori è il Magnitude Exploit Kit (Magnitude EK) che gli hacker in precedenza utilizzavano per diffondere il ransomware Magniber in Corea del Sud. Finora, i ricercatori ritengono che il Magnitude EK sia utilizzato principalmente per diffondere la seconda versione di GandCrab. Quel kit fornisce una speciale tecnica fireless per eseguire il ransomware in base alla quale il malware viene codificato con gli script VBScript.Encode/JScript.Encode e successivamente iniettato direttamente nella memoria del computer di destinazione. Dopo l'esecuzione del payload, GandCrab esegue il root nel file explorer.exe, provoca un riavvio forzato e quindi avvia l'encryptor che blocca i file e aggiunge loro l'estensione del file .CRAB. GandCrab è stato anche distribuito attraverso una campagna con annunci online corrotti nota come "Seamless" in cui gli aggressori hanno utilizzato un altro exploit kit chiamato RIG EK. Questo kit di exploit rileva le vulnerabilità nei sistemi mirati attraverso i quali può introdurre il virus di crittografia. È anche noto che per la distribuzione di questo malware è stato impiegato un terzo exploit kit, ovvero GrandSoft EK. È anche in grado di trovare e abusare di falle di sicurezza nei sistemi mirati. Il nuovo Exploit Kit scoperto a settembre chiamato Fallout è stato trovato anche per distribuire il ransomware GandCrab. Fallout segue routine molto simili a un kit di exploit attivo precedentemente chiamato Nuclear. Fallout sfrutta due vulnerabilità per fornire payload dannosi. Il primo è un bug di esecuzione del codice remoto nel motore VBScript di Windows (CVE - 2018 - 8174); il secondo è un difetto di sicurezza in Adobe Flash (CVE - 2018 - 4878) che Fallout sfrutta nel caso non riesca a sfruttare un VBScript. Dopo aver sfruttato con successo questi difetti, Fallout genera uno shellcode per recuperare un payload crittografato. Quindi, decifra quel payload ed esegue il codice incorporato in esso. In alcuni casi, Fallout può anche essere programmato per installare un Trojan che verifica la presenza di particolari processi di sicurezza, e non per eseguire ulteriori azioni nel caso in cui questi siano presenti sul sistema di destinazione. Per GandCrab v5.0.1 è noto che sfrutta la vulnerabilità CVE - 2018 - 0896 che si trova nel kernel di Windows e che consente ai potenziali aggressori di recuperare informazioni attraverso le quali possono ottenere un bypass ASLR (Address Space Layout Randomization). Questa vulnerabilità può essere sfruttata se l'autore dell'attacco esegue un'applicazione appositamente predisposta quando è connesso al computer di destinazione. GandCrab v5.0.2 potrebbe avere la stessa capacità, ma ciò non è stato ancora confermato.

Ransomware-as-a-Service (RaaS)

Infine, GandCrab è offerto anche come Ransomware-as-a-Service (RaaS) con supporto tecnico 24 ore su 24, 7 giorni su 7 sui forum di hacking sotterranei russi. I dati raccolti mostrano che gli sviluppatori del malware hanno già ricevuto oltre $ 600.000 in riscatto a causa del programma di affiliazione GandCrab in cui gli attori partecipanti sono stati pagati dagli sviluppatori di malware tra il 60 e il 70% delle entrate. Secondo i ricercatori, i programmi di affiliazione hanno 100 membri, 80 dei quali hanno diffuso 700 diversi campioni del ransomware con oltre il 70% del computer infetto che si trova negli Stati Uniti o nel Regno Unito. Pertanto, gli esperti hanno inizialmente considerato il ransomware GandCrab una minaccia specificamente rivolta alle vittime di lingua inglese. Le versioni più recenti del malware, tuttavia, hanno superato tale proposta poiché supportano diverse lingue aggiuntive, tra cui francese, tedesco, italiano e giapponese.

La richiesta di riscatto del ransomware GandCrab

Il GandCrab Ransomware consegnerà una richiesta di riscatto sotto forma di un file di testo denominato "GDCB-DECRYPT.txt", che viene rilasciato nella Libreria documenti del computer infetto e sul desktop del computer infetto. Il testo della richiesta di riscatto di GandCrab Ransomware recita:

'—= GANDCRAB =—

Attenzione!

Tutti i tuoi file documenti, foto, database e altri file importanti sono crittografati e hanno l'estensione: .GDCB

L'unico metodo per recuperare i file è acquistare una chiave privata. È sul nostro server e solo noi possiamo recuperare i tuoi file.

Il server con la tua chiave è in una rete chiusa TOR. Puoi arrivarci nei seguenti modi:

1. Scarica il browser Tor – h[tt]ps://www.torproject[.]org/

2. Installa il browser Tor

3. Apri Tor Browser

4. Aprire il collegamento nel browser tor: h[tt]ps://gdcbghvjyqy7jclk[.]onion/6361f798c4ba3647

5. Segui le istruzioni in questa pagina

Se il browser Tor/Tor è bloccato nel tuo paese o non puoi installarlo, apri uno dei seguenti collegamenti nel tuo normale browser:

1.h[tt]ps://gdcbghvjyqy7jclk.onion[.]top/6361f798c4ba3647

2. h[tt]ps://gdcbghvjyqy7jclk.onion[.]casa/6361f798c4ba3647

3. h[tt]ps://gdcbghvjyqy7jclk.onion[.]guide/6361f798c4ba3647

4. h[tt]ps://gdcbghvjyqy7jclk.onion[.]rip/6361f798c4ba3647

5. h[tt]ps://gdcbghvjyqy7jclk.onion[.]plus/6361f798c4ba3647

Sulla nostra pagina vedrai le istruzioni sul pagamento e avrai l'opportunità di decifrare 1 file gratuitamente.

PERICOLOSO!

Non tentare di modificare i file o utilizzare la tua chiave privata: ciò comporterà la perdita per sempre dei tuoi dati!'

Quando le vittime dell'attacco tentano di connettersi al dominio associato al GandCrab Ransomware, verranno visualizzati il messaggio e il testo seguenti:

'Benvenuto!

SIAMO RIMASTI, MA TUTTI I TUOI FILE SONO STATI CRIPTATI!

PER QUANTO NE SAPPIAMO:

Nazione

OS

Utente PC

Nome PC

Gruppo PC

PC Lang.

HDD

Data di crittografia

Quantità dei tuoi file

Volume dei tuoi file

Ma non preoccuparti, puoi restituire tutti i tuoi file! Possiamo aiutarti!

Di seguito puoi scegliere uno dei tuoi file crittografati dal tuo PC e decrittografarlo, è il decryptor di prova per te.

Ma possiamo decifrare solo 1 file gratuitamente.

ATTENZIONE! Non provare a utilizzare strumenti di decodifica di terze parti! Perché questo distruggerà i tuoi file!

Di che cosa hai bisogno?

Hai bisogno di GandCrab Decryptor. Questo software decrittograferà tutti i tuoi file crittografati e cancellerà GandCrab dal tuo PC. Per l'acquisto è necessaria la criptovaluta DASH (1 DASH = 760.567$). Come acquistare questa valuta puoi leggerla qui.

Quanti soldi devi pagare? Di seguito vengono specificati l'importo e il nostro portafoglio per il pagamento

Prezzo: 1,5 DASH (1200 USD)'

La richiesta di riscatto di GandCrab Ransomware utilizza Dash, una criptovaluta non dissimile da Bitcoin. Si consiglia vivamente ai ricercatori sulla sicurezza del PC di ignorare il contenuto della richiesta di riscatto di GandCrab Ransomware.

Aggiornamento 26 ottobre 2018 — GandCrab 5.0.5 Ransomware

Il GandCrab 5.0.5 Ransomware è una versione aggiornata del GandCrab Ransomware che è stata segnalata dagli analisti di malware verso la fine di ottobre r2018. Il rilascio del ransomware GandCrab 5.0.5 è notevole a causa dei cambiamenti nel processo di crittografia e del fatto che è emerso poco dopo il rilascio di uno strumento di decrittazione gratuito da parte di Europol (l'agenzia delle forze dell'ordine dell'Unione europea) e partner nel settore della sicurezza informatica. Il decryptor gratuito è stato reso possibile grazie al team di GandCrab che ha rilasciato un decryptor gratuito agli utenti di PC in Siria, che hanno chiesto aiuto per recuperare le foto di famiglia dei parenti persi nella guerra civile siriana del 2017-2018. I ricercatori di malware sono riusciti a sviluppare uno strumento basato sul codice caricato dal team di GandCrab su Internet. È seguito un breve periodo di test e molti utenti di PC colpiti dal ransomware Gand Crab v4 hanno ricevuto notifiche che potevano scaricare un decryptor gratuito da Europol.

Sfortunatamente, il successo degli sforzi congiunti del settore della sicurezza informatica è stato di breve durata. Gli attori del ransomware hanno inviato l'aggiornamento GandCrab 5.0.5 ai loro distributori e la minaccia è riuscita a compromettere più utenti. La versione GandCrab 5.0.5 utilizza una nuova istruzione di crittografia che rende obsoleto il decryptor gratuito. È possibile utilizzare lo strumento di Europol per decifrare i file interessati da GandCrab v4. Tuttavia, il nuovo ransomware GandCrab 5.0.5 è invulnerabile ai tentativi di reverse engineering. Abbiamo visto il ransomware GandCrab 5.0.5 allegare cinque caratteri casuali ai nomi dei file e rilasciare una richiesta di riscatto intitolata "[estensione maiuscola]-DECRYPT.txt". Una delle vittime del GandCrab 5.0.5 ha riferito che i file presentavano l'estensione '.cyyjg'. Ad esempio, "Ristretto coffee.docx" viene rinominato in "Ristretto coffee.docx.cyyjg" e la richiesta di riscatto viene salvata sul desktop come "CYYJG-DECRYPT.txt". La richiesta di riscatto include diverse modifiche rispetto alle versioni precedenti. Il testo in '[estensione maiuscola]-DECRYPT.txt' potrebbe avere questo aspetto:

'---= GANDCRAB V5.0.5 =---

Attenzione!

Tutti i tuoi file, documenti, foto, database e altri file importanti sono crittografati e hanno l'estensione: .ROTXKRY

L'unico metodo per recuperare i file è acquistare una chiave privata univoca. Solo noi possiamo darti questa chiave e solo noi possiamo recuperare i tuoi file.

Il server con la tua chiave è in una rete chiusa TOR. Puoi arrivarci nei seguenti modi:

----------------------------------

| 0. Scarica il browser Tor - hxxps://www.torproject[.]org/

| 1. Installa il browser Tor

| 2. Apri Tor Browser

| 3. Aprire il collegamento nel browser TOR: hxxp://gandcrabmfe6mnef[.]onion/113737081e857d00

| 4. Segui le istruzioni in questa pagina

-----------------

Sulla nostra pagina vedrai le istruzioni sul pagamento e avrai l'opportunità di decifrare 1 file gratuitamente.

ATTENZIONE!

AL FINE DI PREVENIRE DANNI AI DATI:

* NON MODIFICARE I FILE CRIPTATI

* NON MODIFICARE I DATI SOTTO

---TASTO INIZIO GANDCRAB---

[caratteri casuali]

---TASTO FINE GANDCRAB---

---INIZIO DATI PC---

[identificativo unico]

---FINE DATI PC---'

Il ransomware GandCrab 5.0.5 continua a essere distribuito tramite file Microsoft Word corrotti, PDF, pagine di phishing e falsi aggiornamenti ai caratteri utilizzati in Mozilla Firefox e Google Chrome. Come accennato in precedenza, il GandCrab Ransomware è gestito come una piattaforma Ransomware-as-a-Service e la minaccia viene propagata in varie forme. Gli utenti di PC sono incoraggiati a evitare file da posizioni non verificate e mittenti di posta elettronica e ad astenersi dall'utilizzare software piratato.

Aggiornamento 3 dicembre 2018 — GandCrab 5.0.9 Ransomware

Il 3 dicembre 2018 segna un importante aggiornamento al GandCrab Ransomware, che porta il numero di versione 5.0.9. Il nucleo del ransomware GandCrab 5.0.9 è lo stesso delle versioni precedenti, ma ci sono nuove funzioni aggiunte, nuovi livelli di offuscamento e la minaccia offre servizi di decrittazione in cambio di Bitcoin (BTC) e Dashcoin (DASH). Si ritiene che il ransomware GandCrab 5.0.9 sia rivolto principalmente alle aziende di medie dimensioni con scarsa protezione dell'accesso remoto. La nuova versione continua ad aggiungere un'estensione di file personalizzata generata casualmente per ogni macchina infetta. Inoltre, la richiesta di riscatto viene rilasciata in ogni cartella con dati crittografati all'interno.

Il ransomware GandCrab 5.0.9 potrebbe essere in una fase di test al momento della scrittura, a giudicare dal basso rapporto di infezione. Non ci sono molti rapporti sugli incidenti, ma le ricerche hanno estrapolato che il ransomware GandCrab 5.0.9 emergerà come la minaccia crittografica dominante nei primi mesi del 2019. Attualmente, è noto che il ransomware GandCrab 5.0.9 allega l'estensione ".wwzaf" e rilascia un messaggio intitolato 'WWZAF-DECRYPT.txt' nelle directory. Ad esempio, "Horizon Zero Dawn-The Frozen Wilds.docx" viene rinominato in "Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf" e l'utente interessato viene invitato a leggere il contenuto di "WWZAF-DECRYPT.txt" per la decrittazione Istruzioni. I desktop compromessi ricevono una nuova immagine di sfondo che è una schermata nera con il seguente testo al centro:

"CRIPTATO DA GANDCRAB 5.0.9"

I TUOI FILE SONO SOTTO FORTE PROTEZIONE DAL NOSTRO SOFTWARE. PER RIPRISTINARLO DEVI ACQUISTARE DECRYPTOR

Per ulteriori passaggi leggi WWZAF-DECRYPT.txt che si trova in ogni cartella crittografata'

Il ransomware GandCrab 5.0.9 utilizza un nuovo layout della nota di riscatto, ma continua a fare affidamento sulla rete TOR per verificare i pagamenti del riscatto. Come accennato in precedenza, gli attori del ransomware ora accettano pagamenti Bitcoin e Dashcoin come indicato in "WWZAF-DECRYPT.txt":

'---= GANDCRAB V5.0.9 =---

*** IN NESSUN CASO NON CANCELLARE QUESTO FILE, FINO A CHE TUTTI I TUOI DATI NON SARANNO RECUPERATI***

***IL MANCATO FARLO, PROVOCHERÀ LA CORRUZIONE DEL SISTEMA, SE CI SONO ERRORI DI DECRIPTAZIONE***

Attenzione!

Tutti i tuoi file, documenti, foto, database e altri file importanti sono crittografati e hanno l'estensione: .WWZAF L'unico metodo per recuperare i file è acquistare una chiave privata univoca. Solo noi possiamo darti questa chiave e solo noi possiamo recuperare i tuoi file.

Il server con la tua chiave è in una rete chiusa TOR. Puoi arrivarci nei seguenti modi:

0. Scarica il browser Tor - hxxps://www.torproject.org/

1. Installa il browser Tor

2. Apri Tor Browser

3. Aprire il collegamento nel browser TOR: h[tt]p://gandcrabmfe6mnef[.]onion/da9ad04e1e857d00

4. Segui le istruzioni in questa pagina

Sulla nostra pagina vedrai le istruzioni sul pagamento e avrai l'opportunità di decifrare 1 file gratuitamente.

ATTENZIONE!

AL FINE DI PREVENIRE DANNI AI DATI:

* NON MODIFICARE I FILE CRIPTATI

* NON MODIFICARE I DATI SOTTO

---TASTO INIZIO GANDCRAB---

[caratteri casuali]

---TASTO FINE GANDCRAB---

---INIZIO DATI PC---

[caratteri casuali]

---FINE DATI PC---'

Si osserva che la nuova versione legge il nome dell'account di sistema attivo e saluta le vittime con una finestra di dialogo personalizzata intitolata ';)' che dice 'Ciao, .' La finestra di dialogo viene visualizzata per alcuni secondi e poi seguita da un altro messaggio di dialogo che dice 'Torneremo molto presto! ;).' L'unica protezione affidabile contro il ransomware GandCrab 5.0.9 e minacce informatiche simili rimane la preparazione poiché questi trojan ransomware continuano ad evolversi. Ricorda di eseguire il backup dei dati il più spesso possibile e di ignorare le e-mail di spam. Le regole di rilevamento per il ransomware GandCrab 5.0.9 puntano ai file contrassegnati con:

Generic.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4!44C289E415E4

Ransom.Win32.GANDCRAB.SMK

Riscatto:Win32/Gandcrab.AW!bit

TrojWare.Win32.Gandcrab.AA@7w10qu

Troiano ( 0053d33d1 )

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4!c

Trojan.Win32.GandCrypt.fjrarj

Win32:MalOb-IF [Cripta]

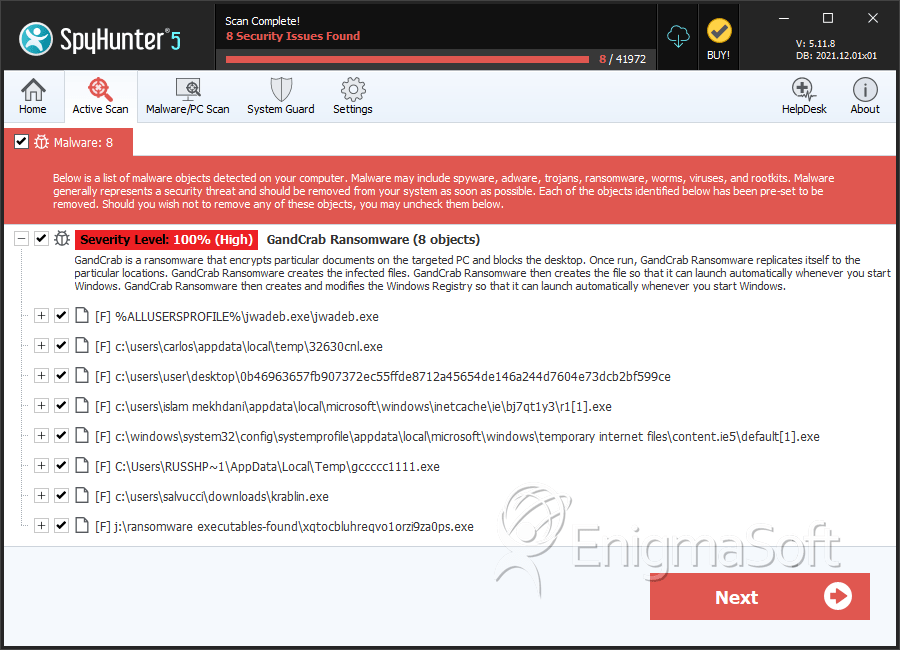

SpyHunter rileva e rimuove GandCrab ransomware

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |