Dharma勒索軟件

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| Popularity Rank: | 20,339 |

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 26,331 |

| 初见: | November 17, 2016 |

| 最后一次露面: | October 24, 2025 |

| 受影响的操作系统: | Windows |

Dharma Ransomware是一種加密勒索軟件木馬,用於勒索計算機用戶。全世界有許多計算機受到Dharma Ransomware的感染。 Dharma Ransomware似乎僅針對Windows上Users目錄中的目錄,加密文件的後綴[bitcoin143@india.com] .dharma被添加到每個文件名的末尾。 Dharma勒索軟件的變體有時會沒有贖金字樣。 Dharma Ransomware不會阻止受影響的計算機正常工作,但是每次將文件添加到目標目錄時,除非刪除Dharma Ransomware感染,否則它將被加密。

目錄

Dharma勒索軟件可能會更改其名稱

一些計算機用戶報告說,用於傳遞Dharma Ransomware的文件也可能名為" skanda.exe",儘管這取決於攻擊中使用的變體。一旦Dharma Ransomware加密了文件,受害者的應用程序將無法再讀取該文件,直到對其解密。不幸的是,要解密受Dharma Ransomware影響的文件,必須擁有解密密鑰,負責Dharma Ransomware的人員將擁有該解密密鑰,直到受害者支付贖金為止。 Dharma Ransomware的另一種變體包含在名為" opFirlma"的文件夾中,該文件夾包含應用程序" plinck.exe"。這些很有可能是隨機生成的。 Dharma Ransomware的某些變體將在名為" README.txt"的文本文件中包含勒索便條,該勒索便條會發出以下消息:

'注意!

目前,您的系統尚未受到保護。

我們可以修復它並還原文件。

要恢復系統,請寫入以下地址:

bitcoin143@india.com'

Dharma勒索軟件感染如何工作

PC安全分析人士懷疑,Dharma Ransomware是臭名昭著的Crysis Ransomware系列的眾多變體之一,該家族自2016年夏季以來就引發了眾多攻擊。DharmaRansomware及其變體似乎是使用損壞的電子郵件附件分發的,經常被利用受害人計算機上的宏中的漏洞。 Dharma Ransomware可能仍在開發中,因為Dharma Ransomware的某些樣本似乎不完整,通常不包含勒索信息或這些攻擊的其他基本功能。在這些加密勒索軟件攻擊中,Dharma Ransomware感染是相當典型的。 Dharma Ransomware使用AES-256加密來接管受害者的數據,從而阻止計算機用戶訪問其文件。 Dharma Ransomware攻擊將針對以下目錄:

- %UserProfile%\ Desktop

- %UserProfile%\下載

- %UserProfile%\ Documents

- %UserProfile%\圖片

- %UserProfile%\音樂

- %UserProfile%\ Videos

處理Dharma勒索軟件

PC安全分析師強烈建議計算機用戶不要支付Dharma Ransomware贖金。負責Dharma Ransomware的人員不太可能提供解密受感染文件的方法,尤其是在Dharma Ransomware仍在開發中的情況下。實際上,負責Dharma Ransomware攻擊的人員也很可能會簡單地要求受害者支付更多錢或根本不理會受害者的請求。

與大多數加密勒索軟件特洛伊木馬一樣,針對該攻擊的最佳解決方案是採取步驟來建立良好的備份系統。這樣,計算機用戶可以通過從備份副本還原文件來從Dharma Ransomware攻擊中恢復,而無需支付贖金。實際上,如果文件備份成為一種常規且普遍的做法,那麼像Dharma Ransomware這樣的攻擊將很可能不再存在,因為負責這些威脅的人們將不再有任何方法來迫使計算機用戶支付贖金以重新獲得訪問權限。自己的文件。惡意軟件分析人員還建議計算機用戶在處理電子郵件時要小心,因為Dharma Ransomware可能會通過損壞的電子郵件附件傳播。

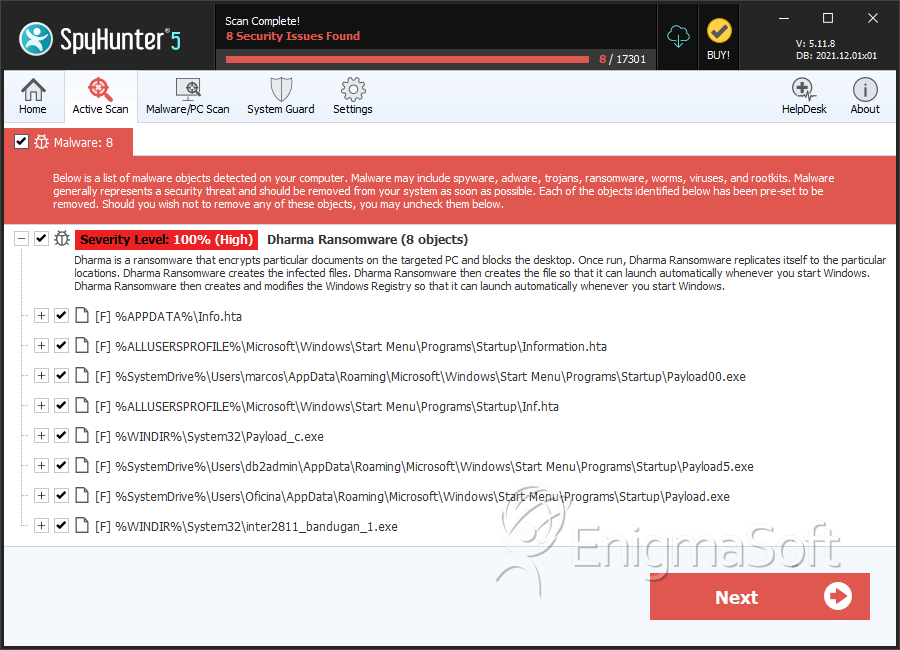

SpyHunter 检测并删除 Dharma勒索軟件

文件系統詳情

| # | 文件名 | MD5 |

偵測

檢測: SpyHunter 報告的在受感染計算機上檢測到的特定威脅的已確認和疑似案例數。

|

|---|---|---|---|

| 1. | Payload00.exe | faccdfb32516a9c2dbe714a73712b764 | 104 |

| 2. | Information.hta | 16ccedd463222fbfa8b7e2678d892a7c | 51 |

| 3. | Inf.hta | 1bf867566ccfc201dcf9688a9a21d80b | 46 |

| 4. | Payload5.exe | b097e84cd3abd15f564f1e0b77cb2d50 | 26 |

| 5. | inter2811_bandugan_1.exe | 703c42e5456731444cf68cc27fdfbe96 | 24 |

| 6. | explorer.exe | 674bfb3719ce1b9d30dd906c20251090 | 22 |

| 7. | setap28.exe | 1e1bf7697917466739cb5d8c9b31f7d3 | 19 |

| 8. | Payload(1)_c.exe | 7fb036338464c8dcf226c8b269227b65 | 17 |

| 9. | Payload2.exe | a9f94a2a8501bf15d8ac1eef95cce3e4 | 16 |

| 10. | Payload0.exe | 17bf92deca1953c6ebf2aafb5bf8ebf1 | 15 |

| 11. | Info.hta | 6dddb8c4f20b570a0200beca9bb1f7f2 | 12 |

| 12. | payload.exe | d1487253cee49b68aebae1481e34f8fd | 11 |

| 13. | setap30.exe | eb39803ca6b4540d3001562e07e30ed7 | 10 |

| 14. | setap2.exe | b57d4e839a2f367c64c93ac0860c933c | 10 |

| 15. | Payload31.exe | db2a372dfcaa0dbba4aaff2eaeb5e516 | 9 |

| 16. | Payload30.exe | f6fafa7b9508f9f03ed6c8e4f43f3bb4 | 8 |

| 17. | Payload12.exe | d8f6ff36e853b4ea86b7d8b771ea2a89 | 8 |

| 18. | payload_CHKS26_c.exe | 52d740c82f8d0437cf877d688c7a91a7 | 8 |

| 19. | Payloadn_c.exe | 8d88bb7595cc40e311740c9487684020 | 7 |

| 20. | Payload03.exe | cdc19024a2e99c62987dc2c29b7c4322 | 7 |

| 21. | setap00.exe | 5c2fda3a416193055cc02a6cc6876ca7 | 3 |

| 22. | 1801.exe | 44d550f8ac8711121fe76400727176df | 3 |

| 23. | setap_c.exe | 72ec9b3d1079d3236481a626295a9bb6 | 1 |