Dharma 랜섬웨어

위협 스코어카드

EnigmaSoft 위협 스코어카드

EnigmaSoft Threat Scorecard는 당사 연구팀이 수집 및 분석한 다양한 악성코드 위협에 대한 평가 보고서입니다. EnigmaSoft Threat Scorecard는 실제 및 잠재적 위험 요인, 추세, 빈도, 확산 및 지속성을 포함한 여러 메트릭을 사용하여 위협을 평가하고 순위를 지정합니다. EnigmaSoft Threat Scorecard는 당사의 연구 데이터 및 메트릭을 기반으로 정기적으로 업데이트되며 시스템에서 맬웨어를 제거하기 위한 솔루션을 찾는 최종 사용자부터 위협을 분석하는 보안 전문가에 이르기까지 광범위한 컴퓨터 사용자에게 유용합니다.

EnigmaSoft Threat Scorecard는 다음과 같은 다양한 유용한 정보를 표시합니다.

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

심각도 수준: 위협 평가 기준 에 설명된 대로 위험 모델링 프로세스 및 연구를 기반으로 숫자로 표시된 개체의 결정된 심각도 수준입니다.

감염된 컴퓨터: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

위협 평가 기준 도 참조하십시오.

| Popularity Rank: | 20,339 |

| 위협 수준: | 100 % (높은) |

| 감염된 컴퓨터: | 26,331 |

| 처음 본 것: | November 17, 2016 |

| 마지막으로 본: | October 24, 2025 |

| 영향을 받는 OS: | Windows |

Dharma Ransomware는 컴퓨터 사용자를 강탈하는 데 사용되는 암호화 랜섬웨어 트로이 목마입니다. Dharma Ransomware에 감염된 컴퓨터가 전 세계적으로 많이 있습니다. Dharma Ransomware는 Windows의 Users 디렉터리에있는 디렉터리 만 대상으로하는 것으로 보이며 암호화 된 파일은 각 파일 이름 끝에 [bitcoin143@india.com] .dharma 접미사를 추가합니다. Dharma 랜섬웨어의 변종은 때때로 몸값 메모가 없습니다. Dharma Ransomware가 영향을받는 컴퓨터가 제대로 작동하는 것을 막지는 못하지만 파일이 대상 디렉터리에 추가 될 때마다 Dharma Ransomware 감염이 제거되지 않는 한 암호화됩니다.

목차

Dharma 랜섬웨어는 이름을 변경할 수 있습니다

일부 컴퓨터 사용자는 Dharma Ransomware를 전달하는 데 사용되는 파일의 이름이 'skanda.exe'일 수 있다고보고했습니다. 이는 공격에 사용되는 변종에 따라 달라집니다. Dharma 랜섬웨어가 파일을 암호화 한 후에는 해독 될 때까지 피해자의 애플리케이션에서 더 이상 읽을 수 없습니다. 안타깝게도 Dharma Ransomware의 영향을받은 파일의 암호를 해독하려면 Dharma Ransomware 책임자가 피해자가 몸값을 지불 할 때까지 보유 할 암호 해독 키가 필요합니다. Dharma Ransomware의 다른 변종은 'plinck.exe'응용 프로그램이 포함 된 'opFirlma'라는 폴더에 포함되어 있습니다. 이들은 무작위로 생성 될 가능성이 높습니다. Dharma 랜섬웨어의 일부 변종은 'README.txt'라는 텍스트 파일에 포함 된 랜섬 노트를 포함하며 다음 메시지를 전달합니다.

'주의!

현재 시스템은 보호되지 않습니다.

우리는 그것을 고치고 파일을 복원 할 수 있습니다.

이 주소로 시스템 쓰기를 복원하려면 :

bitcoin143@india.com '

Dharma 랜섬웨어 감염이 작동하는 방식

PC 보안 분석가들은 Dharma Ransomware가 2016 년 여름 이후 수많은 공격을 담당했던 악명 높은 Crysis Ransomware 제품군의 많은 변종 중 하나라고 의심합니다. Dharma Ransomware 및 변종은 종종 악용되는 손상된 이메일 첨부 파일을 사용하여 배포되는 것으로 보입니다. 피해자 컴퓨터에있는 매크로의 취약점. Dharma 랜섬웨어의 일부 샘플이 불완전한 것처럼 보이며 종종 랜섬 노트 나 이러한 공격의 기타 기본 기능을 포함하지 않기 때문에 Dharma 랜섬웨어가 아직 개발 중일 수 있습니다. Dharma 랜섬웨어 감염은 이러한 암호화 랜섬웨어 공격의 매우 일반적입니다. Dharma Ransomware는 AES-256 암호화를 사용하여 피해자의 데이터를 인수하여 컴퓨터 사용자가 파일에 액세스하지 못하도록합니다. Dharma 랜섬웨어 공격은 다음 디렉터리를 대상으로합니다.

- % UserProfile % \ Desktop

- % UserProfile % \ Downloads

- % UserProfile % \ Documents

- % UserProfile % \ Pictures

- % UserProfile % \ Music

- % UserProfile % \ Videos

Dharma 랜섬웨어 처리

PC 보안 분석가는 컴퓨터 사용자에게 Dharma Ransomware 랜섬을 지불하지 말라고 강력히 권고합니다. Dharma Ransomware의 책임자가 감염된 파일의 암호를 해독하는 수단을 제공 할 가능성은 매우 낮습니다. 특히 아직 개발중인 Dharma Ransomware의 경우에는 더욱 그렇습니다. 실제로 Dharma Ransomware 공격을 담당 한 사람들은 단순히 피해자에게 더 많은 돈을 지불하도록 요청하거나 단순히 피해자의 요청을 무시할 가능성이 똑같습니다.

대부분의 암호화 랜섬웨어 트로이 목마와 마찬가지로 공격에 대한 최선의 해결책은 좋은 백업 시스템을 구축하기위한 조치를 취하는 것입니다. 이렇게하면 컴퓨터 사용자는 몸값을 지불 할 필요없이 백업 복사본에서 파일을 복원하여 Dharma Ransomware 공격으로부터 복구 할 수 있습니다. 실제로 파일 백업이 정기적이고 널리 퍼지면 Dharma Ransomware와 같은 공격은 더 이상 존재하지 않을 것입니다. 자신의 파일. 또한 악성 코드 분석가는 Dharma Ransomware가 손상된 이메일 첨부 파일을 통해 확산 될 수 있으므로 컴퓨터 사용자에게 이메일을 처리 할 때주의하도록 조언합니다.

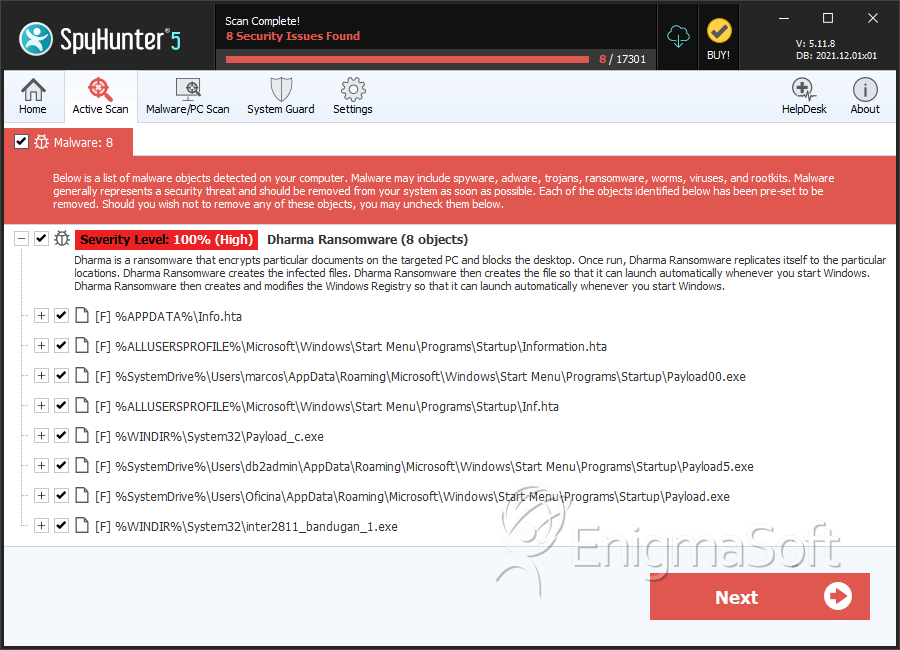

SpyHunter는 Dharma 랜섬웨어를 감지하고 제거합니다.

파일 시스템 세부 정보

| # | 파일 이름 | MD5 |

탐지

탐지: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

|

|---|---|---|---|

| 1. | Payload00.exe | faccdfb32516a9c2dbe714a73712b764 | 104 |

| 2. | Information.hta | 16ccedd463222fbfa8b7e2678d892a7c | 51 |

| 3. | Inf.hta | 1bf867566ccfc201dcf9688a9a21d80b | 46 |

| 4. | Payload5.exe | b097e84cd3abd15f564f1e0b77cb2d50 | 26 |

| 5. | inter2811_bandugan_1.exe | 703c42e5456731444cf68cc27fdfbe96 | 24 |

| 6. | explorer.exe | 674bfb3719ce1b9d30dd906c20251090 | 22 |

| 7. | setap28.exe | 1e1bf7697917466739cb5d8c9b31f7d3 | 19 |

| 8. | Payload(1)_c.exe | 7fb036338464c8dcf226c8b269227b65 | 17 |

| 9. | Payload2.exe | a9f94a2a8501bf15d8ac1eef95cce3e4 | 16 |

| 10. | Payload0.exe | 17bf92deca1953c6ebf2aafb5bf8ebf1 | 15 |

| 11. | Info.hta | 6dddb8c4f20b570a0200beca9bb1f7f2 | 12 |

| 12. | payload.exe | d1487253cee49b68aebae1481e34f8fd | 11 |

| 13. | setap30.exe | eb39803ca6b4540d3001562e07e30ed7 | 10 |

| 14. | setap2.exe | b57d4e839a2f367c64c93ac0860c933c | 10 |

| 15. | Payload31.exe | db2a372dfcaa0dbba4aaff2eaeb5e516 | 9 |

| 16. | Payload30.exe | f6fafa7b9508f9f03ed6c8e4f43f3bb4 | 8 |

| 17. | Payload12.exe | d8f6ff36e853b4ea86b7d8b771ea2a89 | 8 |

| 18. | payload_CHKS26_c.exe | 52d740c82f8d0437cf877d688c7a91a7 | 8 |

| 19. | Payloadn_c.exe | 8d88bb7595cc40e311740c9487684020 | 7 |

| 20. | Payload03.exe | cdc19024a2e99c62987dc2c29b7c4322 | 7 |

| 21. | setap00.exe | 5c2fda3a416193055cc02a6cc6876ca7 | 3 |

| 22. | 1801.exe | 44d550f8ac8711121fe76400727176df | 3 |

| 23. | setap_c.exe | 72ec9b3d1079d3236481a626295a9bb6 | 1 |