Dharma Ransomware

Bedreigingsscorekaart

EnigmaSoft Threat-scorekaart

EnigmaSoft Threat Scorecards zijn beoordelingsrapporten voor verschillende malwarebedreigingen die zijn verzameld en geanalyseerd door ons onderzoeksteam. EnigmaSoft Threat Scorecards evalueren en rangschikken bedreigingen met behulp van verschillende statistieken, waaronder reële en potentiële risicofactoren, trends, frequentie, prevalentie en persistentie. EnigmaSoft Threat Scorecards worden regelmatig bijgewerkt op basis van onze onderzoeksgegevens en statistieken en zijn nuttig voor een breed scala aan computergebruikers, van eindgebruikers die oplossingen zoeken om malware van hun systemen te verwijderen tot beveiligingsexperts die bedreigingen analyseren.

EnigmaSoft Threat Scorecards geven een verscheidenheid aan nuttige informatie weer, waaronder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Ernstniveau: het vastgestelde ernstniveau van een object, numeriek weergegeven, op basis van ons risicomodelleringsproces en onderzoek, zoals uitgelegd in onze dreigingsbeoordelingscriteria .

Geïnfecteerde computers: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers, zoals gerapporteerd door SpyHunter.

Zie ook Criteria voor dreigingsevaluatie .

| Popularity Rank: | 20,339 |

| Dreigingsniveau: | 100 % (Hoog) |

| Geïnfecteerde computers: | 26,331 |

| Eerst gezien: | November 17, 2016 |

| Laatst gezien: | October 24, 2025 |

| Beïnvloede besturingssystemen: | Windows |

De Dharma Ransomware is een encryptie ransomware Trojan die wordt gebruikt om computergebruikers af te persen. Er zijn wereldwijd talloze computers besmet met de Dharma Ransomware. De Dharma Ransomware lijkt zich alleen te richten op de mappen in de gebruikersmap op Windows, waarbij gecodeerde bestanden het achtervoegsel [bitcoin143@india.com] .dharma aan het einde van elke bestandsnaam krijgen. Varianten van de Dharma Ransomware hebben soms geen losgeldbrief. De Dharma Ransomware verhindert niet dat de getroffen computer correct werkt, maar elke keer dat een bestand wordt toegevoegd aan de beoogde mappen, wordt het versleuteld, tenzij de Dharma Ransomware-infectie wordt verwijderd.

Inhoudsopgave

De Dharma Ransomware kan zijn naam veranderen

Sommige computergebruikers hebben gemeld dat het bestand dat wordt gebruikt om de Dharma Ransomware af te leveren, ook 'skanda.exe' kan heten, hoewel dit afhankelijk is van de variant die bij de aanval wordt gebruikt. Zodra de Dharma Ransomware een bestand heeft gecodeerd, kan het niet langer worden gelezen door de applicaties van het slachtoffer totdat het is gedecodeerd. Om de bestanden te decoderen die door de Dharma Ransomware zijn aangetast, is het helaas nodig om de decoderingssleutel te hebben, die de mensen die verantwoordelijk zijn voor de Dharma Ransomware zullen bewaren totdat het slachtoffer losgeld heeft betaald. Een andere variant van de Dharma Ransomware bevindt zich in een map met de naam 'opFirlma', die de applicatie 'plinck.exe' bevatte. Het is zeer waarschijnlijk dat deze willekeurig worden gegenereerd. Sommige varianten van de Dharma Ransomware bevatten een losgeldbrief in een tekstbestand met de naam 'README.txt', dat het volgende bericht zal bevatten:

'AANDACHT!

Op dit moment is uw systeem niet beveiligd.

We kunnen het repareren en bestanden herstellen.

Om het systeem te herstellen, schrijft u naar dit adres:

bitcoin143@india.com '

Hoe de Dharma Ransomware-infectie werkt

PC-beveiligingsanalisten vermoeden dat de Dharma Ransomware een van de vele varianten is van de beruchte Crysis Ransomware- familie, die verantwoordelijk was voor talloze aanvallen sinds de zomer van 2016. De Dharma Ransomware en zijn varianten lijken te worden verspreid met corrupte e-mailbijlagen die vaak zullen worden misbruikt kwetsbaarheden in macro's op de computer van het slachtoffer. Het is mogelijk dat de Dharma Ransomware nog in ontwikkeling is, aangezien sommige voorbeelden van de Dharma Ransomware onvolledig lijken te zijn en vaak geen losgeldnota's of andere basisfuncties van deze aanvallen bevatten. De Dharma Ransomware-infectie is vrij typerend voor deze encryptie-ransomware-aanvallen. De Dharma Ransomware gebruikt de AES-256-codering om de gegevens van het slachtoffer over te nemen, waardoor computergebruikers geen toegang hebben tot hun bestanden. De Dharma Ransomware-aanvallen zijn gericht op de volgende mappen:

- % UserProfile% \ Desktop

- % UserProfile% \ Downloads

- % UserProfile% \ Documents

- % UserProfile% \ Afbeeldingen

- % UserProfile% \ Muziek

- % UserProfile% \ Videos

Omgaan met de Dharma Ransomware

PC-beveiligingsanalisten raden computergebruikers sterk af om het Dharma Ransomware-losgeld te betalen. Het is zeer onwaarschijnlijk dat de mensen die verantwoordelijk zijn voor de Dharma Ransomware de middelen zullen bieden om de geïnfecteerde bestanden te ontsleutelen, vooral in het geval van de Dharma Ransomware, waar het duidelijk nog in ontwikkeling is. In feite is het even waarschijnlijk dat de mensen die verantwoordelijk zijn voor de Dharma Ransomware-aanval het slachtoffer gewoon vragen om meer geld te betalen of simpelweg de verzoeken van het slachtoffer negeren.

Zoals bij de meeste Trojaanse paarden met encryptie-ransomware, is de beste oplossing voor de aanval het nemen van stappen om een goed back-upsysteem op te zetten. Op deze manier kunnen computergebruikers herstellen van een Dharma Ransomware-aanval door hun bestanden te herstellen vanaf de reservekopie, zonder dat ze het losgeld hoeven te betalen. Als het maken van back-ups van bestanden een normale, wijdverbreide praktijk wordt, zullen aanvallen zoals de Dharma Ransomware waarschijnlijk ophouden te bestaan, aangezien de mensen die verantwoordelijk zijn voor deze bedreigingen niet langer de mogelijkheid hebben om computergebruikers te dwingen het losgeld te betalen om weer toegang te krijgen tot hun eigen bestanden. Malware-analisten adviseren computergebruikers ook voorzichtig te zijn bij het omgaan met e-mails, aangezien de Dharma Ransomware zich kan verspreiden via beschadigde e-mailbijlagen.

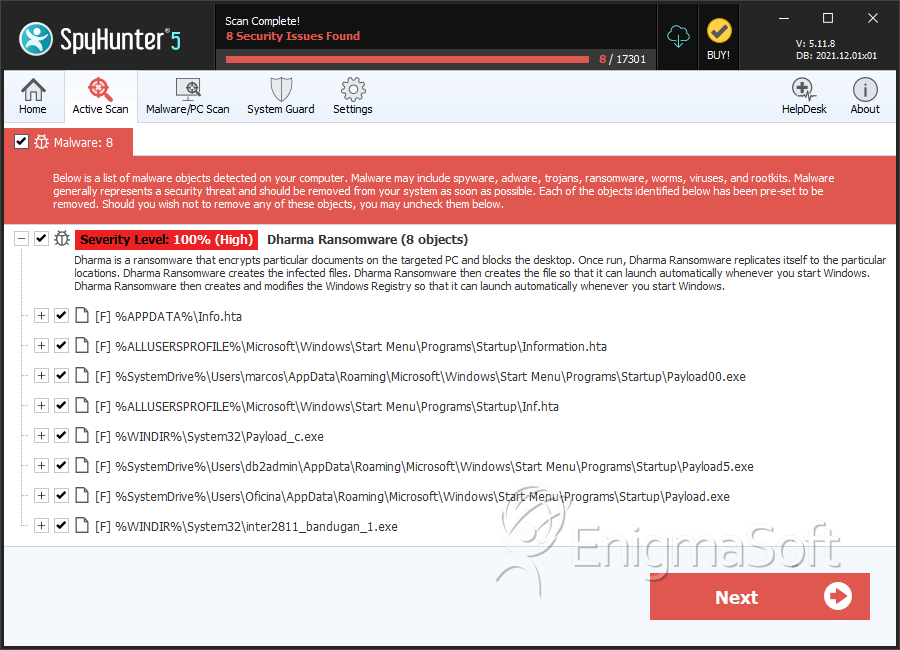

SpyHunter detecteert en verwijdert Dharma Ransomware

Bestandssysteemdetails

| # | Bestandsnaam | MD5 |

Detecties

Detecties: het aantal bevestigde en vermoedelijke gevallen van een bepaalde dreiging die is gedetecteerd op geïnfecteerde computers zoals gerapporteerd door SpyHunter.

|

|---|---|---|---|

| 1. | Payload00.exe | faccdfb32516a9c2dbe714a73712b764 | 104 |

| 2. | Information.hta | 16ccedd463222fbfa8b7e2678d892a7c | 51 |

| 3. | Inf.hta | 1bf867566ccfc201dcf9688a9a21d80b | 46 |

| 4. | Payload5.exe | b097e84cd3abd15f564f1e0b77cb2d50 | 26 |

| 5. | inter2811_bandugan_1.exe | 703c42e5456731444cf68cc27fdfbe96 | 24 |

| 6. | explorer.exe | 674bfb3719ce1b9d30dd906c20251090 | 22 |

| 7. | setap28.exe | 1e1bf7697917466739cb5d8c9b31f7d3 | 19 |

| 8. | Payload(1)_c.exe | 7fb036338464c8dcf226c8b269227b65 | 17 |

| 9. | Payload2.exe | a9f94a2a8501bf15d8ac1eef95cce3e4 | 16 |

| 10. | Payload0.exe | 17bf92deca1953c6ebf2aafb5bf8ebf1 | 15 |

| 11. | Info.hta | 6dddb8c4f20b570a0200beca9bb1f7f2 | 12 |

| 12. | payload.exe | d1487253cee49b68aebae1481e34f8fd | 11 |

| 13. | setap30.exe | eb39803ca6b4540d3001562e07e30ed7 | 10 |

| 14. | setap2.exe | b57d4e839a2f367c64c93ac0860c933c | 10 |

| 15. | Payload31.exe | db2a372dfcaa0dbba4aaff2eaeb5e516 | 9 |

| 16. | Payload30.exe | f6fafa7b9508f9f03ed6c8e4f43f3bb4 | 8 |

| 17. | Payload12.exe | d8f6ff36e853b4ea86b7d8b771ea2a89 | 8 |

| 18. | payload_CHKS26_c.exe | 52d740c82f8d0437cf877d688c7a91a7 | 8 |

| 19. | Payloadn_c.exe | 8d88bb7595cc40e311740c9487684020 | 7 |

| 20. | Payload03.exe | cdc19024a2e99c62987dc2c29b7c4322 | 7 |

| 21. | setap00.exe | 5c2fda3a416193055cc02a6cc6876ca7 | 3 |

| 22. | 1801.exe | 44d550f8ac8711121fe76400727176df | 3 |

| 23. | setap_c.exe | 72ec9b3d1079d3236481a626295a9bb6 | 1 |