Dharma Ransomware

Trusselscorekort

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards er vurderingsrapporter for forskellige malware-trusler, som er blevet indsamlet og analyseret af vores forskningsteam. EnigmaSoft Threat Scorecards evaluerer og rangerer trusler ved hjælp af adskillige metrics, herunder virkelige og potentielle risikofaktorer, tendenser, frekvens, udbredelse og persistens. EnigmaSoft Threat Scorecards opdateres regelmæssigt baseret på vores forskningsdata og metrics og er nyttige for en bred vifte af computerbrugere, fra slutbrugere, der søger løsninger til at fjerne malware fra deres systemer, til sikkerhedseksperter, der analyserer trusler.

EnigmaSoft Threat Scorecards viser en række nyttige oplysninger, herunder:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Sværhedsgrad: Et objekts fastlagte sværhedsgrad, repræsenteret numerisk, baseret på vores risikomodelleringsproces og forskning, som forklaret i vores trusselsvurderingskriterier .

Inficerede computere: Antallet af bekræftede og formodede tilfælde af en bestemt trussel opdaget på inficerede computere som rapporteret af SpyHunter.

Se også Kriterier for trusselsvurdering .

| Popularity Rank: | 20,339 |

| Trusselsniveau: | 100 % (Høj) |

| Inficerede computere: | 26,331 |

| Først set: | November 17, 2016 |

| Sidst set: | October 24, 2025 |

| Berørte operativsystemer: | Windows |

Dharma Ransomware er en krypteringsransomware-trojan, der bruges til at afpresse computerbrugere. Der har været adskillige computere over hele verden, der er blevet inficeret af Dharma Ransomware. Dharma Ransomware ser kun ud til at være målrettet mod telefonbøgerne i brugerkataloget på Windows, med krypterede filer, der modtager suffikset [bitcoin143@india.com] .dharma tilføjet i slutningen af hvert filnavn. Varianter af Dharma Ransomware har undertiden ikke en løsesumnote. Dharma Ransomware forhindrer ikke den berørte computer i at fungere korrekt, men hver gang en fil føjes til de målrettede mapper, bliver den krypteret, medmindre Dharma Ransomware-infektionen fjernes.

Indholdsfortegnelse

Dharma Ransomware kan ændre sit navn

Nogle computerbrugere har rapporteret, at filen, der bruges til at levere Dharma Ransomware, også kan have navnet 'skanda.exe', selvom dette afhænger af den variant, der bruges i angrebet. Når Dharma Ransomware har krypteret en fil, kan den ikke længere læses af ofrets applikationer, før den dekrypteres. Desværre er det nødvendigt at have en dekrypteringsnøgle, som de personer, der er ansvarlige for Dharma Ransomware, har til at dekryptere de filer, der er blevet berørt af Dharma Ransomware, indtil offeret betaler en løsesum. En anden variant af Dharma Ransomware findes i en mappe ved navn 'opFirlma', som indeholdt applikationen 'plinck.exe.' Det er meget sandsynligt, at disse genereres tilfældigt. Nogle varianter af Dharma Ransomware inkluderer en løsesumnote indeholdt i en tekstfil med navnet 'README.txt', som leverer følgende meddelelse:

'OPMÆRKSOMHED!

I øjeblikket er dit system ikke beskyttet.

Vi kan ordne det og gendanne filer.

For at gendanne systemet skriv til denne adresse:

bitcoin143@india.com '

Sådan fungerer Dharma Ransomware-infektion

PC-sikkerhedsanalytikere har mistanke om, at Dharma Ransomware er en af de mange varianter af den berygtede Crysis Ransomware- familie, som var ansvarlig for adskillige angreb siden sommeren 2016. Dharma Ransomware og dens varianter ser ud til at distribueres ved hjælp af ødelagte vedhæftede filer, der ofte vil udnytte. sårbarheder i makroer på offerets computer. Det er muligt, at Dharma Ransomware stadig er under udvikling, da nogle prøver af Dharma Ransomware ser ud til at være ufuldstændige, ofte ikke indeholder løsesumnoter eller andre grundlæggende funktioner i disse angreb. Dharma Ransomware-infektionen er ret typisk for disse kryptering ransomware-angreb. Dharma Ransomware bruger AES-256-kryptering til at overtage ofrets data og forhindrer computerbrugere i at få adgang til deres filer. Dharma Ransomware-angrebene er målrettet mod følgende biblioteker:

- % UserProfile% \ Desktop

- % UserProfile% \ Downloads

- % UserProfile% \ Documents

- % UserProfile% \ Pictures

- % UserProfile% \ Musik

- % UserProfile% \ Videoer

Håndtering af Dharma Ransomware

PC-sikkerhedsanalytikere fraråder computerbrugere kraftigt at betale Dharma Ransomware-løsepenge. Det er meget usandsynligt, at de personer, der er ansvarlige for Dharma Ransomware, vil give midlerne til at dekryptere de inficerede filer, især i tilfælde af Dharma Ransomware, hvor det helt klart stadig er under udvikling. Faktisk er det lige så sandsynligt, at de mennesker, der er ansvarlige for Dharma Ransomware-angrebet, simpelthen vil bede offeret om at betale flere penge eller blot ignorere ofrets anmodninger.

Som med de fleste kryptering ransomware trojanske heste er den bedste løsning på angrebet at tage skridt til at etablere et godt backup system. På denne måde kan computerbrugere gendanne sig fra et Dharma Ransomware-angreb ved at gendanne deres filer fra sikkerhedskopien uden behov for at betale løsesummen. Faktisk, hvis at have sikkerhedskopier af filer bliver en almindelig, udbredt praksis, vil angreb som Dharma Ransomware sandsynligvis ophøre med at eksistere, da de mennesker, der er ansvarlige for disse trusler, ikke længere har nogen måde at tvinge computerbrugere til at betale løsesummen for at genvinde adgangen til deres egne filer. Malware-analytikere råder også computerbrugere til at være forsigtige, når de håndterer e-mails, da Dharma Ransomware kan sprede sig gennem ødelagte vedhæftede filer.

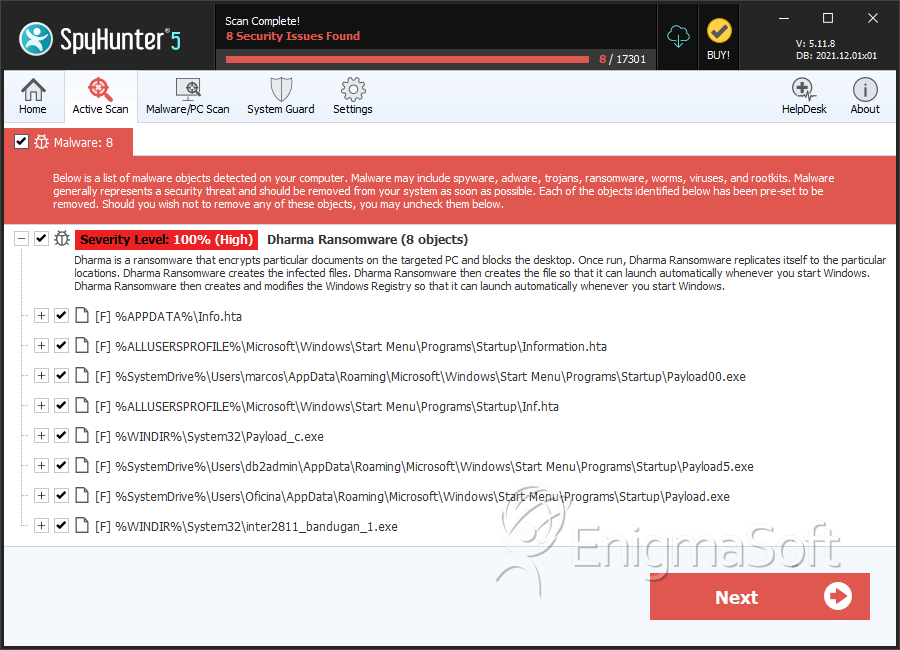

SpyHunter registrerer og fjerner Dharma Ransomware

Detaljer om filsystem

| # | Filnavn | MD5 |

Detektioner

Detektioner: Antallet af bekræftede og mistænkte tilfælde af en bestemt trussel, der er opdaget på inficerede computere, som rapporteret af SpyHunter.

|

|---|---|---|---|

| 1. | Payload00.exe | faccdfb32516a9c2dbe714a73712b764 | 104 |

| 2. | Information.hta | 16ccedd463222fbfa8b7e2678d892a7c | 51 |

| 3. | Inf.hta | 1bf867566ccfc201dcf9688a9a21d80b | 46 |

| 4. | Payload5.exe | b097e84cd3abd15f564f1e0b77cb2d50 | 26 |

| 5. | inter2811_bandugan_1.exe | 703c42e5456731444cf68cc27fdfbe96 | 24 |

| 6. | explorer.exe | 674bfb3719ce1b9d30dd906c20251090 | 22 |

| 7. | setap28.exe | 1e1bf7697917466739cb5d8c9b31f7d3 | 19 |

| 8. | Payload(1)_c.exe | 7fb036338464c8dcf226c8b269227b65 | 17 |

| 9. | Payload2.exe | a9f94a2a8501bf15d8ac1eef95cce3e4 | 16 |

| 10. | Payload0.exe | 17bf92deca1953c6ebf2aafb5bf8ebf1 | 15 |

| 11. | Info.hta | 6dddb8c4f20b570a0200beca9bb1f7f2 | 12 |

| 12. | payload.exe | d1487253cee49b68aebae1481e34f8fd | 11 |

| 13. | setap30.exe | eb39803ca6b4540d3001562e07e30ed7 | 10 |

| 14. | setap2.exe | b57d4e839a2f367c64c93ac0860c933c | 10 |

| 15. | Payload31.exe | db2a372dfcaa0dbba4aaff2eaeb5e516 | 9 |

| 16. | Payload30.exe | f6fafa7b9508f9f03ed6c8e4f43f3bb4 | 8 |

| 17. | Payload12.exe | d8f6ff36e853b4ea86b7d8b771ea2a89 | 8 |

| 18. | payload_CHKS26_c.exe | 52d740c82f8d0437cf877d688c7a91a7 | 8 |

| 19. | Payloadn_c.exe | 8d88bb7595cc40e311740c9487684020 | 7 |

| 20. | Payload03.exe | cdc19024a2e99c62987dc2c29b7c4322 | 7 |

| 21. | setap00.exe | 5c2fda3a416193055cc02a6cc6876ca7 | 3 |

| 22. | 1801.exe | 44d550f8ac8711121fe76400727176df | 3 |

| 23. | setap_c.exe | 72ec9b3d1079d3236481a626295a9bb6 | 1 |