Dharma勒索软件

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| Popularity Rank: | 20,339 |

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 26,331 |

| 初见: | November 17, 2016 |

| 最后一次露面: | October 24, 2025 |

| 受影响的操作系统: | Windows |

Dharma Ransomware是一种加密勒索软件木马,用于勒索计算机用户。全世界有许多计算机受到Dharma Ransomware的感染。 Dharma Ransomware似乎仅针对Windows上Users目录中的目录,加密文件的后缀[bitcoin143@india.com] .dharma被添加到每个文件名的末尾。 Dharma勒索软件的变体有时会没有赎金字样。 Dharma Ransomware不会阻止受影响的计算机正常工作,但是每次将文件添加到目标目录时,除非删除Dharma Ransomware感染,否则它将被加密。

目录

Dharma勒索软件可能会更改其名称

一些计算机用户报告说,用于传递Dharma Ransomware的文件也可能名为" skanda.exe",尽管这取决于攻击中使用的变体。一旦Dharma Ransomware加密了文件,受害者的应用程序将无法再读取该文件,直到对其解密。不幸的是,要解密受Dharma Ransomware影响的文件,必须拥有解密密钥,负责Dharma Ransomware的人员将拥有该解密密钥,直到受害者支付赎金为止。 Dharma Ransomware的另一种变体包含在名为" opFirlma"的文件夹中,该文件夹包含应用程序" plinck.exe"。这些很有可能是随机生成的。 Dharma Ransomware的某些变体将在名为" README.txt"的文本文件中包含勒索便条,该勒索便条会发出以下消息:

'注意!

目前,您的系统尚未受到保护。

我们可以修复它并还原文件。

要恢复系统,请写入以下地址:

bitcoin143@india.com'

Dharma勒索软件感染如何工作

PC安全分析师怀疑,Dharma Ransomware是臭名昭著的Crysis Ransomware系列的众多变体之一,该家族自2016年夏季以来就引发了多次攻击。DharmaRansomware及其变体似乎是使用损坏的电子邮件附件分发的,经常被利用受害人计算机上的宏中的漏洞。 Dharma Ransomware可能仍在开发中,因为Dharma Ransomware的某些样本似乎不完整,通常不包含勒索信息或这些攻击的其他基本功能。在这些加密勒索软件攻击中,Dharma Ransomware感染是相当典型的。 Dharma Ransomware使用AES-256加密来接管受害者的数据,从而防止计算机用户访问其文件。 Dharma Ransomware攻击将针对以下目录:

- %UserProfile%\ Desktop

- %UserProfile%\下载

- %UserProfile%\ Documents

- %UserProfile%\图片

- %UserProfile%\音乐

- %UserProfile%\ Videos

处理Dharma勒索软件

PC安全分析师强烈建议计算机用户不要支付Dharma Ransomware赎金。负责Dharma Ransomware的人员不太可能提供解密受感染文件的方法,尤其是在Dharma Ransomware仍在开发中的情况下。实际上,负责Dharma Ransomware攻击的人员也很可能会简单地要求受害者支付更多钱或根本不理会受害者的请求。

与大多数加密勒索软件特洛伊木马一样,针对该攻击的最佳解决方案是采取步骤来建立良好的备份系统。这样,计算机用户可以通过从备份副本还原文件来从Dharma Ransomware攻击中恢复,而无需支付赎金。实际上,如果文件备份成为一种常规且普遍的做法,那么像Dharma Ransomware这样的攻击将很可能不再存在,因为负责这些威胁的人们将不再有任何方法来迫使计算机用户支付赎金以重新获得访问权限。他们自己的文件。恶意软件分析人员还建议计算机用户在处理电子邮件时要小心,因为Dharma Ransomware可能会通过损坏的电子邮件附件传播。

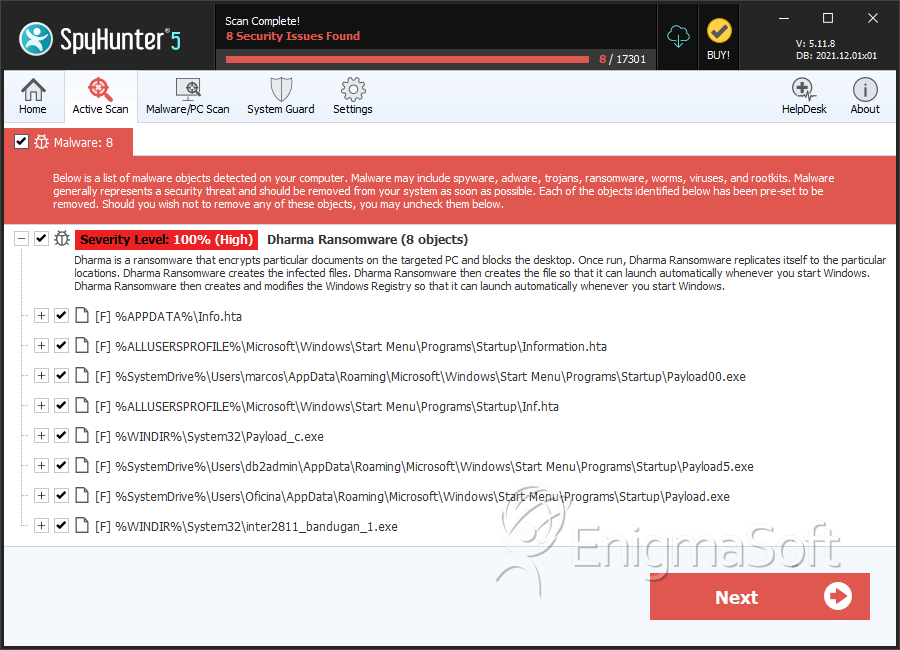

SpyHunter 检测并删除 Dharma勒索软件

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | Payload00.exe | faccdfb32516a9c2dbe714a73712b764 | 104 |

| 2. | Information.hta | 16ccedd463222fbfa8b7e2678d892a7c | 51 |

| 3. | Inf.hta | 1bf867566ccfc201dcf9688a9a21d80b | 46 |

| 4. | Payload5.exe | b097e84cd3abd15f564f1e0b77cb2d50 | 26 |

| 5. | inter2811_bandugan_1.exe | 703c42e5456731444cf68cc27fdfbe96 | 24 |

| 6. | explorer.exe | 674bfb3719ce1b9d30dd906c20251090 | 22 |

| 7. | setap28.exe | 1e1bf7697917466739cb5d8c9b31f7d3 | 19 |

| 8. | Payload(1)_c.exe | 7fb036338464c8dcf226c8b269227b65 | 17 |

| 9. | Payload2.exe | a9f94a2a8501bf15d8ac1eef95cce3e4 | 16 |

| 10. | Payload0.exe | 17bf92deca1953c6ebf2aafb5bf8ebf1 | 15 |

| 11. | Info.hta | 6dddb8c4f20b570a0200beca9bb1f7f2 | 12 |

| 12. | payload.exe | d1487253cee49b68aebae1481e34f8fd | 11 |

| 13. | setap30.exe | eb39803ca6b4540d3001562e07e30ed7 | 10 |

| 14. | setap2.exe | b57d4e839a2f367c64c93ac0860c933c | 10 |

| 15. | Payload31.exe | db2a372dfcaa0dbba4aaff2eaeb5e516 | 9 |

| 16. | Payload30.exe | f6fafa7b9508f9f03ed6c8e4f43f3bb4 | 8 |

| 17. | Payload12.exe | d8f6ff36e853b4ea86b7d8b771ea2a89 | 8 |

| 18. | payload_CHKS26_c.exe | 52d740c82f8d0437cf877d688c7a91a7 | 8 |

| 19. | Payloadn_c.exe | 8d88bb7595cc40e311740c9487684020 | 7 |

| 20. | Payload03.exe | cdc19024a2e99c62987dc2c29b7c4322 | 7 |

| 21. | setap00.exe | 5c2fda3a416193055cc02a6cc6876ca7 | 3 |

| 22. | 1801.exe | 44d550f8ac8711121fe76400727176df | 3 |

| 23. | setap_c.exe | 72ec9b3d1079d3236481a626295a9bb6 | 1 |