DarkSide Ransomware

Scorekort för hot

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards är utvärderingsrapporter för olika skadliga hot som har samlats in och analyserats av vårt forskarteam. EnigmaSoft Threat Scorecards utvärderar och rangordnar hot med hjälp av flera mätvärden inklusive verkliga och potentiella riskfaktorer, trender, frekvens, prevalens och persistens. EnigmaSoft Threat Scorecards uppdateras regelbundet baserat på våra forskningsdata och mätvärden och är användbara för ett brett spektrum av datoranvändare, från slutanvändare som söker lösningar för att ta bort skadlig programvara från sina system till säkerhetsexperter som analyserar hot.

EnigmaSoft Threat Scorecards visar en mängd användbar information, inklusive:

Ranking: Rangordningen av ett visst hot i EnigmaSofts hotdatabas.

Allvarlighetsnivå: Den fastställda svårighetsgraden för ett objekt, representerad numeriskt, baserat på vår riskmodelleringsprocess och forskning, som förklaras i våra hotbedömningskriterier .

Infekterade datorer: Antalet bekräftade och misstänkta fall av ett visst hot som upptäckts på infekterade datorer som rapporterats av SpyHunter.

Se även Kriterier för hotbedömning .

| Hotnivå: | 100 % (Hög) |

| Infekterade datorer: | 1 |

| Först sett: | January 23, 2014 |

| Senast sedd: | May 16, 2021 |

| Operativsystem som påverkas: | Windows |

DarkSide Ransomware är en typ av skadlig kod som skapas i syfte att pressa ut pengar från datoranvändare genom att hålla sin dator som gisslan. Uppgiften för DarkSide Ransomware att fullgöra sitt system för utpressning av pengar börjar med att det krypterar filer, vilket äger rum efter inläsning i ett system, ofta på grund av att användaren öppnar en skadlig spam-e-postbilaga.

DarkSide Ransomware är en typ av skadlig kod som skapas i syfte att pressa ut pengar från datoranvändare genom att hålla sin dator som gisslan. Uppgiften för DarkSide Ransomware att fullgöra sitt system för utpressning av pengar börjar med att det krypterar filer, vilket äger rum efter inläsning i ett system, ofta på grund av att användaren öppnar en skadlig spam-e-postbilaga.

DarkSide Ransomware är känt för att kryptera många filer och lägga till dem med liknande filtillägg. Medan varje fil som är krypterad av DarkSide Ransomware enkelt kan identifieras och hittas, kan de inte nås eller öppnas på grund av oövervinnlig kryptering. På grund av detta måste en datoranvändare som vill återställa sitt system till normal drift välja att antingen betala lösen eller hitta en annan process för att åtgärda problemet.

DarkSide visade sig vara en skyldig i attacken som har stängt Colonial Pipeline, som anses vara den största amerikanska bränsleledningen som ansvarar för att transportera nästan hälften av det bränsle som förbrukas av USA: s östkust. Tjänstemän undersöker för närvarande attacken där det ser ut att vara ett ransomware- hot som attackerar system som styr rörledningen, vilket kan påverka bränslepriserna negativt och få en enorm ekonomisk påverkan på området.

Innehållsförteckning

Vad vill DarkSide ha?

Eftersom DarkSide Ransomware-kampanjen stängde av Colonial Pipeline är det naturligt att misstänka att det kan finnas politiska mål bakom attacken. När allt kommer omkring har omfattningen av cyberfärg bara ökat under de senaste åren, och det skulle inte vara förvånande om detta var en nationellt finansierad attack. Vissa forskare föreslår också att en östeuropeisk hackargrupp kan stå bakom DarkSide Ransomware eftersom denna infektion inte krypterar ett system om dess språk är inställt på ryska, ukrainska och armeniska. Icke desto mindre hävdade DarkSides utvecklare genom sin hemsida att det aldrig var ett av deras mål att störa bränslesystemet, och deras enda mål var ekonomisk vinst.

Det bör också påpekas att DarkSide inte hanterar varje attack direkt. Hackarna har många dotterbolag som använder DarkSide Ransomware, och dessa dotterbolag kan välja sina egna mål. Det verkar som att Colonial Pipeline råkade plockas ut som ett mål av ett av dessa medlemsförbund. Följaktligen hävdar DarkSide att de kommer att försöka undvika sociala konsekvenser i framtiden genom att införa en tydlig målgranskning. Inte för att det låter mer lovande eftersom det bara betyder att hackarna kommer att fortsätta infektera andra system.

Vad hände exakt med Colonial?

Den vanligaste distributionsmetoden för ransomware är spam-e-postbilagor. Med DarkSide Ransomware verkar det som att attackvektorn var något annorlunda. Infektionen måste ha utnyttjat COVID-19-pandemisituationen, där massor av kontorsarbetare nu arbetar hemifrån. Detsamma gäller även de anställda i Colonial Pipeline.

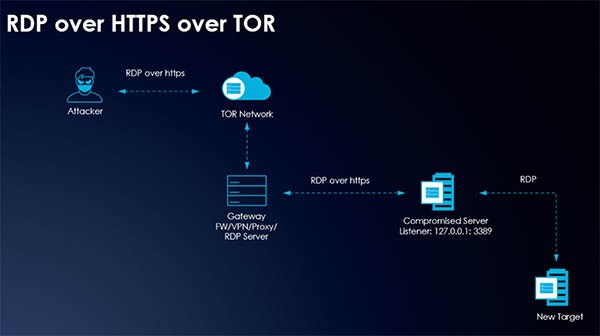

När någon arbetar hemifrån står de inför mycket fler säkerhetshot eftersom deras hemnätverk sällan är lika säkert som nätverket på kontoret. DarkSide Ransomware använder fjärrskrivbordsprotokollapplikationer (som TeamViewer eller Microsoft Remote Desktop) för att få tillgång till Colonials system. De tvingade i grunden inloggningsuppgifterna för kontot som tillhörde Colonials anställda och gick in i det känsliga inre systemet. Detta skulle också innebära att anställda inte använder starka lösenord för att skydda sina konton, men det är ännu en fråga.

Hur som helst, när DarkSide har hittat den svaga länken som kan användas för att komma åt systemet, går de in i den komprometterade Virtual Desktop Infrastructure (VDI). Sedan ser de till att anslutningen inte bryts genom att distribuera ett annat Remote Desktop Protocol via en exploaterad server. Om den ursprungliga sårbarheten som används för att komma åt målsystemet blir lappad, behåller DarkSide fortfarande systemåtkomsten.

DarkSide Command and Control. Källa: Varonis.com

När hackarna är inne i systemet infekterar de det med DarkSide Ransomware. Det finns tre huvudfaser av infektionen. Den första är självinjektion, där skadlig programvara släpper en kopia av sig själv i katalogen% AppData% och använder ett CMD-kommando för att injicera sin kod i en befintlig process. Under detta steg kan DarkSide sluta köra om dess programmering upptäcker att den körs på en virtuell maskin.

Om skadlig programvara inte hittar några hinder för dess processer fortsätter den att köra ett smygande PowerShell-kommando som tar bort alla säkerhetskopior och skuggkopior av riktad data på den drabbade maskinen. Det är en vanlig praxis bland de flesta ransomware-infektioner.

Slutligen involverar det tredje steget den viktigaste pièce de résistance, som är filkryptering. Innan allt börjar stänger DarkSide Ransomware en lista med processer som kan hindra krypteringsprocessen. Alla berörda filer får en 8-teckensträng i slutet av deras namn, vilket indikerar att de har krypterats av DarkSide Ransomware.

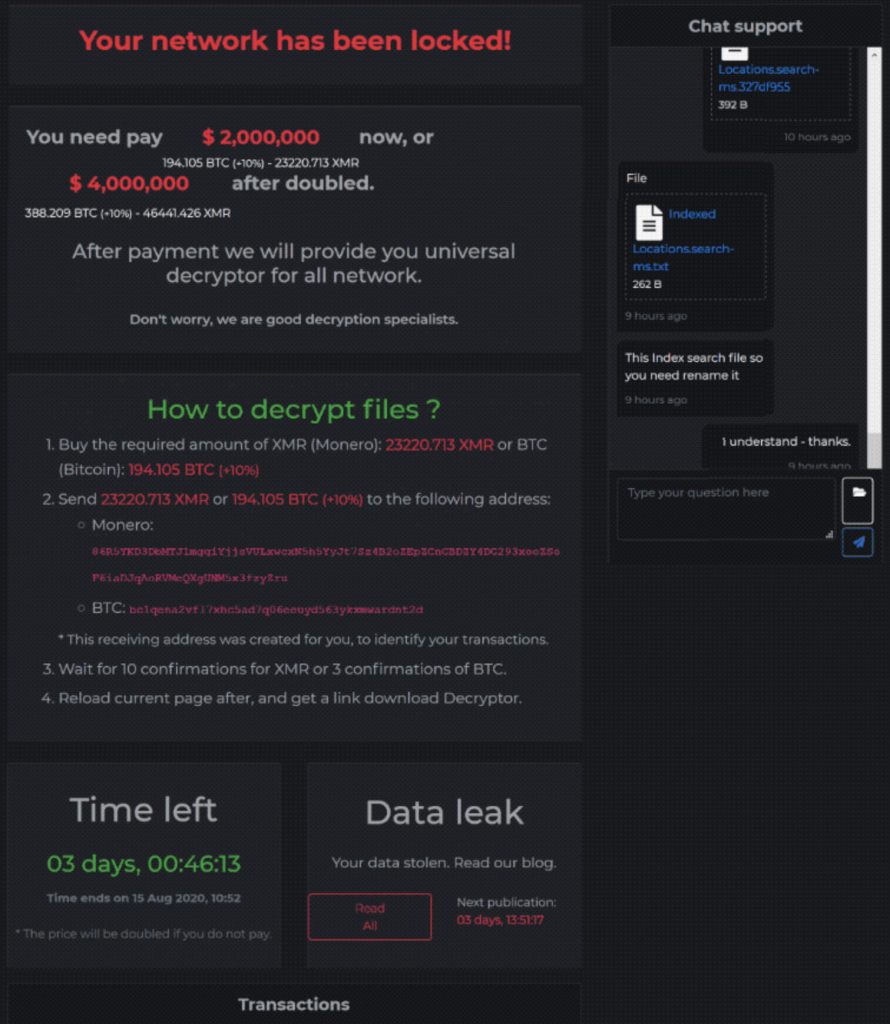

Detsamma hände med Colonials system, där DarkSide framgångsrikt stal nästan 100 GB data och tog det som gisslan. De hotade att läcka ut det på Internet genom att visa följande lösenbrev:

Ditt nätverk har låsts!

Du måste betala $ 2.000.000 nu eller $ 4.000.000 efter att ha fördubblats.

Efter betalning ger vi dig universell dekrypterare för alla nätverk.

Det belopp på $ 2 000 000 eller mer som hackargruppen kräver, som visas i den faktiska lösensedeln (nedan) som visas på rörledningen som styr datorer, är skandalöst.

DarkSide Ransomware ransom note image

Lösenpriset ovan dyker upp på offrets skärm. Det finns dock en annan lösensedel som släpps på målsystemet i en TXT-formatfil. Den har vanligtvis "LÄS MIG" -frasen i filnamnet. Den anteckningen kommer med instruktioner om hur man kontaktar DarkSide-teamet, och här är vad det har att säga:

------------ [Välkommen till DarkSide] ------------>

Vad hände?

-------------------------------------------------

Dina datorer och servrar är krypterade, privata data laddades ner. Vi använder starka krypteringsalgoritmer, så du kan inte dekryptera dina data.

Men du kan återställa allt genom att köpa ett speciellt program från oss - universal decryptor. Detta program återställer hela ditt nätverk.

Följ våra instruktioner nedan så återställer du all din data.

Dataläckage

-------------------------------------------------

Först och främst har vi laddat upp mer än _ data.

Din personliga läcksida (TOR LINK): http: // darkside. lök/

På sidan hittar du exempel på filer som har laddats ner.

Uppgifterna är förinstallerade och kommer automatiskt att publiceras i vår blogg om du inte betalar.

Efter publicering kan dina uppgifter laddas ner av vem som helst, de lagras på vår tor CDN och kommer att vara tillgängliga i minst 6 månader.

Vi är redo:

- För att ge dig bevis för stulna uppgifter

- Att radera all stulen information.

Vilka garantier?

-----------------------------------------------

Vi värdesätter vårt rykte. Om vi inte gör vårt arbete och våra skulder betalar ingen oss. Detta ligger inte i våra intressen.

All vår dekrypteringsprogramvara är perfekt testad och dekrypterar dina data. Vi kommer också att ge support vid problem.

Vi garanterar att dekryptera en fil gratis. Gå till webbplatsen och kontakta oss.

HUR KONTAKTA OSS?

-----------------------------------------------

Använd en TOR-webbläsare:

1) Ladda ner och installera TOR-webbläsaren från den här webbplatsen: https://torproject.org/

2) Öppna vår webbplats: http: // darkside. lök/

Det är självklart att lösensumman ska betalas i BTC, men istället för att klättra för att betala för de stulna uppgifterna, adresserade Colonial FBI och andra myndigheter och privata myndigheter för att hjälpa dem att mildra skadan. Molndatorsystemen som innehöll den krypterade informationen togs offline för att innehålla hotet, och det var i huvudsak det som orsakade störningen i östkustens bränsletillförsel.

Med historien som fortfarande utvecklas meddelades inga faktiska lösenbetalningar, och vi kan bara gissa hur mycket Colonial kommer att betala för de krypterade uppgifterna eller om det skulle betala någonting alls. Tidigare attackinstanser antyder att DarkSide inte visar empati för företag som tjänar miljarder dollar i årliga intäkter. Det är dock möjligt att förhandla med dem, och förhandlingarna kan vara snabba och effektiva eftersom DarkSide använder direktchatt för att kommunicera med sina offer.

Redan i januari 2021 drabbades ett annat amerikanskt företag av DarkSide Ransomware-attacken. Cyberkriminella krävde 30 miljoner dollar i lösenbetalning, men företaget lyckades istället förhandla om en betalning på 11 miljoner dollar och sänkte priset med nästan två tredjedelar.

Å andra sidan, förutom de krypterade uppgifterna och den dubbla utpressningstaktiken, där offren pressas att betala, kan DarkSide också utföra utpressning. Tillsammans med kryptering av känsliga data kan gruppen också stjäla dem och hota att läcka ut dem om de drabbade företagen vägrar att betala för datautsläppet.

Dessutom kan DarkSide också skörda inloggningsuppgifter från olika organisationer. Istället för att meddela dessa organisationer om deras säkerhetsfel, säljer de den skördade informationen till de högsta anbudsgivarna, vilket gör att de kan utföra andra attacker.

Vanliga trender för ransomware

Denna ransomware-attack är ett tydligt exempel på de senaste trenderna i ransomware där sådana attacker kan orsaka mycket skada på nationell nivå. Ransomware-attacker har alltid riktat sig till företag i motsats till enskilda användare, men det är nu lätt att se att vital industriell infrastruktur också kan påverkas av den. Även om DarkSide Ransomware inte blir lika ökänt som WannaCry , ger det ytterligare pussel till cybersäkerhetsspecialister över hela världen.

DarkSide Ransomware visar för närvarande också den mest framträdande ransomware-affärsmodellen där huvudutvecklarna (DarkSide, i det här fallet) skapar skadlig kod och sedan säljer den eller hyr den till sina "dotterbolag". Hittills har säkerhetsforskare identifierat minst fem dotterbolag som är associerade med DarkSide-ransomware-attackerna.

För att bli ett DarkSide "affiliate" måste den potentiella partnern klara en intervju först. Några av grupperna som har passerat intervjun och arbetar med DarkSide identifieras med tilldelade kodnamn. Forskare vid FireEye anger några av dessa grupper som UNC2628, UNC2659 och UNC2465.

UNC2465 har varit aktiv sedan april 2019. Denna grupp använder nätfiske för att leverera DarkSide till sina potentiella offer. Gruppen använder också Smokedhams bakdörr för att komma åt målsystemet. UNC2659 och UN2628 är relativt nya grupper som har varit aktiva sedan början av 2021. UNC2628 tenderar att fortsätta med krypteringen inom två eller tre dagar efter infiltrationen, och man tror också att denna grupp brukade arbeta med REvil också. UNC2628 tar ungefär tio dagar efter infektionen i genomsnitt innan den fortsätter med filkrypteringen, och den upprätthåller uthållighet på den drabbade datorn genom att utnyttja TeamViewer-programvaran.

Bortsett från olika infiltrations- och krypteringsmönster, när medlemsförbunden infekterar förutbestämda mål, får det huvudsakliga hackarteamet en procentandel av medlemsföretagens intäkter. Baserat på olika rapporter får Dark Side en nedskärning på 25% av de samlade lösenbetalningarna om medlemsförbunden får mindre än 500 000 dollar i lösenbetalningar. Om partnerna samlar över $ 5 ml, går nedskärningen ner till 10% av intäkterna. Denna affärsmodell kallas ransomware-as-a-service.

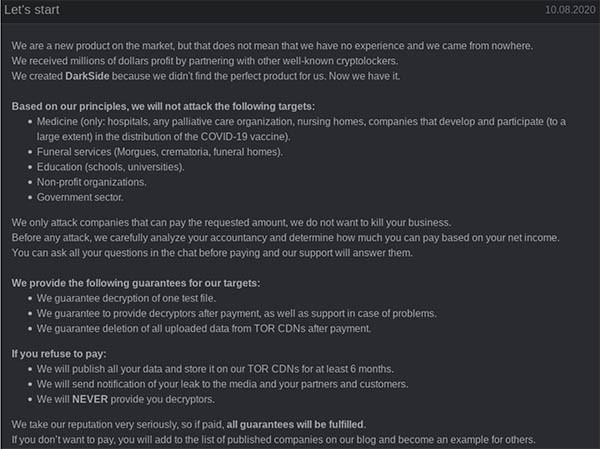

För att göra sig mer attraktiv för potentiella kunder driver DarkSide en konkurrenskraftig marknadsföringskampanj på sin webbplats. Även när ransomware släpptes första gången i augusti 2020, tillkännagavs också den nya produkten genom ett "pressmeddelande", så gruppen är mycket angelägen och ivriga att marknadsföra sig själva.

Teamet säger att även om de presenterar en ny produkt är de inte alls nybörjare inom ransomware-området. De visar också att de har integritet eftersom de säger att de inte angriper sjukvård, begravningstjänst, utbildning, ideell verksamhet och statliga institutioner. Återigen stöder detta det tidigare nämnda påståendet att DarkSide inte hade för avsikt att orsaka sociala störningar med sin attack mot Colonial.

Potentiella offer glömmer inte heller i deras annons. DarkSide säger att offren kan garanteras att de får en en-testfil-dekryptering och att en dekrypteringsnyckel för alla filer kommer att utfärdas när lösenbetalningen överförs. De lovar också att ta bort de uppladdade filerna från sina servrar.

DarkSide Ransomware-annons. Källa: KrebsOnSecurity.com

Även om säkerhetsexperter inte kan vara 100% säkra på detta, tror man att några av medlemmarna i DarkSide-teamet stod bakom en annan ransomware-infektion som heter REvil. I sin tur anses REvil vara ett annat namn för GandCrab, som är ännu en ransomware-as-a-service som utpressade mer än 2 miljarder dollar från sina offer innan den stängde sin butik 2019.

Sådana omfattande hot kräver mångfacetterade lösningar. Att använda kraftfulla antiprogrammeringsprogram är bara ett steg i denna kamp mot farliga hackargrupper. Det är också viktigt att utbilda dina anställda om potentiella säkerhetshot och vitala cybersäkerhetsmetoder. Om en anställd hanterar känslig information måste de använda starka lösenord och säkra nätverkskonfigurationer när de kommer åt organisationens system. Annars skulle det vara för lätt för något som DarkSide Ransomware att utföra ännu en attack.

Det uppenbara är att ransomware inte går någonstans, och sådana attacker blir en pressande fråga inte bara för företag utan också för nationell säkerhet. De genomsnittliga ransomware-betalningarna ökade med 31% från andra till tredje kvartalet 2020. Och mer än 2400 myndigheter, vårdinstitutioner och skolor påverkades av ransomware-attacker bara i USA inom 2020.

I DarkSides fall säger de att de institutioner som nämns ovan inte är deras huvudsakliga mål, men attackerna blir svåra att undvika, och denna pressande situation erkänns också av Cybersecurity and Infrastructure Security Agency (CISA). Den 11 maj 2021 släppte byrån en uppsättning rekommendationer för "att förhindra distribution av företag från ransomware-attacker." Listan över rekommendationer inkluderar (men är inte begränsad till):

- Använder multifaktorautentisering

- Använda skräppostfilter för att undvika nätfiskeattacker

- Uppmuntra utbildning av användare / anställda för att förhindra cyberattacker

- Filtrering av nätverkstrafik

- Regelbundna programuppdateringar

- Regelbundna säkerhetskopior av data

Olika nyheter har rapporterat att Colonial betalade nästan 5 miljoner dollar i lösen. Företaget drabbades av DarkSide Ransomware förra fredagen den 7 maj och det betalades enligt uppgift lösen i kryptovaluta bara några timmar efter attacken. Det är uppenbart att företaget betalade lösen för att återställa stulna data, men en sådan snabb betalning väcker också oro för framtida ransomware-attacker. Det uppmuntrar brottslingar att fortsätta att rikta sig till framstående företag och andra företag som har djupa fickor och som är mer benägna att betala lösenavgifterna.

Trots det faktum att DarkSide tillhandahöll dekrypteringsverktyget för att återställa de krypterade uppgifterna, var Colonial fortfarande tvungen att använda sina egna säkerhetskopior för att återställa sitt nätverk eftersom verktyget enligt uppgift var för långsamt. Det är mycket troligt att dekrypteringsverktyget har sina begränsningar när det måste dekryptera hundratals gigabyte data.