DarkSide Ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 1 |

| Pierwszy widziany: | January 23, 2014 |

| Ostatnio widziany: | May 16, 2021 |

| Systemy operacyjne, których dotyczy problem: | Windows |

DarkSide Ransomware to rodzaj złośliwego oprogramowania, które jest tworzone w celu wyłudzania pieniędzy od użytkowników komputerów poprzez przetrzymywanie ich jako zakładników. Zadanie DarkSide Ransomware, aby zrealizować swój schemat wyłudzania pieniędzy, zaczyna się od szyfrowania plików, co ma miejsce po załadowaniu do systemu, często z powodu otwarcia przez użytkownika złośliwego załącznika wiadomości spamowej.

DarkSide Ransomware to rodzaj złośliwego oprogramowania, które jest tworzone w celu wyłudzania pieniędzy od użytkowników komputerów poprzez przetrzymywanie ich jako zakładników. Zadanie DarkSide Ransomware, aby zrealizować swój schemat wyłudzania pieniędzy, zaczyna się od szyfrowania plików, co ma miejsce po załadowaniu do systemu, często z powodu otwarcia przez użytkownika złośliwego załącznika wiadomości spamowej.

DarkSide Ransomware jest znane z szyfrowania wielu plików i dodawania do nich podobnych rozszerzeń. Chociaż każdy plik zaszyfrowany przez DarkSide Ransomware można łatwo zidentyfikować i znaleźć, nie można uzyskać do niego dostępu ani otworzyć go z powodu niemożliwego do pokonania szyfrowania. Z tego powodu użytkownik komputera, który chce przywrócić system do normalnego działania, będzie musiał dokonać wyboru, czy zapłacić okup, czy znaleźć inny proces naprawienia problemu.

Stwierdzono, że DarkSide był winowajcą ataku, który spowodował zamknięcie rurociągu kolonialnego, uważanego za największy amerykański rurociąg paliwowy odpowiedzialny za transport prawie połowy paliwa zużywanego przez wschodnie wybrzeże Stanów Zjednoczonych. Urzędnicy badają obecnie atak, w którym wygląda na to, że oprogramowanie ransomware atakuje systemy kontrolujące rurociąg, co może negatywnie wpłynąć na ceny paliwa i mieć ogromny wpływ ekonomiczny na ten obszar.

Spis treści

Czego chce DarkSide?

Odkąd kampania DarkSide Ransomware zamknęła rurociąg kolonialny, naturalne jest podejrzenie, że za atakiem mogą kryć się cele polityczne. W końcu zakres cyberwojny wzrastał dopiero w ciągu ostatnich kilku lat i nie byłoby zaskoczeniem, gdyby był to atak finansowany przez państwo. Niektórzy badacze sugerują również, że za DarkSide Ransomware może stać wschodnioeuropejska grupa hakerów, ponieważ ta infekcja nie szyfruje systemu, jeśli jego język jest ustawiony na rosyjski, ukraiński i ormiański. Niemniej jednak, za pośrednictwem swojej strony internetowej, programiści DarkSide twierdzili, że zakłócenie układu paliwowego nigdy nie było jednym z ich celów, a ich jedynym celem był zysk finansowy.

Należy również zaznaczyć, że DarkSide nie zarządza bezpośrednio każdym atakiem. Hakerzy mają wielu podmiotów stowarzyszonych, które używają oprogramowania DarkSide Ransomware i mogą oni wybierać własne cele. Wydawałoby się, że jeden z tych oddziałów wybrał jako cel Colonial Pipeline. W związku z tym DarkSide twierdzi, że w przyszłości spróbuje uniknąć konsekwencji społecznych, wprowadzając jasny przegląd celu. Nie żeby brzmiało to bardziej obiecująco, ponieważ oznacza po prostu, że hakerzy będą nadal infekować inne systemy.

Co dokładnie stało się z kolonialnym?

Najpopularniejszą metodą dystrybucji ransomware są załączniki do wiadomości e-mail ze spamem. Wydaje się, że w przypadku oprogramowania DarkSide Ransomware wektor ataku był nieco inny. Infekcja musiała wykorzystać sytuację pandemii COVID-19, w której mnóstwo pracowników biurowych pracuje teraz z domu. To samo dotyczy pracowników Colonial Pipeline.

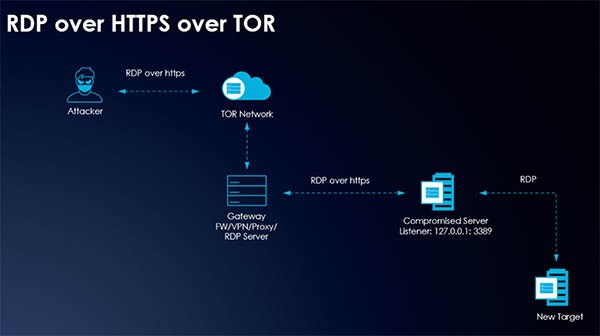

Gdy ktoś pracuje w domu, staje w obliczu znacznie większych zagrożeń bezpieczeństwa, ponieważ jego sieć domowa rzadko jest tak bezpieczna, jak sieć w biurze. DarkSide Ransomware używa aplikacji protokołu zdalnego pulpitu (takich jak TeamViewer lub Microsoft Remote Desktop), aby uzyskać dostęp do systemów Colonial. Po prostu brutalnie wymusili dane logowania na konto należące do pracowników Colonial i weszli do wrażliwego systemu wewnętrznego. Oznaczałoby to również, że pracownicy nie używają silnych haseł do ochrony swoich kont, ale to kolejny problem.

Tak czy inaczej, gdy DarkSide zlokalizuje słabe łącze, którego można użyć do uzyskania dostępu do systemu, wchodzi do zagrożonej infrastruktury pulpitu wirtualnego (VDI). Następnie upewniają się, że połączenie nie zostanie przerwane przez wdrożenie innego protokołu pulpitu zdalnego za pośrednictwem wykorzystanego serwera. Jeśli pierwotna luka używana do uzyskania dostępu do systemu docelowego zostanie załatana, DarkSide nadal zachowa dostęp do systemu.

DarkSide Command and Control. Źródło: Varonis.com

Gdy hakerzy znajdą się w systemie, infekują go oprogramowaniem DarkSide Ransomware. Istnieją trzy główne etapy infekcji. Pierwszym z nich jest autowstrzyknięcie, w którym złośliwe oprogramowanie umieszcza swoją kopię w katalogu% AppData% i używa polecenia CMD, aby wstrzyknąć swój kod do istniejącego procesu. Na tym etapie DarkSide może przestać działać, jeśli jego programowanie wykryje, że jest uruchamiany na maszynie wirtualnej.

Jeśli złośliwe oprogramowanie nie znajdzie żadnych przeszkód w swoich procesach, przystępuje do wykonania potajemnego polecenia PowerShell, które usuwa wszystkie kopie zapasowe i kopie w tle danych docelowych na zaatakowanej maszynie. Jest to powszechna praktyka wśród większości infekcji ransomware.

Wreszcie trzeci krok dotyczy głównej funkcji, jaką jest szyfrowanie plików. Zanim wszystko się zacznie, DarkSide Ransomware zamyka listę procesów, które mogą utrudniać proces szyfrowania. Wszystkie pliki, których dotyczy problem, otrzymują 8-znakowy ciąg na końcu swojej nazwy, co oznacza, że zostały zaszyfrowane przez oprogramowanie DarkSide Ransomware.

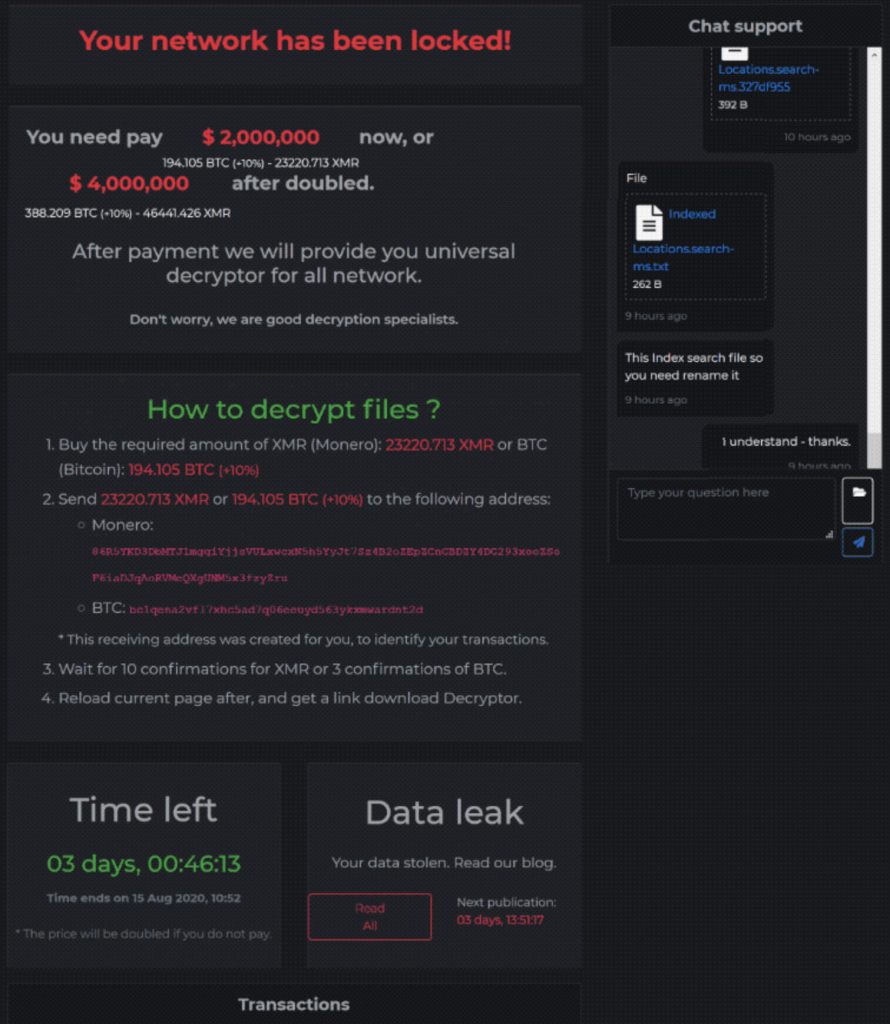

To samo stało się z systemem Colonial, w którym DarkSide z powodzeniem ukradł prawie 100 GB danych, biorąc go jako zakładnika. Zagrozili, że wyciekną do Internetu, wyświetlając następującą notatkę o okupie:

Twoja sieć została zablokowana!

Musisz zapłacić teraz 2 000 000 USD lub 4 000 000 po podwojeniu.

Po dokonaniu płatności dostarczymy Ci uniwersalny deszyfrator dla całej sieci.

Kwota 2000000 USD lub więcej, której żąda grupa hakerów, jak pokazano na faktycznym obrazie z żądaniem okupu (poniżej), który pojawia się na rurociągu kontrolującym komputery, jest oburzająca.

Obraz notatki ransomware DarkSide Ransomware

Powyższa nota okupu pojawia się na ekranie ofiary. Istnieje jednak inna nota okupu, która jest umieszczana w systemie docelowym w pliku w formacie TXT. Zwykle w nazwie pliku znajduje się fraza „CZYTAJ MNIE". Ta notatka zawiera instrukcje, jak skontaktować się z zespołem DarkSide, a oto, co ma do powiedzenia:

------------ [Witamy w DarkSide] ------------>

Co się stało?

-------------------------------------------------

Twoje komputery i serwery są zaszyfrowane, zostały pobrane prywatne dane. Używamy silnych algorytmów szyfrowania, więc nie możesz odszyfrować swoich danych.

Ale możesz przywrócić wszystko, kupując od nas specjalny program - uniwersalny deszyfrator. Ten program przywróci całą twoją sieć.

Postępuj zgodnie z naszymi instrukcjami poniżej, a odzyskasz wszystkie swoje dane.

Wyciek danych

-------------------------------------------------

Przede wszystkim przesłaliśmy więcej niż _ dane.

Twoja osobista strona z wyciekami (TOR LINK): http: // darkside. cebula/

Na stronie znajdziesz przykłady pobranych plików.

Dane są wstępnie załadowane i zostaną automatycznie opublikowane na naszym blogu, jeśli nie zapłacisz.

Po opublikowaniu Twoje dane mogą zostać pobrane przez każdego, przechowywane w naszym tor CDN i będą dostępne przez co najmniej 6 miesięcy.

Jesteśmy gotowi:

- Aby przedstawić dowody kradzieży danych

- Aby usunąć wszystkie skradzione dane.

Jakie gwarancje?

-----------------------------------------------

Cenimy naszą reputację. Jeśli nie wykonamy naszej pracy i zobowiązań, nikt nam nie zapłaci. To nie leży w naszym interesie.

Całe nasze oprogramowanie deszyfrujące jest doskonale przetestowane i odszyfruje Twoje dane. Zapewnimy również wsparcie w przypadku problemów.

Gwarantujemy bezpłatne odszyfrowanie jednego pliku. Wejdź na stronę i skontaktuj się z nami.

JAK SIĘ Z NAMI SKONTAKTOWAĆ?

-----------------------------------------------

Użyj przeglądarki TOR:

1) Pobierz i zainstaluj przeglądarkę TOR z tej strony: https://torproject.org/

2) Otwórz naszą stronę internetową: http: // darkside. cebula/

Nie trzeba dodawać, że okup ma zostać zapłacony w BTC, ale zamiast starać się zapłacić za skradzione dane, Colonial zwrócił się do FBI oraz innych agencji rządowych i prywatnych, aby pomóc im złagodzić szkody. Systemy przetwarzania w chmurze, które zawierały zaszyfrowane informacje, zostały odłączone, aby powstrzymać zagrożenie i to w zasadzie spowodowało zakłócenia w dostawach paliwa na Wschodnim Wybrzeżu.

Ponieważ historia wciąż się rozwija, nie ogłoszono żadnych faktycznych płatności okupu i możemy tylko zgadywać, ile Colonial zapłaci za zaszyfrowane dane lub czy w ogóle zapłaci. Poprzednie ataki sugerują, że DarkSide nie okazuje empatii firmom, które zarabiają miliardy dolarów rocznie. Można jednak z nimi negocjować, a negocjacje mogą być szybkie i efektywne, ponieważ DarkSide używa czatu błyskawicznego do komunikowania się ze swoimi ofiarami.

W styczniu 2021 roku inna amerykańska firma została dotknięta atakiem DarkSide Ransomware. Cyberprzestępcy zażądali 30 milionów dolarów okupu, ale firmie udało się wynegocjować płatność w wysokości 11 milionów dolarów, obniżając cenę o prawie dwie trzecie.

Z drugiej strony, oprócz zaszyfrowanych danych i taktyki podwójnego wymuszenia, gdzie ofiary są zmuszane do zapłaty, DarkSide może również angażować się w szantaż. Oprócz szyfrowania wrażliwych danych grupa może je również ukraść i zagrozić wyciekiem, jeśli firmy, których to dotyczy, odmówią zapłaty za udostępnienie danych.

Co więcej, DarkSide może również zbierać dane logowania z różnych organizacji. Zamiast powiadamiać te organizacje o swoich lukach w zabezpieczeniach, sprzedają zebrane informacje oferentom, którzy zaoferowali najwyższą cenę, umożliwiając im w ten sposób przeprowadzanie innych ataków.

Typowe trendy dotyczące oprogramowania ransomware

Ten atak ransomware jest wyraźnym przykładem najnowszych trendów ransomware, w których takie ataki mogą spowodować wiele szkód na poziomie krajowym. Ataki ransomware zawsze były wymierzone w firmy, a nie indywidualnych użytkowników, ale teraz łatwo zauważyć, że może to mieć również wpływ na istotną infrastrukturę przemysłową. Nawet jeśli oprogramowanie DarkSide Ransomware nie stanie się tak znane jak WannaCry, zapewnia dodatkowe łamigłówki specjalistom od cyberbezpieczeństwa na całym świecie.

DarkSide Ransomware wyświetla również obecnie najbardziej znany model biznesowy oprogramowania ransomware, w którym główni programiści (w tym przypadku DarkSide) tworzą złośliwe oprogramowanie, a następnie sprzedają je lub wynajmują swoim „podmiotom stowarzyszonym". Jak dotąd badacze bezpieczeństwa zidentyfikowali co najmniej pięć podmiotów stowarzyszonych powiązanych z atakami ransomware DarkSide.

Aby zostać „partnerem" DarkSide, potencjalny partner musi najpierw przejść rozmowę kwalifikacyjną. Niektóre grupy, które przeszły rozmowę kwalifikacyjną i pracują z DarkSide, są identyfikowane poprzez przydzielone im kryptonimy. Badacze z FireEye wskazują niektóre z tych grup jako UNC2628, UNC2659 i UNC2465.

UNC2465 działa od kwietnia 2019 roku. Grupa ta wykorzystuje wiadomości phishingowe do dostarczania DarkSide potencjalnym ofiarom. Grupa korzysta również z backdoora Smokedham, aby uzyskać dostęp do systemu docelowego. UNC2659 i UN2628 to stosunkowo nowe grupy, które są aktywne od początku 2021 r. UNC2628 zwykle kontynuuje szyfrowanie w ciągu dwóch lub trzech dni po infiltracji i uważa się również, że ta grupa również współpracowała z REvil. UNC2628 trwa średnio około dziesięciu dni od infekcji, zanim rozpocznie szyfrowanie plików, i utrzymuje trwałość na zaatakowanym komputerze, wykorzystując oprogramowanie TeamViewer.

Pomijając różne wzorce infiltracji i szyfrowania, gdy podmioty stowarzyszone infekują z góry określone cele, główny zespół hakerów otrzymuje procent zarobków podmiotów stowarzyszonych. Opierając się na różnych raportach, Dark Side otrzymuje 25% obniżkę z zebranych płatności okupu, jeśli partnerzy otrzymają mniej niż 500000 USD w postaci płatności okupu. Jeśli partnerzy zbierają ponad 5ml $, obniżka spada do 10% zarobków. Ten model biznesowy nazywa się ransomware-as-a-service.

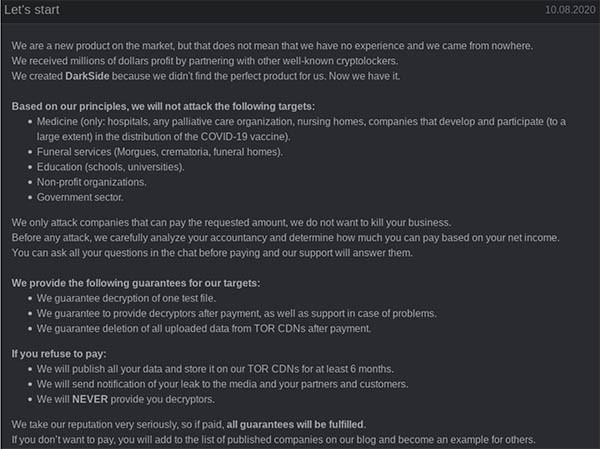

Aby stać się bardziej atrakcyjnym dla potencjalnych klientów, DarkSide prowadzi konkurencyjną kampanię marketingową na swojej stronie internetowej. Nawet gdy oprogramowanie ransomware zostało po raz pierwszy wydane w sierpniu 2020 r., Nowy produkt został również ogłoszony w „komunikacie prasowym", więc grupa jest bardzo chętna do promowania się.

Zespół twierdzi, że chociaż przedstawiają nowy produkt, nie są bynajmniej nowicjuszami w dziedzinie ransomware. Pokazują również, że są uczciwi, ponieważ mówią, że nie atakują opieki zdrowotnej, usług pogrzebowych, edukacji, organizacji non-profit i instytucji rządowych. Ponownie potwierdza to wspomniane wcześniej twierdzenie, że DarkSide nie zamierzało powodować zakłóceń społecznych swoim atakiem na Colonial.

Potencjalne ofiary nie są również zapominane w ich reklamach. DarkSide twierdzi, że ofiary mogą mieć gwarancję, że otrzymają jeden testowy plik odszyfrowania i że klucz deszyfrujący dla wszystkich plików zostanie wydany po przesłaniu okupu. Obiecują również usunąć przesłane pliki ze swoich serwerów.

Reklama DarkSide Ransomware. Źródło: KrebsOnSecurity.com

Chociaż eksperci ds. Bezpieczeństwa nie mogą być tego w 100% pewni, uważa się, że niektórzy członkowie zespołu DarkSide stali za kolejną infekcją ransomware o nazwie REvil. Z kolei REvil to inna nazwa dla GandCrab, kolejnej usługi typu ransomware-as-a-service, która wyłudzała od swoich ofiar ponad 2 miliardy dolarów przed zamknięciem sklepu w 2019 roku.

Takie kompleksowe zagrożenia wymagają wieloaspektowych rozwiązań. Korzystanie z potężnych programów antywirusowych to tylko jeden krok w tej walce z niebezpiecznymi grupami hakerów. Ważne jest również, aby edukować pracowników o potencjalnych zagrożeniach bezpieczeństwa i kluczowych praktykach w zakresie cyberbezpieczeństwa. Jeśli pracownik zarządza poufnymi informacjami, musi używać silnych haseł i bezpiecznych konfiguracji sieci podczas uzyskiwania dostępu do systemów organizacji. W przeciwnym razie byłoby zbyt łatwo, aby coś takiego jak DarkSide Ransomware przeprowadziło kolejny atak.

Oczywiste jest, że oprogramowanie ransomware nigdzie się nie wybiera, a takie ataki stają się pilnym problemem nie tylko dla firm, ale także dla bezpieczeństwa narodowego. Średnie płatności za oprogramowanie ransomware wzrosły o 31% od drugiego do trzeciego kwartału 2020 r. Ponad 2400 agencji rządowych, instytucji opieki zdrowotnej i szkół zostało dotkniętych atakami ransomware w samych Stanach Zjednoczonych w 2020 r.

W przypadku DarkSide mówią, że wspomniane instytucje nie są ich głównym celem, ale ataki stają się coraz trudniejsze do uniknięcia, a tę naglącą sytuację przyznaje również Agencja Cyberbezpieczeństwa i Infrastruktury (CISA). 11 maja 2021 r. Agencja wydała zestaw zaleceń dotyczących „zapobiegania dystrybucji biznesowej przed atakami ransomware". Lista zaleceń obejmuje (ale nie ogranicza się do):

- Korzystanie z uwierzytelniania wieloskładnikowego

- Korzystanie z filtrów spamu w celu uniknięcia ataków typu phishing

- Zachęcanie do szkolenia użytkowników / pracowników w celu zapobiegania cyberatakom

- Filtrowanie ruchu sieciowego

- Regularne aktualizacje oprogramowania

- Regularne kopie zapasowe danych

Różne serwisy informacyjne podały, że Colonial zapłacił okup w wysokości prawie 5 milionów dolarów. Firma została zaatakowana przez oprogramowanie DarkSide Ransomware w zeszły piątek, 7 maja, i podobno zapłaciła okup w kryptowalucie zaledwie kilka godzin po ataku. Oczywiste jest, że firma zapłaciła okup za przywrócenie skradzionych danych, ale taka szybka płatność budzi również obawy o przyszłe ataki ransomware. Zachęca przestępców do dalszego atakowania znanych firm i innych firm, które mają głębokie kieszenie i są bardziej skłonne do płacenia okupu.

Ponadto, pomimo faktu, że DarkSide dostarczyło narzędzie deszyfrujące do przywrócenia zaszyfrowanych danych, Colonial nadal musiał użyć własnych kopii zapasowych, aby przywrócić swoją sieć, ponieważ wspomniane narzędzie podobno było zbyt wolne. Jest bardzo prawdopodobne, że narzędzie deszyfrujące ma swoje ograniczenia, gdy musi odszyfrować setki gigabajtów danych.