DarkSide Ransomware

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

रैंकिंग: EnigmaSoft के थ्रेट डेटाबेस में किसी विशेष खतरे की रैंकिंग।

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| ख़तरा स्तर: | 100 % (उच्च) |

| संक्रमित कंप्यूटर: | 1 |

| पहले देखा: | January 23, 2014 |

| अंतिम बार देखा गया: | May 16, 2021 |

| ओएस (एस) प्रभावित: | Windows |

डार्कसाइड रैंसमवेयर एक प्रकार का मैलवेयर है जो कंप्यूटर उपयोगकर्ताओं के पीसी को बंधक बनाकर उनसे पैसे वसूलने के उद्देश्य से बनाया गया है। डार्कसाइड रैनसमवेयर अपनी धन उगाही योजना को पूरा करने का कार्य फाइलों को एन्क्रिप्ट करने के साथ शुरू होता है, जो उपयोगकर्ता द्वारा दुर्भावनापूर्ण स्पैम ईमेल अटैचमेंट खोलने के कारण अक्सर सिस्टम पर लोड होने के बाद होता है।

डार्कसाइड रैंसमवेयर एक प्रकार का मैलवेयर है जो कंप्यूटर उपयोगकर्ताओं के पीसी को बंधक बनाकर उनसे पैसे वसूलने के उद्देश्य से बनाया गया है। डार्कसाइड रैनसमवेयर अपनी धन उगाही योजना को पूरा करने का कार्य फाइलों को एन्क्रिप्ट करने के साथ शुरू होता है, जो उपयोगकर्ता द्वारा दुर्भावनापूर्ण स्पैम ईमेल अटैचमेंट खोलने के कारण अक्सर सिस्टम पर लोड होने के बाद होता है।

डार्कसाइड रैनसमवेयर कई फाइलों को एन्क्रिप्ट करने और उन्हें समान फाइल एक्सटेंशन के साथ जोड़ने के लिए जाना जाता है। जबकि डार्कसाइड रैनसमवेयर द्वारा एन्क्रिप्ट की गई प्रत्येक फ़ाइल को आसानी से पहचाना और पाया जा सकता है, अपराजेय एन्क्रिप्शन के कारण उन्हें एक्सेस या खोला नहीं जा सकता है। ऐसे में, एक कंप्यूटर उपयोगकर्ता जो अपने सिस्टम को सामान्य संचालन में वापस लाना चाहता है, उसे या तो फिरौती का भुगतान करने या समस्या को दूर करने के लिए कोई अन्य प्रक्रिया खोजने का विकल्प चुनना होगा।

डार्कसाइड को उस हमले में अपराधी पाया गया जिसने औपनिवेशिक पाइपलाइन को बंद कर दिया है, जिसे संयुक्त राज्य अमेरिका के पूर्वी तट द्वारा खपत किए गए ईंधन के लगभग आधे हिस्से को ले जाने के लिए जिम्मेदार सबसे बड़ी अमेरिकी ईंधन पाइपलाइन माना जाता है। अधिकारी वर्तमान में उस हमले की जांच कर रहे हैं जहां यह पाइपलाइन को नियंत्रित करने वाले रैंसमवेयर के खतरे वाले सिस्टम प्रतीत होता है, जो ईंधन की कीमतों को नकारात्मक रूप से प्रभावित कर सकता है और क्षेत्र में व्यापक आर्थिक प्रभाव डाल सकता है।

विषयसूची

डार्कसाइड क्या चाहता है?

चूंकि डार्कसाइड रैनसमवेयर अभियान ने औपनिवेशिक पाइपलाइन को बंद कर दिया था, इसलिए यह संदेह होना स्वाभाविक है कि हमले के पीछे राजनीतिक उद्देश्य हो सकते हैं। आखिरकार, साइबर युद्ध का दायरा पिछले कुछ वर्षों में ही बढ़ रहा है, और यह आश्चर्य की बात नहीं होगी कि यह एक राष्ट्र-वित्त पोषित हमला था। कुछ शोधकर्ता यह भी सुझाव देते हैं कि डार्कसाइड रैंसमवेयर के पीछे एक पूर्वी यूरोपीय हैकर समूह हो सकता है क्योंकि यह संक्रमण किसी सिस्टम को एन्क्रिप्ट नहीं करता है यदि उसकी भाषा रूसी, यूक्रेनी और अर्मेनियाई पर सेट है। फिर भी, अपनी वेबसाइट के माध्यम से, डार्कसाइड के डेवलपर्स ने दावा किया कि ईंधन प्रणाली को बाधित करना उनके उद्देश्यों में से एक नहीं था, और उनका एकमात्र उद्देश्य वित्तीय लाभ था।

यह भी ध्यान दिया जाना चाहिए कि डार्कसाइड सीधे हर एक हमले का प्रबंधन नहीं करता है। हैकर्स के कई सहयोगी हैं जो डार्कसाइड रैनसमवेयर का उपयोग करते हैं, और वे सहयोगी अपने लक्ष्य चुन सकते हैं। ऐसा लगता है कि औपनिवेशिक पाइपलाइन को उन सहयोगियों में से एक द्वारा लक्ष्य के रूप में चुना गया था। नतीजतन, डार्कसाइड का दावा है कि वे स्पष्ट लक्ष्य समीक्षा शुरू करके भविष्य में सामाजिक परिणामों से बचने की कोशिश करने जा रहे हैं। ऐसा नहीं है कि यह और अधिक आशाजनक लगता है क्योंकि इसका मतलब है कि हैकर्स अन्य प्रणालियों को संक्रमित करना जारी रखेंगे।

औपनिवेशिक के साथ वास्तव में क्या हुआ?

सबसे आम रैंसमवेयर वितरण विधि स्पैम ईमेल अटैचमेंट है। डार्कसाइड रैनसमवेयर के साथ, ऐसा लगता है कि अटैक वेक्टर थोड़ा अलग था। संक्रमण ने COVID-19 महामारी की स्थिति का फायदा उठाया होगा, जहां कार्यालय के कई कर्मचारी अब घर से काम कर रहे हैं। यही बात औपनिवेशिक पाइपलाइन कर्मचारियों पर भी लागू होती है।

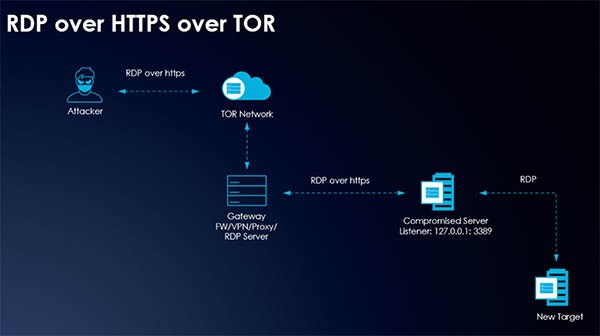

जब कोई घर से काम कर रहा होता है, तो उन्हें बहुत अधिक सुरक्षा खतरों का सामना करना पड़ता है क्योंकि उनके घर का नेटवर्क शायद ही कभी कार्यालय में नेटवर्क के रूप में सुरक्षित होता है। डार्कसाइड रैनसमवेयर औपनिवेशिक प्रणाली तक पहुंच प्राप्त करने के लिए दूरस्थ डेस्कटॉप प्रोटोकॉल अनुप्रयोगों (जैसे टीमव्यूअर या माइक्रोसॉफ्ट रिमोट डेस्कटॉप) का उपयोग करता है। उन्होंने मूल रूप से औपनिवेशिक के कर्मचारियों से संबंधित खाता लॉगिन विवरणों को जबरदस्ती बल दिया और संवेदनशील आंतरिक प्रणाली में प्रवेश किया। इसका मतलब यह भी होगा कि कर्मचारी अपने खातों की सुरक्षा के लिए मजबूत पासवर्ड का उपयोग नहीं करते हैं, लेकिन यह एक और मुद्दा है।

किसी भी तरह, एक बार जब डार्कसाइड कमजोर लिंक का पता लगा लेता है जिसका उपयोग सिस्टम तक पहुंचने के लिए किया जा सकता है, तो वे समझौता किए गए वर्चुअल डेस्कटॉप इन्फ्रास्ट्रक्चर (VDI) में प्रवेश करते हैं। फिर वे सुनिश्चित करते हैं कि शोषित सर्वर के माध्यम से किसी अन्य दूरस्थ डेस्कटॉप प्रोटोकॉल को परिनियोजित करके कनेक्शन बाधित नहीं होता है। यदि लक्ष्य प्रणाली तक पहुँचने के लिए उपयोग की जाने वाली मूल भेद्यता पैच हो जाती है, तो भी डार्कसाइड सिस्टम एक्सेस को बरकरार रखेगा।

डार्कसाइड कमांड और कंट्रोल। स्रोत: Varonis.com

एक बार जब हैकर्स सिस्टम के अंदर होते हैं , तो वे इसे डार्कसाइड रैंसमवेयर से संक्रमित कर देते हैं। संक्रमण के तीन मुख्य चरण होते हैं। पहला स्व-इंजेक्शन है, जहां मैलवेयर %AppData% निर्देशिका में स्वयं की एक प्रति छोड़ता है और मौजूदा प्रक्रिया में अपने कोड को इंजेक्ट करने के लिए CMD कमांड का उपयोग करता है। इस चरण के दौरान, डार्कसाइड चलना बंद कर सकता है यदि इसकी प्रोग्रामिंग को पता चलता है कि इसे वर्चुअल मशीन पर चलाया जा रहा है।

यदि मैलवेयर को अपनी प्रक्रियाओं में कोई बाधा नहीं मिलती है, तो यह एक गुप्त पावरशेल कमांड चलाने के लिए आगे बढ़ता है जो प्रभावित मशीन पर लक्षित डेटा की सभी बैकअप और छाया प्रतियों को हटा देता है। अधिकांश रैंसमवेयर संक्रमणों में यह एक आम बात है।

अंत में, तीसरे चरण में मुख्य पीस डी रेसिस्टेंस शामिल है, जो फ़ाइल एन्क्रिप्शन है। सब कुछ शुरू होने से पहले, डार्कसाइड रैनसमवेयर उन प्रक्रियाओं की सूची को बंद कर देता है जो एन्क्रिप्शन प्रक्रिया में बाधा उत्पन्न कर सकती हैं। सभी प्रभावित फाइलों को उनके नाम के अंत में एक 8-वर्ण की स्ट्रिंग प्राप्त होती है, जो इंगित करती है कि उन्हें डार्कसाइड रैनसमवेयर द्वारा एन्क्रिप्ट किया गया है।

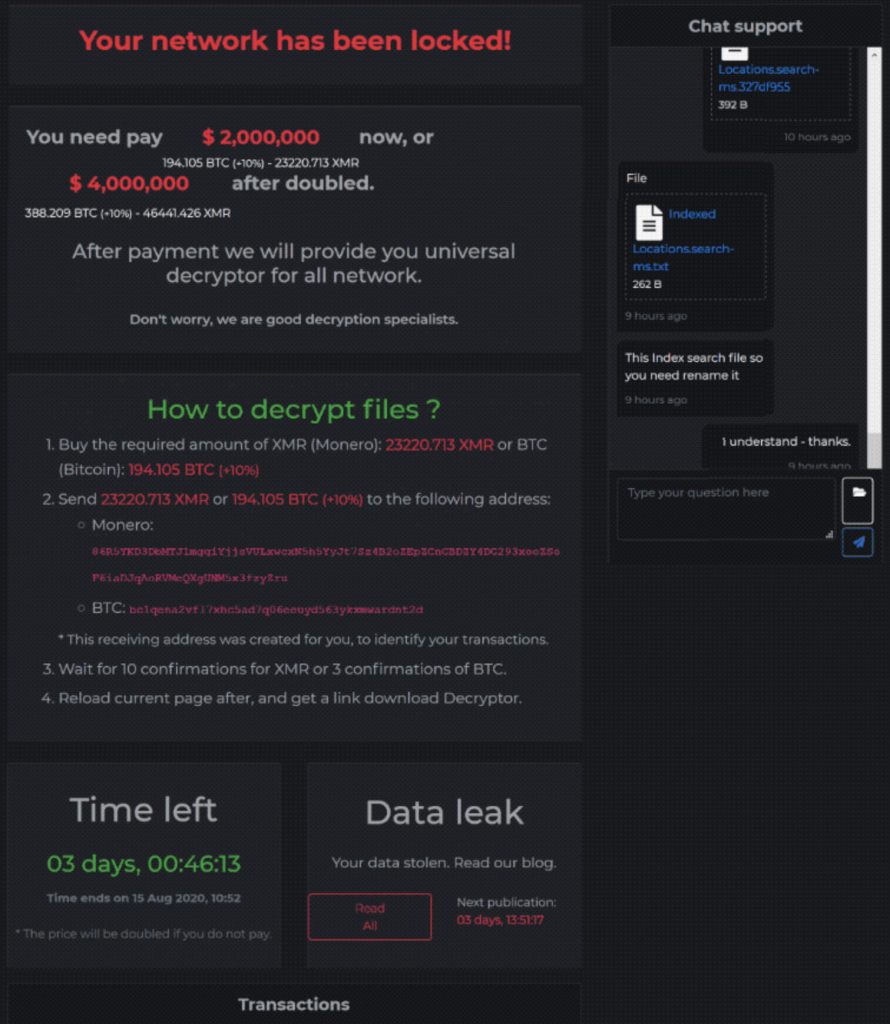

औपनिवेशिक प्रणाली के साथ भी ऐसा ही हुआ, जहां डार्कसाइड ने लगभग 100GB डेटा को बंधक बनाकर सफलतापूर्वक चुरा लिया। उन्होंने निम्नलिखित फिरौती नोट प्रदर्शित करके इसे इंटरनेट पर लीक करने की धमकी दी:

आपका नेटवर्क लॉक कर दिया गया है!

अब आपको $2,000,000 का भुगतान करना होगा , या दोगुना होने के बाद $4,000,000 का भुगतान करना होगा।

भुगतान के बाद हम आपको सभी नेटवर्क के लिए यूनिवर्सल डिक्रिप्टर प्रदान करेंगे।

हैकर समूह द्वारा मांगी गई $2,000,000 या उससे अधिक की राशि, जैसा कि वास्तविक फिरौती नोट छवि (नीचे) में दिखाया गया है, जो कंप्यूटर को नियंत्रित करने वाली पाइपलाइन पर दिखाई देती है, अपमानजनक है।

डार्कसाइड रैनसमवेयर रैंसम नोट इमेज

ऊपर दिया गया फिरौती का नोट पीड़ित की स्क्रीन पर आ जाता है। हालांकि, एक और छुड़ौती नोट है जो एक TXT प्रारूप फ़ाइल में लक्ष्य प्रणाली पर गिरा दिया गया है। इसके फ़ाइल नाम में आमतौर पर "मुझे पढ़ें" वाक्यांश होता है। यह नोट डार्कसाइड टीम से संपर्क करने के निर्देशों के साथ आता है, और यहां बताया गया है कि इसका क्या कहना है:

------------ [डार्कसाइड में आपका स्वागत है] ------------>

क्या हुआ?

-------------------------------------------------

आपके कंप्यूटर और सर्वर एन्क्रिप्ट किए गए हैं, निजी डेटा डाउनलोड किया गया था। हम मजबूत एन्क्रिप्शन एल्गोरिदम का उपयोग करते हैं, इसलिए आप अपने डेटा को डिक्रिप्ट नहीं कर सकते।

लेकिन आप हमसे एक विशेष कार्यक्रम खरीदकर सब कुछ बहाल कर सकते हैं - यूनिवर्सल डिक्रिप्टर। यह प्रोग्राम आपके सभी नेटवर्क को पुनर्स्थापित करेगा।

नीचे दिए गए हमारे निर्देशों का पालन करें और आप अपना सारा डेटा पुनर्प्राप्त कर लेंगे।

डेटा लीक

-------------------------------------------------

सबसे पहले हमने और अपलोड किया है फिर _ डेटा।

आपका व्यक्तिगत लीक पृष्ठ (टीओआर लिंक): http://darkside। प्याज/

पृष्ठ पर आपको उन फ़ाइलों के उदाहरण मिलेंगे जिन्हें डाउनलोड किया गया है।

डेटा प्रीलोडेड है और अगर आप भुगतान नहीं करते हैं तो यह हमारे ब्लॉग में अपने आप प्रकाशित हो जाएगा।

प्रकाशन के बाद, आपका डेटा किसी के द्वारा भी डाउनलोड किया जा सकता है, यह हमारे टोर सीडीएन पर संग्रहीत है और कम से कम 6 महीने तक उपलब्ध रहेगा।

हम तैयार हैं:

- आपको चोरी किए गए डेटा के साक्ष्य प्रदान करने के लिए

- सभी चुराए गए डेटा को हटाने के लिए।

क्या गारंटी?

-------------------------------------------

हम अपनी प्रतिष्ठा को महत्व देते हैं। यदि हम अपना काम और दायित्व नहीं निभाते हैं, तो कोई हमें भुगतान नहीं करेगा। यह हमारे हित में नहीं है।

हमारे सभी डिक्रिप्शन सॉफ्टवेयर का पूरी तरह से परीक्षण किया गया है और यह आपके डेटा को डिक्रिप्ट करेगा। दिक्कत होने पर हम भी सहयोग करेंगे।

हम एक फ़ाइल को मुफ्त में डिक्रिप्ट करने की गारंटी देते हैं। साइट पर जाएं और हमसे संपर्क करें।

हम से कैसे संपर्क करें?

-------------------------------------------

एक टीओआर ब्राउज़र का प्रयोग करें:

1) इस साइट से टीओआर ब्राउज़र डाउनलोड और इंस्टॉल करें: https://torproject.org/

2) हमारी वेबसाइट खोलें: http://darkside। प्याज/

कहने की जरूरत नहीं है कि फिरौती का भुगतान बीटीसी में किया जाना है, लेकिन चोरी किए गए डेटा के भुगतान के लिए हाथापाई करने के बजाय, औपनिवेशिक ने एफबीआई और अन्य सरकारी और निजी एजेंसियों को नुकसान को कम करने में मदद करने के लिए संबोधित किया। क्लाउड कंप्यूटिंग सिस्टम जिनमें एन्क्रिप्टेड जानकारी शामिल थी, उन्हें खतरे को रोकने के लिए ऑफ़लाइन ले जाया गया था, और यही अनिवार्य रूप से ईस्ट कोस्ट की ईंधन आपूर्ति में व्यवधान का कारण बना।

कहानी अभी भी विकसित हो रही है, कोई वास्तविक छुड़ौती भुगतान की घोषणा नहीं की गई थी, और हम केवल अनुमान लगा सकते हैं कि एन्क्रिप्टेड डेटा के लिए औपनिवेशिक कितना भुगतान करेगा या यह कुछ भी भुगतान करेगा या नहीं। पिछले हमले के उदाहरणों से पता चलता है कि डार्कसाइड उन कंपनियों के प्रति सहानुभूति नहीं दिखाता है जो सालाना राजस्व में अरबों डॉलर कमाते हैं। हालांकि, उनके साथ बातचीत करना संभव है, और बातचीत तेज और प्रभावी हो सकती है क्योंकि डार्कसाइड अपने पीड़ितों के साथ संवाद करने के लिए तत्काल चैट का उपयोग करता है।

जनवरी 2021 में वापस, एक अन्य अमेरिकी कंपनी डार्कसाइड रैंसमवेयर हमले की चपेट में आ गई थी। साइबर अपराधियों ने फिरौती के भुगतान में $ 30 मिलियन की मांग की, लेकिन कंपनी इसके बजाय $ 11 मिलियन के भुगतान पर बातचीत करने में कामयाब रही, जिससे कीमत लगभग दो-तिहाई कम हो गई।

दूसरी ओर, एन्क्रिप्टेड डेटा और दोहरे जबरन वसूली की रणनीति के अलावा, जहां पीड़ितों को भुगतान करने के लिए दबाव डाला जा रहा है, डार्कसाइड ब्लैकमेलिंग में भी संलग्न हो सकता है। संवेदनशील डेटा को एन्क्रिप्ट करने के साथ-साथ, समूह इसे चुरा भी सकता है और इसे लीक करने की धमकी दे सकता है यदि प्रभावित कंपनियां डेटा रिलीज़ के लिए भुगतान करने से इनकार करती हैं।

इसके अलावा, डार्कसाइड विभिन्न संगठनों से लॉगिन विवरण भी प्राप्त कर सकता है। उन संगठनों को उनकी सुरक्षा खामियों के बारे में सूचित करने के बजाय, वे कटाई की गई जानकारी को उच्चतम बोली लगाने वालों को बेचते हैं, इस प्रकार उन्हें अन्य हमले करने की अनुमति मिलती है।

आम रैंसमवेयर रुझान

यह रैंसमवेयर हमला नवीनतम रैंसमवेयर प्रवृत्तियों का एक स्पष्ट उदाहरण है जहां इस तरह के हमलों से राष्ट्रीय स्तर पर बहुत नुकसान हो सकता है। रैंसमवेयर हमलों ने हमेशा व्यक्तिगत उपयोगकर्ताओं के विपरीत व्यवसायों को लक्षित किया है, लेकिन अब यह देखना आसान है कि महत्वपूर्ण औद्योगिक बुनियादी ढांचा भी इससे प्रभावित हो सकता है। भले ही डार्कसाइड रैनसमवेयर WannaCry जितना कुख्यात न हो जाए, लेकिन यह दुनिया भर के साइबर सुरक्षा विशेषज्ञों को अतिरिक्त पहेलियां देता है।

डार्कसाइड रैंसमवेयर वर्तमान में सबसे प्रमुख रैंसमवेयर बिजनेस मॉडल भी प्रदर्शित करता है जहां मुख्य डेवलपर्स (इस मामले में डार्कसाइड) मैलवेयर बनाते हैं और फिर इसे बेचते हैं या इसे अपने "सहयोगियों" को किराए पर देते हैं। अब तक, सुरक्षा शोधकर्ताओं ने डार्कसाइड रैंसमवेयर हमलों से जुड़े कम से कम पांच सहयोगियों की पहचान की है।

डार्कसाइड "सहबद्ध" बनने के लिए, संभावित साथी को पहले एक साक्षात्कार पास करना होगा। कुछ समूह जो साक्षात्कार पास कर चुके हैं और डार्कसाइड के साथ काम कर रहे हैं, उन्हें आवंटित कोडनेम द्वारा पहचाना जाता है। FireEye के शोधकर्ता उन कुछ समूहों को UNC2628, UNC2659 और UNC2465 के रूप में इंगित करते हैं।

UNC2465 अप्रैल 2019 से सक्रिय है। यह समूह अपने संभावित पीड़ितों को डार्कसाइड पहुंचाने के लिए फ़िशिंग ईमेल का उपयोग करता है। लक्ष्य प्रणाली तक पहुँचने के लिए समूह स्मोक्डम पिछले दरवाजे का भी उपयोग करता है। UNC2659 और UN2628 अपेक्षाकृत नए समूह हैं जो 2021 की शुरुआत से सक्रिय हैं। UNC2628 घुसपैठ के दो या तीन दिनों के भीतर एन्क्रिप्शन के साथ आगे बढ़ता है, और यह भी माना जाता है कि यह समूह REvil के साथ भी काम करता था। फ़ाइल एन्क्रिप्शन के साथ आगे बढ़ने से पहले UNC2628 औसतन संक्रमण के लगभग दस दिन बाद लेता है, और यह TeamViewer सॉफ़्टवेयर का शोषण करके प्रभावित कंप्यूटर पर दृढ़ता बनाए रखता है।

विभिन्न घुसपैठ और एन्क्रिप्शन पैटर्न की परवाह किए बिना, जब सहयोगी पूर्व निर्धारित लक्ष्यों को संक्रमित करते हैं, तो मुख्य हैकर टीम को सहयोगियों की कमाई का एक प्रतिशत प्राप्त होता है। विभिन्न रिपोर्टों के आधार पर, डार्क साइड को एकत्र किए गए फिरौती के भुगतान से 25% की कटौती मिलती है, यदि सहयोगियों को फिरौती के भुगतान में $500,000 से कम प्राप्त होता है। यदि भागीदार $5ml से अधिक एकत्र करते हैं, तो कटौती आय के 10% तक कम हो जाती है। इस व्यवसाय मॉडल को रैंसमवेयर-ए-ए-सर्विस कहा जाता है।

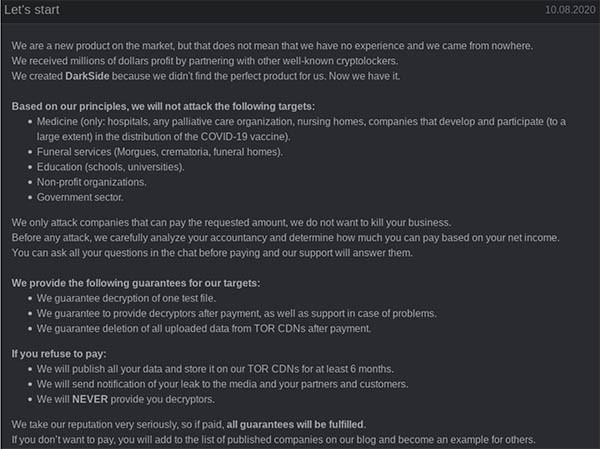

संभावित ग्राहकों के लिए खुद को और अधिक आकर्षक बनाने के लिए, डार्कसाइड अपनी वेबसाइट पर एक प्रतिस्पर्धी विपणन अभियान चलाता है। यहां तक कि जब रैंसमवेयर पहली बार अगस्त 2020 में जारी किया गया था, तब भी नए उत्पाद की घोषणा "प्रेस विज्ञप्ति" के माध्यम से की गई थी, इसलिए समूह खुद को बढ़ावा देने के लिए बहुत उत्सुक और उत्सुक है।

टीम का कहना है कि हालांकि वे एक नया उत्पाद पेश करते हैं, वे रैंसमवेयर क्षेत्र में किसी भी तरह से नए नहीं हैं। वे यह भी दिखाते हैं कि उनमें ईमानदारी है क्योंकि वे कहते हैं कि वे स्वास्थ्य सेवा, अंतिम संस्कार सेवा, शिक्षा, गैर-लाभकारी और सरकारी संस्थानों पर हमला नहीं करते हैं। फिर, यह पहले उल्लेखित दावे का समर्थन करता है कि डार्कसाइड का औपनिवेशिक पर अपने हमले के साथ सामाजिक व्यवधान पैदा करने का इरादा नहीं था।

संभावित पीड़ितों को उनके विज्ञापन में भी नहीं भुलाया जाता है। डार्कसाइड का कहना है कि पीड़ितों को गारंटी दी जा सकती है कि उन्हें एक परीक्षण फ़ाइल डिक्रिप्शन मिलेगा और फिरौती के भुगतान के हस्तांतरण के बाद सभी फाइलों के लिए एक डिक्रिप्शन कुंजी जारी की जाएगी। वे अपने सर्वर से अपलोड की गई फ़ाइलों को हटाने का भी वादा करते हैं।

डार्कसाइड रैनसमवेयर विज्ञापन। स्रोत: क्रेब्सऑनसिक्योरिटी.कॉम

हालांकि सुरक्षा विशेषज्ञ इस बारे में 100% निश्चित नहीं हो सकते हैं, लेकिन ऐसा माना जाता है कि डार्कसाइड टीम के कुछ सदस्य रेविल नामक एक अन्य रैंसमवेयर संक्रमण के पीछे थे। बदले में, REvil को GandCrab का दूसरा नाम माना जाता है , जो अभी तक एक और रैंसमवेयर-ए-ए-सर्विस है, जिसने 2019 में अपना स्टोर बंद करने से पहले अपने पीड़ितों से $ 2bn से अधिक की वसूली की।

इस तरह के व्यापक खतरों के लिए बहुआयामी समाधान की आवश्यकता होती है। खतरनाक हैकर समूहों के खिलाफ इस लड़ाई में शक्तिशाली एंटी-मैलवेयर प्रोग्राम का उपयोग करना सिर्फ एक कदम है। अपने कर्मचारियों को संभावित सुरक्षा खतरों और महत्वपूर्ण साइबर सुरक्षा प्रथाओं के बारे में शिक्षित करना भी महत्वपूर्ण है। यदि कोई कर्मचारी संवेदनशील जानकारी का प्रबंधन करता है, तो उन्हें संगठन के सिस्टम तक पहुंचने पर मजबूत पासवर्ड और सुरक्षित नेटवर्क कॉन्फ़िगरेशन का उपयोग करना होगा। अन्यथा, डार्कसाइड रैंसमवेयर जैसी किसी चीज़ के लिए एक और हमला करना बहुत आसान होगा।

स्पष्ट है कि रैंसमवेयर कहीं नहीं जा रहा है, और ऐसे हमले न केवल व्यवसायों के लिए बल्कि राष्ट्रीय सुरक्षा के लिए भी एक महत्वपूर्ण मुद्दा बनते जा रहे हैं। 2020 की दूसरी तिमाही से लेकर तीसरी तिमाही तक औसत रैंसमवेयर भुगतान में 31% की वृद्धि हुई और 2020 के भीतर अकेले अमेरिका में 2,400 से अधिक सरकारी एजेंसियां, स्वास्थ्य संस्थान और स्कूल रैंसमवेयर हमलों से प्रभावित हुए।

डार्कसाइड के मामले में, वे कहते हैं कि ऊपर उल्लिखित संस्थान उनके मुख्य लक्ष्य नहीं हैं, लेकिन हमलों से बचना कठिन होता जा रहा है, और इस दबाव की स्थिति को साइबर सुरक्षा और बुनियादी ढांचा सुरक्षा एजेंसी (CISA) ने भी स्वीकार किया है। 11 मई, 2021 को, एजेंसी ने " व्यापार वितरण को रैंसमवेयर हमलों से रोकने " के लिए सिफारिशों का एक सेट जारी किया। सिफारिशों की सूची में शामिल हैं (लेकिन यह इन्हीं तक सीमित नहीं है):

- बहु-कारक प्रमाणीकरण नियोजित करना

- फ़िशिंग हमलों से बचने के लिए स्पैम फ़िल्टर का उपयोग करना

- साइबर हमलों को रोकने में मदद करने के लिए उपयोगकर्ता/कर्मचारी प्रशिक्षण को प्रोत्साहित करना

- नेटवर्क ट्रैफ़िक को फ़िल्टर करना

- नियमित सॉफ्टवेयर अपडेट

- नियमित डेटा बैकअप

विभिन्न समाचार आउटलेट्स ने बताया है कि कोलोनियल ने फिरौती में लगभग $ 5 मिलियन का भुगतान किया था। कंपनी पिछले शुक्रवार, 7 मई को डार्कसाइड रैनसमवेयर की चपेट में आ गई थी, और कथित तौर पर हमले के कुछ घंटों बाद ही उसने क्रिप्टोकरेंसी में फिरौती का भुगतान किया था। यह स्पष्ट है कि कंपनी ने चोरी हुए डेटा को पुनर्स्थापित करने के लिए फिरौती का भुगतान किया, लेकिन इस तरह का त्वरित भुगतान भविष्य के रैंसमवेयर हमलों के बारे में भी चिंता पैदा करता है। यह अपराधियों को हाई-प्रोफाइल कंपनियों और अन्य व्यवसायों को लक्षित करना जारी रखने के लिए प्रोत्साहित करता है जिनके पास गहरी जेब है और वे फिरौती शुल्क का भुगतान करने की अधिक संभावना रखते हैं।

इसके अलावा, इस तथ्य के बावजूद कि डार्कसाइड ने एन्क्रिप्टेड डेटा को पुनर्स्थापित करने के लिए डिक्रिप्शन टूल प्रदान किया था, औपनिवेशिक को अभी भी अपने नेटवर्क को पुनर्स्थापित करने के लिए अपने स्वयं के बैकअप का उपयोग करना पड़ा क्योंकि उक्त उपकरण कथित तौर पर बहुत धीमा था। यह बहुत संभव है कि डिक्रिप्शन टूल की अपनी सीमाएं हों जब उसे सैकड़ों गीगाबाइट डेटा को डिक्रिप्ट करना होता है।