DarkSide勒索軟件

威脅評分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威脅記分卡是我們的研究團隊收集和分析的不同惡意軟件威脅的評估報告。 EnigmaSoft 威脅記分卡使用多種指標對威脅進行評估和排名,包括現實世界和潛在的風險因素、趨勢、頻率、普遍性和持續性。 EnigmaSoft 威脅記分卡根據我們的研究數據和指標定期更新,對范圍廣泛的計算機用戶非常有用,從尋求解決方案以從其係統中刪除惡意軟件的最終用戶到分析威脅的安全專家。

EnigmaSoft 威脅記分卡顯示各種有用的信息,包括:

排名:特定威脅在 EnigmaSoft 的威脅數據庫中的排名。

嚴重級別:根據我們的風險建模過程和研究確定的對象嚴重級別,以數字表示,如我們的威脅評估標準中所述。

受感染的計算機:根據 SpyHunter 的報告,在受感染的計算機上檢測到的特定威脅的已確認和疑似案例的數量。

另請參閱威脅評估標準。

| 威胁级别: | 100 % (高的) |

| 受感染的计算机: | 1 |

| 初见: | January 23, 2014 |

| 最后一次露面: | May 16, 2021 |

| 受影响的操作系统: | Windows |

DarkSide Ransomware是一種惡意軟件,其創建目的是通過拿著PC作為人質,從計算機用戶中勒索金錢。 DarkSide Ransomware完成其勒索方案的任務始於對文件進行加密,這通常是由於用戶打開了惡意垃圾郵件附件而在加載到系統後進行的。

DarkSide Ransomware是一種惡意軟件,其創建目的是通過拿著PC作為人質,從計算機用戶中勒索金錢。 DarkSide Ransomware完成其勒索方案的任務始於對文件進行加密,這通常是由於用戶打開了惡意垃圾郵件附件而在加載到系統後進行的。

已知DarkSide勒索軟件可以加密許多文件,並為它們附加類似的文件擴展名。儘管可以很容易地識別和找到由DarkSide Ransomware加密的每個文件,但由於存在無法破解的加密,因此無法訪問或打開它們。因此,想要使系統恢復正常運行的計算機用戶將不得不選擇支付贖金或尋找其他過程來解決此問題。

人們發現DarkSide是造成關閉殖民地管道的罪魁禍首,該管道被認為是美國最大的燃料管道,負責運送美國東海岸消耗的近一半燃料。官員們目前正在調查這種攻擊,它看起來像是勒索軟件威脅,攻擊控制著管道的系統,這可能會對燃料價格產生負面影響,並對該地區造成巨大的經濟影響。

目錄

DarkSide想要什麼?

自從DarkSide勒索軟件活動關閉了Colonial Pipeline之後,自然就可以懷疑攻擊背後可能存在政治目的。畢竟, 網絡戰爭的範圍只是在最近幾年才在增長,如果這是國家資助的攻擊,也就不足為奇了。一些研究人員還建議,東歐黑客組織可能位於DarkSide Ransomware的背後,因為如果將其語言設置為俄語,烏克蘭語和亞美尼亞語,則這種感染不會加密系統。但是,通過他們的網站,DarkSide的開發人員聲稱破壞燃油系統絕不是他們的目標之一,他們唯一的目標是經濟收益。

還應該指出,DarkSide不能直接管理每一個攻擊。黑客有許多使用DarkSide Ransomware的會員,這些會員可以選擇自己的目標。這些附屬公司之一似乎把殖民地管道當作目標。因此,DarkSide聲稱他們將通過引入明確的目標審查來嘗試避免將來的社會後果。這並不是說聽起來更有希望,因為這僅意味著黑客將繼續感染其他系統。

殖民地究竟發生了什麼?

最常見的勒索軟件分發方法是垃圾郵件附件。使用DarkSide Ransomware,攻擊媒介似乎略有不同。感染一定是利用了COVID-19大流行的情況,那裡有成千上萬的上班族現在在家中工作。殖民地管道公司的員工也是如此。

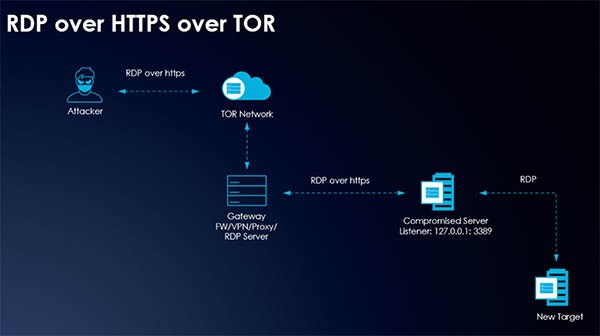

當某人在家工作時,他們面臨著更多的安全威脅,因為他們的家庭網絡很少像辦公室網絡那樣安全。 DarkSide Ransomware使用遠程桌面協議應用程序(例如TeamViewer或Microsoft遠程桌面)來訪問Colonial的系統。他們基本上將屬於殖民地僱員的帳戶登錄詳細信息強行輸入並進入敏感的內部系統。這也意味著員工不會使用強密碼來保護自己的帳戶,但這是另一個問題。

無論哪種方式,一旦DarkSide找到了可用於訪問系統的薄弱環節,它們就會進入受損的虛擬桌面基礎架構(VDI)。然後,通過通過被利用的服務器部署另一個遠程桌面協議,確保連接不會中斷。如果用於訪問目標系統的原始漏洞得到修補,則DarkSide仍將保留系統訪問權限。

DarkSide命令和控制。資料來源: Varonis.com

一旦黑客進入系統內部,他們就會使用DarkSide Ransomware對其進行感染。感染分為三個主要階段。第一個是自我注入,其中惡意軟件將其自身副本複製到%AppData%目錄中,並使用CMD命令將其代碼注入到現有進程中。在此步驟中,如果DarkSide的編程檢測到正在虛擬機上運行,則DarkSide可能會停止運行。

如果該惡意軟件沒有發現對其進程的任何障礙,它將繼續運行一個秘密的PowerShell命令,該命令刪除受影響計算機上目標數據的所有備份和卷影副本。在大多數勒索軟件感染中,這是一種常見的做法。

最後,第三步涉及主要加密,即文件加密。在一切開始之前,DarkSide Ransomware將關閉可能阻礙加密過程的進程列表。所有受影響的文件的名稱末尾都會包含一個8個字符的字符串,這表明它們已由DarkSide Ransomware加密。

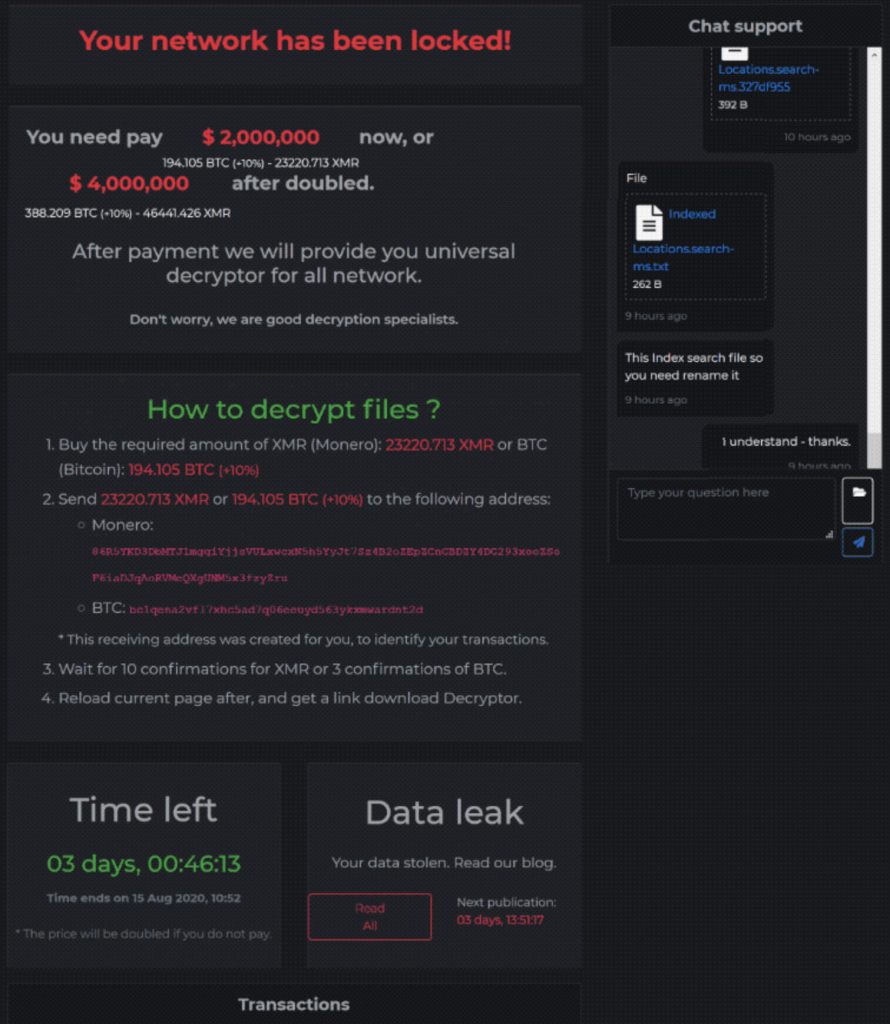

同樣的情況發生在Colonial的系統上,DarkSide成功竊取了將近100GB的數據作為人質。他們威脅通過顯示以下贖金通知將其洩漏到互聯網上:

您的網絡已被鎖定!

您現在需要支付$ 2,000,000 ,或者加倍後需要支付$ 4,000,000。

付款後,我們將為您提供適用於所有網絡的通用解密器。

黑客團體要求的$ 2,000,000或更多金額,如實際出現在管道控制計算機上的贖金記錄圖像(如下所示)所示,是令人髮指的。

DarkSide Ransomware勒索便箋圖像

上面的贖金字樣會在受害者的屏幕上彈出。但是,還有另一筆贖金記錄以TXT格式文件放在目標系統上。它的文件名中通常帶有" READ ME"短語。該註釋附帶有關如何與DarkSide團隊聯繫的說明,這是要說的:

------------ [歡迎使用DarkSide] ------------>

發生了什麼事?

-------------------------------------------------

您的計算機和服務器已加密,私人數據已下載。我們使用強大的加密算法,因此您無法解密數據。

但是您可以通過從我們這裡購買特殊程序-通用解密器來恢復所有內容。該程序將還原您的所有網絡。

請按照下面的說明進行操作,您將恢復所有數據。

資料外洩

-------------------------------------------------

首先,我們上傳了更多然後_ 數據。

您的個人洩漏頁面(TOR LINK):http:// darkside。洋蔥/

在頁面上,您將找到已下載文件的示例。

數據已預先加載,如果您不付款,將自動在我們的博客中發布。

發布後,任何人都可以下載您的數據,並將其存儲在我們的CDN上,並且至少可以使用6個月。

我們準備好了:

-為您提供被盜數據的證據

-刪除所有被盜的數據。

有什麼保證?

-----------------------------------------------

我們重視我們的聲譽。如果我們不做我們的工作和責任,沒人會付錢給我們。這不符合我們的利益。

我們所有的解密軟件都經過了完美的測試,可以解密您的數據。如有問題,我們還將提供支持。

我們保證免費解密一個文件。轉到網站並與我們聯繫。

如何联系我們?

-----------------------------------------------

使用TOR瀏覽器:

1)從以下站點下載並安裝TOR瀏覽器:https://torproject.org/

2)打開我們的網站:http:// darkside。洋蔥/

不用說,贖金應該由BTC支付,但Colonial並沒有爭先付款以支付被盜的數據,而是向聯邦調查局以及其他政府和私人機構求助,以幫助他們減輕損失。包含加密信息的雲計算系統被脫機以包含威脅,這實際上是造成東海岸燃料供應中斷的原因。

隨著故事的發展,沒有宣布實際的贖金付款,我們只能猜測Colonial將為加密數據支付多少費用,或者它是否會支付任何費用。先前的攻擊實例表明,DarkSide對年收入數十億美元的公司不表示同情。但是,可以與他們進行協商,並且協商可以迅速有效,因為DarkSide使用即時聊天與受害者進行交流。

早在2021年1月,另一家美國公司就受到DarkSide Ransomware攻擊的打擊。網絡犯罪分子要求提供3000萬美元的贖金,但該公司設法通過談判獲得了1100萬美元的贖金,從而將價格降低了近三分之二。

另一方面,除了加密數據和雙重勒索策略之外,受害人被迫要求還款,DarkSide也可以進行勒索。與受影響的數據一起加密,如果受影響的公司拒絕為數據發布支付費用,該組織還可以竊取該數據並威脅將其洩露。

更重要的是,DarkSide可能還會收集來自各種組織的登錄詳細信息。他們沒有將安全漏洞通知那些組織,而是將收集的信息出售給出價最高的競標者,從而允許他們進行其他攻擊。

常見的勒索軟件趨勢

這種勒索軟件攻擊是最新勒索軟件趨勢的明顯例子,在這種趨勢下,此類攻擊可能在全國范圍內造成很大的破壞。勒索軟件攻擊始終以企業而不是個人用戶為目標,但現在很容易看出,重要的工業基礎架構也可能受到它的影響。即使DarkSide Ransomware不像WannaCry那樣臭名昭著,它也給全球的網絡安全專家帶來了更多困惑。

DarkSide勒索軟件還顯示當前最傑出的勒索軟件業務模型,主要開發商(在本例中為DarkSide)創建惡意軟件,然後將其出售或出租給其"關聯公司"。到目前為止,安全研究人員已經確定了至少五個與DarkSide勒索軟件攻擊相關的關聯公司。

為了成為DarkSide的"會員",潛在的合作夥伴必須首先通過面試。已通過面試並與DarkSide合作的某些小組由分配的代號來標識。 FireEye的研究人員指出其中一些小組為UNC2628,UNC2659和UNC2465。

UNC2465自2019年4月以來一直處於活動狀態。該組使用網絡釣魚電子郵件將DarkSide傳遞給其潛在受害者。該小組還使用Smokedham後門訪問目標系統。 UNC2659和UN2628是相對較新的組,自2021年初以來一直活躍。UNC2628傾向於在滲透後的兩到三天內進行加密,並且還相信該組也曾經與REvil一起使用。 UNC2628在感染後平均大約需要十天才能進行文件加密,並且通過利用TeamViewer軟件在受影響的計算機上保持持久性。

不考慮不同的滲透和加密模式,當會員感染預定的目標時,主要的黑客團隊將獲得會員收入的一定百分比。根據各種報告,如果關聯公司收到的贖金少於500,000美元,Dark Side將從所收取的贖金中削減25%。如果合作夥伴收取的稅款超過$ 5ml,則佣金減少到收入的10%。該業務模型稱為勒索軟件即服務。

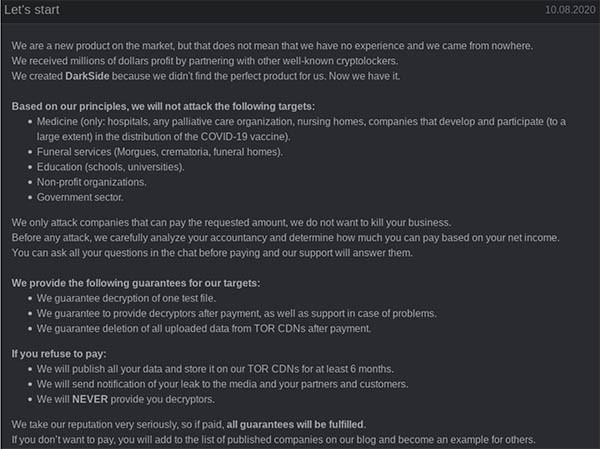

為了使自己對潛在客戶更具吸引力,DarkSide在其網站上進行了競爭性的市場營銷活動。即使勒索軟件於2020年8月首次發布,該新產品也是通過"新聞稿"發布的,因此該組織非常熱衷並渴望自我推廣。

該團隊表示,儘管他們展示了一種新產品,但它們絕對不是勒索軟件領域的新手。他們還表明自己具有誠信,因為他們表示自己不會攻擊醫療保健,fun儀服務,教育,非營利組織和政府機構。再次,這支持了前面提到的聲稱DarkSide並不打算通過對Colonial的攻擊而引起社會破壞的說法。

廣告中也不會忘記潛在的受害者。 DarkSide表示,可以保證受害者獲得一個測試文件的解密,並且一旦轉移了贖金,所有文件的解密密鑰都將被發放。他們還承諾從服務器中刪除上傳的文件。

DarkSide勒索軟件廣告。資料來源: KrebsOnSecurity.com

儘管安全專家不能百分百確定這一點,但據信DarkSide團隊的某些成員是另一種名為REvil的勒索軟件感染的幕後黑手。反過來,REvil被認為是GandCrab的另一個名字.GandCrab是另一種勒索軟件即服務,在2019年關閉其商店之前,從受害者手中勒索了超過20億美元。

這種全面的威脅需要多方面的解決方案。使用強大的反惡意軟件程序只是與危險的黑客組織進行這場鬥爭的一個墊腳石。對員工進行有關潛在安全威脅和重要網絡安全實踐的教育也很重要。如果員工管理敏感信息,則他們在訪問組織的系統時必須使用強密碼和安全的網絡配置。否則,對於DarkSide Ransomware之類的東西,再進行一次攻擊將太容易了。

顯而易見,勒索軟件無處不在,這種攻擊不僅對企業而且對國家安全都成為緊迫的問題。從2020年第二季度到第三季度,平均勒索軟件付款增長了31%。僅在2020年,僅美國就有2400多個政府機構,醫療機構和學校受到勒索軟件攻擊的影響。

在DarkSide案中,他們說上述機構不是主要目標,但是攻擊變得越來越難避免,而且這種緊急情況也得到了網絡安全和基礎架構安全局(CISA)的認可。該機構於2021年5月11日發布了一系列建議,以" 防止企業分發受到勒索軟件攻擊" 。建議列表包括(但不限於):

- 採用多因素身份驗證

- 使用垃圾郵件過濾器來避免網絡釣魚攻擊

- 鼓勵用戶/員工培訓以幫助防止網絡攻擊

- 過濾網絡流量

- 定期軟件更新

- 定期數據備份

各種新聞媒體報導說,Colonial確實支付了將近500萬美元的贖金。該公司於5月7日星期五遭到DarkSide Ransomware的襲擊,據報導,僅在攻擊發生幾小時後就以加密貨幣支付了贖金。顯然,該公司支付了贖金以恢復被盜的數據,但是這種迅速的支付也引起了對未來勒索軟件攻擊的擔憂。它鼓勵犯罪分子繼續針對那些財大氣粗,更可能支付贖金的知名公司和其他企業。

此外,儘管DarkSide提供了解密工具來還原加密的數據,但Colonial仍必須使用自己的備份來還原其網絡,因為據說該工具太慢了。當解密工具必須解密數百GB的數據時,很有可能會有其局限性。