DarkSide Ransomware

Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartı

EnigmaSoft Tehdit Puan Kartları, araştırma ekibimiz tarafından toplanan ve analiz edilen farklı kötü amaçlı yazılım tehditleri için değerlendirme raporlarıdır. EnigmaSoft Tehdit Puan Kartları, gerçek dünya ve potansiyel risk faktörleri, eğilimler, sıklık, yaygınlık ve kalıcılık dahil olmak üzere çeşitli ölçümleri kullanarak tehditleri değerlendirir ve sıralar. EnigmaSoft Tehdit Puan Kartları, araştırma verilerimize ve ölçümlerimize dayalı olarak düzenli olarak güncellenir ve kötü amaçlı yazılımları sistemlerinden kaldırmak için çözümler arayan son kullanıcılardan tehditleri analiz eden güvenlik uzmanlarına kadar çok çeşitli bilgisayar kullanıcıları için yararlıdır.

EnigmaSoft Tehdit Puan Kartları, aşağıdakiler de dahil olmak üzere çeşitli yararlı bilgiler görüntüler:

Sıralama: Belirli bir tehdidin EnigmaSoft'un Tehdit Veritabanındaki sıralaması.

Önem Düzeyi: Tehdit Değerlendirme Kriterlerimizde açıklandığı gibi, risk modelleme sürecimize ve araştırmamıza dayalı olarak sayısal olarak gösterilen, bir nesnenin belirlenen önem düzeyi.

Enfekte Bilgisayarlar: SpyHunter tarafından bildirildiği üzere, virüslü bilgisayarlarda tespit edilen belirli bir tehdidin doğrulanmış ve şüphelenilen vakalarının sayısı.

Ayrıca bkz. Tehdit Değerlendirme Kriterleri .

| Tehlike seviyesi: | 100 % (Yüksek) |

| Etkilenen Bilgisayarlar: | 1 |

| İlk görüş: | January 23, 2014 |

| Son görülen: | May 16, 2021 |

| Etkilenen İşletim Sistemleri: | Windows |

DarkSide Ransomware, bilgisayarlarını rehin alarak bilgisayar kullanıcılarından zorla para almak amacıyla oluşturulmuş bir kötü amaçlı yazılım türüdür. DarkSide Ransomware'in para gasp düzenini gerçekleştirme görevi, genellikle kullanıcının kötü niyetli bir spam e-posta ekini açması nedeniyle bir sisteme yüklendikten sonra gerçekleşen dosyaları şifrelemesiyle başlar.

DarkSide Ransomware, bilgisayarlarını rehin alarak bilgisayar kullanıcılarından zorla para almak amacıyla oluşturulmuş bir kötü amaçlı yazılım türüdür. DarkSide Ransomware'in para gasp düzenini gerçekleştirme görevi, genellikle kullanıcının kötü niyetli bir spam e-posta ekini açması nedeniyle bir sisteme yüklendikten sonra gerçekleşen dosyaları şifrelemesiyle başlar.

DarkSide Ransomware'in birçok dosyayı şifrelediği ve bunları benzer dosya uzantılarıyla eklediği bilinmektedir. DarkSide Ransomware tarafından şifrelenen her dosya kolayca tanımlanıp bulunabilse de, yenilmez şifreleme nedeniyle erişilemez veya açılamaz. Bu nedenle, sistemini normal çalışmaya döndürmek isteyen bir bilgisayar kullanıcısı, sorunu çözmek için fidye ödemek veya başka bir işlem bulmak arasında bir seçim yapmak zorunda kalacaktır.

DarkSide'ın, Amerika Birleşik Devletleri'nin Doğu Kıyısı tarafından tüketilen yakıtın neredeyse yarısını taşımaktan sorumlu en büyük ABD yakıt boru hattı olduğu düşünülen Kolonyal Boru Hattını kapatan saldırıda suçlu olduğu ortaya çıktı. Yetkililer şu anda , boru hattını kontrol eden sistemlere saldıran bir fidye yazılımı tehdidi gibi görünen ve yakıt fiyatlarını olumsuz etkileyebilecek ve bölgede büyük bir ekonomik etki yaratabilecek saldırıyı araştırıyorlar.

İçindekiler

DarkSide Ne İstiyor?

DarkSide Ransomware kampanyası Colonial Pipeline'ı kapattığından, saldırının arkasında siyasi hedefler olabileceğinden şüphelenmek doğaldır. Sonuçta, siber savaşın kapsamı yalnızca son birkaç yılda büyüyor ve bunun ulus tarafından finanse edilen bir saldırı olsaydı şaşırtıcı olmazdı. Bazı araştırmacılar ayrıca, bir Doğu Avrupalı hacker grubunun DarkSide Ransomware'in arkasında olabileceğini öne sürüyor çünkü bu enfeksiyon, dili Rusça, Ukraynaca ve Ermenice olarak ayarlanmışsa bir sistemi şifrelemiyor. Bununla birlikte, DarkSide'ın geliştiricileri, web siteleri aracılığıyla, yakıt sistemini bozmanın asla amaçlarından biri olmadığını ve tek hedeflerinin mali kazanç olduğunu iddia ettiler.

DarkSide'ın her saldırıyı doğrudan yönetmediği de belirtilmelidir. Bilgisayar korsanlarının DarkSide Ransomware kullanan birçok bağlı kuruluşu vardır ve bu bağlı kuruluşlar kendi hedeflerini seçebilirler. Görünüşe göre Colonial Boru Hattı bu üyelerden biri tarafından hedef olarak seçildi. Sonuç olarak, DarkSide net bir hedef incelemesi sunarak gelecekte sosyal sonuçlardan kaçınmaya çalışacaklarını ve bunlardan kaçınacaklarını iddia ediyor. Kulağa daha umut verici gelmediğinden değil, çünkü bu sadece bilgisayar korsanlarının diğer sistemlere bulaşmaya devam edeceği anlamına geliyor.

Colonial’de Tam Olarak Ne Oldu?

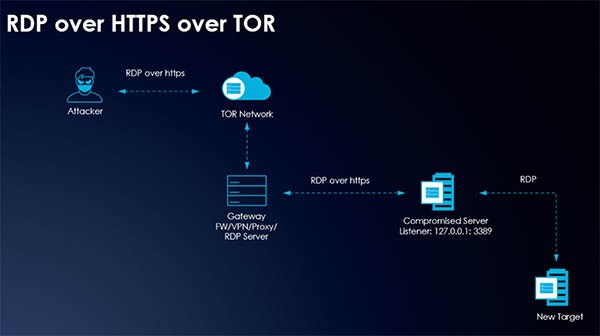

En yaygın fidye yazılımı dağıtım yöntemi, spam e-posta eklentileridir. DarkSide Ransomware ile, saldırı vektörünün biraz farklı olduğu görülüyor. Enfeksiyon, tonlarca ofis çalışanının artık evden çalıştığı COVID-19 salgın durumunu istismar etmiş olmalı. Aynısı Colonial Pipeline çalışanları için de geçerlidir.

Birisi evden çalışırken, çok daha fazla güvenlik tehdidiyle karşı karşıyadır çünkü ev ağları nadiren ofisteki ağ kadar güvenlidir. DarkSide Ransomware, Colonial'ın sistemlerine erişim sağlamak için uzak masaüstü protokol uygulamalarını (TeamViewer veya Microsoft Remote Desktop gibi) kullanır. Temelde, Colonial çalışanlarına ait olan hesap giriş bilgilerini zorla zorladılar ve hassas iç sisteme girdiler. Bu aynı zamanda çalışanların hesaplarını korumak için güçlü parolalar kullanmadıkları anlamına gelir, ancak bu da başka bir sorundur.

Her iki durumda da, DarkSide sisteme erişmek için kullanılabilecek zayıf bağlantıyı bulduğunda, tehlikeye atılmış Sanal Masaüstü Altyapısına (VDI) girer. Ardından, kötüye kullanılan bir sunucu üzerinden başka bir Uzak Masaüstü Protokolü dağıtarak bağlantının kesintiye uğramamasını sağlarlar. Hedef sisteme erişmek için kullanılan orijinal güvenlik açığı yamalanırsa, DarkSide sistem erişimini yine de koruyacaktır.

DarkSide Komuta ve Kontrol. Kaynak: Varonis.com

Hacker sistemde içindeyken, onlar DarkSide Ransomware ile enfekte. Enfeksiyonun üç ana aşaması vardır. Birincisi, kötü amaçlı yazılımın kendisinin bir kopyasını% AppData% dizinine bıraktığı ve kodunu mevcut bir işleme enjekte etmek için bir CMD komutu kullandığı kendi kendine enjeksiyondur. Bu adım sırasında DarkSide, programlaması sanal bir makinede çalıştırıldığını algılarsa çalışmayı durdurabilir.

Kötü amaçlı yazılım, işlemlerinde herhangi bir engel bulmazsa, etkilenen makinedeki hedeflenen verilerin tüm yedeklerini ve gölge kopyalarını silen gizli bir PowerShell komutunu çalıştırmaya devam eder. Bu, çoğu fidye yazılımı enfeksiyonu arasında yaygın bir uygulamadır.

Son olarak, üçüncü adım dosya şifreleme olan ana parça de résistance'ı içerir. Her şey başlamadan önce, DarkSide Ransomware, şifreleme sürecini engelleyebilecek işlemlerin bir listesini kapatır. Etkilenen tüm dosyalar, adlarının sonunda, DarkSide Ransomware tarafından şifrelenmiş olduklarını gösteren 8 karakterli bir dize alır.

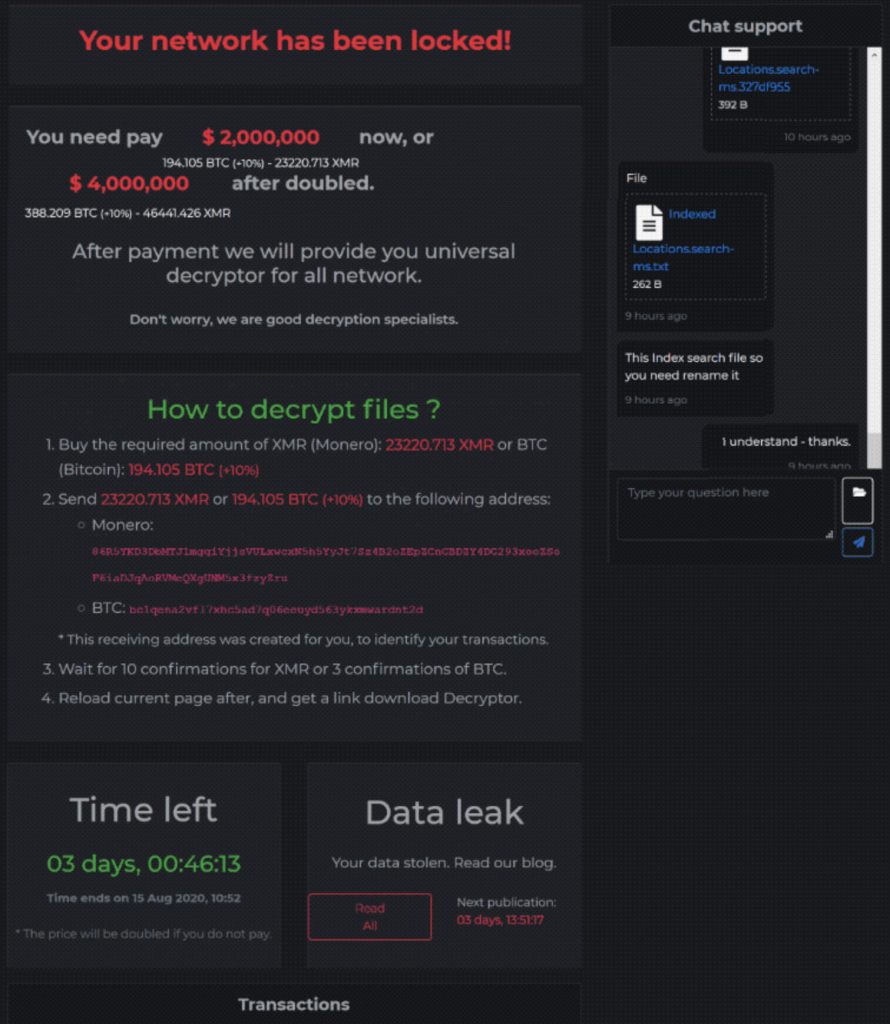

Aynısı, DarkSide'ın neredeyse 100 GB veriyi rehin alarak başarıyla çaldığı Colonial sistemine de oldu. Aşağıdaki fidye notunu görüntüleyerek internete sızdırmakla tehdit ettiler:

Ağınız kilitlendi!

Şimdi 2.000.000 $ veya ikiye katlandıktan sonra 4.000.000 $ ödemeniz gerekiyor.

Ödeme yapıldıktan sonra size tüm ağlar için evrensel şifre çözücü sağlayacağız.

Bilgisayarları kontrol eden boru hattında görünen gerçek fidye notu resminde (aşağıda) gösterildiği gibi, bilgisayar korsanı grubu tarafından talep edilen 2.000.000 $ veya daha fazla miktar aşırıdır.

DarkSide Ransomware fidye notu resmi

Yukarıdaki fidye notu kurbanın ekranında belirir. Ancak, TXT formatındaki bir dosyada hedef sisteme bırakılan başka bir fidye notu var. Dosya adında genellikle "BENİ OKU" ifadesi bulunur. Bu not, DarkSide ekibiyle nasıl iletişime geçileceğine dair talimatlarla birlikte gelir ve burada söylemesi gerekenler:

------------ [DarkSide'a Hoş Geldiniz] ------------>

Ne oldu?

-------------------------------------------------

Bilgisayarlarınız ve sunucularınız şifreli, özel veriler indirildi. Güçlü şifreleme algoritmaları kullanıyoruz, bu nedenle verilerinizin şifresini çözemezsiniz.

Ancak bizden özel bir program satın alarak her şeyi geri yükleyebilirsiniz - evrensel şifre çözücü. Bu program tüm ağınızı geri yükleyecektir.

Aşağıdaki talimatlarımızı izleyin ve tüm verilerinizi kurtaracaksınız.

Veri sızıntısı

-------------------------------------------------

Öncelikle _ daha sonra daha fazla yükledik veri.

Kişisel sızıntı sayfanız (TOR LINK): http: // darkside. soğan/

Sayfada indirilmiş dosyaların örneklerini bulacaksınız.

Veriler önceden yüklenir ve ödeme yapmazsanız otomatik olarak blogumuzda yayınlanır.

Yayınlandıktan sonra verileriniz herkes tarafından indirilebilir, tor CDN'mizde saklanabilir ve en az 6 ay boyunca kullanılabilir durumda olacaktır.

Hazırız:

- Size çalınan verilerin kanıtını sağlamak için

- Tüm çalınan verileri silmek için.

Ne garanti ediyor?

-----------------------------------------------

İtibarımıza değer veriyoruz. İşimizi ve sorumluluklarımızı yapmazsak kimse bize ödeme yapmaz. Bu bizim çıkarımıza değil.

Tüm şifre çözme yazılımlarımız mükemmel bir şekilde test edilmiştir ve verilerinizin şifresini çözecektir. Sorun olması durumunda da destek sağlayacağız.

Bir dosyanın şifresini ücretsiz olarak çözmeyi garanti ediyoruz. Siteye gidin ve bizimle iletişime geçin.

BİZİMLE NASIL İLETİŞİME GEÇİLİR?

-----------------------------------------------

Bir TOR tarayıcısı kullanın:

1) Bu siteden TOR tarayıcısını indirin ve kurun: https://torproject.org/

2) Web sitemizi açın: http: // darkside. soğan/

Söylemeye gerek yok, fidyenin BTC'de ödenmesi gerekiyordu, ancak çalınan verileri ödemek için uğraşmak yerine, Colonial, FBI ve diğer hükümet ve özel kurumlara, hasarı hafifletmelerine yardımcı olmak için başvurdu. Şifrelenmiş bilgileri içeren bulut bilişim sistemleri, tehdidi kontrol altına almak için çevrimdışına alındı ve esasen Doğu Yakası'nın yakıt tedarikindeki kesintiye neden olan buydu.

Hikaye hala gelişirken, hiçbir gerçek fidye ödemesi açıklanmadı ve yalnızca Colonial'ın şifrelenmiş veriler için ne kadar ödeyeceğini veya herhangi bir ödeme yapıp yapmayacağını tahmin edebiliriz. Önceki saldırı örnekleri, DarkSide'ın yıllık gelirinden milyarlarca dolar kazanan şirketlere empati göstermediğini gösteriyor. Bununla birlikte, onlarla pazarlık yapmak mümkündür ve müzakere hızlı ve etkili olabilir çünkü DarkSide kurbanlarıyla iletişim kurmak için anlık sohbeti kullanır.

Ocak 2021'de, başka bir ABD şirketi DarkSide Ransomware saldırısına uğradı. Siber suçlular 30 milyon dolarlık fidye ödemesi talep ettiler, ancak şirket bunun yerine 11 milyon dolarlık bir ödeme için pazarlık yapmayı başardı ve fiyatı neredeyse üçte iki oranında düşürdü.

Öte yandan, şifrelenmiş veriler ve kurbanlara ödeme yapmaları için baskı yapılan çifte gasp taktiklerinin yanı sıra, DarkSide da şantaj yapabilir. Grup, hassas verileri şifrelemenin yanı sıra, etkilenen şirketler veri yayınlama için ödeme yapmayı reddederse verileri çalabilir ve sızdırmakla tehdit edebilir.

Dahası, DarkSide ayrıca çeşitli kuruluşlardan giriş bilgilerini toplayabilir. Bu kuruluşlara güvenlik kusurlarını bildirmek yerine, hasat edilen bilgileri en yüksek teklif verenlere satarak diğer saldırıları gerçekleştirmelerine olanak sağlar.

Yaygın Fidye Yazılımı Eğilimleri

Bu fidye yazılımı saldırısı, bu tür saldırıların ulusal düzeyde çok fazla zarara neden olabileceği en son fidye yazılımı eğilimlerinin açık bir örneğidir. Fidye yazılımı saldırıları, bireysel kullanıcıların aksine her zaman işletmeleri hedef almıştır, ancak artık hayati endüstriyel altyapının da bundan etkilenebileceğini görmek kolaydır. DarkSide Ransomware, WannaCry kadar kötü şöhretli hale gelmese bile, dünya çapındaki siber güvenlik uzmanlarına ek bulmacalar sunar.

DarkSide Ransomware ayrıca, ana geliştiricilerin (bu durumda DarkSide) kötü amaçlı yazılımı oluşturduğu ve ardından onu "bağlı kuruluşlarına" sattığı veya kiraladığı şu anda en önde gelen fidye yazılımı iş modelini de sergiliyor. Şimdiye kadar, güvenlik araştırmacıları DarkSide fidye yazılımı saldırılarıyla ilişkili en az beş bağlı kuruluş belirlediler.

Bir DarkSide "bağlı kuruluşu" olabilmek için, potansiyel ortağın önce bir röportajı geçmesi gerekir. Mülakatı geçen ve DarkSide ile çalışan gruplardan bazıları tahsis edilen kod adlarıyla tanımlanır. FireEye'daki araştırmacılar, bu gruplardan bazılarını UNC2628, UNC2659 ve UNC2465 olarak belirtiyor.

UNC2465, Nisan 2019'dan beri etkindir. Bu grup, DarkSide'ı potansiyel kurbanlarına ulaştırmak için kimlik avı e-postaları kullanır. Grup ayrıca hedef sisteme erişmek için Smokedham arka kapısını kullanıyor. UNC2659 ve UN2628, 2021'in başından beri aktif olan nispeten yeni gruplardır. UNC2628, sızmadan sonraki iki veya üç gün içinde şifrelemeye devam etme eğilimindedir ve bu grubun da REvil ile çalıştığına inanılıyor. UNC2628, bulaşmadan sonra dosya şifrelemeye geçmeden önce ortalama on gün sürer ve TeamViewer yazılımını kullanarak etkilenen bilgisayarda kalıcılığını korur.

Bağlı kuruluşlar önceden belirlenmiş hedeflere bulaştığında, farklı sızma ve şifreleme modellerini göz ardı ederek , ana bilgisayar korsanı ekibi bağlı kuruluşların kazançlarının bir yüzdesini alır. Çeşitli raporlara göre Dark Side, bağlı kuruluşların fidye ödemelerinde 500.000 $ 'dan az ödeme alması durumunda toplanan fidye ödemelerinden% 25 kesinti alıyor. Ortaklar 5 ml'den fazla para toplarsa, kesinti kazancın% 10'una düşer. Bu iş modeline hizmet olarak fidye yazılımı adı verilir.

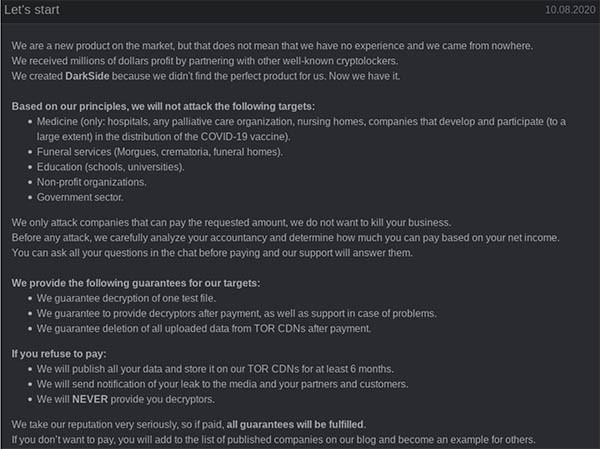

DarkSide, potansiyel müşteriler için kendisini daha çekici hale getirmek için web sitesinde rekabetçi bir pazarlama kampanyası yürütmektedir. Fidye yazılımı Ağustos 2020'de ilk kez piyasaya sürüldüğünde bile, yeni ürün ayrıca bir "basın bülteni" ile duyuruldu, bu nedenle grup kendilerini tanıtmak için çok hevesli ve istekli.

Ekip, yeni bir ürün sunmalarına rağmen, hiçbir şekilde fidye yazılımı alanında acemi olmadıklarını söylüyor. Ayrıca sağlık hizmetlerine, cenaze hizmetlerine, eğitime, kar amacı gütmeyen kuruluşlara ve devlet kurumlarına saldırmadıklarını söyledikleri için dürüstlükleri olduğunu da gösteriyorlar. Yine, bu, DarkSide'ın Colonial'a saldırısıyla sosyal kesintilere neden olma niyetinde olmadığı yönündeki daha önce bahsedilen iddiayı destekliyor.

Potansiyel kurbanlar da reklamlarında unutulmuyor. DarkSide, kurbanlara tek bir test dosyası şifre çözme alabileceklerinin ve fidye ödemesi aktarıldıktan sonra tüm dosyalar için bir şifre çözme anahtarının verileceğinin garanti edilebileceğini söylüyor. Ayrıca yüklenen dosyaları sunucularından silme sözü de verirler.

DarkSide Ransomware reklamı. Kaynak: KrebsOnSecurity.com

Güvenlik uzmanları bundan% 100 emin olamasalar da, DarkSide ekibinin bazı üyelerinin REvil adlı başka bir fidye yazılımı enfeksiyonunun arkasında olduğuna inanılıyor. Buna karşılık, REvil'in, 2019'da mağazasını kapatmadan önce kurbanlarından 2 milyar dolardan fazla gasp eden bir başka hizmet olarak fidye yazılımı olan GandCrab'ın başka bir adı olduğu düşünülüyor.

Bu tür kapsamlı tehditler, çok yönlü çözümler gerektirir. Güçlü kötü amaçlı yazılımdan koruma programlarını kullanmak, tehlikeli hacker gruplarına karşı bu savaşta yalnızca bir basamaktır. Çalışanlarınızı potansiyel güvenlik tehditleri ve hayati siber güvenlik uygulamaları hakkında eğitmeniz de önemlidir. Bir çalışan hassas bilgileri yönetiyorsa, kuruluşun sistemlerine erişirken güçlü parolalar ve güvenli ağ yapılandırmaları kullanmak zorundadır. Aksi takdirde, DarkSide Ransomware gibi bir şeyin başka bir saldırı gerçekleştirmesi çok kolay olurdu.

Açık olan şu ki, fidye yazılımı hiçbir yere gitmiyor ve bu tür saldırılar sadece işletmeler için değil aynı zamanda ulusal güvenlik için de acil bir sorun haline geliyor. Ortalama fidye yazılımı ödemeleri 2020'nin ikinci ve üçüncü çeyreğinden% 31 arttı. Ve sadece 2020 yılında ABD'de 2.400'den fazla devlet kurumu, sağlık kurumu ve okul fidye yazılımı saldırılarından etkilendi.

DarkSide vakasında, yukarıda belirtilen kurumların ana hedefleri olmadığını ancak saldırılardan kaçınmanın zorlaştığını ve bu acil durumun Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından da kabul edildiğini söylüyorlar. 11 Mayıs 2021'de ajans, "fidye yazılımı saldırılarından iş dağıtımını önlemek" için bir dizi öneri yayınladı. Öneriler listesi şunları içerir (ancak bunlarla sınırlı değildir):

- Çok faktörlü kimlik doğrulama kullanma

- Kimlik avı saldırılarını önlemek için spam filtreleri kullanma

- Siber saldırıları önlemeye yardımcı olmak için kullanıcı / çalışan eğitimini teşvik etmek

- Ağ trafiğini filtreleme

- Düzenli yazılım güncellemeleri

- Düzenli veri yedeklemeleri

Çeşitli haber kaynakları , Colonial'ın yaklaşık 5 milyon dolar fidye ödediğini bildirdi. Şirket, 7 Mayıs Cuma günü DarkSide Ransomware tarafından vuruldu ve fidyeyi saldırıdan sadece birkaç saat sonra kripto para birimi olarak ödediği bildirildi. Şirketin çalınan verileri geri yüklemek için fidyeyi ödediği açık, ancak bu kadar hızlı ödeme gelecekteki fidye yazılımı saldırıları hakkında endişeleri de artırıyor. Suçluları, yüksek profilli şirketleri ve derin cepleri olan ve fidye ücretlerini ödemeleri daha muhtemel olan diğer işletmeleri hedef almaya devam etmeye teşvik ediyor.

Ayrıca, DarkSide'ın şifrelenmiş verileri geri yüklemek için şifre çözme aracı sağlamasına rağmen, Colonial yine de ağlarını geri yüklemek için kendi yedeklerini kullanmak zorunda kaldı çünkü söz konusu aracın çok yavaş olduğu bildirildi. Yüzlerce gigabayt verinin şifresini çözmesi gerektiğinde, şifre çözme aracının sınırlamaları olması muhtemeldir.