GandCrab Ransomware

Scorekort för hot

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards är utvärderingsrapporter för olika skadliga hot som har samlats in och analyserats av vårt forskarteam. EnigmaSoft Threat Scorecards utvärderar och rangordnar hot med hjälp av flera mätvärden inklusive verkliga och potentiella riskfaktorer, trender, frekvens, prevalens och persistens. EnigmaSoft Threat Scorecards uppdateras regelbundet baserat på våra forskningsdata och mätvärden och är användbara för ett brett spektrum av datoranvändare, från slutanvändare som söker lösningar för att ta bort skadlig programvara från sina system till säkerhetsexperter som analyserar hot.

EnigmaSoft Threat Scorecards visar en mängd användbar information, inklusive:

Ranking: Rangordningen av ett visst hot i EnigmaSofts hotdatabas.

Allvarlighetsnivå: Den fastställda svårighetsgraden för ett objekt, representerad numeriskt, baserat på vår riskmodelleringsprocess och forskning, som förklaras i våra hotbedömningskriterier .

Infekterade datorer: Antalet bekräftade och misstänkta fall av ett visst hot som upptäckts på infekterade datorer som rapporterats av SpyHunter.

Se även Kriterier för hotbedömning .

| Rankning: | 5,691 |

| Hotnivå: | 100 % (Hög) |

| Infekterade datorer: | 79,401 |

| Först sett: | January 29, 2018 |

| Senast sedd: | September 14, 2025 |

| Operativsystem som påverkas: | Windows |

GandCrab ransomware är ett skadligt hot som krypterar data på drabbade datorer och kräver betalning av lösen i utbyte mot ett dekrypteringsverktyg. Det kryptoviruset uppträdde för första gången i slutet av januari i år, och sedan dess har forskare identifierat flera olika versioner av GandCrab, bland vilka GDCB, GandCrab v2, GandCrab v3, GandCrab v4 och GandCrab v5. Den senaste versionen identifierades för ungefär en månad sedan i september 2018. Funktionerna och krypteringsmekanismerna för denna ransomware har utvecklats sedan dess första utseende - medan de första tre versionerna har använt RSA- och AES-krypteringsalgoritmer för att låsa data på den infekterade enheten, version 4 och högre använder ytterligare och mer sofistikerad chiffer som Salsa20. Malwareforskare tror att detta görs främst av hastighetsskäl eftersom Salsa20-chifferet är mycket snabbare. Mönstret för att välja vilka filer som ska krypteras har också utvecklats. Den ursprungliga versionen har kontrollerat att filer krypteras mot en viss lista med filtillägg, medan den andra och alla efterföljande GandCrab-versioner istället har en uteslutningslista och krypterar alla andra filer som inte visas i listan. Beloppet på erforderlig lösen har också höjts.

Denna vecka i skadlig programvara Avsnitt 21 Del 3: GandCrab, REvil, Sodinokibi Ransomware-hot förblir extremt farliga under Q4 2020

GandCrab distribueras mestadels via spam-e-post, exploateringssatser, falska uppdateringar och krackad legit-programvara. Ett kännetecken för alla GandCrab-fall är att denna ransomware lägger till specifika tillägg till de krypterade filerna. Beroende på vilken version av skadlig programvara som har infekterat datorn kan dessa filtillägg vara .gdcb, .krab, .crab, .lock eller en kombination av slumpmässiga 5 till 10 bokstäver. Den ursprungliga versionen av GandCrab hade en kritisk bugg i koden som lämnade dekrypteringsnyckeln i minnet på den infekterade datorn, så ett företag mot skadlig kod, som arbetade tillsammans med Europol och den rumänska polisen, utvecklade snabbt en dekrypterare och erbjöd den gratis ladda ner på NoMoreRansom.org. Ändå, nästan omedelbart efter det, har malwareförfattarna släppt en uppdaterad version där felet har åtgärdats så att dekrypteraren inte fungerar längre för alla efterföljande versioner. För närvarande finns det inga gratis dekrypteringsverktyg för de nuvarande versionerna av GandCrab-ransomware, så användare bör vara mycket försiktiga när de surfar online eller öppnar e-postmeddelanden. Det bästa tipset mot ransomware är förmodligen att hålla tillbaka alla dina värdefulla data på externa lagringsenheter.

Innehållsförteckning

GandCrab första tre versionerna följer en grundläggande rutin

Så snart GandCrab infiltrerar ett system startar det filsökning och krypteringsprocess, med inriktning på de mest värdefulla uppgifterna som lagras på datorn och försöker täcka alla typer av innehåll som bilder, foton, videor, databaser, arkiv, Microsoft Office / Open Office dokument, musikfiler och så vidare. Efter att skadlig programvara har slutfört krypteringsprocessen har användaren ingen åtkomst till de krypterade filerna medan följande lösensedel visas i en textfil med namnet GDCB-DECRYPT.txt:

"= GANDCRAB = -

Uppmärksamhet!

Alla dina dokument, foton, databaser och andra viktiga filer är krypterade och har tillägget: .GDCB

Den enda metoden för att återställa filer är att köpa en privat nyckel. Det finns på vår server och bara vi kan återställa dina filer.

Servern med din nyckel är i ett slutet nätverk TOR. Du kan komma dit på följande sätt:

1. Ladda ner Tor-webbläsaren - https://www.torproject.org/

2. Installera Tor-webbläsaren

3. Öppna Tor Browser

4. Öppna länken i webbläsaren: http://gdcbghvjyqy7jclk.onion/ [id]

5. Följ instruktionerna på den här sidan

På vår sida ser du betalningsinstruktioner och får möjlighet att dekryptera 1 fil gratis.

FARLIG!

Försök inte att ändra filer eller använd din egen privata nyckel - detta kommer att leda till att dina data förloras för alltid! "

Om användaren följer alla nödvändiga steg kommer de att landa på en webbsida som heter GandCrab decryptor där de kommer att läsa att de kommer att behöva betala ett belopp på 1,54 DASH, motsvarande cirka 1 200 $, för ett dekrypteringsverktyg. Motsvarande DASH-adress till vilken lösensumman ska skickas tillhandahålls också. Malware-webbplatsen erbjuder också möjlighet att ladda upp en fil för gratis dekryptering för att övertyga användaren om dess tillförlitlighet, och dessutom får användaren tillgång till en supportchatt. För att skrämma offren pekar skadliga ägare också på en viss period inom vilken lösen ska betalas och hotar att förstöra filerna efter utgången av den perioden eller att höja beloppet på den begärda lösen. Betalningen i DASH är endast acceptabel för den första och andra versionen av skadlig kod.

Malwareforskare rekommenderar att de aldrig följer reglerna för it-brottslingar eftersom det finns alternativa sätt att återställa dina data. GandCrab ransomware kan tas bort med professionella borttagningsverktyg, medan experterna inte rekommenderar att du försöker rengöra din dator själv om du inte är en expertanvändare. Sofistikerade ransomware-hot av den typen har förmågan att dölja sin verksamhet och filer som legitima processer, vilket innebär att du enkelt kan avsluta en viktig systemfil medan du försöker ta bort något skadligt objekt, vilket i sin tur kan leda till irreparabel skada på din dator .

Den tredje versionen, känd som GandCrab v3, dök upp i slutet av april med mer kraftfulla krypteringsmetoder och specifikt riktade till användare i tidigare Sovjetunionen, som Ukraina, Kazakstan, Vitryssland och Ryssland. Förutom RSA - 2048-krypteringsalgoritmen som är känd från tidigare versioner, gör GandCrab v3 också kryptering av AES -256 (CBC-läge) för att låsa personliga filer och andra data. De krypterade filerna får .CRAB-tillägget, medan den lösen som visas visas ganska bekant. Till skillnad från version 1 och 2 accepterar denna dock inte betalning i DASH utan ber offret att betala lösenbeloppet i Bitcoin istället. Denna version har också förmågan att ändra användarens tapeter till en lösenanteckning, varigenom skrivbordet ständigt växlar mellan tapet och lösenbrev för att skrämma offret dessutom. En annan ny funktion är en RunOnce autorun-registernyckel:

HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ whtsxydcvmtC: \ Documents and Settings \ Administrator \ Application Data \ Microsoft \ yrtbsc.exe

Efterföljande GandCrab-versioner kommer med nya avancerade funktioner

GandCrab v4

I juli i år har GandCrab v4 följt sina föregångare. Det utnyttjar också AES-256 (CBC Mode) och RSA - 2048 krypteringsalgoritmer, även om den här versionen av ransomware lägger till .KRAB-tillägget till de krypterade filerna. Detta avancerade hot använder också en snabb och effektiv kryptografisk algoritm som heter Tiny Encryption Algorithm (TEA) för att undvika upptäckt från antivirusprogram.

Version 4 introducerar också en ny krypteringsalgoritm. GandCrab v4 genererar två RSA-nycklar som används för kryptering av varje fil - en offentlig och en privat nyckel. Under krypteringsproceduren krypterar skadlig programvara varje fil med specifikt genererad slumpmässig Salsa20-nyckel och en slumpmässig initialiseringsvektor (IV), som sedan krypteras med den offentliga RSA-nyckeln som genererades i början. Den privata RSA-nyckeln förblir i registret och är själv krypterad med en annan Salsa20-nyckel och en IV, som i sin tur krypteras med en offentlig RSA-nyckel inbäddad i skadlig programvara. Efter krypteringsprocessen är ett nytt 8-bytesfält med filnyckeln och IV läggs till innehållet i den drabbade filen, vilket ökar dess storlek. Den här sofistikerade krypteringsmetoden gör GandCrab v4 mycket kraftfull eftersom filerna inte kan dekrypteras utan den privata nyckeln som motsvarar den inbäddade offentliga nyckeln. En ytterligare komplikation kommer också från det faktum att ransomware raderar all skuggvolym på den infekterade datorn så att filer inte kan återställas genom den mekanismen. Slutligen tar GandCrab också bort sig själv från maskinen. Den här gången finns lösensedeln i två olika filer som heter KRAB - DECRYPT.txt och CRAB - DECRYPT.txt.

Sedan har följande GandCrab v4.1-version en annan ny funktion - den kan kommunicera med ett nätverk istället för att ta emot kommandon från en C & C-server. Denna version av ransomware kräver inte heller en internetanslutning för att spridas, och det har förekommit spekulationer om att den kan använda SMB-transportprotokollet för distribution, liknande Petya- och WannaCry-virusen som också använde SMB-exploateringen. Även om det ännu inte är fallet, varnar experter för att denna förmåga hos GandCrab kan introduceras i några av de kommande versionerna av skadlig programvara, därför bör användarna se till att de har installerat alla tillgängliga korrigeringar. Det som också är nytt i den här versionen är att dekrypteringsnycklarna finns på angriparnas server och endast kan nås av cyberbrottslingarna själva. Flytt, en ny nyckel genereras specifikt för varje infekterad dator så att dekrypteringsnycklarna inte kan återanvändas. En ny funktion i följande GandCrab v4.2 är en speciell kod som kan upptäcka virtuella maskiner, i vilket fall skadlig programvara stoppar sin verksamhet.

För GandCrab v4.1 har en vaccinapp utvecklats som fungerar genom att skapa en speciell fil på det riktade systemet som lurar ransomware om att data redan har krypterats. Vaccinappen är tillgänglig online men ändå fungerar den endast för den här versionen och de föregående versionerna, men inte för v4.1.2 och de efterföljande versionerna. Skaparna av skadlig programvara hittade snabbt ett sätt att göra tricket ineffektivt - v4.2.1 har dykt upp i början av augusti med ett införlivat meddelande till företaget som utvecklade vaccinet och en länk till en källkodsutnyttjande som har utformats för att attackera en produkt från detta företag. Den här koden representerar ett Visual Studio-projekt och den innehåller data på ryska. Version 4.3 dök upp nästan samtidigt till v4.2.1, men hade också flera ändringar. En av ändringarna är att detekteringskoden för virtuella maskiner har tagits bort eftersom den inte alltid fungerade ordentligt.

GandCrab v5

De senaste versionerna av GandCrab inträffade sedan i september - GandCrab v5, GandCrab v5.0.1, v5.0.2 och v5.0.4. De nya funktionerna inkluderar möjligheten att använda slumpmässigt genererade 5 till 10 bokstäver filtillägg för de krypterade filerna, i stället för förutbestämda som observerats i tidigare versioner av ransomware. Version v5.0.2 lägger till tio slumpmässigt valda bokstäver som ett filtillägg till varje krypterad fil, medan den efterföljande v5.0.4 använder ett slumpmässigt 8-tecken filtillägg. GandCrab v5 har ett nytt lösensedelformat där filnamnet ser ut så här: [randomly_generated_extension] - DECRYPT.html. Till skillnad från vissa av de äldre versionerna förklarar HTML-lösensedeln bara hur man laddar ner TOR-webbläsaren, medan hackarens betalningssida som finns i TOR-nätverket ger resten av informationen om vad som har hänt med användarens filer. Det erfordrade lösenordet är ett belopp i DASH eller Bitcoin, och den här gången motsvarar det 800 till 2400 USD.

Versioner från v5.0.1 och uppåt använder igen ett textfilformat för lösensedeln, men resten förblir densamma. GandCrab v5.0.1 lösenord finns i en fil med namnet [random_extension] -Decrypt.txt-fil och kräver användning av den anonyma kommunikationen via TOR-webbläsaren. Den lyder följande:

"- = GANDCRAB V5.0.1 = -

Uppmärksamhet!

Alla dina filer, dokument, foton, databaser och andra viktiga filer är krypterade och har tillägget:

Den enda metoden för att återställa filer är att köpa en unik privat nyckel. Bara vi kan ge dig den här nyckeln och bara vi kan återställa dina filer.

Servern med din nyckel är i ett slutet nätverk TOR. Du kan komma dit på följande sätt:>

——————————————————————————————->

• Ladda ner Tor-webbläsaren - https://www.torproject.org/

• Installera Tor-webbläsaren

• Öppna Tor Browser

• Öppna länk i TOR-webbläsare: http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

• Följ instruktionerna på den här sidan

——————————————————————————————-

På vår sida ser du betalningsinstruktioner och får möjlighet att dekryptera 1 fil gratis.

UPPMÄRKSAMHET!

FÖR FÖREBYGGANDE AV DATASKADOR:

* ÄNDRA INTE Krypterade filer

* ÄNDRA INTE DATA UNDER "

När du besöker angriparnas TOR-sida läser offret följande meddelande:

"Vi är ledsna, men dina filer har krypterats!

Oroa dig inte, vi kan hjälpa dig att returnera alla dina filer!

Filens dekrypteringspris är 2400 USD

Om betalning inte görs förrän 2018-07-20 02:32:41 UTC fördubblas kostnaden för dekryptering av filer

Beloppet fördubblades!

Tid kvar att dubbla priset:

——————————————————————————————–

Vad är det? Köp GandCrab Decryptor Support är 24/7 Test dekryptera

——————————————————————————————–

Vänligen aktivera javascript !!

Vad är det?

Din dator har infekterats med GandCrab Ransomware. Dina filer har krypterats och du kan inte dekryptera det själv.

I nätverket kan du förmodligen hitta dekrypterare och programvara från tredje part, men det hjälper dig inte och det kan bara göra dina filer okrypterbara

Vad kan jag göra för att få tillbaka mina filer?

Du bör köpa GandCrab Decryptor. Denna programvara hjälper dig att dekryptera alla dina krypterade filer och ta bort GandCrab Ransomware från din dator.

Nuvarande pris: 2400,00 USD. Som betalning behöver du kryptovaluta DASH eller Bitcoin

Vilka garantier kan du ge mig?

Du kan använda testkryptering och dekryptera 1 fil gratis

Vad är kryptovaluta och hur kan jag köpa GandCrab Decryptor?

Du kan läsa mer information om kryptovaluta på Google eller här.

Som betalning måste du köpa DASH eller Bitcoin med ett kreditkort och skicka mynt till vår adress.

Hur kan jag betala till dig?

Du måste köpa Bitcoin eller DASH med ett kreditkort. Länkar till tjänster där du kan göra det: Dash-utbyteslista, Bitcoin-utbyteslista

Gå sedan till vår betalningssida Köp GandCrab Decryptor, välj din betalningsmetod och följ instruktionerna. "

För att uppnå sin uthållighet och för att säkerställa att dess skadliga skript körs automatiskt med varje start i Windows-operativsystemet lägger v5.0.2 till poster i Windows-registret:

HKEY_CURRENT_USER \ Kontrollpanelen \ International

HKEY_CURRENT_USER \ Kontrollpanelen \ International \ LocaleName

HKEY_CURRENT_USER \ Keyboard Layout \ Preload

HKEY_CURRENT_USER \ Keyboard Layout \ Preload \ 1

HKEY_CURRENT_USER \ Keyboard Layout \ Preload \ 2

HKEY_CURRENT_USER \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ Identifier

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ ProcessorNameString

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Log File Max Size

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Logging

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ productName

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data \ ext

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ private

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ public

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services \ Tcpip \ Parameters \ Domain

Denna version av ransomware kan också programmeras för att ta bort alla skuggvolymkopior från Windows-operativsystemet. Detta görs via kommandot:

"→ vssadmin.exe ta bort skuggor / allt / tyst"

När detta kommando körs blir krypteringen av filerna effektivare eftersom ett av de möjliga sätten att återställa skadad data elimineras.

GandCrab 5.0.2 skadlig nyttolast har upptäckts av anti-malware-program under olika namn, bland annat:

- Ransom.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR / AD.GandCrab.wizji

- Trojan [Ransom] /Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- Ransom: Win32 / GandCrab.MTC! Bit

- ML.Attribute.HighConfidence

GandCrab Ransomware distributionskanaler

Skräppostkampanjer

Cybersäkerhetsforskare har identifierat flera metoder för distribution av den farliga GandCrab ransomware. En av de kända kanalerna för spridning av detta skadliga program är via skräppostkampanjer från avsändare med olika namn. I det här fallet litar cyberbrottslingarna på socialteknik med de skadliga e-postmeddelandena förklädda som fakturor, inköpskvitton eller andra dokument som kan låta trovärdiga nog för att lura användaren att öppna dem för "ytterligare detaljer". Det som e-postmeddelandena från vissa tidigare GandCrab-skräppostkampanjer har gemensamt är att den andra delen av adressen är @ cdkconstruction.org medan ämnesraden innehåller "Kvitto- [slumpmässiga siffror]." Skadlig kod är vanligtvis inbäddad i en PDF-bilaga medan meddelandets text säger "DOC bifogad." När användaren klickar på de skadliga bilagorna laddas en .doc-fil ned till systemet. Den filen kör sedan ett PowerShell-skript och skapar en ny exploateringsfil som heter "sct5.txt" i vissa av malwareversionerna. Den här exploateringsfilen kör dock inte den faktiska nyttolasten för skadlig kod. istället fungerar det som ett mellanliggande medium genom vilket viruset kommer in i systemet. GandCrab v4.3 har också distribuerats via skräppostmeddelanden med en bifogad ".egg" -fil - en typ av en komprimerad arkivfil som är populär i Sydkorea. Den här kampanjen upptäcktes i augusti för första gången och riktar sig till användare i Sydkorea, särskilt eftersom författarna har använt Hangul i ämnesraden, i huvuddelen av e-postmeddelandena och även för namnet på den skadliga .egg-filbilagan. De skadade meddelandena har förklädts som ett meddelande om någon "e-handelsbrott" -fråga som mottagaren ska anklagas för. Det potentiella offret måste dekomprimera filen och öppna någon av de två filerna som finns kvar efter dekomprimeringen för att GandCrab-ransomware ska kunna köras.

Utnyttja satser

En annan distributionskanal som upptäckts av forskarna är Magnitude Exploit Kit (Magnitude EK) som hackare tidigare använde för att sprida Magniber-ransomware i Sydkorea. Hittills tror forskarna att Magnitude EK huvudsakligen används för att sprida den andra versionen av GandCrab. Denna sats ger en speciell eldlös teknik för att utföra ransomware där skadlig kod kodas med VBScript.Encode / JScript.Encode-skript och sedan injiceras rakt in i måldatorn. Efter körning av nyttolast roterar GandCrab in i explorer.exe-filen, orsakar en tvingad omstart och initierar sedan krypteraren som låser filer och lägger till .CRAB-filtillägget till dem. GandCrab har också distribuerats genom en kampanj med skadade onlineannonser som kallas "Seamless" där angriparna har använt ett annat exploateringspaket som heter RIG EK. Det utnyttjande kitet upptäcker sårbarheter i de riktade systemen genom vilka det kan introducera krypteringsviruset. Det är också känt att ett tredje exploateringspaket, nämligen GrandSoft EK, har använts för distribution av denna skadliga programvara. Det kan också hitta och missbruka säkerhetsfel i riktade system. Nytt Exploit Kit som upptäcktes i september kallat Fallout har också visat sig distribuera GandCrab ransomware. Fallout följer rutiner som liknar en exploateringssats som tidigare varit aktiv kallad Nuclear. Fallout utnyttjar två sårbarheter för att leverera skadliga nyttolaster. Den första är en fjärrkodkörningsfel i Windows VBScript-motor (CVE - 2018 - 8174); den andra är en säkerhetsfel i Adobe Flash (CVE - 2018 - 4878) som Fallout utnyttjar om den inte utnyttjar ett VBScript. Efter att ha utnyttjat dessa fel framgångsrikt genererar Fallout en skalkod för att hämta en krypterad nyttolast. Sedan dekrypteras den nyttolasten och kör koden inbäddad i den. I vissa fall kan Fallout också programmeras för att installera en Trojan som kontrollerar förekomsten av särskilda säkerhetsprocesser och inte utföra ytterligare åtgärder om de finns på det riktade systemet. För GandCrab v5.0.1 är det känt att det utnyttjar sårbarheten CVE - 2018 - 0896 som finns i Windows-kärnan och som gör det möjligt för potentiella angripare att hämta information genom vilken de kan få en förbikoppling av adressutrymme (ASLR). Denna sårbarhet kan utnyttjas om angriparen kör ett specifikt utformat program när det är inloggat på den riktade maskinen. GandCrab v5.0.2 kan ha samma förmåga, men det har inte bekräftats ännu.

Ransomware-as-a-Service (RaaS)

Slutligen erbjuds GandCrab också som en Ransomware-as-a-Service (RaaS) med teknisk support dygnet runt på ryska underjordiska hackingsforum. Samlade data visar att utvecklarna av skadlig programvara redan har fått över 600 000 dollar i lösen på grund av GandCrab Affiliate Program där de deltagande aktörerna har betalats av malwareutvecklarna någonstans mellan 60 och 70% av intäkterna. Enligt forskarna har Affiliate-programmen 100 medlemmar, varav 80 har spridit 700 olika prover av ransomware, där över 70% av den infekterade datorn finns antingen i USA eller Storbritannien. Därför har experterna ursprungligen betraktat GandCrab-ransomware som ett hot som särskilt riktar sig till engelsktalande offer. De nyare versionerna av skadlig programvara har dock överskridit det förslaget eftersom de stöder flera ytterligare språk, inklusive franska, tyska, italienska och japanska.

GandCrab Ransomware’s Ransom Demand

GandCrab Ransomware kommer att leverera en lösensedel i form av en textfil med namnet 'GDCB-DECRYPT.txt' som släpps på den infekterade datorns dokumentbibliotek och den infekterade datorns skrivbord. Texten i GandCrab Ransomwares lösensedel läser:

'- = GANDCRAB = -

Uppmärksamhet!

Alla dina dokument, foton, databaser och andra viktiga filer är krypterade och har tillägget: .GDCB

Den enda metoden för att återställa filer är att köpa en privat nyckel. Det finns på vår server och bara vi kan återställa dina filer.

Servern med din nyckel är i ett slutet nätverk TOR. Du kan komma dit på följande sätt:

1. Ladda ner Tor-webbläsaren - h [tt] ps: //www.torproject [.] Org /

2. Installera Tor-webbläsaren

3. Öppna Tor Browser

4. Öppna länk i webbläsaren: h [tt] ps: // gdcbghvjyqy7jclk [.] Lök / 6361f798c4ba3647

5. Följ instruktionerna på den här sidan

Om webbläsaren Tor / Tor är låst i ditt land eller om du inte kan installera den, öppna en av följande länkar i din vanliga webbläsare:

1.h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Top / 6361f798c4ba3647

2. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Casa / 6361f798c4ba3647

3. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Guide / 6361f798c4ba3647

4. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Rip / 6361f798c4ba3647

5. h [tt] ps: //gdcbghvjyqy7jclk.onion [.] Plus / 6361f798c4ba3647

På vår sida ser du betalningsinstruktioner och får möjlighet att dekryptera 1 fil gratis.

FARLIG!

Försök inte ändra filer eller använd din egen privata nyckel - detta kommer att leda till att dina data förloras för alltid! '

När offren för attacken försöker ansluta till den domän som är associerad med GandCrab Ransomware visas följande meddelande och text:

'Välkommen!

VI ÄR BEKRÄFTADE, MEN ALLA DINA FILER Krypterades!

SÅ VITT VI VET:

Land

OS

PC-användare

PC-namn

PC-grupp

PC Lang.

Hårddisk

Krypteringsdatum

Antalet filer

Volymen på dina filer

Men oroa dig inte, du kan returnera alla dina filer! Vi kan hjälpa dig!

Nedan kan du välja en av dina krypterade filer från din PC och dekryptera honom, det är testdekryptor för dig.

Men vi kan bara dekryptera 1 fil gratis.

UPPMÄRKSAMHET! Försök inte använda tredjeparts dekrypteringsverktyg! Eftersom detta kommer att förstöra dina filer!

Vad behöver du?

Du behöver GandCrab Decryptor. Denna programvara dekrypterar alla dina krypterade filer och tar bort GandCrab från din dator. För köp behöver du kryptovaluta DASH (1 DASH = 760,567 $). Hur du köper den här valutan kan du läsa den här.

Hur mycket pengar behöver du betala? Nedan specificeras beloppet och vår plånbok för betalning

Pris: 1,5 DASH (1200 USD) '

GandCrab Ransomware lösenkrav använder Dash, en kryptovaluta som inte är olik Bitcoin. PC-säkerhetsforskare rekommenderas starkt att ignorera innehållet i GandCrab Ransomwares lösensedel.

Uppdatering 26 oktober 2018 - GandCrab 5.0.5 Ransomware

GandCrab 5.0.5 Ransomware är en uppdaterad version av GandCrab Ransomware som rapporterades av malwareanalytiker i slutet av oktober r2018. Släppandet av GandCrab 5.0.5 Ransomware är anmärkningsvärt på grund av förändringar i krypteringsprocessen och det faktum att det uppstod strax efter att ett gratis dekrypteringsinstrument släpptes av Europol (Europeiska unionens brottsbekämpande organ) och partners i cybersäkerhetsindustrin. Den fria dekrypteraren möjliggjordes på grund av att GandCrab-teamet släppte en gratis dekrypterare till PC-användare i Syrien, som har vädjat om hjälp med att återställa familjebilder av släktingar som förlorats under Syriens inbördeskrig 2017-2018. Malwareforskare lyckades utveckla ett verktyg baserat på koden som GandCrab-teamet laddade upp till Internet. En kort testperiod följde och många PC-användare som drabbats av Gand Crab v4 Ransomware fick meddelanden om att de kan ladda ner en gratis dekrypterare från Europol.

Tyvärr var framgången för cybersäkerhetsindustrins gemensamma ansträngningar kortvarig. Ransomware-aktörerna drev GandCrab 5.0.5-uppdateringen till sina distributörer, och hotet lyckades äventyra fler användare. GandCrab 5.0.5-versionen använder en ny krypteringsinstruktion som gör den fria dekrypteraren föråldrad. Det är möjligt att använda instrumentet från Europol för att dechiffrera de filer som påverkas av GandCrab v4. Den nya GandCrab 5.0.5 Ransomware är dock osårlig för omvändteknikförsök. Vi har sett GandCrab 5.0.5 Ransomware bifoga fem slumpmässiga tecken till filnamn och släppa en lösensedel med titeln '[uppercased extension] -DECRYPT.txt.' Ett av offren för GandCrab 5.0.5 rapporterade att filerna innehöll tillägget '.cyyjg'. Till exempel byts namn på 'Ristretto coffee.docx' till 'Ristretto coffee.docx.cyyjg' och lösenordet sparas på skrivbordet som 'CYYJG-DECRYPT.txt.' Lösenpriset innehåller flera ändringar jämfört med tidigare versioner. Texten i '[uppercased extension] -DECRYPT.txt' kan se ut så här:

'--- = GANDCRAB V5.0.5 = ---

Uppmärksamhet!

Alla dina filer, dokument, foton, databaser och andra viktiga filer är krypterade och har tillägget: .ROTXKRY

Den enda metoden för att återställa filer är att köpa en unik privat nyckel. Bara vi kan ge dig den här nyckeln och bara vi kan återställa dina filer.

Servern med din nyckel är i ett slutet nätverk TOR. Du kan komma dit på följande sätt:

---------------------------------

| 0. Ladda ner Tor-webbläsaren - hxxps: //www.torproject [.] Org /

| 1. Installera Tor-webbläsaren

| 2. Öppna Tor Browser

| 3. Öppna länk i webbläsaren TOR: hxxp: // gandcrabmfe6mnef [.] Lök / 113737081e857d00

| 4. Följ instruktionerna på den här sidan

-------------------------------

På vår sida ser du betalningsinstruktioner och får möjlighet att dekryptera 1 fil gratis.

UPPMÄRKSAMHET!

FÖR FÖREBYGGANDE AV DATASKADOR:

* ÄNDRA INTE Krypterade filer

* ÄNDRA INTE DATA NEDAN

--- BÖRJA GANDCRAB-NYCKEL ---

[slumpmässiga tecken]

--- SLUT GANDCRAB-NYCKEL ---

--- Börja PC-data ---

[unik identifierare]

--- SLUT PC DATA --- '

GandCrab 5.0.5 Ransomware distribueras genom skadade Microsoft Word-filer, PDF-filer, phishing-sidor och falska uppdateringar av teckensnitt som används i Mozilla Firefox och Google Chrome. Som tidigare nämnts drivs GandCrab Ransomware som en Ransomware-as-a-Service-plattform och hotet sprids i olika former. Datoranvändare uppmuntras att undvika filer från overifierade platser och e-postavsändare och avstå från att använda piratkopierad programvara.

Uppdatering 3 december 2018 - GandCrab 5.0.9 Ransomware

Den 3 december 2018 markerar en större uppdatering av GandCrab Ransomware, som har version nummer 5.0.9. Kärnan i GandCrab 5.0.9 Ransomware är densamma som tidigare versioner, men det finns nya funktioner som läggs till, det finns nya fördunklingslager och hotet erbjuder dekrypteringstjänster i utbyte mot Bitcoin (BTC) och Dashcoin (DASH). GandCrab 5.0.9 Ransomware tros främst rikta sig på medelstora företag med dåligt fjärråtkomstskydd. Den nya versionen fortsätter att lägga till ett anpassat filtillägg som genereras för varje infekterad maskin slumpmässigt. Dessutom släpps lösensedeln till varje mapp med krypterad data inuti.

GandCrab 5.0.9 Ransomware kan vara i en testfas i skrivande stund, med utgångspunkt från det låga infektionsförhållandet. Det finns inte många incidentrapporter, men extrapolerade undersökningar om att GandCrab 5.0.9 Ransomware kommer att framstå som det dominerande kryptotruseln under de första månaderna 2019. För närvarande är GandCrab 5.0.9 Ransomware känt för att bifoga tillägget '.wwzaf' och släpp ett meddelande med titeln 'WWZAF-DECRYPT.txt' till kataloger. Till exempel har 'Horizon Zero Dawn-The Frozen Wilds.docx' bytt namn till 'Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf' och den drabbade användaren uppmanas att läsa innehållet i 'WWZAF-DECRYPT.txt' för dekryptering instruktioner. Kompromissade skrivbord får en ny bakgrundsbild som är en svart skärm med följande text i mitten:

'Krypterad av GANDCRAB 5.0.9

DINA FILER ÄR STARKT SKYDD AV VÅR PROGRAMVARA. FÖR ATT ÅTERSTÄLLA DET MÅSTE DU KÖPA DECRYPTOR

För ytterligare steg läs WWZAF-DECRYPT.txt som finns i varje krypterad mapp '

GandCrab 5.0.9 Ransomware använder en ny lösenordslayout, men den fortsätter att förlita sig på TOR-nätverket för att verifiera lösenbetalningar. Som nämnts ovan accepterar nu Ransomware-aktörerna Bitcoin- och Dashcoin-betalningar som anges i 'WWZAF-DECRYPT.txt':

'--- = GANDCRAB V5.0.9 = ---

*** UNDER INGEN OMSTÄNDIGHETER RADERAR INTE DENNA FIL, TILL ALLA DINA DATA ÅTERVINNAS ***

*** INTE KAN GÖRA DET, RESULTERAR DITT SYSTEMKORRUPTION, OM DET FINNS FEL I FEL ***

Uppmärksamhet!

Alla dina filer, dokument, foton, databaser och andra viktiga filer är krypterade och har tillägget: .WWZAF Den enda metoden för att återställa filer är att köpa en unik privat nyckel. Bara vi kan ge dig den här nyckeln och bara vi kan återställa dina filer.

Servern med din nyckel är i ett slutet nätverk TOR. Du kan komma dit på följande sätt:

0. Ladda ner Tor-webbläsaren - hxxps: //www.torproject.org/

1. Installera Tor-webbläsaren

2. Öppna Tor Browser

3. Öppna länken i TOR-webbläsaren: h [tt] p: // gandcrabmfe6mnef [.] Lök / da9ad04e1e857d00

4. Följ instruktionerna på den här sidan

På vår sida ser du betalningsinstruktioner och får möjlighet att dekryptera 1 fil gratis.

UPPMÄRKSAMHET!

FÖR FÖREBYGGANDE AV DATASKADOR:

* ÄNDRA INTE Krypterade filer

* ÄNDRA INTE DATA NEDAN

--- BÖRJA GANDCRAB-NYCKEL ---

[slumpmässiga tecken]

--- SLUT GANDCRAB-NYCKEL ---

--- Börja PC-data ---

[slumpmässiga tecken]

--- SLUT PC DATA --- '

Den nya versionen observeras för att läsa det aktiva systemkontonamnet och hälsar offren med en anpassad dialogruta med titeln ';)' som säger 'Hej,.' Dialogrutan visas i några sekunder och följs därefter av ett annat dialogmeddelande som säger 'Vi kommer tillbaka mycket snart! ;). ' Det enda tillförlitliga skyddet mot GandCrab 5.0.9 Ransomware och liknande cyberhot är fortfarande förberedelser eftersom dessa ransomware-trojaner fortsätter att utvecklas. Kom ihåg att säkerhetskopiera data så ofta du kan och ignorera skräppostmeddelanden. Upptäcksregler för GandCrab 5.0.9 Ransomware-punkt vid filer som är taggade med:

Generic.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4! 44C289E415E4

Ransom.Win32.GANDCRAB.SMK

Ransom: Win32 / Gandcrab.AW! Bit

TrojWare.Win32.Gandcrab.AA@7w10qu

Trojan (0053d33d1)

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4! C

Trojan.Win32.GandCrypt.fjrarj

Win32: MalOb-IF [Cryp]

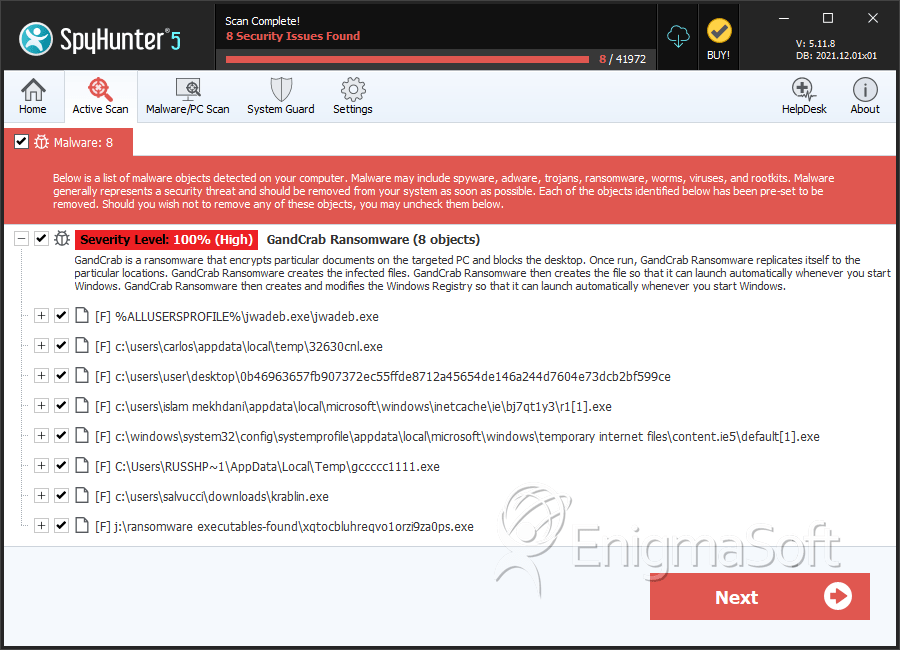

SpyHunter upptäcker och tar bort GandCrab Ransomware

Filsysteminformation

| # | Filnamn | MD5 |

Detektioner

Detektioner: Antalet bekräftade och misstänkta fall av ett särskilt hot som upptäckts på infekterade datorer enligt rapporter från SpyHunter.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |