DarkSide Ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 1 |

| Visto per la prima volta: | January 23, 2014 |

| Ultima visualizzazione: | May 16, 2021 |

| Sistemi operativi interessati: | Windows |

DarkSide Ransomware è un tipo di malware creato allo scopo di estorcere denaro agli utenti di computer tenendo in ostaggio il proprio PC. Il compito di DarkSide Ransomware di realizzare il suo schema di estorsione di denaro inizia con la crittografia dei file, che avviene dopo il caricamento su un sistema, spesso a causa dell'apertura da parte dell'utente di un allegato e-mail di spam dannoso.

DarkSide Ransomware è un tipo di malware creato allo scopo di estorcere denaro agli utenti di computer tenendo in ostaggio il proprio PC. Il compito di DarkSide Ransomware di realizzare il suo schema di estorsione di denaro inizia con la crittografia dei file, che avviene dopo il caricamento su un sistema, spesso a causa dell'apertura da parte dell'utente di un allegato e-mail di spam dannoso.

DarkSide Ransomware è noto per crittografare molti file e aggiungerli con estensioni di file simili. Sebbene ogni file crittografato da DarkSide Ransomware possa essere facilmente identificato e trovato, non è possibile accedervi o aprirlo a causa della crittografia imbattibile. Per questo motivo, un utente di computer che desidera ripristinare il normale funzionamento del sistema dovrà scegliere se pagare il riscatto o trovare un altro processo per risolvere il problema.

DarkSide è stato ritenuto colpevole dell'attacco che ha chiuso il Colonial Pipeline, considerato il più grande gasdotto statunitense responsabile del trasporto di quasi la metà del carburante consumato dalla costa orientale degli Stati Uniti. I funzionari stanno attualmente indagando sull'attacco in cui sembra essere una minaccia ransomware che attacca i sistemi che controllano il gasdotto, il che potrebbe influire negativamente sui prezzi del carburante e avere un enorme impatto economico nell'area.

Sommario

Cosa vuole DarkSide?

Poiché la campagna DarkSide Ransomware ha chiuso il Colonial Pipeline, è naturale sospettare che ci possano essere obiettivi politici dietro l'attacco. Dopotutto, gli scopi della guerra cibernetica sono cresciuti solo negli ultimi anni e non sarebbe sorprendente se si trattasse di un attacco finanziato dalla nazione. Alcuni ricercatori suggeriscono anche che dietro DarkSide Ransomware potrebbe esserci un gruppo di hacker dell'Europa orientale perché questa infezione non crittografa un sistema se la sua lingua è impostata su russo, ucraino e armeno. Tuttavia, attraverso il loro sito Web, gli sviluppatori di DarkSide hanno affermato che l'interruzione del sistema di alimentazione non è mai stato uno dei loro obiettivi e il loro unico obiettivo era il guadagno finanziario.

Va inoltre sottolineato che DarkSide non gestisce direttamente ogni singolo attacco. Gli hacker hanno molti affiliati che utilizzano DarkSide Ransomware e quegli affiliati possono scegliere i propri obiettivi. Sembrerebbe che il Colonial Pipeline sia stato scelto come obiettivo da uno di quegli affiliati. Di conseguenza, DarkSide afferma che cercheranno di evitare conseguenze sociali in futuro introducendo una chiara revisione degli obiettivi. Non che sembri più promettente perché significa solo che gli hacker continueranno a infettare altri sistemi.

Che cosa è successo esattamente con Colonial?

Il metodo di distribuzione del ransomware più comune è rappresentato dagli allegati di posta indesiderata. Con DarkSide Ransomware, sembra che il vettore di attacco fosse leggermente diverso. L'infezione deve aver sfruttato la situazione pandemica COVID-19, in cui tonnellate di impiegati stanno ora lavorando da casa. Lo stesso vale anche per i dipendenti della Colonial Pipeline.

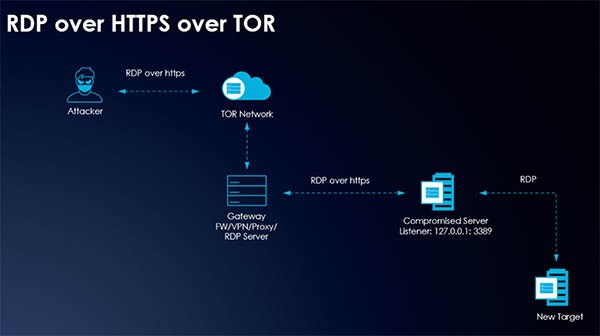

Quando qualcuno lavora da casa, deve affrontare molte più minacce alla sicurezza perché la sua rete domestica è raramente sicura come la rete in ufficio. DarkSide Ransomware utilizza applicazioni di protocollo desktop remoto (come TeamViewer o Microsoft Remote Desktop) per ottenere l'accesso ai sistemi di Colonial. Fondamentalmente hanno forzato bruscamente i dettagli di accesso dell'account che appartenevano ai dipendenti del Colonial e sono entrati nel sensibile sistema interno. Ciò significherebbe anche che i dipendenti non utilizzano password complesse per proteggere i propri account, ma questo è ancora un altro problema.

In ogni caso, una volta che DarkSide individua l'anello debole che può essere utilizzato per accedere al sistema, entra nell'infrastruttura desktop virtuale (VDI) compromessa. Quindi si assicurano che la connessione non venga interrotta distribuendo un altro protocollo di desktop remoto tramite un server sfruttato. Se la vulnerabilità originale utilizzata per accedere al sistema di destinazione viene corretta, DarkSide manterrebbe comunque l'accesso al sistema.

Comando e controllo DarkSide. Fonte: Varonis.com

Una volta che gli hacker sono all'interno del sistema, lo infettano con DarkSide Ransomware. Ci sono tre fasi principali dell'infezione. Il primo è l'autoiniezione, in cui il malware rilascia una copia di se stesso nella directory% AppData% e utilizza un comando CMD per iniettare il proprio codice in un processo esistente. Durante questo passaggio, DarkSide potrebbe smettere di funzionare se la sua programmazione rileva che è in esecuzione su una macchina virtuale.

Se il malware non trova alcun ostacolo ai suoi processi, procede all'esecuzione di un comando PowerShell furtivo che elimina tutte le copie di backup e shadow dei dati di destinazione sulla macchina interessata. Questa è una pratica comune nella maggior parte delle infezioni da ransomware.

Infine, il terzo passaggio coinvolge il pezzo forte, che è la crittografia dei file. Prima che tutto inizi, DarkSide Ransomware chiude un elenco di processi che potrebbero ostacolare il processo di crittografia. Tutti i file interessati ricevono una stringa di 8 caratteri alla fine dei loro nomi, che indica che sono stati crittografati da DarkSide Ransomware.

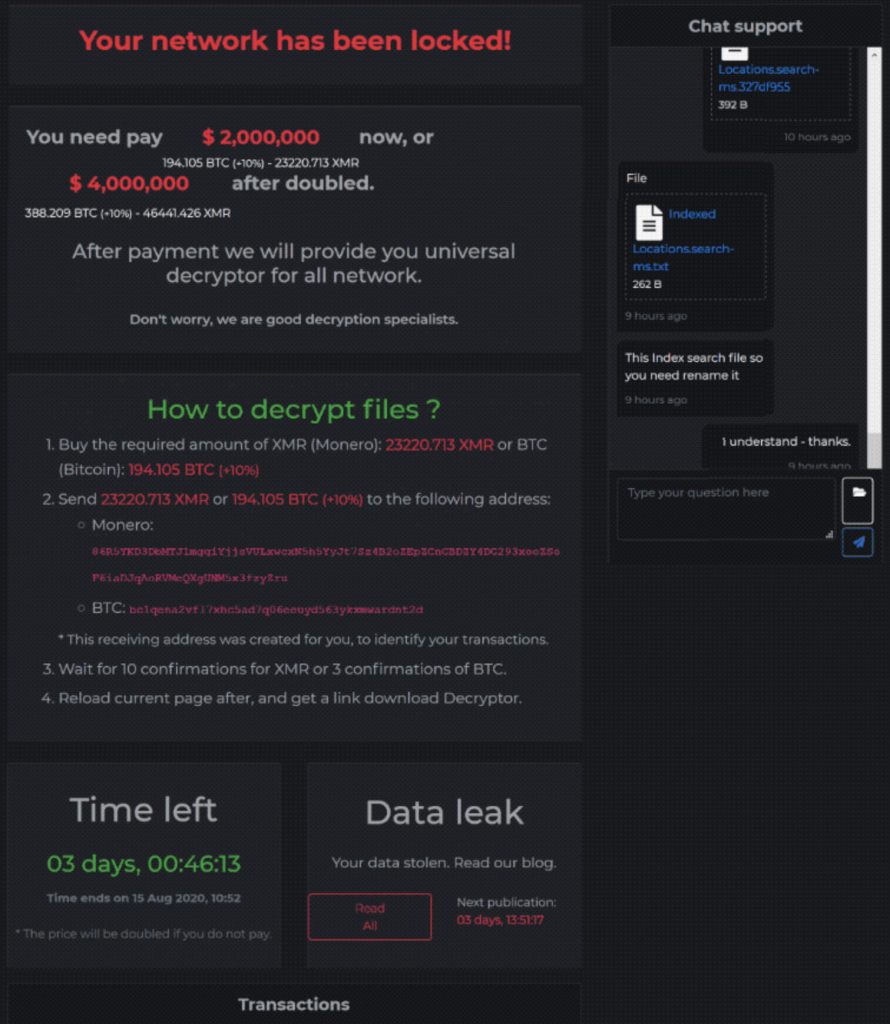

Lo stesso è accaduto al sistema di Colonial, dove DarkSide ha rubato con successo quasi 100 GB di dati prendendoli in ostaggio. Hanno minacciato di trapelarlo su Internet mostrando la seguente richiesta di riscatto:

La tua rete è stata bloccata!

Devi pagare $ 2.000.000 ora o $ 4.000.000 dopo il raddoppio.

Dopo il pagamento ti forniremo un decryptor universale per tutta la rete.

L'importo di $ 2.000.000 o più richiesto dal gruppo di hacker, come mostrato nell'effettiva immagine della richiesta di riscatto (sotto) che appare sulla pipeline che controlla i computer, è oltraggioso.

DarkSide Ransomware immagine della nota di riscatto

La richiesta di riscatto sopra compare sullo schermo della vittima. Tuttavia, c'è un'altra richiesta di riscatto che viene rilasciata sul sistema di destinazione in un file in formato TXT. Di solito ha la frase "LEGGIMI" nel nome del file. Quella nota viene fornita con le istruzioni su come contattare il team di DarkSide, ed ecco cosa ha da dire:

------------ [Benvenuto in DarkSide] ------------>

Cos'è successo?

-------------------------------------------------

I tuoi computer e server sono crittografati, i dati privati sono stati scaricati. Usiamo potenti algoritmi di crittografia, quindi non puoi decrittografare i tuoi dati.

Ma puoi ripristinare tutto acquistando un programma speciale da noi: decryptor universale. Questo programma ripristinerà tutta la tua rete.

Segui le nostre istruzioni di seguito e recupererai tutti i tuoi dati.

Perdita di dati

-------------------------------------------------

Prima di tutto ne abbiamo caricati più di _ dati.

La tua pagina personale di fuga (TOR LINK): http: // darkside. cipolla/

Nella pagina troverai esempi di file che sono stati scaricati.

I dati sono precaricati e verranno automaticamente pubblicati nel nostro blog se non paghi.

Dopo la pubblicazione, i tuoi dati possono essere scaricati da chiunque, memorizzati sul nostro tor CDN e saranno disponibili per almeno 6 mesi.

Siamo pronti:

- Per fornirti la prova dei dati rubati

- Per cancellare tutti i dati rubati.

Quali garanzie?

-----------------------------------------------

Apprezziamo la nostra reputazione. Se non facciamo il nostro lavoro e le nostre responsabilità, nessuno ci pagherà. Questo non è nel nostro interesse.

Tutto il nostro software di decrittazione è perfettamente testato e decrittograferà i tuoi dati. Forniremo anche supporto in caso di problemi.

Garantiamo di decrittografare un file gratuitamente. Vai al sito e contattaci.

COME CONTATTARCI?

-----------------------------------------------

Usa un browser TOR:

1) Scarica e installa il browser TOR da questo sito: https://torproject.org/

2) Apri il nostro sito web: http: // darkside. cipolla/

Inutile dire che il riscatto dovrebbe essere pagato in BTC, ma invece di affrettarsi a pagare per i dati rubati, Colonial si è rivolto all'FBI e ad altri governi e agenzie private per aiutarli a mitigare il danno. I sistemi di cloud computing che contenevano le informazioni crittografate sono stati portati offline per contenere la minaccia, e questo è stato essenzialmente ciò che ha causato l'interruzione dell'approvvigionamento di carburante della costa orientale.

Con la storia ancora in fase di sviluppo, non è stato annunciato alcun pagamento di riscatto effettivo e possiamo solo immaginare quanto Colonial pagherà per i dati crittografati o se pagherà qualcosa. Precedenti casi di attacco suggeriscono che DarkSide non mostra empatia per le aziende che guadagnano miliardi di dollari di entrate annuali. Tuttavia, è possibile negoziare con loro e la negoziazione può essere rapida ed efficace perché DarkSide utilizza la chat istantanea per comunicare con le loro vittime.

Nel gennaio 2021, un'altra azienda statunitense è stata colpita dall'attacco DarkSide Ransomware. I criminali informatici hanno chiesto 30 milioni di dollari di riscatto, ma la società è riuscita a negoziare invece un pagamento di 11 milioni di dollari, riducendo il prezzo di quasi due terzi.

D'altra parte, a parte i dati crittografati e le tattiche di doppia estorsione, in cui le vittime sono sotto pressione per pagare, DarkSide può anche ricattare. Insieme alla crittografia dei dati sensibili, il gruppo può anche rubarli e minacciare di divulgarli se le aziende interessate si rifiutano di pagare per il rilascio dei dati.

Inoltre, DarkSide può anche raccogliere i dettagli di accesso da varie organizzazioni. Invece di notificare a tali organizzazioni i loro difetti di sicurezza, vendono le informazioni raccolte ai migliori offerenti, consentendo loro di eseguire altri attacchi.

Tendenze comuni del ransomware

Questo attacco ransomware è un chiaro esempio delle ultime tendenze ransomware in cui tali attacchi possono causare molti danni a livello nazionale. Gli attacchi ransomware hanno sempre preso di mira le aziende anziché i singoli utenti, ma ora è facile vedere che anche le infrastrutture industriali vitali potrebbero risentirne. Anche se DarkSide Ransomware non è diventato famoso come WannaCry, offre ulteriori enigmi agli specialisti della sicurezza informatica in tutto il mondo.

DarkSide Ransomware mostra anche attualmente il modello di business del ransomware più importante in cui i principali sviluppatori (DarkSide, in questo caso) creano il malware e poi lo vendono o lo affittano ai suoi "affiliati". Finora, i ricercatori di sicurezza hanno identificato almeno cinque affiliati associati agli attacchi ransomware DarkSide.

Per diventare un "affiliato" di DarkSide, il potenziale partner deve prima superare un colloquio. Alcuni dei gruppi che hanno superato l'intervista e stanno lavorando con DarkSide sono identificati da nomi in codice assegnati. I ricercatori di FireEye indicano alcuni di questi gruppi come UNC2628, UNC2659 e UNC2465.

UNC2465 è attivo da aprile 2019. Questo gruppo utilizza e-mail di phishing per consegnare DarkSide alle sue potenziali vittime. Il gruppo utilizza anche la backdoor di Smokedham per accedere al sistema di destinazione. UNC2659 e UN2628 sono gruppi relativamente nuovi attivi dall'inizio del 2021. UNC2628 tende a procedere con la crittografia entro due o tre giorni dall'infiltrazione e si ritiene inoltre che anche questo gruppo lavorasse con REvil. UNC2628 impiega in media circa dieci giorni dopo l'infezione prima di procedere con la crittografia del file e mantiene la persistenza sul computer interessato sfruttando il software TeamViewer.

Ignorando diversi schemi di infiltrazione e crittografia, quando gli affiliati infettano obiettivi predeterminati, il team principale di hacker riceve una percentuale dei guadagni degli affiliati. Sulla base di vari rapporti, Dark Side ottiene un taglio del 25% dai pagamenti di riscatto raccolti se gli affiliati ricevono meno di $ 500.000 in pagamenti di riscatto. Se i partner raccolgono più di $ 5 ml, il taglio scende al 10% dei guadagni. Questo modello di business è chiamato ransomware-as-a-service.

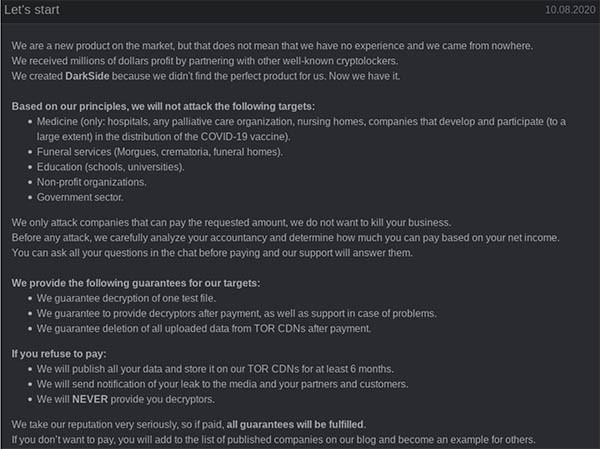

Per rendersi più attraente per i potenziali clienti, DarkSide gestisce una campagna di marketing competitiva sul suo sito web. Anche quando il ransomware è stato rilasciato per la prima volta nell'agosto 2020, il nuovo prodotto è stato anche annunciato tramite un "comunicato stampa", quindi il gruppo è molto ansioso e desideroso di promuovere se stesso.

Il team afferma che, sebbene presentino un nuovo prodotto, non sono affatto dei neofiti nel campo dei ransomware. Dimostrano anche di avere integrità perché affermano di non attaccare la sanità, i servizi funebri, l'istruzione, le organizzazioni non profit e le istituzioni governative. Ancora una volta, questo supporta l'affermazione precedentemente menzionata secondo cui DarkSide non intendeva causare interruzioni sociali con il suo attacco a Colonial.

Anche le potenziali vittime non vengono dimenticate nel loro annuncio. DarkSide afferma che le vittime possono essere garantite che riceveranno una decrittografia di un file di prova e che verrà emessa una chiave di decrittazione per tutti i file una volta trasferito il pagamento del riscatto. Promettono anche di eliminare i file caricati dai loro server.

La pubblicità di DarkSide Ransomware. Fonte: KrebsOnSecurity.com

Sebbene gli esperti di sicurezza non possano esserne sicuri al 100%, si ritiene che alcuni dei membri del team di DarkSide fossero dietro un'altra infezione ransomware chiamata REvil. A sua volta, si pensa che REvil sia un altro nome per GandCrab, che è ancora un altro ransomware-as-a-service che ha estorto più di 2 miliardi di dollari alle sue vittime prima di chiudere il suo negozio nel 2019.

Tali minacce complete richiedono soluzioni multiformi. L'utilizzo di potenti programmi anti-malware è solo un trampolino di lancio in questa battaglia contro pericolosi gruppi di hacker. È anche importante istruire i dipendenti sulle potenziali minacce alla sicurezza e sulle pratiche di sicurezza informatica vitali. Se un dipendente gestisce informazioni sensibili, deve utilizzare password complesse e configurazioni di rete protette quando accede ai sistemi dell'organizzazione. Altrimenti, sarebbe troppo facile per qualcosa come DarkSide Ransomware eseguire un altro attacco.

L'ovvio è che il ransomware non sta andando da nessuna parte e tali attacchi stanno diventando un problema urgente non solo per le aziende ma anche per la sicurezza nazionale. I pagamenti ransomware medi sono aumentati del 31% dal secondo al terzo trimestre del 2020. E più di 2.400 agenzie governative, istituzioni sanitarie e scuole sono state colpite da attacchi di ransomware solo negli Stati Uniti entro il 2020.

Nel caso di DarkSide, affermano che le istituzioni sopra menzionate non sono i loro obiettivi principali, ma gli attacchi stanno diventando difficili da evitare, e questa situazione urgente è riconosciuta anche dalla Cybersecurity and Infrastructure Security Agency (CISA). L'11 maggio 2021, l'agenzia ha rilasciato una serie di raccomandazioni per "prevenire la distribuzione aziendale da attacchi ransomware". L'elenco delle raccomandazioni include (ma non è limitato a):

- Impiegando l'autenticazione a più fattori

- Utilizzo di filtri antispam per evitare attacchi di phishing

- Incoraggiare la formazione di utenti / dipendenti per aiutare a prevenire gli attacchi informatici

- Filtraggio del traffico di rete

- Aggiornamenti software regolari

- Backup regolari dei dati

Diverse agenzie di stampa hanno riferito che Colonial ha pagato quasi 5 milioni di dollari di riscatto. La società è stata colpita da DarkSide Ransomware lo scorso venerdì 7 maggio e, secondo quanto riferito, ha pagato il riscatto in criptovaluta solo poche ore dopo l'attacco. È chiaro che la società ha pagato il riscatto per ripristinare i dati rubati, ma un pagamento così rapido solleva anche preoccupazioni sui futuri attacchi ransomware. Incoraggia i criminali a continuare a prendere di mira aziende di alto profilo e altre aziende che hanno tasche profonde e hanno maggiori probabilità di pagare le tasse di riscatto.

Inoltre, nonostante il fatto che DarkSide fornisse lo strumento di decrittazione per ripristinare i dati crittografati, Colonial doveva ancora utilizzare i propri backup per ripristinare la propria rete perché detto strumento era troppo lento. È molto probabile che lo strumento di decrittografia abbia i suoi limiti quando deve decrittografare centinaia di gigabyte di dati.