DarkSide Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 1 |

| Visto pela Primeira Vez: | January 23, 2014 |

| Visto pela Última Vez: | May 16, 2021 |

| SO (s) Afetados: | Windows |

O DarkSide Ransomware é um tipo de malware criado com o objetivo de extorquir dinheiro dos usuários de computador, mantendo os PCs deles como reféns. A tarefa do DarkSide Ransomware de realizar o seu esquema de extorsão começa com a criptografia dos arquivos, que ocorre após o carregamento em um sistema, muitas vezes devido ao usuário abrir um anexo de e-mail de spam malicioso.

O DarkSide Ransomware é um tipo de malware criado com o objetivo de extorquir dinheiro dos usuários de computador, mantendo os PCs deles como reféns. A tarefa do DarkSide Ransomware de realizar o seu esquema de extorsão começa com a criptografia dos arquivos, que ocorre após o carregamento em um sistema, muitas vezes devido ao usuário abrir um anexo de e-mail de spam malicioso.

O DarkSide Ransomware é conhecido por criptografar muitos arquivos e anexá-los com extensões de arquivo semelhantes. Embora cada arquivo criptografado pelo DarkSide Ransomware possa ser facilmente identificado e encontrado, eles não podem ser acessados ou abertos devido à criptografia invencível. Devido a isso, um usuário de computador que deseja colocar o seu sistema em operação novamente, terá que escolher entre pagar o resgate ou encontrar outro processo para remediar o problema.

O DarkSide foi considerado o culpado pelo ataque que fechou o Oleoduto Colonial, considerado o maior oleoduto de combustível dos Estados Unidos, responsável por transportar quase metade do combustível consumido pela Costa Leste dos Estados Unidos. As autoridades estão atualmente investigando o ataque, que parece ser uma ameaça de ransomware atacando os sistemas que controlam o oleoduto, o que pode afetar negativamente os preços do combustível e causar um impacto econômico massivo na área.

Índice

O Que o DarkSide Deseja?

Como a campanha do DarkSide Ransomware fechou o Colonial Pipeline, é natural suspeitar que pode haver objetivos políticos por trás do ataque. Afinal, os escopos da guerra cibernética só aumentaram nos últimos anos e não seria surpreendente se este fosse um ataque financiado por alguma nação. Alguns pesquisadores também sugerem que um grupo de hackers russo pode estar por trás do DarkSide Ransomware, porque essa infecção não criptografa um sistema se o seu idioma estiver definido como russo, Ucraniano e Armênio. No entanto, através do seu site, os desenvolvedores do DarkSide afirmaram que interromper o sistema de combustível nunca foi um de seus objetivos, e sua única intenção era o ganho financeiro.

Também deve ser apontado que o DarkSide não gerencia todos os ataques diretamente. Os hackers têm muitos afiliados que usam o DarkSide Ransomware, e esses afiliados podem escolher seus próprios alvos. Parece que o Oleoduto Colonial foi escolhido como alvo por um desses afiliados. Consequentemente, o DarkSide afirma que eles vão tentar evitar consequências sociais no futuro, introduzindo uma clara revisão de alvo. Não que pareça mais promissor, porque significa apenas que os hackers continuarão infectando outros sistemas.

O Que Aconteceu com o Colonial Exatamente?

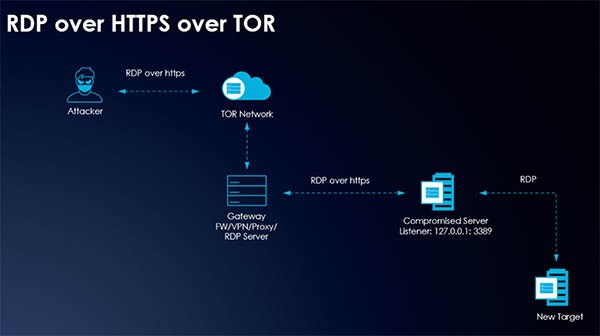

O método de distribuição de ransomware mais comum são os anexos de e-mail de spam. Com o DarkSide Ransomware, parece que o vetor de ataque era um pouco diferente. A infecção deve ter explorado a situação da pandemia do COVID-19, onde toneladas de trabalhadores de escritório estão trabalhando em casa. O mesmo se aplica aos funcionários do Colonial Pipeline.

Quando alguém está trabalhando em casa, eles enfrentam muito mais ameaças à segurança porque sua rede doméstica raramente é tão segura quanto a rede do escritório. O DarkSide Ransomware usa aplicativos de protocolo de desktop remoto (tais como o TeamViewer ou o Microsoft Remote Desktop) para obter acesso aos sistemas do Colonial. Eles basicamente forçaram brutalmente os detalhes de login da conta que pertenciam aos funcionários do Colonial e entraram no sistema interno sensível. Isso também significa que os funcionários não usam senhas fortes para proteger as suas contas, mas esse é outro problema.

De qualquer forma, uma vez que o DarkSide localiza o elo mais fraco que pode ser usado para acessar o sistema, eles entram na infraestrutura do desktop virtual (VDI) comprometida. Em seguida, eles se certificam de que a conexão não seja interrompida, implantando outro protocolo de área de trabalho remota por meio de um servidor explorado. Se a vulnerabilidade original usada para acessar o sistema alvo for corrigida, o DarkSide ainda manterá o acesso ao sistema.

Comando e Controle do DarkSide. Fonte: Varonis.com

Uma vez dentro do sistema, os hackers o infectam com o DarkSide Ransomware. A infecção consiste em três fases principais. A primeira é a auto-injeção, onde o malware deixa uma cópia de si mesmo no diretório% AppData% e usa um comando CMD para injetar o seu código em um processo existente. Durante essa etapa, o DarkSide pode parar de funcionar se sua programação detectar que está sendo executado em uma máquina virtual.

Se o malware não encontrar nenhuma obstrução aos seus processos, ele vai executar um comando furtivo do PowerShell que exclui todos os backups e cópias de sombra dos dados de destino na máquina afetada. Essa é uma prática comum entre a maioria das infecções por ransomware.

Finalmente, a terceira etapa envolve a principal pièce de résistance, que é a criptografia de arquivos. Antes de tudo começar, DarkSide Ransomware fecha uma lista de processos que podem atrapalhar o processo de criptografia. Todos os arquivos afetados recebem uma string de 8 caracteres no final de seus nomes, o que indica que foram criptografados pelo DarkSide Ransomware.

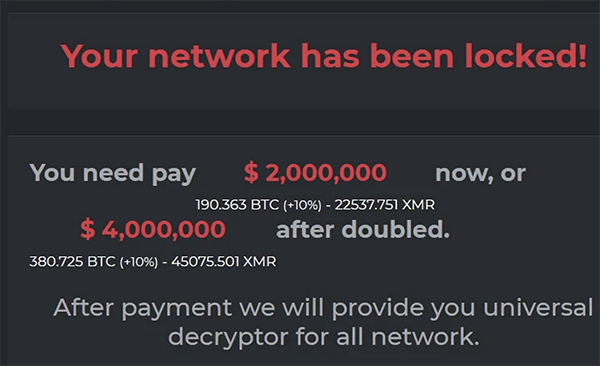

O mesmo aconteceu com o sistema do Colonial, onde DarkSide roubou com sucesso quase 100 GB de dados, tomando-o como refém. Eles ameaçaram vazar esses dados na Internet exibindo a seguinte nota de resgate:

Sua rede foi bloqueada!

Você precisa pagar $2.000.000 agora ou $4.000.000 após dobrar.

Após o pagamento, iremos fornecer-lhe um desencriptador universal para toda a rede.

A quantia de $2.000.000 ou mais foi exigida pelo grupo de hackers, conforme mostrado na imagem real da nota de resgate (abaixo) que aparece nos computadores de controle do oleoduto, é ultrajante.

Imagem da Nota de Resgate do DarkSide Ransomware

Desnecessário dizer que o resgate deve ser pago em BTC, mas em vez de se esforçar para pagar pelos dados roubados, o Colonial dirigiu-se ao FBI e a outras agências governamentais e privadas para ajudá-los a mitigar os danos. Os sistemas de computação na Nuvem que continham as informações criptografadas foram colocados off-line para conter a ameaça e foi essencialmente isso que causou a interrupção no fornecimento de combustível da Costa Leste.

Com a história ainda em desenvolvimento, nenhum pagamento de resgate real foi anunciado, e podemos apenas imaginar o quanto o Colonial pagará pelos dados criptografados ou se ele vai acabar pagando alguma coisa. Casos de ataque anteriores sugerem que o DarkSide não demonstra empatia por empresas que ganham bilhões de dólares em receitas anuais. No entanto, é possível negociar com eles, e a negociação pode ser rápida e eficaz porque o DarkSide usa o chat instantâneo para se comunicar com suas vítimas.

Em janeiro de 2021, outra empresa dos EUA foi atingida pelo ataque do DarkSide Ransomware. Os cibercriminosos exigiram US $30 milhões em pagamento de resgate, mas a empresa conseguiu negociar, ao onves, um pagamento de $11 milhões, reduzindo o preço em quase dois terços.

Por outro lado, além dos dados criptografados e das táticas de dupla extorsão, em que as vítimas são pressionadas a pagar, o DarkSide também pode fazer chantagem. Junto com a criptografia dos dados confidenciais, o grupo também pode roubá-los e ameaçar vazá-los se as empresas afetadas se recusarem a pagar pela liberação dos dados.

Além do mais, o DarkSide também pode colher detalhes de login de várias organizações. Em vez de notificar essas organizações sobre suas falhas de segurança, eles vendem as informações coletadas para os licitantes mais altos, permitindo-lhes realizar outros ataques.

Tendências Comuns de Ransomware

Este ataque de ransomware é um exemplo claro das tendências mais recentes de ransomware, em que tais ataques podem causar muitos danos a nível nacional. Os ataques de ransomware sempre visaram empresas, e não usuários individuais, mas agora é fácil ver que a infraestrutura industrial vital também pode ser afetada por eles. Mesmo que o DarkSide Ransomware não se torne tão famoso quanto o WannaCry, ele oferece quebra-cabeças adicionais para os especialistas em segurança cibernética em todo o mundo.

O DarkSide Ransomware também exibe atualmente o modelo de negócios de ransomware mais proeminente, onde os principais desenvolvedores (o DarkSide, neste caso) criam o malware e depois o vendem ou alugam para seus "afiliados". So far, security researchers have identified at least five affiliates associated with the DarkSide ransomware attacks.

Para se tornar um "afiliado" do DarkSide, o parceiro em potencial precisa primeiro passar por uma entrevista. Alguns dos grupos que passaram na entrevista e estão trabalhando com o DarkSide são identificados por codinomes alocados. Pesquisadores da FireEye indicam alguns desses grupos como UNC2628, UNC2659 e UNC2465.

O UNC2465 está ativo desde abril de 2019. Este grupo emprega e-mails de phishing para entregar o DarkSide às suas vítimas em potencial. O grupo também usa o backdoor Smokedham para acessar o sistema visado. O UNC2659 e o UN2628 são grupos relativamente novos que estão ativos desde o início de 2021. O UNC2628 tende a prosseguir com a criptografia dentro de dois ou três dias após a infiltração e também se acredita que esse grupo também costumava trabalhar com o REvil. O UNC2628 leva cerca de dez dias após a infecção, em média, antes de prosseguir com a criptografia do arquivo e mantém a persistência no computador afetado, explorando o software TeamViewer.

Desconsiderando os diferentes padrões de infiltração e criptografia, quando os afiliados infectam alvos predeterminados, a equipe principal do hacker recebe uma porcentagem dos ganhos dos afiliados. Com base em vários relatórios, o Dark Side sofre uma redução de 25% dos pagamentos de resgate coletados se os afiliados receberem menos de $500.000 em pagamentos de resgate. Se os sócios arrecadarem mais de $5ml, o corte cai para 10% do faturamento. Esse modelo de negócio é denominado ransomware-como-um-serviço.

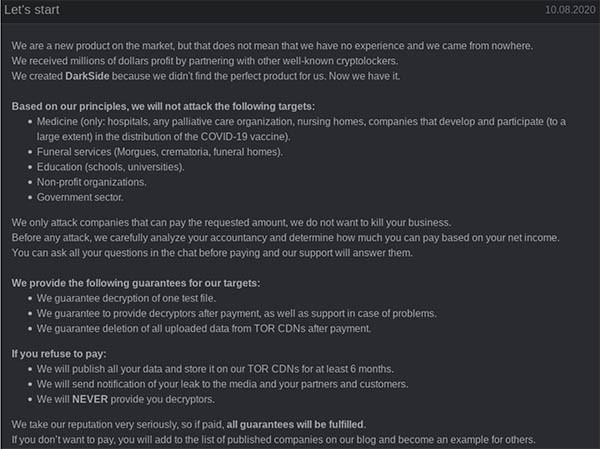

Para se tornar mais atraente para os clientes em potencial, o DarkSide executa uma campanha de marketing competitiva no seu site. Mesmo quando o ransomware foi lançado pela primeira vez em agosto de 2020, o novo produto também foi anunciado por meio de um "comunicado à imprensa", então o grupo está muito interessado e ansioso para se promover.

A equipe afirma que, embora apresentem um novo produto, não são de forma alguma novatos no campo do ransomware. Eles também mostram que têm integridade porque dizem que não atacam instituições de saúde, serviços funerários, educação, organizações sem fins lucrativos e governamentais. Novamente, isso apóia a afirmação mencionada anteriormente de que o DarkSide não pretendia causar rupturas sociais com o seu ataque ao Colonial.

Vítimas em potencial também não são esquecidas no seu anúncio. O DarkSide diz que as vítimas podem ter a garantia de que receberão uma descriptografia de arquivo de teste e que uma chave de descriptografia para todos os arquivos será emitida assim que o pagamento do resgate for transferido. Eles também prometem deletar os arquivos dos seus servidores.

O Anúncio do DarkSide Ransomware. Fonte: KrebsOnSecurity.com

Embora os especialistas em segurança não possam ter 100% de certeza sobre isso, acredita-se que alguns dos membros da equipe do DarkSide estavam por trás de outra infecção de ransomware chamada REvil. Por sua vez, acredita-se que REvil seja outro nome para o GandCrab, que é mais um ransomware-como-um-servico que extorquiu mais de US $2 bilhões de suas vítimas antes de fechar sua loja em 2019.

Essas ameaças abrangentes exigem soluções multifacetadas. Usar programas anti-malware poderosos é apenas um passo na batalha contra grupos de hackers perigosos. Também é importante educar seus funcionários sobre as ameaças potenciais à segurança e práticas vitais de segurança cibernética. Se um funcionário gerencia informações confidenciais, ele deve usar senhas fortes e configurações de rede seguras ao acessar os sistemas da organização. Caso contrário, seria muito fácil para algo como o DarkSide Ransomware realizar outro ataque.

O óbvio é que o ransomware não está indo a lugar nenhum e esses ataques estão se tornando uma questão urgente, não apenas para as empresas, mas também para a segurança nacional. Os pagamentos médios de ransomware aumentaram em 31% do segundo para o terceiro trimestre de 2020. E mais de 2.400 agências governamentais, instituições de saúde e escolas foram afetadas por ataques de ransomware apenas nos EUA em 2020.

No caso do DarkSide, eles dizem que as instituições mencionadas acima não são seus alvos principais, mas os ataques estão se tornando difíceis de evitar, e esta situação urgente também é reconhecida pela Agência de Segurança de Infraestrutura e Segurança Cibernética (CISA). Em 11 de maio de 2021, a agência lançou um conjunto de recomendações para "impedir a distribuição comercial de ataques de ransomware." A lista de recomendações inclui (mas não está limitada a):

- Empregar autenticação multifator

- Usar filtros de spam para evitar ataques de phishing

- Incentivar o treinamento de usuários/funcionários para ajudar a prevenir ataques cibernéticos

- Filtrar o tráfego da rede

- Atualizar os software regularmente

- Fazer backups regulares dos dados