Ryuk Ransomware

Karta wyników zagrożenia

Karta wyników zagrożeń EnigmaSoft

EnigmaSoft Threat Scorecards to raporty oceniające różne zagrożenia złośliwym oprogramowaniem, które zostały zebrane i przeanalizowane przez nasz zespół badawczy. EnigmaSoft Threat Scorecards ocenia i klasyfikuje zagrożenia przy użyciu kilku wskaźników, w tym rzeczywistych i potencjalnych czynników ryzyka, trendów, częstotliwości, rozpowszechnienia i trwałości. Karty oceny zagrożeń EnigmaSoft są regularnie aktualizowane na podstawie danych i wskaźników naszych badań i są przydatne dla szerokiego grona użytkowników komputerów, od użytkowników końcowych poszukujących rozwiązań do usuwania złośliwego oprogramowania ze swoich systemów po ekspertów ds. bezpieczeństwa analizujących zagrożenia.

Karty wyników zagrożeń EnigmaSoft wyświetlają wiele przydatnych informacji, w tym:

Ranking: Ranking konkretnego zagrożenia w bazie danych zagrożeń EnigmaSoft.

Poziom ważności: Określony poziom ważności obiektu, przedstawiony liczbowo, na podstawie naszego procesu modelowania ryzyka i badań, jak wyjaśniono w naszych Kryteriach oceny zagrożeń .

Zainfekowane komputery: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

Zobacz także Kryteria oceny zagrożeń .

| Zaszeregowanie: | 14,698 |

| Poziom zagrożenia: | 100 % (Wysoka) |

| Zainfekowane komputery: | 736 |

| Pierwszy widziany: | August 28, 2018 |

| Ostatnio widziany: | September 14, 2023 |

| Systemy operacyjne, których dotyczy problem: | Windows |

Ryuk Ransomware to trojan szyfrujący dane, który został zidentyfikowany 13 sierpnia 2018 roku. Wygląda na to, że oprogramowanie Ryuk Ransomware zostało przejęte przez prywatne firmy i instytucje opieki zdrowotnej. Zgłoszono zagrożenie dla organizacji w USA i Niemczech. Wstępna analiza sugeruje, że zagrożenie zostało wprowadzone do systemów poprzez zhakowane konta RDP, ale możliwe jest, że istnieje równoległa kampania spamowa, która przenosi ładunek zagrożenia w postaci plików DOCX i PDF z włączoną obsługą makr.

Spis treści

Ogólne fakty i przypisywanie

Ryuk Ransomware pojawił się w połowie sierpnia 2018 r. Wraz z kilkoma dobrze zaplanowanymi atakami ukierunkowanymi na główne organizacje na całym świecie, szyfrując dane na zainfekowanych komputerach i sieciach oraz żądając zapłaty okupu w zamian za narzędzie deszyfrujące. Ryuk nie wykazuje ekstremalnie zaawansowanych umiejętności technicznych, jednak to, co odróżnia go od innych programów ransomware, to ogromny okup, którego żąda . Kwota zależy od wielkości organizacji, której dotyczy problem, podczas gdy badania pokazują, że osoby atakujące zgromadziły już prawie 4 miliony dolarów w postaci wymuszeń od swoich ofiar przy średniej płatności okupu w wysokości 71000 dolarów w bitcoinach - dziesięciokrotnie większej niż zwykle żądana przez inne szkodliwe oprogramowanie. uprzejmy. Od stycznia 2019 r. Najniższa kwota okupu, o którą prosił Ryuk, to 1,7 BTC, a najwyższa 99 BTC. Liczba znanych transakcji wynosi 52, a wpływy zostały podzielone na 37 adresów BTC.

Badacze cyberbezpieczeństwa zauważyli podobieństwa między kampanią Ryuk a innym oprogramowaniem ransomware o nazwie HERMES, które jest przypisywane sponsorowanej przez państwo północnokoreańskiej grupie APT, znanej jako Lazarus Group. Podczas pierwszego pojawienia się Ryuka badacze sądzili, że został on zbudowany na kodzie źródłowym HERMES przez tę samą grupę hakerską lub przez innego aktora, który uzyskał kod z podziemnych forów złośliwego oprogramowania. Pewne podobieństwa między Ryukiem i HERMESEM prowadzą do tego wniosku. Te dwa zagrożenia ransomware mają identyczne segmenty kodu, kilka ciągów w Ryuk odnosi się do Hermesa, a także po uruchomieniu Ryuk sprawdza każdy zaszyfrowany plik pod kątem znacznika HERMES, aby dowiedzieć się, czy system został już zaatakowany przez HERMES. Istnieją również pewne istotne różnice, a ponieważ ostateczny odbiorca fałszywych płatności od Ryuk nie może zostać określony, ponieważ operatorzy złośliwego oprogramowania przekazują środki za pośrednictwem wielu różnych portfeli Bitcoin, przypisanie oprogramowania ransomware jest nadal kwestią spekulacji.

Jednocześnie istnieją dowody na to, że cyberprzestępcy stojący za Ryukiem pochodzą z Rosji lub jej byłych państw satalitarnych. Na przykład język rosyjski został znaleziony w niektórych zaszyfrowanych plikach, wraz z pewnymi odniesieniami kulturowymi w komunikacji z ofiarami . Inna teoria głosi, że Ryuk obsługuje więcej niż jedną załogę, ponieważ w niektórych zgłoszonych przypadkach grupa hakerska zażądała ustalonej kwoty, podczas gdy w innych była gotowa do negocjacji.

Godne uwagi ataki

W październiku 2017 r. Ransomware HERMES zostało użyte w wyrafinowanym ataku SWIFT na duży bank na Tajwanie, który ukradł 60 milionów dolarów. Eksperci uważają, że w tamtym czasie HERMES trafiał do sieci banku tylko jako dywersja. Prawdopodobnie tak nie jest w przypadku Ryuka, ponieważ większość badaczy uważa, że jego głównym celem jest wyłudzenie okupu od docelowych instytucji.

Ransomware Ryuk jest wykorzystywane wyłącznie do ataków dostosowanych do potrzeb, a jego mechanizm szyfrowania został opracowany w celu obsługi operacji na małą skalę, które mają wpływ tylko na kluczowe aktywa i zasoby przechowywane w docelowej sieci. Największy wybuch Ryuka miał miejsce około Bożego Narodzenia 2018 roku, kiedy oprogramowanie ransomware rozpoczęło kampanię świąteczną. Po pierwsze, szkodliwe oprogramowanie zaatakowało dostawcę usług hostingowych w chmurze Dataresolution.net, według samej ofiary, używając zhakowanego konta logowania. Firma twierdzi, że żadne dane klientów nie zostały naruszone, jednak biorąc pod uwagę sposób przedostania się złośliwego oprogramowania do docelowej sieci, takie twierdzenia nie brzmią zbyt wiarygodnie.

Wiele organizacji gazetowych powiązanych z mediami Tribune Publishing stało się kolejną ofiarą Ryuka zaraz po Bożym Narodzeniu. Atak ransomware uniemożliwił organizacjom drukowanie własnych artykułów i został wykryty po tym, jak redaktor nie mógł wysłać gotowych stron do prasy drukarskiej. Niektórzy badacze twierdzą, że złośliwe oprogramowanie, które zaatakowało Dataresolution.net i Tribune Publishing, to nowa wersja Ryuka o nazwie Cryptor2.0.

Wcześniej, 15 października 2018 roku, Ryuk zaatakował Onslow Water and Sewer Authority (OWASA), powodując zakłócenia w ich sieci. Chociaż główne usługi i dane klientów pozostały nietknięte, znaczna liczba baz danych i systemów musiała zostać całkowicie zbudowana z powodu ataku ransomware.

W tym tygodniu w filmie ze złośliwym oprogramowaniem: Odcinek 1 obejmujący kampanię potrójnego zagrożenia Emotet, Trickbot i Ryuk Ransomware kradnie i żąda danych.

Dystrybucja

Wcześniej zakładano, że Ryuk jest rozpowszechniany jako główna infekcja poprzez złośliwe załączniki do wiadomości e-mail i niewystarczająco chronione protokoły RDP. Jednak ograniczona liczba ataków na wybrane głośne organizacje sugeruje, że Ryuk jest dystrybuowany i obsługiwany ręcznie. Oznacza to, że każdy atak musi być indywidualnie i starannie przygotowany, co obejmuje rozbudowane mapowanie sieci i zbieranie danych uwierzytelniających. Te obserwacje sugerują, że atakujący byli już zaznajomieni z docelowymi domenami poprzez inne infekcje złośliwym oprogramowaniem, zanim mogli zainstalować Ryuk.

Potwierdzając tę teorię, najnowsze badania ze stycznia 2019 roku pokazują, że Ryuk rozprzestrzenia się głównie jako dodatkowy ładunek, instalowany ręcznie przez atakujących na maszynach, które zostały już zainfekowane botnetami Emotet i TrickBot. Podstawową metodą infekcji używaną przez Emotet są kampanie spamowe z dołączonymi dokumentami Microsoft Office uszkodzonymi przez złośliwe skrypty. Atakujący wykorzystują różne techniki socjotechniczne, aby zmusić użytkownika do otwarcia załączników i kliknięcia „Włącz zawartość", co z kolei uruchamia złośliwe skrypty i umożliwia zainstalowanie szkodliwego oprogramowania na maszynie docelowej. Główna hipoteza jest taka, że Emotet inicjuje początkową infekcję, rozprzestrzenia się bocznie w zaatakowanej sieci, a następnie uruchamia własną złośliwą kampanię, wysyłając dodatkowe złośliwe oprogramowanie przez zainfekowaną sieć. Tutaj najczęściej Emotet upuszcza ładunek TrickBota, który kradnie dane uwierzytelniające, a także może rozprzestrzeniać się poprzecznie w sieci. Zarówno Emotet, jak i TrickBot mają funkcje robaków, złodziei danych i pobierania dodatkowych szkodliwych programów. Trickbot jest następnie używany do umieszczania ransomware Ryuk na systemach wybranych instytucji, z których atakujący planują wyłudzić okup. Bardzo niewielki odsetek infekcji Ryuk obserwowany wśród wszystkich detekcji Emotet i TrickBot sugeruje jednak, że nie jest to standardowa operacja obu botnetów w celu infekowania systemów Ryuk.

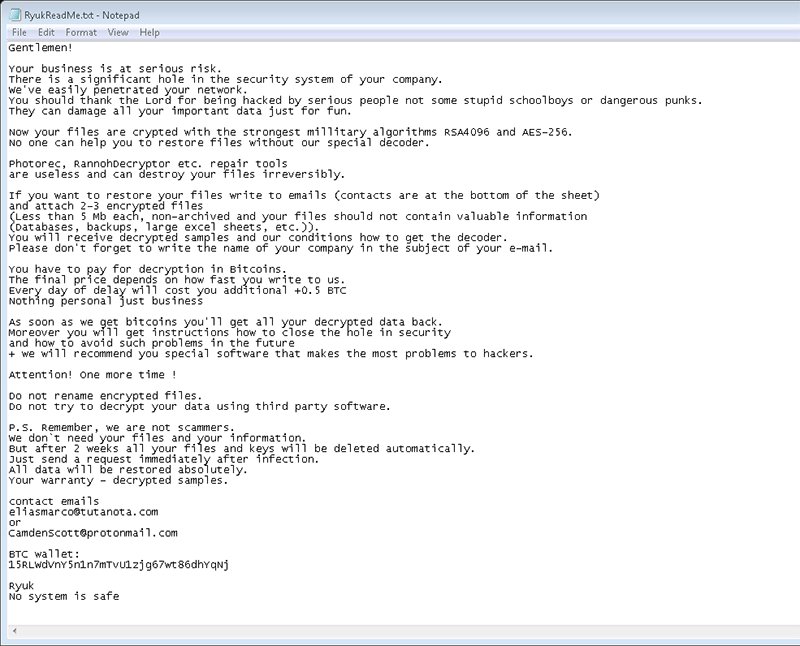

Uwaga dotycząca okupu

Notatka okupu Ryuk znajduje się w pliku o nazwie RyukReadMe.txt, który jest umieszczony na pulpicie, a także we wszystkich folderach. Ryuk wyświetla swoim ofiarom dwa warianty okupu. Pierwsza z nich jest długa, dobrze napisana i ładnie sformułowana i doprowadziła do zapłacenia najwyższego dotychczas odnotowanego okupu w wysokości 50 BTC, czyli równowartości 320 000 $. Wygląda na to, że został wyświetlony podczas niektórych pierwszych ataków Ryuków. Drugi jest znacznie krótszy i prostszy, jednak wymaga również wysokich kwot okupu, od 15 BTC do 35 BTC. Oznacza to, że mogą istnieć dwa poziomy potencjalnych ofiar, które oszuści planowali zaatakować.

Wersja 1:

„Panowie!

Twoja firma jest poważnie zagrożona.

W systemie bezpieczeństwa Twojej firmy jest duża dziura.

Z łatwością przeniknęliśmy do Twojej sieci.

Powinieneś podziękować Panu za to, że zostałeś zhakowany przez poważnych ludzi, a nie przez głupich uczniów czy niebezpiecznych punków.

Mogą uszkodzić wszystkie ważne dane tylko dla zabawy.

Teraz twoje pliki są szyfrowane najsilniejszymi algorytmami militarnymi RSA4096 i AES-256.

Nikt nie pomoże Ci przywrócić plików bez naszego specjalnego dekodera.

Narzędzia do naprawy Photorec, RannohDecryptor itp. Są bezużyteczne i mogą nieodwracalnie zniszczyć Twoje pliki.

Jeśli chcesz przywrócić swoje pliki, napisz do e-maili (kontakty znajdują się na dole arkusza) i dołącz 2-3 zaszyfrowane pliki

(Mniej niż 5 MB każdy, niezarchiwizowane, a Twoje pliki nie powinny zawierać cennych informacji

(Bazy danych, kopie zapasowe, duże arkusze Excela itp.)).

Otrzymasz odszyfrowane próbki i nasze warunki, jak zdobyć dekoder.

W temacie maila prosimy nie zapomnieć o wpisaniu nazwy firmy.

Musisz zapłacić za odszyfrowanie w Bitcoinach.

Ostateczna cena zależy od tego, jak szybko do nas napiszesz.

Każdy dzień opóźnienia będzie Cię kosztował dodatkowe +0,5 BTC

Nic osobistego, tylko biznes

Gdy tylko otrzymamy bitcoiny, odzyskasz wszystkie swoje odszyfrowane dane.

Ponadto otrzymasz instrukcje, jak zamknąć lukę w zabezpieczeniach i jak uniknąć takich problemów w przyszłości

+ będziemy polecać specjalne oprogramowanie, które sprawia hakerom najwięcej problemów.

Uwaga! Jeszcze raz !

Nie zmieniaj nazw zaszyfrowanych plików.

Nie próbuj odszyfrować swoich danych za pomocą oprogramowania innych firm.

PS Pamiętaj, że nie jesteśmy oszustami.

Nie potrzebujemy Twoich plików ani informacji.

Ale po 2 tygodniach wszystkie twoje pliki i klucze zostaną automatycznie usunięte.

Po prostu wyślij zgłoszenie natychmiast po infekcji.

Wszystkie dane zostaną przywrócone absolutnie.

Twoja gwarancja - odszyfrowane próbki.

e-maile kontaktowe

eliasmarco@tutanota.com

lub

CamdenScott@protonmail.com

Portfel BTC:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Żaden system nie jest bezpieczny "

Wersja 2:

„Wszystkie pliki na każdym hoście w sieci zostały zaszyfrowane przy użyciu silnego algorytmu.

Kopie zapasowe zostały zaszyfrowane lub usunięte albo dyski kopii zapasowych zostały sformatowane.

Kopie w tle również zostały usunięte, więc F8 lub inne metody mogą uszkodzić zaszyfrowane dane, ale nie mogą ich odzyskać.

Mamy wyłącznie oprogramowanie deszyfrujące odpowiednie do Twojej sytuacji

Żadne oprogramowanie deszyfrujące nie jest dostępne publicznie.

NIE RESETUJ ANI WYŁĄCZAJ - pliki mogą być uszkodzone.

NIE ZMIENIAJ NAZWY ANI PRZENOSIĆ zaszyfrowanych plików i plików readme

NIE USUWAJ plików readme.

Może to uniemożliwić odzyskanie niektórych plików.

Aby uzyskać informacje (odszyfrować pliki), skontaktuj się z nami pod adresem

MelisaPeterman@protonmail.com

lub

MelisaPeterman@tutanota.com

Portfel BTC:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Żaden system nie jest bezpieczny "

Treść notatek okupu Ryuk nie zmienia się w różnych przypadkach, z wyjątkiem kontaktowych adresów e-mail i podanego adresu portfela BTC. Żądanie okupu zwykle zawiera jeden adres na tutanota.com i jeden na protonmail.com, podczas gdy nazwy e-maili często należą do modelek z Instagrama lub innych znanych osób. Godne uwagi jest to, że druga wersja noty okupu Ryuk bardzo przypomina notatki okupu BitPaymer, ale nie wiadomo, w jaki sposób aktorzy stojący za dwoma zagrożeniami ransomware są ze sobą powiązani.

Nowsze wersje Ryuk wyświetlają żądanie okupu, które zawiera tylko adresy e-mail, ale nie zawiera adresów portfela BTC. Brzmi następująco:

„Twoja sieć została spenetrowana.

Wszystkie pliki na każdym hoście w sieci zostały zaszyfrowane za pomocą silnego algorytmu.

Kopie zapasowe zostały również usunięte z zaszyfrowanych kopii w tle, więc F8 lub dowolna inna metoda może uszkodzić zaszyfrowane dane, ale nie można ich odzyskać.

Mamy wyłącznie oprogramowanie deszyfrujące odpowiednie do Twojej sytuacji. Ponad rok temu światowi eksperci uznali, że niemożliwe jest rozszyfrowanie w jakikolwiek sposób poza oryginalnym dekoderem. Żadne oprogramowanie deszyfrujące nie jest dostępne publicznie. Firmy antywirusowe, badacze, specjaliści IT i żadne inne osoby nie mogą pomóc w zaszyfrowaniu danych.

NIE RESETUJ ANI WYŁĄCZAJ - pliki mogą być uszkodzone. NIE USUWAJ plików readme.

Aby potwierdzić nasze szczere intencje, wyślij 2 różne losowe pliki, a odszyfrujesz je. Może pochodzić z różnych komputerów w Twojej sieci, aby mieć pewność, że jeden klucz odszyfruje wszystko. 2 pliki, które odblokowujemy bezpłatnie

Aby uzyskać informacje (odszyfrować pliki), skontaktuj się z nami pod adresem cliffordcolden93Qprotonmail.com lub Clif fordGolden93@tutanota.com

Otrzymasz adres btc do płatności w liście zwrotnym Ryuk Żaden system nie jest bezpieczny. "

Charakterystyka techniczna

Podobnie jak HERMES, Ryuk wykorzystuje algorytmy szyfrowania RSA-2048 i AES-256. Ponadto oba zagrożenia wykorzystują format Microsoft SIMPLEBLOB do przechowywania kluczy w pliku wykonywalnym szkodliwego oprogramowania i oba używają znacznika „HERMES" do sprawdzenia, czy plik został zaszyfrowany. Główną różnicą jest sposób, w jaki Ryuk obsługuje dostęp do plików, a także użycie drugiego osadzonego publicznego klucza RSA. Podczas gdy HERMES generuje prywatny klucz RSA dla każdej ofiary, Ryuk używa dwóch publicznych kluczy RSA, które są osadzone w pliku wykonywalnym. Ponieważ nie ma klucza prywatnego specyficznego dla ofiary, wszystkie hosty można odszyfrować za pomocą tego samego klucza odszyfrowywania. Wydaje się, że jest to słabość wersji Ryuk, jednak tak nie jest, ponieważ złośliwe oprogramowanie tworzy unikalny klucz dla każdego pliku wykonywalnego, przy czym pojedynczy plik wykonywalny jest używany dla jednej organizacji docelowej. Dlatego nawet jeśli klucz zostanie ujawniony, odszyfruje tylko dane zaszyfrowane przez odpowiedni plik wykonywalny. Wydaje się bardzo prawdopodobne, że Ryuk przed atakiem generuje parę kluczy RSA dla każdej ofiary.

Operacja Ryuk obejmuje dwa typy plików binarnych - dropper i wykonywalny ładunek. Rzadko można analizować droppera, ponieważ wykonywalny ładunek usuwa droppera po zakończeniu instalacji. Po uruchomieniu dropper tworzy ścieżkę do folderu instalacyjnego w zależności od wersji systemu Windows uruchomionego na hoście docelowym. Na przykład w systemie Windows XP ścieżka folderu złośliwego oprogramowania byłaby C: \ Documents and Settings \ Default User, podczas gdy w systemie Windows Vista byłaby to C: \ Users \ Public. Następnie szkodliwe oprogramowanie tworzy losową nazwę dla pliku wykonywalnego składającą się z pięciu znaków alfabetu. Następnie dropper zapisuje i uruchamia odpowiednią 32- lub 64-bitową wersję osadzonego pliku wykonywalnego ładunku. Jest to mianowicie ten wykonywalny ładunek napisany przez droppera, który zawiera logikę Ryuka do szyfrowania plików na hoście. Ryuk próbuje zaszyfrować wszystkie dostępne pliki i hosty, które mają wpisy protokołu ARP (Address Resolution Protocol), z wyjątkiem napędów CD-ROM. Do każdego zaszyfrowanego pliku dołączane jest rozszerzenie „.ryk", a wszystkie katalogi zawierają również informację o okupie RyukReadMe.txt.

Najnowsze wersje Ryuka nie mają żadnych funkcji trwałości. W przeciwieństwie do innych znanych rodzin oprogramowania ransomware, Ryuk nie ma obecnie wbudowanych funkcji kończenia procesów / usług ani funkcji zapobiegania odzyskiwaniu. Ponadto, aby wyłączyć opcję przywracania systemu Windows, za pomocą której ofiary mogą próbować odzyskać swoje dane, Ryuk usuwa wszelkie istniejące kopie w tle zaszyfrowanych plików.

W przeciwieństwie do typowych zagrożeń ransomware, Ryuk nie umieszcza plików systemu Windows na białej liście plików, które nie powinny być szyfrowane, co oznacza, że nie ma mechanizmu zapewniającego stabilność hosta. Co ciekawe, na liście plików, które nie powinny być szyfrowane, nie ma również innych typów plików wykonywalnych, takich jak sterowniki systemowe (.sys) i rozszerzenia kontroli OLE (.ocx). Wiele ważnych nazw folderów również nie znajduje się na białej liście. Na przykład Ryuk często był obserwowany podczas próby zaszyfrowania plików programu ładującego Windows, co grozi, że zainfekowana maszyna stanie się niestabilna, a nawet niemożliwa do uruchomienia z czasem. W rzeczywistości Ryuk umieszcza na białej liście tylko trzy rozszerzenia plików - .exe, .dll i hrmlog, przy czym ostatnie wydaje się być nazwą pliku dziennika debugowania utworzonego przez oryginalne złośliwe oprogramowanie HERMES. Nazwy folderów, które znajdują się na białej liście Ryuka, to Mozilla, Chrome, Microsoft, Windows, Recycle.bin, AhnLab. Oto kolejne podobieństwo do HERMES - oba zagrożenia złośliwym oprogramowaniem umieszczają na białej liście folder o nazwie „AhnLab" - nazwa popularnego oprogramowania zabezpieczającego z Korei Południowej.

Wiadomo, że oprogramowanie Ryuk Ransomware uruchamia się z folderu Temp o losowej nazwie i zapisuje żądanie okupu na pulpicie użytkownika, zatytułowane - „RyukReadMe.tx". Zespół odpowiedzialny za Ryuk Ransomware może próbować zrzucić zagrożenie na podłączone komputery za pośrednictwem udostępnionych folderów i dysków sieciowych niechronionych hasłem. Ryuk Ransomware bezpiecznie szyfruje tekst, arkusze kalkulacyjne, eBooki, prezentacje, bazy danych, obrazy, pliki wideo i audio. Musisz mieć dobre rozwiązanie do tworzenia kopii zapasowych, aby przeciwdziałać oprogramowaniu Ryuk Ransomware i przywracać dane, jeśli zajdzie taka potrzeba. Ścisła polityka dostępu i aktywne monitorowanie pomogą Ci ograniczyć rozprzestrzenianie się zagrożenia i szkód, jakie może spowodować w Twojej organizacji. Firmy antywirusowe blokują pliki związane z oprogramowaniem Ryuk Ransomware i oznaczają je jako:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Trojan (0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (B)

Trojan.Win64.S.Ryuk.174080

Trojan / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

Raporty o incydentach pokazują, że pierwotni twórcy zagrożeń przeszli na używanie kont e-mail „WayneEvenson@protonmail.com" i „WayneEvenson@tutanota.com" w ramach kampanii ransomware. Ransomware „wayneevenson@protonmail.com" może działać jako „PdTlG.exe" na zainfekowanych komputerach, ale należy pamiętać, że może używać losowych nazw plików. Nowa cecha wprowadzona wraz z ransomware „wayneevenson@protonmail.com" wydaje się polegać na automatycznym ładowaniu wiadomości okupu za pośrednictwem aplikacji Notatnik firmy Microsoft na pulpit użytkownika. Nadal śledzimy zachowanie Ryuk Ransomware i nowe wektory ataku, które są wykorzystywane do dostarczania produktu niczego nie podejrzewającym użytkownikom. Powinieneś skorzystać z usług potężnego menedżera kopii zapasowych i wyłączyć ładowanie makr z niezaufanych źródeł. Reguły wykrywania dla „wayneevenson@protonmail.com" są obsługiwane przez większość dostawców oprogramowania antywirusowego, którzy oznaczają powiązane pliki następującymi alertami:

Dropper / Win32.Ryukran.R234915

Ransom.Jabaxsta! 1.B3AA (KLASYCZNY)

Ransom / W32.Ryuk.393216

Ransom: Win32 / Jabaxsta.B! Dr

TR / FileCoder.biysh

Trojan (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A (B)

Trojan.Ransom.Win32.1398

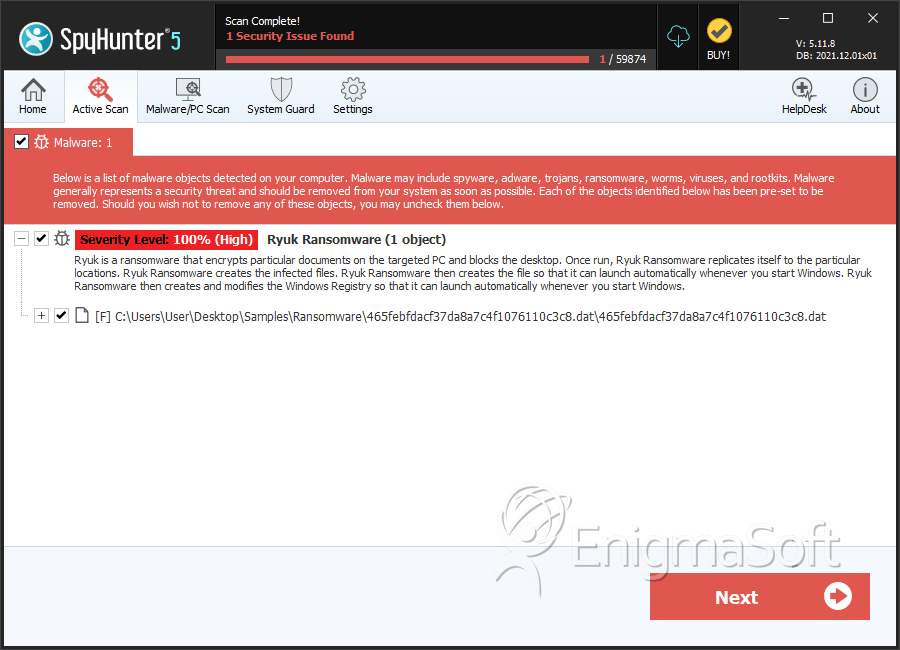

SpyHunter wykrywa i usuwa Ryuk Ransomware

Szczegóły systemu plików

| # | Nazwa pliku | MD5 |

Wykrycia

Wykrycia: liczba potwierdzonych i podejrzewanych przypadków określonego zagrożenia wykrytych na zainfekowanych komputerach według danych SpyHunter.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |