Ryuk Ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Classifica: | 14,698 |

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 736 |

| Visto per la prima volta: | August 28, 2018 |

| Ultima visualizzazione: | September 14, 2023 |

| Sistemi operativi interessati: | Windows |

Ryuk Ransomware è un Trojan per la crittografia dei dati identificato il 13 agosto 2018. Sembra che aziende private e istituzioni sanitarie siano state compromesse con Ryuk Ransomware. Gli autori di minacce sono stati segnalati di infettare organizzazioni negli Stati Uniti e in Germania. L'analisi iniziale suggerisce che la minaccia è stata iniettata nei sistemi tramite account RDP compromessi, ma è possibile che esista una campagna di spam parallela che trasporta il carico utile della minaccia come file DOCX e PDF abilitati per le macro.

Sommario

Fatti generali e attribuzione

Ryuk Ransomware è apparso a metà agosto 2018 con diversi attacchi mirati ben pianificati contro le principali organizzazioni in tutto il mondo, crittografando i dati su PC e reti infetti e chiedendo il pagamento di un riscatto in cambio di uno strumento di decrittazione. Ryuk non dimostra capacità tecniche estremamente avanzate, tuttavia, ciò che lo distingue da altri ransomware è l'enorme riscatto che richiede . L'importo dipende dalle dimensioni dell'organizzazione interessata, mentre la ricerca mostra che gli aggressori hanno già intascato quasi $ 4 milioni in denaro per estorsioni dalle loro vittime con un riscatto medio di $ 71.000 in Bitcoin, dieci volte l'importo richiesto da altri malware di questo tipo. genere. A gennaio 2019, l'importo di riscatto più basso richiesto da Ryuk è di 1,7 BTC, mentre il più alto è di 99 BTC. Il numero di transazioni note è 52 e i proventi sono stati suddivisi su 37 indirizzi BTC.

I ricercatori sulla sicurezza informatica hanno notato somiglianze tra la campagna Ryuk e un altro ransomware chiamato HERMES, attribuito a un gruppo APT nordcoreano sponsorizzato dallo stato noto come Lazarus Group. Alla prima apparizione di Ryuk, i ricercatori credevano che fosse stato costruito sul codice sorgente HERMES, dallo stesso gruppo di hacker o da un altro attore che ha ottenuto il codice da forum di malware sotterranei. Alcune somiglianze tra Ryuk ed HERMES portano a questa conclusione. Le due minacce ransomware condividono segmenti di codice identici, diverse stringhe in Ryuk si riferiscono a Hermes e anche quando Ryuk viene avviato, controlla ogni file crittografato per un marker HERMES per scoprire se il sistema è già stato attaccato da HERMES. Ci sono anche alcune differenze cruciali e poiché il destinatario finale dei pagamenti fraudolenti da Ryuk non può essere determinato poiché gli operatori di malware trasferiscono i fondi attraverso molti portafogli Bitcoin diversi, l'attribuzione del ransomware è ancora oggetto di speculazione.

Allo stesso tempo, ci sono prove che i criminali informatici dietro Ryuk provengano dalla Russia o dai suoi ex stati sateliti. Ad esempio, la lingua russa è stata trovata in alcuni dei file crittografati, insieme ad alcuni riferimenti culturali all'interno della comunicazione con le vittime . Un'altra teoria è che più di un equipaggio stia operando Ryuk poiché in alcuni casi segnalati il gruppo di hacker ha richiesto un importo fisso, mentre in altri era pronto a negoziare.

Attacchi notevoli

Nell'ottobre 2017 il ransomware HERMES è stato utilizzato come parte di un sofisticato attacco SWIFT contro un'importante banca di Taiwan che ha rubato 60 milioni di dollari. Gli esperti ritengono che a quel tempo HERMES fosse stato consegnato alla rete della banca solo come diversivo. Probabilmente non è il caso di Ryuk poiché la maggior parte dei ricercatori ritiene che il suo obiettivo principale sia l'estorsione del riscatto dalle istituzioni prese di mira.

Il ransomware Ryuk viene utilizzato esclusivamente per attacchi personalizzati e il suo meccanismo di crittografia è sviluppato per servire operazioni su piccola scala che interessano solo risorse e risorse cruciali archiviate nella rete mirata. La più grande esplosione di Ryuk è avvenuta intorno al Natale 2018 quando il ransomware ha lanciato la sua campagna Holiday. In primo luogo, il malware ha attaccato il provider di cloud hosting Dataresolution.net, secondo la stessa vittima, utilizzando un account di accesso compromesso. La società afferma che nessun dato dei clienti è stato compromesso, tuttavia, considerando come il malware si fa strada nella rete mirata, tali affermazioni non sembrano molto plausibili.

Diverse organizzazioni di giornali legate ai media Tribune Publishing sono diventate la prossima vittima di Ryuk subito dopo Natale. L'attacco ransomware ha impedito alle organizzazioni di stampare i propri documenti ed è stato scoperto dopo che un editore non poteva inviare le pagine finite alla macchina da stampa. Alcuni ricercatori affermano che il malware che ha attaccato Dataresolution.net e Tribune Publishing sia una nuova versione di Ryuk chiamata Cryptor2.0.

In precedenza, il 15 ottobre 2018, Ryuk ha attaccato la Onslow Water and Sewer Authority (OWASA), causando interruzioni nella loro rete. Sebbene i servizi principali ei dati dei clienti siano rimasti invariati, un numero significativo di database e sistemi doveva essere completamente creato a causa dell'attacco ransomware.

Questa settimana in Malware Video: episodio 1 che copre la tripla campagna di minacce di Emotet, Trickbot e Ryuk Ransomware stanno rubando e riscattando i dati.

Distribuzione

In precedenza, si presumeva che Ryuk fosse distribuito come infezione primaria tramite allegati di posta elettronica dannosi e RDP non sufficientemente protetti. Tuttavia, il numero limitato di attacchi contro organizzazioni selezionate di alto profilo suggerisce che Ryuk sia distribuito e gestito manualmente. Ciò significa che ogni attacco deve essere preparato individualmente e con attenzione, il che include un'ampia mappatura della rete e la raccolta di credenziali. Queste osservazioni suggeriscono che gli aggressori conoscessero già i domini presi di mira attraverso altre infezioni malware prima di poter installare Ryuk.

A conferma di tale teoria, l'ultima ricerca di gennaio 2019 mostra che Ryuk si diffonde principalmente come payload secondario, installato manualmente dagli aggressori su macchine che sono già state infettate dalle botnet Emotet e TrickBot. Il metodo principale di infezione utilizzato da Emotet è attraverso campagne di posta elettronica di spam con documenti Microsoft Office allegati corrotti da script dannosi. Gli aggressori utilizzano varie tecniche di ingegneria sociale per fare in modo che l'utente apra gli allegati e faccia clic su "Abilita contenuto", che a sua volta avvia gli script dannosi e consente al malware di essere installato sul computer di destinazione. L'ipotesi principale è che Emotet effettui l'infezione iniziale, si diffonda lateralmente attraverso la rete interessata e quindi avvii la propria campagna dannosa, inviando malware aggiuntivo attraverso la rete infetta. Qui, più comunemente Emotet rilascia il payload TrickBot che ruba le credenziali e può anche diffondersi lateralmente attraverso la rete. Sia Emotet che TrickBot hanno le funzionalità di worm, data stealer e downloader di programmi dannosi aggiuntivi. Trickbot viene quindi utilizzato per rilasciare il ransomware Ryuk sui sistemi delle istituzioni selezionate dalle quali gli aggressori intendono tentare di estorcere il riscatto. La piccolissima frazione di infezioni da Ryuk osservata tra tutti i rilevamenti di Emotet e TrickBot suggerisce, tuttavia, che non è un'operazione standard delle due botnet per infettare i sistemi con Ryuk.

Nota di riscatto

La richiesta di riscatto Ryuk è contenuta in un file denominato RyukReadMe.txt che si trova sul desktop, così come in tutte le cartelle. Ryuk mostra due varianti di richieste di riscatto alle sue vittime. Il primo è lungo, ben scritto e ben formulato, e ha portato al pagamento del riscatto più alto registrato fino ad oggi di 50 BTC, pari a $ 320.000. Sembra che sia stato mostrato durante alcuni dei primi attacchi Ryuk. Il secondo è molto più breve e più semplice, tuttavia, richiede anche importi di riscatto che vanno da 15 BTC a 35 BTC. Ciò implica che potrebbero esserci due livelli di potenziali vittime che i criminali hanno pianificato di attaccare.

Versione 1:

"Gentiluomini!

La tua attività è a serio rischio.

C'è un buco significativo nel sistema di sicurezza della tua azienda.

Siamo penetrati facilmente nella tua rete.

Dovresti ringraziare il Signore per essere stato hackerato da persone serie, non da stupidi scolari o pericolosi punk.

Possono danneggiare tutti i tuoi dati importanti solo per divertimento.

Ora i tuoi file sono criptati con i più potenti algoritmi millitari RSA4096 e AES-256.

Nessuno può aiutarti a ripristinare i file senza il nostro decoder speciale.

Gli strumenti di riparazione Photorec, RannohDecryptor ecc. Sono inutili e possono distruggere i file in modo irreversibile.

Se vuoi ripristinare i tuoi file scrivi alle email (i contatti sono in fondo al foglio) e allega 2-3 file crittografati

(Meno di 5 Mb ciascuno, non archiviati ei file non devono contenere informazioni preziose

(Database, backup, fogli Excel di grandi dimensioni, ecc.)).

Riceverai campioni decrittografati e le nostre condizioni su come ottenere il decoder.

Per favore non dimenticare di scrivere il nome della tua azienda nell'oggetto della tua e-mail.

Devi pagare per la decrittazione in Bitcoin.

Il prezzo finale dipende dalla velocità con cui ci scrivi.

Ogni giorno di ritardo ti costerà +0,5 BTC aggiuntivi

Niente di personale, solo affari

Non appena avremo bitcoin, riavrai indietro tutti i tuoi dati decrittografati.

Inoltre riceverai istruzioni su come chiudere il buco nella sicurezza e su come evitare tali problemi in futuro

+ ti consiglieremo un software speciale che crea il maggior numero di problemi agli hacker.

Attenzione! Un'altra volta !

Non rinominare i file crittografati.

Non tentare di decrittografare i dati utilizzando software di terze parti.

PS Ricorda, non siamo truffatori.

Non abbiamo bisogno dei tuoi file e delle tue informazioni.

Ma dopo 2 settimane tutti i file e le chiavi verranno eliminati automaticamente.

Invia una richiesta immediatamente dopo l'infezione.

Tutti i dati verranno ripristinati in modo assoluto.

La tua garanzia: campioni decrittografati.

contatti email

eliasmarco@tutanota.com

o

CamdenScott@protonmail.com

Portafoglio BTC:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

Nessun sistema è sicuro "

Versione 2:

"Tutti i file su ogni host della rete sono stati crittografati con un potente algoritmo.

I backup sono stati crittografati o eliminati oppure i dischi di backup sono stati formattati.

Anche le copie shadow sono state rimosse, quindi F8 o qualsiasi altro metodo potrebbe danneggiare i dati crittografati ma non ripristinarli.

Abbiamo esclusivamente software di decrittazione per la tua situazione

Nessun software di decrittazione è disponibile al pubblico.

NON RESETTARE O SPEGNERE - i file potrebbero essere danneggiati.

NON RINOMINARE O SPOSTARE i file crittografati e readme.

NON CANCELLARE i file readme.

Ciò può comportare l'impossibilità di recupero di determinati file.

Per ottenere informazioni (decrittografare i tuoi file) contattaci a

MelisaPeterman@protonmail.com

o

MelisaPeterman@tutanota.com

Portafoglio BTC:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

Ryuk

Nessun sistema è sicuro "

Il corpo delle note di riscatto Ryuk non cambia da un caso all'altro, ad eccezione degli indirizzi e-mail di contatto e dell'indirizzo del portafoglio BTC specificato. La richiesta di riscatto di solito contiene un indirizzo su tutanota.com e uno su protonmail.com, mentre i nomi delle e-mail spesso appartengono a modelli di Instagram o altre persone famose. È notevole che la seconda versione della richiesta di riscatto Ryuk assomigli molto alle note di riscatto di BitPaymer, tuttavia non è noto come gli attori dietro le due minacce ransomware siano correlati tra loro.

Le versioni più recenti di Ryuk mostrano una richiesta di riscatto che contiene solo indirizzi e-mail ma non indirizzi di portafoglio BTC. Si legge quanto segue:

"La tua rete è stata penetrata.

Tutti i file su ogni host della rete sono stati crittografati con un potente algoritmo.

I backup sono stati rimossi anche copie shadow crittografate, quindi F8 o qualsiasi altro metodo potrebbe danneggiare i dati crittografati ma non ripristinarli.

Abbiamo esclusivamente software di decrittazione per la tua situazione. Più di un anno fa, gli esperti mondiali hanno riconosciuto l'impossibilità di decifrare con qualsiasi mezzo tranne il decoder originale. Nessun software di decrittazione è disponibile al pubblico. Le società di antivirus, i ricercatori, gli specialisti IT e nessun'altra persona possono aiutarti a crittografare i dati.

NON RESETTARE O SPEGNERE - i file potrebbero essere danneggiati. NON CANCELLARE i file readme.

Per confermare le nostre intenzioni oneste, invia 2 file casuali diversi e lo farai decrittografare. Può provenire da diversi computer sulla rete per essere sicuri che una chiave decifra tutto. 2 file che sblocchiamo gratuitamente

Per ottenere informazioni (decrittografare i tuoi file) contattaci a cliffordcolden93Qprotonmail.com o Clif fordGolden93@tutanota.com

Riceverai l'indirizzo btc per il pagamento nella lettera di risposta Ryuk Nessun sistema è sicuro. "

Caratteristiche tecniche

Analogamente a HERMES, Ryuk utilizza algoritmi di crittografia RSA-2048 e AES-256. Inoltre, entrambe le minacce malware utilizzano il formato Microsoft SIMPLEBLOB per memorizzare le chiavi nell'eseguibile del malware ed entrambe utilizzano l'indicatore "HERMES" per verificare se un file è stato crittografato. Una delle principali differenze è il modo in cui Ryuk gestisce l'accesso ai file, nonché l'uso di una seconda chiave RSA pubblica incorporata. Mentre HERMES genera una chiave RSA privata per ogni vittima, Ryuk utilizza due chiavi RSA pubbliche che sono incorporate nell'eseguibile. Poiché non esiste una chiave privata specifica per la vittima, tutti gli host possono essere decrittografati con la stessa chiave di decrittografia. Questa sembra essere una debolezza nella build Ryuk, tuttavia, non è così perché il malware crea una chiave univoca per ogni eseguibile in base alla quale viene utilizzato un singolo eseguibile per una singola organizzazione di destinazione. Pertanto, anche se la chiave è trapelata, decrittograferà solo i dati crittografati dall'eseguibile corrispondente. Sembra molto probabile che Ryuk generi una coppia di chiavi RSA per ogni vittima prima dell'attacco.

L'operazione Ryuk include due tipi di file binari: un dropper e un payload eseguibile. Il contagocce può essere analizzato raramente poiché il payload eseguibile elimina il contagocce al termine dell'installazione. Al momento dell'esecuzione, il dropper crea un percorso della cartella di installazione a seconda della versione di Windows in esecuzione sull'host di destinazione. Ad esempio, per Windows XP il percorso della cartella del malware sarebbe C: \ Documents and Settings \ Default User, mentre per Windows Vista sarebbe C: \ Users \ Public. Quindi, il malware crea un nome casuale per il file eseguibile composto da cinque caratteri alfabetici. Successivamente, il contagocce scrive ed esegue la versione corrispondente a 32 o 64 bit dell'eseguibile del payload incorporato. È, cioè, questo payload eseguibile scritto dal dropper che contiene la logica di Ryuk per crittografare i file sull'host. Ryuk tenta di crittografare tutti i file e gli host accessibili che hanno voci ARP (Address Resolution Protocol), ad eccezione delle unità CD-ROM. Un'estensione di file ".ryk" viene aggiunta a ciascun file crittografato, mentre tutte le directory contengono anche la richiesta di riscatto RyukReadMe.txt.

Le ultime build di Ryuk non hanno funzionalità di persistenza. A differenza di altre famiglie di ransomware note, Ryuk attualmente non ha funzionalità integrate di terminazione di processi / servizi e funzionalità anti-ripristino. Inoltre, per disabilitare l'opzione Ripristino configurazione di sistema di Windows attraverso la quale le vittime potrebbero provare a recuperare i propri dati, Ryuk elimina tutte le copie shadow esistenti dei file crittografati.

A differenza delle comuni minacce ransomware, Ryuk non inserisce i file di sistema di Windows nella whitelist dei file che non dovrebbero essere crittografati, il che significa che non ha alcun meccanismo per garantire la stabilità dell'host. Sorprendentemente, anche altri tipi di file eseguibili non sono nell'elenco dei file che non dovrebbero essere crittografati, come i driver di sistema (.sys) e le estensioni di controllo OLE (.ocx). Anche molti nomi di cartelle cruciali non sono nella whitelist. Ad esempio, Ryuk è stato spesso osservato mentre tentava di crittografare i file Bootloader di Windows, il che minaccia di rendere la macchina infetta instabile e persino non avviabile nel tempo. In effetti, Ryuk inserisce nella whitelist solo tre estensioni di file: .exe, .dll e hrmlog, mentre l'ultima sembra essere un nome di file di registro di debug creato dal malware HERMES originale. I nomi delle cartelle presenti nella whitelist di Ryuk sono Mozilla, Chrome, Microsoft, Windows, Recycle.bin, AhnLab. Ecco un'altra somiglianza con HERMES: entrambe le minacce malware inseriscono nella whitelist una cartella denominata "AhnLab" - il nome del popolare software di sicurezza della Corea del Sud.

È noto che Ryuk Ransomware viene eseguito dalla cartella Temp con un nome casuale e salva una richiesta di riscatto sul desktop dell'utente intitolata "RyukReadMe.tx". Il team dietro Ryuk Ransomware potrebbe tentare di far cadere la minaccia sui computer collegati tramite cartelle condivise e unità di rete non protette da password. Ryuk Ransomware codifica in modo sicuro testo, fogli di calcolo, eBook, presentazioni, database, immagini, file video e audio. È necessario disporre di una buona soluzione di backup per contrastare Ryuk Ransomware e ripristinare i dati se necessario. Una rigorosa politica di accesso e un monitoraggio attivo ti aiuteranno a limitare la diffusione della minaccia e i danni che può causare alla tua organizzazione. Le società AV bloccano i file relativi a Ryuk Ransomware e li contrassegnano come:

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

Trojan (0053a8e51)

Trojan-Ransom.Ryuk

Trojan-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924 (B)

Trojan.Win64.S.Ryuk.174080

Trojan / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

I rapporti sugli incidenti mostrano che gli sviluppatori di minacce originali sono passati a utilizzare gli account di posta elettronica "WayneEvenson@protonmail.com" e "WayneEvenson@tutanota.com" per la loro campagna di ransomware. Il ransomware "wayneevenson@protonmail.com" può essere eseguito come "PdTlG.exe" sui computer compromessi, ma è necessario tenere presente che potrebbe utilizzare nomi di file casuali. Una nuova caratteristica introdotta con il ransomware "wayneevenson@protonmail.com" sembra essere il caricamento automatico del messaggio di riscatto tramite un'applicazione Blocco note di Microsoft sul desktop dell'utente. Continuiamo a monitorare il comportamento di Ryuk Ransomware e i nuovi vettori di attacco che vengono sfruttati per fornire il prodotto a utenti ignari. È necessario utilizzare i servizi di un potente gestore di backup e disabilitare il caricamento delle macro da fonti non attendibili. Le regole di rilevamento per il ransomware "wayneevenson@protonmail.com" sono supportate dalla maggior parte dei fornitori di AV che contrassegnano i file correlati con i seguenti avvisi:

Dropper / Win32.Ryukran.R234915

Ransom.Jabaxsta! 1.B3AA (CLASSIC)

Ransom / W32.Ryuk.393216

Riscatto: Win32 / Jabaxsta.B! Dr

TR / FileCoder.biysh

Trojan (0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A (B)

Trojan.Ransom.Win32.1398

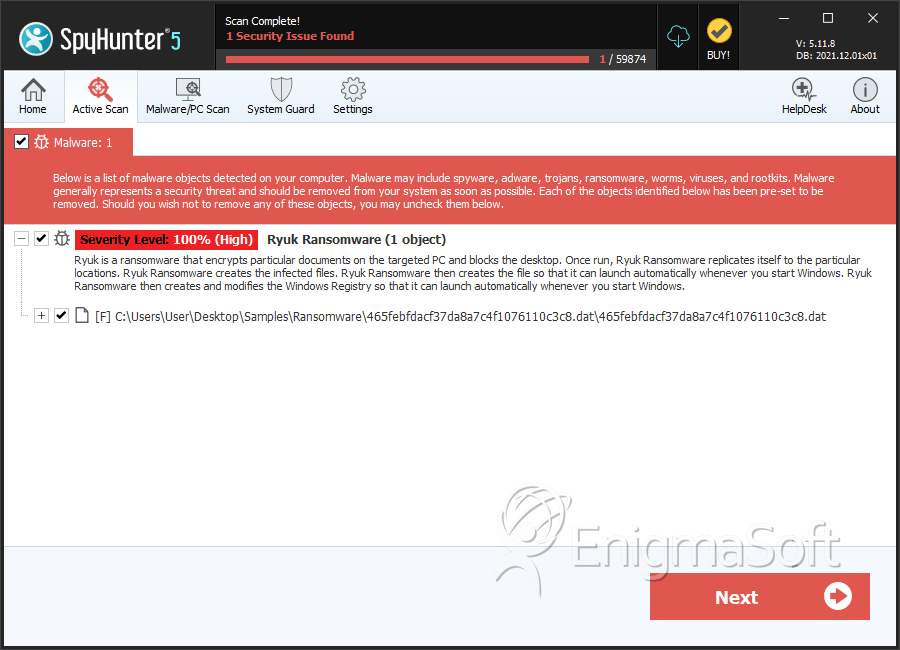

SpyHunter rileva e rimuove Ryuk Ransomware

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |