GandCrab 랜섬웨어

위협 스코어카드

EnigmaSoft 위협 스코어카드

EnigmaSoft Threat Scorecard는 당사 연구팀이 수집 및 분석한 다양한 악성코드 위협에 대한 평가 보고서입니다. EnigmaSoft Threat Scorecard는 실제 및 잠재적 위험 요인, 추세, 빈도, 확산 및 지속성을 포함한 여러 메트릭을 사용하여 위협을 평가하고 순위를 지정합니다. EnigmaSoft Threat Scorecard는 당사의 연구 데이터 및 메트릭을 기반으로 정기적으로 업데이트되며 시스템에서 맬웨어를 제거하기 위한 솔루션을 찾는 최종 사용자부터 위협을 분석하는 보안 전문가에 이르기까지 광범위한 컴퓨터 사용자에게 유용합니다.

EnigmaSoft Threat Scorecard는 다음과 같은 다양한 유용한 정보를 표시합니다.

순위: EnigmaSoft의 위협 데이터베이스에서 특정 위협의 순위입니다.

심각도 수준: 위협 평가 기준 에 설명된 대로 위험 모델링 프로세스 및 연구를 기반으로 숫자로 표시된 개체의 결정된 심각도 수준입니다.

감염된 컴퓨터: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

위협 평가 기준 도 참조하십시오.

| 순위: | 5,691 |

| 위협 수준: | 100 % (높은) |

| 감염된 컴퓨터: | 79,401 |

| 처음 본 것: | January 29, 2018 |

| 마지막으로 본: | September 14, 2025 |

| 영향을 받는 OS: | Windows |

GandCrab 랜섬웨어는 영향을받는 컴퓨터의 데이터를 암호화하고 해독 도구에 대한 대가로 몸값 지불을 요구하는 맬웨어 위협입니다. 이 크립토 바이러스는 올해 1 월 말에 처음으로 나타 났으며 그 이후로 연구원들은 GandCrab의 여러 버전을 확인했으며, 그중 GDCB, GandCrab v2, GandCrab v3, GandCrab v4 및 GandCrab v5. 최신 버전은 2018 년 9 월에 약 한 달 전에 확인되었습니다.이 랜섬웨어의 기능과 암호화 메커니즘은 처음 등장한 이후로 발전했습니다. 초기 세 가지 버전은 RSA 및 AES 암호화 알고리즘을 사용하여 감염된 장치의 데이터를 잠갔습니다. 버전 4 이상은 Salsa20과 같은 추가적이고 더 정교한 암호를 사용합니다. 맬웨어 연구자들은 Salsa20 암호가 훨씬 더 빠르기 때문에 주로 속도상의 이유로 수행된다고 생각합니다. 암호화 할 파일을 선택하는 패턴도 발전했습니다. 원본 버전은 특정 파일 확장자 목록에 대해 암호화 할 파일을 확인한 반면, 두 번째 및 모든 후속 GandCrab 버전에는 대신 제외 목록이 있으며 해당 목록에 나타나지 않는 다른 모든 파일을 암호화합니다. 필요한 몸값도 늘 렸습니다.

이번 주 맬웨어 에피소드 21 파트 3 : GandCrab, REvil, Sodinokibi 랜섬웨어 위협은 2020 년 4 분기에 극도로 위험한 상태로 남아 있습니다

GandCrab은 대부분 스팸 이메일, 익스플로잇 킷, 가짜 업데이트 및 크랙 된 합법적 인 소프트웨어를 통해 배포됩니다. 모든 GandCrab 사례의 특징은이 랜섬웨어가 암호화 된 파일에 특정 확장자를 추가한다는 것입니다. 컴퓨터를 감염시킨 맬웨어 버전에 따라 이러한 파일 확장자는 .gdcb, .krab, .crab, .lock 또는 임의의 5 ~ 10 개의 문자 조합 일 수 있습니다. GandCrab의 초기 버전에는 감염된 컴퓨터의 메모리에 암호 해독 키를 남긴 코드에 심각한 버그가 있었기 때문에 맬웨어 방지 회사가 Europol 및 루마니아 경찰과 협력하여 암호 해독기를 신속하게 개발하여 무료로 제공했습니다. NoMoreRansom.org에서 다운로드하십시오. 하지만 그 직후에 악성 코드 작성자는 결함이 수정 된 업데이트 버전을 출시하여 해독기가 모든 후속 버전에서 더 이상 작동하지 않도록합니다. 현재 유통되고있는 GandCrab 랜섬웨어 버전에 대한 무료 복호화 도구가 없기 때문에 사용자는 온라인 서핑을하거나 이메일 메시지를 열 때 각별히주의해야합니다. 랜섬웨어에 대한 최고의 팁은 아마도 외부 저장 장치에 모든 귀중한 데이터를 백업하는 것입니다.

목차

GandCrab 처음 세 가지 버전은 기본 루틴을 따릅니다.

GandCrab이 시스템에 침투하자마자 파일 검사 및 암호화 프로세스를 시작하여 컴퓨터에 저장된 가장 중요한 데이터를 대상으로하고 이미지, 사진, 비디오, 데이터베이스, 아카이브, Microsoft Office / Open Office와 같은 모든 유형의 콘텐츠를 처리하려고 시도합니다. 문서, 음악 파일 등. 악성 코드가 암호화 프로세스를 완료 한 후 사용자는 암호화 된 파일에 액세스 할 수 없으며 GDCB-DECRYPT.txt라는 텍스트 파일에 다음과 같은 랜섬 노트가 표시됩니다.

"= GANDCRAB = —

주의!

모든 파일 문서, 사진, 데이터베이스 및 기타 중요한 파일은 암호화되며 확장자는 .GDCB입니다.

파일을 복구하는 유일한 방법은 개인 키를 구입하는 것입니다. 저희 서버에 있으며 저희 만이 귀하의 파일을 복구 할 수 있습니다.

키가있는 서버는 폐쇄 된 네트워크 TOR에 있습니다. 다음과 같은 방법으로 갈 수 있습니다.

1. Tor 브라우저 다운로드 – https://www.torproject.org/

2. Tor 브라우저 설치

3. Tor 브라우저 열기

4. tor 브라우저에서 링크 열기 : http://gdcbghvjyqy7jclk.onion/[id]

5.이 페이지의 지침을 따릅니다.

우리 페이지에서 지불 지침을 볼 수 있으며 1 개의 파일을 무료로 해독 할 수 있습니다.

위험한!

파일을 수정하거나 자신의 개인 키를 사용하지 마십시오. 그러면 데이터가 영구적으로 손실됩니다! "

사용자가 필요한 모든 단계를 수행하면 GandCrab decryptor라는 웹 페이지로 이동하여 해독 도구에 대해 약 $ 1,200에 해당하는 1.54 DASH를 지불해야한다는 내용을 읽게됩니다. 몸값을 보내야하는 해당 DASH 주소도 제공됩니다. 또한 악성 코드 웹 사이트는 사용자에게 신뢰성을 확신시키기 위해 무료 복호화를 위해 하나의 파일을 업로드 할 수있는 가능성을 제공하며, 사용자는 지원 채팅에 액세스 할 수 있습니다. 피해자를 위협하기 위해 악성 코드 소유자는 또한 몸값을 지불해야하는 특정 기간을 지정하고 해당 기간이 만료 된 후 파일을 파기하거나 요청 된 몸값을 올리겠다고 위협합니다. DASH 결제는 맬웨어의 첫 번째 및 두 번째 버전에 대해서만 허용됩니다.

맬웨어 연구원은 데이터를 복구 할 수있는 다른 방법이 있으므로 사이버 범죄자의 규칙을 절대 준수하지 말 것을 권장합니다. GandCrab 랜섬웨어는 전문적인 제거 도구로 제거 할 수 있지만, 전문가는 전문가가 아닌 경우 PC를 직접 청소하지 않는 것이 좋습니다. 이러한 유형의 정교한 랜섬웨어 위협은 작업 및 파일을 합법적 인 프로세스로 위장 할 수 있습니다. 즉, 일부 악성 개체를 제거하는 동안 중요한 시스템 파일을 쉽게 종료 할 수 있으며, 이는 컴퓨터에 돌이킬 수없는 손상을 초래할 수 있습니다. .

GandCrab v3로 알려진 세 번째 버전은 4 월 말에 더 강력한 암호화 방법으로 등장했으며 특히 우크라이나, 카자흐스탄, 벨로루시 및 러시아와 같은 구 소련 국가의 사용자를 대상으로합니다. 이전 버전에서 알려진 RSA-2048 암호화 알고리즘 외에도 GandCrab v3는 AES -256 (CBC 모드) 암호화를 렌더링하여 개인 파일 및 기타 데이터를 잠급니다. 암호화 된 파일에는 .CRAB 확장자가 부여되며 표시된 랜섬 노트는 매우 익숙해 보입니다. 그러나 버전 1 및 2와 달리이 버전은 DASH로 지불을 수락하지 않고 대신 비트 코인으로 몸값을 지불하도록 피해자에게 요청합니다. 이 버전은 또한 피해자를 추가로 위협하기 위해 바탕 화면이 바탕 화면과 랜섬 노트 사이를 지속적으로 전환하는 사용자의 배경 화면을 랜섬 노트로 변경하는 기능이 있습니다. 또 다른 새로운 기능은 RunOnce 자동 실행 레지스트리 키입니다.

HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ whtsxydcvmtC : \ Documents and Settings \ Administrator \ Application Data \ Microsoft \ yrtbsc.exe

후속 GandCrab 버전에는 새로운 고급 기능이 제공됩니다.

GandCrab v4

올해 7 월에 GandCrab v4는 이전 버전을 따랐습니다. 이 랜섬웨어 버전은 암호화 된 파일에 .KRAB 확장자를 추가하지만 AES-256 (CBC 모드) 및 RSA-2048 암호화 알고리즘을 악용합니다. 이 지능형 위협은 또한 TEA (Tiny Encryption Algorithm)라는 빠르고 효율적인 암호화 알고리즘을 사용하여 안티 바이러스 프로그램의 탐지를 방지합니다.

버전 4에는 새로운 암호화 알고리즘도 도입되었습니다. GandCrab v4는 각 파일의 암호화에 사용되는 두 개의 RSA 키 (공개 및 개인 키)를 생성합니다. 암호화 절차 중에 맬웨어는 특별히 생성 된 임의 Salsa20 키와 임의 초기화 벡터 (IV)로 각 파일을 암호화 한 다음 처음에 생성 된 공개 RSA 키로 암호화합니다. 개인 RSA 키는 레지스트리에 남아 있으며 자체적으로 다른 Salsa20 키와 IV로 암호화되며, 이는 차례로 맬웨어에 포함 된 공개 RSA 키로 암호화됩니다. 암호화 프로세스가 완료되면 새로운 8 바이트 필드가 생성됩니다. 파일 키를 사용하면 IV가 영향을받는 파일의 내용에 추가되어 크기가 증가합니다. 이 정교한 암호화 방법은 포함 된 공개 키에 해당하는 개인 키 없이는 파일을 해독 할 수 없기 때문에 GandCrab v4를 매우 강력하게 만듭니다. 또 다른 문제는 랜섬웨어가 감염된 컴퓨터의 모든 섀도우 볼륨을 삭제하여 해당 메커니즘을 통해 파일을 복구 할 수 없다는 사실에서 비롯됩니다. 마지막으로 GandCrab은 시스템에서 자신을 삭제합니다. 이번에는 랜섬 노트가 KRAB-DECRYPT.txt와 CRAB-DECRYPT.txt라는 두 개의 다른 파일에 포함되어 있습니다.

다음 GandCrab v4.1 버전에는 C & C 서버에서 명령을 수신하는 대신 네트워크와 통신 할 수있는 또 다른 새로운 기능이 있습니다. 이 버전의 랜섬웨어는 확산을 위해 인터넷 연결이 필요하지 않으며 SMB 익스플로잇을 사용한 Petya 및 WannaCry 바이러스와 유사한 SMB 전송 프로토콜을 배포에 사용할 수 있다는 추측이 있습니다. 아직 그렇지 않은 경우에도 전문가들은 GandCrab의이 기능이 향후 일부 맬웨어 버전에 도입 될 수 있다고 경고하므로 사용자는 사용 가능한 모든 패치를 설치했는지 확인해야합니다. 이 버전의 새로운 점은 암호 해독 키가 공격자의 서버에 있으며 사이버 범죄자 자신 만 액세스 할 수 있다는 것입니다. Moveover에서는 감염된 각 컴퓨터에 대해 새 키가 특별히 생성되어 암호 해독 키를 다시 사용할 수 없습니다. 다음 GandCrab v4.2의 새로운 기능은 가상 머신을 감지 할 수있는 특수 코드이며,이 경우 악성 코드가 작동을 중지합니다.

GandCrab v4.1의 경우 데이터가 이미 암호화 된 랜섬웨어를 속이는 특수 파일을 대상 시스템에 생성하여 작동하는 백신 앱이 개발되었습니다. 백신 앱은 온라인에서 사용할 수 있지만이 특정 버전과 이전 버전에서만 작동하고 v4.1.2 및 후속 버전에서는 작동하지 않습니다. 멀웨어 제작자는 신속하게 트릭을 비효율적으로 만들 수있는 방법을 찾았습니다. v4.2.1은 백신을 개발 한 회사에 대한 통합 메시지와 함께 8 월 초에 나타났습니다. 이 회사의 제품. 이 코드는 Visual Studio 프로젝트를 나타내며 러시아어로 된 데이터를 포함합니다. 버전 4.3은 v4.2.1에 거의 동시에 나타 났지만 몇 가지 변경 사항이 있습니다. 변경 사항 중 하나는 가상 머신 감지 코드가 항상 제대로 작동하지 않았기 때문에 제거되었다는 것입니다.

GandCrab v5

GandCrab의 최신 버전은 9 월에 GandCrab v5, GandCrab v5.0.1, v5.0.2 및 v5.0.4에서 발생했습니다. 새로운 기능에는 이전 버전의 랜섬웨어에서 관찰 된 것과 같이 미리 정의 된 파일 확장자 대신 암호화 된 파일에 대해 무작위로 생성 된 5-10 자 파일 확장자를 사용하는 기능이 포함됩니다. 버전 v5.0.2는 암호화 된 각 파일에 임의로 선택한 10 개의 문자를 파일 확장자로 추가하는 반면 후속 v5.0.4는 임의의 8 자 파일 확장자를 사용합니다. GandCrab v5에는 파일 이름이 [randomly_generated_extension]-DECRYPT.html과 같은 새로운 랜섬 노트 형식이 있습니다. 일부 이전 버전과 달리 HTML 랜섬 노트는 TOR 브라우저를 다운로드하는 방법 만 설명하는 반면, TOR 네트워크에서 호스팅되는 해커의 결제 페이지는 사용자 파일에 발생한 일과 관련된 나머지 정보를 제공합니다. 필요한 몸값은 DASH 또는 Bitcoin의 금액이며 이번에는 $ 800에서 $ 2,400에 해당합니다.

v5.0.1 이상 버전은 랜섬 노트에 텍스트 파일 형식을 다시 사용하지만 나머지는 동일하게 유지됩니다. GandCrab v5.0.1 랜섬 노트는 [random_extension] -Decrypt.txt 파일에 포함되어 있으며 TOR 브라우저를 통해 익명 통신을 사용해야합니다. 다음을 읽습니다.

"— = GANDCRAB V5.0.1 = —

주의!

모든 파일, 문서, 사진, 데이터베이스 및 기타 중요한 파일은 암호화되며 확장자는 다음과 같습니다.

파일을 복구하는 유일한 방법은 고유 한 개인 키를 구입하는 것입니다. 우리만이이 키를 제공 할 수 있으며 파일을 복구 할 수 있습니다.

키가있는 서버는 폐쇄 된 네트워크 TOR에 있습니다. 다음과 같은 방법으로 갈 수 있습니다.>

—————————————————————————————->

• 토르 브라우저 다운로드 – https://www.torproject.org/

• Tor 브라우저 설치

• Tor 브라우저 열기

• TOR 브라우저에서 링크 열기 : http://gandcrabmfe6mnef.onion/e499c8afc4ba3647

•이 페이지의 지침을 따르십시오.

—————————————————————————————-

우리 페이지에서 지불 지침을 볼 수 있으며 1 개의 파일을 무료로 해독 할 수 있습니다.

주의!

데이터 손상을 방지하기 위해 :

* 암호화 된 파일을 수정하지 마십시오

* 아래 데이터를 변경하지 마십시오. "

공격자의 TOR 페이지를 방문 할 때 피해자는 다음 메시지를 읽습니다.

"죄송합니다. 파일이 암호화되었습니다!

걱정하지 마세요. 모든 파일을 반환하도록 도와 드릴 수 있습니다!

파일 암호 해독기의 가격은 2400 USD입니다.

2018-07-20 02:32:41 UTC까지 결제가 이루어지지 않으면 파일 해독 비용이 두 배가됩니다.

금액이 두 배가되었습니다!

두 배 가격까지 남은 시간 :

—————————————————————————————–

무슨 문제? GandCrab Decryptor 지원 구입은 연중 무휴 24 시간 테스트 해독입니다.

—————————————————————————————–

자바 스크립트를 켜주세요 !!

무슨 문제?

컴퓨터가 GandCrab Ransomware에 감염되었습니다. 파일이 암호화되었으며 사용자가 직접 해독 할 수 없습니다.

네트워크에서 해독기 및 타사 소프트웨어를 찾을 수 있지만 도움이되지 않으며 파일을 해독 할 수 없게 만들 수 있습니다.

파일을 되돌리려면 어떻게해야합니까?

GandCrab Decryptor를 구입해야합니다. 이 소프트웨어는 암호화 된 모든 파일을 해독하고 PC에서 GandCrab Ransomware를 제거하는 데 도움이됩니다.

현재 가격 : $ 2,400.00. 결제로 암호 화폐 DASH 또는 Bitcoin이 필요합니다.

나에게 어떤 보증을 할 수 있습니까?

테스트 복호화를 사용하고 1 개의 파일을 무료로 복호화 할 수 있습니다.

암호 화폐 란 무엇이며 GandCrab Decryptor를 어떻게 구매할 수 있습니까?

암호 화폐에 대한 자세한 내용은 Google 또는 여기에서 확인할 수 있습니다.

결제시 신용 카드를 사용하여 DASH 또는 비트 코인을 구매하고 당사 주소로 코인을 보내야합니다.

어떻게 지불 할 수 있습니까?

신용 카드를 사용하여 Bitcoin 또는 DASH를 구매해야합니다. 할 수있는 서비스 링크 : 대시 거래소 목록, 비트 코인 거래소 목록

그런 다음 GandCrab Decryptor 구매 결제 페이지로 이동하여 결제 수단을 선택하고 안내를 따르세요. "

지속성을 확보하고 악성 스크립트가 Windows 운영 체제를 부팅 할 때마다 자동으로 실행되도록하기 위해 v5.0.2는 Windows 레지스트리에 항목을 추가합니다.

HKEY_CURRENT_USER \ Control Panel \ International

HKEY_CURRENT_USER \ Control Panel \ International \ LocaleName

HKEY_CURRENT_USER \ 키보드 레이아웃 \ 사전로드

HKEY_CURRENT_USER \ 키보드 레이아웃 \ 사전로드 \ 1

HKEY_CURRENT_USER \ 키보드 레이아웃 \ 사전로드 \ 2

HKEY_CURRENT_USER \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ Identifier

HKEY_LOCAL_MACHINE \ HARDWARE \ DESCRIPTION \ System \ CentralProcessor \ 0 \ ProcessorNameString

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Log 파일 최대 크기

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Wbem \ CIMOM \ Logging

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ productName

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ ex_data \ data \ ext

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ private

HKEY_LOCAL_MACHINE \ SOFTWARE \ keys_data \ data \ public

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services \ Tcpip \ Parameters \ Domain

이 버전의 랜섬웨어는 Windows 운영 체제에서 모든 섀도우 볼륨 복사본을 삭제하도록 프로그래밍 할 수도 있습니다. 이것은 다음 명령을 통해 수행됩니다.

"→ vssadmin.exe 그림자 삭제 / all / Quiet"

이 명령을 실행하면 손상된 데이터를 복원 할 수있는 가능한 방법 중 하나가 제거되므로 파일 암호화가 더 효율적이됩니다.

GandCrab 5.0.2 악성 페이로드는 다음과 같은 다양한 이름으로 맬웨어 방지 프로그램에 의해 탐지되었습니다.

- Ransom.GandCrab

- Trojan-Ransom.Win32.GandCrypt.fbd

- TR / AD.GandCrab.wizji

- 트로이 목마 [랜섬] /Win32.GandCrypt

- Trojan-Ransom.Win32.GandCrypt.fbd

- 랜섬 : Win32 / GandCrab.MTC! bit

- ML.Attribute.HighConfidence

GandCrab 랜섬웨어 배포 채널

스팸 이메일 캠페인

사이버 보안 연구자들은 위험한 GandCrab 랜섬웨어를 배포하는 여러 방법을 확인했습니다. 이 멀웨어가 확산되는 알려진 채널 중 하나는 이름이 다른 발신자의 스팸 이메일 캠페인을 통한 것입니다. 이 경우 사이버 범죄자들은 악의적 인 이메일을 인보이스, 쇼핑 영수증 또는 기타 문서로 위장하여 사용자가 "추가 세부 정보"를 열도록 속일 수있는 소셜 엔지니어링 기술에 의존합니다. 과거 GandCrab 스팸 캠페인에서 보낸 이메일의 공통점은 주소의 두 번째 부분이 @ cdkconstruction.org이고 제목 줄에 "Receipt Feb- [Random numbers]"가 포함되어 있다는 것입니다. 멀웨어는 일반적으로 PDF 첨부 파일에 포함되고 메시지 본문에는 "DOC 첨부"라고 표시됩니다. 사용자가 악성 첨부 파일을 클릭하면 .doc. 파일이 시스템에 다운로드됩니다. 그런 다음이 파일은 PowerShell 스크립트를 실행하고 일부 맬웨어 버전에서 "sct5.txt"라는 새 악용 파일을 만듭니다. 그러나이 익스플로잇 파일은 실제 악성 코드 페이로드를 실행하지 않습니다. 대신 바이러스가 시스템 내부로 들어가는 중간 매체 역할을합니다. GandCrab v4.3은 또한 한국에서 널리 사용되는 압축 아카이브 파일 유형 인 ".egg"파일이 첨부 된 스팸 이메일을 통해 배포되었습니다. 올해 8 월에 처음으로 탐지 된이 캠페인은 특히 저자가 제목 줄, 이메일 본문 및 악성 .egg 파일 첨부 파일 이름에 한글을 사용한 한국 사용자를 대상으로합니다. 손상된 메시지는 수신자가 기소되어야하는 일부 "전자 상거래 위반"문제에 대한 알림으로 위장되었습니다. 잠재적 인 피해자는 GandCrab 랜섬웨어를 실행하기 위해 파일의 압축을 풀고 압축 해제 후 남아있는 두 파일 중 하나를 열어야합니다.

익스플로잇 키트

연구원이 탐지 한 또 다른 배포 채널은 Magnitude Exploit Kit (Magnitude EK)로, 해커가 이전에 대한민국에서 Magniber 랜섬웨어를 확산하는 데 사용했습니다. 지금까지 연구원들은 Magnitude EK가 주로 GandCrab의 두 번째 버전을 전파하는 데 사용되었다고 믿습니다. 이 키트는 랜섬웨어를 실행하기위한 특별한 불없는 기술을 제공하여 악성 코드가 VBScript.Encode / JScript.Encode 스크립트로 인코딩 된 후 대상 컴퓨터의 메모리에 직접 주입됩니다. 페이로드 실행 후 GandCrab은 explorer.exe 파일에 루트를 설정하고 강제 재부팅을 수행 한 다음 파일을 잠그고 .CRAB 파일 확장명을 추가하는 암호화기를 시작합니다. GandCrab은 또한 공격자가 RIG EK라는 또 다른 익스플로잇 킷을 사용하는 "Seamless"라는 손상된 온라인 광고 캠페인을 통해 배포되었습니다. 이 익스플로잇 킷은 암호화 바이러스를 도입 할 수있는 대상 시스템의 취약성을 탐지합니다. 세 번째 익스플로잇 킷, 즉 GrandSoft EK가이 악성 코드의 배포에 사용 된 것으로도 알려져 있습니다. 또한 대상 시스템에서 보안 결함을 찾아 오용 할 수 있습니다. 9 월에 발견 된 Fallout이라는 새로운 Exploit Kit도 GandCrab 랜섬웨어를 배포하는 것으로 밝혀졌습니다. Fallout은 이전에 Nuclear라고 불렸던 익스플로잇 킷과 매우 유사한 루틴을 따릅니다. Fallout은 두 가지 취약점을 악용하여 악성 페이로드를 제공합니다. 첫 번째는 Windows VBScript 엔진의 원격 코드 실행 버그입니다 (CVE-2018-8174). 두 번째는 Fallout이 VBScript를 악용하지 못할 경우 악용하는 Adobe Flash (CVE-2018-4878)의 보안 결함입니다. 이러한 결함을 성공적으로 악용 한 후 Fallout은 암호화 된 페이로드를 검색하기 위해 쉘 코드를 생성합니다. 그런 다음 해당 페이로드를 해독하고 포함 된 코드를 실행합니다. 경우에 따라 Fallout은 특정 보안 프로세스의 존재를 확인하는 트로이 목마를 설치하고 대상 시스템에 존재하는 경우 추가 작업을 수행하지 않도록 프로그래밍 할 수도 있습니다. GandCrab v5.0.1의 경우 Windows 커널에 있으며 잠재적 인 공격자가 ASLR (Address Space Layout Randomization) 우회를 얻을 수있는 정보를 검색 할 수있는 CVE-2018-0896 취약성을 악용하는 것으로 알려져 있습니다. 공격자가 대상 컴퓨터에 로그온 할 때 특별히 제작 된 응용 프로그램을 실행하면이 취약점이 악용 될 수 있습니다. GandCrab v5.0.2는 동일한 기능을 가질 수 있지만 아직 확인되지 않았습니다.

서비스로서의 랜섬웨어 (RaaS)

마지막으로 GandCrab은 러시아 지하 해킹 포럼에서 연중 무휴 24 시간 기술 지원을 제공하는 서비스로서의 랜섬웨어 (RaaS)로도 제공됩니다. 수집 된 데이터에 따르면 멀웨어 개발자는 GandCrab 제휴 프로그램으로 인해 이미 60 ~ 70 %의 수익을 낸 멀웨어 개발자가 멀웨어 개발자에게 대가를 지급 받았기 때문에 60 만 달러 이상의 몸값을 받았습니다. 연구원들에 따르면, 제휴 프로그램에는 100 명의 회원이 있으며, 그중 80 명이 랜섬웨어의 700 개의 다른 샘플을 퍼뜨 렸으며 감염된 컴퓨터의 70 % 이상이 미국이나 영국에 있습니다. 따라서 전문가들은 처음에 GandCrab 랜섬웨어를 특히 영어를 사용하는 피해자를 겨냥한 위협으로 간주했습니다. 그러나 최신 버전의 맬웨어는 프랑스어, 독일어, 이탈리아어 및 일본어를 포함한 여러 추가 언어를 지원하기 때문에 해당 제안을 초과했습니다.

GandCrab 랜섬웨어의 랜섬 수요

GandCrab 랜섬웨어는 감염된 컴퓨터의 문서 라이브러리와 감염된 컴퓨터의 바탕 화면에 드롭되는 'GDCB-DECRYPT.txt'라는 텍스트 파일 형태로 랜섬 노트를 전달합니다. GandCrab Ransomware의 랜섬 노트 텍스트는 다음과 같습니다.

'— = GANDCRAB = —

주의!

모든 파일 문서, 사진, 데이터베이스 및 기타 중요한 파일은 암호화되며 확장자는 .GDCB입니다.

파일을 복구하는 유일한 방법은 개인 키를 구입하는 것입니다. 저희 서버에 있으며 저희 만이 귀하의 파일을 복구 할 수 있습니다.

키가있는 서버는 폐쇄 된 네트워크 TOR에 있습니다. 다음과 같은 방법으로 갈 수 있습니다.

1. Tor 브라우저 다운로드 – h [tt] ps : //www.torproject [.] org /

2. Tor 브라우저 설치

3. Tor 브라우저 열기

4. tor 브라우저에서 링크를 엽니 다. h [tt] ps : // gdcbghvjyqy7jclk [.] onion / 6361f798c4ba3647

5.이 페이지의 지침을 따릅니다.

Tor / Tor 브라우저가 귀하의 국가에서 잠겨 있거나 설치할 수없는 경우 일반 브라우저에서 다음 링크 중 하나를여십시오.

1.h [tt] ps : //gdcbghvjyqy7jclk.onion [.] top / 6361f798c4ba3647

2. h [tt] ps : //gdcbghvjyqy7jclk.onion [.] casa / 6361f798c4ba3647

3. h [tt] ps : //gdcbghvjyqy7jclk.onion [.] guide / 6361f798c4ba3647

4. h [tt] ps : //gdcbghvjyqy7jclk.onion [.] rip / 6361f798c4ba3647

5. h [tt] ps : //gdcbghvjyqy7jclk.onion [.] plus / 6361f798c4ba3647

우리 페이지에서 지불 지침을 볼 수 있으며 1 개의 파일을 무료로 해독 할 수 있습니다.

위험한!

파일을 수정하거나 개인 키를 사용하지 마십시오. 그러면 데이터가 영원히 손실 될 것입니다! '

공격의 피해자가 GandCrab Ransomware와 관련된 도메인에 연결을 시도하면 다음 메시지와 텍스트가 표시됩니다.

'어서 오십시오!

우리는 퇴각하지만 모든 파일이 암호화되었습니다!

우리가 아는 한:

국가

OS

PC 사용자

PC 이름

PC 그룹

PC Lang.

HDD

암호화 날짜

파일의 양

파일 볼륨

하지만 걱정하지 마세요. 모든 파일을 반환 할 수 있습니다! 도와 드리겠습니다!

아래에서 PC에서 암호화 된 파일 중 하나를 선택하고 암호를 해독 할 수 있습니다. 테스트 암호 해독기입니다.

하지만 무료로 1 개의 파일 만 해독 할 수 있습니다.

주의! 타사 암호 해독 도구를 사용하지 마십시오! 이것은 당신의 파일을 파괴하기 때문입니다!

무엇이 필요합니까?

GandCrab Decryptor가 필요합니다. 이 소프트웨어는 암호화 된 모든 파일의 암호를 해독하고 PC에서 GandCrab을 삭제합니다. 구매하려면 암호 화폐 DASH (1 DASH = 760.567 $)가 필요합니다. 이 통화를 구입하는 방법은 여기에서 읽을 수 있습니다.

얼마를 지불해야합니까? 아래는 지정된 금액과 지불을위한 지갑입니다.

가격 : 1.5 DASH (1200 USD) '

GandCrab Ransomware의 몸값 요구는 Bitcoin과 다르지 않은 암호화 폐인 Dash를 사용합니다. PC 보안 연구원은 GandCrab Ransomware의 랜섬 노트의 내용을 무시하는 것이 좋습니다.

2018 년 10 월 26 일 업데이트 — GandCrab 5.0.5 Ransomware

GandCrab 5.0.5 랜섬웨어는 2018 년 10 월 말 멀웨어 분석가가보고 한 GandCrab 랜섬웨어의 업데이트 버전입니다. GandCrab 5.0.5 랜섬웨어의 출시는 암호화 프로세스의 변경과 Europol (유럽 연합의 법 집행 기관) 및 사이버 보안 업계의 파트너가 무료 암호 해독 도구를 출시 한 직후에 출현했기 때문에 주목할 만합니다. 무료 해독기는 GandCrab 팀이 2017-2018 년 시리아 남북 전쟁에서 잃어버린 친척의 가족 사진을 복구하는 데 도움을 간청 한 시리아의 PC 사용자에게 무료 해독기를 공개했기 때문에 가능했습니다. 맬웨어 연구자들은 GandCrab 팀이 인터넷에 업로드 한 코드를 기반으로 도구를 개발했습니다. 짧은 테스트 기간이 지나고 Gand Crab v4 Ransomware의 영향을받은 많은 PC 사용자는 Europol에서 무료 해독기를 다운로드 할 수 있다는 알림을 받았습니다.

불행히도 사이버 보안 산업의 공동 노력의 성공은 오래 가지 못했습니다. 랜섬웨어 공격자들은 GandCrab 5.0.5 업데이트를 배포자에게 푸시했으며 위협으로 인해 더 많은 사용자가 손상되었습니다. GandCrab 5.0.5 버전은 무료 암호 해독기를 쓸모 없게 만드는 새로운 암호화 명령을 사용합니다. Europol의 기기를 사용하여 GandCrab v4의 영향을받는 파일을 해독 할 수 있습니다. 그러나 새로운 GandCrab 5.0.5 랜섬웨어는 리버스 엔지니어링 시도에 취약합니다. GandCrab 5.0.5 Ransomware가 파일 이름에 임의의 문자 5 개를 첨부하고 '[대문자 확장자] -DECRYPT.txt'라는 제목의 랜섬 노트를 드롭하는 것을 보았습니다. GandCrab 5.0.5의 희생자 중 한 명이 파일에 '.cyyjg'확장자가 있다고보고했습니다. 예를 들어, 'Ristretto coffee.docx'는 'Ristretto coffee.docx.cyyjg'로 이름이 바뀌고 몸값 메모는 'CYYJG-DECRYPT.txt'로 바탕 화면에 저장됩니다. 랜섬 노트에는 이전 버전에 비해 몇 가지 변경 사항이 포함되어 있습니다. '[대문자 확장자] -DECRYPT.txt'의 텍스트는 다음과 같습니다.

'--- = GANDCRAB V5.0.5 = ---

주의!

모든 파일, 문서, 사진, 데이터베이스 및 기타 중요한 파일은 암호화되며 확장자는 .ROTXKRY입니다.

파일을 복구하는 유일한 방법은 고유 한 개인 키를 구입하는 것입니다. 우리만이이 키를 제공 할 수 있으며 파일을 복구 할 수 있습니다.

키가있는 서버는 폐쇄 된 네트워크 TOR에 있습니다. 다음과 같은 방법으로 갈 수 있습니다.

---------------------------------

| 0. Tor 브라우저 다운로드-hxxps : //www.torproject [.] org /

| 1. Tor 브라우저 설치

| 2. Tor 브라우저 열기

| 3. TOR 브라우저에서 링크 열기 : hxxp : // gandcrabmfe6mnef [.] onion / 113737081e857d00

| 4.이 페이지의 지침을 따릅니다.

-------------------------------

우리 페이지에서 지불 지침을 볼 수 있으며 1 개의 파일을 무료로 해독 할 수 있습니다.

주의!

데이터 손상을 방지하기 위해 :

* 암호화 된 파일을 수정하지 마십시오

* 아래 데이터를 변경하지 마십시오

--- GANDCRAB 키 시작 ---

[무작위 문자]

--- END GANDCRAB KEY ---

--- PC 데이터 시작 ---

[고유 식별자]

--- PC 데이터 끝 --- '

GandCrab 5.0.5 랜섬웨어는 손상된 Microsoft Word 파일, PDF, 피싱 페이지 및 Mozilla Firefox 및 Google Chrome에서 사용되는 글꼴에 대한 가짜 업데이트를 통해 계속 배포됩니다. 앞서 언급했듯이 GandCrab Ransomware는 Ransomware-as-a-Service 플랫폼으로 운영되며 위협은 다양한 형태로 전파됩니다. PC 사용자는 확인되지 않은 위치 및 이메일 발신자의 파일을 피하고 불법 복제 소프트웨어를 사용하지 않는 것이 좋습니다.

2018 년 12 월 3 일 업데이트 — GandCrab 5.0.9 랜섬웨어

2018 년 12 월 3 일은 버전 번호 5.0.9를 포함하는 GandCrab Ransomware의 주요 업데이트입니다. GandCrab 5.0.9 Ransomware의 핵심은 이전 버전과 동일하지만 새로운 기능이 추가되고 새로운 난독 화 계층이 있으며 위협은 Bitcoin (BTC) 및 Dashcoin (DASH)과 교환하여 해독 서비스를 제공합니다. GandCrab 5.0.9 랜섬웨어는 주로 원격 액세스 보호가 취약한 중소 기업을 대상으로하는 것으로 알려져 있습니다. 새 버전은 감염된 모든 컴퓨터에 대해 무작위로 생성되는 사용자 지정 파일 확장명을 계속 추가합니다. 또한 랜섬 노트는 암호화 된 데이터가있는 모든 폴더에 드롭됩니다.

GandCrab 5.0.9 랜섬웨어는 낮은 감염률로 판단되는 시점에 테스트 단계에있을 수 있습니다. 사고 보고서는 많지 않지만 GandCrab 5.0.9 랜섬웨어가 2019 년 첫 달에 지배적 인 암호화 위협으로 부상 할 것으로 추정했습니다. 현재 GandCrab 5.0.9 랜섬웨어는 '.wwzaf'확장자를 첨부하는 것으로 알려져 있습니다. 'WWZAF-DECRYPT.txt'라는 제목의 메시지를 디렉토리에 놓습니다. 예를 들어 'Horizon Zero Dawn-The Frozen Wilds.docx'는 'Horizon Zero Dawn-The Frozen Wilds.docx.wwzaf'로 이름이 바뀌고 해당 사용자는 해독을 위해 'WWZAF-DECRYPT.txt'의 내용을 읽도록 안내됩니다. 명령. 손상된 데스크톱은 중앙에 다음 텍스트가있는 검은 색 화면의 새로운 배경 이미지를받습니다.

'GANDCRAB 5.0.9에 의해 암호화 됨

귀하의 파일은 당사 소프트웨어에 의해 강력한 보호를 받고 있습니다. 복원하려면 해독기를 구입해야합니다.

추가 단계는 모든 암호화 된 폴더에있는 WWZAF-DECRYPT.txt를 읽으십시오.

GandCrab 5.0.9 랜섬웨어는 새로운 랜섬 노트 레이아웃을 사용하지만 랜섬 지불을 확인하기 위해 TOR 네트워크에 계속 의존하고 있습니다. 위에서 언급했듯이 Ransomware 행위자는 이제 'WWZAF-DECRYPT.txt'에 표시된대로 Bitcoin 및 Dashcoin 지불을 수락합니다.

'--- = GANDCRAB V5.0.9 = ---

*** 어떤 상황에서도 모든 데이터가 복구 될 때까지이 파일을 삭제하지 마십시오 ***

*** 그렇게하지 않으면 해독 오류가있는 경우 시스템이 손상 될 수 있습니다 ***

주의!

모든 파일, 문서, 사진, 데이터베이스 및 기타 중요한 파일은 암호화되며 확장자는 .WWZAF입니다. 파일을 복구하는 유일한 방법은 고유 한 개인 키를 구입하는 것입니다. 우리만이이 키를 제공 할 수 있으며 파일을 복구 할 수 있습니다.

키가있는 서버는 폐쇄 된 네트워크 TOR에 있습니다. 다음과 같은 방법으로 갈 수 있습니다.

0. Tor 브라우저 다운로드-hxxps : //www.torproject.org/

1. Tor 브라우저 설치

2. Tor 브라우저 열기

3. TOR 브라우저에서 링크를 엽니 다. h [tt] p : // gandcrabmfe6mnef [.] onion / da9ad04e1e857d00

4.이 페이지의 지침을 따릅니다.

우리 페이지에서 지불 지침을 볼 수 있으며 1 개의 파일을 무료로 해독 할 수 있습니다.

주의!

데이터 손상을 방지하기 위해 :

* 암호화 된 파일을 수정하지 마십시오

* 아래 데이터를 변경하지 마십시오

--- GANDCRAB 키 시작 ---

[무작위 문자]

--- END GANDCRAB KEY ---

--- PC 데이터 시작 ---

[무작위 문자]

--- PC 데이터 끝 --- '

새 버전은 활성 시스템 계정 이름을 읽고 'Hello,.'라는 제목의 ';)'라는 사용자 지정 대화 상자로 피해자를 맞이하는 것으로 관찰되었습니다. 대화 상자가 몇 초 동안 표시된 후 '곧 돌아올 것입니다! ;). ' 이러한 랜섬웨어 트로이 목마가 계속 진화함에 따라 GandCrab 5.0.9 랜섬웨어 및 이와 유사한 사이버 위협에 대한 신뢰할 수있는 유일한 보호는 준비 상태입니다. 가능한 한 자주 데이터를 백업하고 스팸 이메일을 무시하십시오. GandCrab 5.0.9 랜섬웨어에 대한 탐지 규칙은 다음 태그가 지정된 파일을 가리 킵니다.

Generic.Ransom.GandCrab4.56F1503D

Ran-GandCrabv4! 44C289E415E4

Ransom.Win32.GANDCRAB.SMK

랜섬 : Win32 / Gandcrab.AW! bit

TrojWare.Win32.Gandcrab.AA@7w10qu

트로이 목마 (0053d33d1)

Trojan-Ransom.Win32.GandCrypt.fbd

Trojan.Encoder.26667

Trojan.Win32.Agent.142336.AE

Trojan.Win32.GandCrypt.4! c

Trojan.Win32.GandCrypt.fjrarj

Win32 : MalOb-IF [Cryp]

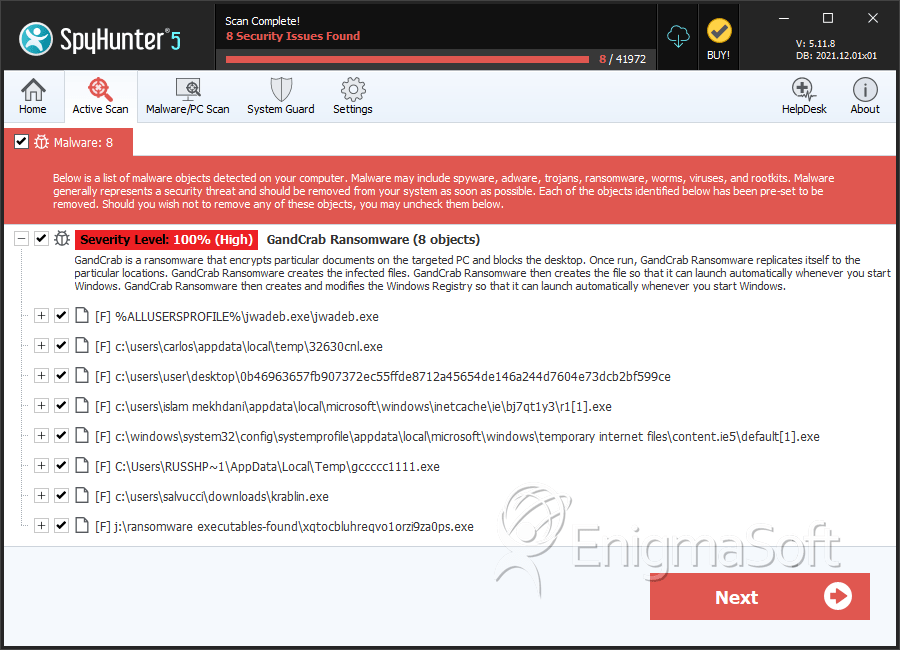

SpyHunter는 GandCrab 랜섬웨어를 감지하고 제거합니다.

파일 시스템 세부 정보

| # | 파일 이름 | MD5 |

탐지

탐지: SpyHunter에서 보고한 감염된 컴퓨터에서 탐지된 특정 위협의 확인 및 의심 사례 수입니다.

|

|---|---|---|---|

| 1. | 32630cnl.exe | c0645cee077359f0e7d0a98a4b23b22d | 7 |

| 2. | 0b46963657fb907372ec55ffde8712a45654de146a244d7604e73dcb2bf599ce | 3be2d5f740549e7c1f5b96274c43324a | 4 |

| 3. | r1[1].exe | 0e5a2bc5655320bfe2bc5c36ab404641 | 2 |

| 4. | default[1].exe | d9ebd35f303eb73c37245c2ec2a86d3d | 2 |

| 5. | gccccc1111.exe | e43344a5ba0c90b92224cddd43de674e | 2 |

| 6. | krablin.exe | 77067974a70af43a3cadf88219d1e28c | 1 |

| 7. | xqtocbluhreqvo1orzi9za0ps.exe | 76ebb7a68789191d71c62d3d3cd999f7 | 1 |

| 8. | ikyg6fy5qjawlekos7t38klco.exe | b091826a997d9c0ca7dd5ad5ca2f7e2d | 1 |

| 9. | 5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed.exe | 6134eed250273cbd030f10621ce0ad0b | 1 |

| 10. | ff8836362eda2ac9bfaca9f8073191df | ff8836362eda2ac9bfaca9f8073191df | 0 |

| 11. | 28c4782e7f66250c7aeb9257cae3c10d | 28c4782e7f66250c7aeb9257cae3c10d | 0 |

| 12. | f5a43bdce5bfa305aa91e2ffdf3066d4 | f5a43bdce5bfa305aa91e2ffdf3066d4 | 0 |

| 13. | 0483b66214816924425c312600cd6dba | 0483b66214816924425c312600cd6dba | 0 |

| 14. | 18d2a7deb97e9dc1153494bb04f06aa4 | 18d2a7deb97e9dc1153494bb04f06aa4 | 0 |

| 15. | 5d481e6f1ceef609ce470877ef803d4c | 5d481e6f1ceef609ce470877ef803d4c | 0 |

| 16. | 2e8a08da5a2f0e6abce5721974aa32ca | 2e8a08da5a2f0e6abce5721974aa32ca | 0 |

| 17. | b189d127cb65cb98a49e7e6902f2e5dd | b189d127cb65cb98a49e7e6902f2e5dd | 0 |

| 18. | f0dcbb87d743ad612be8dc50e5d11906 | f0dcbb87d743ad612be8dc50e5d11906 | 0 |

| 19. | 5d92b42c4f84d5284028f512f49a2326 | 5d92b42c4f84d5284028f512f49a2326 | 0 |

| 20. | file.exe | db031787c04ee36c1979223485fd271c | 0 |

| 21. | file.doc | 6d70903794ab3ca05dd1b1b4f917204f | 0 |

| 22. | file.js | a1d6b82a97da9b5e4b106bd36e9bcca5 | 0 |

| 23. | 69774172027aff9947f0b35abb6a9d91 | 69774172027aff9947f0b35abb6a9d91 | 0 |

| 24. | b4da4d7e145b0fdd916456eece0974c0 | b4da4d7e145b0fdd916456eece0974c0 | 0 |

| 25. | 36939afd1a2c325513d9ea4e684260d9 | 36939afd1a2c325513d9ea4e684260d9 | 0 |