Xorist Ransomware

Scorekort för hot

EnigmaSoft Threat Scorecard

EnigmaSoft Threat Scorecards är utvärderingsrapporter för olika skadliga hot som har samlats in och analyserats av vårt forskarteam. EnigmaSoft Threat Scorecards utvärderar och rangordnar hot med hjälp av flera mätvärden inklusive verkliga och potentiella riskfaktorer, trender, frekvens, prevalens och persistens. EnigmaSoft Threat Scorecards uppdateras regelbundet baserat på våra forskningsdata och mätvärden och är användbara för ett brett spektrum av datoranvändare, från slutanvändare som söker lösningar för att ta bort skadlig programvara från sina system till säkerhetsexperter som analyserar hot.

EnigmaSoft Threat Scorecards visar en mängd användbar information, inklusive:

Ranking: Rangordningen av ett visst hot i EnigmaSofts hotdatabas.

Allvarlighetsnivå: Den fastställda svårighetsgraden för ett objekt, representerad numeriskt, baserat på vår riskmodelleringsprocess och forskning, som förklaras i våra hotbedömningskriterier .

Infekterade datorer: Antalet bekräftade och misstänkta fall av ett visst hot som upptäckts på infekterade datorer som rapporterats av SpyHunter.

Se även Kriterier för hotbedömning .

| Hotnivå: | 100 % (Hög) |

| Infekterade datorer: | 45 |

| Först sett: | April 13, 2016 |

| Senast sedd: | September 15, 2020 |

| Operativsystem som påverkas: | Windows |

Xorist Ransomware är en trojaner för familjen ransomware som erbjuds som RaaS (Ransomware as a Service). En markant ökning av Xorist Ransomware-infektioner och förfrågningar om hjälp med frågor som rör detta hot märktes av säkerhetsanalytiker. Xorist Ransomware-varianterna skapas med hjälp av en ransomware-byggare som gör det enkelt för konstnärer att snabbt skapa en anpassad version av detta ransomware-hot. Den lätthet som Xorist Ransomware-varianter kan anpassas gör det svårt för PC-säkerhetsforskare att erbjuda lösningar, eftersom det finns otaliga varianter av detta hot som använder olika krypterade filtillägg, kryptering, lösenmeddelanden och olika andra strategier. Lyckligtvis har PC-säkerhetsanalytiker kunnat hitta ransomware-byggaren som används för att skapa Xorist Ransomware-varianter och skapa en dekrypterare för alla hot i denna familj av ransomware-trojaner. Om dina filer har krypterats med en variant av Xorist Ransomware kan dekrypteringsverktyget hjälpa dig att återställa dina filer utan att behöva betala lösen.

Innehållsförteckning

Xorist Ransomware och de många varianterna av denna hot

Det är enkelt att skapa en variant av Xorist Ransomware om du har tillgång till dess byggare. För närvarande kallas byggaren för Xorist Ransomware 'Encoder Builder v. 24' och den kan köpas på underjordiska forum på Dark Web. När konstnärerna har byggaren kan de fylla i olika kryssrutor och välja önskade alternativ för att enkelt skapa en anpassad version av Xorist Ransomware. De kan använda sin valda metod för att distribuera sina hot, som inkluderar skräppostmeddelanden eller skadliga botnät. Xorist Ransomware-byggaren har ett standardlösenmeddelande som innehåller möjligheten att skicka ett SMS-textmeddelande med ett ID-nummer till ett visst nummer. På detta sätt kan bedragarna matcha offret till deras ID-nummer och skicka lösenordet för att dekryptera sina filer när de har betalat lösen. Alla varianter av en specialdesignad Xorist Ransomware-körbar använder samma lösenord som väljs (och kan väljas slumpmässigt) när Xorist Ransomware-varianten skapas.

Ta en titt på Xorist Ransomware Variant Standardinställningar

Standardkrypteringsalternativet för Xorist Ransomware-varianter är TEA och standardlösenordet är 4kuxF2j6JU4i18KGbEYLyK2d. Standardversionen av Xorist Ransomware använder filtillägget EnCiPhErEd. Standardlösenanteckningen som är associerad med Xorist Ransomware heter HUR man dekrypterar filer.txt och innehåller följande text:

Uppmärksamhet! Alla dina filer är krypterade!

För att återställa dina filer och komma åt dem,

vänligen skicka ett SMS med texten XXXX till ÅÅÅÅ-nummer.

Du har N försök att ange koden.

När detta antal har överskridits,

all data irreversibelt förstörs.

Var försiktig när du anger koden!

Som standard kommer Xorist Ransomware-varianter att rikta in sig på följande tillägg (mer kan läggas till i listan):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Con artister kan använda Xorist Ransomware-byggaren för att ändra lösenordstexten, krypterade filtillägg, typer av filer som riktas, antal lösenordsförsök som är tillåtna, när lösenmeddelandet ska visas, TEA- eller XOR-kryptering, dekrypteringslösenordet, ikonen för hotets körbara fil, huruvida det berörda datorsystemets skrivbordsbild ska ändras, automatisk start, om ransomanteckningar ska tappas, om Xorist Ransomware ska packas med UPX etc. Xorist Ransomware är inte en särskilt sofistikerad ransomware Trojan-infektion. . Det faktum att Xorist Ransomware är så mycket anpassningsbart och enkelt att skapa kan utgöra ett hot om att få in många nya infektioner och con artister till ett redan ökat antal ransomware-infektioner.

Uppdatera 5 januari 2019 - BooM Ransomware

BooM Ransomware, eller som dess författare kallar det 'Boom Ransomeware', är en krypteringstrojan som laddar en anpassad version av Xorist Ransomware och ett nytt GUI (Allmänt användargränssnitt). BooM Ransomware produceras med Xorist Builder, men det skiljer sig från de flesta versioner som vi har spelat in tidigare som Xorist-XWZ Ransomware och Xorist-Frozen Ransomware . BooM Ransomware tros spridas bland PC-användare via skräppostmeddelanden och falska hackverktyg för sociala medietjänster. Ransomware-operatörerna rapporteras använda program som 'hack Facebook 2019' för att leverera hotmängden.

BooM Ransomware är känt för att skapa en process som heter 'Tempsvchost.exe' och 'BooM.exe' på de infekterade enheterna. BooM Ransomware är utformat för att kryptera data som foton, ljud, video, text, PDF-filer och databaser på de komprometterade maskinerna. BooM Ransomware krypterar filer och tar bort sina Shadow Volume-kopior från Windows för att förhindra återställning av data. Du bör dock kunna använda säkerhetskopior av data som skapats med andra säkerhetskopieringstjänster som är tillgängliga för Windows-användare. BooM Ransomware skapar ett programfönster med titeln 'Boom Ransomeware', en textnot som heter 'HUR DU KASSERAR FILER.txt' och lämnar en bakgrundsbild på skrivbordet för att informera offren om vad som hände med deras data. De drabbade filerna får tillägget '.Boom' och något som 'Anthem 2019.mp4' byts namn till 'Anthem 2019.mp4.Boom.'

Skrivbordsbakgrunden från BooM Ransomware är en svart skärm med röd text ovanpå som lyder:

'ooooops Du har smittats med ett virus Boom Ransomeware

Alla dina filer har krypterats För att dekryptera kodaren. ange PIN

För att visa lösenordet för att dekryptera filer

Ses snart'

Programfönstret innehåller en ny ikon - en röd låsikon, användarens kontonamn och en länk till ett konto på Facebook som tillhör någon som heter Mohamed Naser Ahmed. I skrivande stund har användaren bytt namn till "Ibrahim Rady" och sidan är fortfarande aktiv. Texten i fönstret 'Boom Ransomeware' lyder:

'Välkommen

i Boom Ransomeware

Ooooops Alla dina filer har varit

Krypterad med lösenord

För att visa lösenordet anger du först PIN-koden

Ses snart

lösenord ::: [TEXTBOX] [Kopiera | KNAPP]

Ange PIN [TEXTBOX] [Visa lösenord | KNAPP]

[Hämta PIN | KNAPP] '

Konstigt nog väljer operatörerna av BooM Ransomware att förhandla med de infekterade användarna via Facebook. Anteckningen som nämns ovan - 'HUR DECRYPT FILES.txt' - finns på skrivbordet och innehåller följande meddelande:

'Hur man dekrypterar filer

Få din nål

Rensa det i viruset

För att extrahera lösenordet för att dekryptera filerna

I en mapp på skrivbordet

Lägg det sedan i ett lösenord i det lilla fönstret som visar dig

För stift

Prata med mig på Facebook

Mitt namn = Mohamed Naser Ahmed

mitt ID = 100027091457754 '

Datorforskare upptäckte dock en hårdkodad PIN-kod och lösenord i BooM Ransomware. Datoranvändare som kan ha äventyrats under den första utgåvan av BooM Ransomware kan försöka ange PIN-koden '34584384186746875497' och lösenordet 'B3ht4w316MsyQS47Sx18SA4q' i programfönstret 'Boom Ransomeware'. Vi är inte säkra på om PIN-koden och lösenordet som nämnts tidigare skulle fungera för alla, men du bör prova dem. Betala inte pengar till de konton som marknadsförs via BooM Ransomware och undvik kontakt med potentiella "dekrypteringstjänster" som betalas i Bitcoin. Det är bättre att få hjälp från en datortekniker och din föredragna cybersäkerhetsleverantör. Det kan vara möjligt att avkoda de data som påverkas av BooM Ransomware om du kontaktar experter som arbetar med Ransomware-prover.

Identifieringsnamn för BooM Ransomware inkluderar:

Artemis! E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

Skadlig programvara # 38vlyeighbrin

Ransom: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Trojan (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C

skadlig.92f093

malicious_confidence_100% (W)

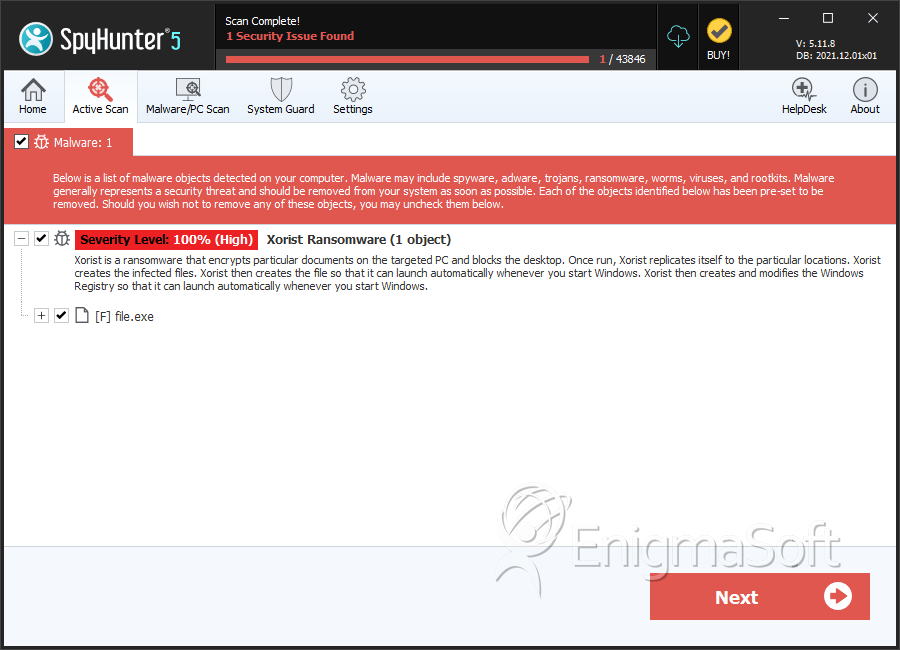

SpyHunter upptäcker och tar bort Xorist Ransomware

Filsysteminformation

| # | Filnamn | MD5 |

Detektioner

Detektioner: Antalet bekräftade och misstänkta fall av ett särskilt hot som upptäckts på infekterade datorer enligt rapporter från SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |