Xorist Ransomware

Карта показателей угрозы

Карта оценки угроз EnigmaSoft

EnigmaSoft Threat Scorecards — это отчеты об оценке различных вредоносных программ, которые были собраны и проанализированы нашей исследовательской группой. EnigmaSoft Threat Scorecards оценивает и ранжирует угрозы, используя несколько показателей, включая реальные и потенциальные факторы риска, тенденции, частоту, распространенность и постоянство. EnigmaSoft Threat Scorecards регулярно обновляются на основе данных и показателей наших исследований и полезны для широкого круга пользователей компьютеров, от конечных пользователей, ищущих решения для удаления вредоносных программ из своих систем, до экспертов по безопасности, анализирующих угрозы.

EnigmaSoft Threat Scorecards отображает разнообразную полезную информацию, в том числе:

Рейтинг: рейтинг конкретной угрозы в базе данных угроз EnigmaSoft.

Уровень серьезности: определенный уровень серьезности объекта, представленный в числовом виде на основе нашего процесса моделирования рисков и исследований, как описано в наших критериях оценки угроз .

Зараженные компьютеры: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженной на зараженных компьютерах, по данным SpyHunter.

См. также Критерии оценки угроз .

| Уровень угрозы: | 100 % (Высокая) |

| Зараженные компьютеры: | 45 |

| Первый раз: | April 13, 2016 |

| Последний визит: | September 15, 2020 |

| ОС(а) Затронутые: | Windows |

Xorist Ransomware - это семейство троянских программ-вымогателей, которые предлагаются как RaaS (программа-вымогатель как услуга). Аналитики безопасности заметили заметное увеличение числа заражений Xorist Ransomware и запросов о помощи с проблемами, связанными с этой угрозой. Варианты программы-вымогателя Xorist создаются с помощью конструктора программ-вымогателей, который позволяет мошенникам быстро создать собственную версию этой угрозы-вымогателя. Простота настройки вариантов Xorist Ransomware затрудняет для исследователей безопасности ПК возможность предлагать решения, поскольку существует бесчисленное множество вариантов этой угрозы, использующих различные зашифрованные расширения файлов, шифрование, сообщения о выкупе и различные другие уловки. К счастью, аналитики безопасности ПК смогли найти конструктор программ-вымогателей, который используется для создания вариантов Xorist Ransomware, и создать дешифратор для всех угроз в этом семействе троянских программ-вымогателей. Если ваши файлы были зашифрованы с помощью одного из вариантов программы-вымогателя Xorist, утилита дешифрования может помочь вам восстановить ваши файлы без необходимости платить выкуп.

Оглавление

Программа-вымогатель Xorist и множество вариантов этой угрозы

Создать вариант программы-вымогателя Xorist легко, если у вас есть доступ к ее конструктору. В настоящее время конструктор Xorist Ransomware называется Encoder Builder v.24, и его можно приобрести на подпольных форумах в Dark Web. Когда у мошенников есть конструктор, они могут установить различные флажки и выбрать желаемые параметры, чтобы легко создать собственную версию программы-вымогателя Xorist. Они могут использовать выбранный ими метод для распространения своих угроз, включая спам-сообщения электронной почты или вредоносные бот-сети. В конструкторе Xorist Ransomware есть сообщение с запиской о выкупе по умолчанию, которое содержит возможность отправить текстовое SMS-сообщение с идентификационным номером на определенный номер. Таким образом, мошенники могут сопоставить жертву с ее идентификационным номером и отправить им пароль для расшифровки файлов после уплаты выкупа. Все варианты специально разработанного исполняемого файла Xorist Ransomware будут использовать один и тот же пароль, который выбирается (и может быть выбран случайным образом) при создании варианта Xorist Ransomware.

Взглянем на настройки по умолчанию для варианта Xorist Ransomware

Параметр шифрования по умолчанию для вариантов Xorist Ransomware - TEA, а пароль по умолчанию - 4kuxF2j6JU4i18KGbEYLyK2d. Версия Xorist Ransomware по умолчанию использует расширение файла EnCiPhErEd. Заметка о выкупе по умолчанию, связанная с программой-вымогателем Xorist, называется КАК РАСШИФРОВАТЬ FILES.txt и включает следующий текст:

Внимание! Все ваши файлы зашифрованы!

Чтобы восстановить файлы и получить к ним доступ,

отправьте SMS с текстом XXXX на номер YYYY.

У вас есть N попыток ввести код.

Когда это число будет превышено,

все данные безвозвратно уничтожаются.

Будьте осторожны при вводе кода!

По умолчанию варианты Xorist Ransomware будут нацелены на следующие расширения (в список могут быть добавлены другие):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Мошенники могут использовать конструктор Xorist Ransomware для изменения текста примечания о выкупе, зашифрованных расширений файлов, типов целевых файлов, количества разрешенных попыток ввода пароля, времени отображения сообщения с требованием выкупа, шифрования TEA или XOR, пароля дешифрования, значка для исполняемый файл угрозы, следует ли изменять образ рабочего стола пораженной компьютерной системы, автоматический запуск, следует ли отбрасывать текстовые заметки о выкупе, следует ли упаковывать программу-вымогатель Xorist с помощью UPX и т. д. . Однако тот факт, что Xorist Ransomware настолько настраиваемый и простой в создании, может представлять угрозу появления множества новых инфекций и мошенников для уже возросшего числа заражений программами-вымогателями.

Обновление от 5 января 2019 г. - программа-вымогатель BooM

BooM Ransomware, или, как его автор называет, Boom Ransomeware, представляет собой троян-шифровальщик, который загружает настроенную версию Xorist Ransomware и новый графический интерфейс (общий пользовательский интерфейс). Программа-вымогатель BooM производится с помощью Xorist Builder, но отличается от большинства ранее записанных версий, таких как программа-вымогатель Xorist-XWZ и программа- вымогатель Xorist-Frozen . Считается, что BooM Ransomware распространяется среди пользователей ПК через спам-сообщения и поддельные хакерские инструменты для социальных сетей. Сообщается, что операторы программ-вымогателей используют такие программы, как «hack facebook 2019», для доставки полезной нагрузки.

Известно, что программа-вымогатель BooM создает на зараженных устройствах процессы Tempsvchost.exe и BooM.exe. Программа-вымогатель BooM предназначена для шифрования таких данных, как фотографии, аудио, видео, текст, PDF-файлы и базы данных на взломанных машинах. BooM Ransomware шифрует файлы и удаляет их теневые копии томов, сделанные Windows, чтобы предотвратить восстановление данных. Однако вы должны иметь возможность использовать резервные копии данных, созданные с помощью других служб резервного копирования, доступных пользователям Windows. BooM Ransomware создает окно программы под названием «Boom Ransomeware», текстовую заметку «КАК РАСШИФРОВАТЬ ФАЙЛЫ.txt» и оставляет фон изображения рабочего стола, чтобы сообщить жертвам о том, что произошло с их данными. Затронутые файлы получают расширение .Boom, а что-то вроде Anthem 2019.mp4 переименовывается в Anthem 2019.mp4.Boom.

Фон рабочего стола, предоставляемый BooM Ransomware, представляет собой черный экран с красным текстом наверху, который гласит:

'ooooops Вы заразились вирусом Boom Ransomeware

Все ваши файлы были зашифрованы, чтобы расшифровать кодировщик. введите PIN-код

Чтобы показать вам пароль для расшифровки файлов

до скорой встречи'

В окне программы появился новый значок - красный значок замка, имя учетной записи пользователя и ссылка на учетную запись в Facebook, принадлежащую кому-то по имени Мохамед Насер Ахмед. На момент написания пользователь сменил имя на «Ибрагим Ради», и страница остается активной. Текст в окне «Boom Ransomeware» гласит:

'Добро пожаловать

в Boom Ransomeware

Ооооо, все ваши файлы были загружены

Зашифровано паролем

Чтобы показать пароль, сначала необходимо ввести PIN-код

До скорой встречи

пароль ::: [ТЕКСТОВОЕ ОКНО] [Копировать | КНОПКА]

Введите ПИН-код [ТЕКСТОВОЕ ОКНО] [Показать пароль | КНОПКА]

[Получить ПИН-код | КНОПКА] '

Как ни странно, операторы BooM Ransomware предпочитают вести переговоры с зараженными пользователями через Facebook. Упомянутое выше примечание - «КАК РАСШИФРОВАТЬ FILES.txt» - можно найти на рабочем столе и содержит следующее сообщение:

'Как расшифровать файлы

Получите свой PIN-код

Очистите его от вируса

Чтобы извлечь пароль для расшифровки файлов

В папке на рабочем столе

Затем введите пароль в маленькое окно, которое покажет вам

Для булавки

Поговори со мной на фейсбуке

Мое имя = Мохамед Насер Ахмед

мой ID = 100027091457754 '

Однако компьютерные исследователи обнаружили жестко запрограммированный PIN-код и пароль в BooM Ransomware. Пользователи ПК, которые могли быть скомпрометированы во время первоначального выпуска BooM Ransomware, могут попытаться ввести PIN-код «34584384186746875497» и пароль «B3ht4w316MsyQS47Sx18SA4q» в окно программы «Boom Ransomeware». Мы не уверены, подойдут ли упомянутые ранее PIN-код и пароль для всех, но вам следует попробовать их. Не платите деньги на счета, продвигаемые с помощью BooM Ransomware, и избегайте контактов с потенциальными «службами дешифрования», оплачиваемыми в биткойнах. Лучше обратиться за помощью к специалисту по компьютерам и поставщику средств кибербезопасности. Возможно, удастся расшифровать данные, затронутые BooM Ransomware, если вы обратитесь к специалистам, работающим с образцами Ransomware.

Имена обнаружения для BooM Ransomware включают:

Артемида!

HEUR / QVM11.1.5569.Malware.Gen

Вредоносное ПО @ # 38vlyeighbrin

Выкуп: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Троян (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C

вредоносный. 92f093

Вредоносная уверенность_100% (W)

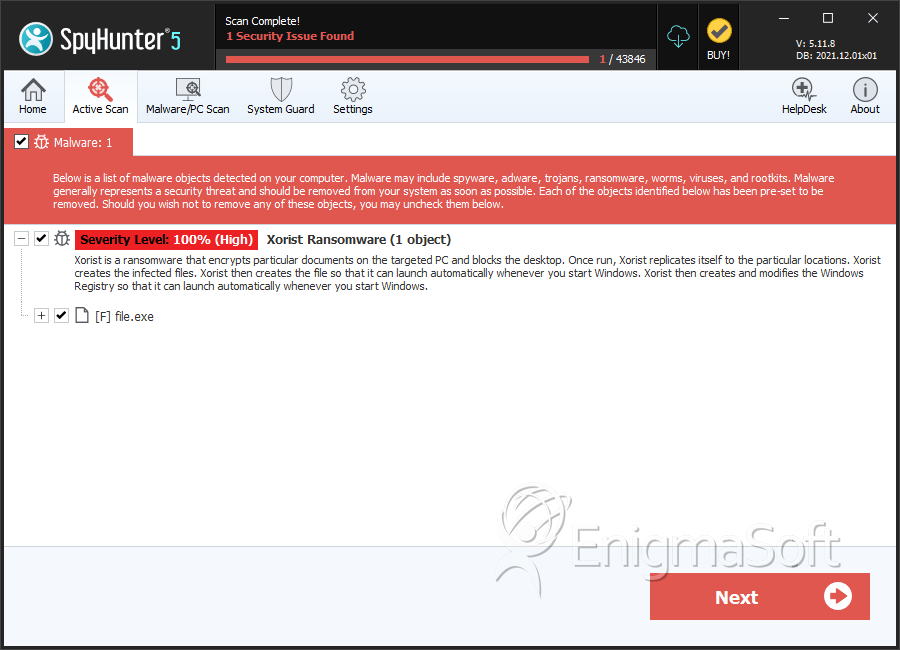

SpyHunter обнаруживает и удаляет Xorist Ransomware

Сведения о файловой системе

| # | Имя файла | MD5 |

Обнаружения

Обнаружения: количество подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, согласно данным SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |