ज़ोरिस्ट रैनसमवेयर

खतरा स्कोरकार्ड

एनिग्मा सॉफ्ट थ्रेट स्कोरकार्ड

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न मैलवेयर खतरों के लिए मूल्यांकन रिपोर्ट हैं जिन्हें हमारी शोध टीम द्वारा एकत्र और विश्लेषण किया गया है। EnigmaSoft थ्रेट स्कोरकार्ड वास्तविक दुनिया और संभावित जोखिम कारकों, प्रवृत्तियों, आवृत्ति, व्यापकता और दृढ़ता सहित कई मैट्रिक्स का उपयोग करके खतरों का मूल्यांकन और रैंक करता है। EnigmaSoft थ्रेट स्कोरकार्ड हमारे शोध डेटा और मेट्रिक्स के आधार पर नियमित रूप से अपडेट किए जाते हैं और कंप्यूटर उपयोगकर्ताओं की एक विस्तृत श्रृंखला के लिए उपयोगी होते हैं, अंतिम उपयोगकर्ताओं से लेकर सुरक्षा विशेषज्ञों तक खतरों का विश्लेषण करने के लिए अपने सिस्टम से मैलवेयर हटाने के लिए समाधान खोजते हैं।

EnigmaSoft थ्रेट स्कोरकार्ड विभिन्न प्रकार की उपयोगी जानकारी प्रदर्शित करते हैं, जिनमें शामिल हैं:

रैंकिंग: EnigmaSoft के थ्रेट डेटाबेस में किसी विशेष खतरे की रैंकिंग।

गंभीरता स्तर: हमारी जोखिम मॉडलिंग प्रक्रिया और अनुसंधान के आधार पर, जैसा कि हमारे खतरा आकलन मानदंड में बताया गया है, किसी वस्तु का निर्धारित गंभीरता स्तर, संख्यात्मक रूप से दर्शाया गया है।

संक्रमित कंप्यूटर: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

खतरा आकलन मानदंड भी देखें।

| ख़तरा स्तर: | 100 % (उच्च) |

| संक्रमित कंप्यूटर: | 45 |

| पहले देखा: | April 13, 2016 |

| अंतिम बार देखा गया: | September 15, 2020 |

| ओएस (एस) प्रभावित: | Windows |

Xorist Ransomware एक पारिवारिक रैंसमवेयर ट्रोजन है जिसे RaaS (एक सेवा के रूप में Ransomware) के रूप में पेश किया जाता है। Xorist Ransomware संक्रमणों में उल्लेखनीय वृद्धि और इस खतरे से जुड़े मुद्दों पर मदद के लिए अनुरोध सुरक्षा विश्लेषकों द्वारा देखा गया था। Xorist Ransomware वेरिएंट एक रैंसमवेयर बिल्डर का उपयोग करके बनाए जाते हैं जो चोर कलाकारों के लिए इस रैंसमवेयर खतरे का एक कस्टम संस्करण जल्दी से बनाना आसान बनाता है। आसानी से Xorist Ransomware वेरिएंट को अनुकूलित किया जा सकता है, जिससे पीसी सुरक्षा शोधकर्ताओं के लिए समाधान पेश करना मुश्किल हो जाता है, क्योंकि विभिन्न एन्क्रिप्टेड फ़ाइल एक्सटेंशन, एन्क्रिप्शन, फिरौती संदेशों और विभिन्न अन्य रणनीतियों का उपयोग करके इस खतरे के अनगिनत रूप हैं। सौभाग्य से, पीसी सुरक्षा विश्लेषक रैंसमवेयर बिल्डर को खोजने में सक्षम हैं जिसका उपयोग एक्सोरिस्ट रैंसमवेयर वेरिएंट बनाने और रैंसमवेयर ट्रोजन के इस परिवार में सभी खतरों के लिए एक डिक्रिप्टर बनाने के लिए किया जाता है। यदि आपकी फ़ाइलों को Xorist Ransomware के एक संस्करण द्वारा एन्क्रिप्ट किया गया है, तो डिक्रिप्शन उपयोगिता फिरौती का भुगतान किए बिना आपकी फ़ाइलों को पुनर्प्राप्त करने में आपकी सहायता कर सकती है।

विषयसूची

Xorist Ransomware और इस खतरे के कई प्रकार

यदि आपके पास इसके निर्माता तक पहुंच है तो Xorist Ransomware का एक संस्करण बनाना आसान है। वर्तमान में, Xorist Ransomware के निर्माता को 'एनकोडर बिल्डर बनाम 24' कहा जाता है और इसे डार्क वेब पर भूमिगत मंचों पर खरीदा जा सकता है। एक बार चोर कलाकारों के पास बिल्डर हो जाने के बाद, वे विभिन्न चेक बॉक्स भर सकते हैं और आसानी से Xorist Ransomware का एक कस्टम संस्करण बनाने के लिए अपने वांछित विकल्पों का चयन कर सकते हैं। वे अपने खतरों को वितरित करने के लिए अपनी पसंद की विधि का उपयोग कर सकते हैं, जिसमें स्पैम ईमेल संदेश या हानिकारक बॉटनेट शामिल हैं। Xorist Ransomware निर्माता के पास एक डिफ़ॉल्ट फिरौती नोट संदेश होता है जिसमें एक विशिष्ट नंबर पर एक आईडी नंबर के साथ एक एसएमएस टेक्स्ट संदेश भेजने का विकल्प होता है। इस तरह, जालसाज पीड़ित को उनके आईडी नंबर से मिला सकते हैं और फिरौती का भुगतान करने के बाद उन्हें अपनी फाइलों को डिक्रिप्ट करने के लिए पासवर्ड भेज सकते हैं। कस्टम डिज़ाइन किए गए Xorist Ransomware निष्पादन योग्य के सभी प्रकार एक ही पासवर्ड का उपयोग करेंगे, जिसे Xorist Ransomware संस्करण बनाते समय चुना जाता है (और यादृच्छिक रूप से चुना जा सकता है)।

Xorist Ransomware संस्करण डिफ़ॉल्ट सेटिंग्स पर एक नज़र डालें

Xorist Ransomware वेरिएंट के लिए डिफ़ॉल्ट एन्क्रिप्शन विकल्प TEA है, और डिफ़ॉल्ट पासवर्ड 4kuxF2j6JU4i18KGbEYLyK2d है। Xorist Ransomware का डिफ़ॉल्ट संस्करण फ़ाइल एक्सटेंशन EnCiPhErEd का उपयोग करता है। Xorist Ransomware से जुड़े डिफ़ॉल्ट फिरौती नोट को HOW TO DECRYPT FILES.txt नाम दिया गया है और इसमें निम्नलिखित पाठ शामिल हैं:

ध्यान! आपकी सभी फाइलें एन्क्रिप्ट की गई हैं!

अपनी फ़ाइलों को पुनर्स्थापित करने और उन तक पहुँचने के लिए,

कृपया XXXX टेक्स्ट के साथ YYYY नंबर पर एक एसएमएस भेजें।

आपके पास कोड दर्ज करने के लिए N प्रयास हैं।

जब वह संख्या पार हो गई हो,

सभी डेटा अपरिवर्तनीय रूप से नष्ट हो जाते हैं।

कोड दर्ज करते समय सावधान रहें!

डिफ़ॉल्ट रूप से, Xorist Ransomware वेरिएंट निम्नलिखित एक्सटेंशन को लक्षित करेगा (सूची में और अधिक जोड़े जा सकते हैं):

*.zip, *.rar, *.7z, *.tar, *.gzip, *.jpg, *.jpeg, *.psd, *.cdr, *.dwg, *.max, *.bmp, *. gif, *.png, *.doc, *.docx, *.xls, *.xlsx, *.ppt, *.pptx, *.txt, *.pdf, *.djvu, *.htm, *.html, *.mdb, *.cer, *.p12, *.pfx, *.kwm, *.pwm, *.1cd, *.md, *.mdf, *.dbf, *.odt, *.vob, *. ifo, *.lnk, *.torrent, *.mov, *.m2v, *.3gp, *.mpeg, *.mpg, *.flv, *.avi, *.mp4, *.wmv, *.divx, *.mkv, *.mp3, *.wav, *.flac, *.ape, *.wma, *.ac3.

कॉन कलाकार Xorist Ransomware निर्माता का उपयोग फिरौती नोट टेक्स्ट, एन्क्रिप्टेड फ़ाइल एक्सटेंशन, लक्षित फ़ाइलों के प्रकार, पासवर्ड प्रयासों की मात्रा, फिरौती संदेश प्रदर्शित करने के लिए, TEA या XOR एन्क्रिप्शन, डिक्रिप्शन पासवर्ड, के लिए आइकन बदलने के लिए कर सकते हैं। धमकी की निष्पादन योग्य फ़ाइल, क्या प्रभावित कंप्यूटर सिस्टम की डेस्कटॉप छवि को बदलना है, स्वचालित स्टार्ट-अप, यदि टेक्स्ट फिरौती नोट छोड़ दिए जाने चाहिए, क्या Xorist Ransomware को UPX का उपयोग करके पैक किया जाना चाहिए, आदि। Xorist Ransomware विशेष रूप से परिष्कृत रैंसमवेयर ट्रोजन संक्रमण नहीं है। . हालाँकि, तथ्य यह है कि Xorist Ransomware इतना उच्च अनुकूलन योग्य और बनाने में आसान है, कई नए संक्रमणों और चोर कलाकारों को पहले से ही रैंसमवेयर संक्रमणों की बढ़ी हुई संख्या में लाने का खतरा पैदा कर सकता है।

5 जनवरी 2019 को अपडेट करें — बूम रैनसमवेयर

BooM Ransomware, या जैसा कि इसके लेखक इसे 'बूम रैनसमवेयर' कहते हैं, एक एन्क्रिप्शन ट्रोजन है जो Xorist Ransomware और एक नया GUI (सामान्य उपयोगकर्ता इंटरफ़ेस) का एक अनुकूलित संस्करण लोड करता है। BooM Ransomware को Xorist Builder के साथ निर्मित किया गया है, लेकिन यह Xorist-XWZ Ransomware और Xorist-Frozen Ransomware जैसे हमारे द्वारा पहले रिकॉर्ड किए गए अधिकांश संस्करणों से भिन्न है। माना जाता है कि बूम रैनसमवेयर पीसी उपयोगकर्ताओं के बीच स्पैम ईमेल और सोशल मीडिया सेवाओं के लिए नकली हैकिंग टूल के माध्यम से फैलता है। रैंसमवेयर ऑपरेटरों को धमकी देने वाले पेलोड को वितरित करने के लिए 'हैक फेसबुक 2019' जैसे कार्यक्रमों का उपयोग करने की सूचना है।

BooM Ransomware संक्रमित उपकरणों पर 'Tempsvchost.exe' और 'BooM.exe' नामक एक प्रक्रिया बनाने के लिए जाना जाता है। BooM Ransomware को समझौता मशीनों पर फोटो, ऑडियो, वीडियो, टेक्स्ट, PDF और डेटाबेस जैसे डेटा को एनक्रिप्ट करने के लिए डिज़ाइन किया गया है। BooM रैनसमवेयर फाइलों को एन्क्रिप्ट करता है और डेटा रिकवरी को रोकने के लिए विंडोज द्वारा बनाई गई उनकी शैडो वॉल्यूम कॉपी को हटा देता है। हालाँकि, आपको Windows उपयोगकर्ताओं के लिए उपलब्ध अन्य बैकअप सेवाओं के साथ बनाए गए डेटा बैकअप का उपयोग करने में सक्षम होना चाहिए। बूम रैनसमवेयर 'बूम रैनसमवेयर' नामक एक प्रोग्राम विंडो बनाता है, जो 'HOW TO DECRYPT FILES.txt' नामक एक टेक्स्ट नोट है और पीड़ितों को उनके डेटा के साथ क्या हुआ, इसकी सूचना देने के लिए एक डेस्कटॉप छवि पृष्ठभूमि छोड़ता है। प्रभावित फ़ाइलों को '.बूम' एक्सटेंशन प्राप्त होता है और 'एंथेम 2019.mp4' जैसी किसी चीज़ का नाम बदलकर 'एंथम 2019 कर दिया जाता है।mp4.बूम।'

BooM Ransomware द्वारा प्रदान की गई डेस्कटॉप पृष्ठभूमि एक काली स्क्रीन है जिसके ऊपर लाल टेक्स्ट है जिसमें लिखा है:

'ओउओप्स आप एक वायरस से संक्रमित हो गए हैं बूम रैनसमवेयर

एन्कोडर को डिक्रिप्ट करने के लिए आपकी सभी फाइलें एन्क्रिप्ट की गई हैं। पिन दर्ज करें

फ़ाइलों को डिक्रिप्ट करने के लिए आपको पासवर्ड दिखाने के लिए

जल्द ही फिर मिलेंगे'

प्रोग्राम विंडो में एक नया आइकन शामिल है - एक लाल लॉक आइकन, उपयोगकर्ता का खाता नाम और फेसबुक पर एक खाते का लिंक जो मोहम्मद नसीर अहमद नाम के किसी व्यक्ति से संबंधित है। लेखन के समय, उपयोगकर्ता ने नाम बदलकर 'इब्राहिम रेडी' कर दिया है और पेज सक्रिय रहता है। 'बूम रैनसमवेयर' विंडो पर टेक्स्ट में लिखा है:

'स्वागत हे

बूम रैनसमवेयर में

ओह, आपकी सभी फाइलें हो गई हैं

पासवर्ड के साथ एन्क्रिप्टेड

पासवर्ड दिखाने के लिए आप पहले पिन दर्ज करें

जल्द ही फिर मिलेंगे

पासवर्ड::: [पाठ बॉक्स] [प्रतिलिपि|बटन]

पिन दर्ज करें [पाठ बॉक्स] [पासवर्ड दिखाएं|बटन]

[पिन प्राप्त करें|बटन]'

आश्चर्यजनक रूप से, बूम रैनसमवेयर के संचालक संक्रमित उपयोगकर्ताओं के साथ फेसबुक के माध्यम से बातचीत करना चुनते हैं। ऊपर उल्लिखित नोट - 'HOW TO DECRYPT FILES.txt' - डेस्कटॉप पर पाया जा सकता है और इसमें निम्न संदेश शामिल है:

'फाइलों को कैसे डिक्रिप्ट करें'

अपना पिन प्राप्त करें

इसे वायरस में शुद्ध करें

फ़ाइलों को डिक्रिप्ट करने के लिए पासवर्ड निकालने के लिए

अपने डेस्कटॉप पर एक फ़ोल्डर में

फिर इसे छोटी विंडो में एक पासवर्ड में डालें जो आपको दिखाएगा

पिन के लिए

मुझसे फेसबुक पर बात करें

मेरा नाम = मोहम्मद नसीर अहमद

मेरी आईडी = 100027091457754'

हालाँकि, कंप्यूटर शोधकर्ताओं ने BooM Ransomware में एक हार्डकोडेड पिन और पासवर्ड खोजा। बूम रैनसमवेयर के आरंभिक रिलीज के दौरान समझौता करने वाले पीसी उपयोगकर्ता 'बूम रैनसमवेयर' प्रोग्राम विंडो में पिन '34584384186746875497' और पासवर्ड 'B3ht4w316MsyQS47Sx18SA4q' दर्ज करने का प्रयास कर सकते हैं। हमें यकीन नहीं है कि पहले उल्लेख किया गया पिन और पासवर्ड सभी के लिए काम करेगा, लेकिन आपको उन्हें आज़माना चाहिए। BooM Ransomware के माध्यम से प्रचारित खातों में पैसे का भुगतान न करें और बिटकॉइन में भुगतान की जाने वाली संभावित "डिक्रिप्शन सेवाओं" के संपर्क से बचें। कंप्यूटर तकनीशियन और अपने पसंदीदा साइबर सुरक्षा विक्रेता से सहायता प्राप्त करना बेहतर है। यदि आप Ransomware के नमूनों के साथ काम करने वाले विशेषज्ञों से संपर्क करते हैं, तो BooM Ransomware से प्रभावित डेटा को डिकोड करना संभव हो सकता है।

BooM रैनसमवेयर के डिटेक्शन नामों में शामिल हैं:

आर्टेमिस! E8E07496DF53

HEUR/QVM11.1.5569.Malware.Gen

मैलवेयर@#38vlyeighbrin

फिरौती:Win32/Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

टीआर/फिरौती.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

ट्रोजन ( 001f8f911)

ट्रोजन-फिरौती.Win32.Xorist.ln

ट्रोजन.जेनेरिककेडी.40867299 (बी)

ट्रोजन.फिरौती.AIG

Trojan.Win32.Xorist.4!c

दुर्भावनापूर्ण.92f093

दुर्भावनापूर्ण_आत्मविश्वास_100% (डब्ल्यू)

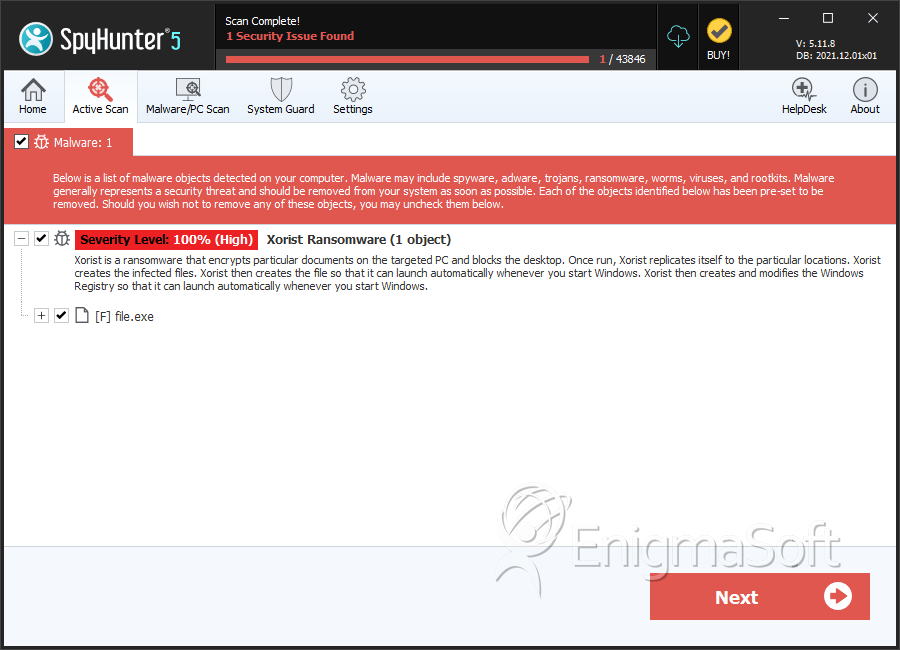

SpyHunter ज़ोरिस्ट रैनसमवेयर . का पता लगाता है और हटाता है

फ़ाइल सिस्टम विवरण

| # | फ़ाइल का नाम | MD5 |

जांच

जांच: स्पाईहंटर द्वारा रिपोर्ट की गई संक्रमित कंप्यूटरों पर पाए गए किसी विशेष खतरे के पुष्ट और संदिग्ध मामलों की संख्या।

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |