Xorist Ransomware

Cartoncino segnapunti di minaccia

Scheda di valutazione delle minacce di EnigmaSoft

Le EnigmaSoft Threat Scorecard sono rapporti di valutazione per diverse minacce malware che sono state raccolte e analizzate dal nostro team di ricerca. Le EnigmaSoft Threat Scorecard valutano e classificano le minacce utilizzando diverse metriche tra cui fattori di rischio reali e potenziali, tendenze, frequenza, prevalenza e persistenza. Le EnigmaSoft Threat Scorecard vengono aggiornate regolarmente in base ai dati e alle metriche della nostra ricerca e sono utili per un'ampia gamma di utenti di computer, dagli utenti finali che cercano soluzioni per rimuovere il malware dai loro sistemi agli esperti di sicurezza che analizzano le minacce.

Le schede di valutazione delle minacce di EnigmaSoft mostrano una serie di informazioni utili, tra cui:

Classifica: la classifica di una particolare minaccia nel database delle minacce di EnigmaSoft.

Livello di gravità: il livello di gravità determinato di un oggetto, rappresentato numericamente, in base al nostro processo di modellazione del rischio e alla nostra ricerca, come spiegato nei nostri criteri di valutazione delle minacce .

Computer infetti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

Vedere anche Criteri di valutazione delle minacce .

| Livello di minaccia: | 100 % (Alto) |

| Computer infetti: | 45 |

| Visto per la prima volta: | April 13, 2016 |

| Ultima visualizzazione: | September 15, 2020 |

| Sistemi operativi interessati: | Windows |

Xorist Ransomware è un Trojan ransomware familiare offerto come RaaS (Ransomware as a Service). Gli analisti della sicurezza hanno notato un notevole aumento delle infezioni da Xorist Ransomware e delle richieste di aiuto per i problemi che coinvolgono questa minaccia. Le varianti di Xorist Ransomware vengono create utilizzando un generatore di ransomware che consente ai truffatori di creare rapidamente una versione personalizzata di questa minaccia ransomware. La facilità con cui le varianti di Xorist Ransomware possono essere personalizzate rende difficile per i ricercatori di sicurezza per PC offrire soluzioni, poiché esistono innumerevoli varianti di questa minaccia, utilizzando diverse estensioni di file crittografate, crittografia, messaggi di riscatto e vari altri stratagemmi. Fortunatamente, gli analisti della sicurezza dei PC sono stati in grado di trovare il ransomware builder utilizzato per creare le varianti Xorist Ransomware e creare un decrypter per tutte le minacce in questa famiglia di trojan ransomware. Se i tuoi file sono stati crittografati da una variante di Xorist Ransomware, l'utilità di decrittografia può aiutarti a recuperare i tuoi file senza dover pagare il riscatto.

Sommario

Il ransomware Xorist e le molte varianti di questa minaccia

È facile creare una variante di Xorist Ransomware se hai accesso al suo generatore. Attualmente, il generatore di Xorist Ransomware si chiama "Encoder Builder v. 24" e può essere acquistato nei forum sotterranei sul Dark Web. Una volta che i truffatori hanno il builder, possono compilare varie caselle di controllo e selezionare le opzioni desiderate per creare facilmente una versione personalizzata di Xorist Ransomware. Possono utilizzare il loro metodo di scelta per distribuire le loro minacce, che includono messaggi di posta elettronica di spam o botnet dannose. Il builder Xorist Ransomware ha un messaggio di richiesta di riscatto predefinito che contiene l'opzione per inviare un messaggio di testo SMS con un numero ID a un numero specifico. In questo modo, i truffatori possono abbinare la vittima al proprio numero ID e inviare loro la password per decrittografare i propri file una volta pagato il riscatto. Tutte le varianti di un eseguibile Xorist Ransomware personalizzato utilizzeranno la stessa password, che viene selezionata (e può essere selezionata a caso) durante la creazione della variante Xorist Ransomware.

Dando un’occhiata alle impostazioni predefinite della variante Xorist Ransomware

L'opzione di crittografia predefinita per le varianti di Xorist Ransomware è TEA e la password predefinita è 4kuxF2j6JU4i18KGbEYLyK2d. La versione predefinita di Xorist Ransomware utilizza l'estensione di file EnCiPhErEd. La richiesta di riscatto predefinita associata a Xorist Ransomware si chiama HOW TO DECRYPT FILES.txt e include il testo seguente:

Attenzione! Tutti i tuoi file sono crittografati!

Per ripristinare i tuoi file e accedervi,

invia un SMS con il testo XXXX al numero YYYY.

Hai N tentativi per inserire il codice.

Quando quel numero è stato superato,

tutti i dati vengono irreversibilmente distrutti.

Fai attenzione quando inserisci il codice!

Per impostazione predefinita, le varianti di Xorist Ransomware avranno come target le seguenti estensioni (è possibile aggiungerne altre all'elenco):

* .zip, * .rar, * .7z, * .tar, * .gzip, * .jpg, * .jpeg, * .psd, * .cdr, * .dwg, * .max, * .bmp, *. gif, * .png, * .doc, * .docx, * .xls, * .xlsx, * .ppt, * .pptx, * .txt, * .pdf, * .djvu, * .htm, * .html, * .mdb, * .cer, * .p12, * .pfx, * .kwm, * .pwm, * .1cd, * .md, * .mdf, * .dbf, * .odt, * .vob, *. ifo, * .lnk, * .torrent, * .mov, * .m2v, * .3gp, * .mpeg, * .mpg, * .flv, * .avi, * .mp4, * .wmv, * .divx, * .mkv, * .mp3, * .wav, * .flac, * .ape, * .wma, * .ac3.

Gli artisti della truffa possono utilizzare il builder Xorist Ransomware per modificare il testo della richiesta di riscatto, le estensioni dei file crittografati, i tipi di file mirati, la quantità di tentativi di password consentiti, quando visualizzare il messaggio di riscatto, la crittografia TEA o XOR, la password di decrittografia, l'icona per il file eseguibile della minaccia, se alterare l'immagine desktop del sistema del computer interessato, avvio automatico, se le note di riscatto di testo devono essere rilasciate, se Xorist Ransomware deve essere compresso utilizzando UPX, ecc. Xorist Ransomware non è un'infezione Trojan ransomware particolarmente sofisticata . Tuttavia, il fatto che Xorist Ransomware sia così altamente personalizzabile e facile da creare può rappresentare la minaccia di portare numerose nuove infezioni e truffatori a un numero già maggiore di infezioni da ransomware.

Aggiornamento del 5 gennaio 2019 - BooM Ransomware

BooM Ransomware, o come lo chiama il suo autore "Boom Ransomeware", è un Trojan di crittografia che carica una versione personalizzata di Xorist Ransomware e una nuova GUI (General User Interface). BooM Ransomware è prodotto con Xorist Builder, ma differisce dalla maggior parte delle versioni che abbiamo registrato in precedenza come Xorist-XWZ Ransomware e Xorist-Frozen Ransomware . Si ritiene che BooM Ransomware si diffonda tra gli utenti di PC tramite e-mail di spam e falsi strumenti di hacking per i servizi di social media. Si dice che gli operatori di ransomware utilizzino programmi come "hack facebook 2019" per fornire il payload della minaccia.

Il BooM Ransomware è noto per creare un processo chiamato "Tempsvchost.exe" e "BooM.exe" sui dispositivi infetti. BooM Ransomware è progettato per crittografare dati come foto, audio, video, testo, PDF e database sulle macchine compromesse. BooM Ransomware codifica i file e rimuove le copie shadow del volume create da Windows per impedire il ripristino dei dati. Tuttavia, dovresti essere in grado di utilizzare i backup dei dati creati con altri servizi di backup disponibili per gli utenti Windows. BooM Ransomware crea una finestra del programma intitolata "Boom Ransomeware", una nota di testo chiamata "COME DECRITTARE I FILE.txt" e lascia un'immagine di sfondo del desktop per informare le vittime di quello che è successo con i loro dati. I file interessati ricevono l'estensione ".Boom" e qualcosa come "Anthem 2019.mp4" viene rinominato "Anthem 2019.mp4.Boom".

Lo sfondo del desktop fornito da BooM Ransomware è uno schermo nero con testo rosso in alto che recita:

'ooooops Sei stato infettato da un virus Boom Ransomeware

Tutti i tuoi file sono stati crittografati per decrittografare il codificatore. inserire il PIN

Per mostrarti la password per decrittografare i file

arrivederci'

La finestra del programma include una nuova icona: un'icona a forma di lucchetto rosso, il nome dell'account dell'utente e un collegamento a un account su Facebook appartenente a qualcuno di nome Mohamed Naser Ahmed. Al momento della scrittura, l'utente ha cambiato il nome in "Ibrahim Rady" e la pagina rimane attiva. Il testo nella finestra "Boom Ransomeware" recita:

'Benvenuto

in Boom Ransomeware

Ooooops tutti i tuoi file sono stati

Crittografato con password

Per mostrare la password, inserire prima il PIN

A presto

password ::: [CASELLA DI TESTO] [Copia | PULSANTE]

Inserisci il PIN [CASELLA DI TESTO] [Mostra password | PULSANTE]

[Ottieni PIN | BUTTON] "

Stranamente, gli operatori di BooM Ransomware scelgono di negoziare con gli utenti infetti tramite Facebook. La nota sopra menzionata - "COME DECRITTAZIONE DI FILE.txt" - può essere trovata sul desktop e include il seguente messaggio:

'Come decrittografare i file

Prendi il tuo spillo

Purificalo nel virus

Per estrarre la password per decrittografare i file

In una cartella sul desktop

Quindi inseriscilo in una password nella piccola finestra che ti mostrerà

Per pin

Parla con me su Facebook

Il mio nome = Mohamed Naser Ahmed

my ID = 100027091457754 '

Tuttavia, i ricercatori di computer hanno scoperto un PIN e una password hardcoded in BooM Ransomware. Gli utenti di PC che potrebbero essere stati compromessi durante il rilascio iniziale di BooM Ransomware possono provare a inserire il PIN "34584384186746875497" e la password "B3ht4w316MsyQS47Sx18SA4q" nella finestra del programma "Boom Ransomeware". Non siamo sicuri che il PIN e la password menzionati prima funzionino per tutti, ma dovresti provarli. Non pagare soldi agli account promossi tramite BooM Ransomware ed evita il contatto con potenziali "servizi di decrittazione" pagati in Bitcoin. È meglio chiedere aiuto a un tecnico informatico e al tuo fornitore di sicurezza informatica preferito. Potrebbe essere possibile decodificare i dati interessati da BooM Ransomware se contatti esperti che lavorano con campioni di Ransomware.

I nomi di rilevamento per BooM Ransomware includono:

Artemis! E8E07496DF53

HEUR / QVM11.1.5569.Malware.Gen

Malware @ # 38vlyeighbrin

Riscatto: Win32 / Sorikrypt.A

Ransom_Sorikrypt.R014C0DLN18

TR / Ransom.Xorist.EJ

TrojWare.Win32.Kryptik.ER@4o1ar2

Trojan (001f8f911)

Trojan-Ransom.Win32.Xorist.ln

Trojan.GenericKD.40867299 (B)

Trojan.Ransom.AIG

Trojan.Win32.Xorist.4! C

dannoso. 92f093

maligno_confidenza_100% (W)

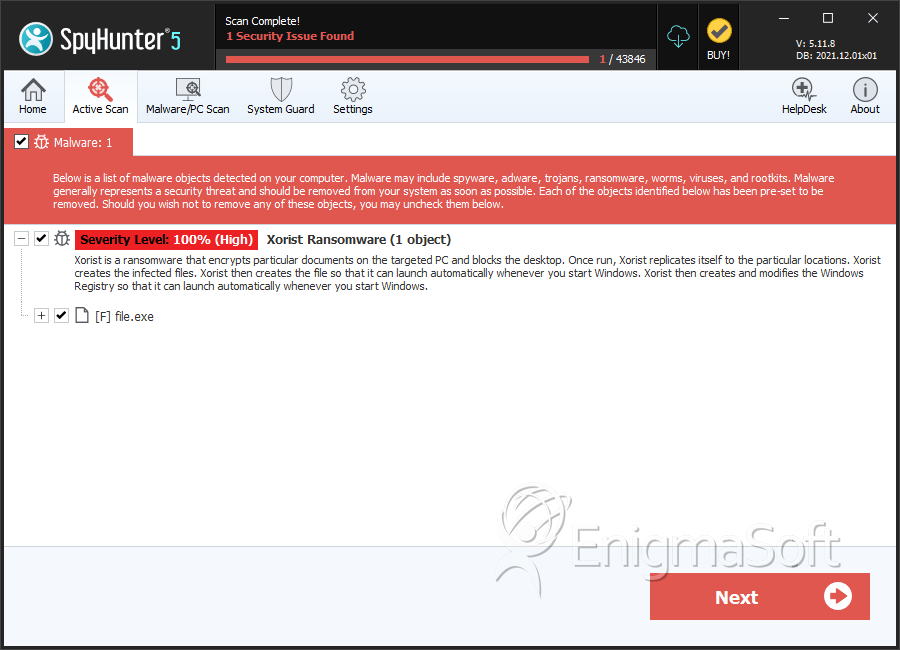

SpyHunter rileva e rimuove Xorist Ransomware

Dettagli del file system

| # | Nome del file | MD5 |

Rilevazioni

Rilevamenti: il numero di casi confermati e sospetti di una particolare minaccia rilevati su computer infetti come riportato da SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | e9db7fe38dfea5668c74d6f192ae847b | 1 |

| 2. | file.exe | 27def0c68ee542333a8a99995429273a | 1 |

| 3. | file.exe | 1a2bcbcf04aeb44e406cc0b12e095fb4 | 0 |